Содержание

- 2. 1. Парольні системи

- 3. Методи автентифікації

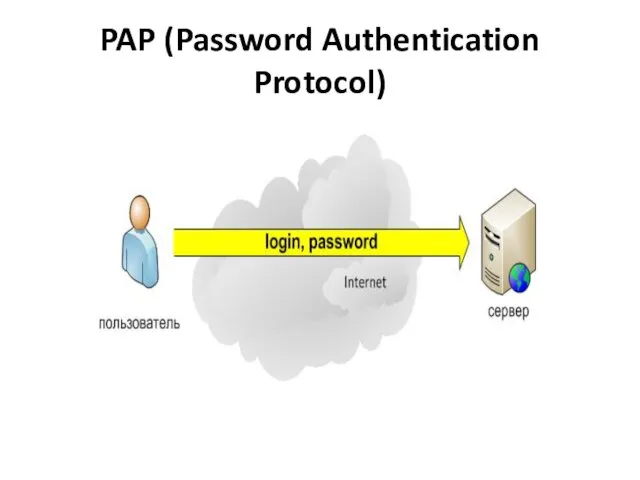

- 4. PAP (Password Authentication Protocol)

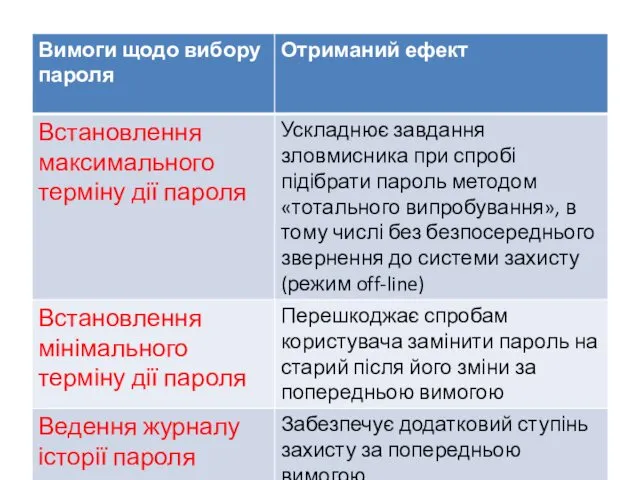

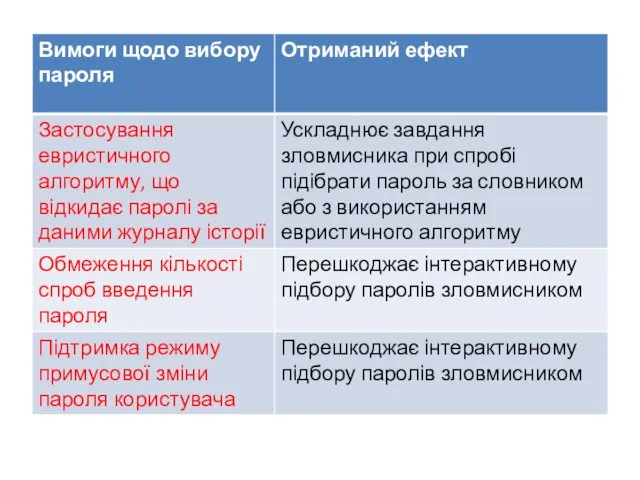

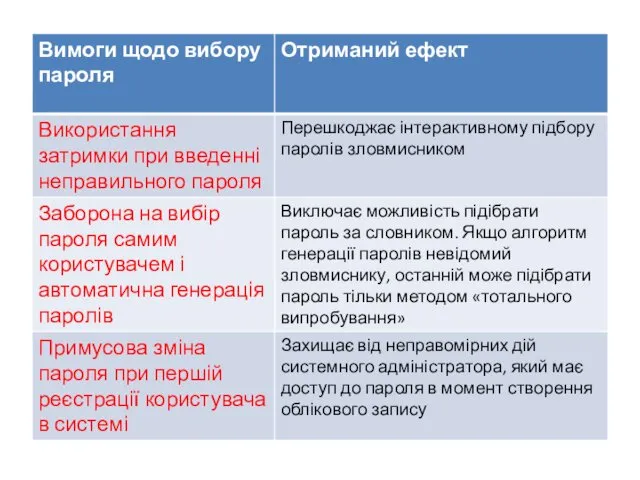

- 5. Парольна система це програмно-апаратний комплекс, що реалізує системи ідентифікації та автентифікації користувачів інформаційно-телекомунікаційних систем на основі

- 6. Парольна система функціонує разом з підсистемами розмежування доступу і реєстрації подій. може виконувати ряд додаткових функцій,

- 7. Основні компоненти парольної системи: інтерфейс користувача; інтерфейс адміністратора; модуль сполучення з іншими підсистемами безпеки; база даних

- 8. Розкриття параметрів облікового запису через: підбір в інтерактивному режимі; підглядання; навмисну передачу пароля його власником іншій

- 9. Втручання у функціонування компонентів парольної системи через: Впровадження програмних закладок Виявлення і використання помилок, допущених на

- 10. Недбалість користувача, який може вибрати пароль, що легко запам'ятати і також легко підібрати; записати пароль, що

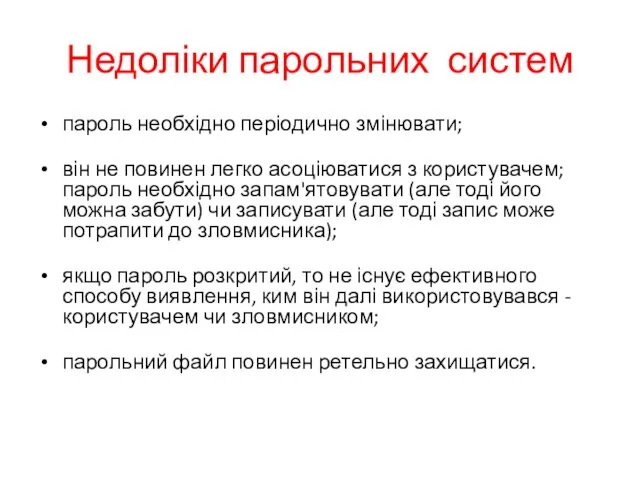

- 15. Недоліки парольних систем пароль необхідно періодично змінювати; він не повинен легко асоціюватися з користувачем; пароль необхідно

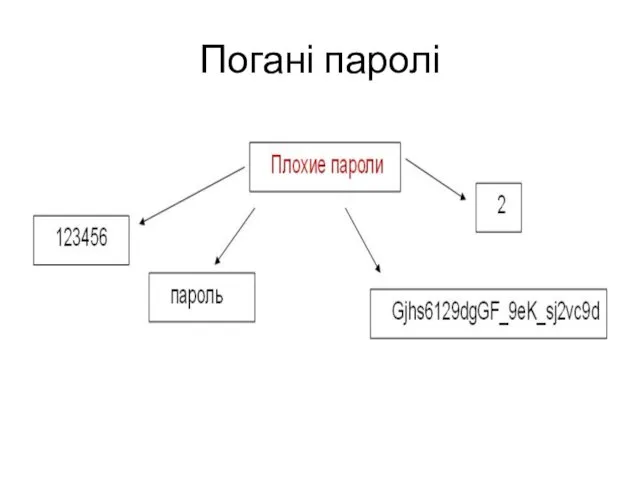

- 16. Погані паролі

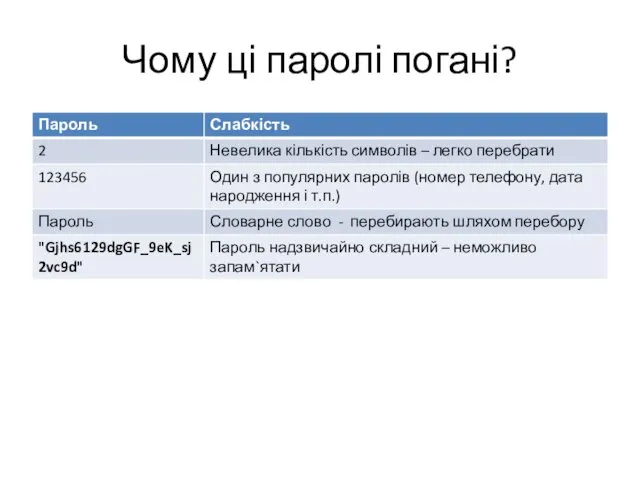

- 17. Чому ці паролі погані?

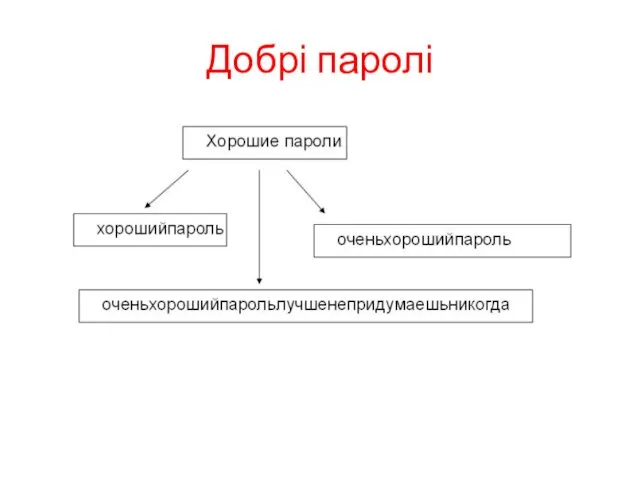

- 18. Добрі паролі

- 19. Найкращі паролі побудовані на фразах Легко запам`ятовуються Достатньо довгі Не піддаються словарній атаці

- 20. Розв`язання проблеми «перегляд паролів у системі» Шифрування На диску зберігається не сам пароль, а його контрольна

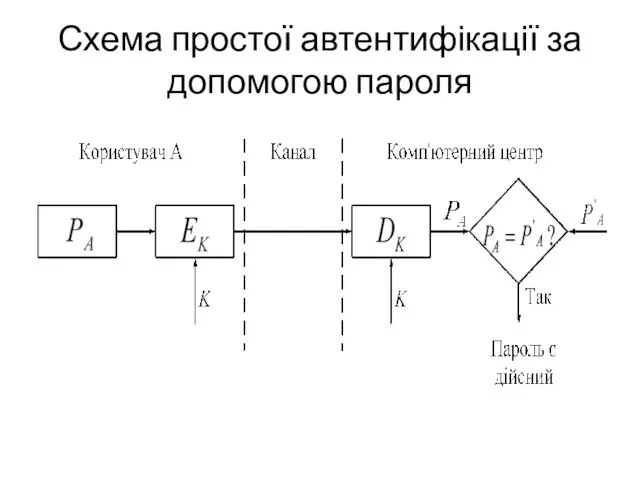

- 21. Схема простої автентифікації за допомогою пароля

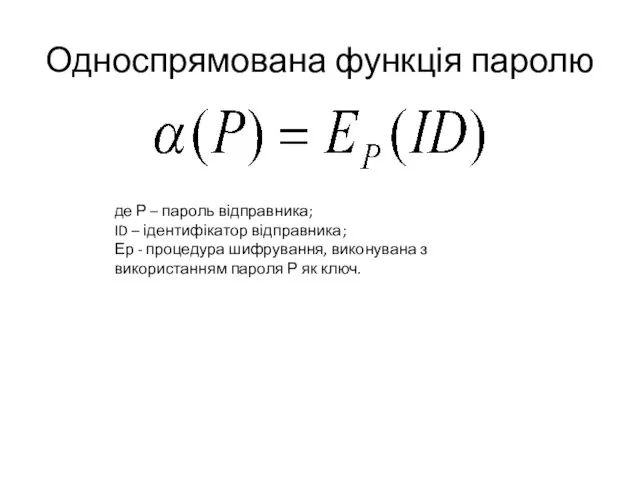

- 22. Односпрямована функція паролю де Р – пароль відправника; ID – ідентифікатор відправника; Ер - процедура шифрування,

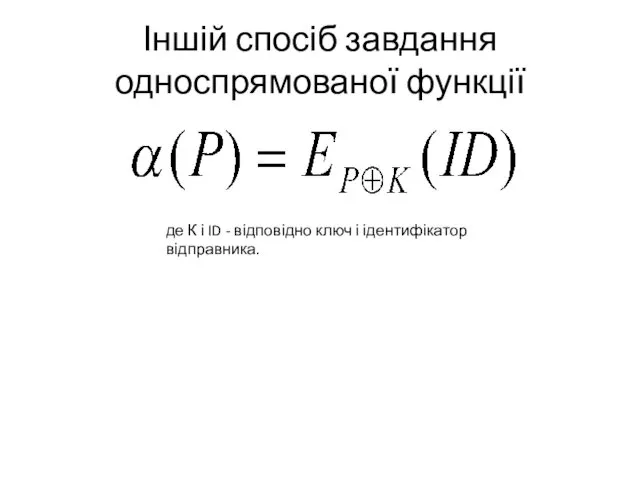

- 23. Іншій спосіб завдання односпрямованої функції де К і ID - відповідно ключ і ідентифікатор відправника.

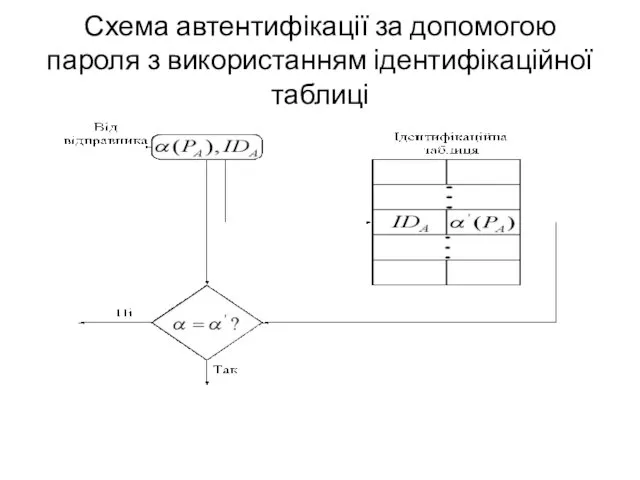

- 24. Схема автентифікації за допомогою пароля з використанням ідентифікаційної таблиці

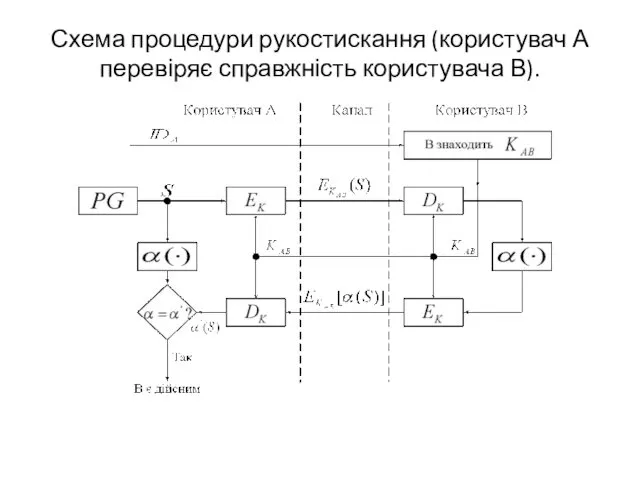

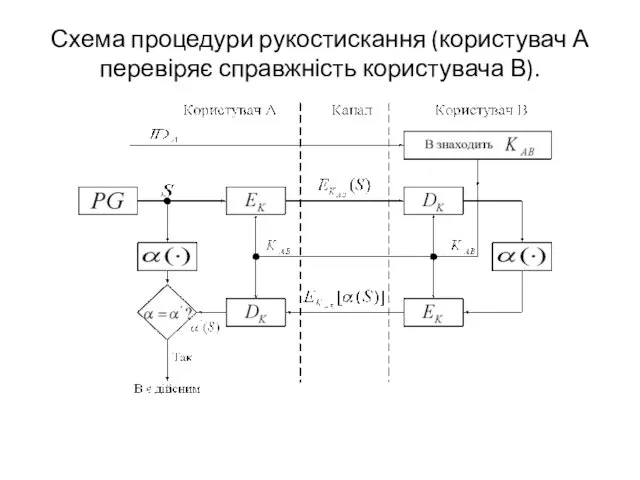

- 25. Схема процедури рукостискання (користувач А перевіряє справжність користувача В).

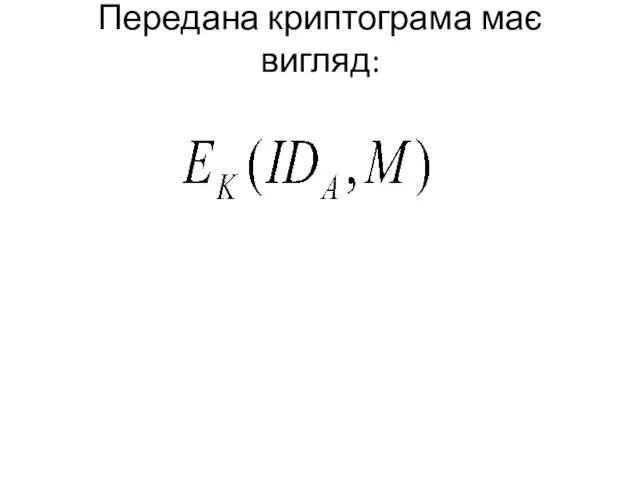

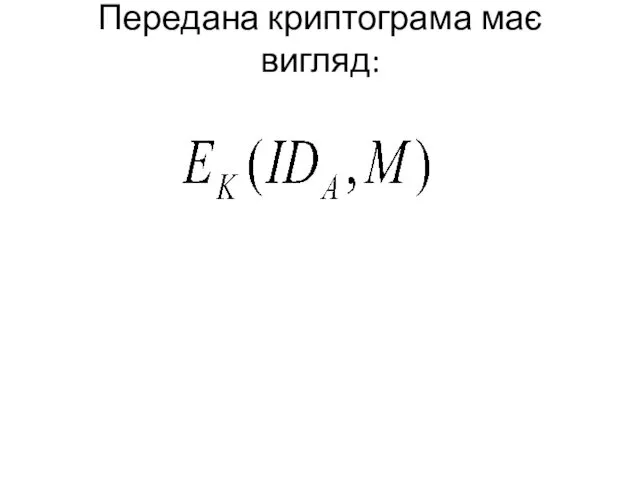

- 26. Передана криптограма має вигляд:

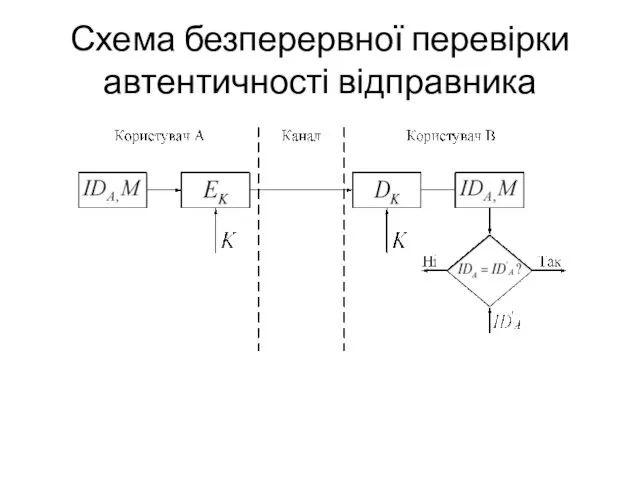

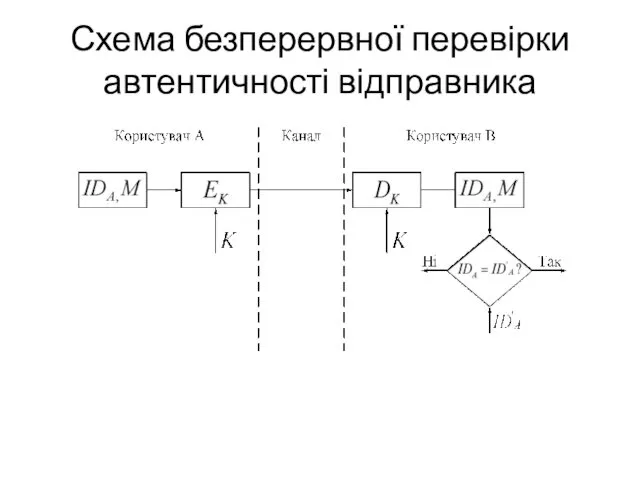

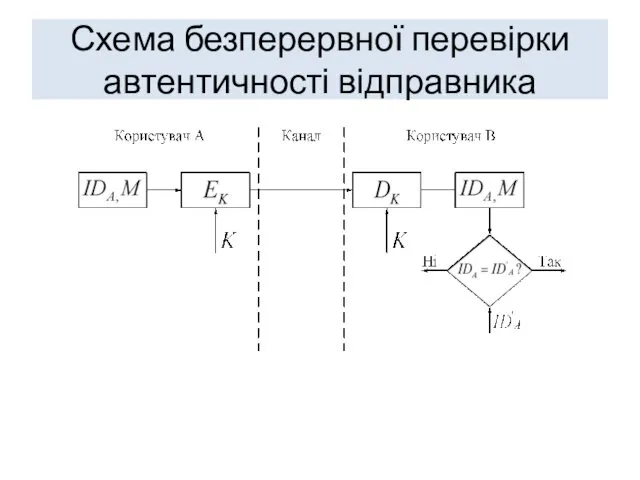

- 27. Схема безперервної перевірки автентичності відправника

- 28. Питання 2 Протоколи автентифікації «запит-відповідь»

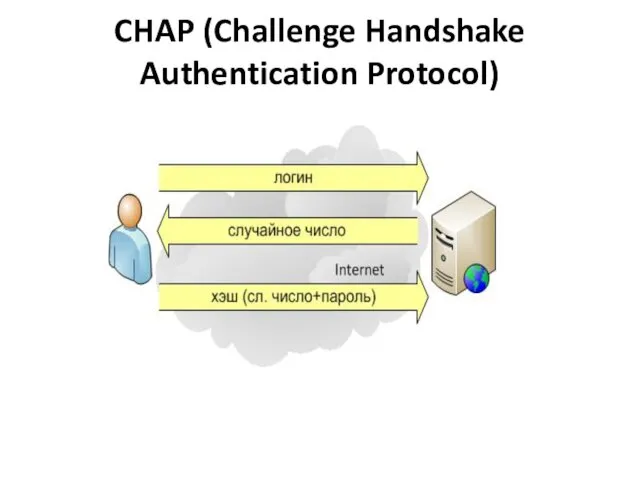

- 29. CHAP (Challenge Handshake Authentication Protocol)

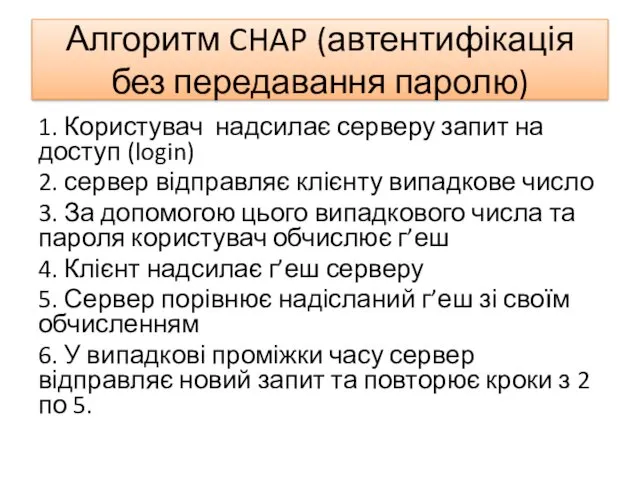

- 30. Алгоритм CHAP (автентифікація без передавання паролю) 1. Користувач надсилає серверу запит на доступ (login) 2. сервер

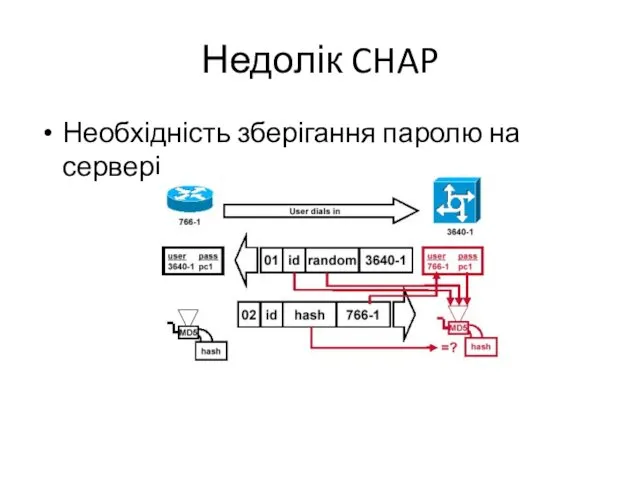

- 31. Недолік CHAP Необхідність зберігання паролю на сервері

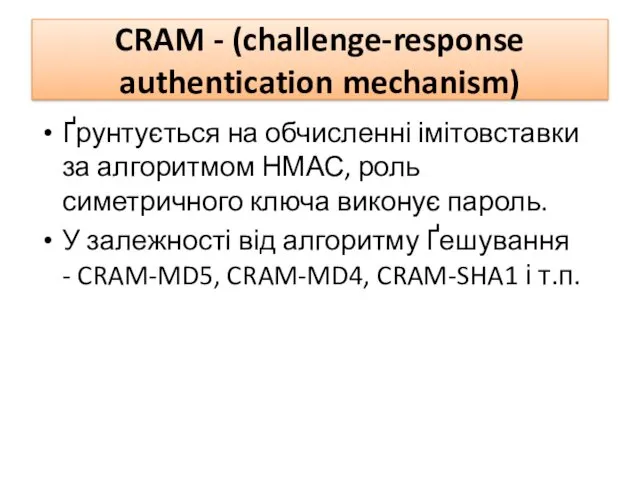

- 32. CRAM - (challenge-response authentication mechanism) Ґрунтується на обчисленні імітовставки за алгоритмом НМАС, роль симетричного ключа виконує

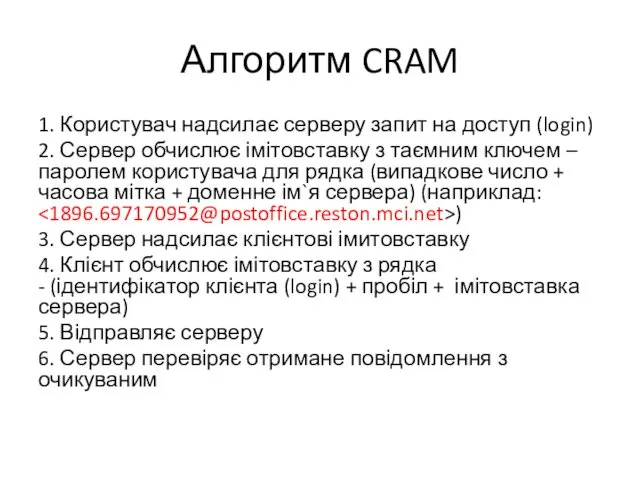

- 33. Алгоритм CRAM 1. Користувач надсилає серверу запит на доступ (login) 2. Сервер обчислює імітовставку з таємним

- 34. Протокол CRAM (пароль на сервері може зберігатися в геш)

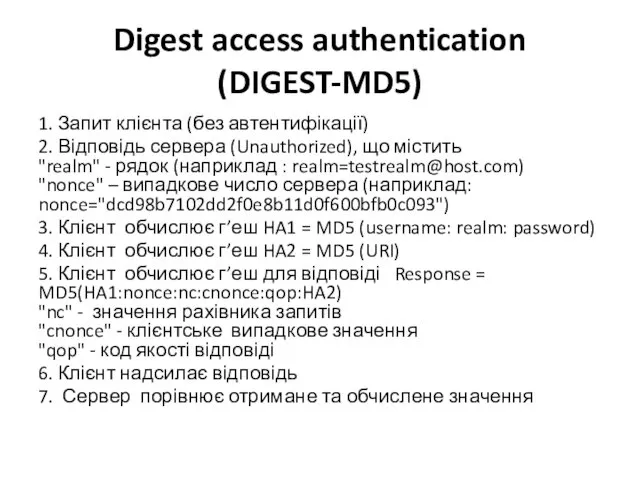

- 35. Digest access authentication (DIGEST-MD5) 1. Запит клієнта (без автентифікації) 2. Відповідь сервера (Unauthorized), що містить "realm"

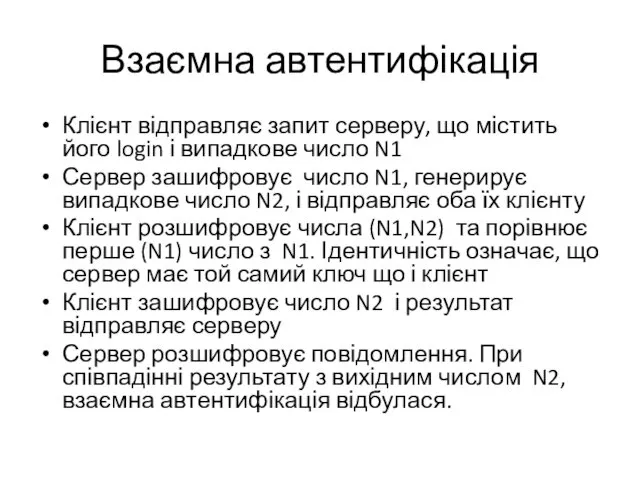

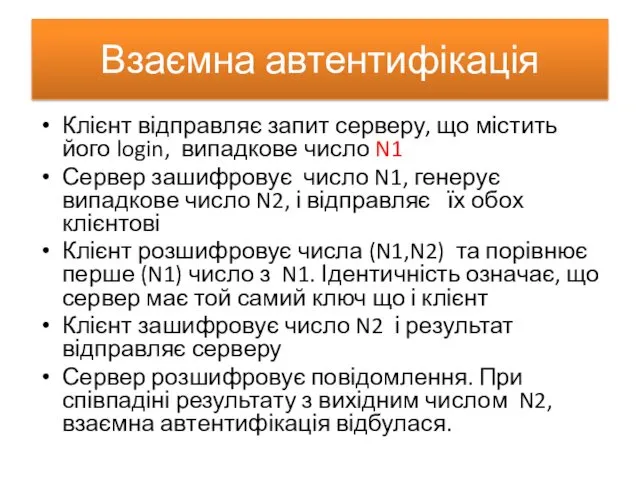

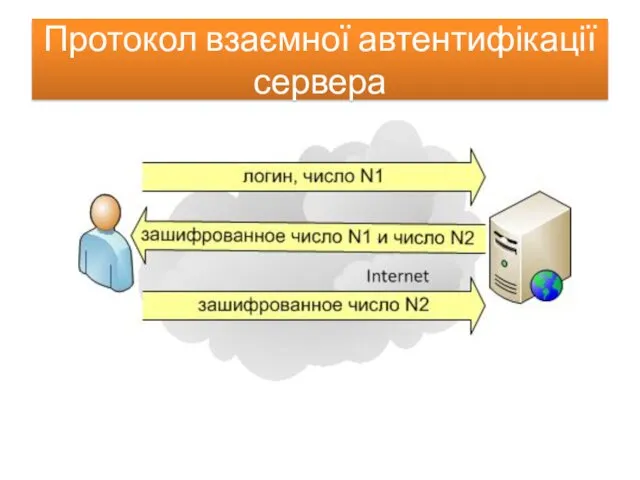

- 36. Взаємна автентифікація Клієнт відправляє запит серверу, що містить його login і випадкове число N1 Сервер зашифровує

- 38. Схема процедури рукостискання (користувач А перевіряє справжність користувача В).

- 39. Передана криптограма має вигляд:

- 40. Схема безперервної перевірки автентичності відправника

- 41. Взаємна автентифікація Клієнт відправляє запит серверу, що містить його login, випадкове число N1 Сервер зашифровує число

- 42. Протокол взаємної автентифікації сервера

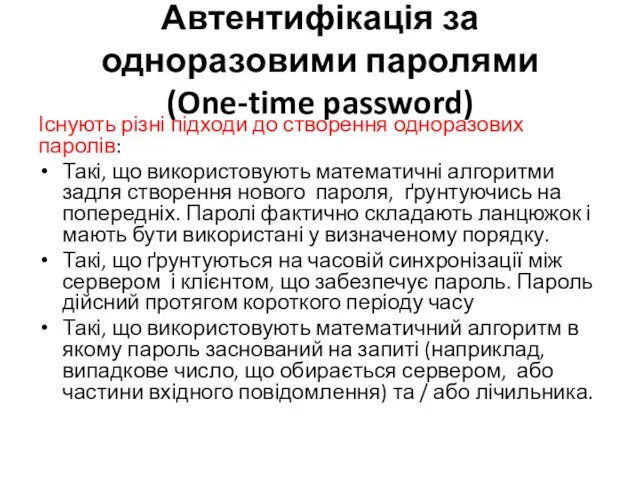

- 43. Автентифікація за одноразовими паролями (One-time password) Існують різні підходи до створення одноразових паролів: Такі, що використовують

- 44. Одноразові паролі клієнти можуть отримати: На папері В токені Пересиланням (SMS)

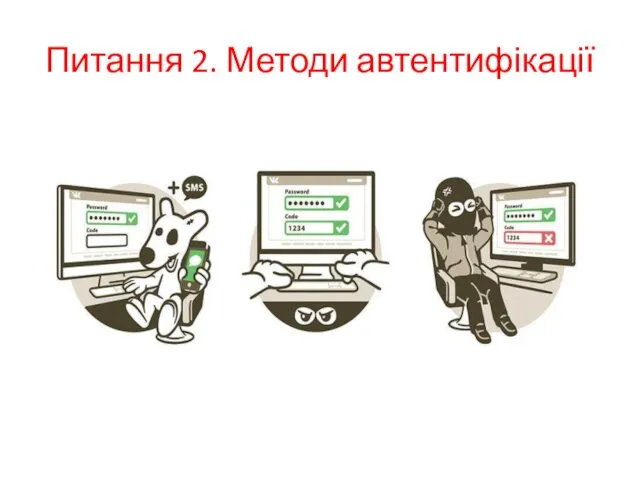

- 45. Питання 2. Методи автентифікації

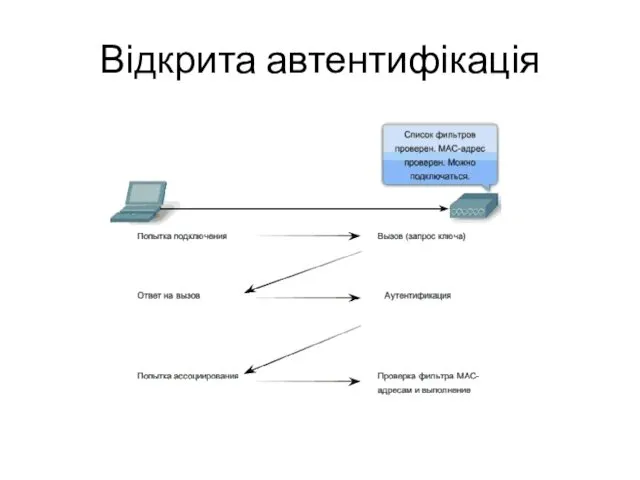

- 46. Відкрита автентифікація

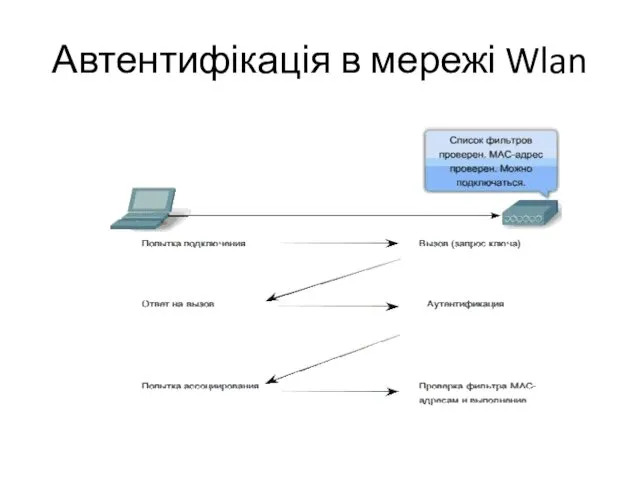

- 47. Автентифікація в мережі Wlan

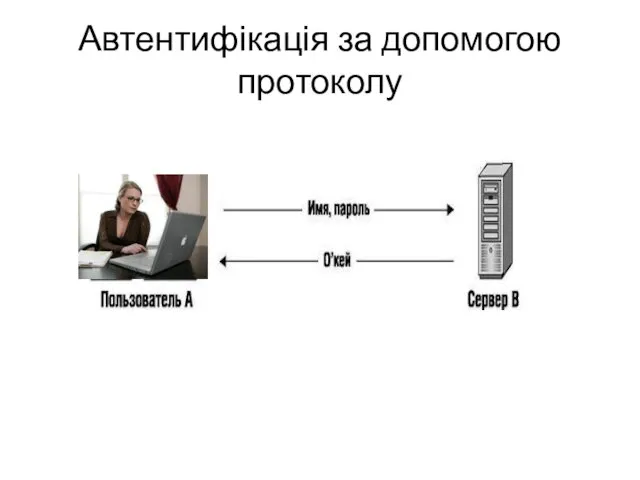

- 49. Автентифікація за допомогою протоколу

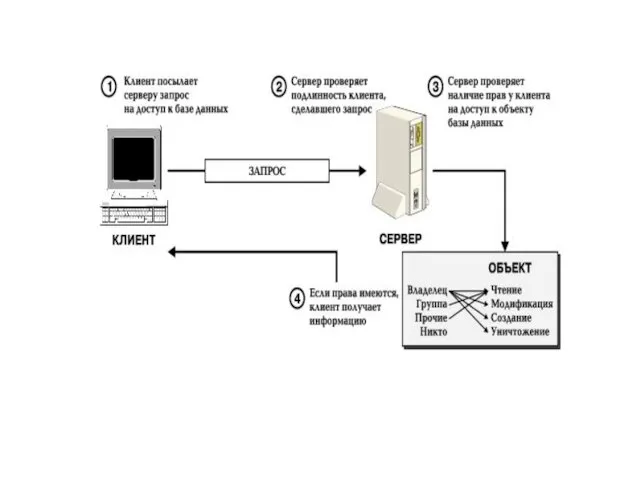

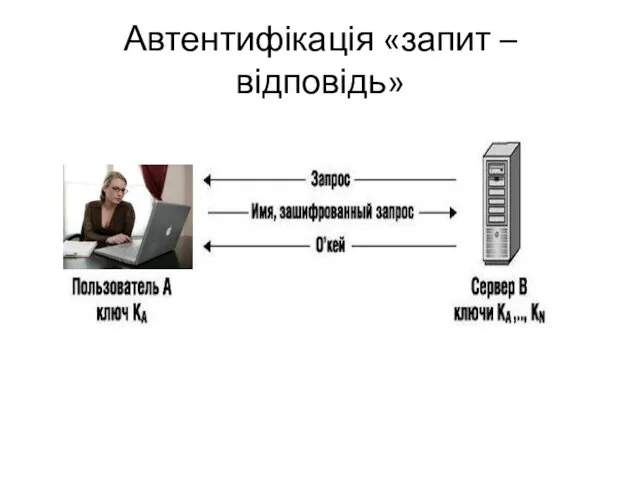

- 50. Автентифікація «запит – відповідь»

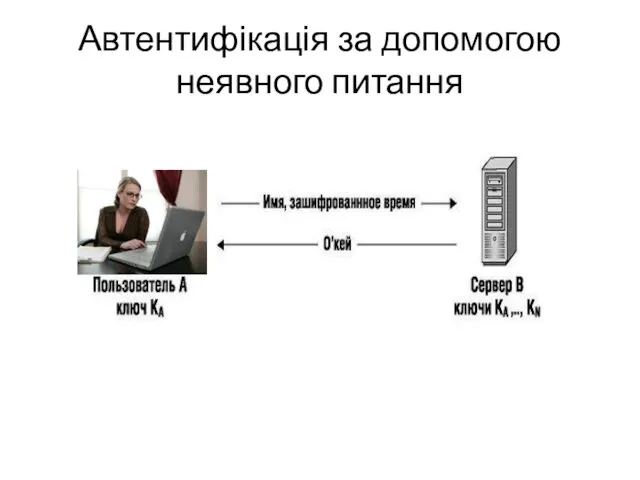

- 51. Автентифікація за допомогою неявного питання

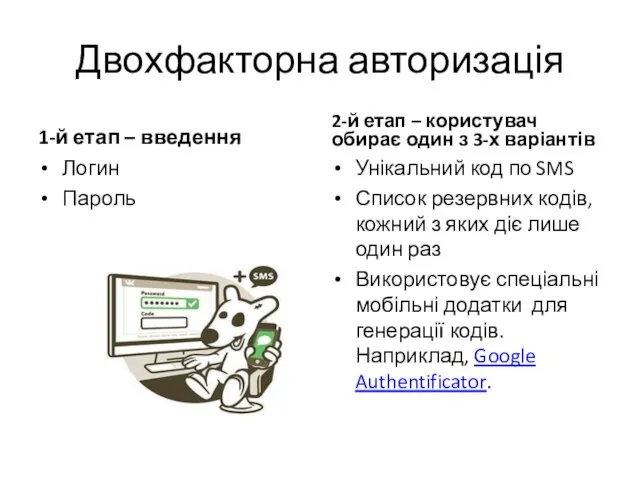

- 52. Двохфакторна авторизація 1-й етап – введення Логин Пароль 2-й етап – користувач обирає один з 3-х

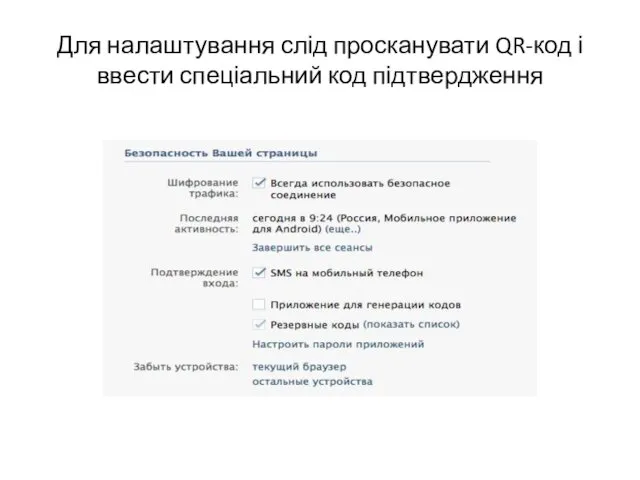

- 54. Для налаштування слід просканувати QR-код і ввести спеціальний код підтвердження

- 55. Перевірка справжності передбачає: використання неповторюваних блоків даних, в якості яких використовуються тимчасові мітки, механізми запит –

- 56. Використання позначок часу дозволяє реєструвати час відправлення конкретного повідомлення, що дає можливість одержувачеві визначити, наскільки «застаріло»

- 57. Проблема допустимого часу затримки пов'язана з неможливістю миттєвої передачі повідомлення; з неможливістю абсолютної синхронізації ходу годинника

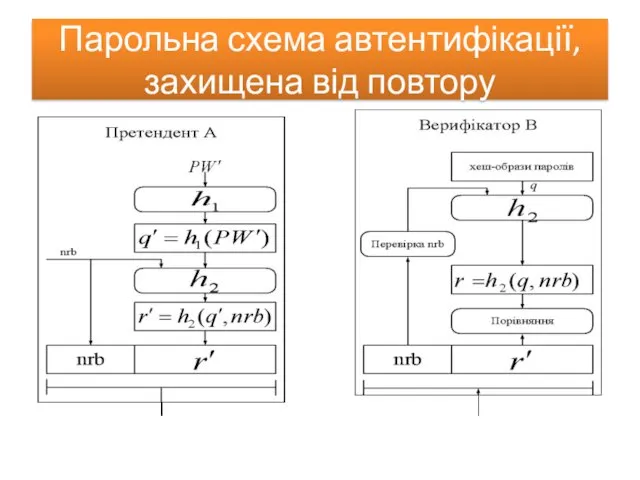

- 58. Парольна схема автентифікації, захищена від повтору

- 59. Питання 3 Процедура рукостискання двох користувачів протокол Нідхема-Шрьодера

- 60. Застосовується симетрична криптосистема. Користувачі використовують однаковий таємний ключ Кав Користувач Аlice Користувач Воb

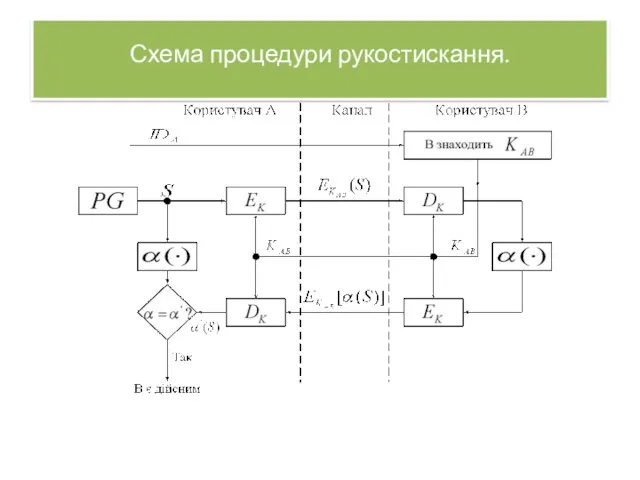

- 61. Схема процедури рукостискання.

- 62. 1-й крок: Аlice Аlice ініціює процедуру рукостискання, відправляючи Воb свій ідентифікатор IDA у відкритій формі.

- 63. 2-й крок: Воb отримавши ідентифікатор IDA, знаходить в базі даних секретний ключ КАВ вводить його в

- 64. 3-й крок: Аlice генерує випадкову послідовність S за допомогою псевдовипадкового генератора PG і відправляє її користувачеві

- 65. 4-й крок: Воb розшифровує цю криптограму і розкриває початковий вигляд послідовності S.

- 66. Крок 5: обидва користувачі перетворюють послідовність S, використовуючи відкриту односпрямовану функцію α (.) Користувач Аlice Користувач

- 67. 6-й крок: Воb шифрує повідомлення α ( S ) і відправляє цю криптограму Аlice

- 68. 7-й крок: Аlice розшифровує цю криптограму порівнює отримане повідомлення α`(S) з вихідним α(S) . Якщо ці

- 69. 8-й крок: Воb Перевіряє справжність Аlice таким же чином

- 70. Безперервна перевірка автентичності відправника Користувач Аlice Користувач Воb

- 71. Передана криптограма має вигляд (IDA – ідентифікатор відправника, М - повідомлення ) :

- 72. Схема безперервної перевірки автентичності відправника

- 73. Воb * Приймає криптограму ** Розшифровує її та розкриває пару (IDA , М) *** Якщо прийнятий

- 74. 2-й варіант безперервної перевірки автентичності відправника Користувач Аlice Користувач Воb

- 75. 2-й варіант безперервної перевірки відправника замість ідентифікатора відправника використовується його таємний пароль. Заздалегідь підготовлені паролі відомі

- 76. Аlice створює криптограму C = EK (PA, M)

- 78. Скачать презентацию

ГЛАСНЫЕ ЗВУКИ [А], [У], [И] Диск

ГЛАСНЫЕ ЗВУКИ [А], [У], [И] Диск Симфоджаз. 7 класс

Симфоджаз. 7 класс Проект 4 стихии. Профессии связанные с огнём.

Проект 4 стихии. Профессии связанные с огнём. Юбилей Усогорска

Юбилей Усогорска Інтернет-сервіси для створення навчального контенту

Інтернет-сервіси для створення навчального контенту Отчет по теме самообразования: Развитие творческих способностей воспитателя через ознакомление детей с русским народным творчеством

Отчет по теме самообразования: Развитие творческих способностей воспитателя через ознакомление детей с русским народным творчеством Орфоэпические нормы

Орфоэпические нормы Презентация Гуманная педагогика - основа современной системы образования

Презентация Гуманная педагогика - основа современной системы образования ПРЕЗЕНТАЦИЯ: РАЗВИТИЕ ИГРОВОЙ ДЕЯТЕЛЬНОСТИ ДЕТЕЙ ДОШКОЛЬНОГО ВОЗРАСТА

ПРЕЗЕНТАЦИЯ: РАЗВИТИЕ ИГРОВОЙ ДЕЯТЕЛЬНОСТИ ДЕТЕЙ ДОШКОЛЬНОГО ВОЗРАСТА Волшебный мир бумаги. Оригами

Волшебный мир бумаги. Оригами Становление абсолютизма в европейских странах

Становление абсолютизма в европейских странах Презентация: Учебник сиситемы Алгоритм успеха.

Презентация: Учебник сиситемы Алгоритм успеха. Задание сейсмического воздействия. Сейсмостойкость

Задание сейсмического воздействия. Сейсмостойкость 20231123_prezentatsiya_k_uroku

20231123_prezentatsiya_k_uroku Эпидемиологиялық ошақ

Эпидемиологиялық ошақ Проект Цифровая образовательно-проектная среда рынка maринет. Направление ДК: Развитие человеческого капитала

Проект Цифровая образовательно-проектная среда рынка maринет. Направление ДК: Развитие человеческого капитала разработка часа общения Дружба

разработка часа общения Дружба Правила оказания первой помощи

Правила оказания первой помощи Работа с возражениями

Работа с возражениями ИЗГОТОВЛЕНИЕ АВТОРСКОЙ ТЕКСТИЛЬНОЙ КУКЛЫ (на основе пластиковой бутылки)

ИЗГОТОВЛЕНИЕ АВТОРСКОЙ ТЕКСТИЛЬНОЙ КУКЛЫ (на основе пластиковой бутылки) Путешествие в Чехию

Путешествие в Чехию интернет ресурсы

интернет ресурсы Презентация к стихотворению Маргариты Агашиной Перекресток

Презентация к стихотворению Маргариты Агашиной Перекресток Василий Михайлович Шукшин. Биография

Василий Михайлович Шукшин. Биография Приготовление жаренных блюд из творога

Приготовление жаренных блюд из творога Книги о счастливом детстве

Книги о счастливом детстве Автоматизированное устройство Дистанционного управления нагрузкой

Автоматизированное устройство Дистанционного управления нагрузкой Развитие общения ребенка со сверстниками

Развитие общения ребенка со сверстниками