Слайд 2

Мета роботи

створення системи виявлення атак (IDS) в комп’ютерних мережах з використанням

методів машинного навчання

Слайд 3

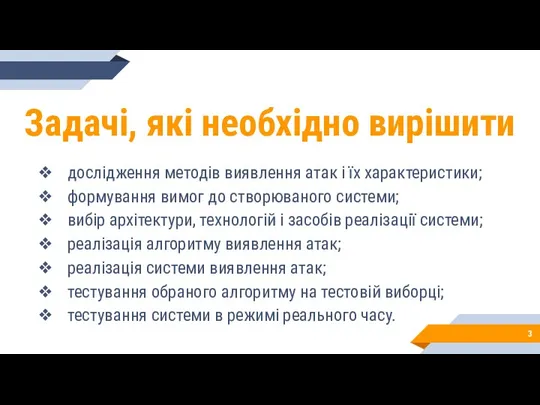

Задачі, які необхідно вирішити

дослідження методів виявлення атак і їх характеристики;

формування вимог

до створюваного системи;

вибір архітектури, технологій і засобів реалізації системи;

реалізація алгоритму виявлення атак;

реалізація системи виявлення атак;

тестування обраного алгоритму на тестовій виборці;

тестування системи в режимі реального часу.

Слайд 4

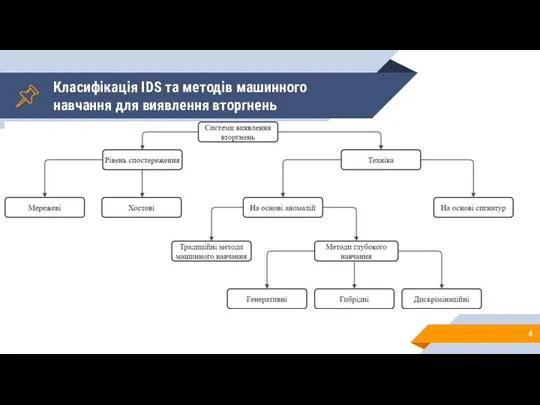

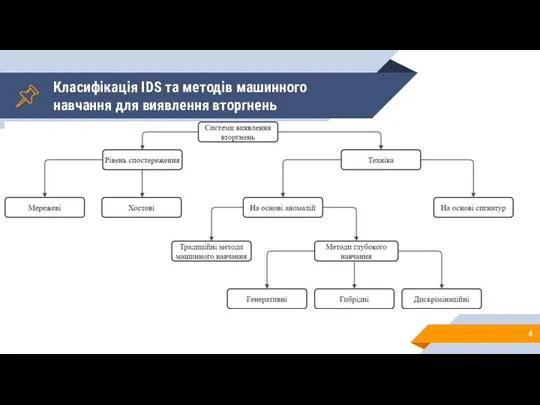

Класифікація IDS та методів машинного навчання для виявлення вторгнень

Слайд 5

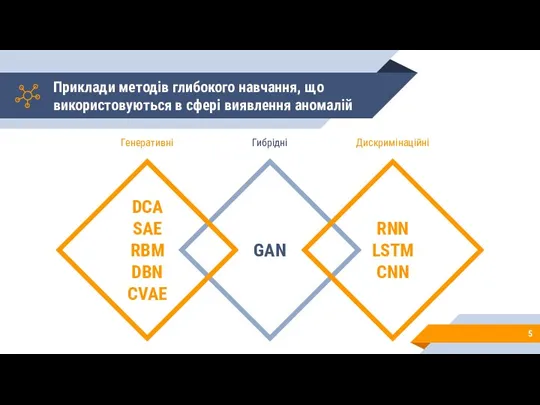

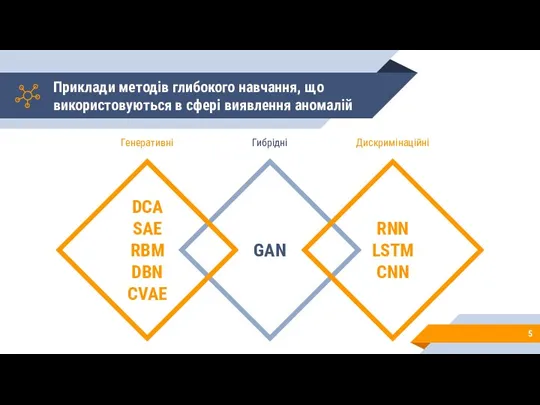

Приклади методів глибокого навчання, що використовуються в сфері виявлення аномалій

GAN

DCA

SAE

RBM

DBN

CVAE

RNN

LSTM

CNN

Генеративні

Гибрідні

Дискримінаційні

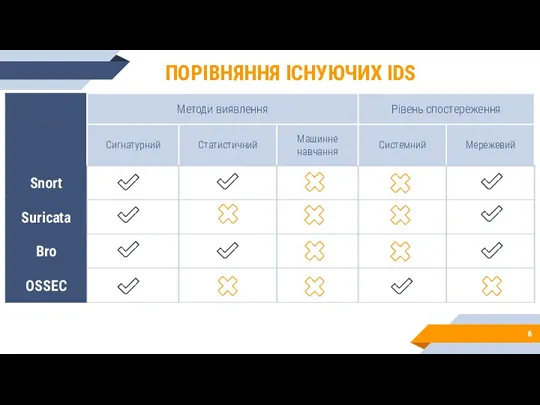

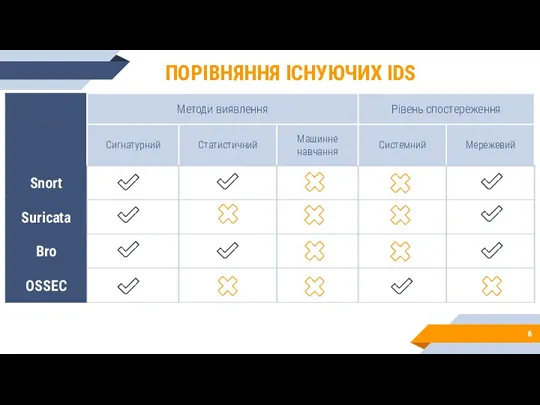

Слайд 6

Слайд 7

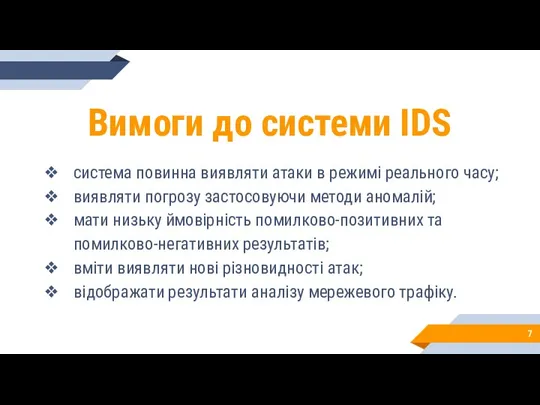

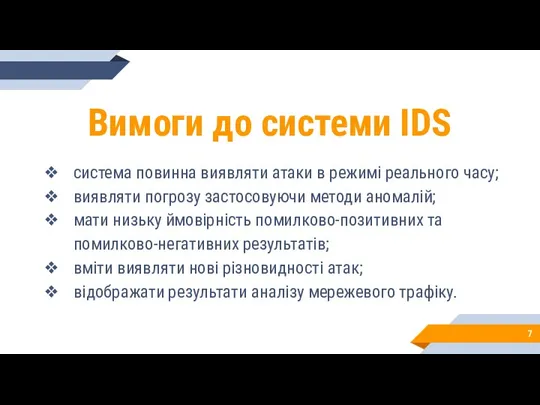

Вимоги до системи IDS

система повинна виявляти атаки в режимі реального часу;

виявляти

погрозу застосовуючи методи аномалій;

мати низьку ймовірність помилково-позитивних та помилково-негативних результатів;

вміти виявляти нові різновидності атак;

відображати результати аналізу мережевого трафіку.

Слайд 8

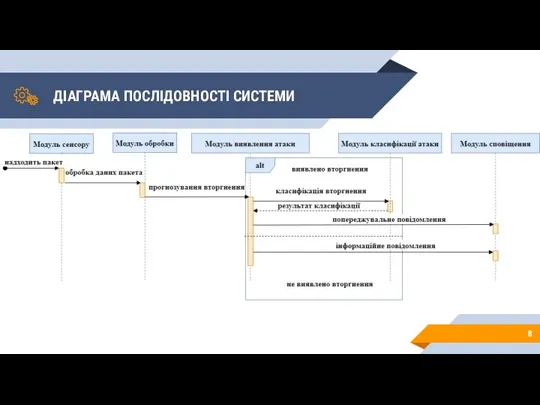

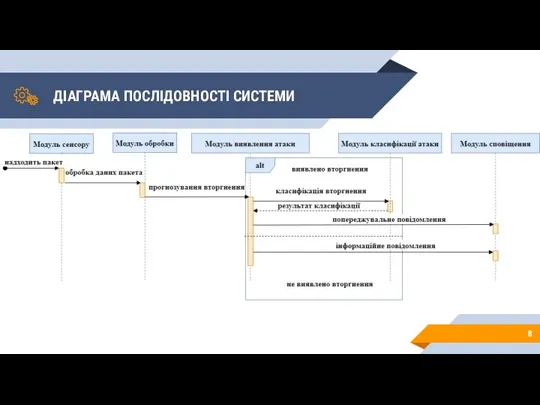

ДІАГРАМА ПОСЛІДОВНОСТІ СИСТЕМИ

Слайд 9

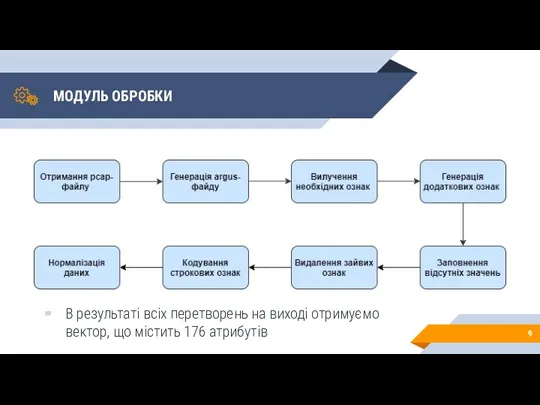

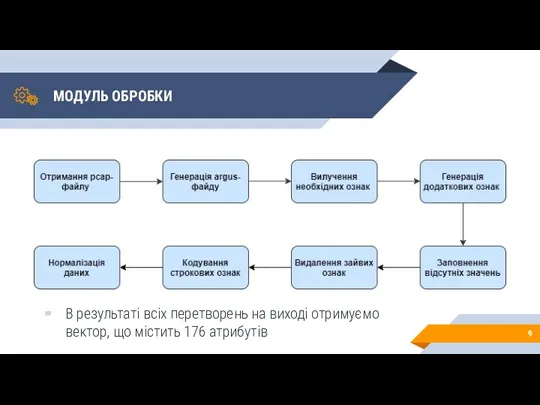

МОДУЛЬ ОБРОБКИ

В результаті всіх перетворень на виході отримуємо вектор, що містить

176 атрибутів

Слайд 10

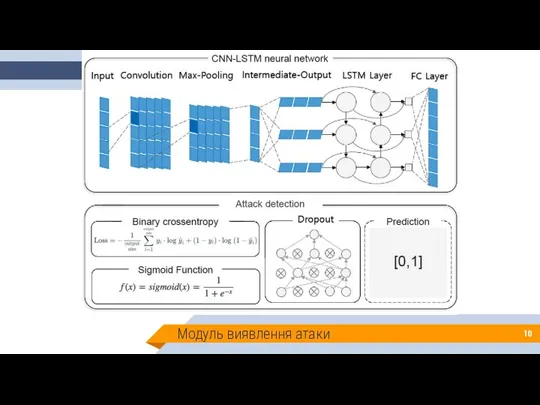

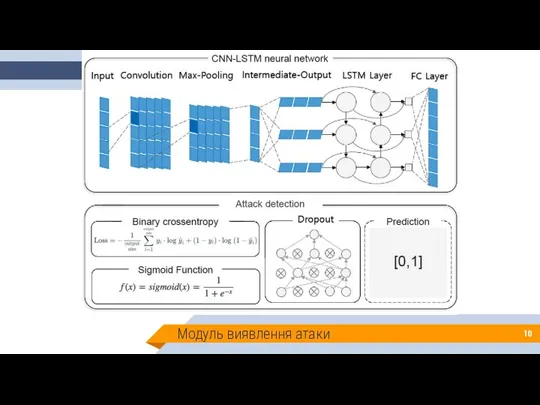

МОДУЛЬ ВИЯВЛЕННЯ АТАКИ

Модуль виявлення атаки

Слайд 11

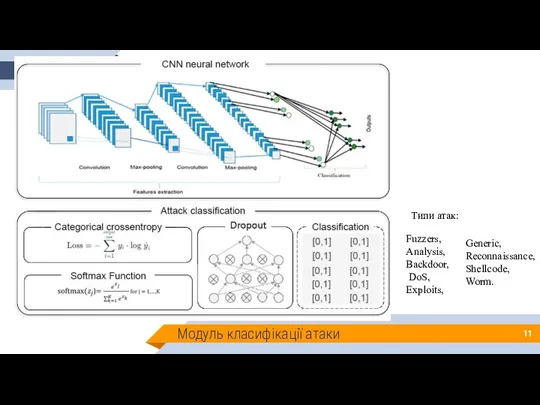

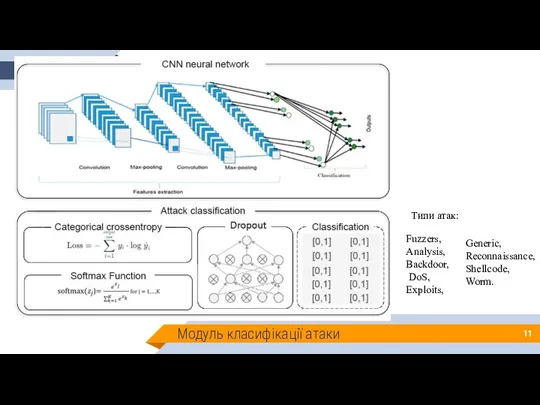

Модуль класифікації атаки

Fuzzers,

Analysis,

Backdoor,

DoS,

Еxploits,

Generic, Reconnaissance, Shellcode,

Worm.

Типи

атак:

Слайд 12

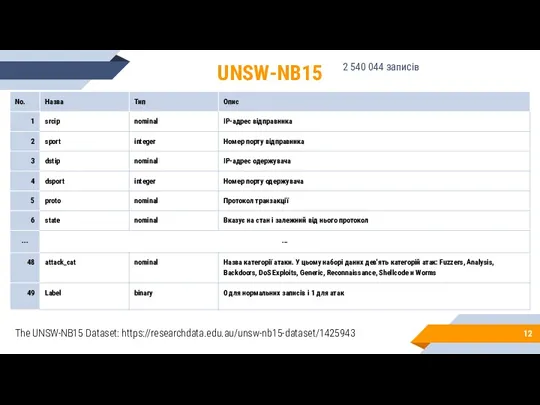

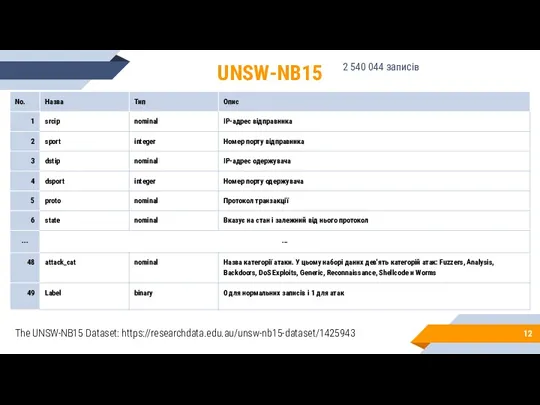

UNSW-NB15

The UNSW-NB15 Dataset: https://researchdata.edu.au/unsw-nb15-dataset/1425943

2 540 044 записів

Слайд 13

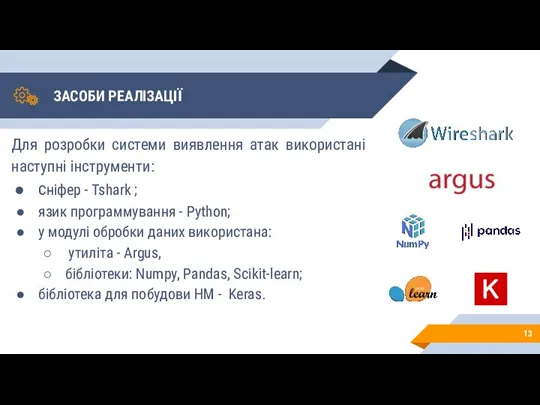

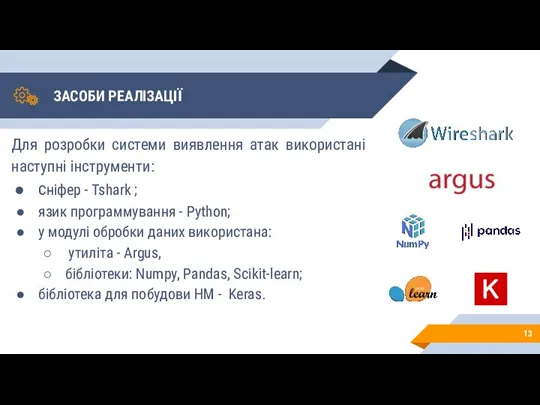

ЗАСОБИ РЕАЛІЗАЦІЇ

Для розробки системи виявлення атак використані наступні інструменти:

сніфер - Tshark

;

язик программування - Python;

у модулі обробки даних використана:

утиліта - Argus,

бібліотеки: Numpy, Pandas, Scikit-learn;

бібліотека для побудови НМ - Keras.

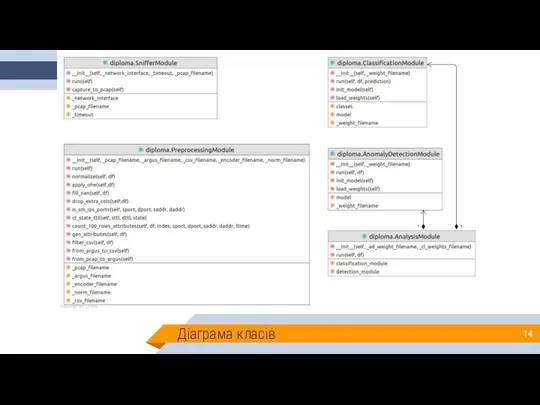

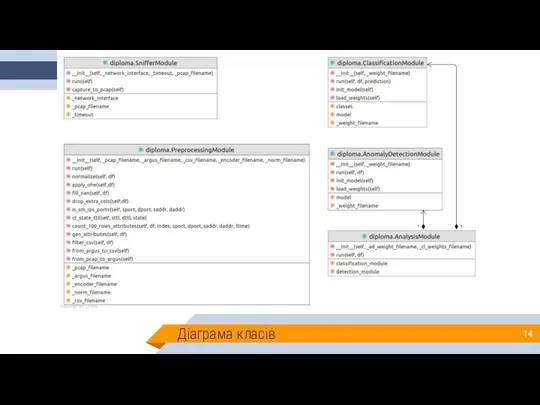

Слайд 14

Слайд 15

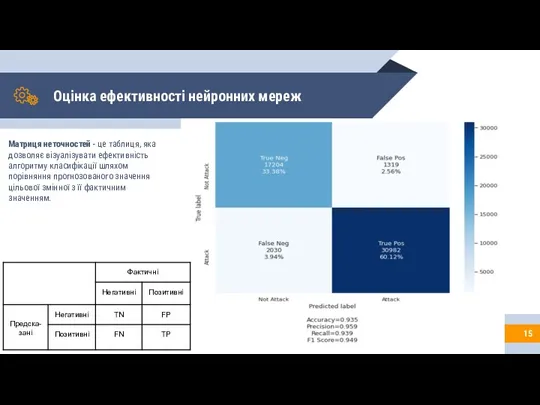

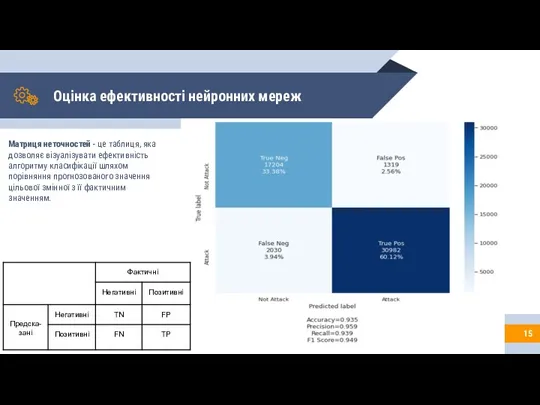

Оцінка ефективності нейронних мереж

Матриця неточностей - це таблиця, яка дозволяє візуалізувати

ефективність алгоритму класифікації шляхом порівняння прогнозованого значення цільової змінної з її фактичним значенням.

Слайд 16

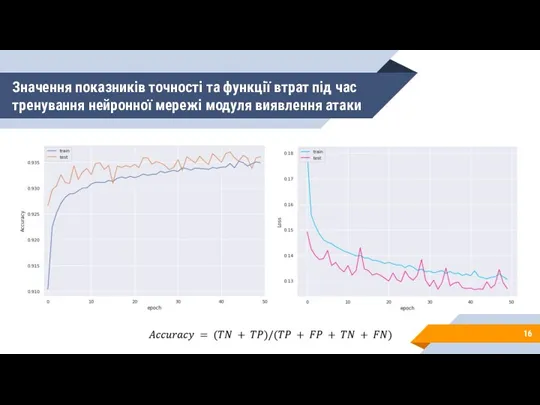

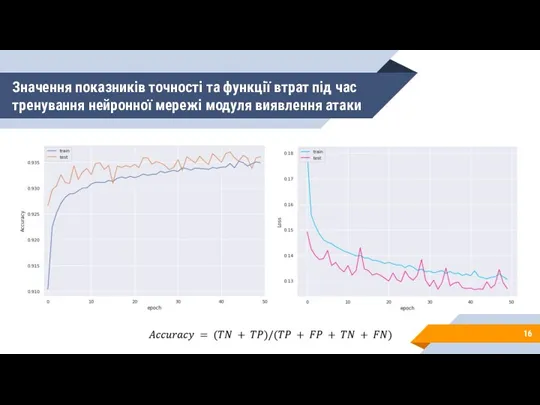

Значення показників точності та функції втрат під час тренування нейронної мережі

модуля виявлення атаки

Слайд 17

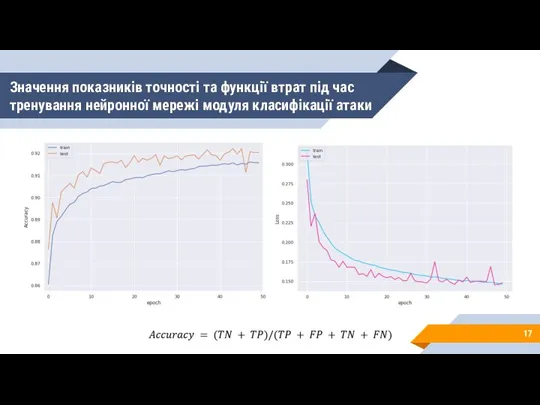

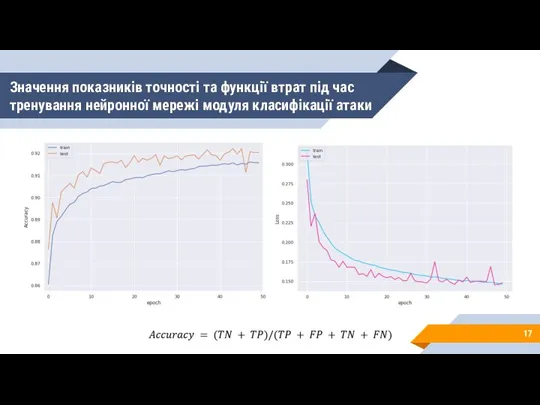

Значення показників точності та функції втрат під час тренування нейронної мережі

модуля класифікації атаки

Слайд 18

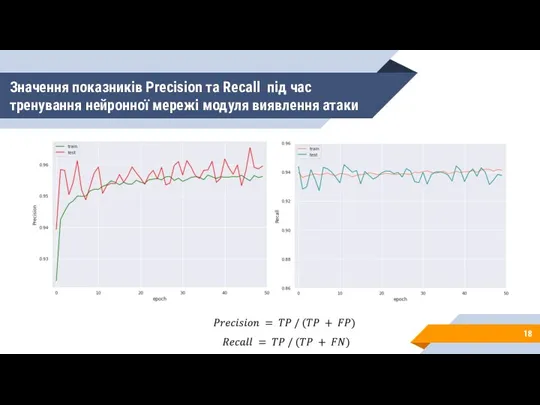

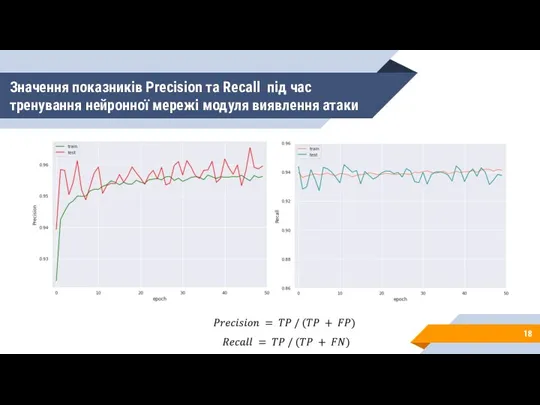

Значення показників Precision та Recall під час тренування нейронної мережі модуля

виявлення атаки

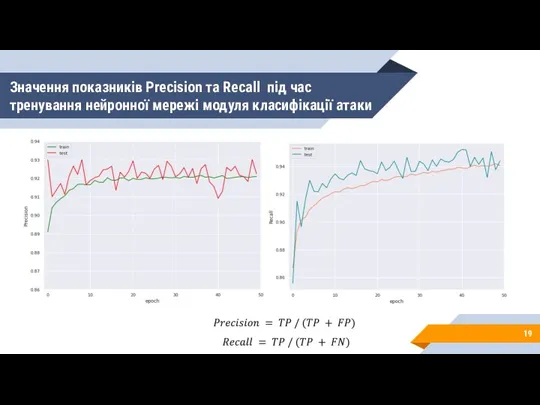

Слайд 19

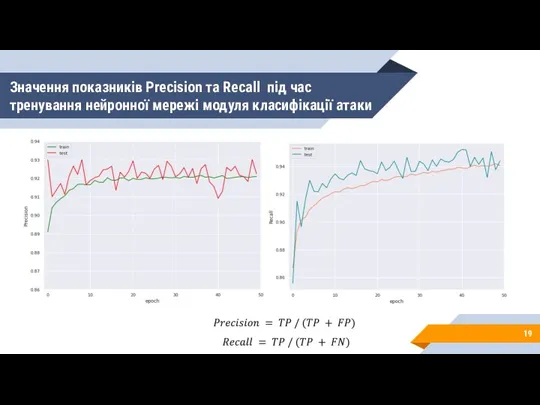

Значення показників Precision та Recall під час тренування нейронної мережі модуля

класифікації атаки

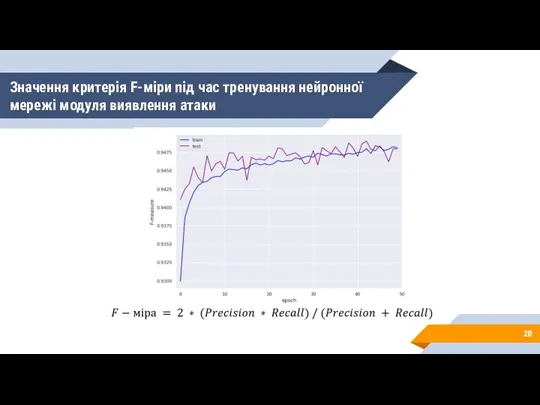

Слайд 20

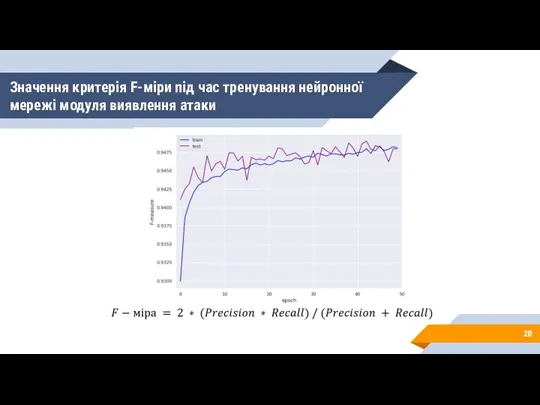

Значення критерія F-міри під час тренування нейронної мережі модуля виявлення атаки

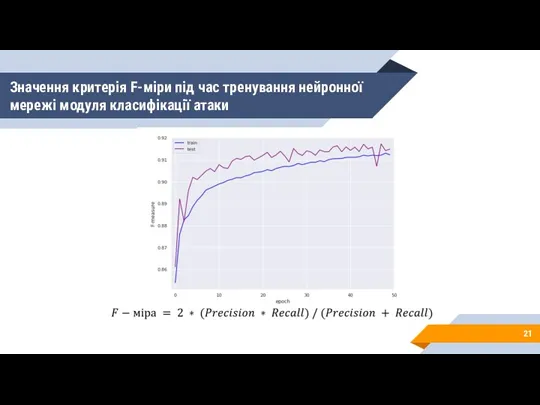

Слайд 21

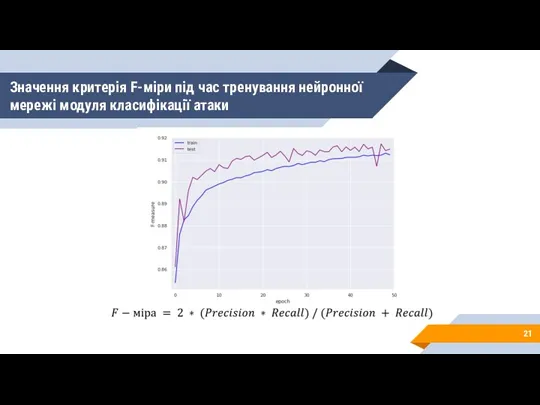

Значення критерія F-міри під час тренування нейронної мережі модуля класифікації атаки

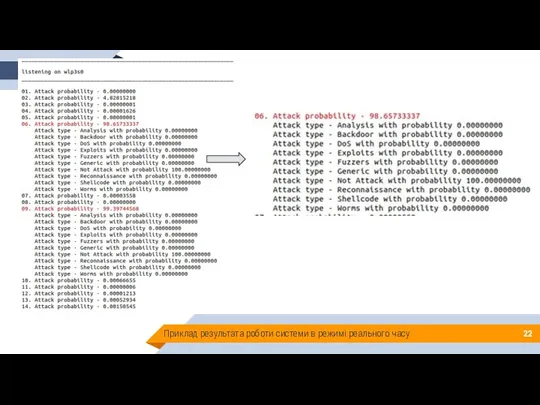

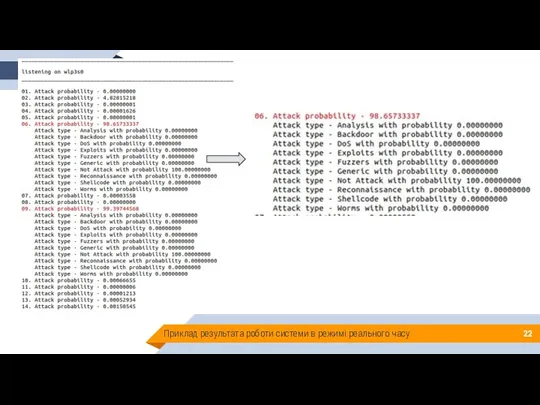

Слайд 22

Приклад результата роботи системи в режимі реального часу

Слайд 23

Результат тестування системи на пакетах, які належать до атак, взяті з

тестової вибірки

Слайд 24

Висновки

проведено аналіз існуючих методів виявлення атак та систем IDS;

спроектована і реалізована

система виявлення атак, яка складається з модуля сенсору, модуля обробки даних, модуля аналізу та модуля сповіщення;

реалізований алгоритм виявлення аномальної поведінкі мережі на основі каскаду нейронних мереж: перша мережа перевіряє наявність атаки, а друга мережа класифікує атаку у разі її наявності ;

для навчання нейронних мереж використовувався набір UNSW-NB15;

Система протестована у режимі реального часу при моделюванні атаки TCP SYN Flood.

Всього було відправлено 15000 пакетів, з яких система розпізнала 14,182 як DoS атаку, що складає 94,54% точності.

Слайд 25

ПУБЛІКАЦІЇ

Якушина А.О., Шпінарева І.М. Виявлення аномалій в мережевому трафіку з використанням

методів глубокого навчання / Інформатика, інформаційні системи та технології: тези доповідей шістнадцятої всеукраїнської конференції студентів і молодих науковців. Одеса, 23 квітня 2021 р. – Одеса, 2021. – с. 172-174

Бытовая техника Часть 3

Бытовая техника Часть 3 Игрушки от Музи

Игрушки от Музи Портфолио ученика (образец)

Портфолио ученика (образец) Буква М

Буква М Внеклассное мероприятие Если добрый ты...

Внеклассное мероприятие Если добрый ты... Учимся быть терпимыми

Учимся быть терпимыми Своя игра (игра-соревнование)

Своя игра (игра-соревнование) Задачі касира

Задачі касира Курс на качество первые шаги работы по Программе поддержки ШНОР в 2020–2022 годах (Проект 500+)

Курс на качество первые шаги работы по Программе поддержки ШНОР в 2020–2022 годах (Проект 500+) Душепопечение

Душепопечение Взаимосвязь урочной и внеурочной деятельности

Взаимосвязь урочной и внеурочной деятельности Презентация к уроку химии в 8 классе на тему: Кислоты

Презентация к уроку химии в 8 классе на тему: Кислоты Петрофизика и геофизические исследования скважин (ГИС)

Петрофизика и геофизические исследования скважин (ГИС) брейн-ринг по математике

брейн-ринг по математике Иллюстрации к повести А. Погорельского Чёрная курица, или Подземные жители (5 класс)

Иллюстрации к повести А. Погорельского Чёрная курица, или Подземные жители (5 класс) Полуавтоматическая сварка в среде защитных газов

Полуавтоматическая сварка в среде защитных газов Употребление табака и его последствия

Употребление табака и его последствия Ввод и обработка цифровой информации

Ввод и обработка цифровой информации Совершенствование технологии работы диспетчерского локомотива на участке К-О

Совершенствование технологии работы диспетчерского локомотива на участке К-О Родительское собрание в средней группе на тему: ВОЛШЕБНЫЙ МИР КНИГИ

Родительское собрание в средней группе на тему: ВОЛШЕБНЫЙ МИР КНИГИ Тварини минулого

Тварини минулого Решение логических задач с помощью кругов Эйлера

Решение логических задач с помощью кругов Эйлера Физические свойства электронно-дырочного перехода

Физические свойства электронно-дырочного перехода Технологический процесс изготовления вешалки для верхней одежды

Технологический процесс изготовления вешалки для верхней одежды Профилактика и лечение распространенных заболеваний и проблем кожи лица

Профилактика и лечение распространенных заболеваний и проблем кожи лица Субъективные и объективные причины отказов

Субъективные и объективные причины отказов Астықты қабылдау ережелері мен үлгі алу әдістері

Астықты қабылдау ережелері мен үлгі алу әдістері Дети с ОВЗ и (или) инвалидностью

Дети с ОВЗ и (или) инвалидностью