Содержание

- 2. 7.1. Введение в информационную безопасность Понятие защиты информации; Система защиты информации; Угрозы информационной безопасности; Государственная система

- 3. Понятие защиты информации Защита информации – комплекс мер, направленных на предотвращение несанкционированного удаления, модификации и воспроизведения

- 4. Потеря информации, может приводить к серьезным экономическим, и временным затратам не ее восстановление. Искажение информации может

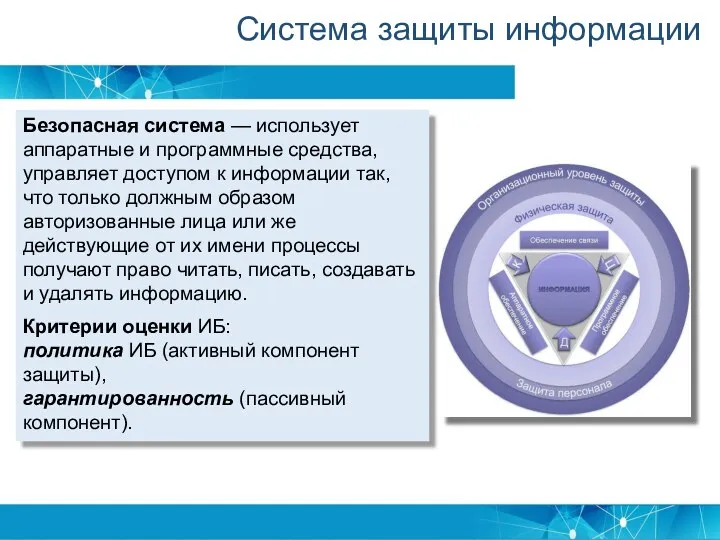

- 5. Система защиты информации Безопасная система — использует аппаратные и программные средства, управляет доступом к информации так,

- 6. Абсолютно безопасных систем нет, поэтому говорят о надежной системе в смысле «система, которой можно доверять» (как

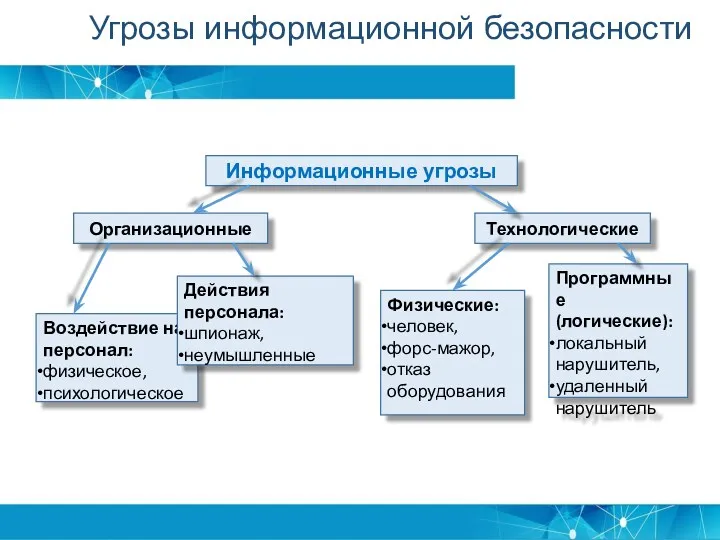

- 7. Угрозы информационной безопасности Информационные угрозы Организационные Физические: человек, форс-мажор, отказ оборудования Технологические Воздействие на персонал: физическое,

- 8. Угрозы информационной безопасности https://en.ppt-online.org/23157

- 9. Информация по уровням доступа С точки зрения права: Информация без ограничения права доступа; К такому рода

- 10. 2. Информация с ограниченным доступом – государственная тайна, служебная тайна, коммерческая тайна (в т. ч. ноухау),

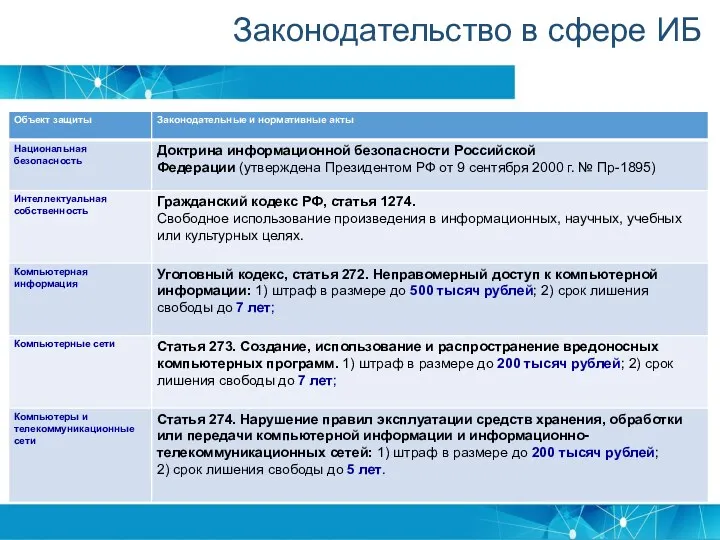

- 11. Законодательство в сфере ИБ

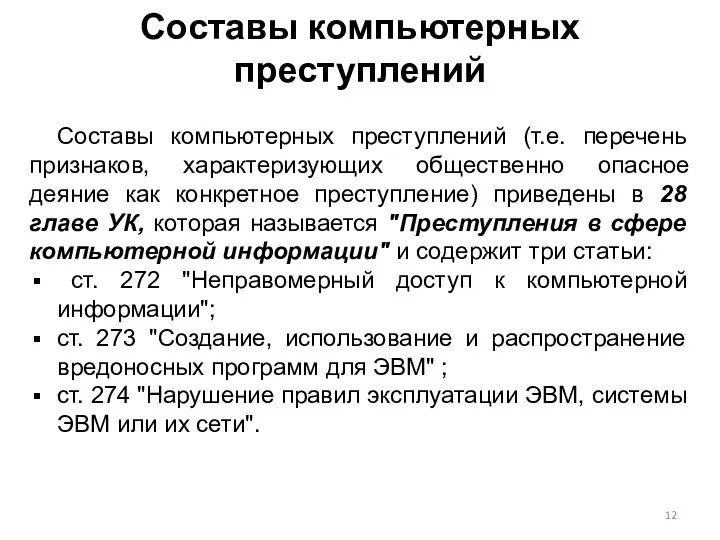

- 12. Составы компьютерных преступлений Составы компьютерных преступлений (т.е. перечень признаков, характеризующих общественно опасное деяние как конкретное преступление)

- 13. Неправомерный доступ к компьютерной информации (ст. 272 УК) Предусматривает ответственность за неправомерный доступ к компьютерной информации

- 14. Неправомерный доступ к компьютерной информации (ст. 272 УК) Преступное деяние состоит в неправомерном доступе к охраняемой

- 15. Создание, использование и распространение вредоносных программ для ЭВМ (ст. 273 УК) Статья предусматривает уголовную ответственность за

- 16. Создание, использование и распространение вредоносных программ для ЭВМ (ст. 273 УК) Под созданием вредоносных программам в

- 17. Создание, использование и распространение вредоносных программ для ЭВМ (ст. 273 УК) Под использованием программы понимается выпуск

- 18. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети (ст. 274. УК) Статья 274 УК устанавливает

- 19. Составы компьютерных преступлений Предусмотренные составы компьютерных преступлений не охватывают полностью всех видов совершения компьютерных посягательств. Статьи

- 20. Составы компьютерных преступлений Хотя четкого определения компьютерного преступления не существует, их условно можно подразделить на две

- 21. Составы компьютерных преступлений Целью защиты информации является гарантирование законных прав различных категорий пользователей на обеспечение возможности

- 22. Объекты нападений компьютерных преступлений 1. Компьютеры военных и разведывательных организаций (в шпионских целях). 2. Компании и

- 23. Приемы компьютерных преступлений Изъятие средств вычислительной техники (СВТ) производится с целью получения системных блоков, отдельных винчестеров

- 24. Приемы компьютерных преступлений Перехват (негласное получение) информации также служит для «снятия» определенных сведений с помощью методов

- 25. Приемы компьютерных преступлений Несанкционированный доступ (НСД) к средствам вычислительной техники - это активные действия по созданию

- 26. Приемы компьютерных преступлений «компьютерный абордаж» - злоумышленник вручную или с использованием автоматической программы подбирает код (пароль)

- 28. Скачать презентацию

Детский труд

Детский труд Сравнительное правоведение

Сравнительное правоведение Сравнительное правоведение. Чиркин Вениамин Евгеньевич

Сравнительное правоведение. Чиркин Вениамин Евгеньевич Компетенция и порядок рассмотрения дел в Международном Суде ООН

Компетенция и порядок рассмотрения дел в Международном Суде ООН Социальная защита сотрудников правоохранительных органов

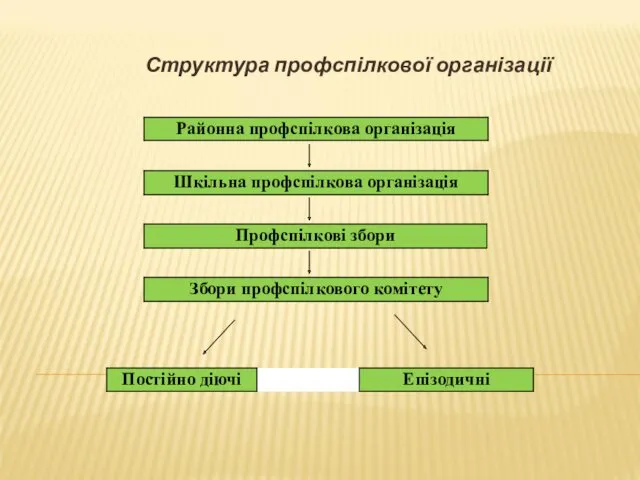

Социальная защита сотрудников правоохранительных органов Структура профспілкової організації

Структура профспілкової організації Понятие и сущность Конституции

Понятие и сущность Конституции Правила оказания услуг. Основные положения и комментарии

Правила оказания услуг. Основные положения и комментарии Стипендиальное обеспечение

Стипендиальное обеспечение УРОК-ПРЕЗЕНТАЦИЯ СЕМЕЙНОЕ ПРАВО КАК ОТРАСЛЬ

УРОК-ПРЕЗЕНТАЦИЯ СЕМЕЙНОЕ ПРАВО КАК ОТРАСЛЬ Международное гуманитарное право

Международное гуманитарное право Женевские конвенции о защите жертв войны

Женевские конвенции о защите жертв войны Запреты и ограничения, применяемые при перемещении товаров через таможенную границу Евразийского экономического союза

Запреты и ограничения, применяемые при перемещении товаров через таможенную границу Евразийского экономического союза Поняття та ознаки права. Джерела права. Система права та її елементи. Цінність права

Поняття та ознаки права. Джерела права. Система права та її елементи. Цінність права Теоретико-правовые основы международной системы ПОД/ФТ (противодействие отмыванию доходов и финансированию терроризма)

Теоретико-правовые основы международной системы ПОД/ФТ (противодействие отмыванию доходов и финансированию терроризма) Суб’єктивна сторона складу злочину. Тема 10

Суб’єктивна сторона складу злочину. Тема 10 Неке-отбасы заңдары

Неке-отбасы заңдары Квалификация преступлений против жизни и здоровья

Квалификация преступлений против жизни и здоровья Morālā kaitējuma institūta tiesiskie aspekti un atbilstība mūsdienu civiltiesību attīstības tendencēm

Morālā kaitējuma institūta tiesiskie aspekti un atbilstība mūsdienu civiltiesību attīstības tendencēm Правовые отношения

Правовые отношения Уголовная ответственность несовершеннолетних

Уголовная ответственность несовершеннолетних Авторское право и смежные права

Авторское право и смежные права Техническая защита информации

Техническая защита информации Основы теории государства и права

Основы теории государства и права Формирования безбарьерной среды для инвалидов на транспорте

Формирования безбарьерной среды для инвалидов на транспорте Правила оформления документации инженерно-технического состава при выполнении регламентных работ

Правила оформления документации инженерно-технического состава при выполнении регламентных работ Договорные отношения между Детским садом и родителями (законными представителями)

Договорные отношения между Детским садом и родителями (законными представителями) Права человека: понятие сущность, структура

Права человека: понятие сущность, структура