Содержание

- 2. Тема: Access List-ы. Access List-ы (список доступа) – это механизм, позволяющий выделить интересующий трафик а затем

- 3. Подробно рассмотрим пакетную фильтрацию, то есть задачу с запрещением или разрешением трафика. Access List-ы бывают следующих

- 4. Стандартный список доступа позволяет осуществлять фильтрацию только по одному параметру – это ip-адрес источника. Расширенные списки

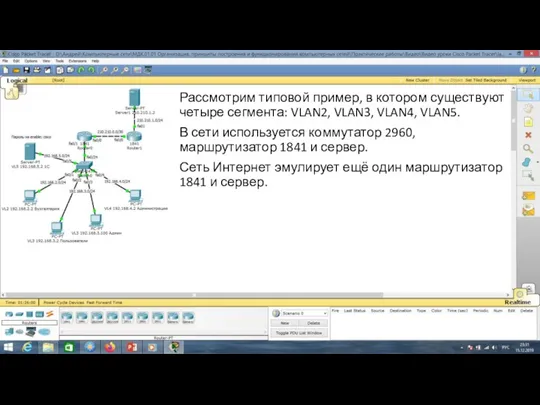

- 5. Рассмотрим типовой пример, в котором существуют четыре сегмента: VLAN2, VLAN3, VLAN4, VLAN5. В сети используется коммутатор

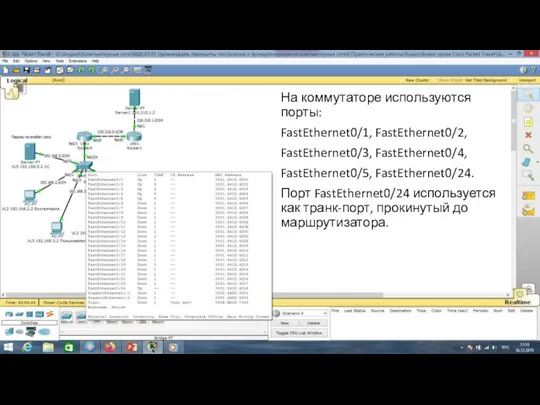

- 6. На коммутаторе используются порты: FastEthernet0/1, FastEthernet0/2, FastEthernet0/3, FastEthernet0/4, FastEthernet0/5, FastEthernet0/24. Порт FastEthernet0/24 используется как транк-порт, прокинутый

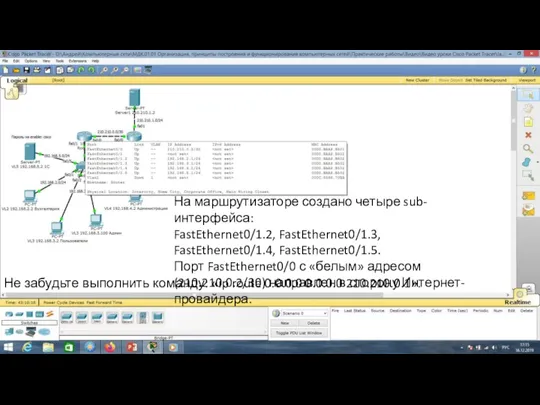

- 7. На маршрутизаторе создано четыре sub-интерфейса: FastEthernet0/1.2, FastEthernet0/1.3, FastEthernet0/1.4, FastEthernet0/1.5. Порт FastEthernet0/0 с «белым» адресом (210.210.0.2/30) направлен

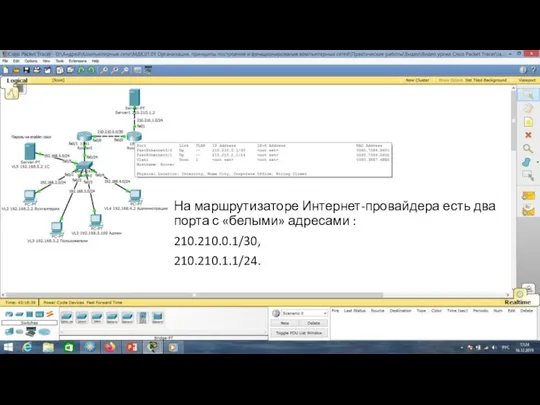

- 8. На маршрутизаторе Интернет-провайдера есть два порта с «белыми» адресами : 210.210.0.1/30, 210.210.1.1/24.

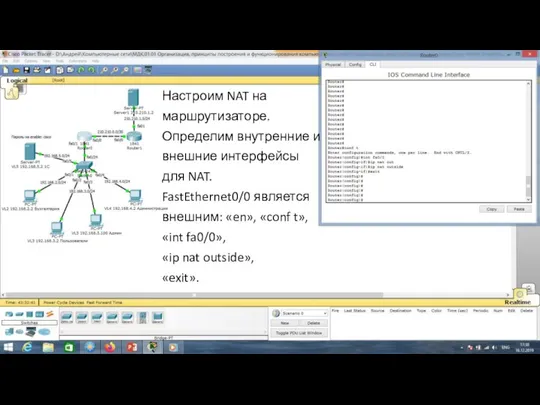

- 9. Настроим NAT на маршрутизаторе. Определим внутренние и внешние интерфейсы для NAT. FastEthernet0/0 является внешним: «en», «conf

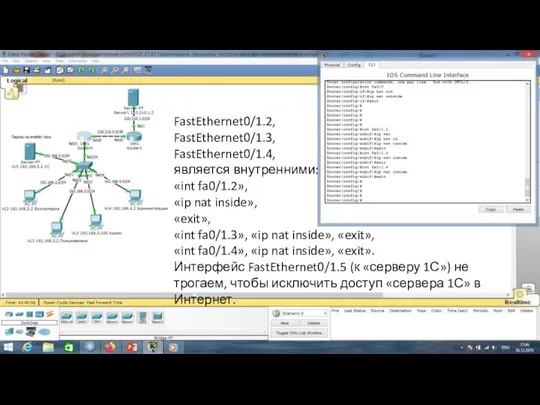

- 10. FastEthernet0/1.2, FastEthernet0/1.3, FastEthernet0/1.4, является внутренними: «int fa0/1.2», «ip nat inside», «exit», «int fa0/1.3», «ip nat inside»,

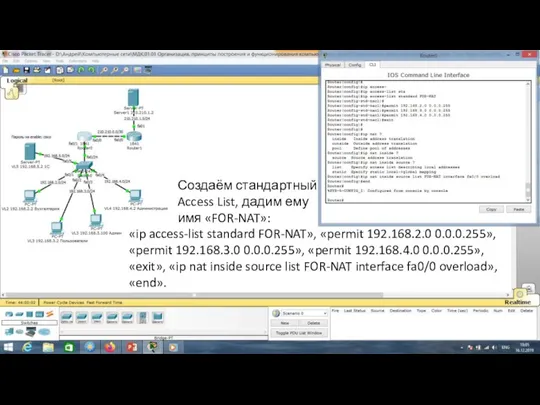

- 11. Создаём стандартный Access List, дадим ему имя «FOR-NAT»: «ip access-list standard FOR-NAT», «permit 192.168.2.0 0.0.0.255», «permit

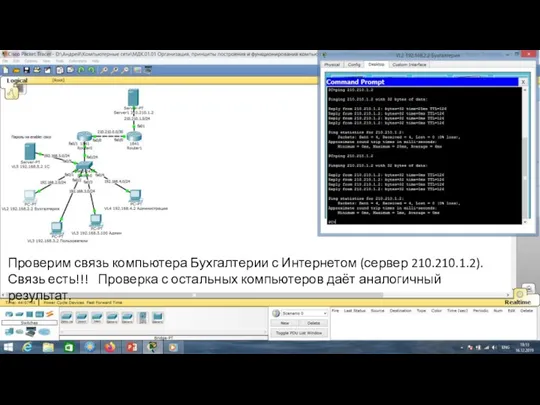

- 12. Проверим связь компьютера Бухгалтерии с Интернетом (сервер 210.210.1.2). Связь есть!!! Проверка с остальных компьютеров даёт аналогичный

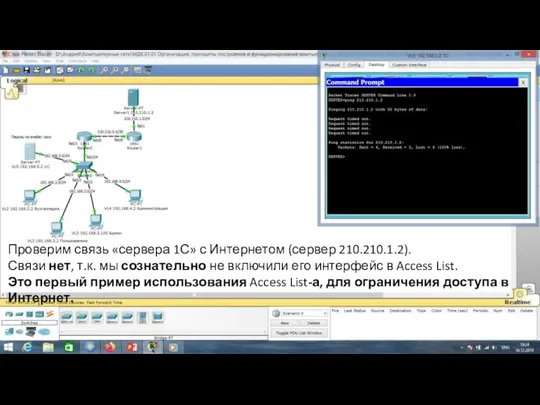

- 13. Проверим связь «сервера 1С» с Интернетом (сервер 210.210.1.2). Связи нет, т.к. мы сознательно не включили его

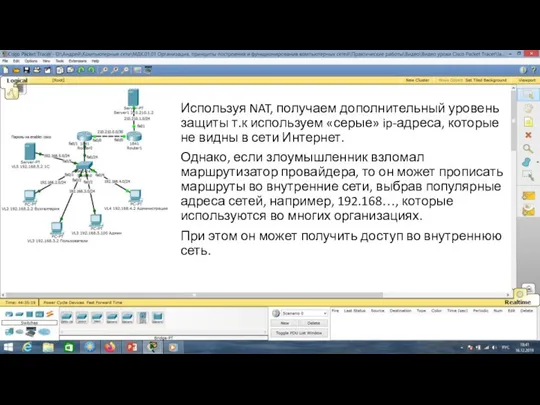

- 14. Используя NAT, получаем дополнительный уровень защиты т.к используем «серые» ip-адреса, которые не видны в сети Интернет.

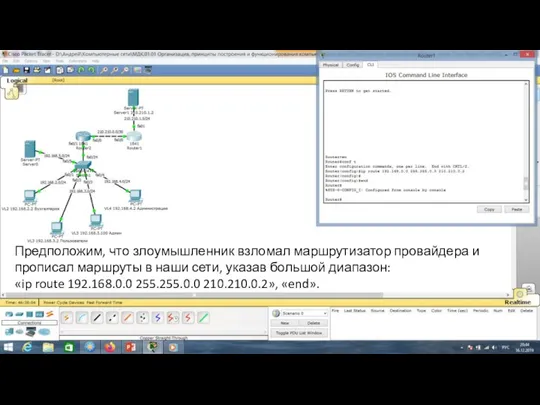

- 15. Предположим, что злоумышленник взломал маршрутизатор провайдера и прописал маршруты в наши сети, указав большой диапазон: «ip

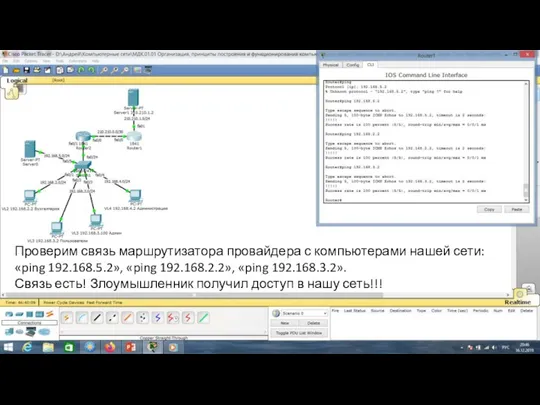

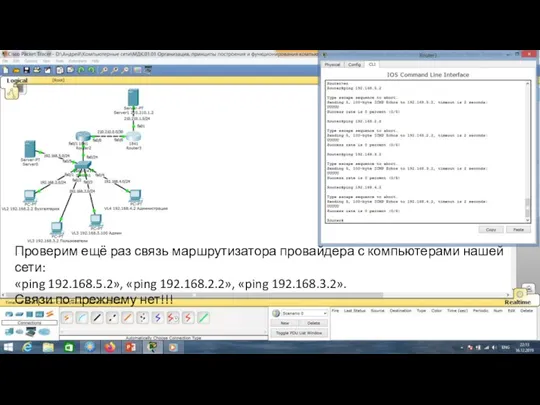

- 16. Проверим связь маршрутизатора провайдера с компьютерами нашей сети: «ping 192.168.5.2», «ping 192.168.2.2», «ping 192.168.3.2». Связь есть!

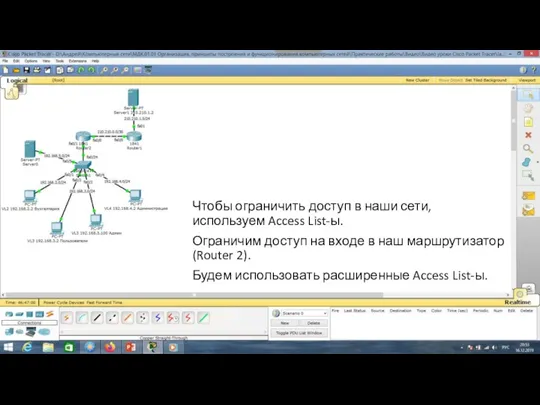

- 17. Чтобы ограничить доступ в наши сети, используем Access List-ы. Ограничим доступ на входе в наш маршрутизатор

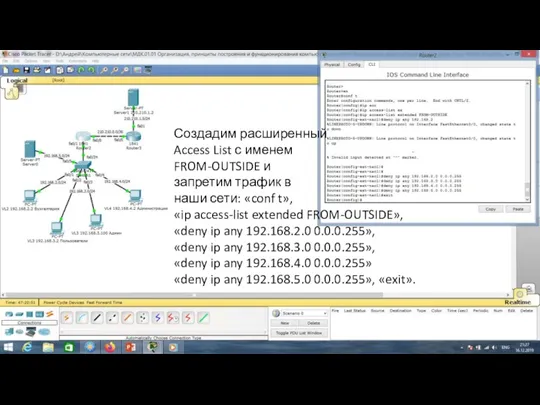

- 18. Создадим расширенный Access List с именем FROM-OUTSIDE и запретим трафик в наши сети: «conf t», «ip

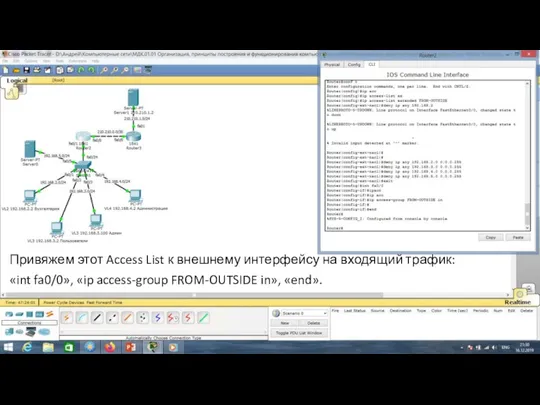

- 19. Привяжем этот Access List к внешнему интерфейсу на входящий трафик: «int fa0/0», «ip access-group FROM-OUTSIDE in»,

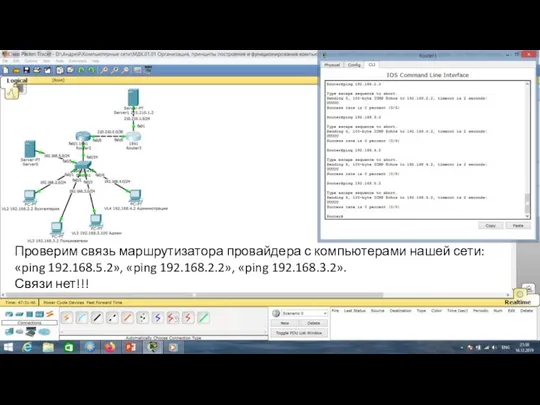

- 20. Проверим связь маршрутизатора провайдера с компьютерами нашей сети: «ping 192.168.5.2», «ping 192.168.2.2», «ping 192.168.3.2». Связи нет!!!

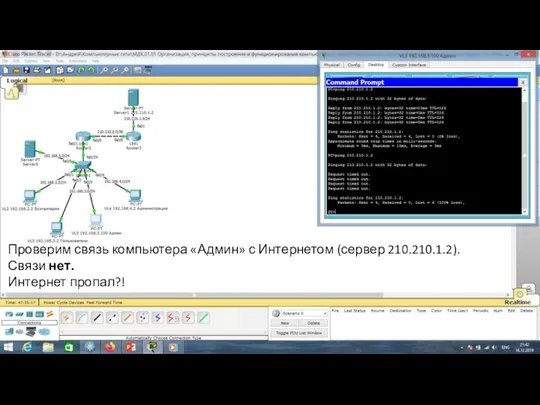

- 21. Проверим связь компьютера «Админ» с Интернетом (сервер 210.210.1.2). Связи нет. Интернет пропал?!

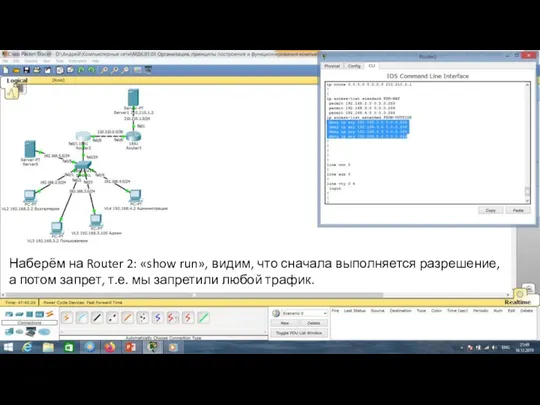

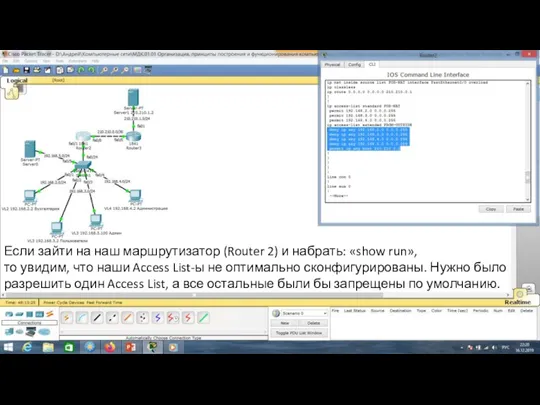

- 22. Наберём на Router 2: «show run», видим, что сначала выполняется разрешение, а потом запрет, т.е. мы

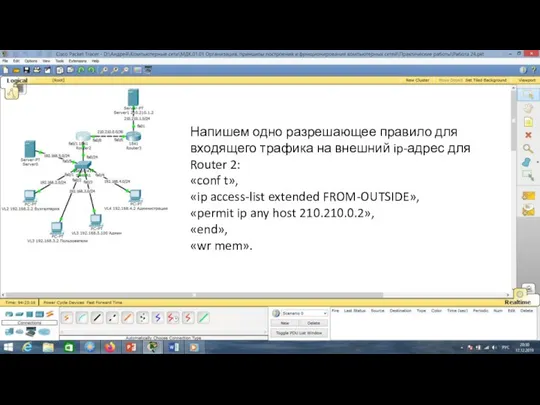

- 23. Напишем одно разрешающее правило для входящего трафика на внешний ip-адрес для Router 2: «conf t», «ip

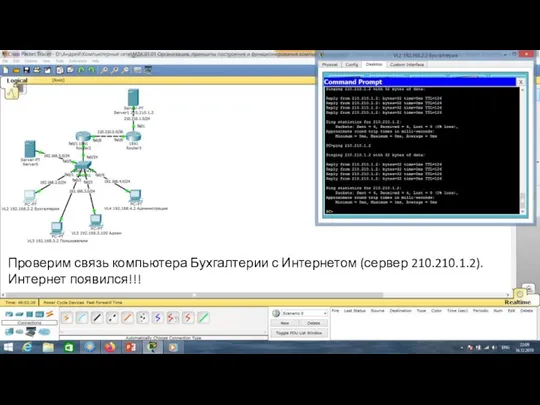

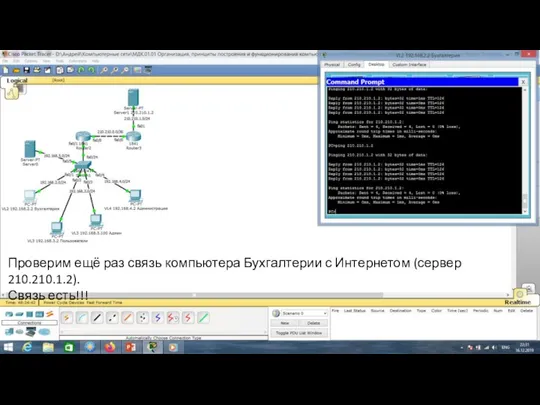

- 24. Проверим связь компьютера Бухгалтерии с Интернетом (сервер 210.210.1.2). Интернет появился!!!

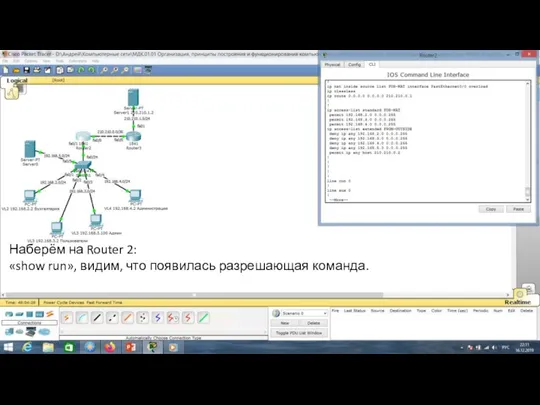

- 25. Наберём на Router 2: «show run», видим, что появилась разрешающая команда.

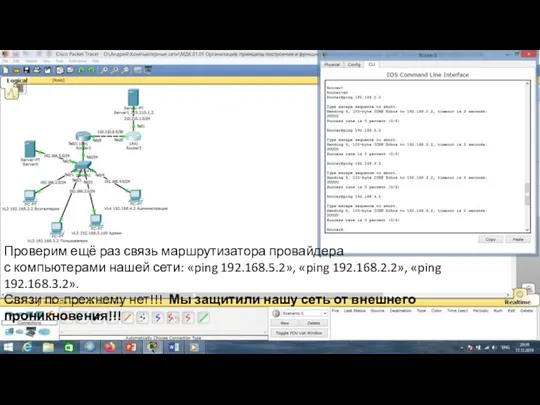

- 26. Проверим ещё раз связь маршрутизатора провайдера с компьютерами нашей сети: «ping 192.168.5.2», «ping 192.168.2.2», «ping 192.168.3.2».

- 27. Если зайти на наш маршрутизатор (Router 2) и набрать: «show run», то увидим, что наши Access

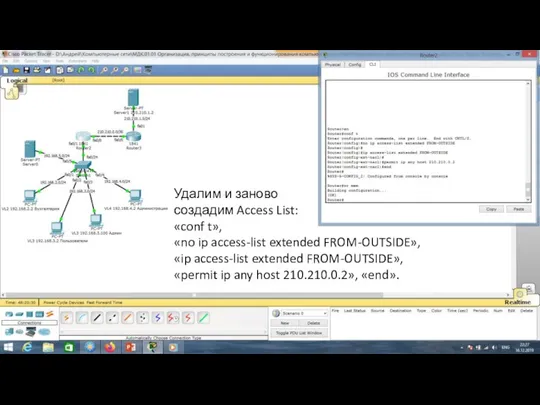

- 28. Удалим и заново создадим Access List: «conf t», «no ip access-list extended FROM-OUTSIDE», «ip access-list extended

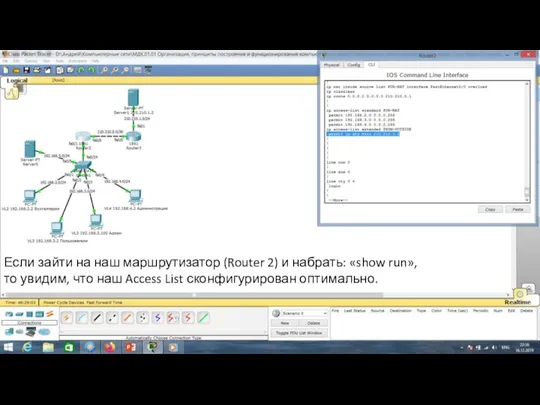

- 29. Если зайти на наш маршрутизатор (Router 2) и набрать: «show run», то увидим, что наш Access

- 30. Проверим ещё раз связь компьютера Бухгалтерии с Интернетом (сервер 210.210.1.2). Связь есть!!!

- 31. Проверим ещё раз связь маршрутизатора провайдера с компьютерами нашей сети: «ping 192.168.5.2», «ping 192.168.2.2», «ping 192.168.3.2».

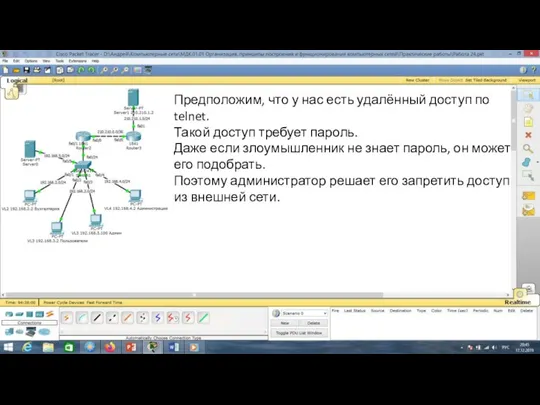

- 32. Предположим, что у нас есть удалённый доступ по telnet. Такой доступ требует пароль. Даже если злоумышленник

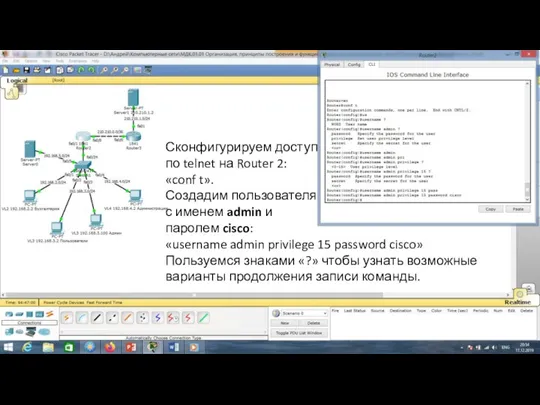

- 33. Сконфигурируем доступ по telnet на Router 2: «conf t». Создадим пользователя с именем admin и паролем

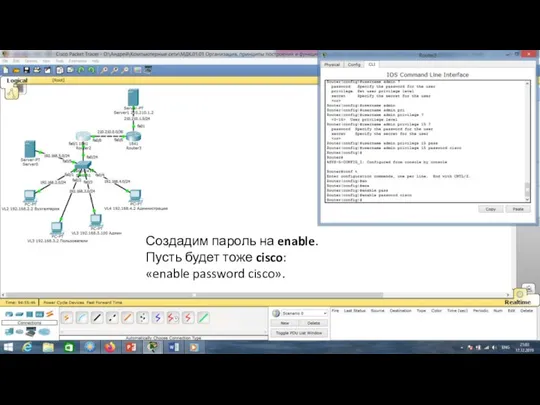

- 34. Создадим пароль на enable. Пусть будет тоже cisco: «enable password cisco».

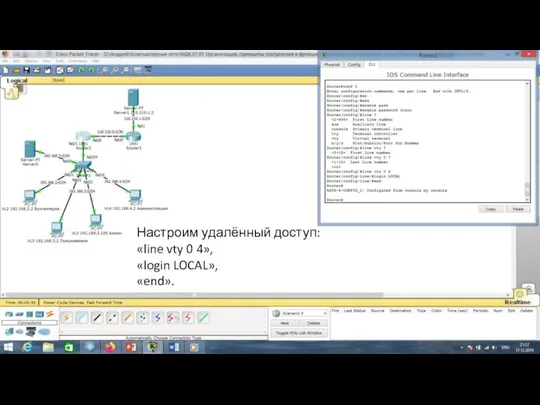

- 35. Настроим удалённый доступ: «line vty 0 4», «login LOCAL», «end».

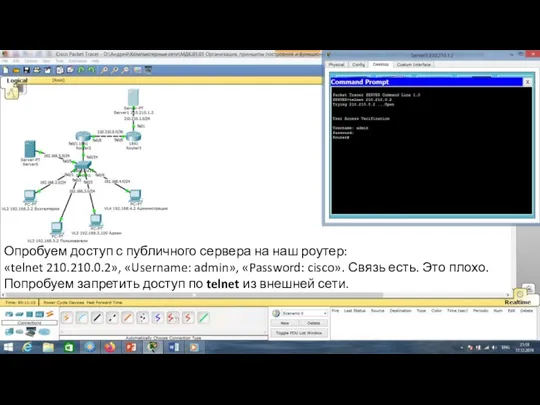

- 36. Опробуем доступ с публичного сервера на наш роутер: «telnet 210.210.0.2», «Username: admin», «Password: cisco». Связь есть.

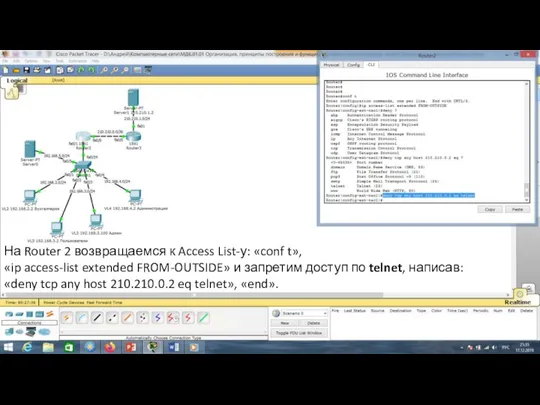

- 37. На Router 2 возвращаемся к Access List-у: «conf t», «ip access-list extended FROM-OUTSIDE» и запретим доступ

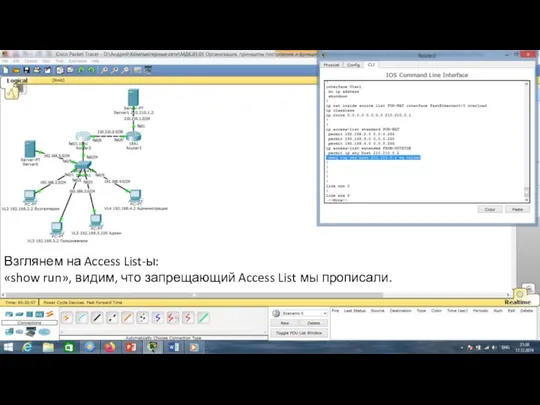

- 38. Взглянем на Access List-ы: «show run», видим, что запрещающий Access List мы прописали.

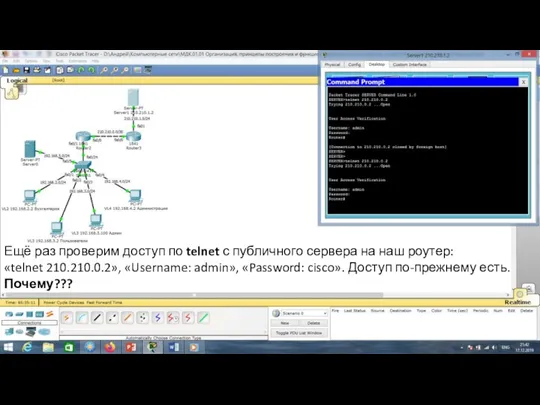

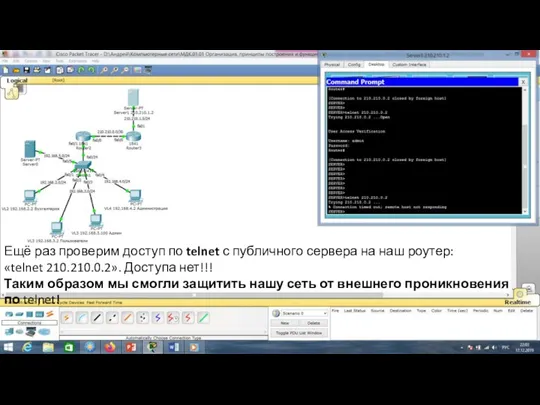

- 39. Ещё раз проверим доступ по telnet с публичного сервера на наш роутер: «telnet 210.210.0.2», «Username: admin»,

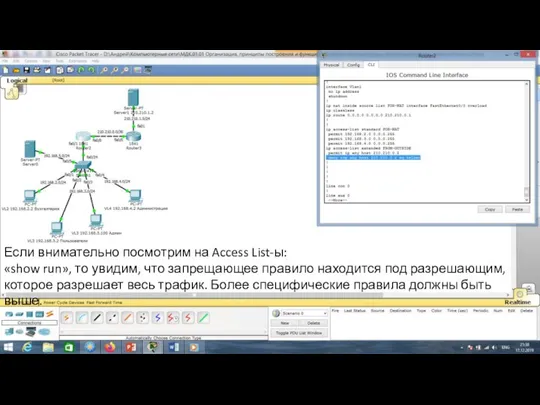

- 40. Если внимательно посмотрим на Access List-ы: «show run», то увидим, что запрещающее правило находится под разрешающим,

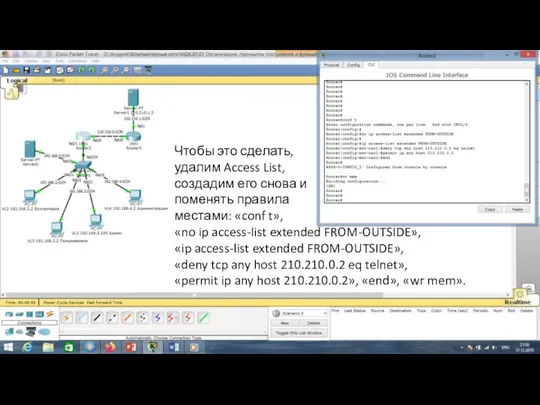

- 41. Чтобы это сделать, удалим Access List, создадим его снова и поменять правила местами: «conf t», «no

- 42. Ещё раз проверим доступ по telnet с публичного сервера на наш роутер: «telnet 210.210.0.2». Доступа нет!!!

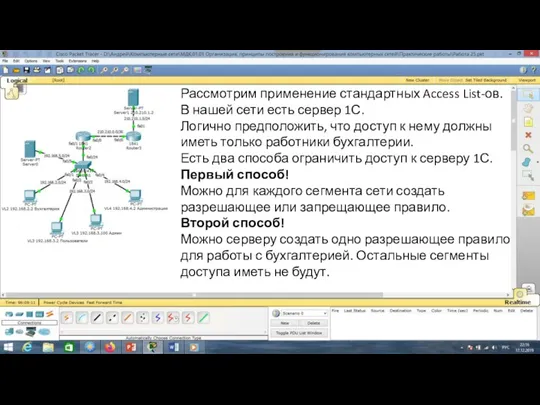

- 43. Рассмотрим применение стандартных Access List-ов. В нашей сети есть сервер 1С. Логично предположить, что доступ к

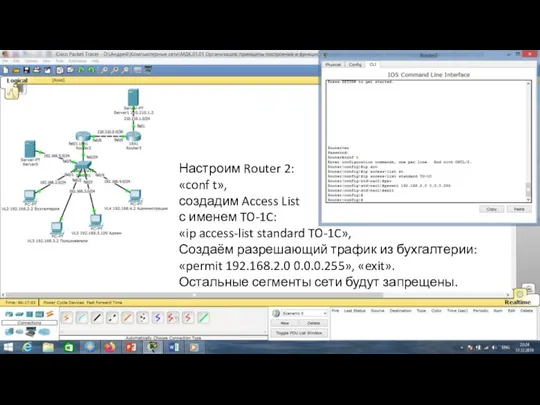

- 44. Настроим Router 2: «conf t», создадим Access List с именем TO-1C: «ip access-list standard TO-1C», Создаём

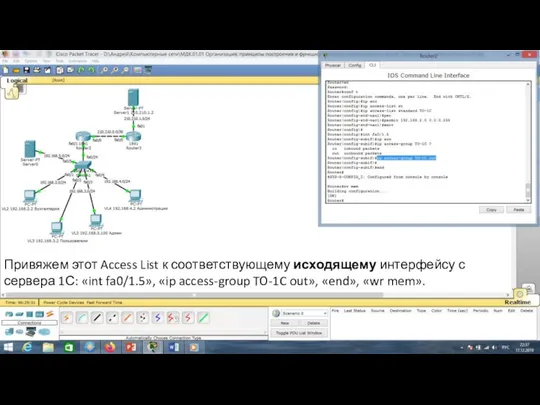

- 45. Привяжем этот Access List к соответствующему исходящему интерфейсу с сервера 1С: «int fa0/1.5», «ip access-group TO-1C

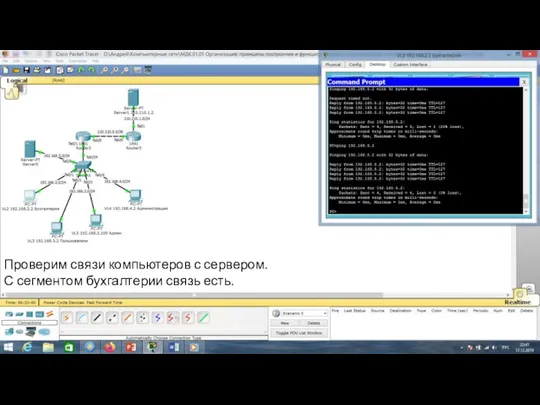

- 46. Проверим связи компьютеров с сервером. С сегментом бухгалтерии связь есть.

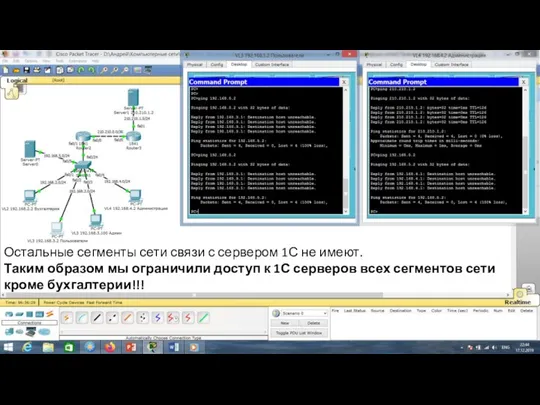

- 47. Остальные сегменты сети связи с сервером 1С не имеют. Таким образом мы ограничили доступ к 1С

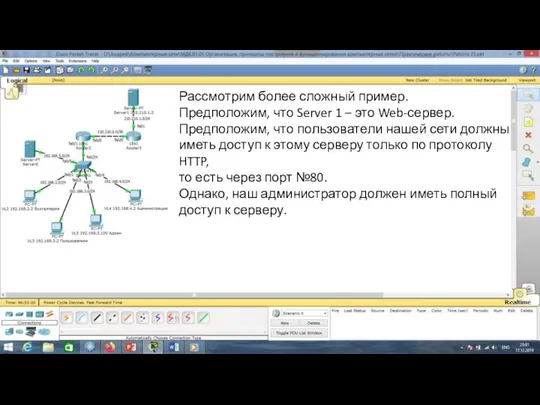

- 48. Рассмотрим более сложный пример. Предположим, что Server 1 – это Web-сервер. Предположим, что пользователи нашей сети

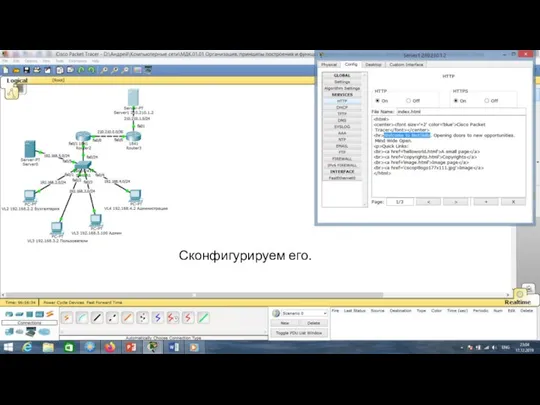

- 49. Сконфигурируем его.

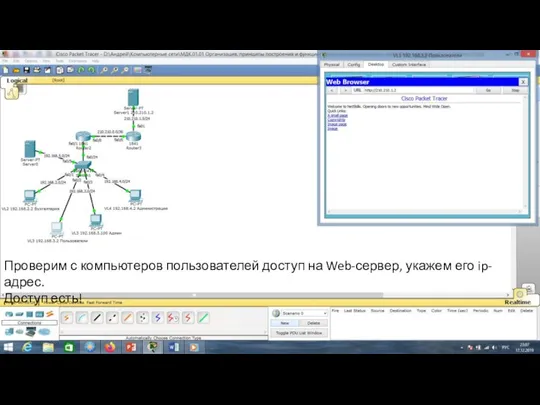

- 50. Проверим с компьютеров пользователей доступ на Web-сервер, укажем его ip-адрес. Доступ есть!

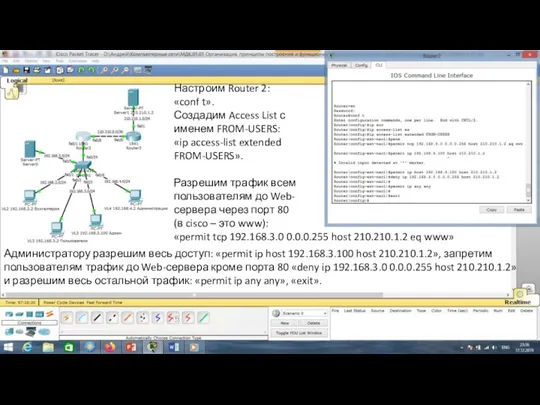

- 51. Настроим Router 2: «conf t». Создадим Access List с именем FROM-USERS: «ip access-list extended FROM-USERS». Разрешим

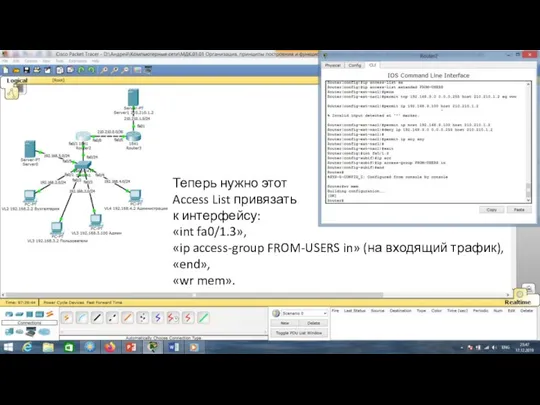

- 52. Теперь нужно этот Access List привязать к интерфейсу: «int fa0/1.3», «ip access-group FROM-USERS in» (на входящий

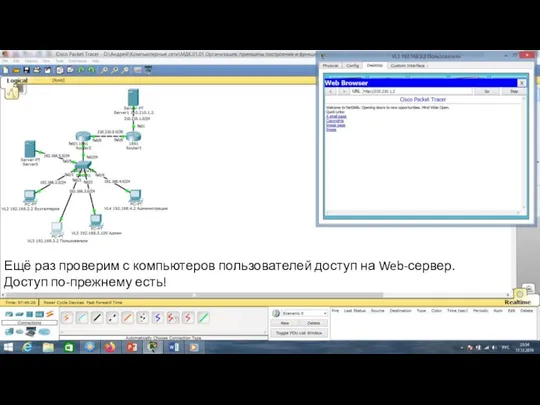

- 53. Ещё раз проверим с компьютеров пользователей доступ на Web-сервер. Доступ по-прежнему есть!

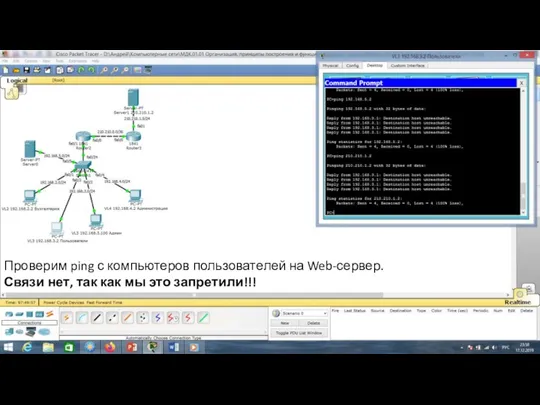

- 54. Проверим ping с компьютеров пользователей на Web-сервер. Связи нет, так как мы это запретили!!!

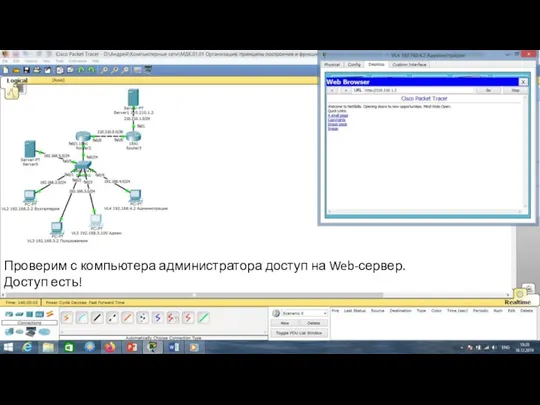

- 55. Проверим с компьютера администратора доступ на Web-сервер. Доступ есть!

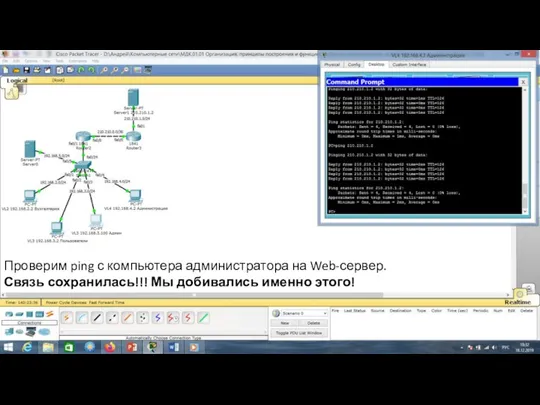

- 56. Проверим ping с компьютера администратора на Web-сервер. Связь сохранилась!!! Мы добивались именно этого!

- 58. Компьютерные сети. Н.В. Максимов, И.И. Попов, 4-е издание, переработанное и дополненное, «Форум», Москва, 2010. Компьютерные сети.

- 59. https://studfiles.net/html/2706/610/html_1t7827cn0P.AOQ6/htmlconvd-5FjQl116x1.jpg https://bigslide.ru/images/51/50961/960/img12.jpg https://bigslide.ru/images/51/50961/960/img11.jpg https://1.bp.blogspot.com/-qptz15WfEJE/XDoN736gSvI/AAAAAAAAAU8/ESDrBE1iP-0vt5keIdxrnh_Y6ZpF2_2tQCLcBGAs/s1600/Hybrid-Network.jpg http://www.klikglodok.com/toko/19948-thickbox_default/jual-harga-allied-telesis-switch-16-port-gigabit-10-100-1000-unmanaged-at-gs900-16.jpg http://900igr.net/up/datas/221400/029.jpg Список ссылок:

- 61. Скачать презентацию

Виды и основные особенности трафика

Виды и основные особенности трафика Компьютерная графика

Компьютерная графика Антивирусные программы

Антивирусные программы Сайты, доступные каждому или Как не платить за СЕО

Сайты, доступные каждому или Как не платить за СЕО Виды компьютерной графики

Виды компьютерной графики Операционная система

Операционная система Системы счисления. (10 класс)

Системы счисления. (10 класс) Smart TV и операционные системы ТВ

Smart TV и операционные системы ТВ Планирование и отчетность по процессу тестирования

Планирование и отчетность по процессу тестирования Компьютерлік модель. Компьютерде модельдерді зерттеу

Компьютерлік модель. Компьютерде модельдерді зерттеу Технологии программирования. Индексирование: понятие индекса, типы индексных файлов. Создание, активация и удаление индекса

Технологии программирования. Индексирование: понятие индекса, типы индексных файлов. Создание, активация и удаление индекса Haskell тілінің негіздері. Зертханалық жұмыс №1

Haskell тілінің негіздері. Зертханалық жұмыс №1 Шаблон для презентаций. Презентация исследования (здесь название)

Шаблон для презентаций. Презентация исследования (здесь название) Информационные технологии в управлении персоналом. АРМ – автоматизированное рабочее место

Информационные технологии в управлении персоналом. АРМ – автоматизированное рабочее место Презентация У истоков компьютерной революции

Презентация У истоков компьютерной революции Основные этапы развития вычислительной техники

Основные этапы развития вычислительной техники Необобщенные коллекции

Необобщенные коллекции Презентация к уроку информатики во 2-м классе по программе Перспективная начальная школа Устройство компьютера

Презентация к уроку информатики во 2-м классе по программе Перспективная начальная школа Устройство компьютера Проектирование баз данных. Преобразования запросов

Проектирование баз данных. Преобразования запросов Функции в языках объектно-ориентированного программирования

Функции в языках объектно-ориентированного программирования Типы данных

Типы данных Тестирование и отладка программных средств

Тестирование и отладка программных средств Законодательство в сфере информационной безопасности

Законодательство в сфере информационной безопасности Ввод данных. Форматирование таблиц. Ссылки, формулы

Ввод данных. Форматирование таблиц. Ссылки, формулы Cтандартные телеграммы при обслуживании рейса

Cтандартные телеграммы при обслуживании рейса Элементы языка Паскаль

Элементы языка Паскаль Инфографика

Инфографика Тестирование web-приложений

Тестирование web-приложений