Содержание

- 2. Реестр Операционная система управляет большим объемом информации, необходимой для ее загрузки и конфигурирования. В ранних версиях

- 3. Структура реестра Данные реестра хранятся в виде иерархической древовидной структуры. Каждый узел или каталог называется разделом

- 4. Хранение реестра Реестр хранится на диске в виде набора файлов, называемых «кустами» или «ульями» (hives). Большинство

- 5. Управление реестром с использованием Win32 API Функция RegCreateKeyEx () создает указанный ключ. Если ключ уже существует

- 6. Подробнее Структура кустов подробно описана в (Руссинович М., Соломон Д. Внутреннее устройство Microsoft Windows: Windows Server

- 7. Самостоятельная работа Исходники http://jmhartsoftware.com/WSP4_Examples.zip Глава 3, программа LsREG

- 8. Архитектура ОС MS Windows 2000+ Подсистема защиты Windows

- 9. Базовые принципы уровня С2 Выделяемая процессам память защищена таким образом, что прочитать информацию оттуда невозможно даже

- 10. Идентификатор безопасности Идентификатор безопасности (Security Identifier – SID) – структура данных переменной длины, которая идентифицирует учетную

- 11. Маркер доступа При регистрации пользователя в системе после успешной проверки имени и пароля создается маркер доступа,

- 12. Основные компоненты подсистемы защиты

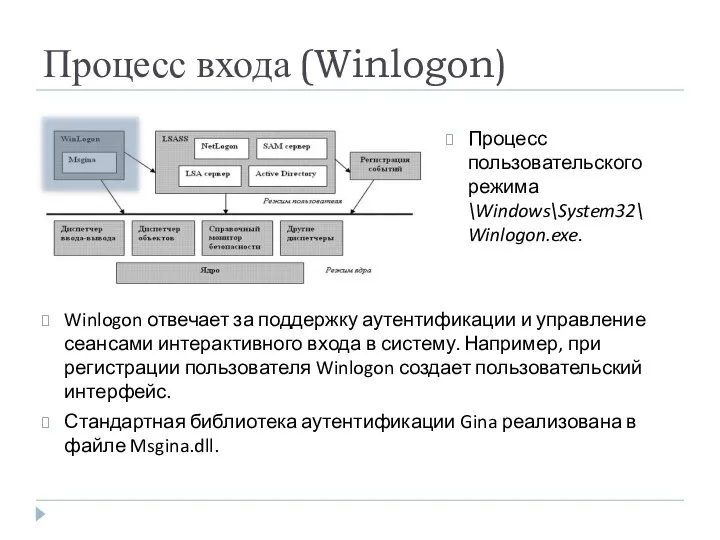

- 13. Процесс входа (Winlogon) Winlogon отвечает за поддержку аутентификации и управление сеансами интерактивного входа в систему. Например,

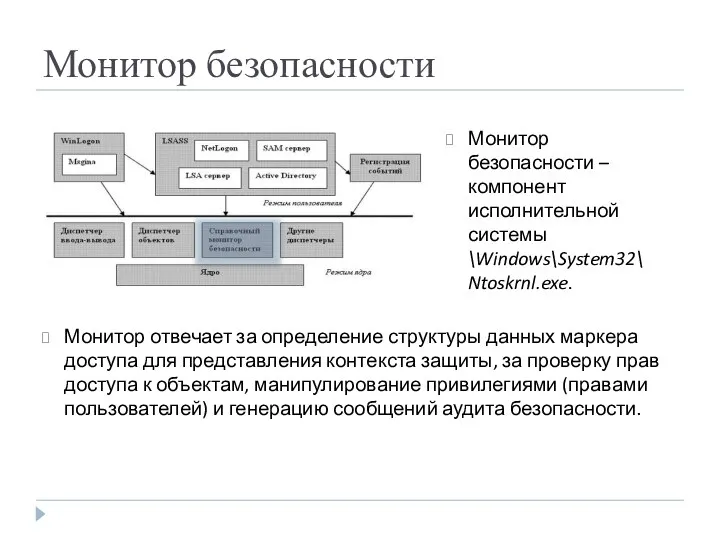

- 14. Монитор безопасности Монитор отвечает за определение структуры данных маркера доступа для представления контекста защиты, за проверку

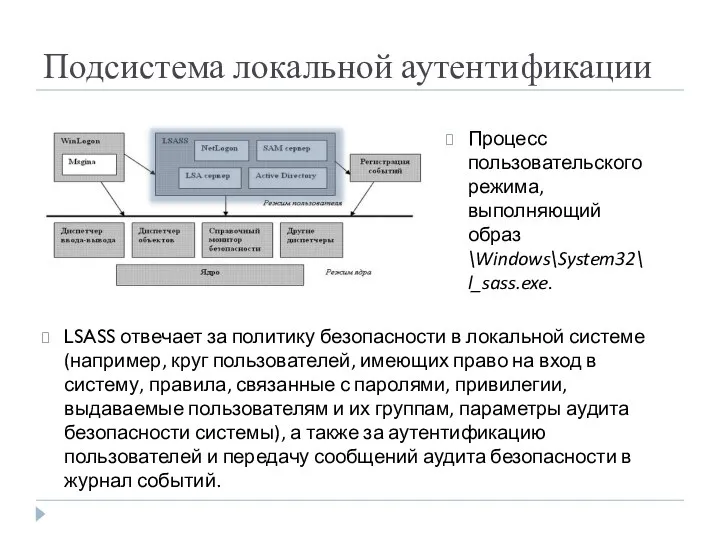

- 15. Подсистема локальной аутентификации LSASS отвечает за политику безопасности в локальной системе (например, круг пользователей, имеющих право

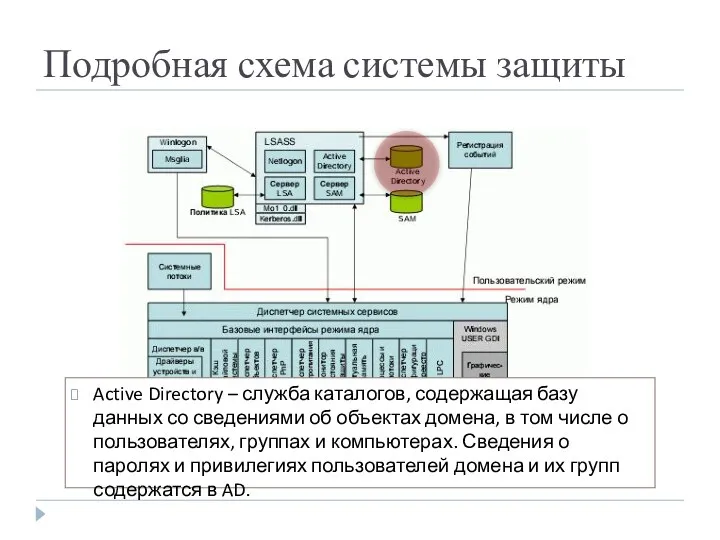

- 16. Подробная схема системы защиты Active Directory – служба каталогов, содержащая базу данных со сведениями об объектах

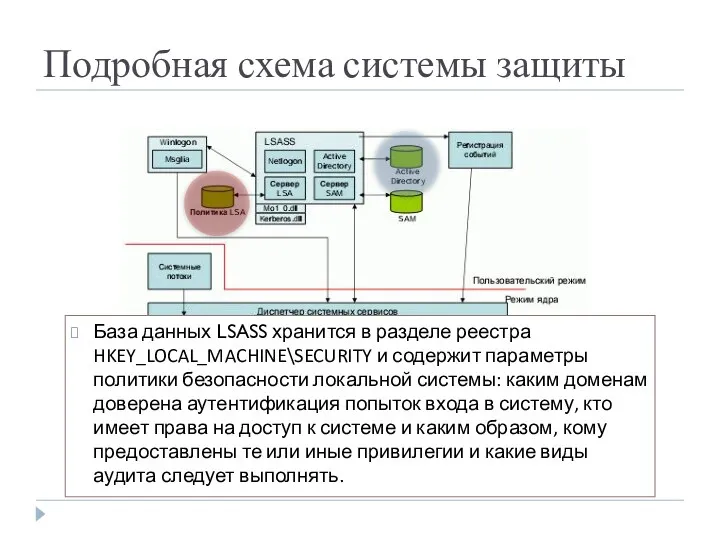

- 17. Подробная схема системы защиты База данных LSASS хранится в разделе реестра HKEY_LOCAL_MACHINE\SECURITY и содержит параметры политики

- 18. Подробная схема системы защиты Диспетчер учетных записей безопасности SAM (Security Accounts Manager) – набор подпрограмм, отвечающих

- 19. Архитектура ОС MS Windows 2000+ Объекты Windows

- 20. Объекты Windows Общие сведения

- 21. Объекты Windows В ОС Windows объект – это отдельный экземпляр периода выполнения (runtime instance) статически определенного

- 22. Вопрос Где расположен менеджер объектов в архитектуре MS Windows ?

- 23. Основные функции объектов присвоения понятных имен системным ресурсам; разделение ресурсов и данных между процессами; защита ресурсов

- 24. Многообразие объектов MS Windows 2000 – 27 объектов MS Windows XP-2003 – 29 объектов

- 25. Типы объектов Объекты исполнительной системы (executive object) представляются различными компонентами исполнительной системы. Они доступны программам пользовательского

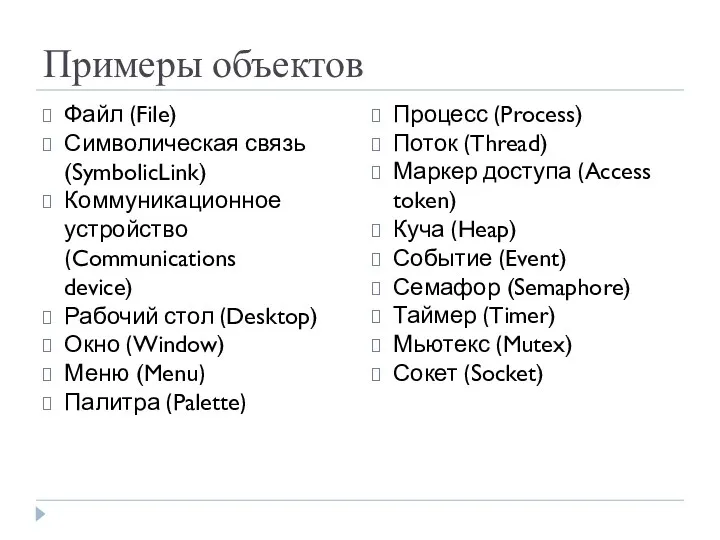

- 26. Примеры объектов Файл (File) Символическая связь (SymbolicLink) Коммуникационное устройство (Communications device) Рабочий стол (Desktop) Окно (Window)

- 27. Объекты Windows Структура объектов

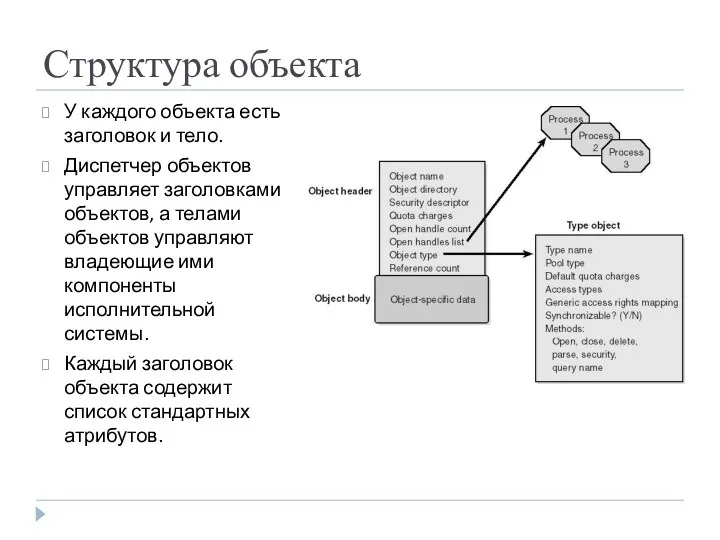

- 28. Структура объекта У каждого объекта есть заголовок и тело. Диспетчер объектов управляет заголовками объектов, а телами

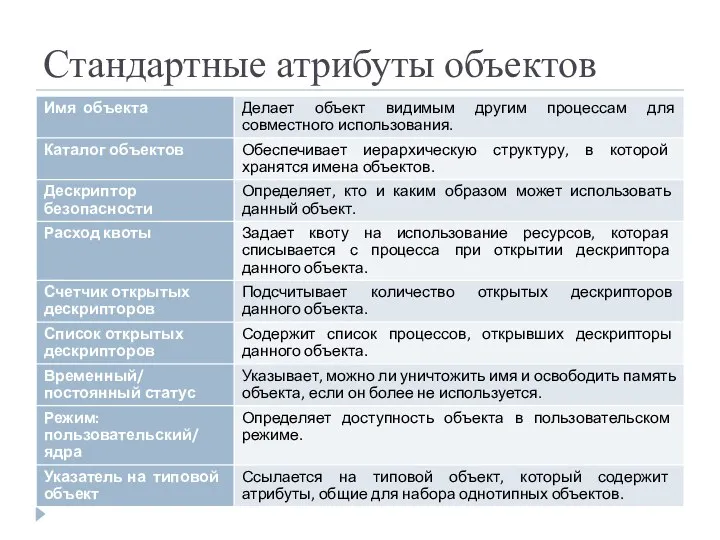

- 29. Стандартные атрибуты объектов

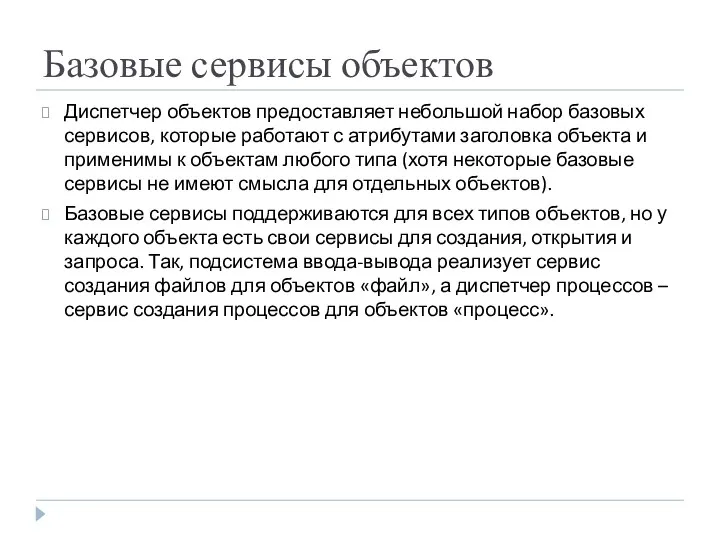

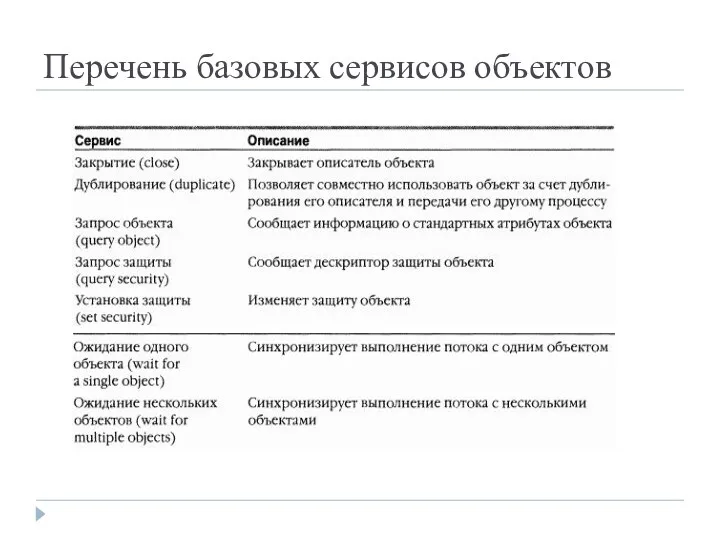

- 30. Базовые сервисы объектов Диспетчер объектов предоставляет небольшой набор базовых сервисов, которые работают с атрибутами заголовка объекта

- 31. Перечень базовых сервисов объектов

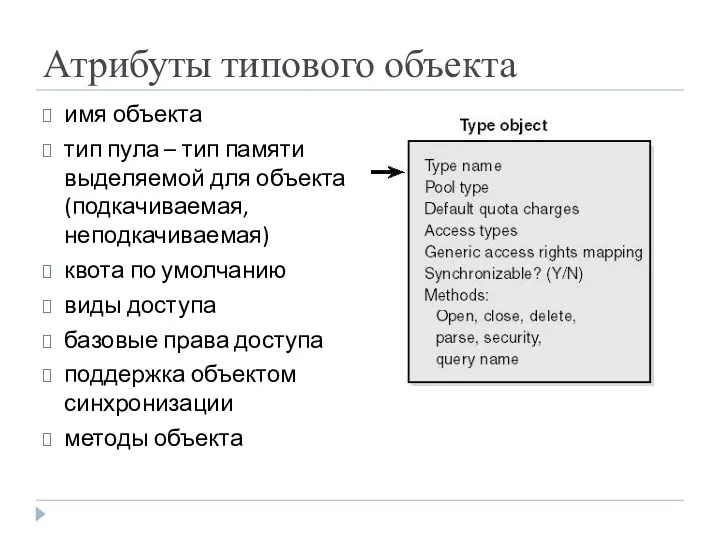

- 32. Атрибуты типового объекта имя объекта тип пула – тип памяти выделяемой для объекта (подкачиваемая, неподкачиваемая) квота

- 33. Объекты Windows Управление объектами

- 34. Отслеживание открытых дескрипторов Так как все процессы пользовательского режима, осуществляющие доступ к некоторому объекту, должны вначале

- 35. Удержание объектов Первая фаза называется удержанием имени (name retention) и управляется количеством открытых дескрипторов данного объекта.

- 36. Учет использования ресурсов Каждому пользователю назначаются предельные размеры квот, ограничивающие суммарный объем системной памяти, который может

- 37. Объекты Windows Защита объектов

- 38. Виды контроля доступа к объектам управление избирательным доступом (discretionary access control) – основной механизм контроля доступа,

- 39. Избирательный доступ Избирательный доступ основан на списках контроля доступа (access control list, ACL), которые описывают каким

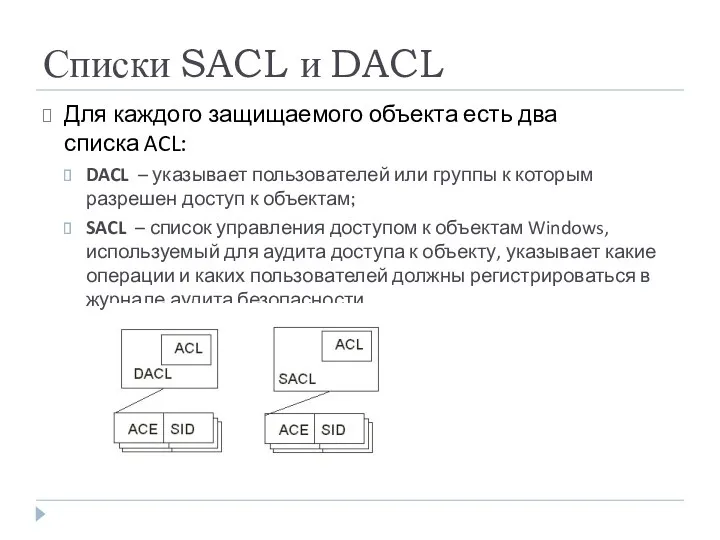

- 40. Списки SACL и DACL Для каждого защищаемого объекта есть два списка ACL: DACL – указывает пользователей

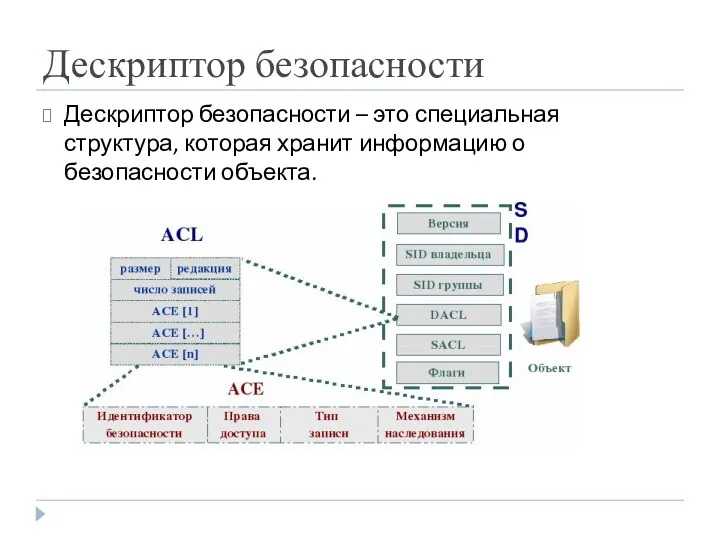

- 41. Дескриптор безопасности Дескриптор безопасности – это специальная структура, которая хранит информацию о безопасности объекта.

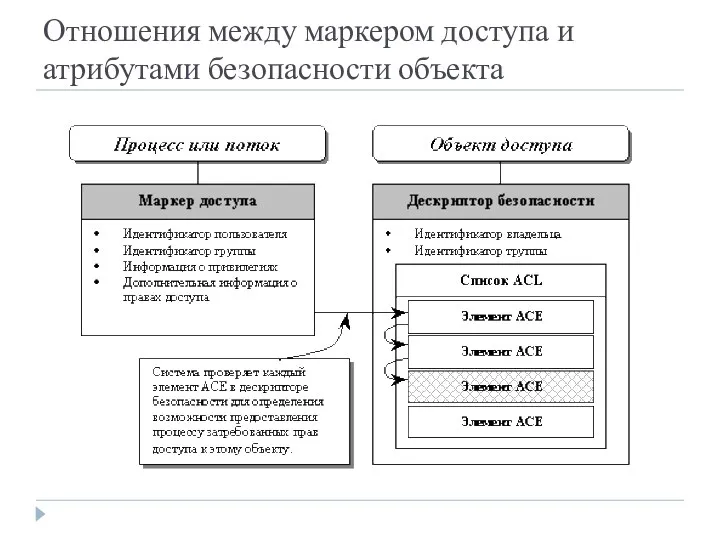

- 42. Отношения между маркером доступа и атрибутами безопасности объекта

- 43. Пример проверки ACE Пример проверки прав доступа, демонстрирующий, насколько важен порядок АСЕ. В этом примере пользователю

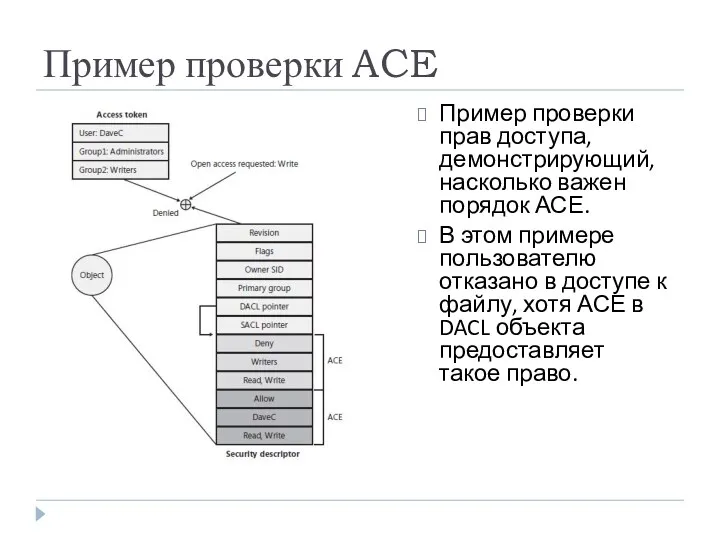

- 44. Объекты Windows Таблицы дескрипторов объектов

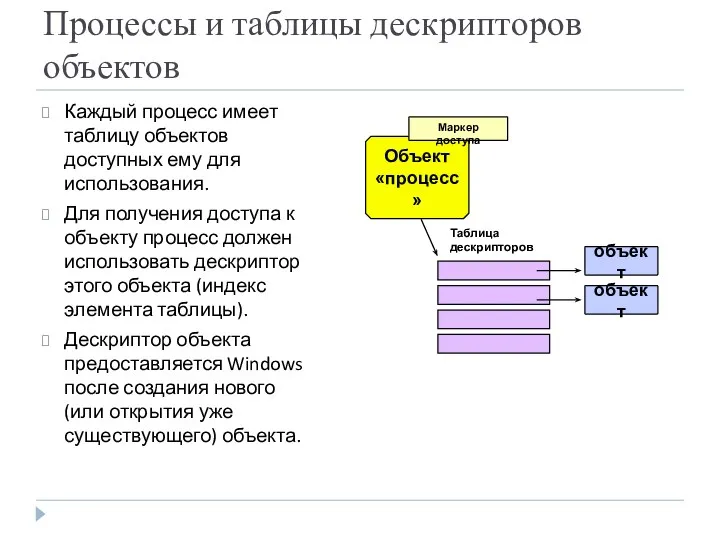

- 45. Процессы и таблицы дескрипторов объектов Каждый процесс имеет таблицу объектов доступных ему для использования. Для получения

- 46. Ограничения на количество дескрипторов Некоторые объекты одновременно поддерживают только один дескриптор. Другие объекты поддерживают многочисленные дескрипторы

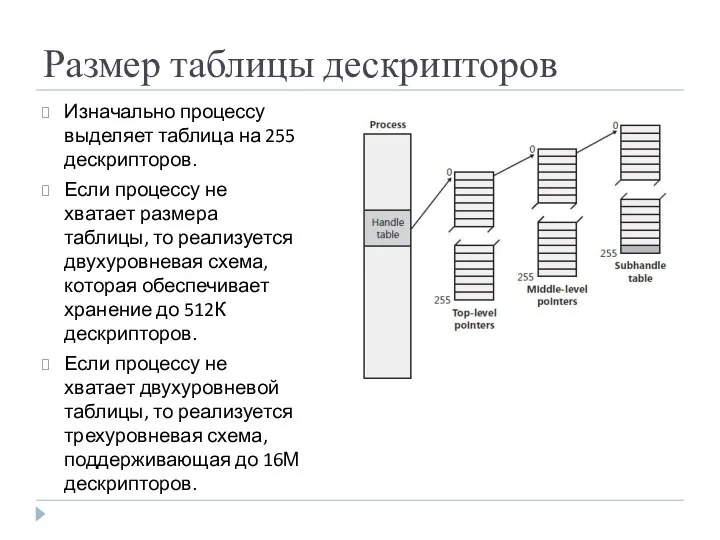

- 47. Размер таблицы дескрипторов Изначально процессу выделяет таблица на 255 дескрипторов. Если процессу не хватает размера таблицы,

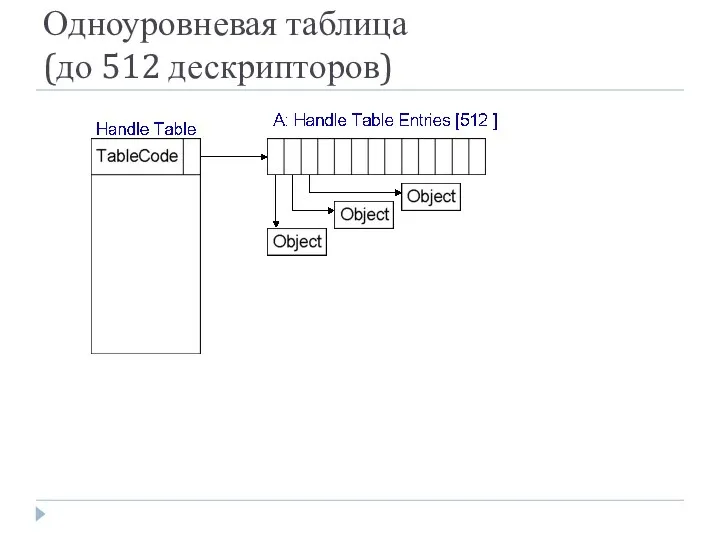

- 48. Одноуровневая таблица (до 512 дескрипторов)

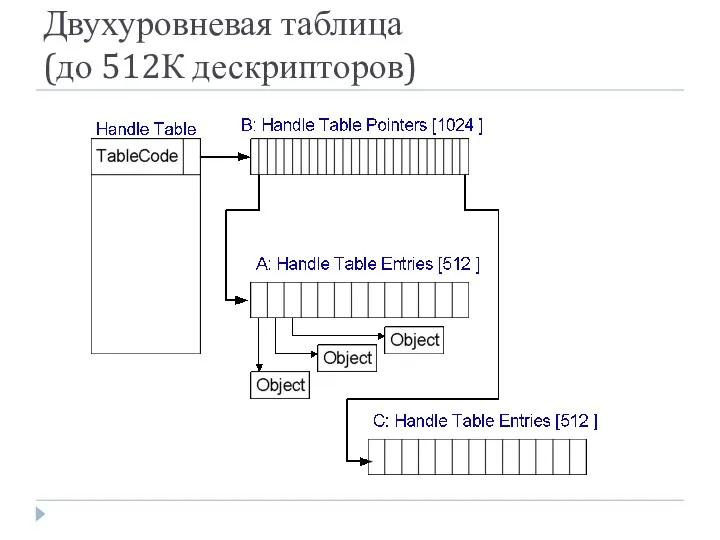

- 49. Двухуровневая таблица (до 512К дескрипторов)

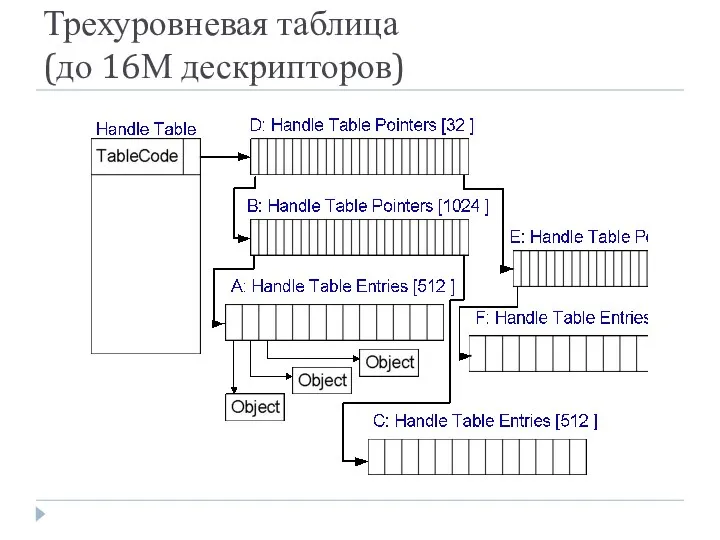

- 50. Трехуровневая таблица (до 16М дескрипторов)

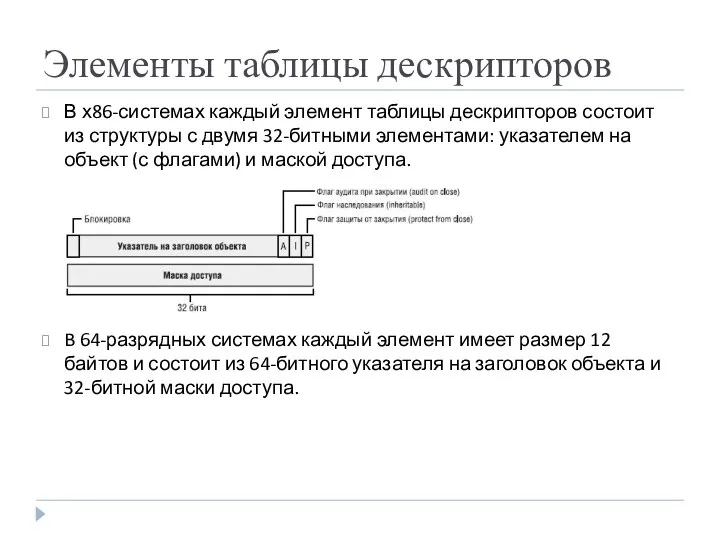

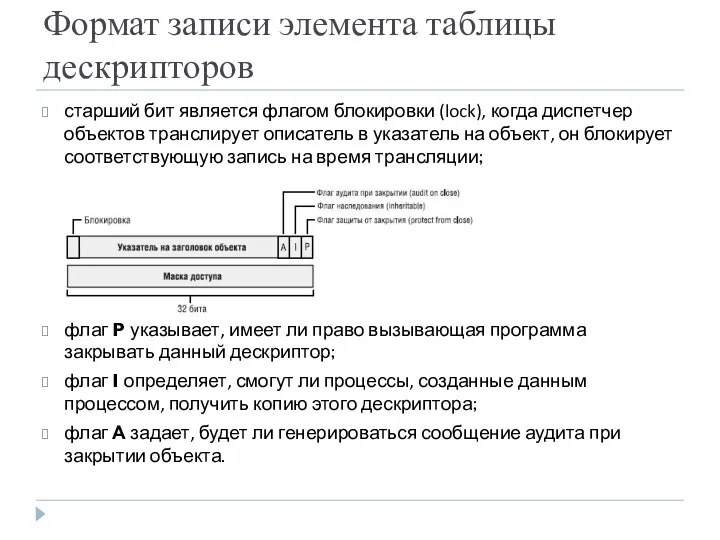

- 51. Элементы таблицы дескрипторов В х86-системах каждый элемент таблицы дескрипторов состоит из структуры с двумя 32-битными элементами:

- 52. Формат записи элемента таблицы дескрипторов старший бит является флагом блокировки (lock), когда диспетчер объектов транслирует описатель

- 53. Объекты Windows Работа с объектами в Win32 API

- 54. Получение дескриптора объекта Создание объекта Открытие дескриптора существующего объекта (по имени объекта) Наследование дескриптора от родительского

- 55. Создание объекта Для каждого типа объекта предусмотрена собственная функция создания, например: CreateProcess () CreateEvent () CreateFileMapping

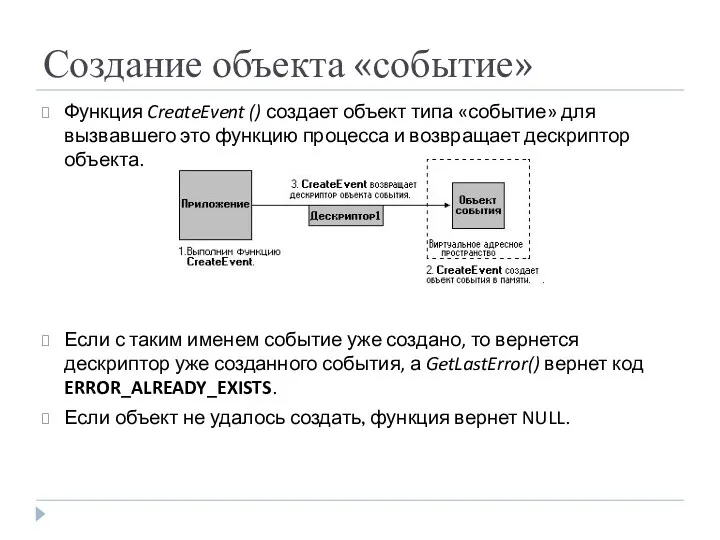

- 56. Пример функции создания объекта «событие» HANDLE CreateEvent ( LPSECURITY_ATTRIBUTES lpEventAttributes, // атрибуты защиты BOOL bManualReset, //

- 57. Создание объекта «событие» Функция CreateEvent () создает объект типа «событие» для вызвавшего это функцию процесса и

- 58. Структура SECURITY_ATTRIBUTES typedef struct _SECURITY_ATTRIBUTES { // sa DWORD nLength; // размер структуры в байтах LPVOID

- 59. Пример инициализации структуры SECURITY_ATTRIBUTES SECURITY_ATTRIBUTES sa = { sizeof (SECURITY_ATTRIBUTES), NULL, TRUE }; sa.nLength = sizeof

- 60. Открытие именованного объекта Практически для каждого именованного объекта есть функция, которая позволяет открыть уже созданный объект:

- 61. Функция открытия объекта «событие» HANDLE OpenEvent ( DWORD dwDesiredAccess, // режим доступа к объекту BOOL bInheritHandle,

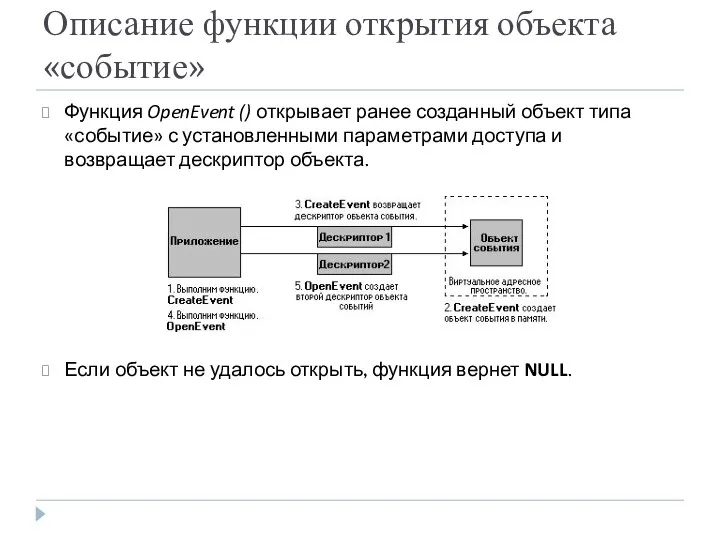

- 62. Описание функции открытия объекта «событие» Функция OpenEvent () открывает ранее созданный объект типа «событие» с установленными

- 63. Переустановка свойств объекта BOOL SetHandleInformation ( HANDLE hObject, // дескриптор объекта DWORD dwMask, // определяет изменяемые

- 64. Наследование дескриптора Дочерний процесс может наследовать дескрипторы объектов своего родительского процесса. Унаследованный дескриптор правилен только применительно

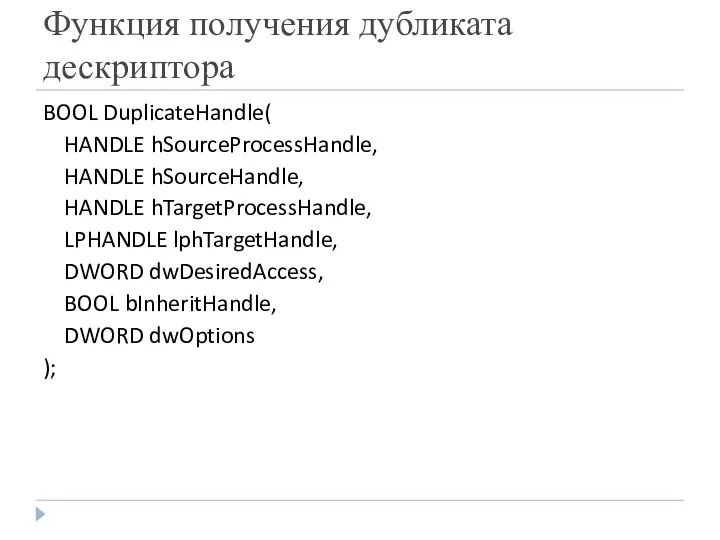

- 65. Функция получения дубликата дескриптора BOOL DuplicateHandle( HANDLE hSourceProcessHandle, HANDLE hSourceHandle, HANDLE hTargetProcessHandle, LPHANDLE lphTargetHandle, DWORD dwDesiredAccess,

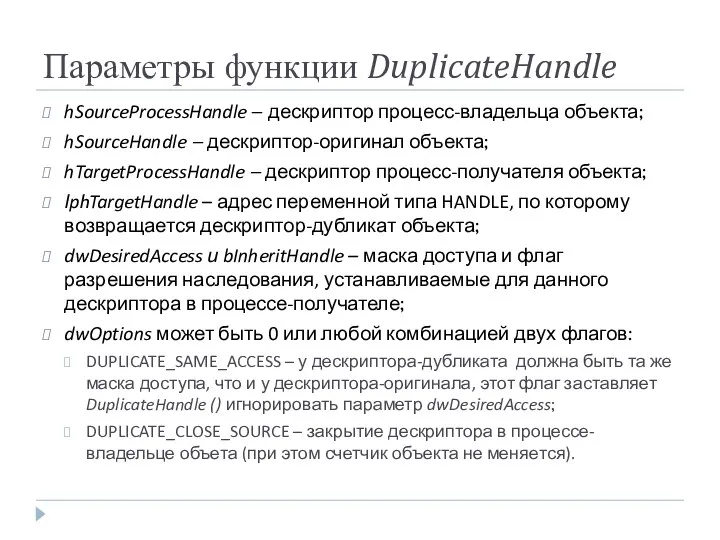

- 66. Параметры функции DuplicateHandle hSourceProcessHandle – дескриптор процесс-владельца объекта; hSourceHandle – дескриптор-оригинал объекта; hTargetProcessHandle – дескриптор процесс-получателя

- 67. Инициатор дублирования Вариант 1: процесс-владелец передает дескриптор-оригинал другому процессу, процесс-получатель вызывает DuplicateHandle() и использует дескриптор-дубликат. Вариант

- 68. Совместное использование наследования и дублирования Очень часто наследование дескрипторов используют совместно с функцией дублирования: родительский процесс

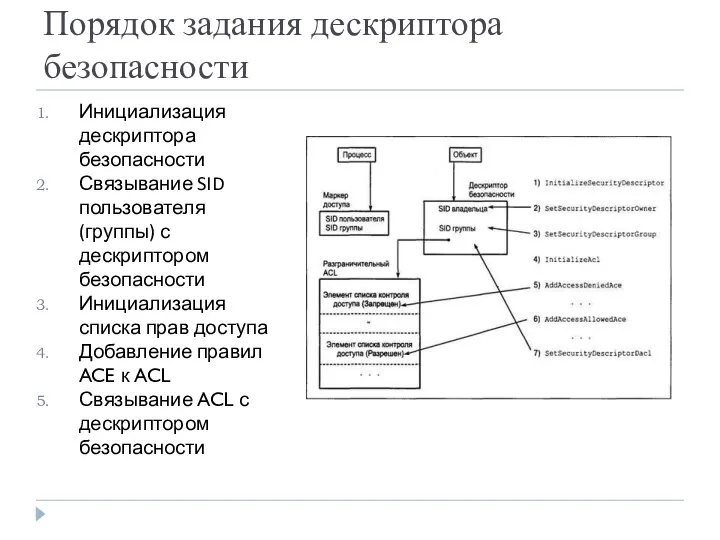

- 69. Порядок задания дескриптора безопасности Инициализация дескриптора безопасности Связывание SID пользователя (группы) с дескриптором безопасности Инициализация списка

- 70. 1. Инициализация дескриптора безопасности BOOL InitializeSecurityDescriptor( LPSECURITY_DESCRIPTOR lpSecurityDescriptor, // адрес // структуры дескриптора безопасности DWORD dwRevision

- 71. 2. Связывание SID пользователя с дескриптором безопасности BOOL SetSecurityDescriptorOwner( LPSECURITY_DESCRIPTOR pSecurityDescriptor, // адрес // структуры дескриптора

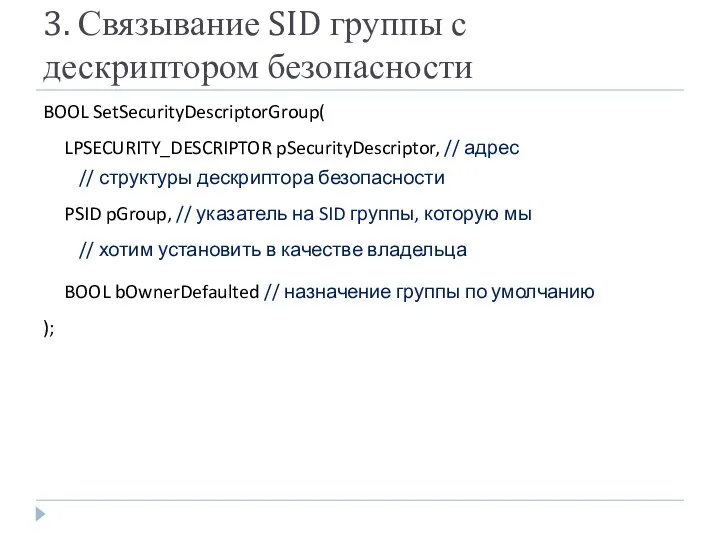

- 72. 3. Связывание SID группы с дескриптором безопасности BOOL SetSecurityDescriptorGroup( LPSECURITY_DESCRIPTOR pSecurityDescriptor, // адрес // структуры дескриптора

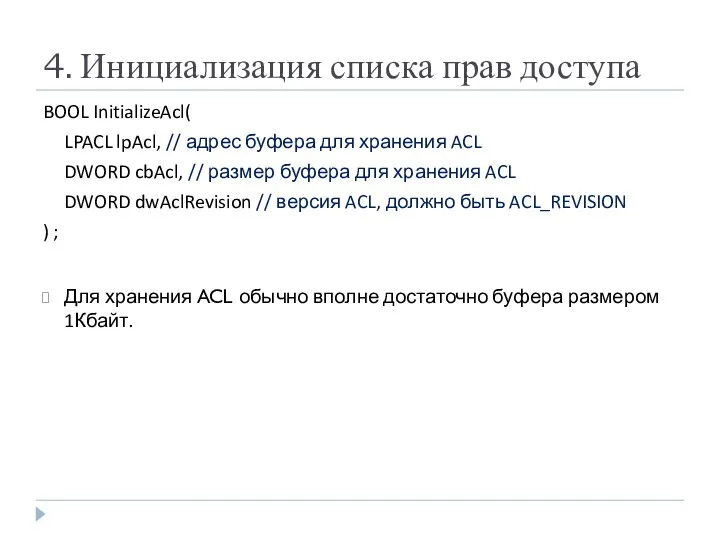

- 73. 4. Инициализация списка прав доступа BOOL InitializeAcl( LPACL lpAcl, // адрес буфера для хранения ACL DWORD

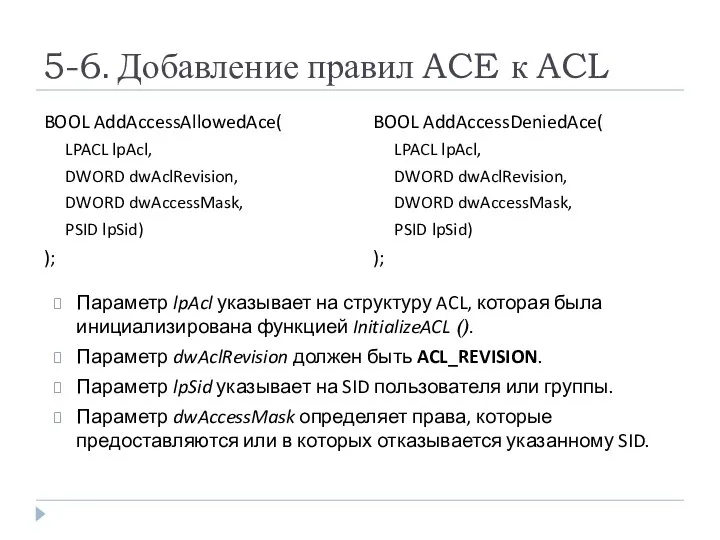

- 74. 5-6. Добавление правил ACE к ACL BOOL AddAccessAllowedAce( LPACL lpAcl, DWORD dwAclRevision, DWORD dwAccessMask, PSID lpSid)

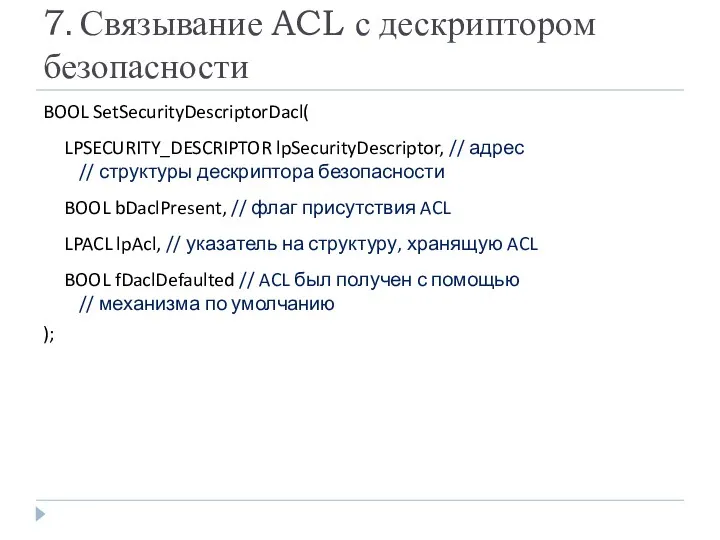

- 75. 7. Связывание ACL с дескриптором безопасности BOOL SetSecurityDescriptorDacl( LPSECURITY_DESCRIPTOR lpSecurityDescriptor, // адрес // структуры дескриптора безопасности

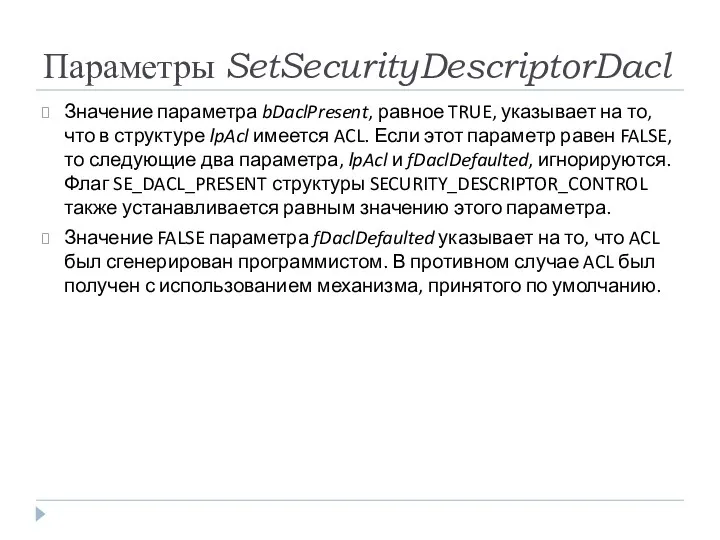

- 76. Параметры SetSecurityDescriptorDacl Значение параметра bDaclPresent, равное TRUE, указывает на то, что в структуре lpAcl имеется ACL.

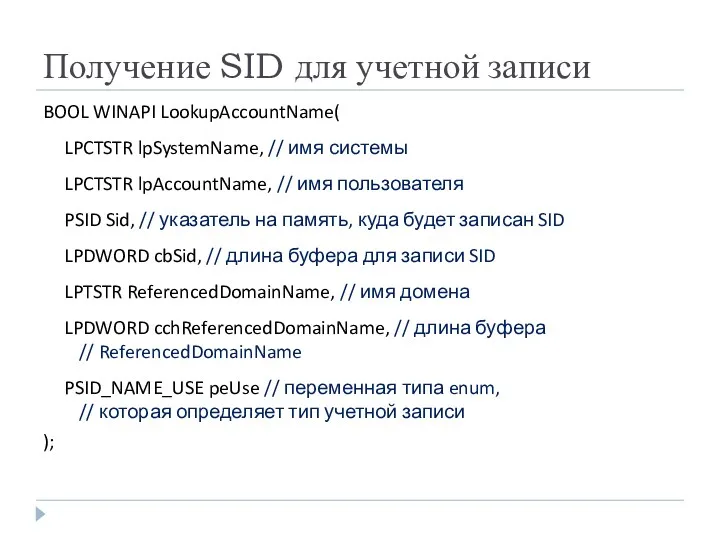

- 77. Получение SID для учетной записи BOOL WINAPI LookupAccountName( LPCTSTR lpSystemName, // имя системы LPCTSTR lpAccountName, //

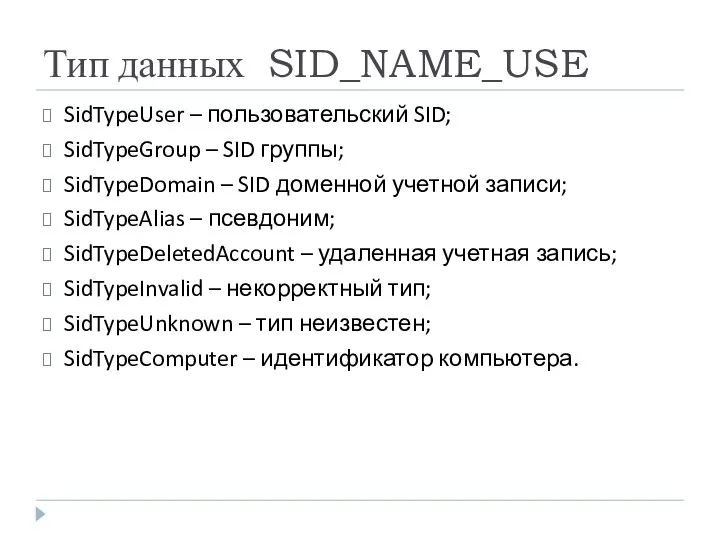

- 78. Тип данных SID_NAME_USE SidTypeUser – пользовательский SID; SidTypeGroup – SID группы; SidTypeDomain – SID доменной учетной

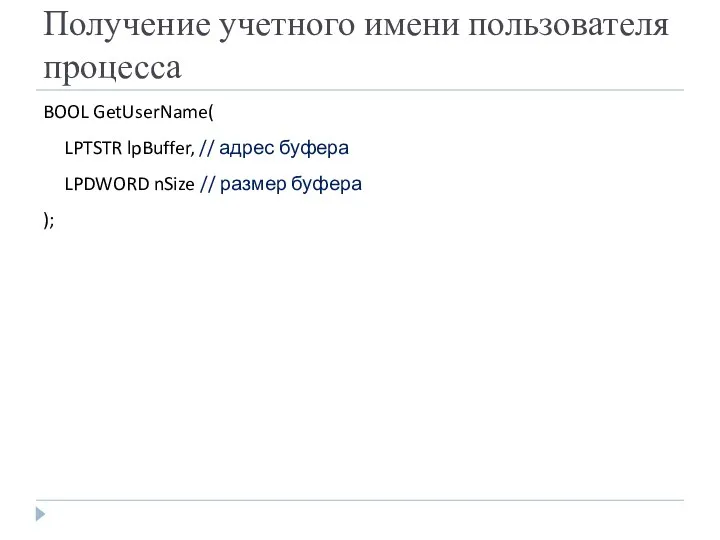

- 79. Получение учетного имени пользователя процесса BOOL GetUserName( LPTSTR lpBuffer, // адрес буфера LPDWORD nSize // размер

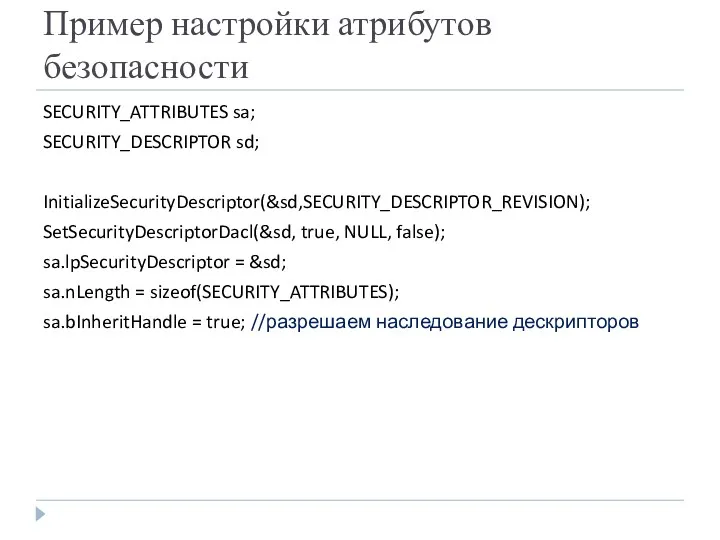

- 80. Пример настройки атрибутов безопасности SECURITY_ATTRIBUTES sa; SECURITY_DESCRIPTOR sd; InitializeSecurityDescriptor(&sd,SECURITY_DESCRIPTOR_REVISION); SetSecurityDescriptorDacl(&sd, true, NULL, false); sa.lpSecurityDescriptor = &sd;

- 81. Закрытие дескриптора объекта BOOL CloseHandle( HANDLE hObject // дескриптор объекта ); В случае успешного выполнения функции

- 82. Вопрос Что происходит после закрытия дескриптора объекта?

- 83. Закрытие дескриптора объекта BOOL CloseHandle( HANDLE hObject // дескриптор объекта ); В случае успешного выполнения функции

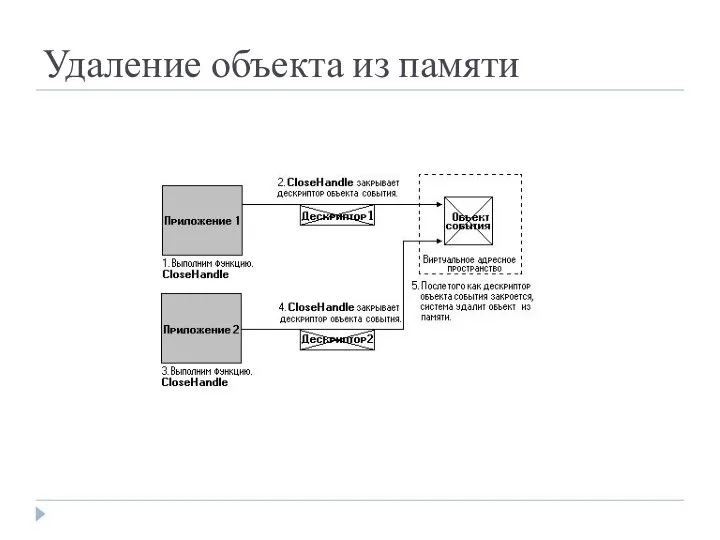

- 84. Удаление объекта из памяти

- 85. Объекты Windows Утилиты для работы с объектами Windows

- 86. Утилита Process Explorer Утилита Process Explorer (www.sysinternals.com) позволяет ознакомиться со списком объектов выбранного процесса.

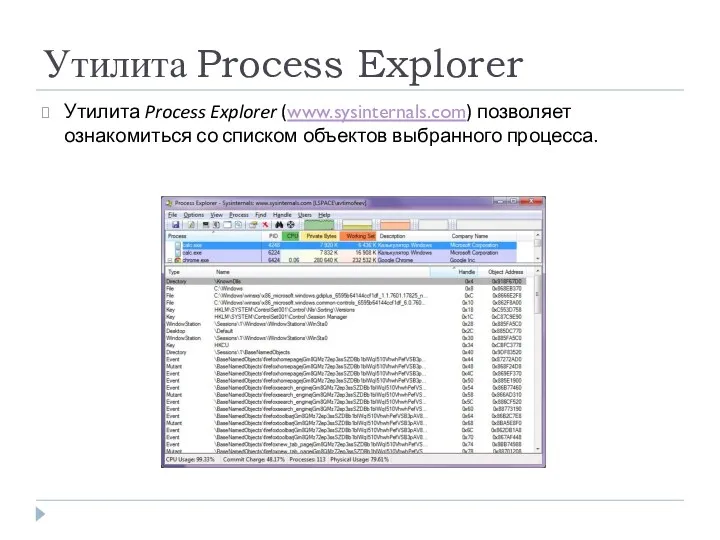

- 88. Скачать презентацию

Введение в PHP

Введение в PHP Методическая разработка урока информатики по теме Программное обеспечение компьютера.

Методическая разработка урока информатики по теме Программное обеспечение компьютера. Компьютерные сети

Компьютерные сети 04_ПЗ_27_Дз-21-11-1_Шиловская_ИОПД

04_ПЗ_27_Дз-21-11-1_Шиловская_ИОПД Молоко. Классификация молока по виду животного

Молоко. Классификация молока по виду животного Мое хобби

Мое хобби Инструкция по работе с TestRail

Инструкция по работе с TestRail Виды позиционных систем счисления

Виды позиционных систем счисления Медиатекст. Тексты и жанры

Медиатекст. Тексты и жанры Применение ИКТ на уроках математики

Применение ИКТ на уроках математики Как опубликовать научную статью

Как опубликовать научную статью History of Translation

History of Translation Алгоритм работы с программой IPHoto (авторская работа)

Алгоритм работы с программой IPHoto (авторская работа) Подростки в сети: современные медиа-угрозы

Подростки в сети: современные медиа-угрозы Виды противоправной информации

Виды противоправной информации Классы. Базовый класс

Классы. Базовый класс Разработка интеграционного модуля выгрузки данных о продажах фотосепараторов на корпоративный сайт ООО Сисорт

Разработка интеграционного модуля выгрузки данных о продажах фотосепараторов на корпоративный сайт ООО Сисорт Партицирование данных. Модели данных и нормализация таблиц. Урок 4

Партицирование данных. Модели данных и нормализация таблиц. Урок 4 Генетические алгоритмы

Генетические алгоритмы Основные этапы развития информационного общества. Этапы развития технических средств и информационных ресурсов

Основные этапы развития информационного общества. Этапы развития технических средств и информационных ресурсов Текстовые редакторы

Текстовые редакторы Разработка файловой системы

Разработка файловой системы презентация Устройства ПК

презентация Устройства ПК Комп’ютерна графіка

Комп’ютерна графіка Используем язык программирования Scratch во внеурочной деятельности

Используем язык программирования Scratch во внеурочной деятельности Лекция 5. Модели жизненного цикла программного обеспечения

Лекция 5. Модели жизненного цикла программного обеспечения Построение диаграмм с помощью табличного процессора MS Excel

Построение диаграмм с помощью табличного процессора MS Excel Искусственный интеллект и его применение в дизайне

Искусственный интеллект и его применение в дизайне