Содержание

- 2. Принципы построения асимметричных криптосистем В основе асимметричных криптографических систем лежит понятие однонаправленной функции f, обладающей следующими

- 3. Принципы построения асимметричных криптосистем Фактически в асимметричной криптографии используется подкласс однонаправленных функций – однонаправленные функции с

- 4. Требования к асимметричным криптосистемам Пусть pk – открытый ключ, а sk –закрытый ключ. Должны выполняться следующие

- 5. Требования к асимметричным криптосистемам Dpk(Esk(P))=P (возможно использование закрытого ключа для шифрования, а открытого – для расшифрования).

- 6. Применение асимметричных криптосистем Шифрование и расшифрование коротких сообщений. Передача ключа симметричного шифрования по открытой сети (отправитель

- 7. Передача сеансового ключа по открытому каналу Отправитель A: Генерация сеансового ключа k. Шифрование открытого текста P

- 8. Передача сеансового ключа по открытому каналу Получатель B: Расшифрование сеансового ключа с помощью асимметричного криптоалгоритма и

- 9. Применение асимметричных криптосистем В системах электронной подписи для защиты электронных документов (создатель документа удостоверяет его подлинность

- 10. Свойства асимметричных криптосистем К особенностям современных асимметричных криптосистем, которые не позволяют им полностью заменить симметричные криптосистемы,

- 11. Современные асимметричные криптосистемы RSA (стойкость основана на вычислительной сложности задачи факторизации произвольного целого числа). Диффи-Хеллмана (стойкость

- 12. Современные асимметричные криптосистемы На основе эллиптических кривых (стойкость основана на вычислительной сложности задачи отыскания одной из

- 13. Криптосистема RSA RSA (Rivest, Shamir, Adleman). Выбор ключей шифрования: выбираются два больших простых числа p и

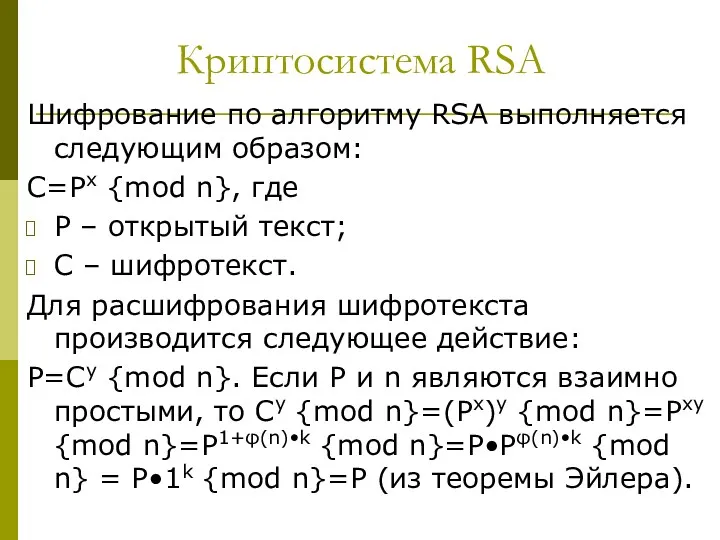

- 14. Криптосистема RSA Шифрование по алгоритму RSA выполняется следующим образом: C=Px {mod n}, где P – открытый

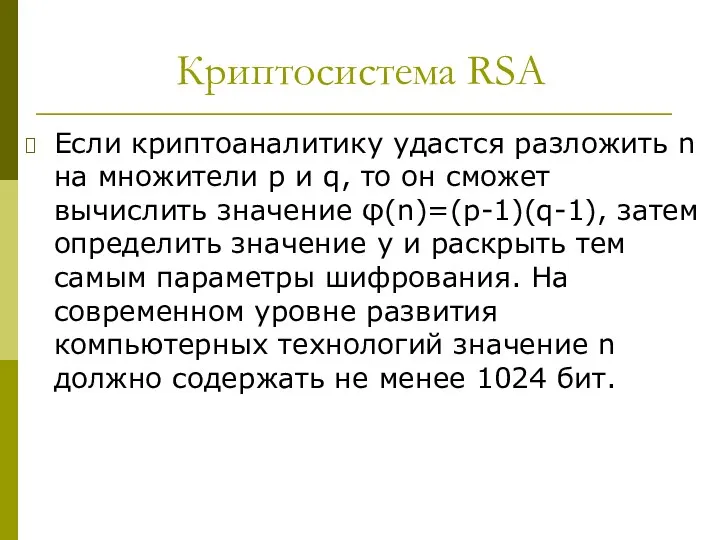

- 15. Криптосистема RSA Если криптоаналитику удастся разложить n на множители p и q, то он сможет вычислить

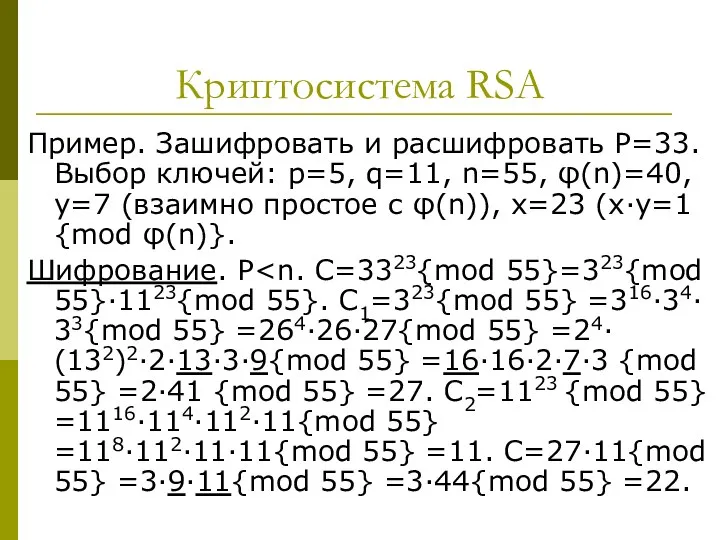

- 16. Криптосистема RSA Пример. Зашифровать и расшифровать P=33. Выбор ключей: p=5, q=11, n=55, φ(n)=40, y=7 (взаимно простое

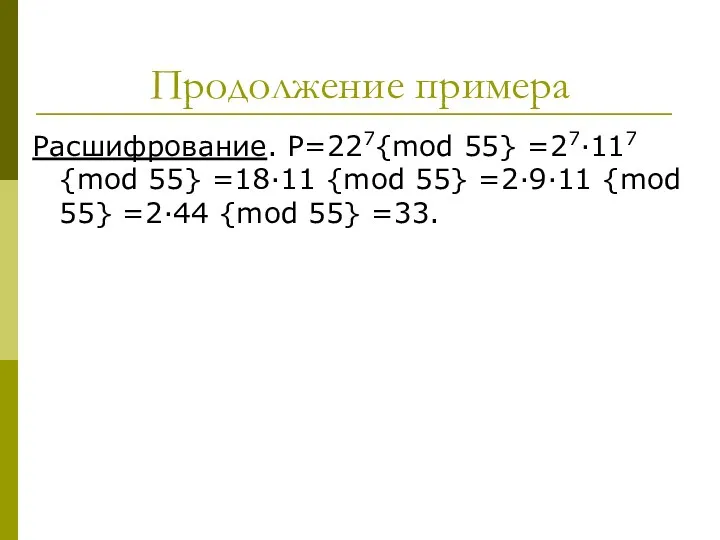

- 17. Продолжение примера Расшифрование. P=227{mod 55} =27·117 {mod 55} =18·11 {mod 55} =2·9·11 {mod 55} =2·44 {mod

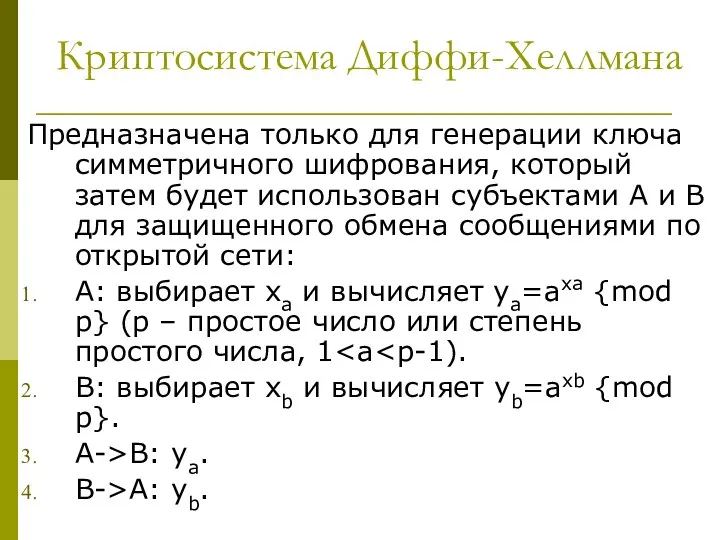

- 18. Криптосистема Диффи-Хеллмана Предназначена только для генерации ключа симметричного шифрования, который затем будет использован субъектами A и

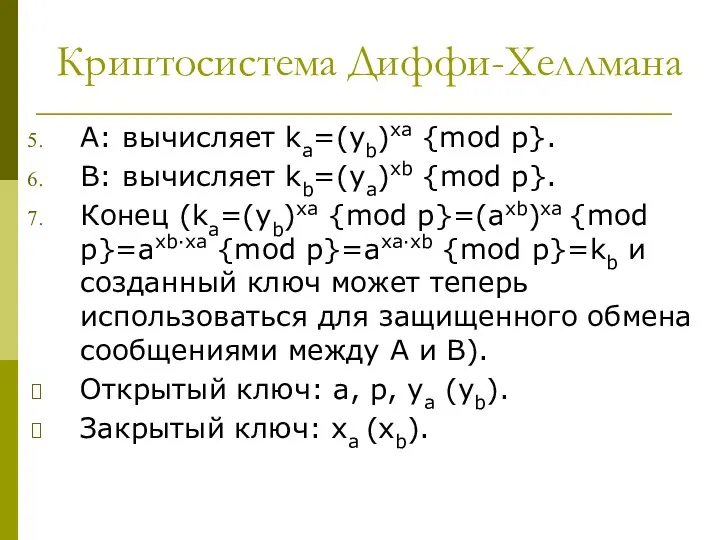

- 19. Криптосистема Диффи-Хеллмана A: вычисляет ka=(yb)xa {mod p}. B: вычисляет kb=(ya)xb {mod p}. Конец (ka=(yb)xa {mod p}=(axb)xa

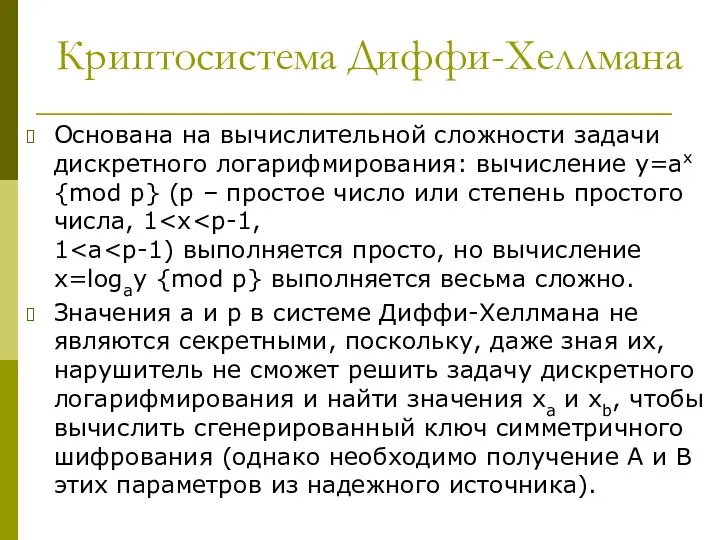

- 20. Криптосистема Диффи-Хеллмана Основана на вычислительной сложности задачи дискретного логарифмирования: вычисление y=ax {mod p} (p – простое

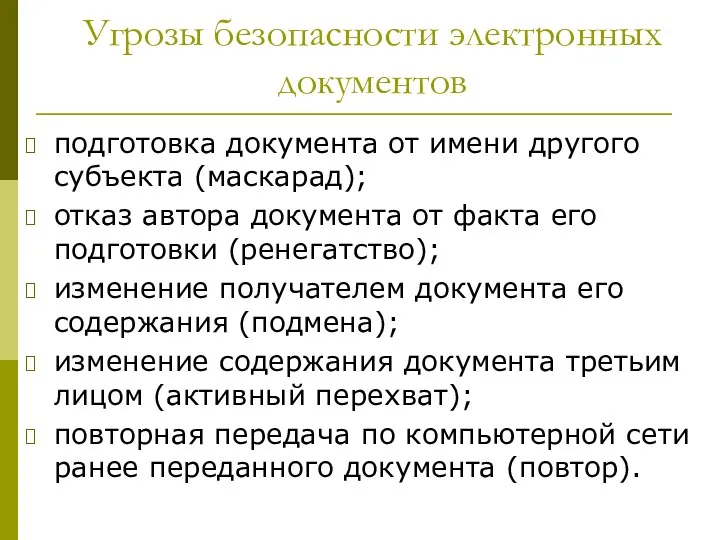

- 21. Угрозы безопасности электронных документов подготовка документа от имени другого субъекта (маскарад); отказ автора документа от факта

- 22. Электронная подпись (ЭП) Представляет собой относительно небольшой по объему блок данных, передаваемый (хранящийся) вместе (реже –

- 23. Алгоритм получения ЭП под документом P Вычисление хеш-значения H(P) для документа P. Шифрование H(P) с помощью

- 24. Алгоритм проверки ЭП S под документом P Вычисления хеш-значения H(P) для документа P. Расшифрование ЭП с

- 25. Требования к механизму ЭП Перед получением ЭП в подписываемый документ должны быть включены дата и время

- 26. Механизм ЭП Принципиальным моментом является то, что подпись под электронным документом невозможно подделать без знания закрытого

- 27. Системы ЭП RSA (на основе асимметричной криптосистемы RSA); DSS (Digital Signature Standard, стандарт США на основе

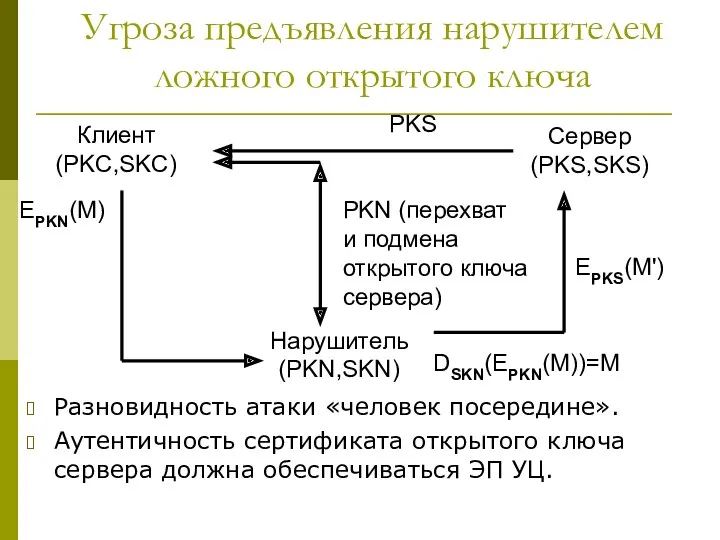

- 28. Угроза предъявления нарушителем ложного открытого ключа Разновидность атаки «человек посередине». Аутентичность сертификата открытого ключа сервера должна

- 29. Структура сертификата открытого ключа (стандарт X.509 ITU) Серийный № (назначается издателем). Идентификатор алгоритма ЭП для сертификата.

- 31. Скачать презентацию

Adobe Photoshop – многофункциональный редактор для работы с фото и видеофайлами

Adobe Photoshop – многофункциональный редактор для работы с фото и видеофайлами Компьютерные сети

Компьютерные сети Пресс-центр SMedia (Students media) БПОУ Омский АТК

Пресс-центр SMedia (Students media) БПОУ Омский АТК Ajax. Генератор кода для вставки на сайт

Ajax. Генератор кода для вставки на сайт МБУК Межпоселенческая центральная библиотека Мензелинского муниципального района/ Детская библиотека им. Р. Гарая

МБУК Межпоселенческая центральная библиотека Мензелинского муниципального района/ Детская библиотека им. Р. Гарая Язык программирования Pascal. Линейные алгоритмы

Язык программирования Pascal. Линейные алгоритмы Правила техники безопасности в компьютерном классе

Правила техники безопасности в компьютерном классе Как создать анимацию в PowerPoint

Как создать анимацию в PowerPoint Delphi программасымен жұмыс жасау ерекшелігі және оны пайдалану тәсілдері

Delphi программасымен жұмыс жасау ерекшелігі және оны пайдалану тәсілдері Компьютерные сети. Операционные системы. Лекция 4

Компьютерные сети. Операционные системы. Лекция 4 Презентация к интегрированному уроку информатики и русского языка для 8 класса на тему: Новогодняя открытка

Презентация к интегрированному уроку информатики и русского языка для 8 класса на тему: Новогодняя открытка Информационно-техническое обеспечение управления таможенной деятельностью

Информационно-техническое обеспечение управления таможенной деятельностью Компьютерное моделирование

Компьютерное моделирование Алгоритмы и исполнители

Алгоритмы и исполнители Сводные таблицы в Excel

Сводные таблицы в Excel Тесты 5 класс

Тесты 5 класс Устройство компьютера. Схема компьютера

Устройство компьютера. Схема компьютера Перемещение и копирование файлов и папок

Перемещение и копирование файлов и папок Порядок записи обучающихся в творческие объединения МБУДО

Порядок записи обучающихся в творческие объединения МБУДО Передача информации

Передача информации Сортировка TimSort

Сортировка TimSort Тема №2 Устройства управления. Занятие №1/2 Микропрограммный автомат с программируемой логикой

Тема №2 Устройства управления. Занятие №1/2 Микропрограммный автомат с программируемой логикой Анализ и сравнение наиболее популярных СУБД для разработки веб-приложений

Анализ и сравнение наиболее популярных СУБД для разработки веб-приложений Презентация Единицы измерения информации

Презентация Единицы измерения информации Презентация Подключение к Интернету

Презентация Подключение к Интернету Системы счисления

Системы счисления Використання інформаційних технологій в управлінні підприємством

Використання інформаційних технологій в управлінні підприємством Адресация в сети Интернет

Адресация в сети Интернет