Безопасность серверной части веб-приложений. Часть 2. Урок 1. Методологии поиска уязвимостей презентация

Содержание

- 2. Регламент курса 8 уроков по 2 часа Практические задания Виртуальная машина для практики Видеозаписи уроков будут

- 3. Что будем изучать на курсе? Мы будем рассматривать уязвимости веб-серверов и методы их обнаружения. Научимся проводить

- 4. Что получим по окончании курса? Изучим методы сбора информации о сервере. Научимся находить уязвимости серверной части

- 5. Чем мы будем пользоваться Kali Linux 1. VirtualBox 2. ВМ metasploitable 3 на основе Ubuntu 14.

- 6. План урока Что понимают под уязвимостью, атакой и угрозой? Оценка опасности уязвимости. Практическая часть.

- 7. Что понимают под уязвимостью, атакой и угрозой?

- 8. Что понимают под уязвимостью Уязвимость — недостаток в системе, использование которого может привести к нарушениям в

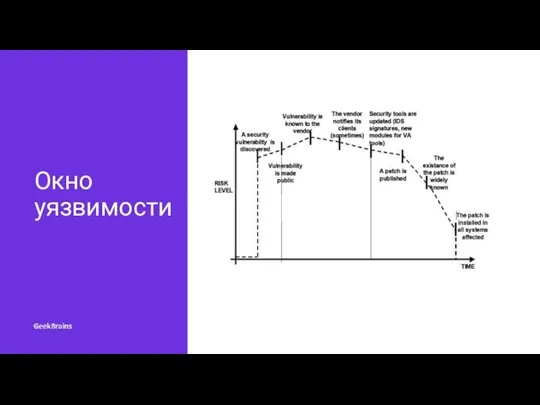

- 9. Окно уязвимости

- 10. Особенности жизненного цикла уязвимости Уязвимость не несет в себе опасности, пока злоумышленник не подберет для ее

- 11. Особенности жизненного цикла уязвимости Основная задача — сократить это окно, тем самым снизив вероятность реализации уязвимости.

- 12. Типичные причины появления уязвимости Ошибки в реализации компонентов. 1. Некорректная обработка передаваемых в приложение данных. 2.

- 13. Оценка опасности уязвимости Почти всегда проводится по последствиям эксплуатации уязвимости. 1. При поиске уязвимости важно выяснить

- 14. Оценка опасности уязвимости Универсальный способ оценки — вектор CVSS. 3. Но на практике последствия от эксплуатации

- 15. Какие можно выделить типы уязвимостей?

- 16. По принципу эксплуатации: Критические Опасные Неопасные

- 17. По наличию для них эксплоита: Эксплоит есть Эксплоита нет

- 18. По компоненту, в котором они встречаются: Уязвимости в операционной системе Уязвимости компонентов и приложений

- 19. По направлению атаки: Уязвимости Server Side Уязвимости Client Side

- 20. С точки зрения обнаружения: Уязвимости, обнаруженные в процессе тестирования Уязвимости, обнаруженные «in-the wild»

- 21. С точки зрения защиты: Для уязвимости был выпущен патч Для уязвимости нет патча

- 22. Краткие выводы Какие дополнительные возможности нужны для эксплуатации уязвимости? 1. Какие угрозы можно реализовать при помощи

- 23. Что понимают под угрозой Под угрозой понимаются действия, которые приводят к нарушению информационной безопасности. 1. Угроза

- 24. Кратко об оценке угроз Выяснить границы реализации уязвимости = узнать, какие угрозы можно реализовать при помощи

- 25. Кратко об оценке угроз С точки зрения веб-безопасности угрозы, как правило, являются внешними — их реализуют

- 26. Кратко об атаках Под атакой обычно понимают практическую реализацию угрозы посредством эксплуатации уязвимости. 1. Атака может

- 27. Кратко об атаках Полезная часть вектора атаки (та, что нужна злоумышленнику для его целей) называется полезной

- 28. Практическая демонстрация эксплуатации уязвимости

- 29. Методологии поиска и оценки уязвимостей

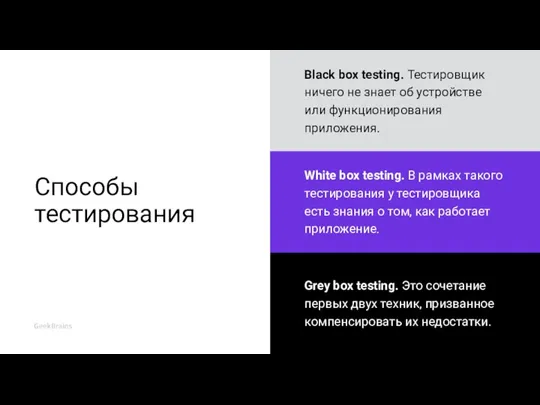

- 30. Способы тестирования Black box testing. Тестировщик ничего не знает об устройстве или функционирования приложения. White box

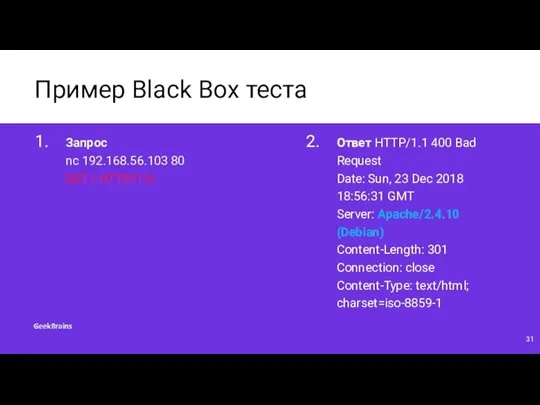

- 31. Пример Black Box теста Запрос nc 192.168.56.103 80 GET / HTTP/1.0 1. Ответ HTTP/1.1 400 Bad

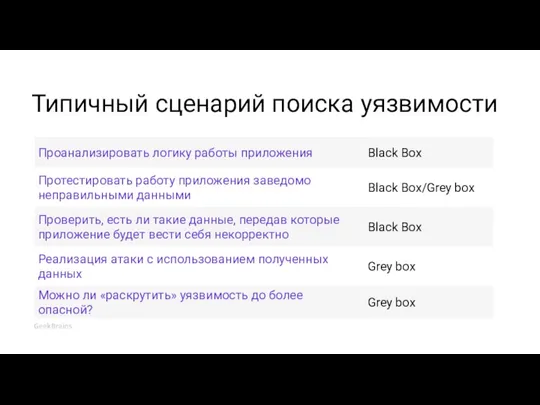

- 32. Типичный сценарий поиска уязвимости

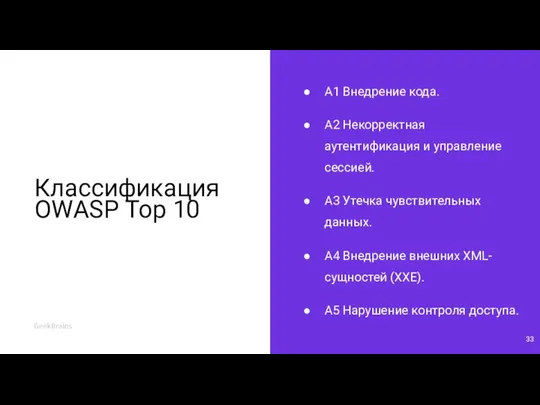

- 33. Классификация OWASP Top 10 A1 Внедрение кода. A2 Некорректная аутентификация и управление сессией. A3 Утечка чувствительных

- 34. Классификация OWASP Top 10 A6 Небезопасная конфигурация. A7 Межсайтовый скриптинг. A8 Небезопасная десериализация. A9 Использование компонентов

- 35. Особенности OWASP Top 10 Часто уязвимости связаны между собой. Например, инъекция (A7) вполне может приводить к

- 36. Особенности OWASP Top 10 С данной классификацией тесно связано методология тестирования OWASP Testing Guide. 3. Information

- 37. Особенности OWASP Top 10 Identity Management Testing (тестирование управлением идентификацией). 6. Authentication Testing (тестирование аутентификационных механизмов).

- 38. Особенности OWASP Top 10 Identity Management Testing (тестирование управлением идентификацией). 10. Testing for Error Handling (тестирование

- 39. Методы поиска уязвимостей Поиск уязвимостей сканерами по базам и сигнатурам. 1. Recursive fuzzing (рекурсивный фаззинг) —

- 40. Методы поиска уязвимостей Replacive fuzzing (заменяющий фаззинг) — идет подстановка всех возможных параметров, которые задаются из

- 41. Практическая демонстрация методов поиска уязвимостей

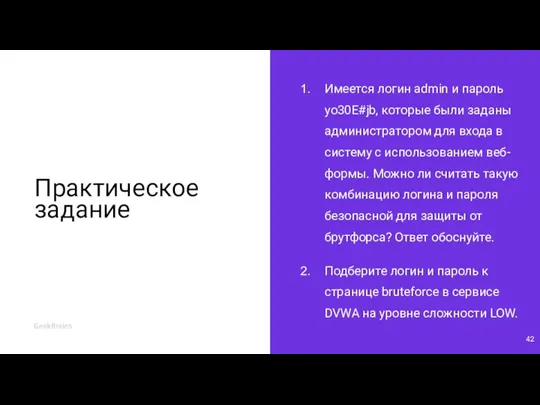

- 42. Практическое задание Имеется логин admin и пароль yo30E#jb, которые были заданы администратором для входа в систему

- 43. Практическое задание (повышенная сложность) Решите задание http://challenge01.root-me.org/web-serveur/ch3/ методом брутфорса.

- 45. Скачать презентацию

Введение в технологию OpenMP

Введение в технологию OpenMP Компьютерная сеть интернет. IP-адрес компьютера

Компьютерная сеть интернет. IP-адрес компьютера Software systems development 10. (Lecture1)

Software systems development 10. (Lecture1) Машинное обучение и большие данные

Машинное обучение и большие данные Модель данных. I, II и III нормальные формы

Модель данных. I, II и III нормальные формы Урок безопасности в интернет

Урок безопасности в интернет Scratch. Основные компоненты

Scratch. Основные компоненты Внеклассное мероприятие Путешествие с Инфознайкой

Внеклассное мероприятие Путешествие с Инфознайкой Офисные пакеты с учётом требований

Офисные пакеты с учётом требований Жобалау әдістемесі түсінігі және тарихы

Жобалау әдістемесі түсінігі және тарихы Контент-план. Вконтакте, Инстаграм, Фейсбук, Одноклассники

Контент-план. Вконтакте, Инстаграм, Фейсбук, Одноклассники Динамическое моделирование. Моделирование физических законов

Динамическое моделирование. Моделирование физических законов Компьютерная графика. Элективный курс

Компьютерная графика. Элективный курс Использование простейших формул. Виды ссылок

Использование простейших формул. Виды ссылок Информационное моделирование на компьютере.

Информационное моделирование на компьютере. Язык программирования Паскаль. Организация ввода и вывода данных

Язык программирования Паскаль. Организация ввода и вывода данных Безопасность информации. Навыки необходимые специалисту по информационной безопасности

Безопасность информации. Навыки необходимые специалисту по информационной безопасности Программирование на языке PL/SQL

Программирование на языке PL/SQL Глобальные сети

Глобальные сети Комп’ютерна презентація. Етапи роботи з презентацією. Середовище редактора презентацій

Комп’ютерна презентація. Етапи роботи з презентацією. Середовище редактора презентацій Кодирование информации

Кодирование информации Windows Xp

Windows Xp Объекты и их имена. Признаки объектов. (Урок 1)

Объекты и их имена. Признаки объектов. (Урок 1) Линейные алгоритмы в паскале

Линейные алгоритмы в паскале HTTP протокол передачи гипертекста

HTTP протокол передачи гипертекста Программирование на языке Python

Программирование на языке Python Программирование на языке Java. Методы класса

Программирование на языке Java. Методы класса Задача 20.1

Задача 20.1