Содержание

- 2. Идентификация Идентификация - присвоение пользователям идентификаторов (уникальных имен или меток) под которыми система "знает" пользователя

- 3. Аутентификация Аутентификация - установление подлинности - проверка принадлежности пользователю предъявленного им идентификатора.

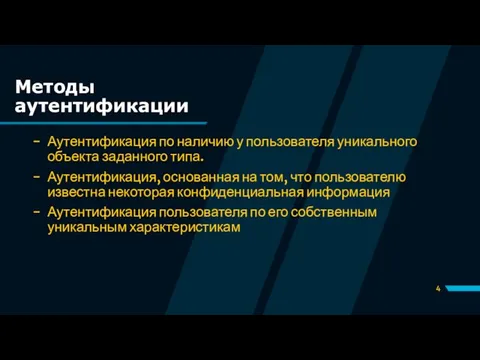

- 4. Методы аутентификации Аутентификация по наличию у пользователя уникального объекта заданного типа. Аутентификация, основанная на том, что

- 5. Учетная запись пользователя Совокупность идентификатора, пароля и, возможно, дополнительной информации, служащей для описания пользователя составляют учетную

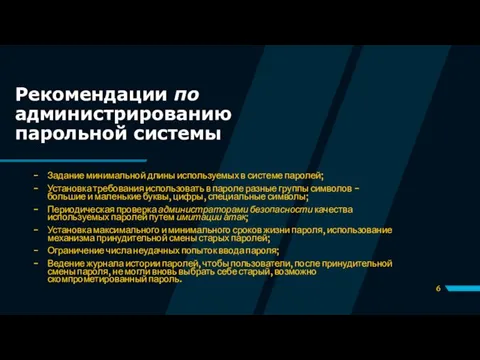

- 6. Рекомендации по администрированию парольной системы Задание минимальной длины используемых в системе паролей; Установка требования использовать в

- 7. Протокол Kerberos Стандартом системы централизованной аутентификации и распределения ключей симметричного шифрования.

- 8. Протокол Kerberos В сетях Windows (начиная с Windows'2000 Serv.) аутентификация по протоколу Kerberos v.5 (RFC 1510)

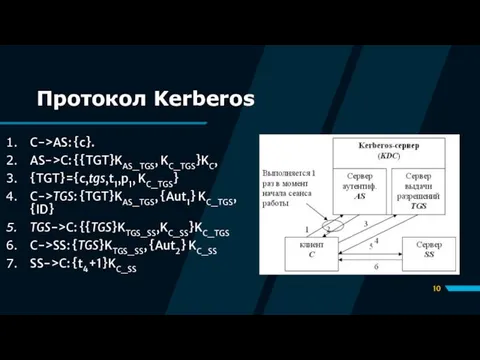

- 9. сервер аутентификации (англ. Authentication Server, сокр. AS); сервер выдачи разрешений (англ. Ticket Granting Server, сокр. TGS)

- 10. Протокол Kerberos C->AS: {c}. AS->C: {{TGT}KAS_TGS, KC_TGS}KC, {TGT}={c,tgs,t1,p1, KC_TGS} C->TGS: {TGT}KAS_TGS, {Aut1} KC_TGS, {ID} TGS->C: {{TGS}KTGS_SS,KC_SS}KC_TGS

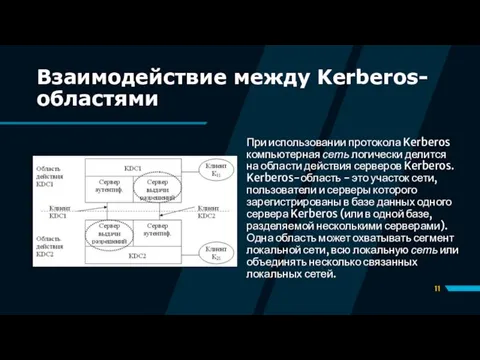

- 11. Взаимодействие между Kerberos-областями При использовании протокола Kerberos компьютерная сеть логически делится на области действия серверов Kerberos.

- 12. Протокол Kerberos Для взаимодействия между областями, должна быть осуществлена взаимная регистрация серверов Kerberos, в процессе которой

- 13. Реализация протокола Kerberos в Windows Ключ пользователя генерируется на базе его пароля. В роли Kerberos-серверов выступают

- 15. Скачать презентацию

What is multimedia?

What is multimedia? Кодирование информации. Сообщения и сигналы. Системы счисления

Кодирование информации. Сообщения и сигналы. Системы счисления Информация, ее основные свойства. Информационные процессы. Определение информатики, как науки

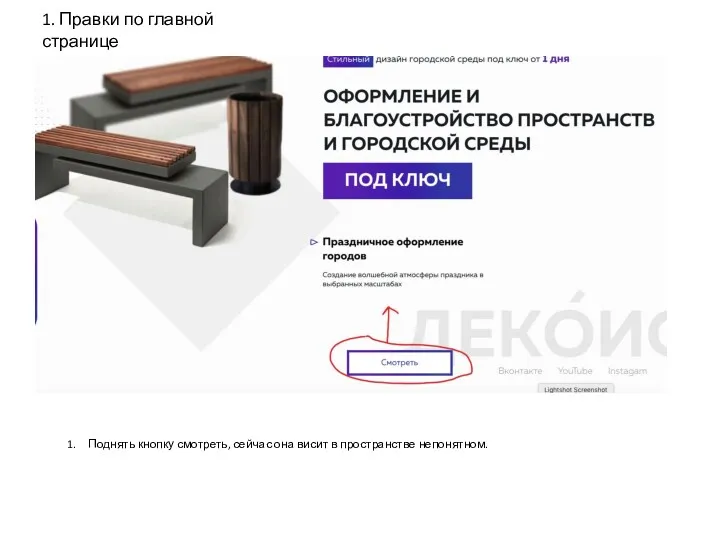

Информация, ее основные свойства. Информационные процессы. Определение информатики, как науки Корректировки по сайту

Корректировки по сайту Интеллектуальные методы в экономике и бизнесе

Интеллектуальные методы в экономике и бизнесе Алгоритмдер. Алгоритмдердің қасиеттері

Алгоритмдер. Алгоритмдердің қасиеттері Руководство пользователя. Мобильное приложение: мобильный инженер. ООО Ресурс Концепт

Руководство пользователя. Мобильное приложение: мобильный инженер. ООО Ресурс Концепт Обзор проблем информационной безопасности Омского региона

Обзор проблем информационной безопасности Омского региона Алгоритмы. Теория алгоритмов

Алгоритмы. Теория алгоритмов Русский интернет

Русский интернет Функции проверки

Функции проверки Блок-схема

Блок-схема Средства представления и записи алгоритмов. Блок – схемы.Виды алгоритмических структур. Линейный алгоритм

Средства представления и записи алгоритмов. Блок – схемы.Виды алгоритмических структур. Линейный алгоритм Мир корма. План работ

Мир корма. План работ Презентация к внеклассному мероприятию Путешествие в страну Информатика

Презентация к внеклассному мероприятию Путешествие в страну Информатика Sistemul de operare

Sistemul de operare Современные веб-технологии CSS3

Современные веб-технологии CSS3 Характеристики систем функціональних пристроїв. Лекція №3

Характеристики систем функціональних пристроїв. Лекція №3 Юкевич и камрады (ютубер, который расказывает о старых играх)

Юкевич и камрады (ютубер, который расказывает о старых играх) Засоби компютерної графіки

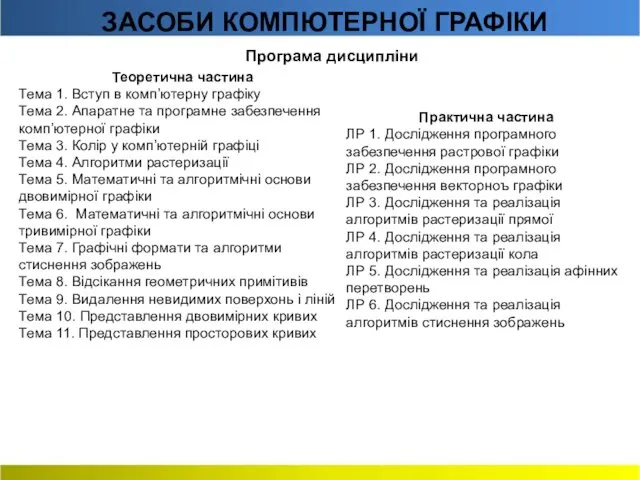

Засоби компютерної графіки Путешествие в страну Информатика. 8 класс

Путешествие в страну Информатика. 8 класс Интернет-заказы

Интернет-заказы Преступления в сети

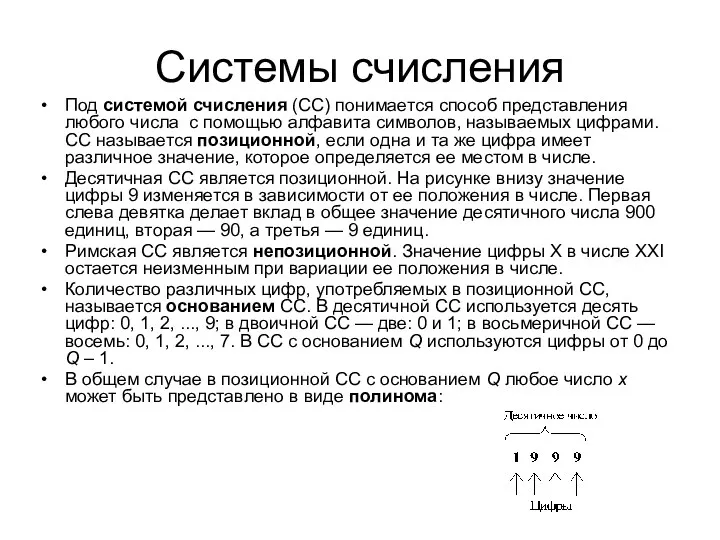

Преступления в сети Системы счисления

Системы счисления Классы обобщенных коллекций

Классы обобщенных коллекций Параллельные ЭВМ и ВС

Параллельные ЭВМ и ВС Измерение информации: алфавитный подход

Измерение информации: алфавитный подход Основные свойства языка PHP

Основные свойства языка PHP