Этические и правовые аспекты информационной деятельности. Правовая охрана программ и данных. Защита информации презентация

Содержание

- 2. Существуют определенные проблемы развития информационной сферы регионов: проблемы индустриализации получения и обработки информации, психологические, правовые, экономические

- 3. К психологическим проблемам следует отнести в первую очередь проблему готовности населения к переходу в информационное общество.

- 4. Этические и правовые аспекты информационной деятельности. Правовые проблемы возникают в связи с превращением информации в основные

- 5. Правовая охрана программ и баз данных. Охрана интеллектуальных прав, а также прав собственности распространяется на все

- 6. Правовая охрана программ и данных Автору программы принадлежит исключительное право осуществлять воспроизведение и распространение программы любыми

- 7. Правовая охрана программ и данных Для признания авторского права на программу для компьютера не требуется ее

- 8. Правовая охрана программ и данных Электронная подпись. Электронная цифровая подпись в электронном документе признается юридически равнозначной

- 9. Защита информации Защита от несанкционированного доступа к информации. Для защиты от несанкционированного доступа к данным, хранящимся

- 10. Защита информации Защита программ от нелегального копирования и использования. Компьютерные пираты, нелегально тиражируя программное обеспечение, обесценивают

- 11. Защита информации Физическая защита данных на дисках. Для обеспечения большей надежности хранения данных на жестких дисках

- 12. Защита информации Для доступа к данным на компьютере, подключенном к Интернету, часто используется особо опасная разновидность

- 13. Защита информации Большую опасность для серверов Интернета представляют хакерские атаки. Во время таких атак на определенный

- 14. Компьютерные вирусы Компьютерный вирус — Это специально написанная программа или сборка алгоритмов которые пишутся с целью:

- 15. Компьютерные вирусы Виды вредоносных программ. Разделить вредоносные программы можно на два основных вида. Вирусы и черви.

- 16. Компьютерные вирусы Вирусы - распространяются через вредоносный файл, который вы могли скачать в интернете, или может

- 17. Компьютерные вирусы Вирусы бывают : — Файловые — находятся в зараженном файле, активируются когда пользователь включает

- 18. Компьютерные вирусы Типы вирусов. -Троянские программы — Шпионы — Вымогатели — Вандалы — Руткиты — Botnet

- 19. Компьютерные вирусы — Троянские программы. Название происходит от троянского коня. Проникает в ваш компьютер под видом

- 20. Компьютерные вирусы — Вандалы могут блокировать доступы к сайтам антивирусов и доступ к антивирусам и многим

- 21. Компьютерные вирусы Основные пути заражения. — Уязвимость операционной системы. — Уязвимость в браузере — Качество антивируса

- 23. Скачать презентацию

Эталонный банк данных правовой информации Республики Беларусь

Эталонный банк данных правовой информации Республики Беларусь Алгоритм и его свойства. Введение в программирование

Алгоритм и его свойства. Введение в программирование HTML. CSS. JQuery

HTML. CSS. JQuery Ігра Grand Theft Auto

Ігра Grand Theft Auto Программа Skype

Программа Skype Создание цветных узоров КОМПАС 3 D-LT

Создание цветных узоров КОМПАС 3 D-LT Журналистика в современном социокультурном пространстве

Журналистика в современном социокультурном пространстве Презентация Перевод чисел между системами счисления, основания которых являются степенями числа 2 10 класс

Презентация Перевод чисел между системами счисления, основания которых являются степенями числа 2 10 класс Основные сведения об операционных системах

Основные сведения об операционных системах Microsoft EXCEL. Основы работы с программой

Microsoft EXCEL. Основы работы с программой YouTube. История развития

YouTube. История развития Техническое обеспечение систем автоматизированного проектирования

Техническое обеспечение систем автоматизированного проектирования 1С-Такском и 1С-ЭДО

1С-Такском и 1С-ЭДО Решения Kerio для безопасного доступа в Интернет, коммуникации и совместной работы

Решения Kerio для безопасного доступа в Интернет, коммуникации и совместной работы Миркомир. Игра

Миркомир. Игра Технологические средства. Телекоммуникационные технологии

Технологические средства. Телекоммуникационные технологии Основы построения инфокоммуникационных систем и сетей. Лекция № 1

Основы построения инфокоммуникационных систем и сетей. Лекция № 1 Создание мобильного приложения

Создание мобильного приложения Введение в криптографию. Основные понятия и определения. Виды криптосистем. Тема 2.1

Введение в криптографию. Основные понятия и определения. Виды криптосистем. Тема 2.1 Комп’ютерна логіка (частина 1)

Комп’ютерна логіка (частина 1) 1С: Предприятие. 1С:Бухгалтерия. Лекции

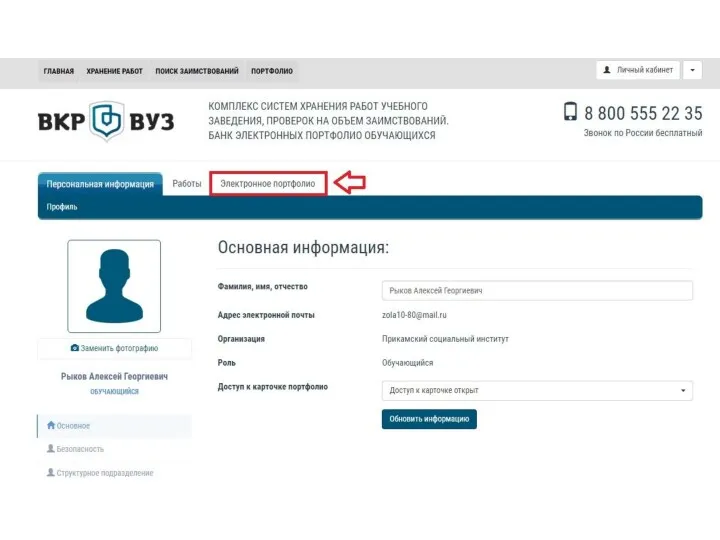

1С: Предприятие. 1С:Бухгалтерия. Лекции Электронное портфолио. Как правильно добавить достижение

Электронное портфолио. Как правильно добавить достижение Java. Inheritance

Java. Inheritance Учителя, родители и дети в цифровом пространстве

Учителя, родители и дети в цифровом пространстве Алгоритмическая структура ветвление

Алгоритмическая структура ветвление Как отправить личное сообщение через электронный дневник

Как отправить личное сообщение через электронный дневник Структуры и алгоритмы обработки данных

Структуры и алгоритмы обработки данных Общие сведения и особенности работы антивирусной программы Dr.Web

Общие сведения и особенности работы антивирусной программы Dr.Web