Содержание

- 2. Общие понятия Согласно статистическим данным, более 80% компаний несут финансовые убытки из-за нарушения целостности и конфиденциальности

- 3. Анализ угроз информационной безопасности Для успешного противодействия угрозам и атакам КС (Компьютерных систем), а также выбора

- 4. Анализ угроз информационной безопасности 3. По степени воздействия на КС: пассивные угрозы (сбор данных путём выведывания

- 5. Анализ угроз информационной безопасности Абсолютно надёжных систем защиты не существует. Кроме того, любая система защиты увеличивает

- 6. Несанкционированный доступ Несанкционированный доступ - действия, нарушающие установленный порядок доступа или правила разграничения, доступ к программам

- 7. Политика безопасности в КС Для предотвращения несанкционированного доступа осуществляется контроль доступа. Защищённая КС обязательно должна иметь

- 8. Политика безопасности в КС Аутентифика́ция— процедура проверки соответствия некоего лица и его учетной записи в компьютерной

- 9. Политика безопасности в КС Комплексный подход предполагает введение функций защиты в КС на этапе проектирования архитектуры

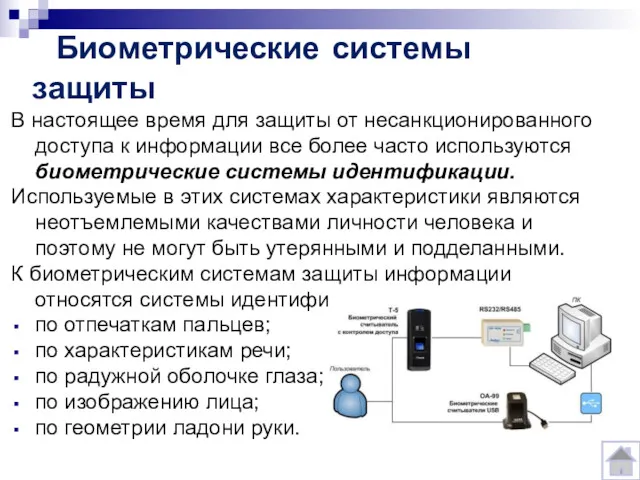

- 10. Биометрические системы защиты В настоящее время для защиты от несанкционированного доступа к информации все более часто

- 11. Идентификация по отпечаткам пальцев Оптические сканеры считывания отпечатков пальцев устанавливаются на ноутбуки, мыши, клавиатуры, смартфоны, а

- 12. Идентификация по радужной оболочке глаза Для идентификации по радужной оболочке глаза применяются специальные сканеры, подключенные к

- 13. Политика безопасности в КС Очень важным является административный контроль работы КС. Основные задачи администратора по поддержанию

- 14. Защита информации от компьютерных вирусов Для защиты от проникновения вирусов необходимо проводить мероприятия, исключающие заражение программ

- 15. Защита информации от компьютерных вирусов сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и

- 16. Защита информации от компьютерных вирусов персональный сетевой экран — программа, установленная на пользовательском компьютере и предназначенная

- 18. Скачать презентацию

Презентация

Презентация Алгоритмизация. Определение. Способы описания. Типы алгоритмов. Примеры алгоритмов

Алгоритмизация. Определение. Способы описания. Типы алгоритмов. Примеры алгоритмов Дистанционная подпись договора

Дистанционная подпись договора Автоматизация прикладного решения в системе 1С

Автоматизация прикладного решения в системе 1С Информационное моделирование.

Информационное моделирование. Виды информации по форме представления

Виды информации по форме представления Услуга Управляемый ХотСпот-WiFi

Услуга Управляемый ХотСпот-WiFi Уровень вершины дерева (3 кл.)

Уровень вершины дерева (3 кл.) Microsoft Office. Характеристика программ

Microsoft Office. Характеристика программ Роль справочного материала в учебной книге

Роль справочного материала в учебной книге Системы управления базами данных. Понятие об информации

Системы управления базами данных. Понятие об информации Microsoft Office Excel

Microsoft Office Excel Телемедицина – за или против

Телемедицина – за или против Introduction to C++

Introduction to C++ Формализация описания реальных объектов и процессов, моделирование объектов и процессов

Формализация описания реальных объектов и процессов, моделирование объектов и процессов Как создать презентацию

Как создать презентацию Серверная разработка ПО. Лабораторная работа №3

Серверная разработка ПО. Лабораторная работа №3 Подпрограммы. Определение функции, фактические и формальные параметры функции

Подпрограммы. Определение функции, фактические и формальные параметры функции Сеть, как открытая система. OSI

Сеть, как открытая система. OSI Основні принципи дизайну слайдів

Основні принципи дизайну слайдів Шаблони і макроси. (10 клас)

Шаблони і макроси. (10 клас) Язык гипертекстовой разметки HTML

Язык гипертекстовой разметки HTML ВКР: Автоматизация деятельности страховой компании

ВКР: Автоматизация деятельности страховой компании GOOGLE SKETCHUP – программа для моделирования относительно простых трёхмерных объектов

GOOGLE SKETCHUP – программа для моделирования относительно простых трёхмерных объектов Физические основы радиоэлектронных способов воздействия угроз на объекты

Физические основы радиоэлектронных способов воздействия угроз на объекты Анализ данных в Excel. Лекция 3

Анализ данных в Excel. Лекция 3 Арифметические операции в Паскале

Арифметические операции в Паскале Инженеры будущего: 3D технологии в образовании

Инженеры будущего: 3D технологии в образовании