Содержание

- 2. 1. НОРМАТИВНО - ПРАВОВЫЕ ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В РФ 2. ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ И СПОСОБЫ

- 3. Литература: Л.Л. Попов, Ю.И. Мигачев, С.В. Тихомиров «Информационное право», учебник, 2010 г. С.Н. Семкин, А.Н. Семкин

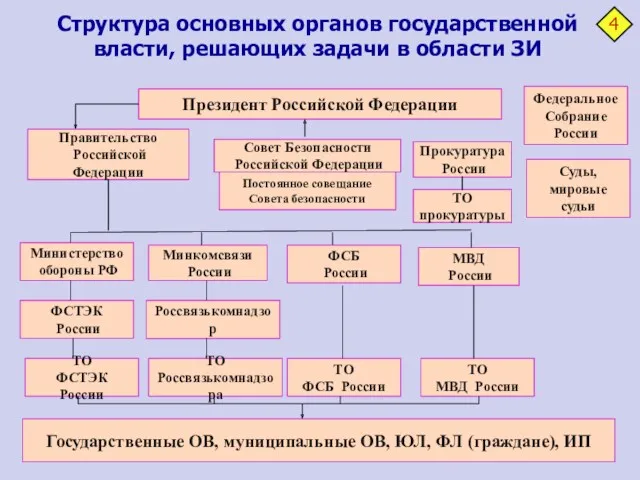

- 4. Структура основных органов государственной власти, решающих задачи в области ЗИ

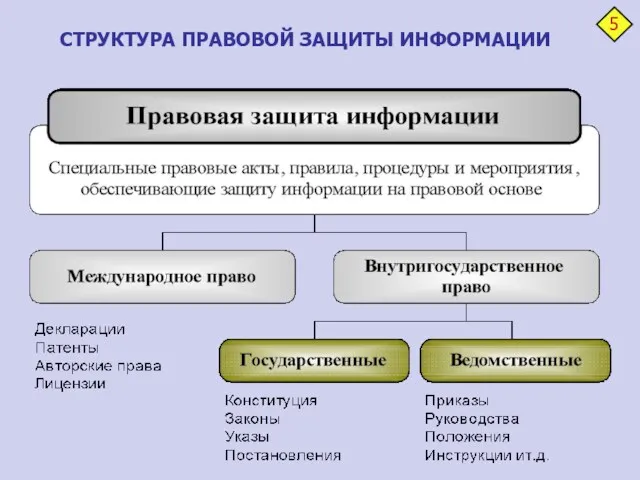

- 5. СТРУКТУРА ПРАВОВОЙ ЗАЩИТЫ ИНФОРМАЦИИ

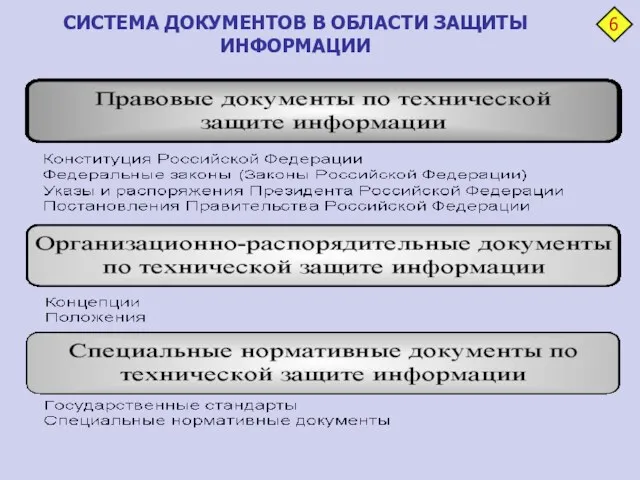

- 6. СИСТЕМА ДОКУМЕНТОВ В ОБЛАСТИ ЗАЩИТЫ ИНФОРМАЦИИ

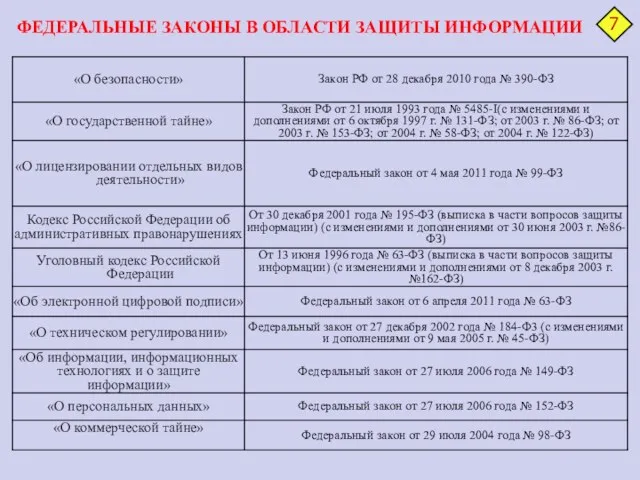

- 7. ФЕДЕРАЛЬНЫЕ ЗАКОНЫ В ОБЛАСТИ ЗАЩИТЫ ИНФОРМАЦИИ

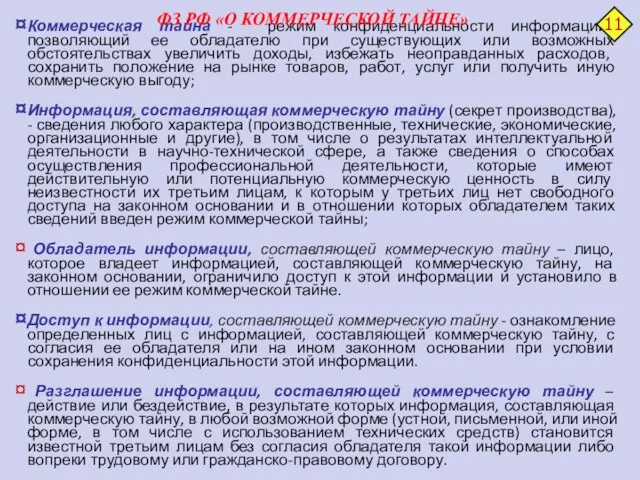

- 8. Коммерческая тайна - режим конфиденциальности информации, позволяющий ее обладателю при существующих или возможных обстоятельствах увеличить доходы,

- 9. ОБЩАЯ КЛАССИФИКАЦИЯ МЕТОДОВ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Организационно- технические Правовые Экономические

- 10. Среда распространения сигнала Источник сигнала ТСР Информативный сигнал Граница контролируемой зоны Помехи Носитель информации (человек, ТСПИ)

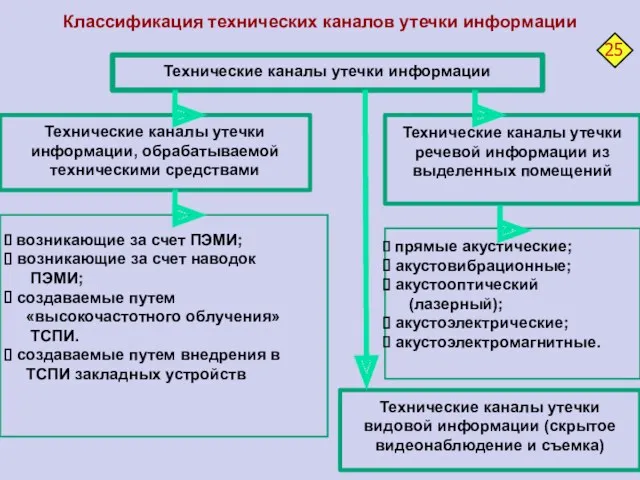

- 11. Классификация технических каналов утечки информации

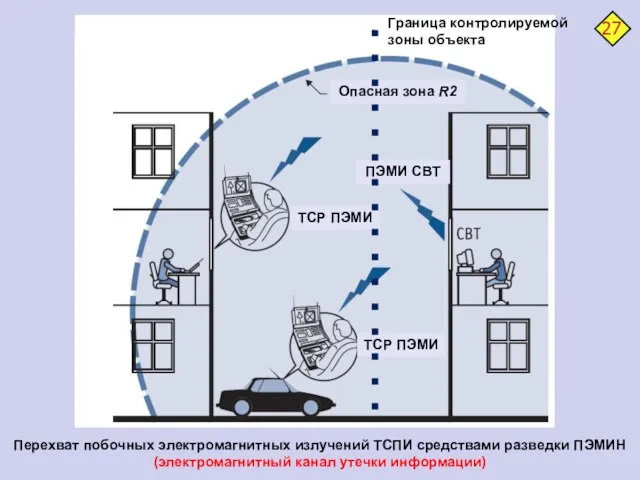

- 12. Перехват побочных электромагнитных излучений ТСПИ средствами разведки ПЭМИН (электромагнитный канал утечки информации) ТСР ПЭМИ ТСР ПЭМИ

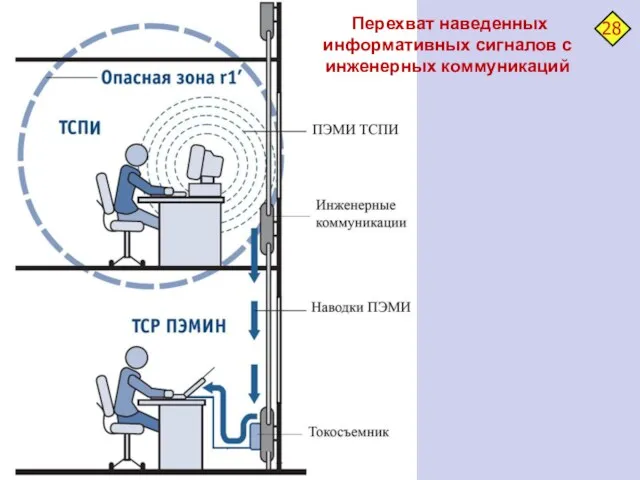

- 13. Перехват наведенных информативных сигналов с инженерных коммуникаций

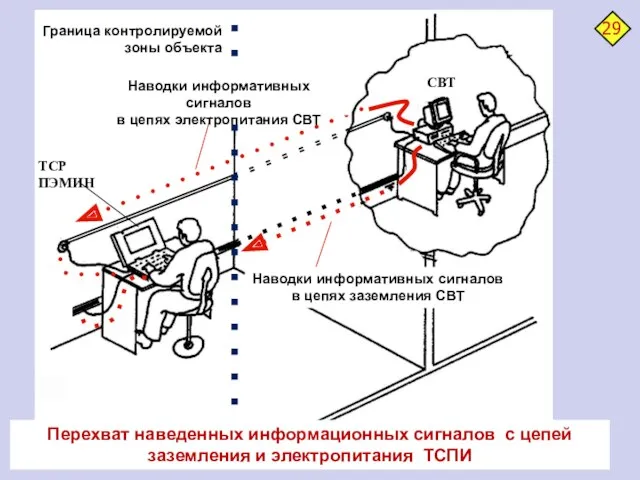

- 14. Наводки информативных сигналов в цепях заземления СВТ СВТ ТСР ПЭМИН Перехват наведенных информационных сигналов с цепей

- 15. Направленное высокочастотное излучение Генератор высокочастотных сигналов Вторичное излучение (переизлученный сигнал) Прием переизлученных высокочастотных сигналов Перехват информации,

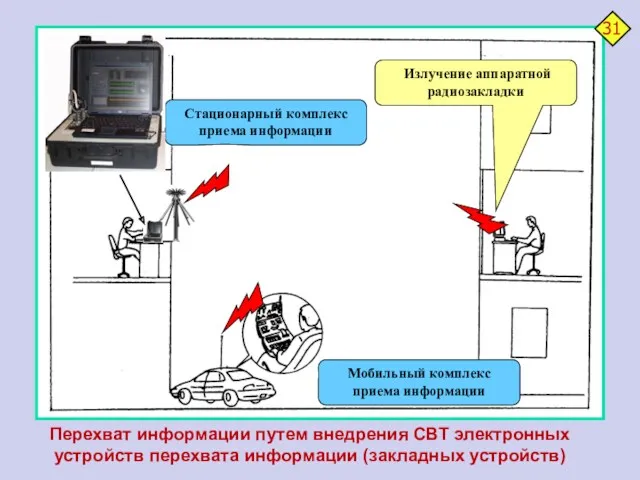

- 16. Излучение аппаратной радиозакладки Мобильный комплекс приема информации Стационарный комплекс приема информации Перехват информации путем внедрения СВТ

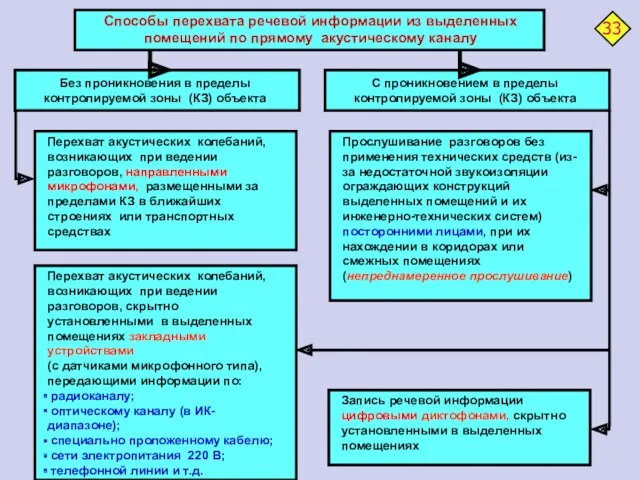

- 17. Способы перехвата речевой информации из выделенных помещений по прямому акустическому каналу

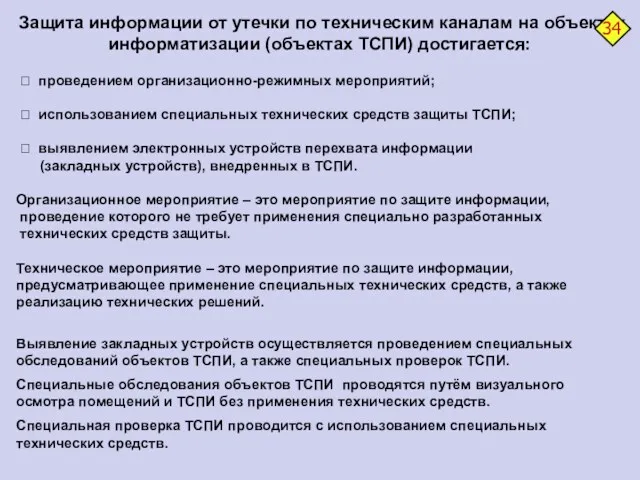

- 18. Защита информации от утечки по техническим каналам на объектах информатизации (объектах ТСПИ) достигается: ? проведением организационно-режимных

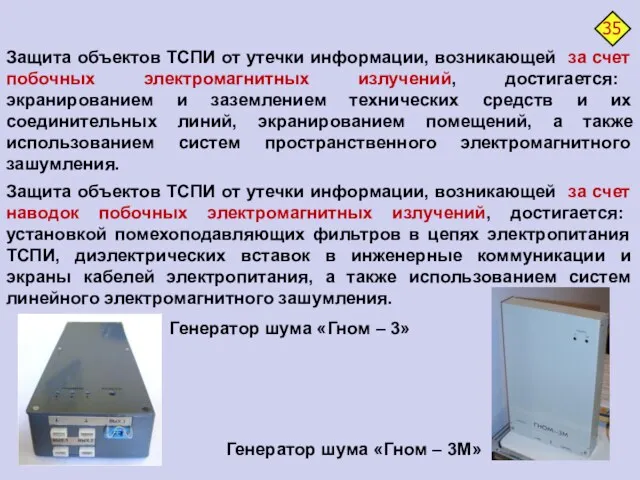

- 19. Защита объектов ТСПИ от утечки информации, возникающей за счет побочных электромагнитных излучений, достигается: экранированием и заземлением

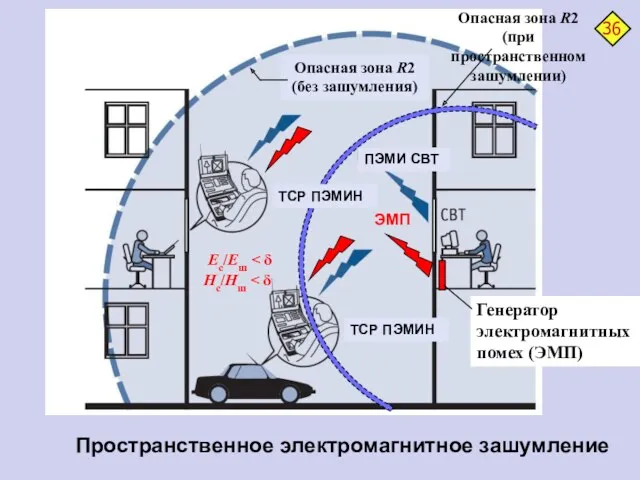

- 20. ЭМП Генератор электромагнитных помех (ЭМП) Пространственное электромагнитное зашумление Опасная зона R2 (при пространственном зашумлении) Опасная зона

- 21. Дополнительная антенна Устройство защиты объектов информатизации от утечки информации за счет ПЭМИН "Соната-Р2" Генератор шума ГШ

- 22. Генератор шума SEL SP - 21 Генератор шума SEL SP - 113

- 23. Внешний вид помехоподавляющих фильтров серии ФП Внешний вид помехоподавляющих фильтров серии ФСПК

- 24. Создание шумовых помех в инженерных коммуникациях Генератор шума Электромагнитные шумовые помехи (Uс) (Uш) Uс/Uш ТСР ПЭМИН

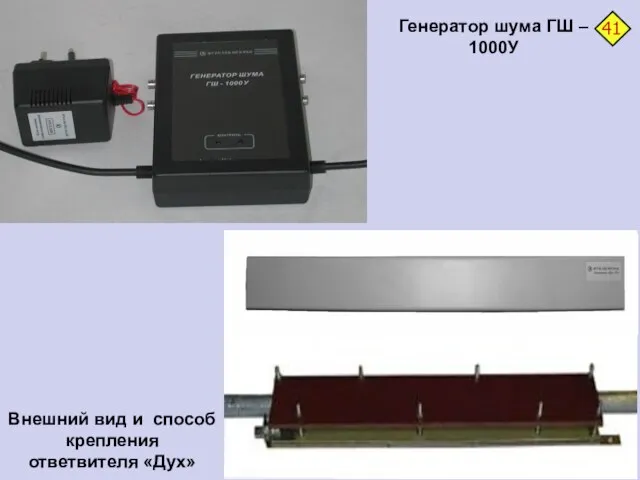

- 25. Генератор шума ГШ – 1000У Внешний вид и способ крепления ответвителя «Дух»

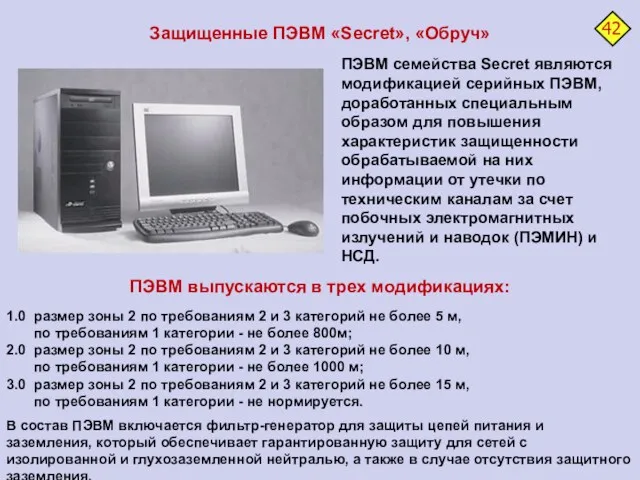

- 26. Защищенные ПЭВМ «Secret», «Обруч» ПЭВМ семейства Secret являются модификацией серийных ПЭВМ, доработанных специальным образом для повышения

- 27. Пассивные способы защиты речевой информации в выделенных помещениях (ВП) Звукоизоляция ВП ? Звукоизоляция ограждающих конструкций. ?

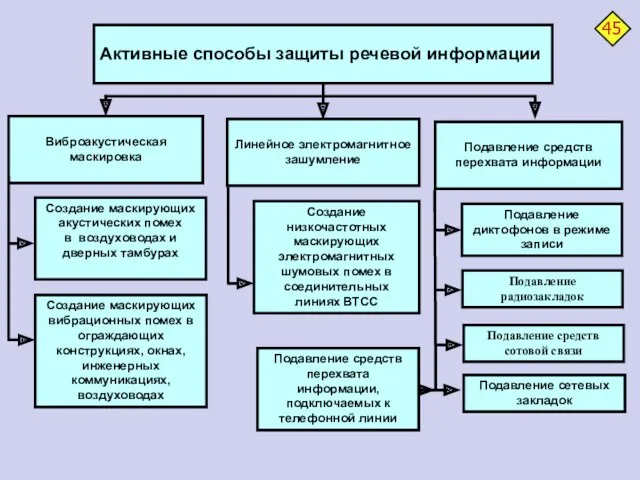

- 28. Создание маскирующих акустических помех в воздуховодах и дверных тамбурах Виброакустическая маскировка Линейное электромагнитное зашумление Создание маскирующих

- 29. Системы и средства виброакустической маскировки

- 30. Излучатели: а) ВИ-45; б) ПИ-45; в) АИ-65 Виброизлучатели: VN - GL; VNT

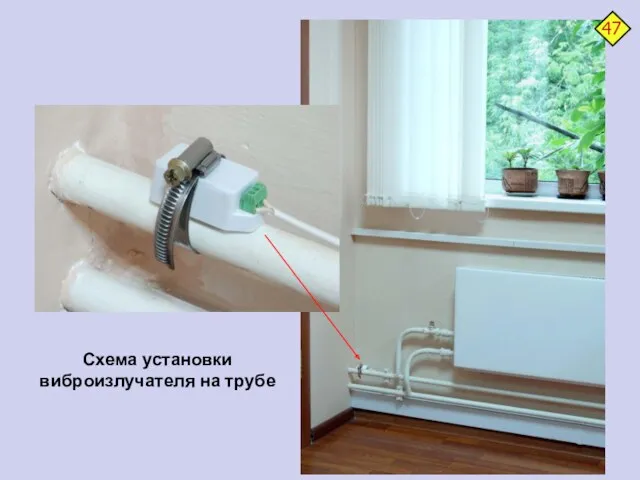

- 31. Схема установки виброизлучателя на трубе

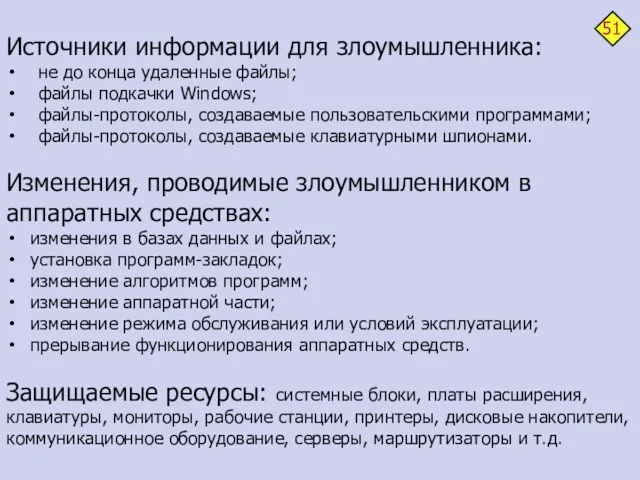

- 32. Источники информации для злоумышленника: не до конца удаленные файлы; файлы подкачки Windows; файлы-протоколы, создаваемые пользовательскими программами;

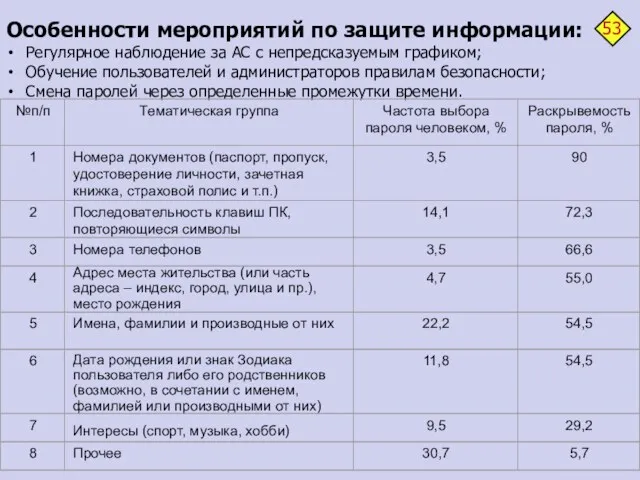

- 33. Особенности мероприятий по защите информации: Регулярное наблюдение за АС с непредсказуемым графиком; Обучение пользователей и администраторов

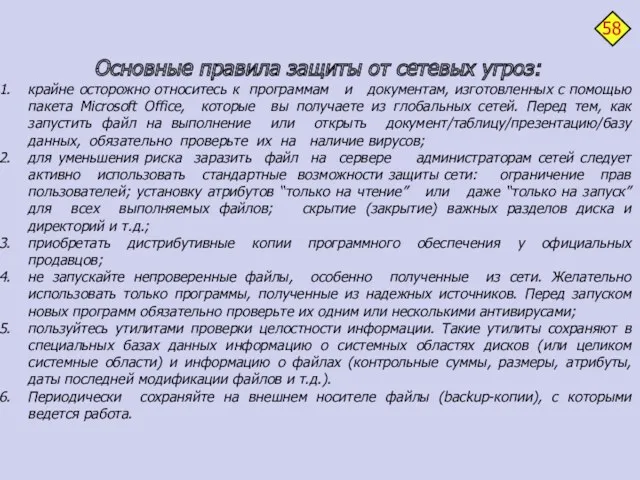

- 34. Основные правила защиты от сетевых угроз: крайне осторожно относитесь к программам и документам, изготовленных с помощью

- 36. Скачать презентацию

Символы и строки. (Лекция 6)

Символы и строки. (Лекция 6) Реляционная модель данных

Реляционная модель данных Создание таблиц в СУБД Microsoft Access

Создание таблиц в СУБД Microsoft Access Ввод - вывод. Системное и прикладное программное обеспечение

Ввод - вывод. Системное и прикладное программное обеспечение Конференция Я - исследователь

Конференция Я - исследователь Информатика. Модуль 7: Описание функции. Вызов функции, передача параметров, возврат значения. Классы памяти

Информатика. Модуль 7: Описание функции. Вызов функции, передача параметров, возврат значения. Классы памяти Информационно-коммуникативные технологии. Загадочный мир символов или слияние внутреннего и внешнего с помощью смайла

Информационно-коммуникативные технологии. Загадочный мир символов или слияние внутреннего и внешнего с помощью смайла Социальные сети

Социальные сети Применение игровых навыков в реальной жизни

Применение игровых навыков в реальной жизни Представление чисел в памяти компьютера

Представление чисел в памяти компьютера Операційні системи. Концепція розподіленого оброблення інформації

Операційні системи. Концепція розподіленого оброблення інформації Решение задач повышенной сложности для дифференцированного обучения и при подготовке к ЕГЭ

Решение задач повышенной сложности для дифференцированного обучения и при подготовке к ЕГЭ Хакеры. История появления

Хакеры. История появления Решение вычислительных задач на компьютере (язык С++)

Решение вычислительных задач на компьютере (язык С++) Оформление списка использованных источников к ВКР бакалавра

Оформление списка использованных источников к ВКР бакалавра Системы искусственного интелекта

Системы искусственного интелекта PostgreSQL. День 4

PostgreSQL. День 4 Структурне тестування програмного забезпечення. Формальні специфікації й верифікація програм. (Лекція 1.3)

Структурне тестування програмного забезпечення. Формальні специфікації й верифікація програм. (Лекція 1.3) Отчеты групп: содержание, поведение, мониторинг

Отчеты групп: содержание, поведение, мониторинг Интернет-портал администрации Масальского сельсовета, Алтайского края

Интернет-портал администрации Масальского сельсовета, Алтайского края Дистанционное электронное голосование на выборах в органы государственной власти в Единый день голосования

Дистанционное электронное голосование на выборах в органы государственной власти в Единый день голосования Методика пошуку інформації в науковометричній базі даних Scopus

Методика пошуку інформації в науковометричній базі даних Scopus Дополнительные возможности использования Active Directory в корпоративной сети

Дополнительные возможности использования Active Directory в корпоративной сети История развития ЭВМ

История развития ЭВМ Игра для 5 класса по информатике

Игра для 5 класса по информатике Автоматизированная система ограждения места работ и оповещения работающих на железнодорожных путях о приближении ж/д состава

Автоматизированная система ограждения места работ и оповещения работающих на железнодорожных путях о приближении ж/д состава План продвижения творческого комьюнити Деревня в социальных сетях

План продвижения творческого комьюнити Деревня в социальных сетях Биометрическая идентификация

Биометрическая идентификация