Криминологическая характеристика преступлений против собственности, совершаемых с использованием ИКТ презентация

Содержание

- 2. 1. Понятие социальной инженерии

- 3. Социальная инженерия ‒ социальная инженерия — это один из разделов социальной психологии, направленный на то, чтобы

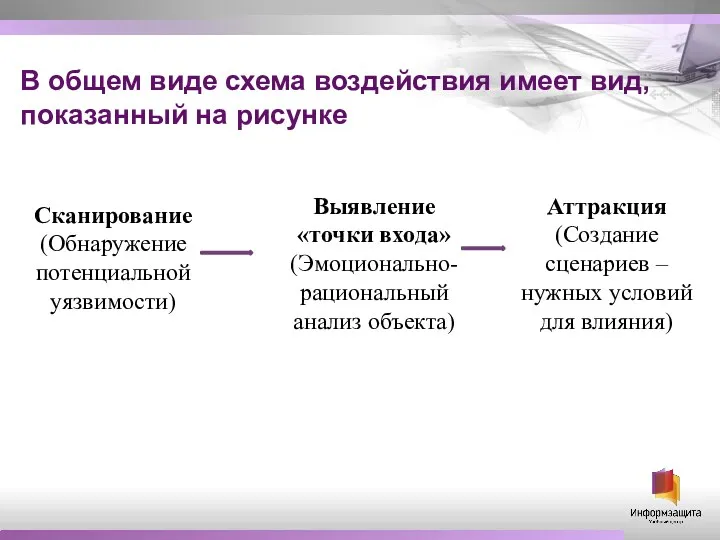

- 4. В общем виде схема воздействия имеет вид, показанный на рисунке

- 5. 2. Преступные техники социальной инженерии

- 6. Вид техники: Жертва получает фальсифицированное письмо, содержащее ссылку на какой-либо сайт, не вызывающий явных подозрений. Перейдя

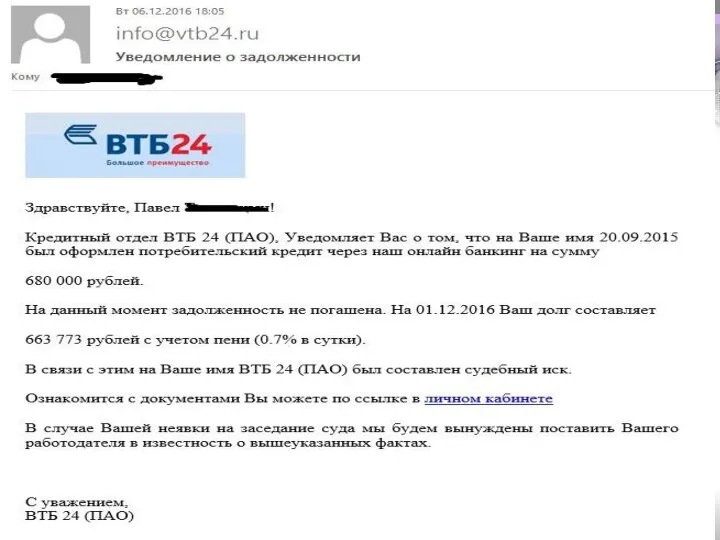

- 7. Типы фишинговых атак: 1) с помощью мошенничества, когда пользователь обманывается мошенническими электронными письмами с целью раскрытия

- 8. Типы фишинговых атак:

- 9. Типы фишинговых атак: 2) с помощью вирусного программного обеспечения, когда злоумышленнику удается запустить опасное программное обеспечение

- 10. Типы фишинговых атак: вредоносное программное обеспечение, записывающее каждое нажатие клавиши на вашем компьютере

- 11. Типы фишинговых атак: 3) с использованием DNS-спуфинга, когда злоумышленник компрометирует процесс поиска домена, для того чтобы

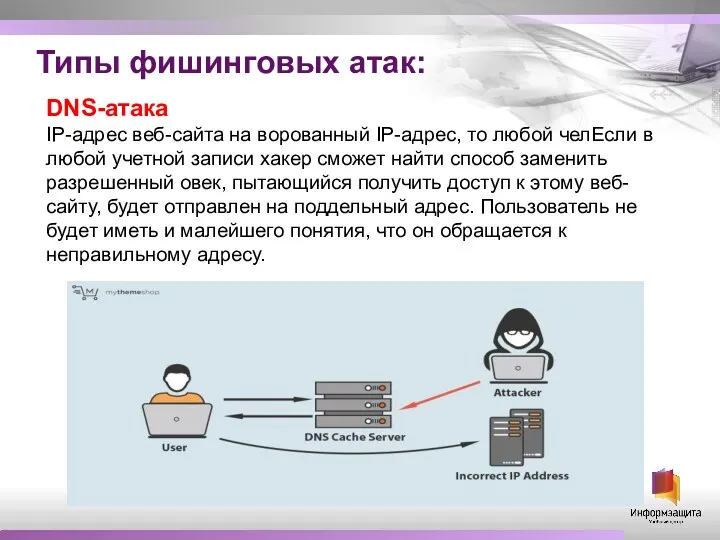

- 12. Типы фишинговых атак: DNS-атака IP-адрес веб-сайта на ворованный IP-адрес, то любой челЕсли в любой учетной записи

- 13. Типы фишинговых атак: 4) путем вставки вредоносного контента, когда злоумышленник помещает вредоносный контент в обычный веб-сайт

- 14. Типы фишинговых атак:

- 15. Типы фишинговых атак: 5) с использованием подхода MITM (Man in the middle ‒ атака посредника, или

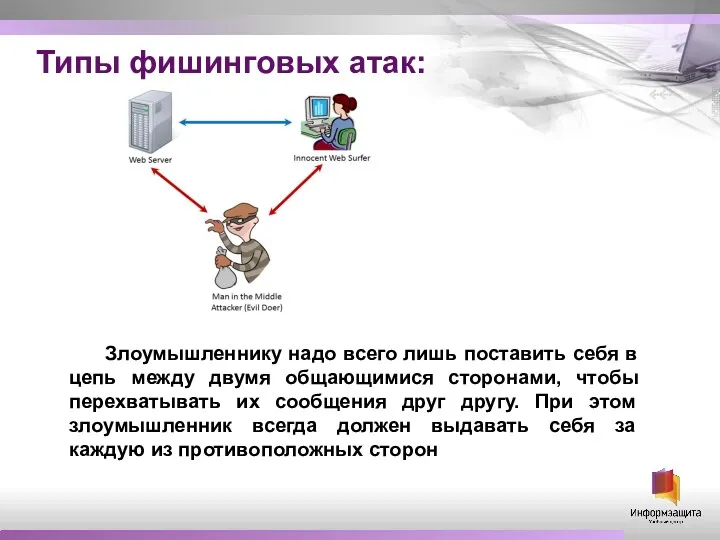

- 16. Типы фишинговых атак: Злоумышленнику надо всего лишь поставить себя в цепь между двумя общающимися сторонами, чтобы

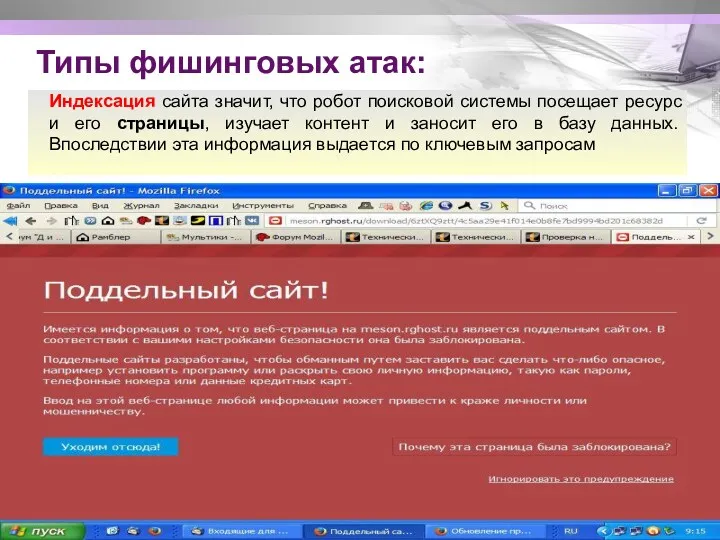

- 17. Типы фишинговых атак: 7) с помощью индексации поисковой системой, где поддельные вебстраницы с привлекательными предложениями, созданными

- 18. Типы фишинговых атак: Индексация сайта значит, что робот поисковой системы посещает ресурс и его страницы, изучает

- 19. Вид техники: Осуществляется с помощью онлайн-мессенджеров или просто по телефону. Данный метод требует от синжера предварительной

- 20. Вид техники: Чаще всего злоумышленник звонит в компанию, представляясь сотрудником технической поддержки. В процессе разговора он

- 21. Вид техники: Тип программного обеспечения создан для несанкционированного удаленного проникновения на компьютер пользователя. Злоумышленник отправляет электронное

- 22. Вид техники: Это методика, в основе которой лежат те же принципы, что и у «Троянского коня».

- 23. Вид техники: Вид атаки, при которой злоумышленником создается такой сценарий, в котором жертва сама будет вынуждена

- 24. Откуда берутся профессионалы – синжеры? Социальный инжиниринг образовался как отдельная часть из прикладной психологии. Ему обучают

- 25. Роль синжера: Как известно, «любая система небезопасна, пока в ней присутствует человек». Хакеры, охотясь за какой-либо

- 26. Роль синжера: Данный вид социальных инженеров использует такую информацию, как, например, имя человека, номер банковского счета

- 27. Роль синжера: В данный класс входят люди, которые с помощью социальной инженерии выуживают деньги из людей,

- 28. Роль синжера: Это люди, которые в учебных целях проводят санкционированные атаки на информационную систему компании для

- 29. 3. Причины и условия телекоммуникационных преступлений

- 30. Условия и факторы возникновения телекоммуникационных преступлений. Большинство телекоммуникационных преступлений обладают латентной формой протекания, что усложняет своевременность

- 31. Существующие меры ответственности в России не являются сдерживающим фактором для преступников. Статья 159.6. Мошенничество в сфере

- 32. Существующие меры ответственности в России не являются сдерживающим фактором для преступников. Статья 159.6. Мошенничество в сфере

- 33. 4. Противодействие методам социальной инженерии

- 34. Без борьбы с мошенничеством на финансовом рынке страна не сможет нормально развиваться. Законодатели понимают, что современные

- 35. Выделяют три вида средств противодействия методам социальной инженерии Административный Антропогенный Технический

- 36. 1. Административный Все работники компании независимо от занимаемой должности обязаны понимать ценность информации, с которой им

- 37. Градация осознания ценности информации^ Информация, ценность которой не осознается её собственником. Конфиденциальная информация Служебная тайна Ценность

- 38. 2. Антропогенный — привлечение внимания людей к вопросам безопасности c помощью объявлений, баннеров социальной рекламы и

- 39. Внедрение политик противодействия социальной инженерии в коллективе. Инструктажи Рассылка информационных статей «Самый надежный сотрудник месяца» Напоминания

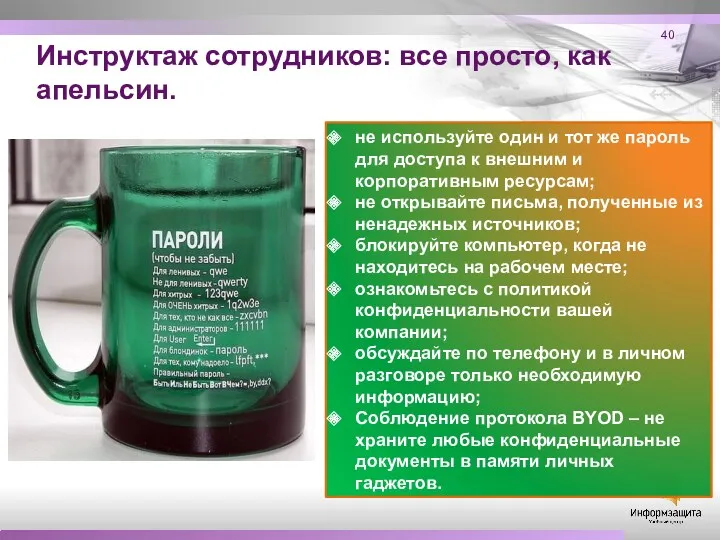

- 40. Инструктаж сотрудников: все просто, как апельсин. не используйте один и тот же пароль для доступа к

- 41. 3. Технический 1) помешать получить конфиденциальную информацию. К данному способу можно отнести: — ограничение прав сотрудника

- 42. 3. Технический 2) помешать воспользоваться полученной информацией. К данному способу относятся: — привязка аутентификационных данных к

- 43. Заключение. Синжеры талантливы и изобретательны, поэтому НИКТО и НИКОГДА не может на 100% защитить Вас от

- 45. Скачать презентацию

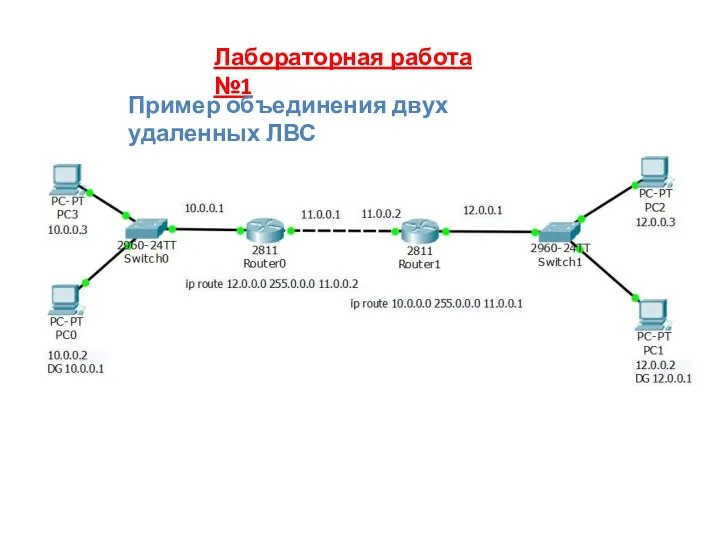

Лабораторная работа №1. Пример объединения двух удаленных ЛВС через VPN

Лабораторная работа №1. Пример объединения двух удаленных ЛВС через VPN Программирование линейных алгоритмов. Что такое алгоритм?

Программирование линейных алгоритмов. Что такое алгоритм? Урок - игра Условные алгоритмы.- 8 класс

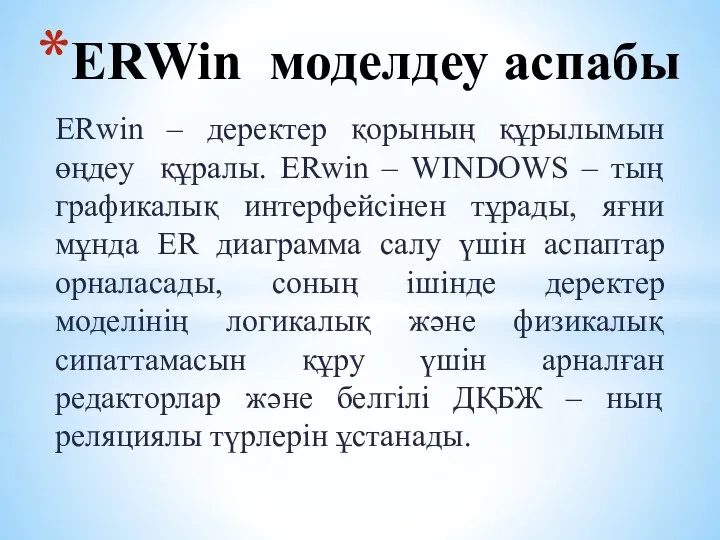

Урок - игра Условные алгоритмы.- 8 класс ERWin моделдеу аспабы

ERWin моделдеу аспабы Основы теории информации. Понятие информации

Основы теории информации. Понятие информации Основные информационные процессы и их реализация с помощью компьютера

Основные информационные процессы и их реализация с помощью компьютера Яких етапів слід дотримуватися при розв'язуванні задач за допомогою комп'ютера. (11 класс. Урок 5))

Яких етапів слід дотримуватися при розв'язуванні задач за допомогою комп'ютера. (11 класс. Урок 5)) Verbal and non-verbal communications

Verbal and non-verbal communications Введение в информатику. 7 класс

Введение в информатику. 7 класс Основы программирования на C#. Раздел № 4

Основы программирования на C#. Раздел № 4 Язык C++

Язык C++ Что такое информация? Обработка информации

Что такое информация? Обработка информации Антивирусные программы

Антивирусные программы Неиерархические классификации

Неиерархические классификации Базы данных. Основные понятия

Базы данных. Основные понятия Язык запросов SQL

Язык запросов SQL Операційні системи. Реалізація файлових систем

Операційні системи. Реалізація файлових систем Программирование на языке Python. Вычисления

Программирование на языке Python. Вычисления Использование компьютерных технологий в детском саду.

Использование компьютерных технологий в детском саду. Моделирование и формализация

Моделирование и формализация Первые эксперименты по обучению учащихся элементам программирования и кибернетики

Первые эксперименты по обучению учащихся элементам программирования и кибернетики Основные инструкции языка Visual Basic

Основные инструкции языка Visual Basic Всемирная паутина

Всемирная паутина Путешествие в страну Информатика. 8 класс

Путешествие в страну Информатика. 8 класс MATLAB ортасында матрицалармен жұмыс

MATLAB ортасында матрицалармен жұмыс Информационные технологии в образовании

Информационные технологии в образовании Динамические структуры данных. Лекция 9

Динамические структуры данных. Лекция 9 Создание таблиц в СУБД Microsoft Access

Создание таблиц в СУБД Microsoft Access