Содержание

- 2. Література Ємець В., Мельник А., Попович Р. Сучасна криптографія. Основні поняття. – Львів,БаК, 2003. – 144

- 3. Питання 1 Основні терміни та визначення

- 4. Криптогра́фія (від грецького kryptós — прихований і gráphein — писати) наука про математичні методи забезпечення конфіденційності

- 5. Криптографічна система захисту інформації — це сукупність криптографічних алгоритмів, протоколів і процедур формування, розподілу, передачі й

- 6. Криптоаналізом називається розділ прикладної математики, що вивчає моделі, методи, алгоритми, програмні й апаратні засоби аналізу криптосистеми

- 7. Позначимо відкритий текст (повідомлення) як M. Позначимо шифротекст як C (chipertext). Функція шифрування E (is encryped)

- 8. Узагальнена схема криптосистеми

- 9. Криптографічний алгоритм, також називаний шифром, являє собою математичну функцію, яка використовується для шифрування й розшифрування. Якщо

- 10. З урахуванням використання ключа, функції шифрування й розшифрування запишуться як C = EK(C) і DK(C) =

- 11. Криптографічні системи, у загальному випадку, класифікуються на основі таких трьох незалежних характеристик тип операцій з перетворення

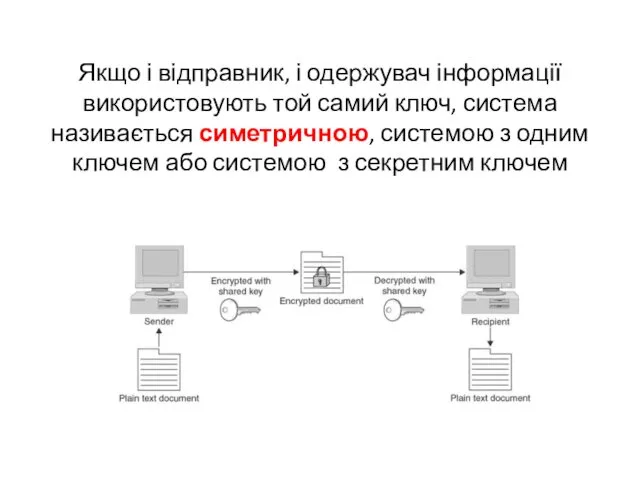

- 12. Якщо і відправник, і одержувач інформації використовують той самий ключ, система називається симетричною, системою з одним

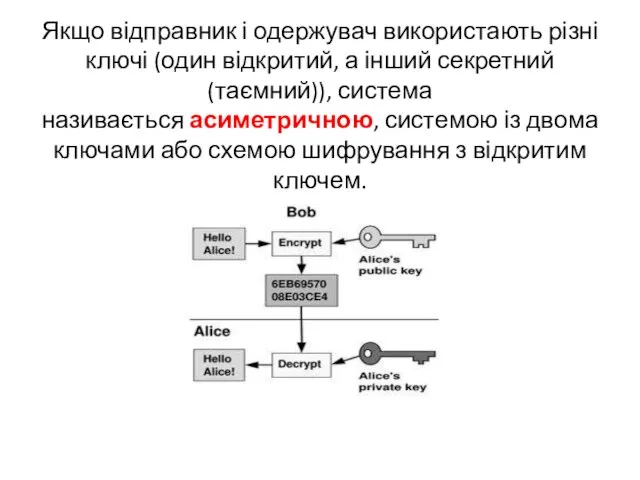

- 13. Якщо відправник і одержувач використають різні ключі (один відкритий, а інший секретний (таємний)), система називається асиметричною,

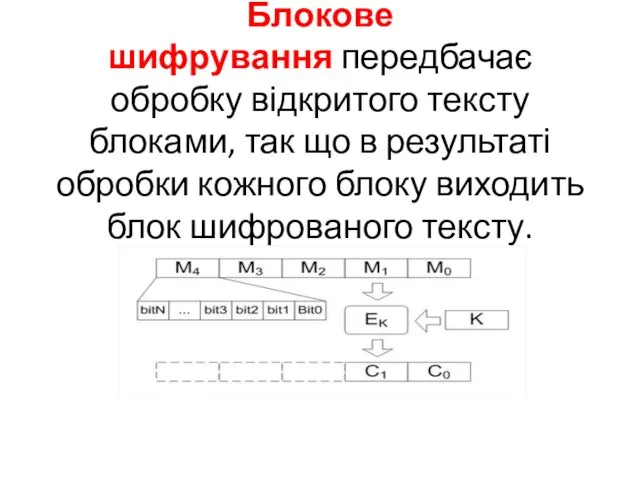

- 14. Блокове шифрування передбачає обробку відкритого тексту блоками, так що в результаті обробки кожного блоку виходить блок

- 15. При потоковому шифруванні шифрування всіх елементів відкритого тексту здійснюється послідовно, одне за іншим, у результаті чого

- 16. До шифрів, які використовуються для криптографічного захисту інформації, висувають низку вимог: статистична безпека алгоритмів; надійність математичної

- 17. Тією чи іншою мірою цим вимогам відповідають: шифри перестановок; шифри заміни; шифри гамування; шифри, засновані на

- 18. Основним питанням аналізу будь-якої криптографічної системи захисту інформації є визначення ступеня її стійкості. Стійкість криптографічної системи

- 19. Питання № 2 ШИФРИ ПЕРЕСТАНОВКИ

- 20. Шифри перестановки Це симетричні шифри, в яких елементи вихідного тексту відкритого тексту міняються місцями. Елементами тексту

- 21. Анаграма ( грецькою ανα- — знову та γράμμα — літера) переставлення літер у слові , завдяки

- 22. Олександр Ірванець «Майже ідеальна рима» Стодола, рів Сто, доларів

- 23. Шифри перестановок Шифри простої перестановки Під час шифрування символи відкритого тексту переміщуються з вихідних позицій один

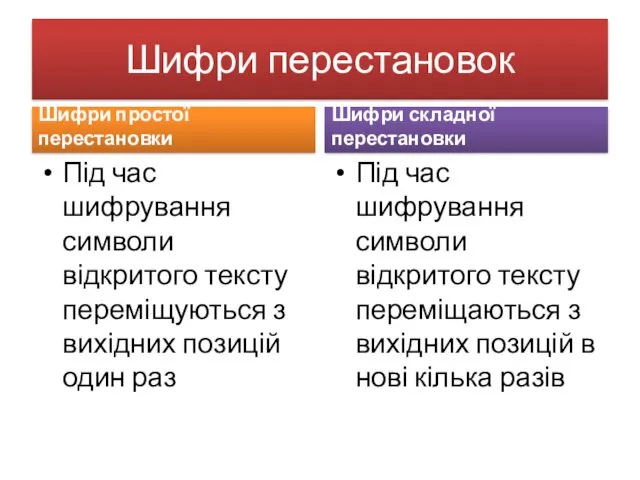

- 24. Сциталь (грецькою - σκυτάλη, жезл)

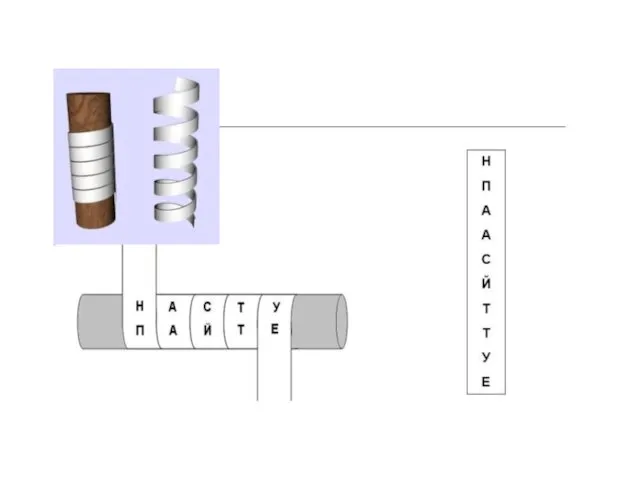

- 26. Математичний опис шифру «Сциталь» Зазвичай відкритий текст розбивається на відрізки рівної довжини і кожний відрізок шифрується

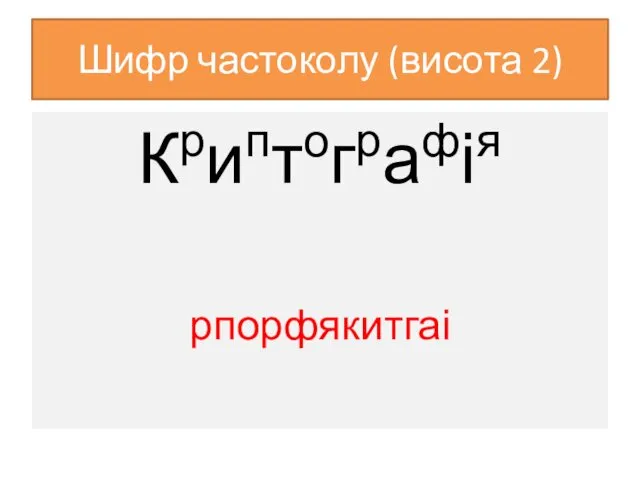

- 27. Шифр частоколу (висота 2) Криптографія рпорфякитгаі

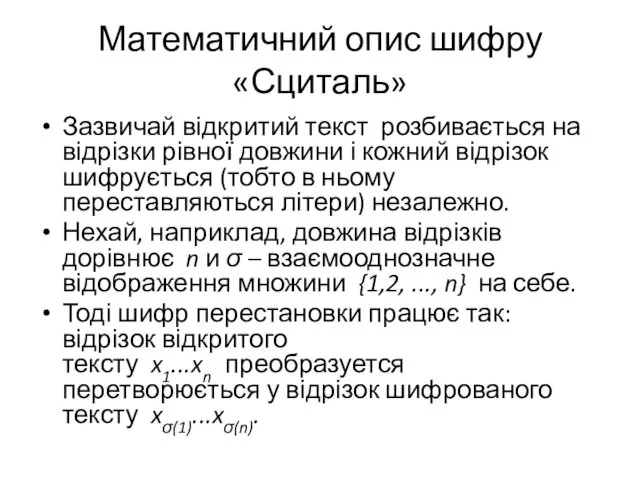

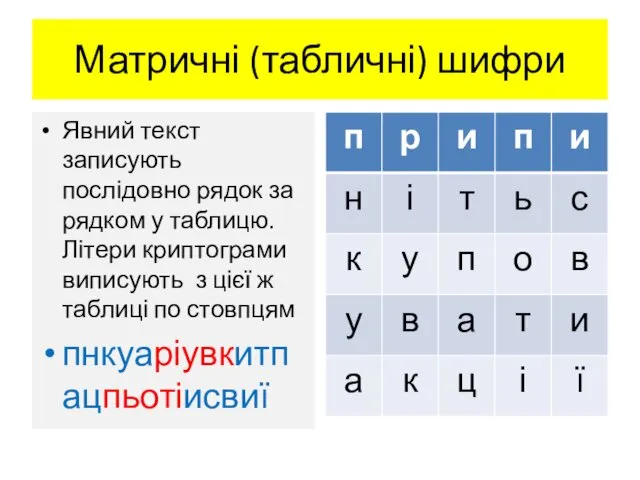

- 28. Матричні (табличні) шифри Явний текст записують послідовно рядок за рядком у таблицю. Літери криптограми виписують з

- 29. Матричні (табличні) шифри Явний текст записують послідовно рядок за рядком у таблицю. Літери криптограми виписують з

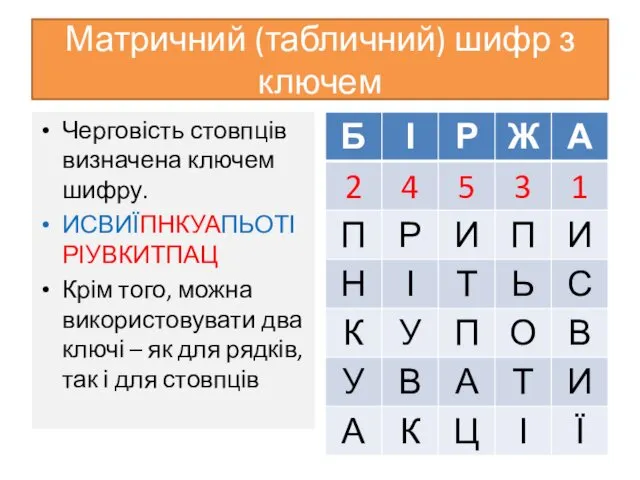

- 30. Матричний (табличний) шифр з ключем Черговість стовпців визначена ключем шифру. ИСВИЇПНКУАПЬОТІРІУВКИТПАЦ Крім того, можна використовувати два

- 31. ИВСЇИУКНАПТОЬІПВУІКРАПТЦИ

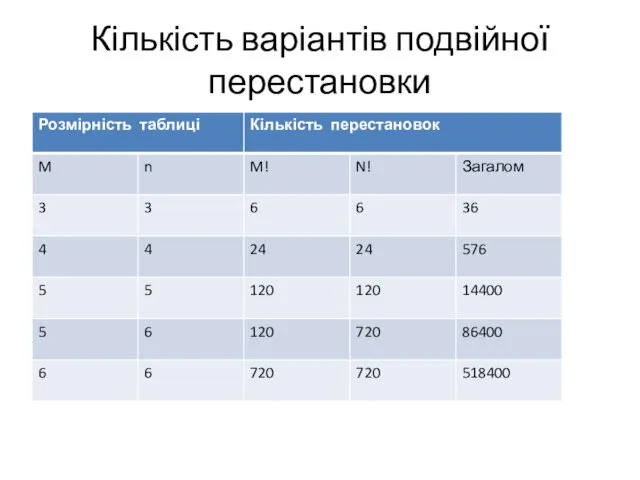

- 32. Кількість варіантів подвійної перестановки

- 33. Шифри перестановки з ускладненням по маршруту: поняття, приклади

- 34. Маршрутні табличні перестановки за нелінійним законом Повідомлення записується до матриці послідовно по рядкам, а зчитування відбувається

- 35. Маршрути Г`амільтона Крок 1. Вихідна інформація розбивається на блоки. Якщо довжина інформації, що шифрується не кратна

- 36. Структура трьох мірного гіперкубу: Номера вершин кубу визначає послідовність його заповнюється символами тексту, що шифрується, при

- 37. Послідовність перестановки символів 5-6-2-1-3-4-8-7

- 38. Послідовність перестановки символів 5-1-3-4-2-6-8-7

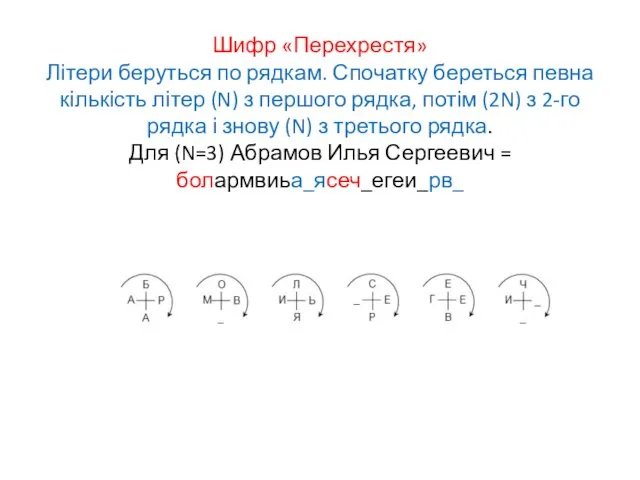

- 39. Шифр «Перехрестя» Літери беруться по рядкам. Спочатку береться певна кількість літер (N) з першого рядка, потім

- 40. Апаратна реалізація методів перестановок

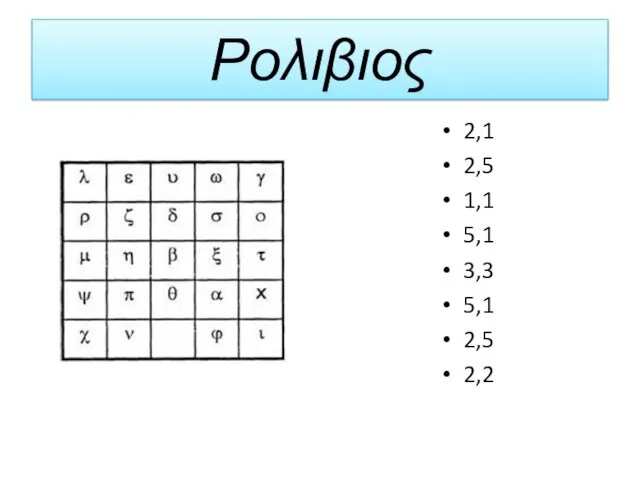

- 41. Полі́бій ( грецькою Рολιβιος, лат. Polybius, близько 201 до н. е., — близько 120 до н.

- 42. Рολιβιος 2,1 2,5 1,1 5,1 3,3 5,1 2,5 2,2

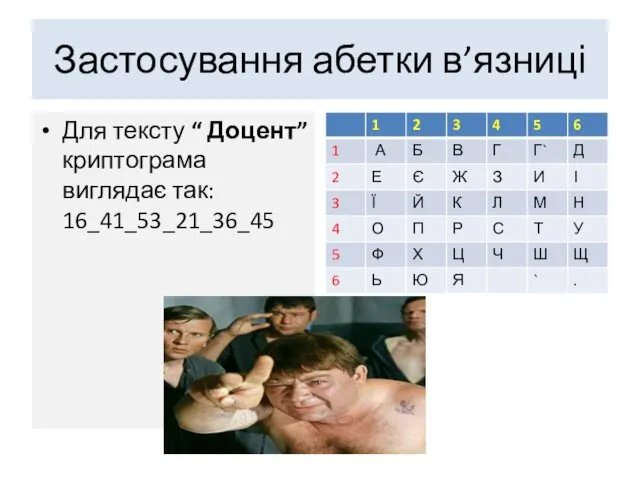

- 43. Застосування абетки в’язниці Для тексту “ Доцент” криптограма виглядає так: 16_41_53_21_36_45

- 44. “Тарабарська” мова – «Хапай мішок хутчіше» ТАРА – ХА – БАРА – ПАЙ – ТАРА –

- 45. Магічні квадрати

- 46. А́льбрехт Дю́рер (Albrecht Dürer), 21.05.1471 – 06.04.1528

- 47. Квадрат Дюрера – «Меланхолія»

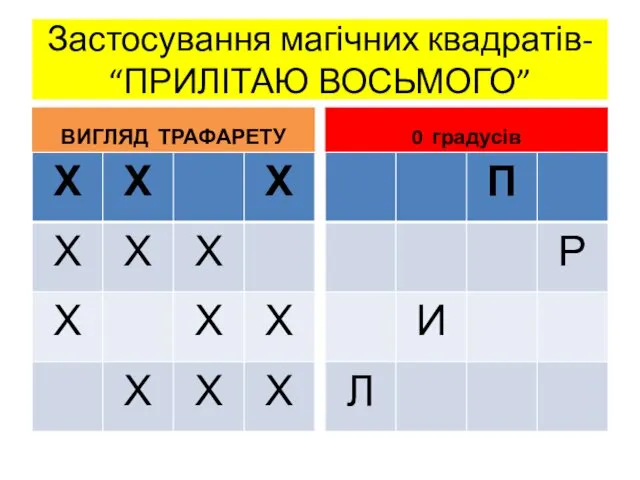

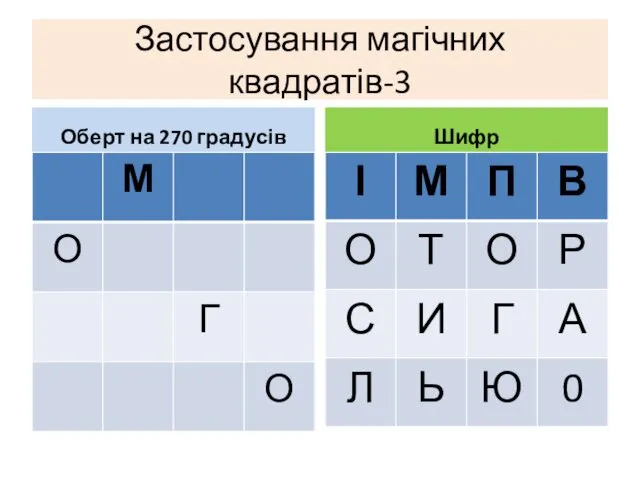

- 48. Прилітаю восьмого

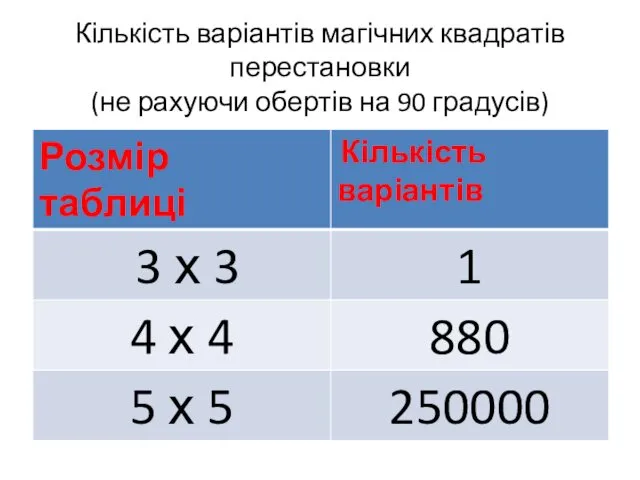

- 49. Кількість варіантів магічних квадратів перестановки (не рахуючи обертів на 90 градусів)

- 50. Арма́н-Жан дю Плессі́ де Рішельє ( Armand-Jean du Plessis, duc de Richelieu; 9 вересня 1585, —

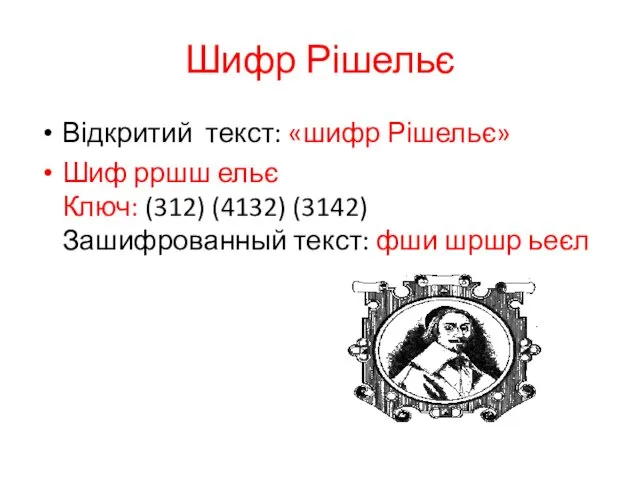

- 51. Шифр Рішельє Відкритий текст: «шифр Рішельє» Шиф рршш ельє Ключ: (312) (4132) (3142) Зашифрованный текст: фши

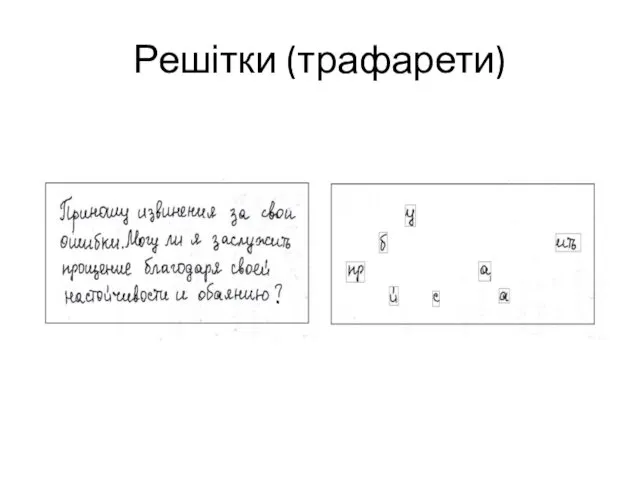

- 52. Решітки (трафарети)

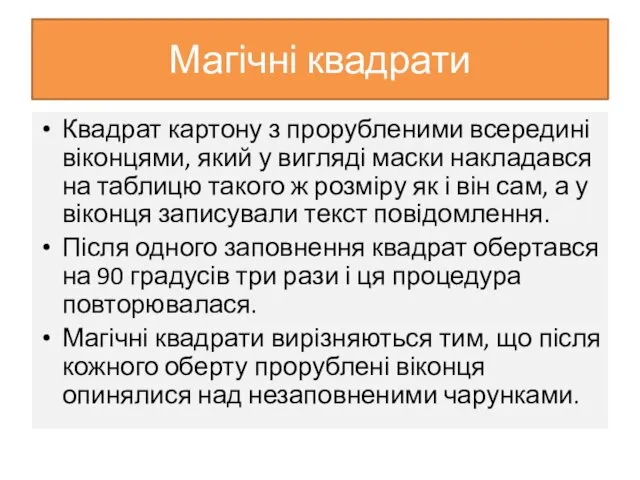

- 53. Магічні квадрати Квадрат картону з прорубленими всередині віконцями, який у вигляді маски накладався на таблицю такого

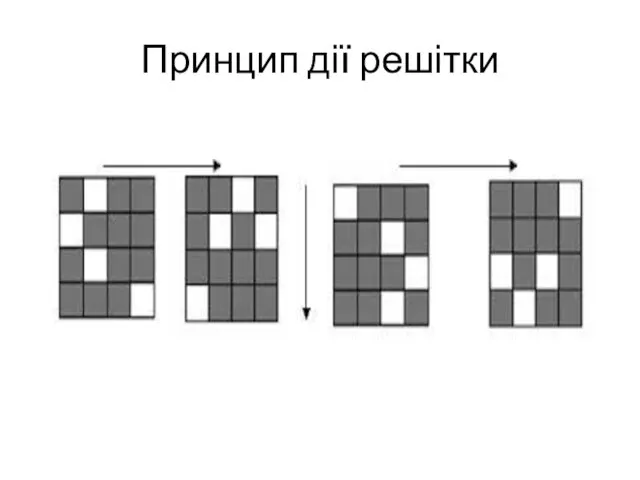

- 54. Принцип дії решітки

- 55. Застосування магічних квадратів- “ПРИЛІТАЮ ВОСЬМОГО” ВИГЛЯД ТРАФАРЕТУ 0 градусів

- 56. Застосування магічних квадратів-2 Оберт на 90 градусів Оберт на 180 градусів

- 57. Застосування магічних квадратів-3 Оберт на 270 градусів Шифр

- 58. Джероламо Кардано (1501-1576) латинською мовою Hieronymus Cardanus, Італійською мовою Girolamo Cardano, Gerolamo Cardano

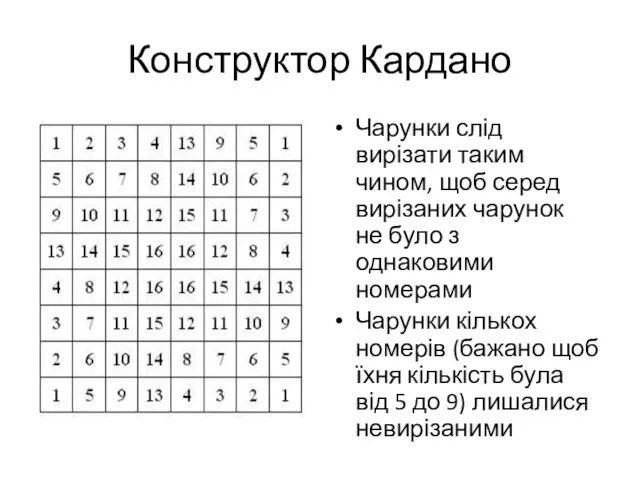

- 59. Конструктор Кардано Чарунки слід вирізати таким чином, щоб серед вирізаних чарунок не було з однаковими номерами

- 60. Решітка Кардано 8 х 8

- 61. Псевдомагичні квадрати Вирізняються від магічних тим, що після трьох обертів у кінцевій таблиці лишаються вільні чарунки,

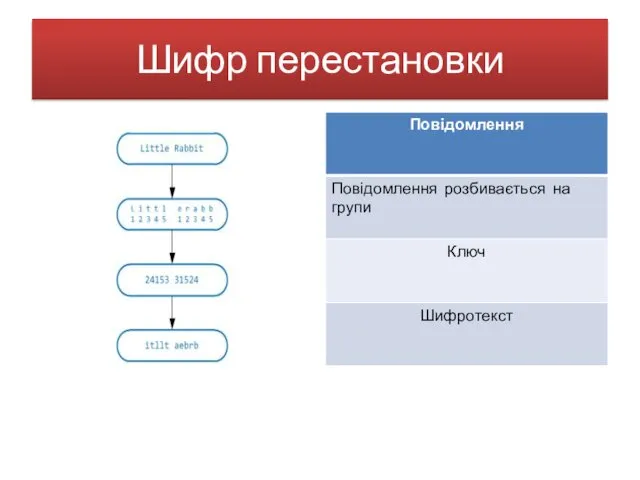

- 62. Шифр перестановки

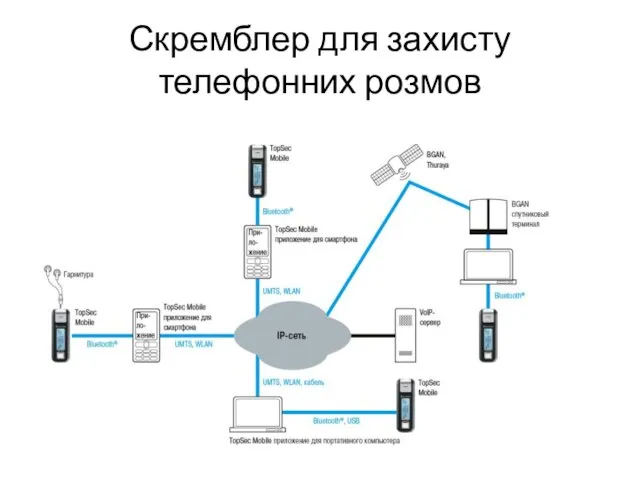

- 63. Скремблер для захисту телефонних розмов

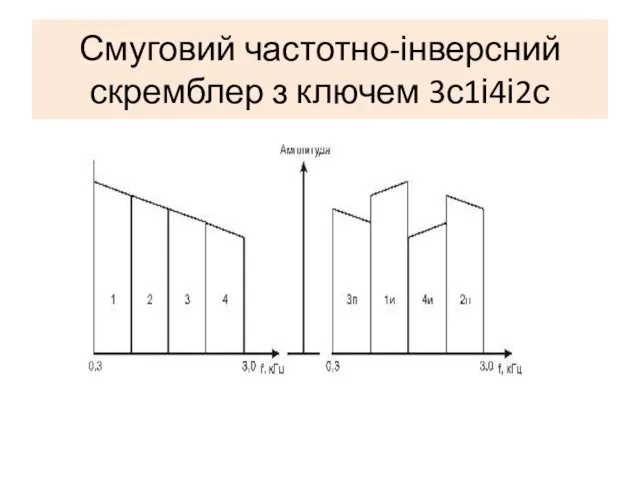

- 64. Смуговий частотно-інверсний скремблер з ключем 3с1і4і2с скремблер.

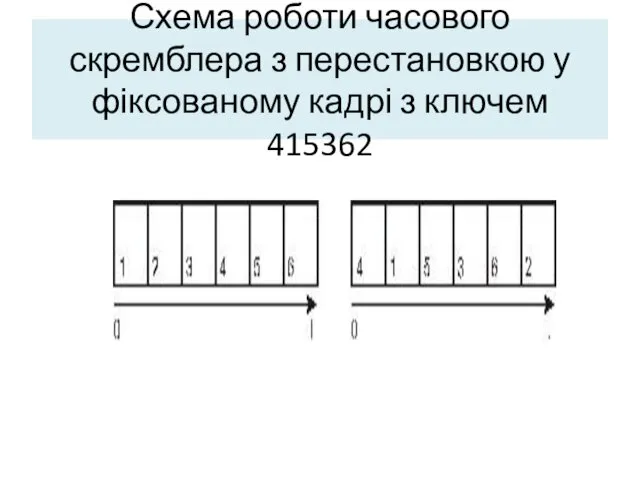

- 65. Схема роботи часового скремблера з перестановкою у фіксованому кадрі з ключем 415362

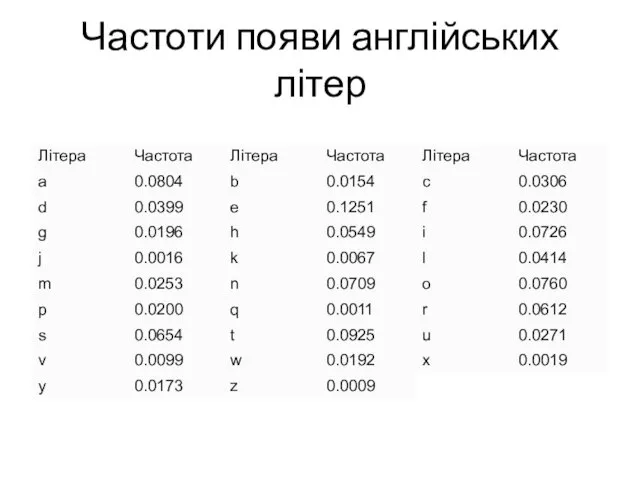

- 66. Частоти появи англійських літер

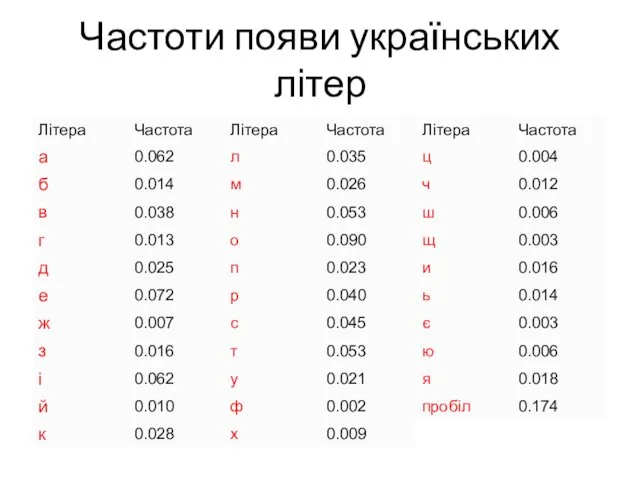

- 67. Частоти появи українських літер

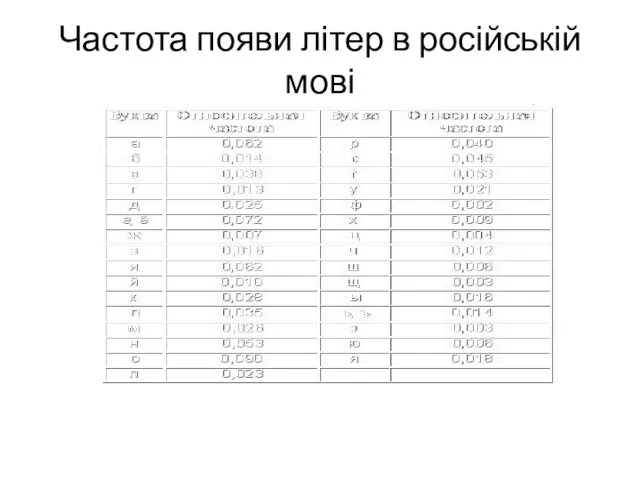

- 68. Частота появи літер в російській мові

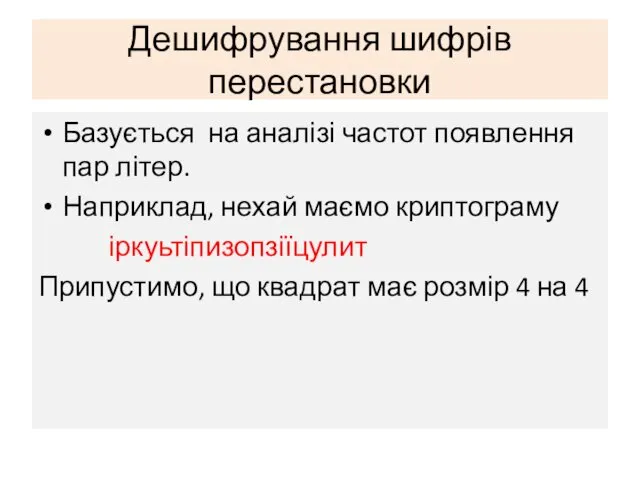

- 69. Дешифрування шифрів перестановки Базується на аналізі частот появлення пар літер. Наприклад, нехай маємо криптограму іркуьтіпизопзіїцулит Припустимо,

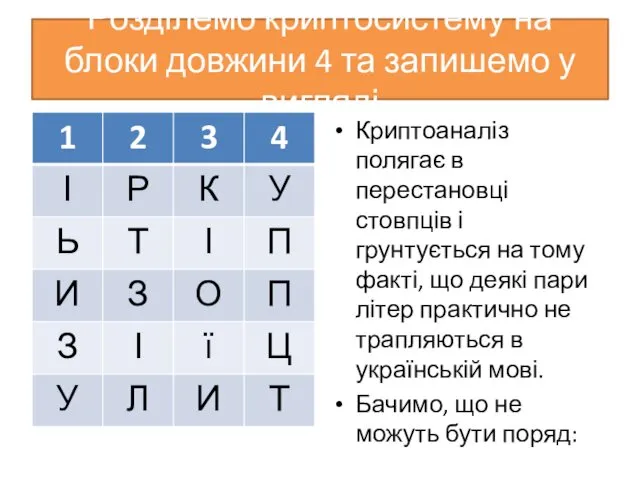

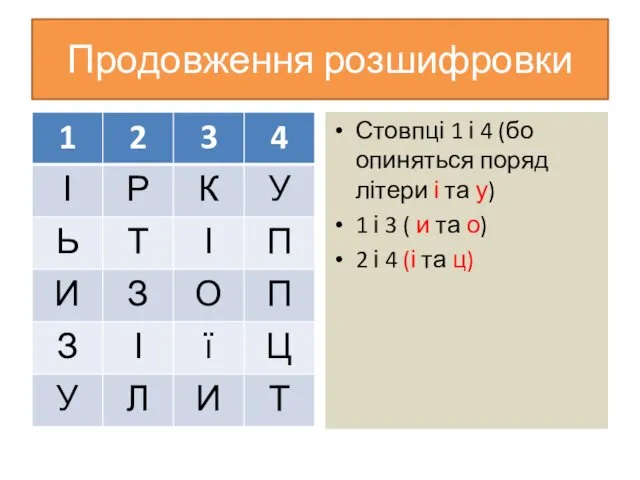

- 70. Розділемо криптосистему на блоки довжини 4 та запишемо у вигляді Криптоаналіз полягає в перестановці стовпців і

- 71. Продовження розшифровки Стовпці 1 і 4 (бо опиняться поряд літери і та у) 1 і 3

- 73. Скачать презентацию

Мониторинг и анализ сети с помощью программных и аппаратных средств

Мониторинг и анализ сети с помощью программных и аппаратных средств Системы счисления

Системы счисления Microsoft Excel интерфейсі (1)

Microsoft Excel интерфейсі (1) Интегрированный урок Урок одной задачи, не лишенной здравого смысла, с использованием двух подходов к ее решению (геометрия и информатика, 8 класс)

Интегрированный урок Урок одной задачи, не лишенной здравого смысла, с использованием двух подходов к ее решению (геометрия и информатика, 8 класс) Строковый ввод-вывод. Работа с текстовыми файлами

Строковый ввод-вывод. Работа с текстовыми файлами В мире кодов.

В мире кодов. Алгоритм линейной структурыНау

Алгоритм линейной структурыНау Основные типы алгоритмических структур

Основные типы алгоритмических структур Сетевые операционные системы

Сетевые операционные системы Python. Структура программы. Переменные и присваивание. Ввод-вывод

Python. Структура программы. Переменные и присваивание. Ввод-вывод MathCAD: возможности и применение

MathCAD: возможности и применение Testing: What? Why? When?

Testing: What? Why? When? Виды баз данных

Виды баз данных Базовые понятия в программировании

Базовые понятия в программировании Базы данных и информационные системы

Базы данных и информационные системы История развития компьютерной техники

История развития компьютерной техники Программирование на языке Python

Программирование на языке Python HTML введение

HTML введение Логические основы компьютера

Логические основы компьютера Практическая реализация технологии ERP

Практическая реализация технологии ERP Формализация описания реальных объектов и процессов, моделирование объектов и процессов

Формализация описания реальных объектов и процессов, моделирование объектов и процессов Примеры основных типов задач с использованием одномерных массивов

Примеры основных типов задач с использованием одномерных массивов Развивающая игра Прочитай по первым буквам. Часть 3 Слова из 5 букв

Развивающая игра Прочитай по первым буквам. Часть 3 Слова из 5 букв Построение корпоративных Порталов на базе IBM WEBSPH

Построение корпоративных Порталов на базе IBM WEBSPH Mass Media in the UK Newspapers

Mass Media in the UK Newspapers Модели параллельного программирования

Модели параллельного программирования Формулы и методы планирования в Excel

Формулы и методы планирования в Excel Дистанционное банковское обслуживание физических лиц и его совершенствование (на примере организации ОО Россельхозбанк)

Дистанционное банковское обслуживание физических лиц и его совершенствование (на примере организации ОО Россельхозбанк)