Содержание

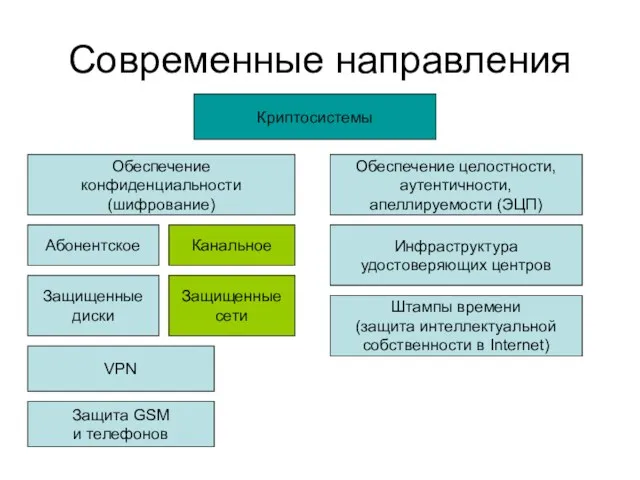

- 2. Современные направления Криптосистемы Обеспечение конфиденциальности (шифрование) Канальное Абонентское Защищенные диски Защищенные сети VPN Обеспечение целостности, аутентичности,

- 3. Абонентское vs. канальное Передатчик Канал связи Приемник Шифратор Шифратор Сигнал Сигнал Передатчик Канал связи Приемник Шифратор

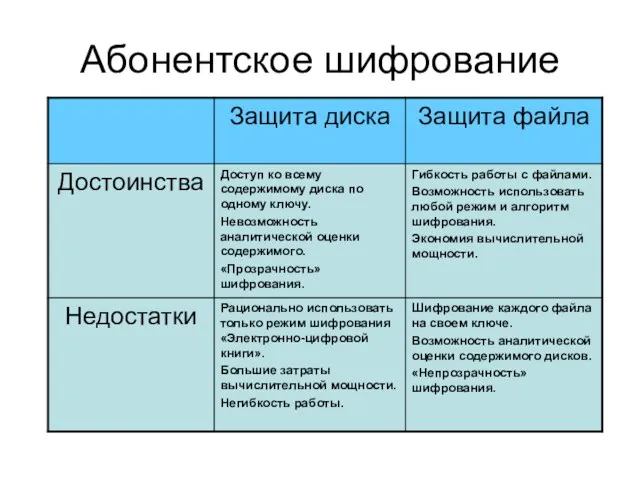

- 4. Абонентское шифрование

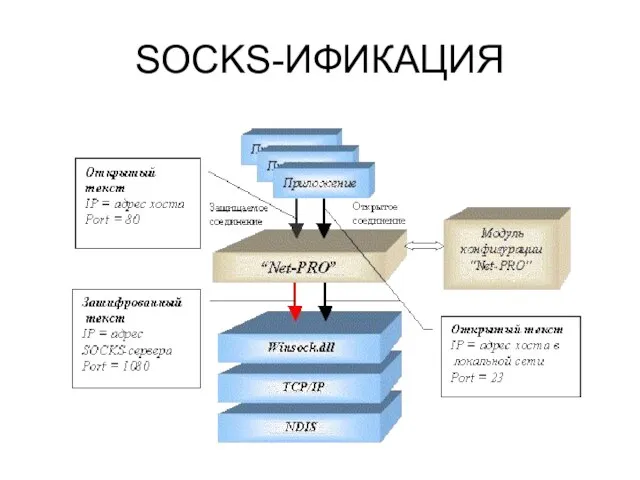

- 5. SOCKS-ИФИКАЦИЯ

- 6. Работа с удаленными пользователями

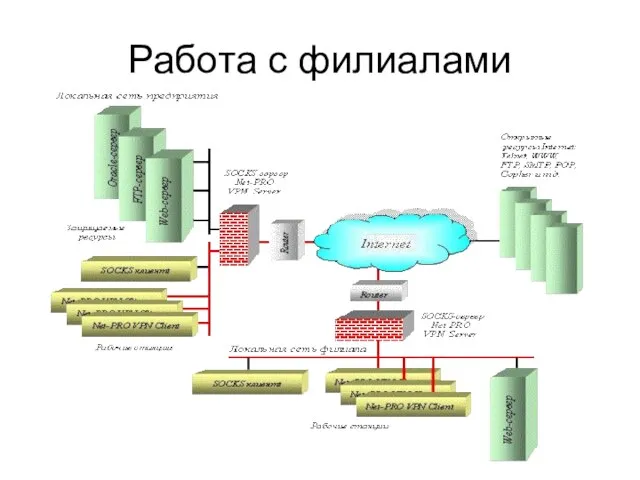

- 7. Работа с филиалами

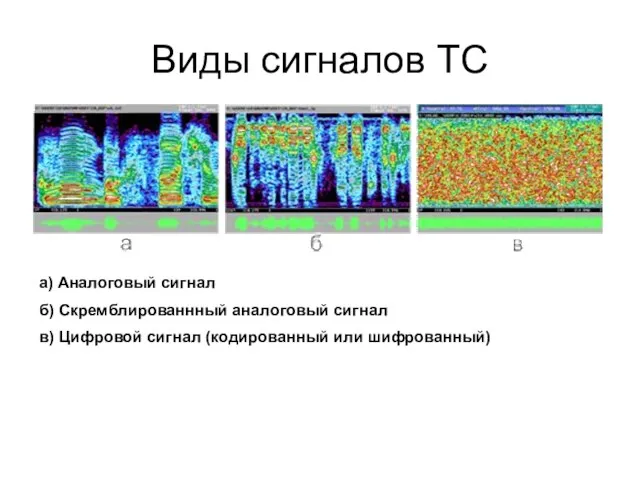

- 8. Виды сигналов ТС а) Аналоговый сигнал б) Скремблированнный аналоговый сигнал в) Цифровой сигнал (кодированный или шифрованный)

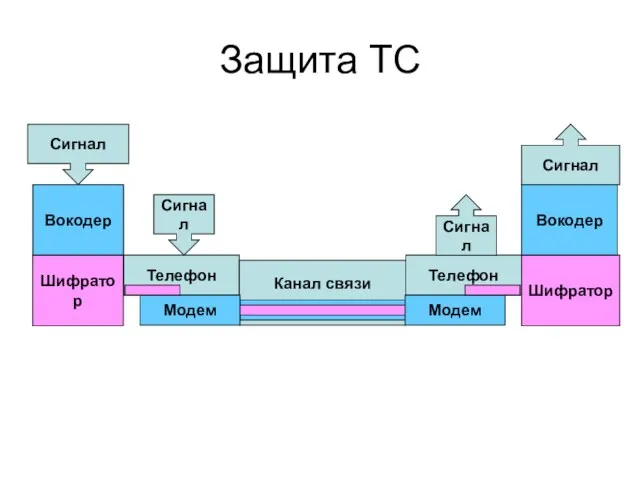

- 9. Защита ТС Телефон Канал связи Телефон Шифратор Шифратор Сигнал Сигнал Сигнал Сигнал Вокодер Вокодер Модем Модем

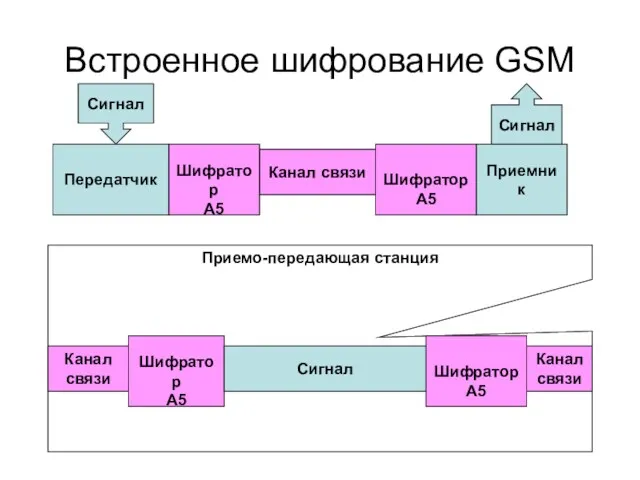

- 10. Встроенное шифрование GSM Передатчик Канал связи Приемник Шифратор A5 Шифратор A5 Сигнал Сигнал Приемо-передающая станция Канал

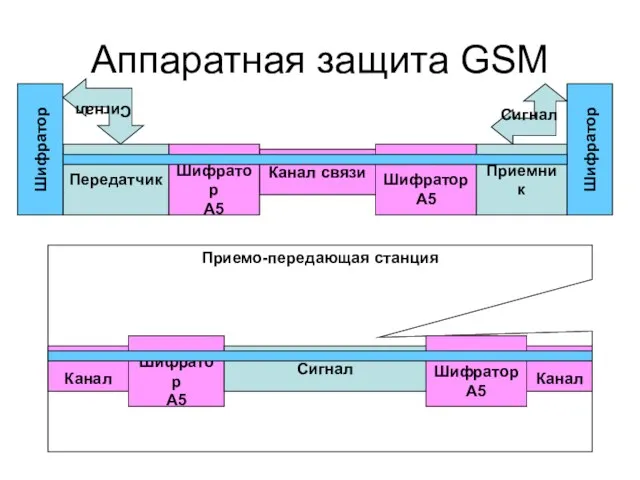

- 11. Аппаратная защита GSM Передатчик Канал связи Приемник Шифратор A5 Шифратор A5 Приемо-передающая станция Канал Шифратор A5

- 12. Мобильное устройство Программная реализация шифратора возможна только на iPhone и Pocket PC

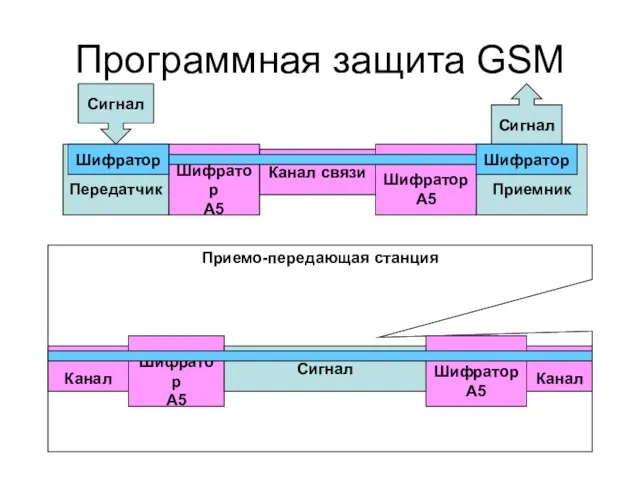

- 13. Программная защита GSM Передатчик Канал связи Приемник Шифратор A5 Шифратор A5 Приемо-передающая станция Канал Шифратор A5

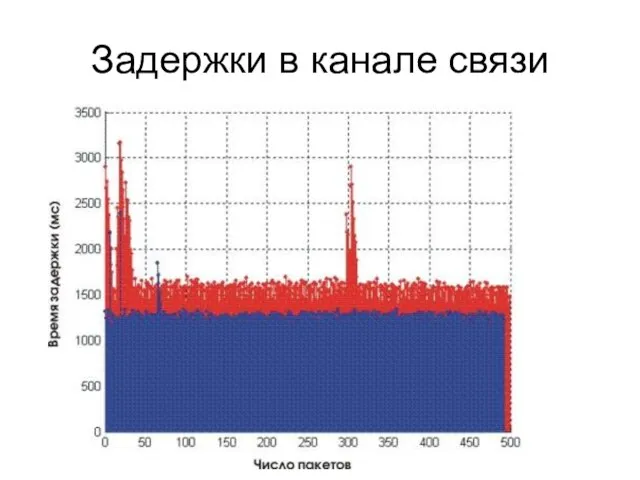

- 14. Задержки в канале связи

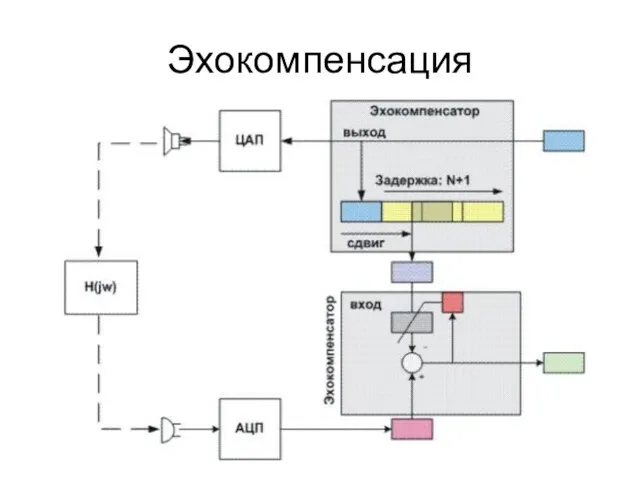

- 15. Эхокомпенсация

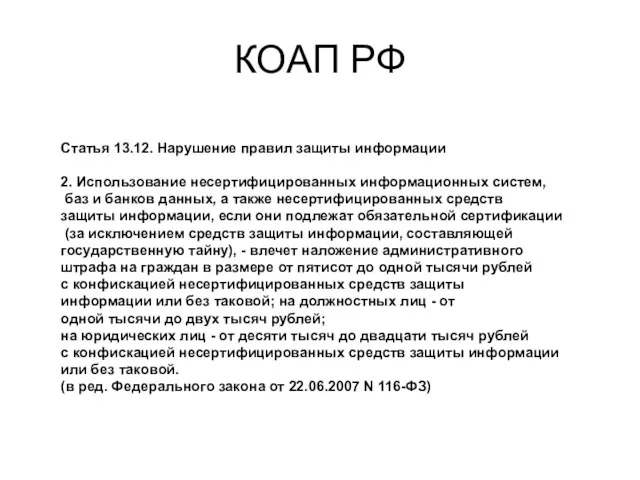

- 16. КОАП РФ Статья 13.12. Нарушение правил защиты информации 2. Использование несертифицированных информационных систем, баз и банков

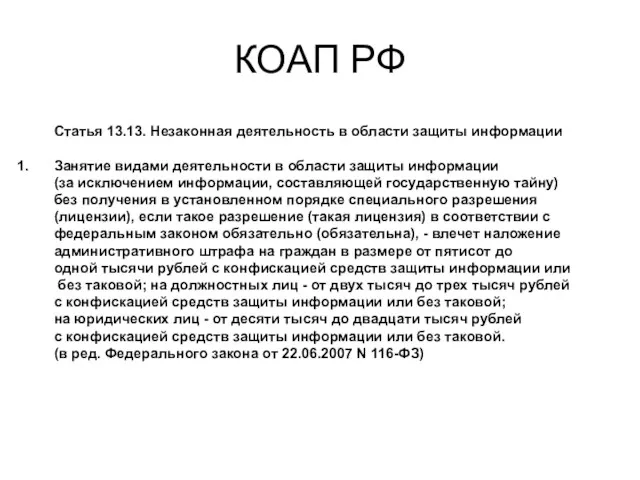

- 17. КОАП РФ Статья 13.13. Незаконная деятельность в области защиты информации Занятие видами деятельности в области защиты

- 18. Инфраструктура УЦ

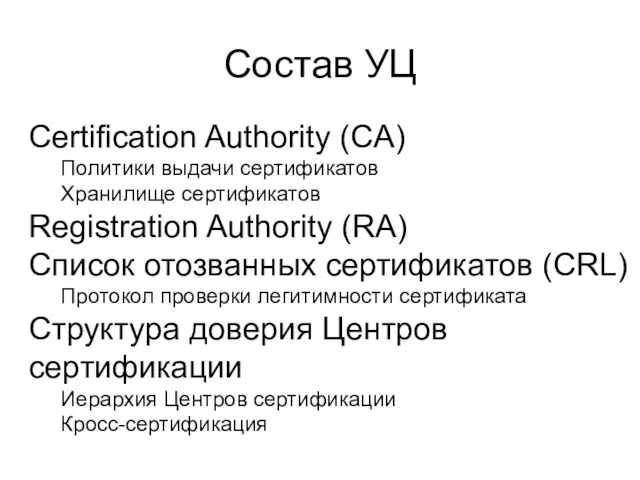

- 19. Состав УЦ Certification Authority (CA) Политики выдачи сертификатов Хранилище сертификатов Registration Authority (RA) Список отозванных сертификатов

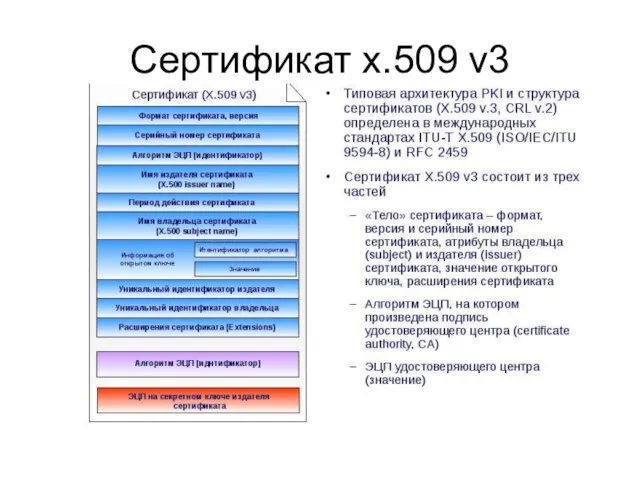

- 20. Сертификат x.509 v3

- 21. Сертификат x.509 v3

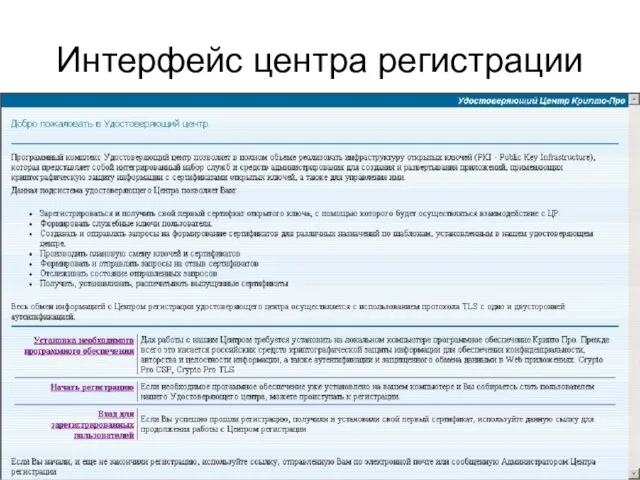

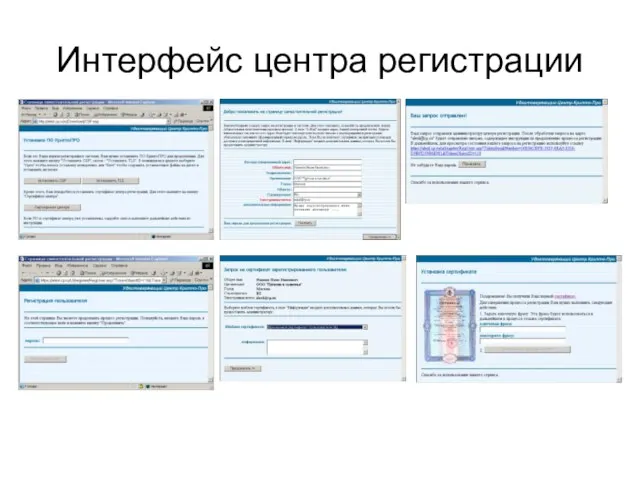

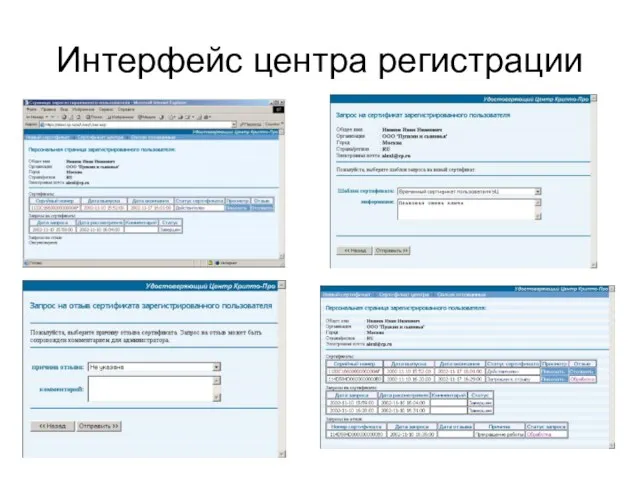

- 23. Интерфейс центра регистрации

- 24. Интерфейс центра регистрации

- 25. Интерфейс центра регистрации

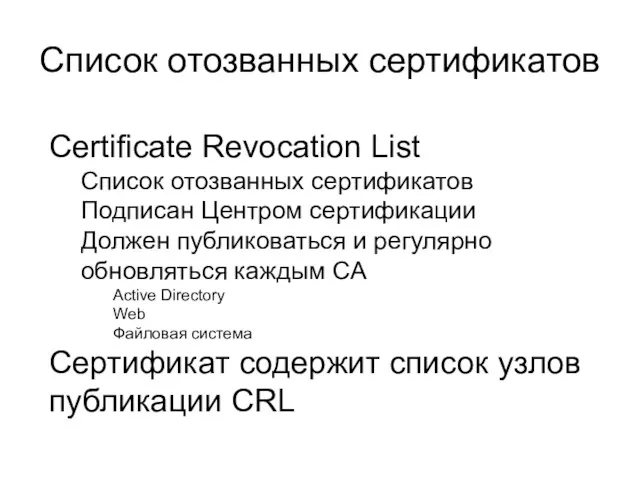

- 26. Список отозванных сертификатов Certificate Revocation List Список отозванных сертификатов Подписан Центром сертификации Должен публиковаться и регулярно

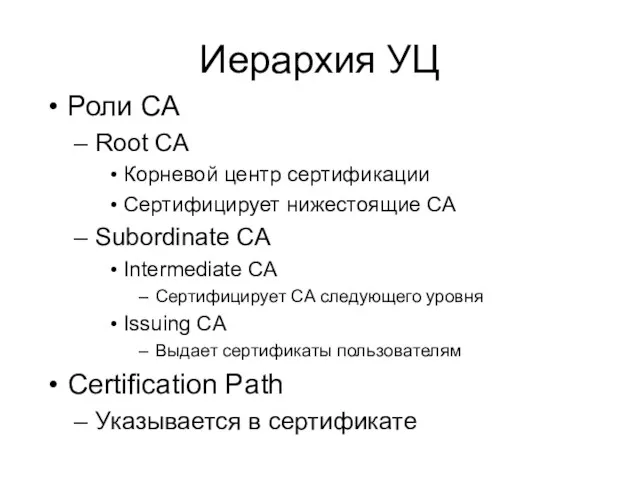

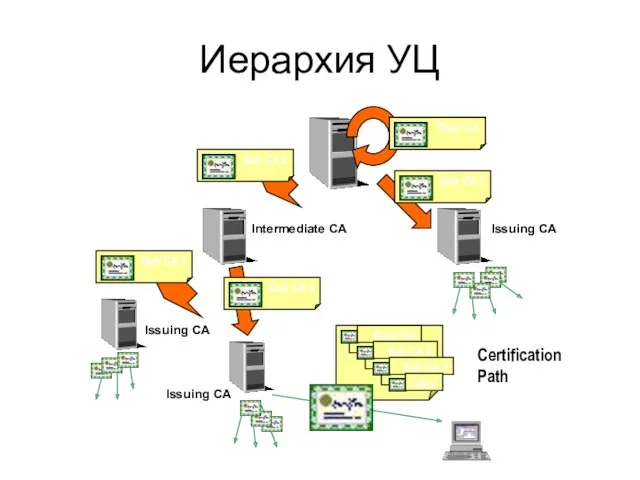

- 27. Иерархия УЦ Роли CA Root CA Корневой центр сертификации Сертифицирует нижестоящие CA Subordinate CA Intermediate CA

- 28. Иерархия УЦ Intermediate CA Issuing CA Issuing CA Issuing CA Certification Path

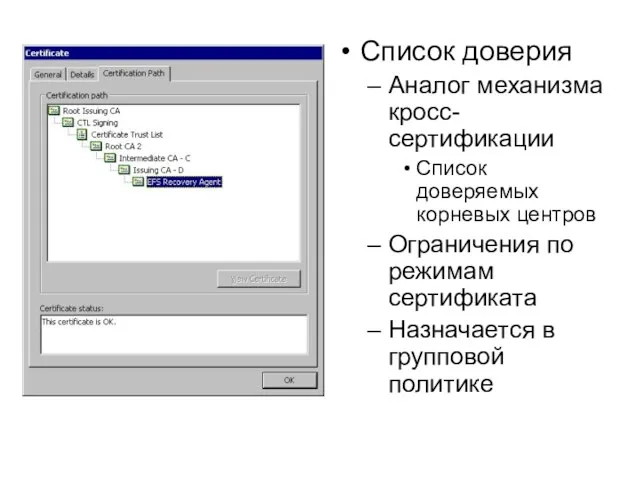

- 29. Список доверия Аналог механизма кросс-сертификации Список доверяемых корневых центров Ограничения по режимам сертификата Назначается в групповой

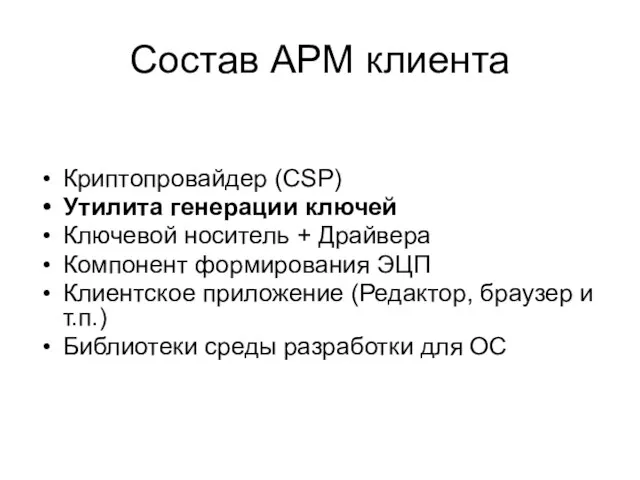

- 31. Состав АРМ клиента Криптопровайдер (СSP) Утилита генерации ключей Ключевой носитель + Драйвера Компонент формирования ЭЦП Клиентское

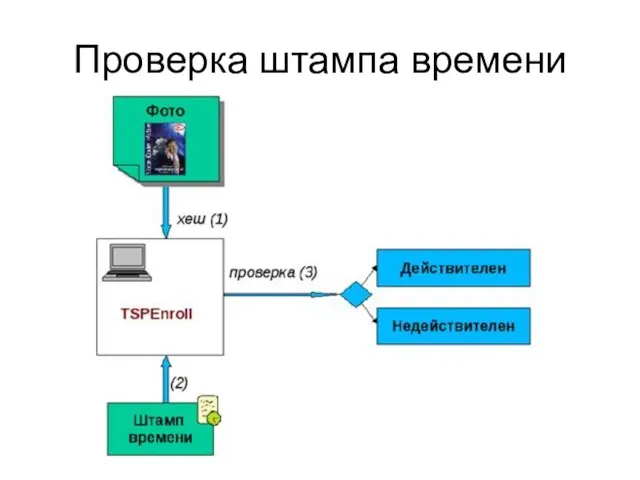

- 32. Формирование штампа времени

- 33. Проверка штампа времени

- 34. Основные способы хранения ключевой информации На логическом диске ПК В памяти человека Использование портативных хранилищ Использование

- 35. Идентификаторы безопасности Touch-memory (таблетка) USB-token Смарт-карта

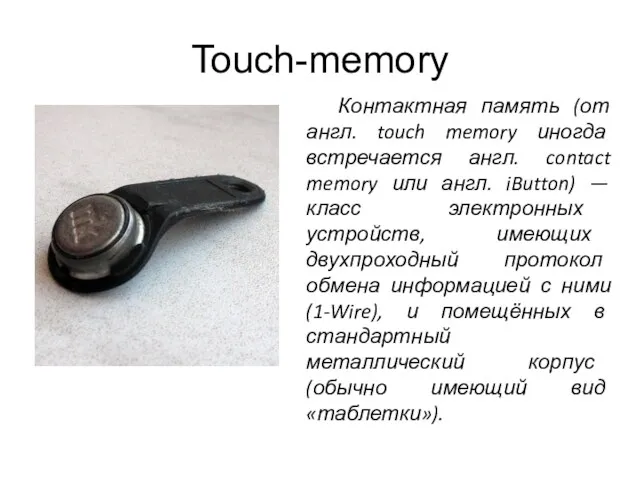

- 36. Touch-memory Контактная память (от англ. touch memory иногда встречается англ. contact memory или англ. iButton) —

- 37. Смарт-карта Смарт-карты (англ. Smart card) представляют собой пластиковые карты со встроенной микросхемой (ICC, integrated circuit(s) card

- 38. USB-token USB-token - это аналог смарт-карты, но для работы с ним не требуется дополнительное оборудование (считыватель),

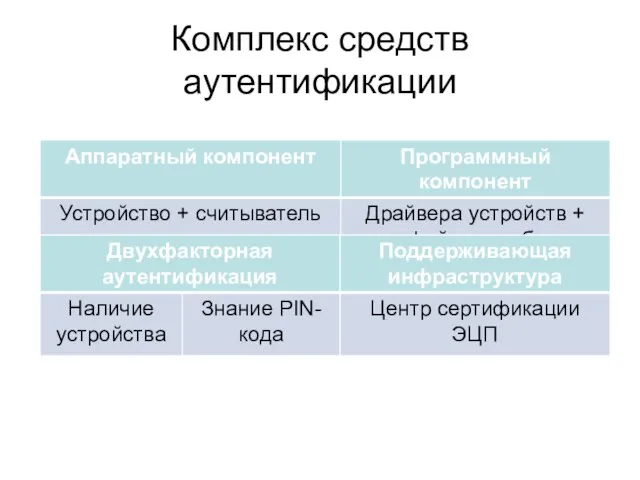

- 39. Комплекс средств аутентификации

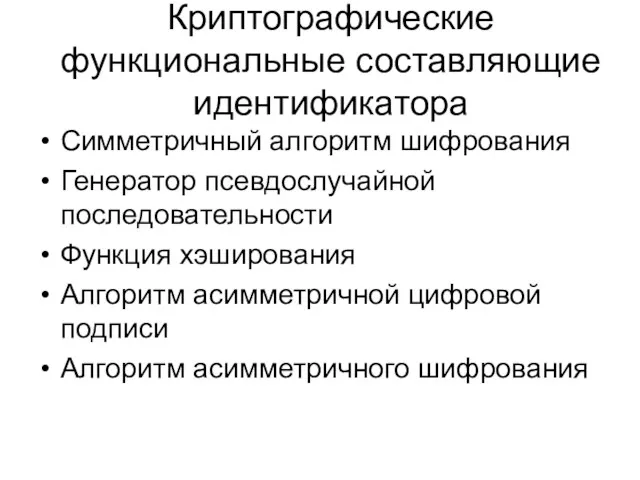

- 40. Криптографические функциональные составляющие идентификатора Симметричный алгоритм шифрования Генератор псевдослучайной последовательности Функция хэширования Алгоритм асимметричной цифровой подписи

- 42. Скачать презентацию

Механические и математические первоисточники. Поколения ЭВМ. Лекция 2

Механические и математические первоисточники. Поколения ЭВМ. Лекция 2 WebAPI

WebAPI Процессор - основное устройство обработки информации

Процессор - основное устройство обработки информации Ввод и передача данных. Работа с HTML формами (PHP, лекция 4)

Ввод и передача данных. Работа с HTML формами (PHP, лекция 4) Python. Циклы for и while

Python. Циклы for и while 1D and 2D arrays

1D and 2D arrays Правда о Нургле. Историю пишут победители……

Правда о Нургле. Историю пишут победители…… 27 ноября 2014 года. Районный конкурс Учитель года. Невский район. 8 класс. Логические операции Технологические этапы Фаза вызова Фаза осмысления содержания Фаза рефлексии Ход урока

27 ноября 2014 года. Районный конкурс Учитель года. Невский район. 8 класс. Логические операции Технологические этапы Фаза вызова Фаза осмысления содержания Фаза рефлексии Ход урока Презентация Техника безопасности в компьютерном кабинете у дошкольников

Презентация Техника безопасности в компьютерном кабинете у дошкольников Расчетные методики ПП ЭкоСфера-предприятие. Расчет выбросов от неорганизованных источников в пром-ти стройматериалов

Расчетные методики ПП ЭкоСфера-предприятие. Расчет выбросов от неорганизованных источников в пром-ти стройматериалов Информационный чат-бот универа

Информационный чат-бот универа Создание сайта “IT Support ”

Создание сайта “IT Support ” Програмні засоби комп'ютерної графіки

Програмні засоби комп'ютерної графіки Инфографика. Виды инфографики

Инфографика. Виды инфографики Спілкування у чатах і на форумах

Спілкування у чатах і на форумах Презентация Основы логики

Презентация Основы логики Информационные процессы

Информационные процессы Основные понятия Баз данных. Система управления базами данных Mіcrosoft Access и ее основные возможности

Основные понятия Баз данных. Система управления базами данных Mіcrosoft Access и ее основные возможности Django (продолжение). Лекция №15

Django (продолжение). Лекция №15 Administration. Data administration functions

Administration. Data administration functions Основные преимущества WEB-технологий

Основные преимущества WEB-технологий Урок по информатике Какими бывают алгоритмы.

Урок по информатике Какими бывают алгоритмы. Open Cascade VPN. Installation and activation manual

Open Cascade VPN. Installation and activation manual Связи с общественностью (PR-мероприятия)

Связи с общественностью (PR-мероприятия) Представление информации в компьютере

Представление информации в компьютере Широкое распространение программного обеспечения. Проблема разработки ПО

Широкое распространение программного обеспечения. Проблема разработки ПО Передача дискретных сообщений

Передача дискретных сообщений Графические примитивы. Lazarus. Урок 18

Графические примитивы. Lazarus. Урок 18