Содержание

- 2. Проблемы симметричного шифрования требование защищенности и надежности канала передачи секретного ключа для каждой пары участников информационного

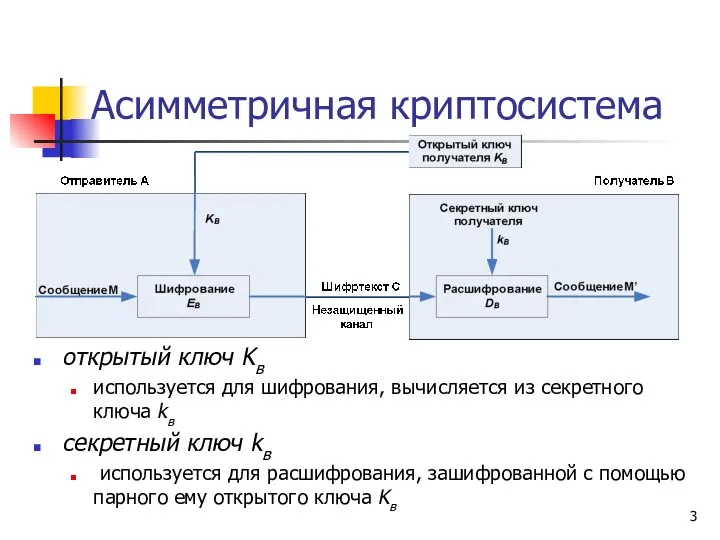

- 3. Асимметричная криптосистема открытый ключ Kв используется для шифрования, вычисляется из секретного ключа kв секретный ключ kв

- 4. Особенности асимметричных криптосистем Открытый ключ KB и криптограмма C могут быть отправлены по незащищенным каналам Алгоритмы

- 5. Однонаправленные функции X, Y – некоторые произвольные множества Функция f:X→Y однонаправленная, если для всех x из

- 6. Целочисленное умножение Прямая задача вычисление произведения N=P×Q, где P и Q - очень большие Обратная задача

- 7. Модульная экспонента с фиксированным основанием и модулем-1 Прямая задача: Пусть A и N – целые числа,

- 8. Модульная экспонента с фиксированным основанием и модулем-2 Обратная задача - задача нахождения дискретного логарифма: Если y=Ax,

- 9. Однонаправленные функции с секретом Функция относится к классу однонаправленных функций с секретом, если является однонаправленной возможно

- 10. Преимущества асимметричных криптосистем перед симметричными Решена проблема распределения ключей между пользователями Линейная, а не квадратическая зависимость

- 11. Недостатки асимметричных криптосистем пока нет математического доказательства необратимости используемых в асимметричных алгоритмах функций асимметричное шифрование существенно

- 12. Алгоритм шифрования RSA в 1978 г. предложили 3 автора Ron Rivest, Adi Shamir, leonard Adleman Режимы

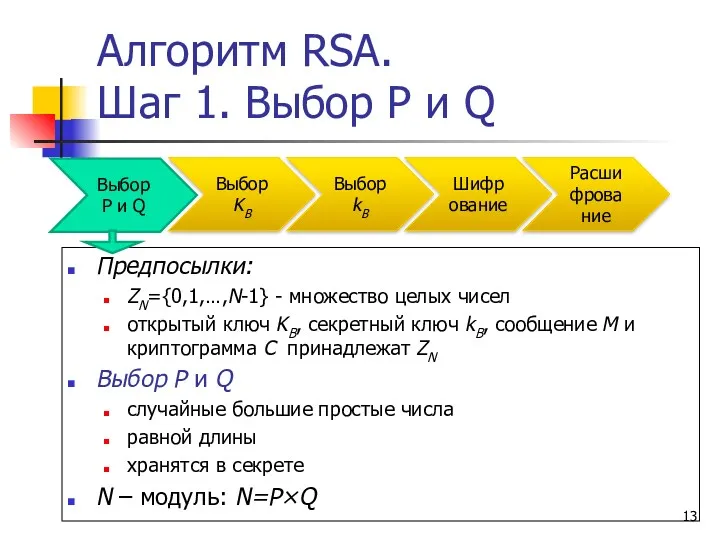

- 13. Алгоритм RSA. Шаг 1. Выбор P и Q Предпосылки: ZN={0,1,…,N-1} - множество целых чисел открытый ключ

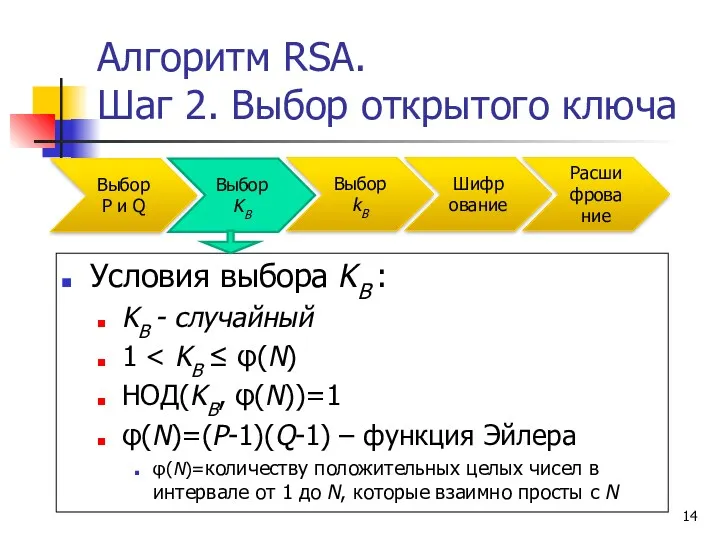

- 14. Алгоритм RSA. Шаг 2. Выбор открытого ключа Условия выбора KB : KB - случайный 1 НОД(KB,

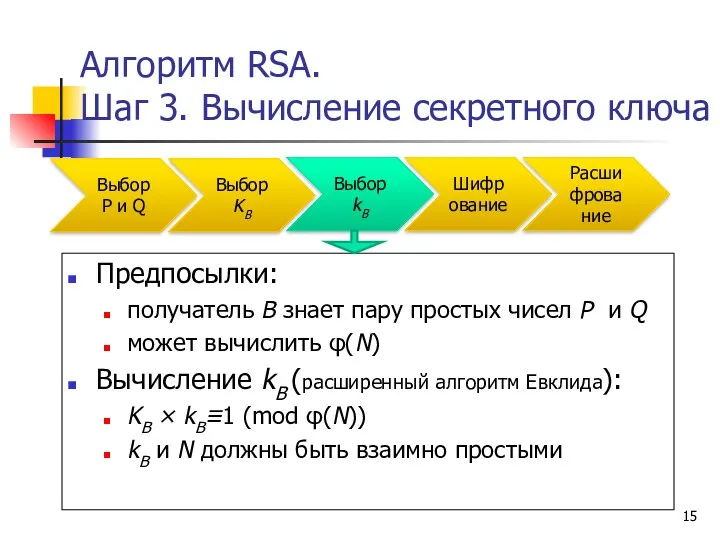

- 15. Алгоритм RSA. Шаг 3. Вычисление секретного ключа Предпосылки: получатель B знает пару простых чисел P и

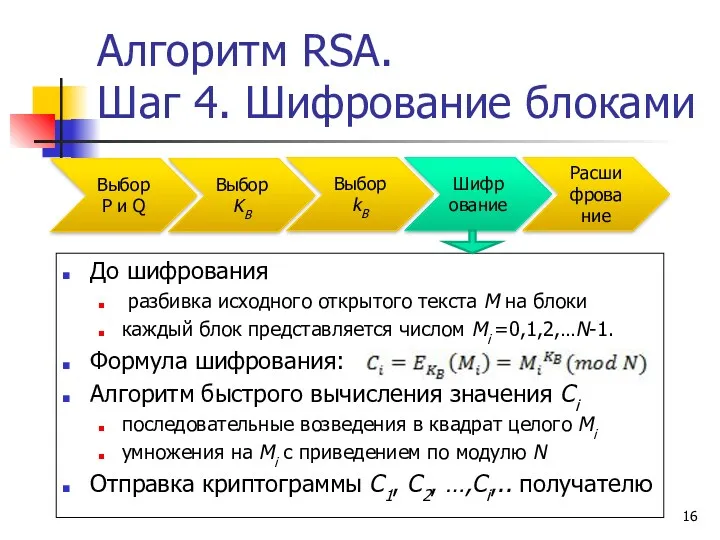

- 16. Алгоритм RSA. Шаг 4. Шифрование блоками До шифрования разбивка исходного открытого текста M на блоки каждый

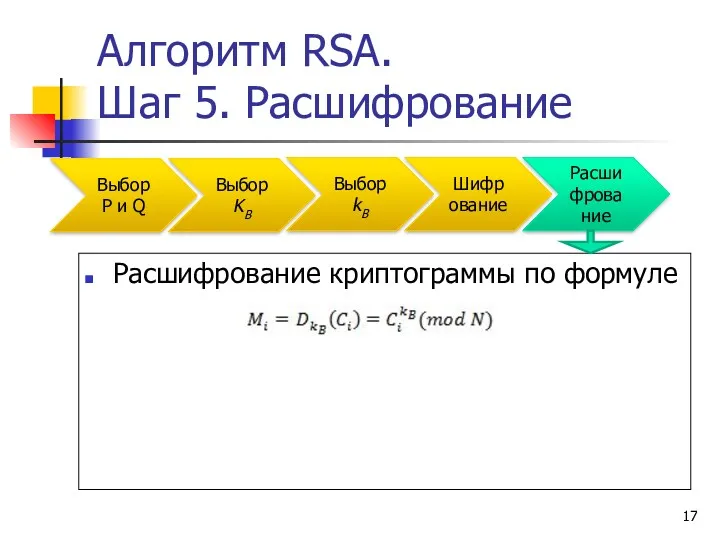

- 17. Алгоритм RSA. Шаг 5. Расшифрование Расшифрование криптограммы по формуле Выбор P и Q Выбор KB Выбор

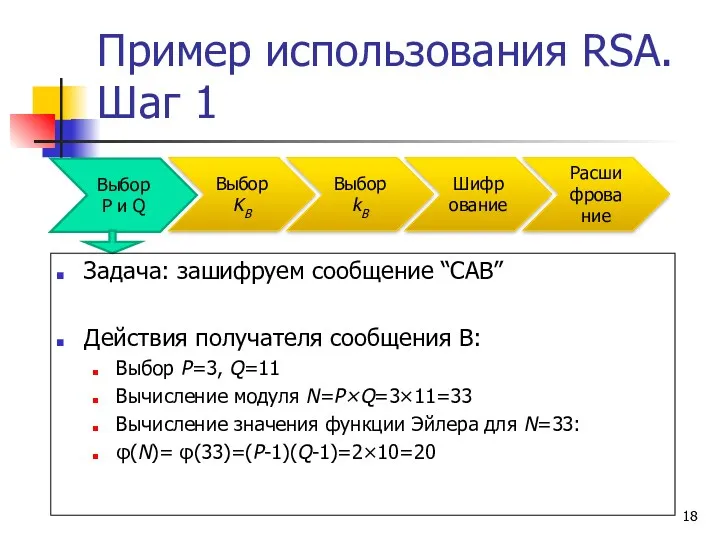

- 18. Пример использования RSA. Шаг 1 Выбор P и Q Выбор KB Выбор kB Шифрование Расшифрование Задача:

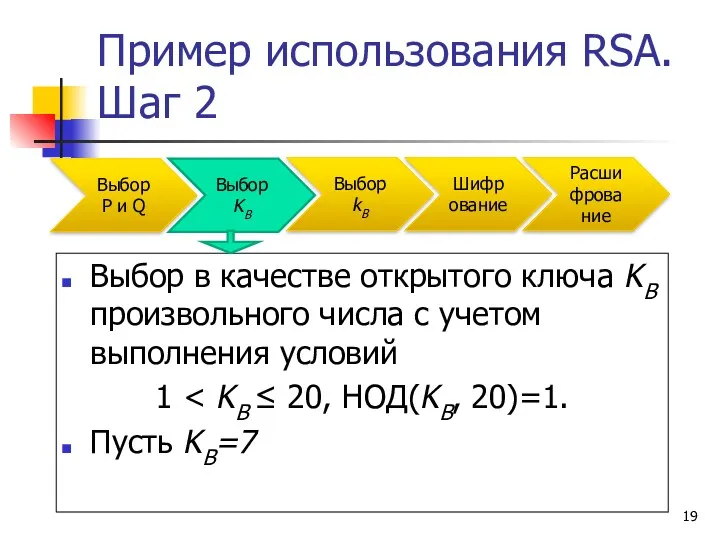

- 19. Пример использования RSA. Шаг 2 Выбор в качестве открытого ключа KB произвольного числа с учетом выполнения

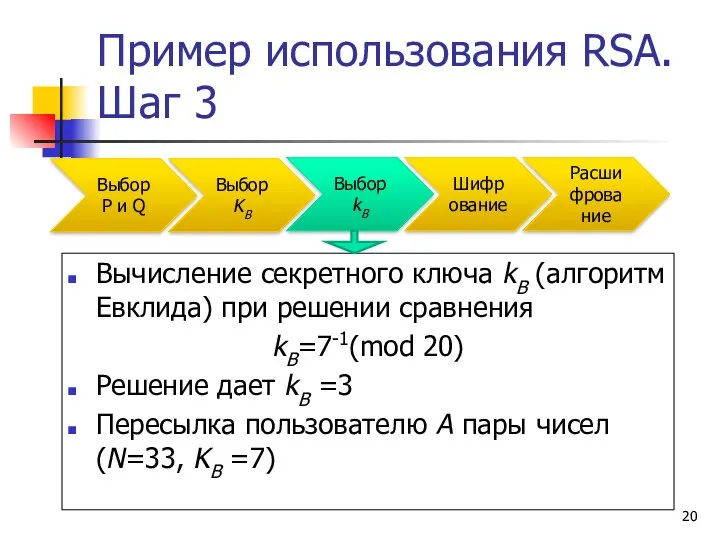

- 20. Пример использования RSA. Шаг 3 Вычисление секретного ключа kB (алгоритм Евклида) при решении сравнения kB=7-1(mod 20)

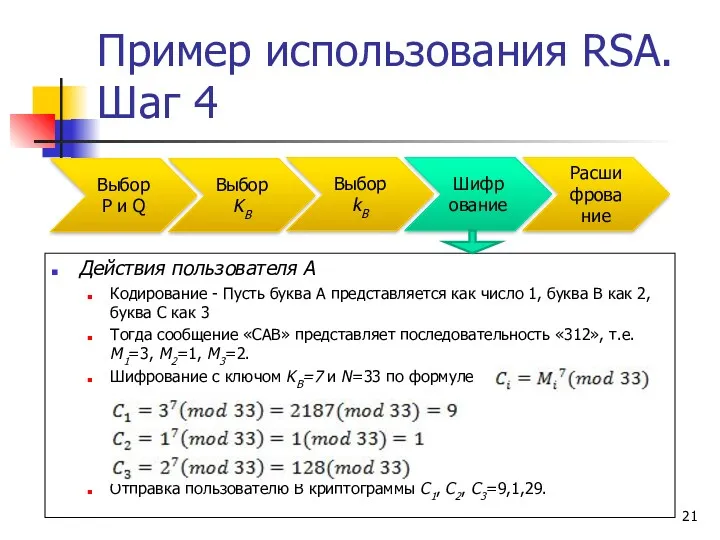

- 21. Пример использования RSA. Шаг 4 Действия пользователя A Кодирование - Пусть буква A представляется как число

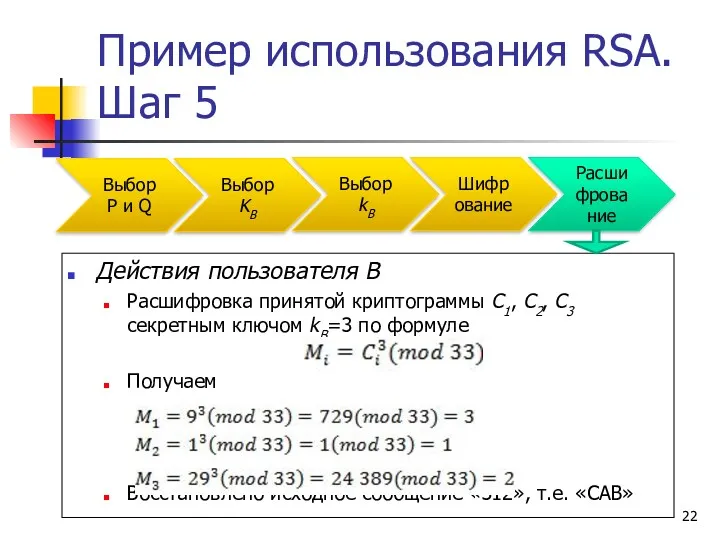

- 22. Пример использования RSA. Шаг 5 Действия пользователя B Расшифровка принятой криптограммы C1, C2, C3 секретным ключом

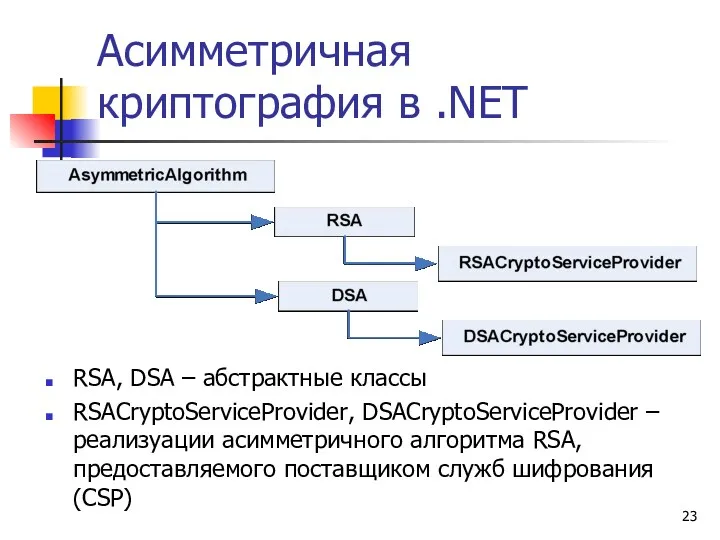

- 23. Асимметричная криптография в .NET RSA, DSA – абстрактные классы RSACryptoServiceProvider, DSACryptoServiceProvider – реализуации асимметричного алгоритма RSA,

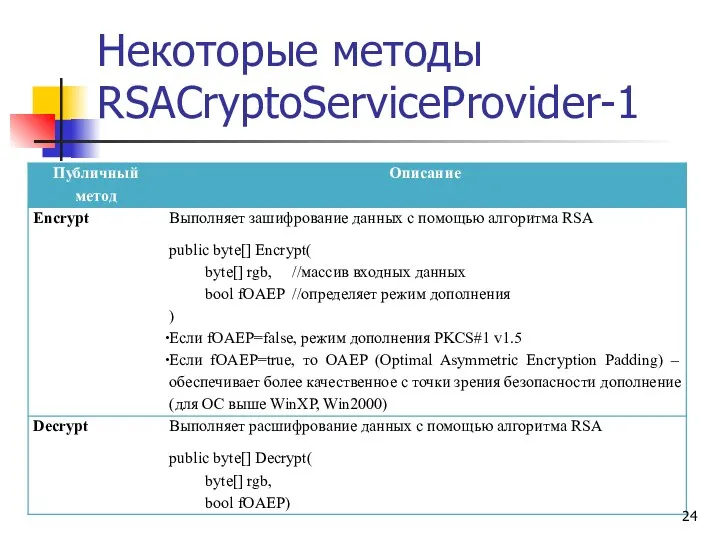

- 24. Некоторые методы RSACryptoServiceProvider-1

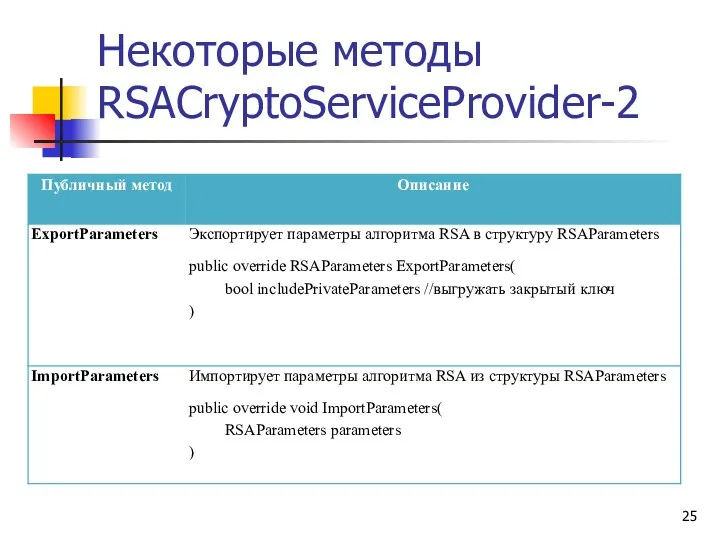

- 25. Некоторые методы RSACryptoServiceProvider-2

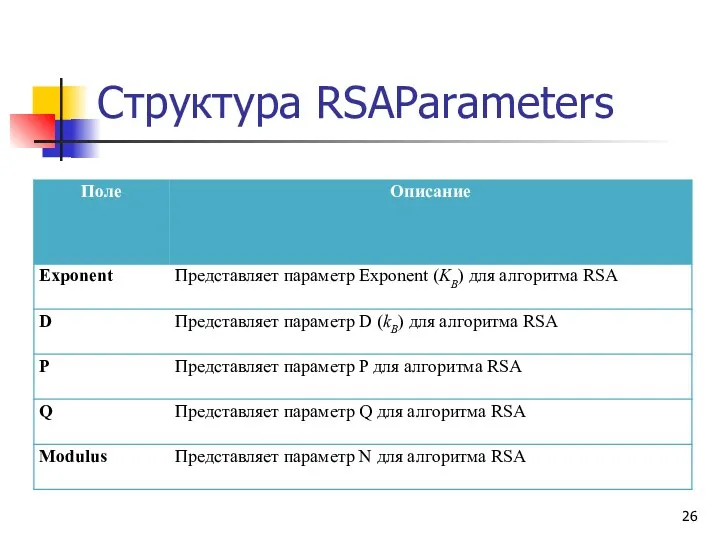

- 26. Структура RSAParameters

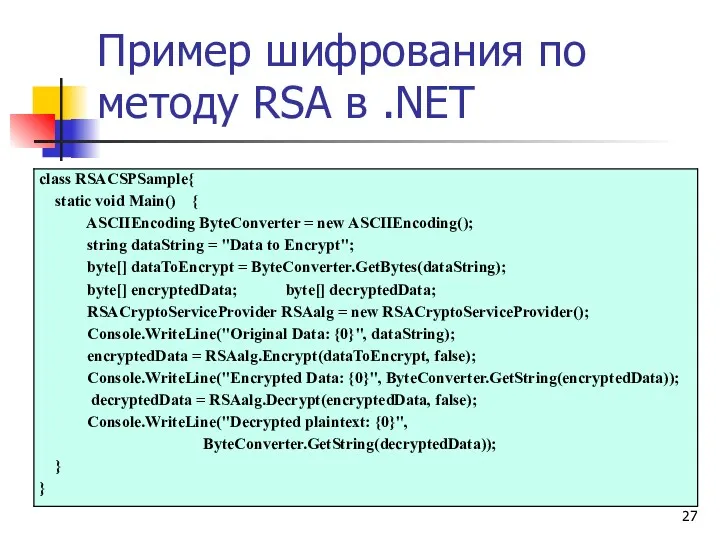

- 27. Пример шифрования по методу RSA в .NET

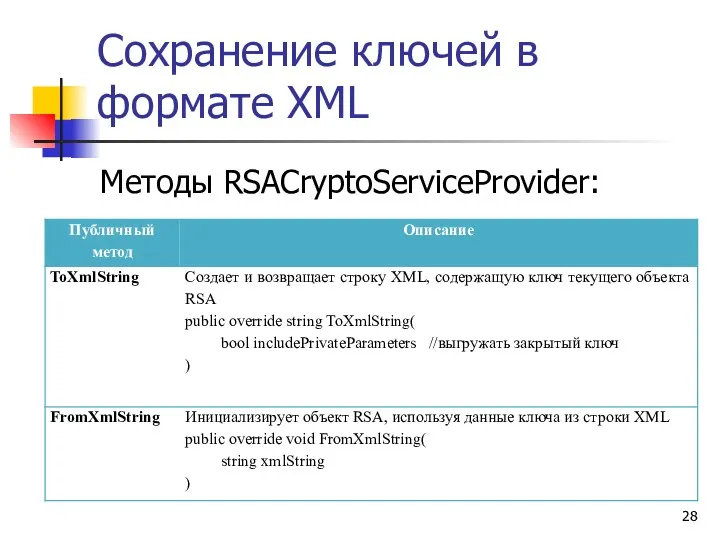

- 28. Сохранение ключей в формате XML Методы RSACryptoServiceProvider:

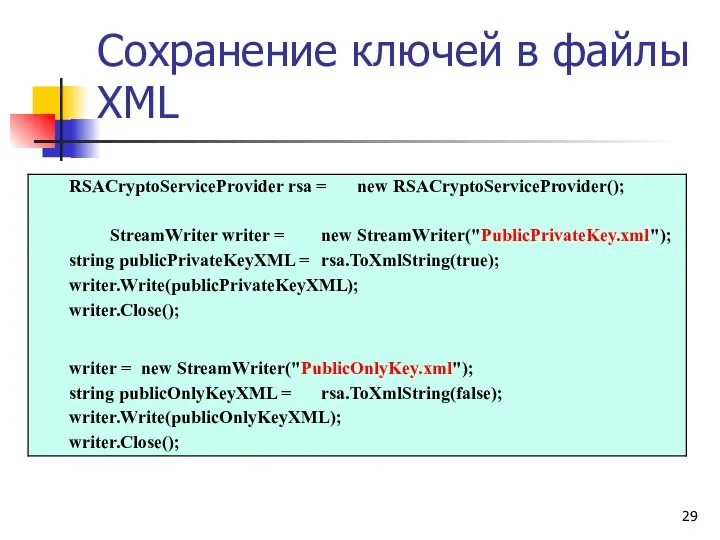

- 29. Сохранение ключей в файлы XML

- 31. Скачать презентацию

Информационные технологии в индустрии туризма

Информационные технологии в индустрии туризма Логические элементы ПК. Построение функциональных схем

Логические элементы ПК. Построение функциональных схем Системология. Системы и их элементы

Системология. Системы и их элементы Образовательные мультимедийные лонгриды: разработка и применение

Образовательные мультимедийные лонгриды: разработка и применение 3D Моделирование

3D Моделирование Компьютерные презентации. Этапы создания и планирование. (Лекция 6)

Компьютерные презентации. Этапы создания и планирование. (Лекция 6) Анализ данных. Введение в анализ данных

Анализ данных. Введение в анализ данных Екі және көп өлшемді массив Матрицалармен жұмыс жасау

Екі және көп өлшемді массив Матрицалармен жұмыс жасау Основные принципы построения платформы 1С:Предприятие. Лекция 1

Основные принципы построения платформы 1С:Предприятие. Лекция 1 ГОСТ. Библиографическая запись

ГОСТ. Библиографическая запись Троллинг, как коммуникативный феномен

Троллинг, как коммуникативный феномен Информация

Информация Уведення та вставлення текстів на слайдах. Редагування та форматування текстових об’єктів на слайді

Уведення та вставлення текстів на слайдах. Редагування та форматування текстових об’єктів на слайді Разработка автоматизированной системы учета предоставления услуг ИТ-консалтинга

Разработка автоматизированной системы учета предоставления услуг ИТ-консалтинга Среда разработки мобильных приложений

Среда разработки мобильных приложений Информатика и ИКТ

Информатика и ИКТ Основы методологии проектирования информационных систем

Основы методологии проектирования информационных систем Основи програмування та алгоритмічні мови

Основи програмування та алгоритмічні мови Використання мультимедіа на веб-сторінках

Використання мультимедіа на веб-сторінках Распределенные базы данных

Распределенные базы данных Разработка конфигурации Склад стройматериалов

Разработка конфигурации Склад стройматериалов Технология быстрого описания бизнес-процессов

Технология быстрого описания бизнес-процессов Понятие и основные задачи информатики

Понятие и основные задачи информатики Лекция 4. Взаимодействие процессов

Лекция 4. Взаимодействие процессов Разветвляющиеся программы. Условный оператор (Java, Лекция 4)

Разветвляющиеся программы. Условный оператор (Java, Лекция 4) Кодирование графической информации.

Кодирование графической информации. Решение задач. Алгоритме

Решение задач. Алгоритме Работа с внешними устройствами Linux

Работа с внешними устройствами Linux