Содержание

- 2. Основные задачи криптографии Конфиденциальность (шифрование) Целостность (подпись) Аутентификация Невозможность отказа от авторства

- 4. Принцип Керкхоффса Надежность системы шифрования не должна основываться на ее секретности. Система должна оставаться надежной даже

- 5. Хэш-функции Идеальная хеш-функция должна обладать следующими параметрами: Необратимость Отсутствие коллизий

- 6. Алгоритмы Хэш-функции Считаются ненадежными: MD5 SHA-1 ГОСТ Р 34.11-94 Считаются надежными: SHA-2 SHA-3 ГОСТ Р 34.11-2012

- 7. Применение хеш-функций Хранение паролей Уникальные ID для набора данных Контрольные суммы Поиск дубликатов

- 8. Генераторы случайных чисел Генератор настоящих случайных чисел в зависимости от некоторого инициализирующего значения выдает последовательность, которая

- 9. Генератор псевдослучайных чисел ГПСЧ не являются истинно случайными, поскольку генерируют последовательность чисел по некоторому алгоритму.

- 10. Симметричное шифрование Для шифрования и расшифрования применяется один ключ Ключ известен обеим сторонам и должен сохраняться

- 11. Достоинства Простые операции, одинаковые для шифрования и расшифровки – легко сделать аппаратную платформу Малый размер ключа

- 12. Асимметричное шифрование

- 13. Цифровая подпись

- 14. Цифровой Сертификат Открытый ключ субъекта, подписанный закрытым ключом Удостоверяющего центра Сертификаты могут использоваться для подписи, шифрования,

- 15. Цифровой Сертификат Состоит из следующих частей: Открытый ключ Информация, идентифицирующая владельца открытого ключа Цифровая подпись третьей

- 16. Удостоверяющий центр Юридическое лицо или индивидуальный предприниматель, осуществляющие функции по созданию и выдаче сертификатов ключей проверки

- 20. Концепция PKI Назначение PKI – облегчение использования криптографии с открытым ключом посредством создания и распространения сертификатов

- 21. Модели доверия Одиночный центр сертификации Иерархическая модель Одноранговая модель

- 22. Цикл жизни цифрового сертификата Получение сертификата Приостановление и отзыв сертификата Обновление сертификата Истечение срока действия сертификата

- 23. Модель генерации ключей Централизованная Децентрализованная

- 24. Хранение ключевой пары Диск Аппаратное устройство

- 25. Типы ключевых носителей Пассивный носитель Активный носитель Функционально ключевой носитель

- 26. Пассивный носитель

- 27. Активный носитель

- 28. Функциональный ключевой носитель

- 29. Где криптография используется в ДБО? Подпись документов; Аутентификация SRP (Secure Remote Password Protocol); Двухфакторная аутентификация

- 30. Криптопровайдер Криптопровайдер (Cryptography Service Provider, CSP) - посредник между системой и исполнителем криптографических операций

- 31. Как ДБО взаимодействует с криптопровайдерами

- 32. Зачем столько? Чем отличаются? КриптоПро МессаджПро КриптоКом Средства подписи

- 34. Скачать презентацию

Технические средства телекоммуникационных технологий

Технические средства телекоммуникационных технологий Объектно-ориентированное программирование на алгоритмическом языке С++

Объектно-ориентированное программирование на алгоритмическом языке С++ Запросы SQL, используемые для управления безопасностью

Запросы SQL, используемые для управления безопасностью Блиц-опрос

Блиц-опрос Формирование простых запросов на выборку в базах данных

Формирование простых запросов на выборку в базах данных Сочинение на тему: применение Word, Exel, Power Point

Сочинение на тему: применение Word, Exel, Power Point ОГЭ по информатике

ОГЭ по информатике Business Statistics

Business Statistics Сжатие информации. Архивация

Сжатие информации. Архивация Межсетевые экраны и proxy-серверы

Межсетевые экраны и proxy-серверы Resilience Modeling and Analysis (RMA) методологія

Resilience Modeling and Analysis (RMA) методологія Использование ИКТ при обучении физике в школе

Использование ИКТ при обучении физике в школе Хранение, обмен, транспортировка больших объёмов информации

Хранение, обмен, транспортировка больших объёмов информации Удаленное управление компьютерами с помощью Radmin

Удаленное управление компьютерами с помощью Radmin Оформление информационно-справочных документов. (Лекция 3)

Оформление информационно-справочных документов. (Лекция 3) Государственная автоматизированная информационная система Управление

Государственная автоматизированная информационная система Управление Информационный бизнес

Информационный бизнес Работа с диапазонами. Относительная адресация

Работа с диапазонами. Относительная адресация Табличный процессор Microsoft Excel 2007

Табличный процессор Microsoft Excel 2007 Программирование на языке Python. Символьные строки

Программирование на языке Python. Символьные строки Сжатие файлов. Архиваторы

Сжатие файлов. Архиваторы Практическая работа по растровой графике

Практическая работа по растровой графике Проектирование. Типология объектов графического дизайна

Проектирование. Типология объектов графического дизайна Карельский язык в интернете

Карельский язык в интернете Многопроцессорные системы и сети

Многопроцессорные системы и сети Алгоритмы… Кругом алгоритмы!

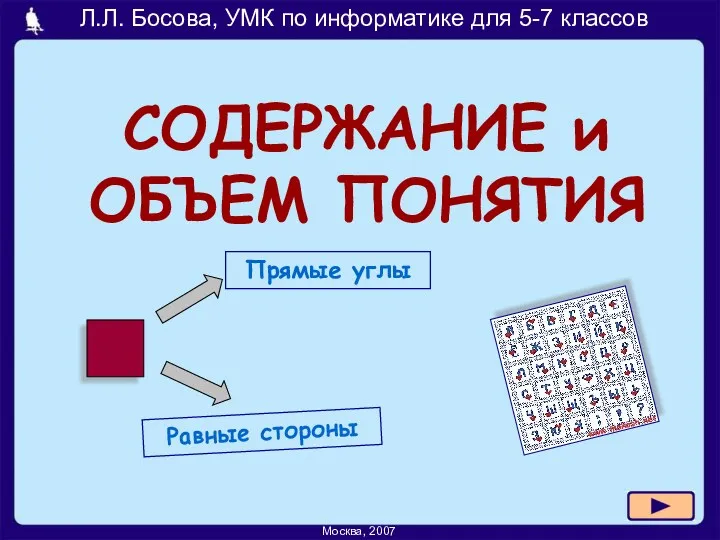

Алгоритмы… Кругом алгоритмы! Содержание и объем ГОТ, 7 класс

Содержание и объем ГОТ, 7 класс Кібернетична безпека

Кібернетична безпека