Содержание

- 2. 1. Принципы построения криптосистем с открытым ключом. 2. Математические основы. 3. Криптосистема RSA. 4. Вычислительные аспекты

- 3. Принципы построения криптосистем с открытым ключом Вопрос 1

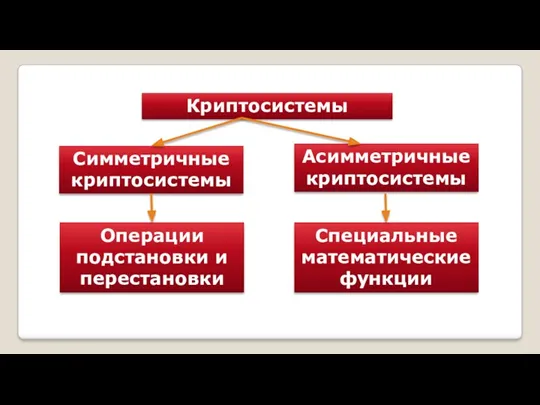

- 4. Криптосистемы Симметричные криптосистемы Асимметричные криптосистемы Операции подстановки и перестановки Специальные математические функции

- 5. Криптография с открытым Криптография с секретным ключом ключом

- 6. Заблуждения: 1) Шифрование с открытым ключом более защищено от криптоанализа, чем традиционное шифрование; 2) Криптосистемы с

- 7. Уитфилд Диффи Мартин Хеллман

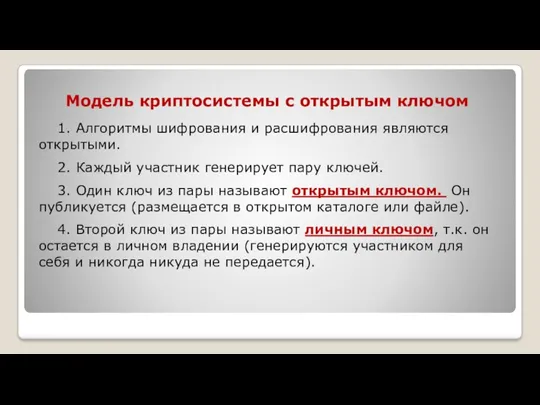

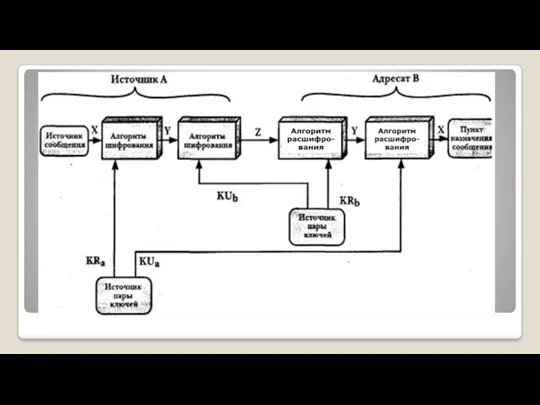

- 8. Модель криптосистемы с открытым ключом 1. Алгоритмы шифрования и расшифрования являются открытыми. 2. Каждый участник генерирует

- 9. 5. Один ключ из пары используется для шифрования, другой – для расшифрования. 6. С точки зрения

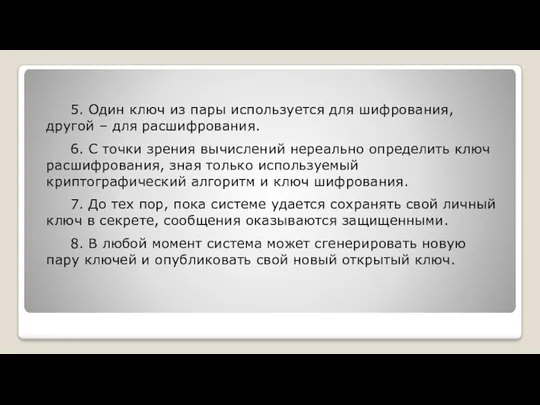

- 10. Отправитель - Алиса - создает открытый текст Х: Х = [х1, х2,…, хМ], хi ∈ А

- 11. Схема обеспечения конфиденциальности Алгоритм расшифро-вания

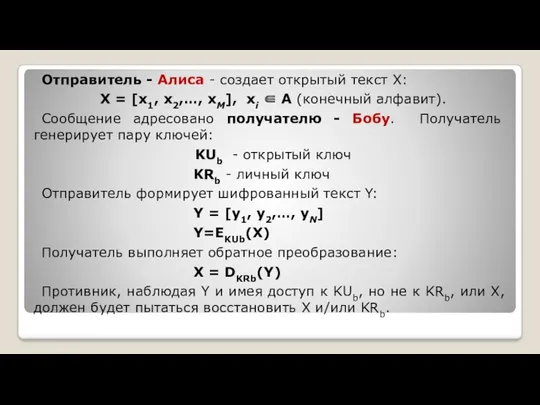

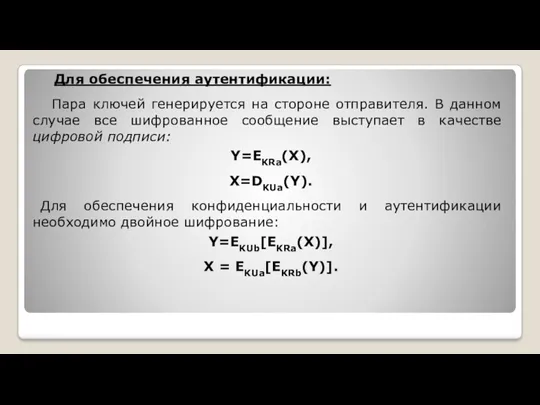

- 12. Для обеспечения аутентификации: Пара ключей генерируется на стороне отправителя. В данном случае все шифрованное сообщение выступает

- 14. Применение криптосистем с открытым ключом: 1) Шифрование/расшифрование. Отправитель шифрует сообщение с использованием открытого ключа получателя. 2)

- 15. Недостатки асимметричных криптосистем: 1) Криптосистемы с открытым ключом медленные. 2) Криптосистемы с открытым ключом уязвимы к

- 16. Математические основы Вопрос 2

- 17. Односторонней функцией называется функция, отображающая свои аргументы в некоторый диапазон значений так, что каждое значение функции

- 18. Основным критерием отнесения функции f к классу однонаправленных функций является отсутствие эффективных алгоритмов обратного преобразования Y

- 20. Примеры однонаправленных функций 1) Целочисленное умножение. Вычисление произведения двух очень больших целых чисел P и Q:

- 21. 2) Модульная экспонента с фиксированным основанием и модулем. Пусть A и N – целые числа и

- 22. 3) Однонаправленные функции с «потайным ходом»(с лазейкой). Функция f: X → Y относится к классу однонаправленных

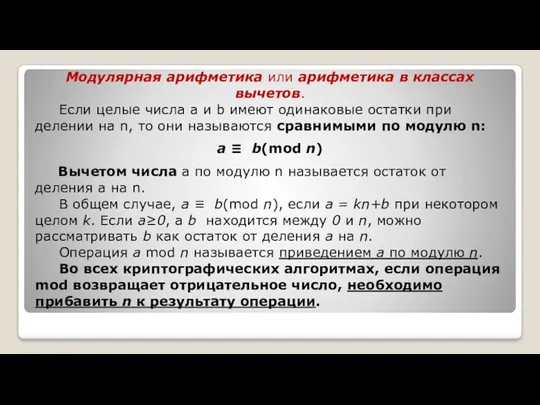

- 24. Модулярная арифметика или арифметика в классах вычетов. Если целые числа a и b имеют одинаковые остатки

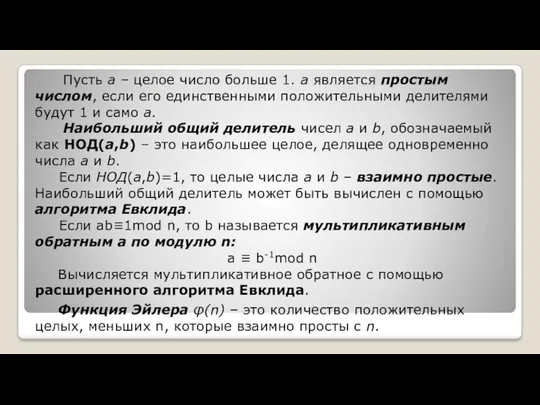

- 25. Пусть а – целое число больше 1. а является простым числом, если его единственными положительными делителями

- 26. Криптосистема RSA Вопрос 3

- 27. RSA - алгоритм шифрования с открытым ключом. Опубликован 1978 году. Разработчики: Рон Райвест (Rivest), Ади Шамир

- 28. RSA – блочный шифр, в котором открытый текст М, шифртекст С, открытый ключ KUb и личный

- 29. Отправитель должен знать N и е, т.е. KU={e,N} – открытый ключ Получатель должен знать P,Q и

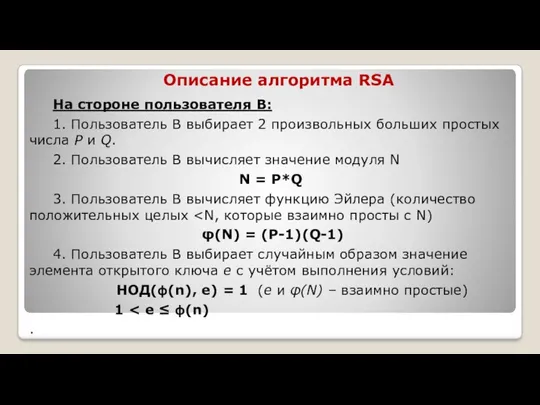

- 30. Описание алгоритма RSA На стороне пользователя В: 1. Пользователь B выбирает 2 произвольных больших простых числа

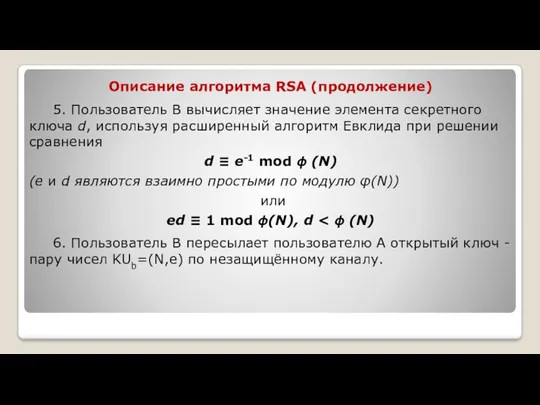

- 31. Описание алгоритма RSA (продолжение) 5. Пользователь B вычисляет значение элемента секретного ключа d, используя расширенный алгоритм

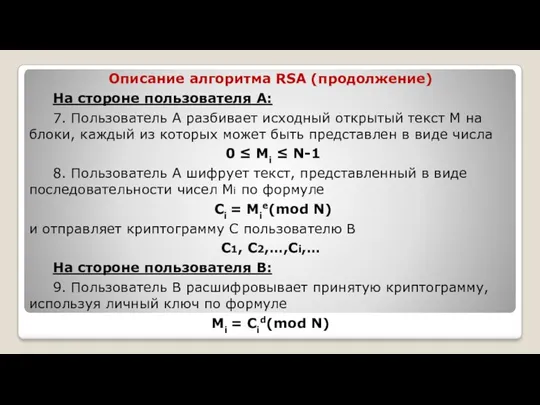

- 32. Описание алгоритма RSA (продолжение) На стороне пользователя А: 7. Пользователь А разбивает исходный открытый текст М

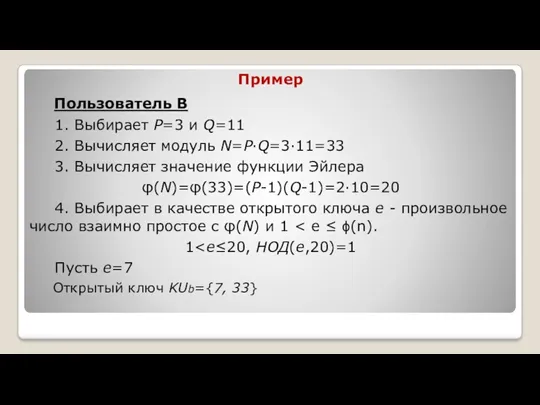

- 33. Пример Пользователь B 1. Выбирает P=3 и Q=11 2. Вычисляет модуль N=P·Q=3·11=33 3. Вычисляет значение функции

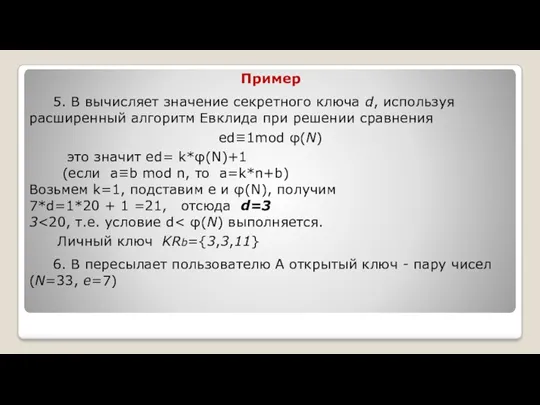

- 34. Пример 5. В вычисляет значение секретного ключа d, используя расширенный алгоритм Евклида при решении сравнения ed≡1mod

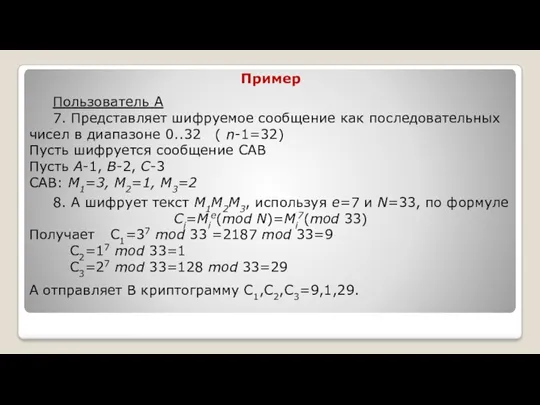

- 35. Пример Пользователь A 7. Представляет шифруемое сообщение как последовательных чисел в диапазоне 0..32 ( n-1=32) Пусть

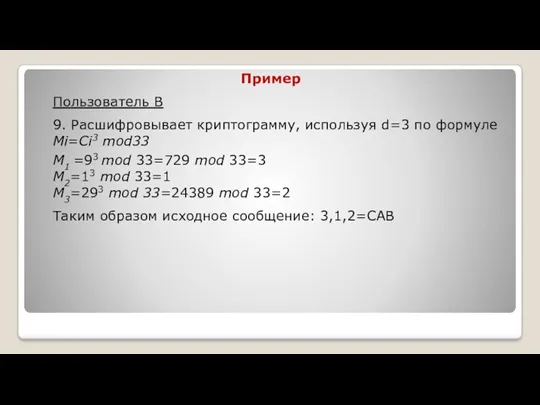

- 36. Пример Пользователь B 9. Расшифровывает криптограмму, используя d=3 по формуле Mi=Ci3 mod33 M1 =93 mod 33=729

- 37. Вычислительные аспекты и защищенность RSA Вопрос 4

- 38. Вычислительные аспекты I) При вычислении ключей необходимо выбрать 2 больших (1075÷10100) простых числа P и Q.

- 39. Вычислительные аспекты II) После определения P и Q выбирается значение открытого ключа. Процедура заключается в генерировании

- 40. Вычислительные аспекты Вторая проблема – эффективная реализация операции возведения в степень. В RSA используются очень большие

- 41. Защищённость алгоритма RSA Тремя возможными подходами к криптоанализу алгоритма RSA являются следующие. 1) Простой перебор. Предполагает

- 42. Если удастся разложить n на множители p и q, это позволит вычислить φ(n)=(p-1)(q-1) и затем определить

- 44. Скачать презентацию

Блогеры вместо СМИ

Блогеры вместо СМИ Оформление сайта

Оформление сайта Создание буклетов.

Создание буклетов. Поиск информации в справочных и библиографических источниках

Поиск информации в справочных и библиографических источниках Кодирование текстовой информации

Кодирование текстовой информации Библиотеки PID_Regulators и PID_Reg2. Программные ПИД-регуляторы (на примере пакета CoDeSys)

Библиотеки PID_Regulators и PID_Reg2. Программные ПИД-регуляторы (на примере пакета CoDeSys) Презентация

Презентация Формы представления информации

Формы представления информации Ҡодирование и обработка звуковой информации

Ҡодирование и обработка звуковой информации Операційні системи. Користувацький інтерфейс

Операційні системи. Користувацький інтерфейс Introduction to JaVaScript

Introduction to JaVaScript Объектно-ориентированное программирование (ООП)

Объектно-ориентированное программирование (ООП) Network core packet switching, circuit switching

Network core packet switching, circuit switching Шаблоны STL

Шаблоны STL Закреплеие знания разветвляющихся программ

Закреплеие знания разветвляющихся программ ККТ-онлайн и практика их применения

ККТ-онлайн и практика их применения Размещение в памяти и выполнение программы. Тема 4

Размещение в памяти и выполнение программы. Тема 4 Создание гиперссылок в HTML

Создание гиперссылок в HTML Тема урока: Практическая работа №2 Измерение информации 10-классе(презентация)

Тема урока: Практическая работа №2 Измерение информации 10-классе(презентация) Топология локальных сетей

Топология локальных сетей Безопасность детей в интернете. Информационная памятка

Безопасность детей в интернете. Информационная памятка Подходы к оценке информации

Подходы к оценке информации Вступ до дисципліни Інформатика та комп'ютерна техніка. Лекция 1

Вступ до дисципліни Інформатика та комп'ютерна техніка. Лекция 1 Модель OSI. 7 уровней

Модель OSI. 7 уровней Решение логических задач табличным способом

Решение логических задач табличным способом Аппаратное обеспечение компьютерных сетей

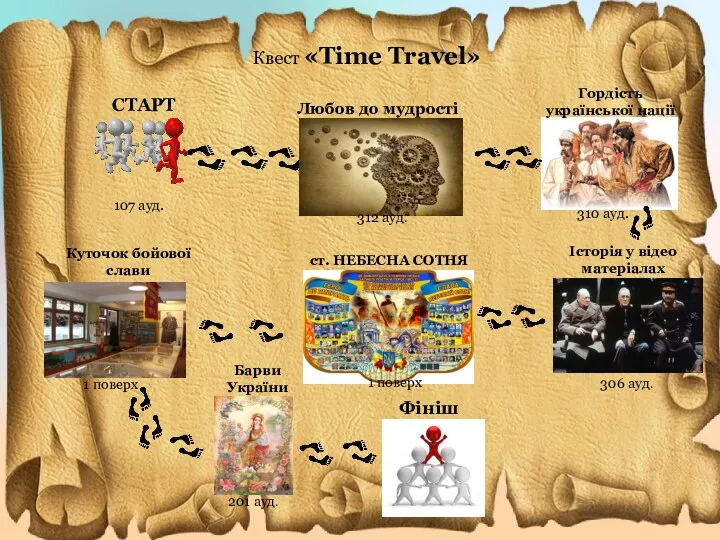

Аппаратное обеспечение компьютерных сетей Квест Time Travel

Квест Time Travel Роль СМИ в жизни людей

Роль СМИ в жизни людей