Лекция 15. Основные механизмы защиты, используемые в системах защиты информации (СЗИ) информационных систем (ИС) презентация

- Главная

- Информатика

- Лекция 15. Основные механизмы защиты, используемые в системах защиты информации (СЗИ) информационных систем (ИС)

Содержание

- 2. 1.Перечень защитных механизмов, используемых в СЗИ ИС. Я знаю, что ты можешь напакостить, но я тебя

- 4. 2. Аутентификация и идентификация пользователей Идентификация - Сопоставление пользователя и его данных (в частности, его идентификатора)

- 5. 3. Разграничение доступа субъектов к ресурсам ИС Отношение "субъекты-объекты" можно представить в виде матрицы доступа, в

- 6. Мандатный доступ (лицо, имеющее право доступа к информации с грифом “совершенно-секретно” допущен ко всей информации с

- 8. Скачать презентацию

Слайд 2

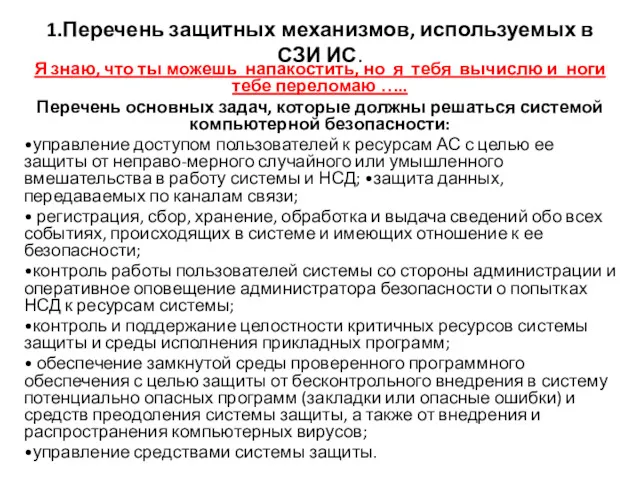

1.Перечень защитных механизмов, используемых в СЗИ ИС.

Я знаю, что ты

1.Перечень защитных механизмов, используемых в СЗИ ИС.

Я знаю, что ты

можешь напакостить, но я тебя вычислю и ноги тебе переломаю …..

Перечень основных задач, которые должны решаться системой компьютерной безопасности:

•управление доступом пользователей к ресурсам АС с целью ее защиты от неправо-мерного случайного или умышленного вмешательства в работу системы и НСД; •защита данных, передаваемых по каналам связи;

• регистрация, сбор, хранение, обработка и выдача сведений обо всех событиях, происходящих в системе и имеющих отношение к ее безопасности;

•контроль работы пользователей системы со стороны администрации и оперативное оповещение администратора безопасности о попытках НСД к ресурсам системы;

•контроль и поддержание целостности критичных ресурсов системы защиты и среды исполнения прикладных программ;

• обеспечение замкнутой среды проверенного программного обеспечения с целью защиты от бесконтрольного внедрения в систему потенциально опасных программ (закладки или опасные ошибки) и средств преодоления системы защиты, а также от внедрения и распространения компьютерных вирусов;

•управление средствами системы защиты.

Перечень основных задач, которые должны решаться системой компьютерной безопасности:

•управление доступом пользователей к ресурсам АС с целью ее защиты от неправо-мерного случайного или умышленного вмешательства в работу системы и НСД; •защита данных, передаваемых по каналам связи;

• регистрация, сбор, хранение, обработка и выдача сведений обо всех событиях, происходящих в системе и имеющих отношение к ее безопасности;

•контроль работы пользователей системы со стороны администрации и оперативное оповещение администратора безопасности о попытках НСД к ресурсам системы;

•контроль и поддержание целостности критичных ресурсов системы защиты и среды исполнения прикладных программ;

• обеспечение замкнутой среды проверенного программного обеспечения с целью защиты от бесконтрольного внедрения в систему потенциально опасных программ (закладки или опасные ошибки) и средств преодоления системы защиты, а также от внедрения и распространения компьютерных вирусов;

•управление средствами системы защиты.

Слайд 3

Слайд 4

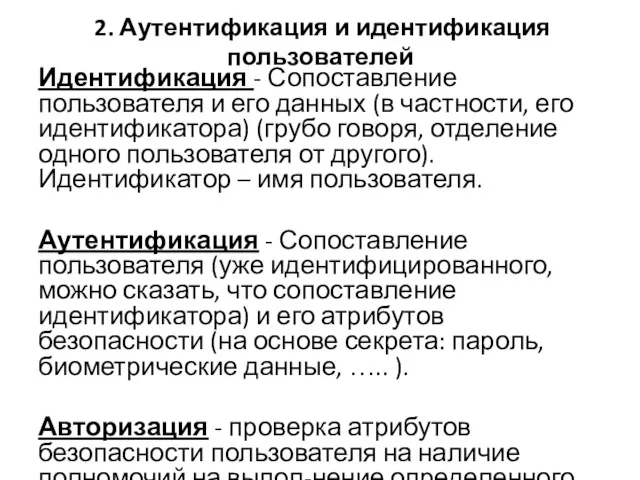

2. Аутентификация и идентификация пользователей

Идентификация - Сопоставление пользователя и

2. Аутентификация и идентификация пользователей

Идентификация - Сопоставление пользователя и

его данных (в частности, его идентификатора) (грубо говоря, отделение одного пользователя от другого). Идентификатор – имя пользователя.

Аутентификация - Сопоставление пользователя (уже идентифицированного, можно сказать, что сопоставление идентификатора) и его атрибутов безопасности (на основе секрета: пароль, биометрические данные, ….. ).

Авторизация - проверка атрибутов безопасности пользователя на наличие полномочий на выпол-нение определенного конкретного действия.

Аутентификация - Сопоставление пользователя (уже идентифицированного, можно сказать, что сопоставление идентификатора) и его атрибутов безопасности (на основе секрета: пароль, биометрические данные, ….. ).

Авторизация - проверка атрибутов безопасности пользователя на наличие полномочий на выпол-нение определенного конкретного действия.

Слайд 5

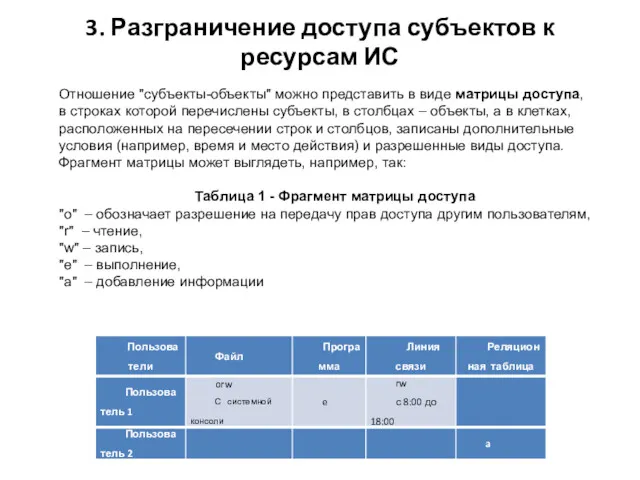

3. Разграничение доступа субъектов к ресурсам ИС

Отношение "субъекты-объекты" можно представить в

3. Разграничение доступа субъектов к ресурсам ИС

Отношение "субъекты-объекты" можно представить в

виде матрицы доступа,

в строках которой перечислены субъекты, в столбцах – объекты, а в клетках,

расположенных на пересечении строк и столбцов, записаны дополнительные

условия (например, время и место действия) и разрешенные виды доступа.

Фрагмент матрицы может выглядеть, например, так:

Таблица 1 - Фрагмент матрицы доступа

"o" – обозначает разрешение на передачу прав доступа другим пользователям,

"r" – чтение,

"w" – запись,

"e" – выполнение,

"a" – добавление информации

в строках которой перечислены субъекты, в столбцах – объекты, а в клетках,

расположенных на пересечении строк и столбцов, записаны дополнительные

условия (например, время и место действия) и разрешенные виды доступа.

Фрагмент матрицы может выглядеть, например, так:

Таблица 1 - Фрагмент матрицы доступа

"o" – обозначает разрешение на передачу прав доступа другим пользователям,

"r" – чтение,

"w" – запись,

"e" – выполнение,

"a" – добавление информации

Слайд 6

Мандатный доступ (лицо, имеющее право доступа к информации с грифом “совершенно-секретно”

Мандатный доступ (лицо, имеющее право доступа к информации с грифом “совершенно-секретно”

допущен ко всей информации с “нижними грифами”).

Ролевой доступ (лицо имеет доступ к информации в соответствии с его ролью в учреждении).

Ролевой доступ (лицо имеет доступ к информации в соответствии с его ролью в учреждении).

Поиск информации в интернете

Поиск информации в интернете Мультимедиа технологии. Назначение мультимедиа-продуктов и области их применения

Мультимедиа технологии. Назначение мультимедиа-продуктов и области их применения Программирование и создание игр на Scratch. Урок 15. Управление клавишами

Программирование и создание игр на Scratch. Урок 15. Управление клавишами Информация и информатика. Роль информатики в современном обществе (лекция 1)

Информация и информатика. Роль информатики в современном обществе (лекция 1) Логика и логические основы компьютера

Логика и логические основы компьютера 1. Использование средств MS Office для создания электронного учебника. Средства MS Word

1. Использование средств MS Office для создания электронного учебника. Средства MS Word Диаграммы потоков данных

Диаграммы потоков данных SOFiSTiK: Расчет монолитных железобетонных плит с учетом физической нелинейности 21.05.2013

SOFiSTiK: Расчет монолитных железобетонных плит с учетом физической нелинейности 21.05.2013 Adobe Photoshop

Adobe Photoshop Тестовые артефакты, документация. Risk-Based Testing

Тестовые артефакты, документация. Risk-Based Testing Презентация опыта Формирование мотивации учения

Презентация опыта Формирование мотивации учения Оценка сложности алгоритмов. Лекция 1. Сложность алгоритма: понятие, виды сложности. Классы сложности

Оценка сложности алгоритмов. Лекция 1. Сложность алгоритма: понятие, виды сложности. Классы сложности Контрольно-кассовая техника с функцией передачи данных в налоговые органы

Контрольно-кассовая техника с функцией передачи данных в налоговые органы Презентация Представление информации в двоичной системе счисления

Презентация Представление информации в двоичной системе счисления Аудио и видео фрагменты в HTML документ

Аудио и видео фрагменты в HTML документ Общие сведения о TCP/IP

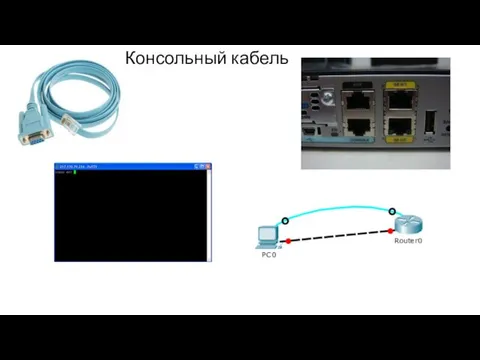

Общие сведения о TCP/IP Консольный кабель. Что записано в конфигурационном файле по умолчанию. (Лекция 2)

Консольный кабель. Что записано в конфигурационном файле по умолчанию. (Лекция 2) Mass media. Types of mass media

Mass media. Types of mass media Основные принципы цифровой обработки сигналов

Основные принципы цифровой обработки сигналов Методи проеткування в телекомунікаціях. Узагальнена задача планування радіомережі. (Лекція 2)

Методи проеткування в телекомунікаціях. Узагальнена задача планування радіомережі. (Лекція 2) Понятие информация. Виды информации.Основные информационные процессы.

Понятие информация. Виды информации.Основные информационные процессы. Введение в HTML

Введение в HTML Урок по теме: Рисование линии в среде программирования Basic

Урок по теме: Рисование линии в среде программирования Basic Законы алгебры логики

Законы алгебры логики Презентация проекта Информационная культура от А до Я (9 класс).

Презентация проекта Информационная культура от А до Я (9 класс). Программирование на Java. Collections Framework - фреймверк коллекций объектов. (Лекция 7.1)

Программирование на Java. Collections Framework - фреймверк коллекций объектов. (Лекция 7.1) Понятие репозитория проекта, структура проекта

Понятие репозитория проекта, структура проекта AES стандарты. Rijndael алгоритмдер. (Дәріс 5)

AES стандарты. Rijndael алгоритмдер. (Дәріс 5)