Содержание

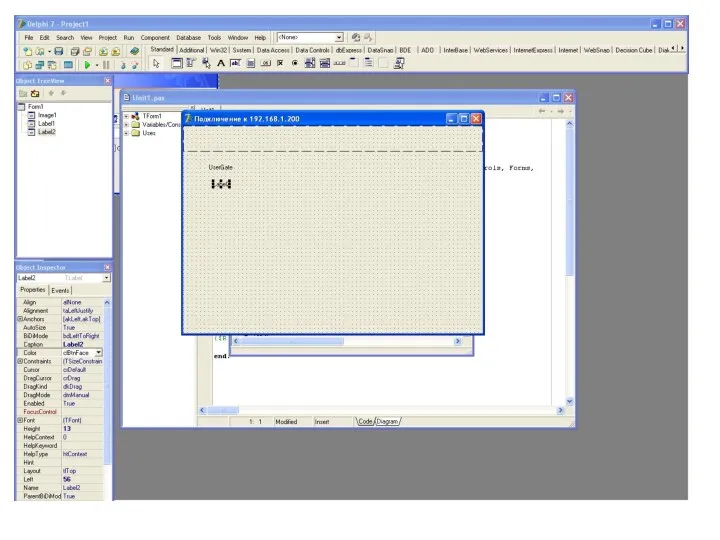

- 2. Раздел первый «Введение в основные положения теории информационной безопасности»

- 3. Современная ситуация в области информационной безопасности Системник, который никто и никогда не чистил…

- 6. Современная ситуация в области информационной безопасности

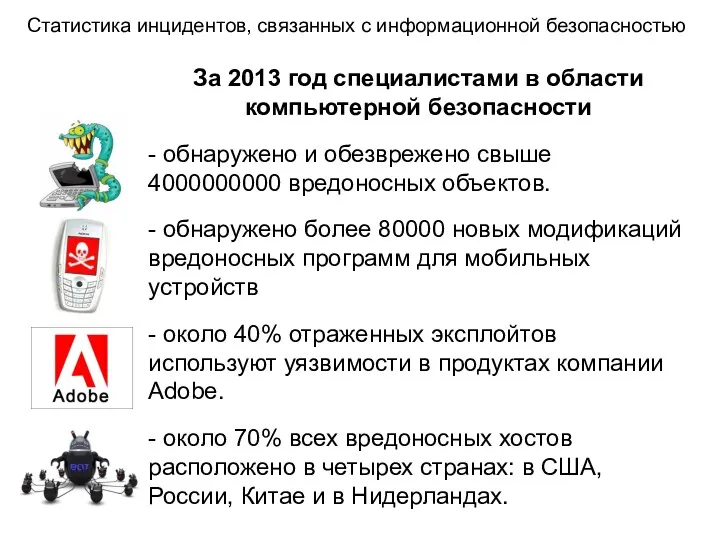

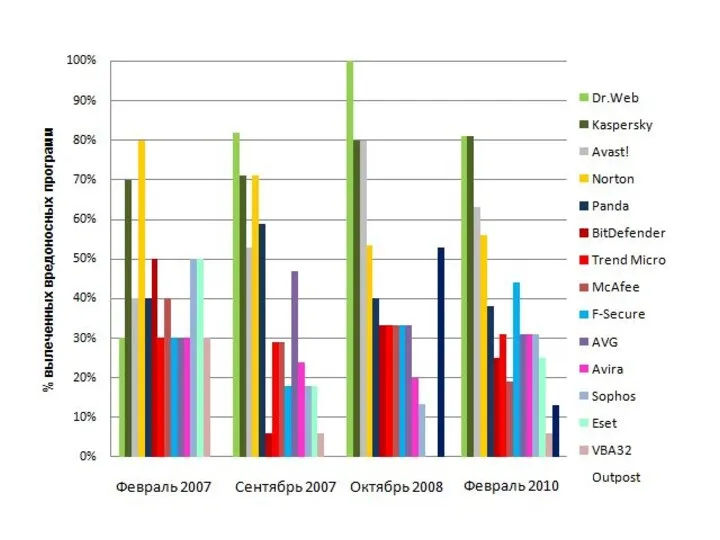

- 7. Статистика инцидентов, связанных с информационной безопасностью За 2013 год специалистами в области компьютерной безопасности - обнаружено

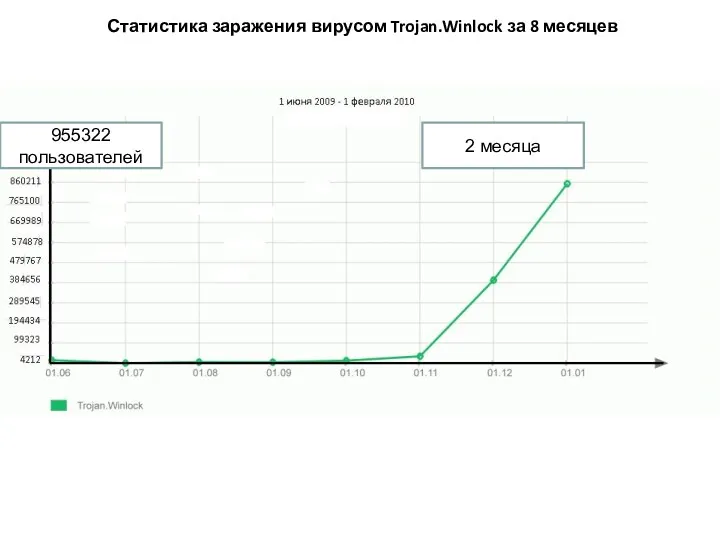

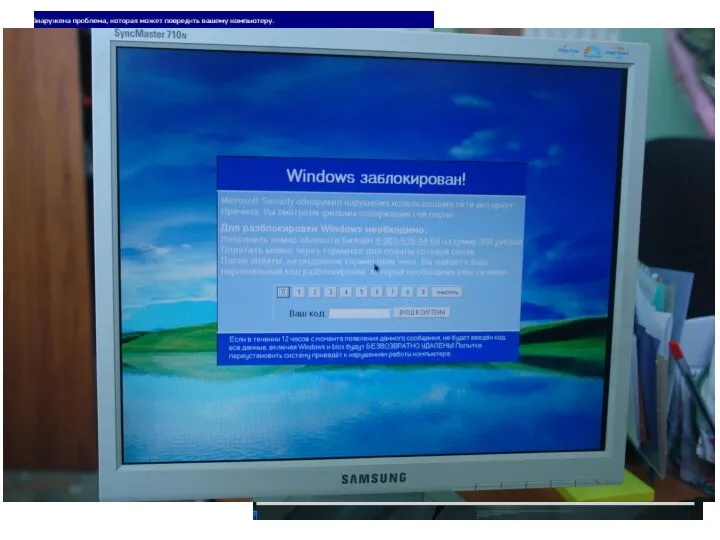

- 8. Статистика заражения вирусом Trojan.Winlock за 8 месяцев 955322 пользователей 2 месяца

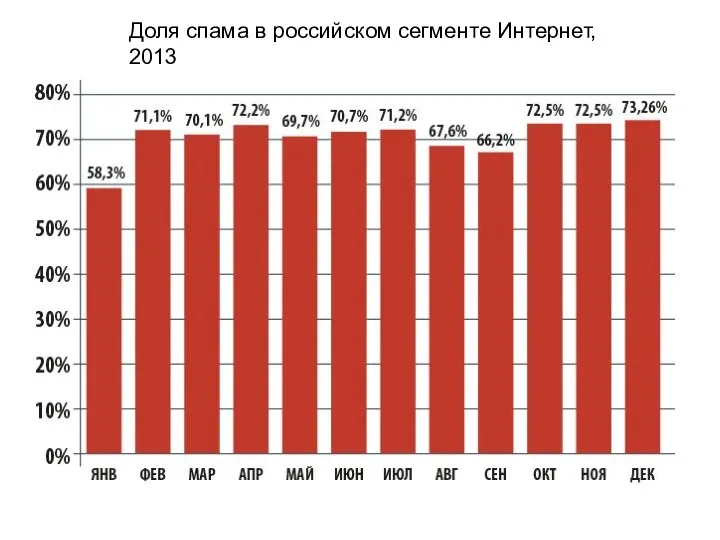

- 9. Доля спама в российском сегменте Интернет, 2013

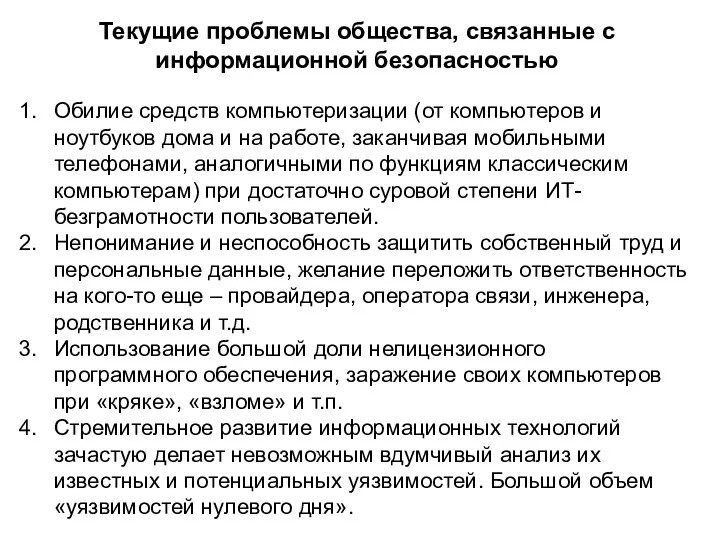

- 11. Текущие проблемы общества, связанные с информационной безопасностью Обилие средств компьютеризации (от компьютеров и ноутбуков дома и

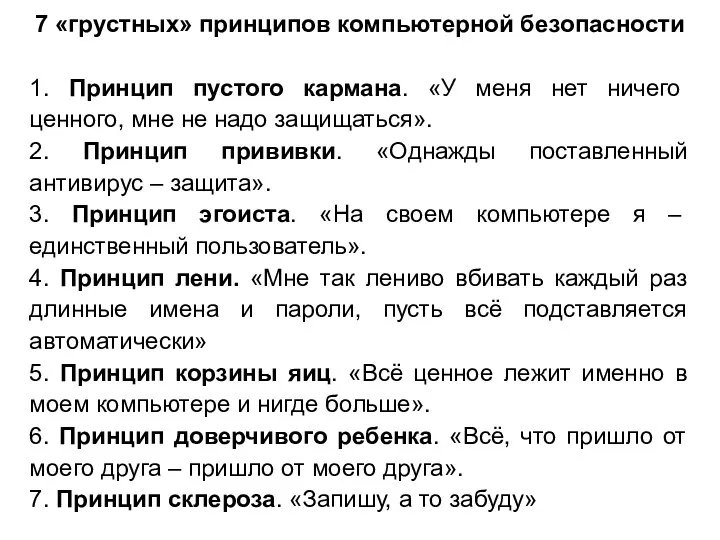

- 12. 7 «грустных» принципов компьютерной безопасности 1. Принцип пустого кармана. «У меня нет ничего ценного, мне не

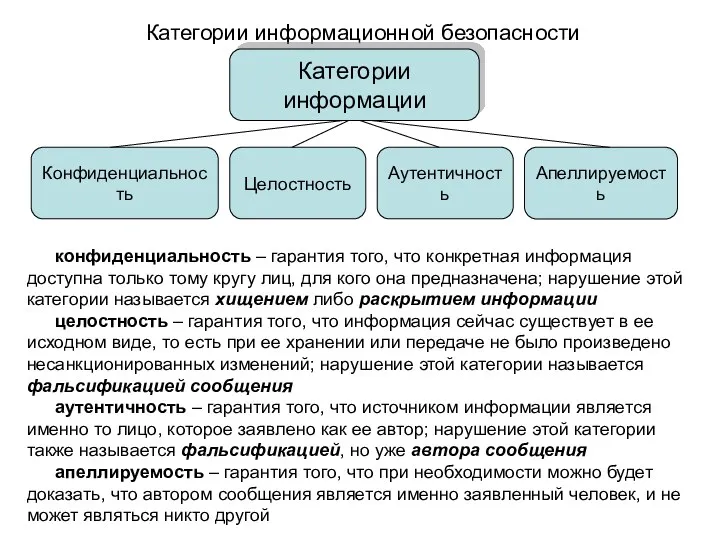

- 13. Категории информационной безопасности конфиденциальность – гарантия того, что конкретная информация доступна только тому кругу лиц, для

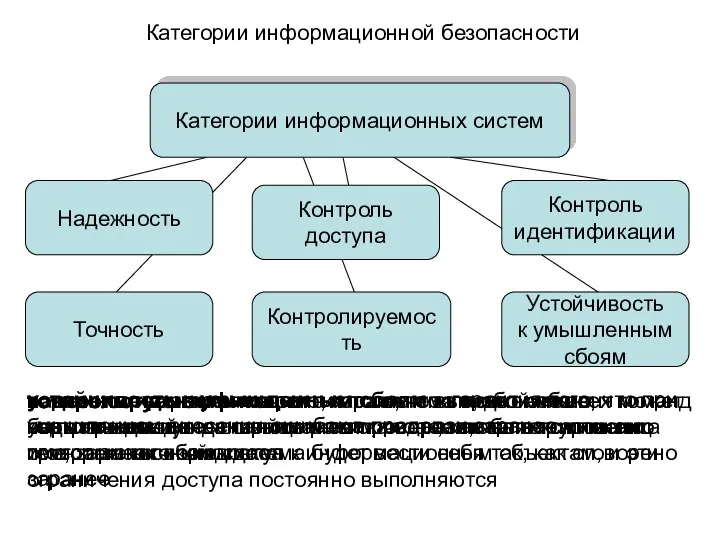

- 14. Категории информационной безопасности устойчивость к умышленным сбоям – гарантия того, что при умышленном внесении ошибок в

- 15. Терминалы защищенной информационной системы

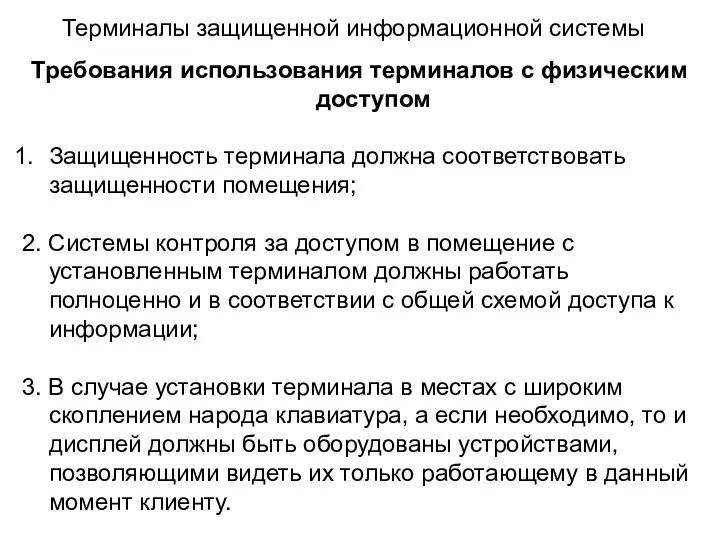

- 16. Терминалы защищенной информационной системы Требования использования терминалов с физическим доступом Защищенность терминала должна соответствовать защищенности помещения;

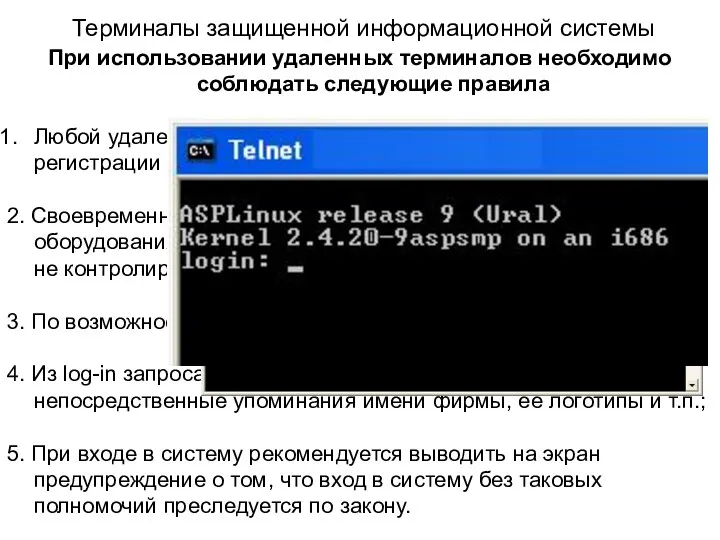

- 17. Терминалы защищенной информационной системы При использовании удаленных терминалов необходимо соблюдать следующие правила Любой удаленный терминал должен

- 18. Способы мошенничества в информационных системах

- 19. Мошенничество (ст. 159 УК РФ) – хищение чужого имущества или приобретение права на чужое имущество путем

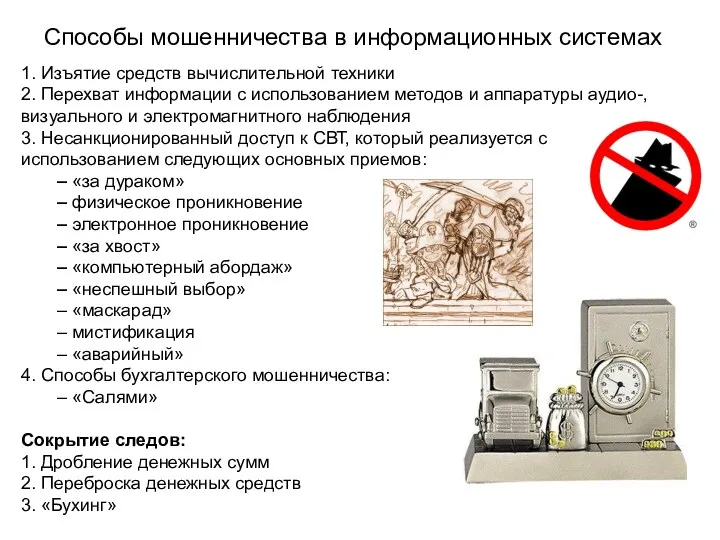

- 20. Способы мошенничества в информационных системах 1. Изъятие средств вычислительной техники 2. Перехват информации с использованием методов

- 22. Мошенничество в сфере пластиковых карт - скиммеры

- 24. Социальная инженерия

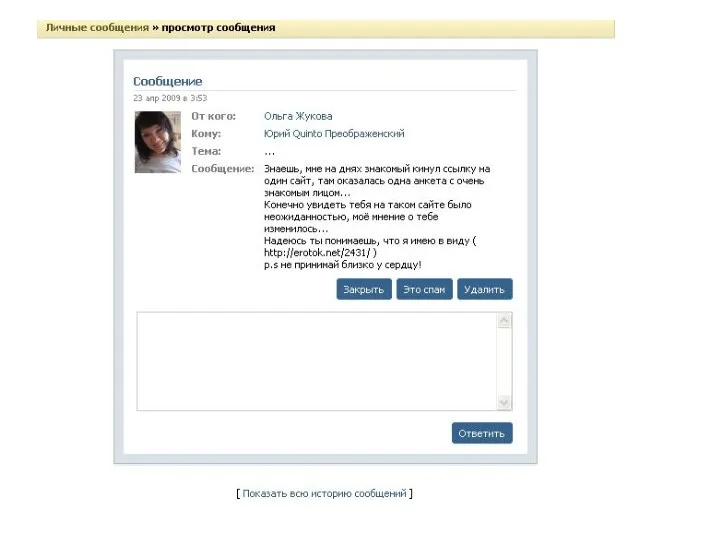

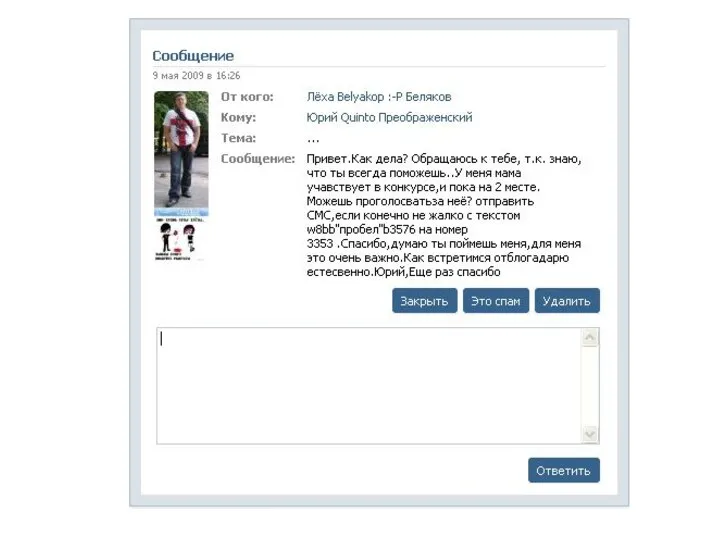

- 27. Пути мошенничества на базе социальной инженерии «Да, это стоит денег, но у нас –бесплатно» «Вот документы,

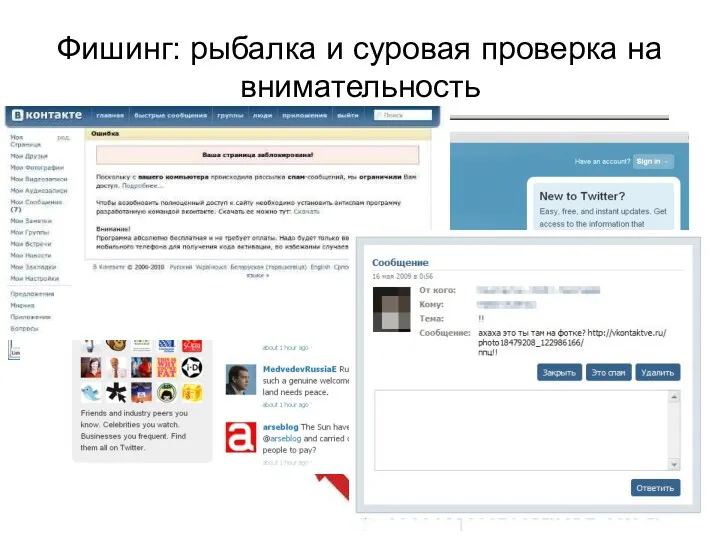

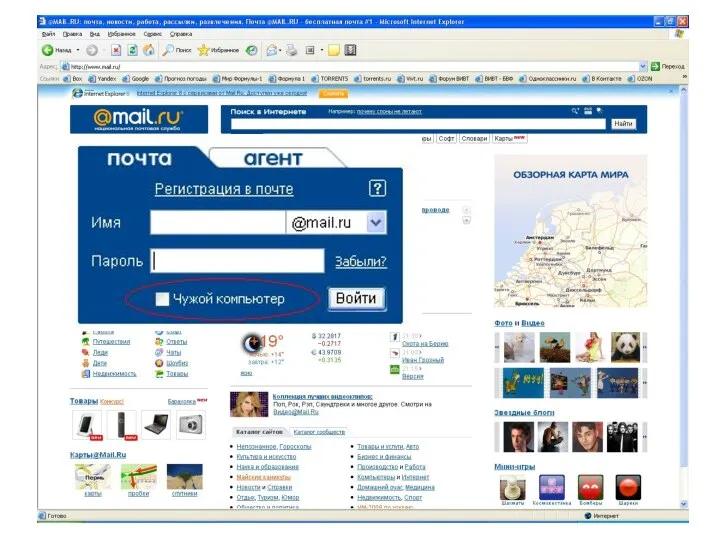

- 28. Фишинг: рыбалка и суровая проверка на внимательность

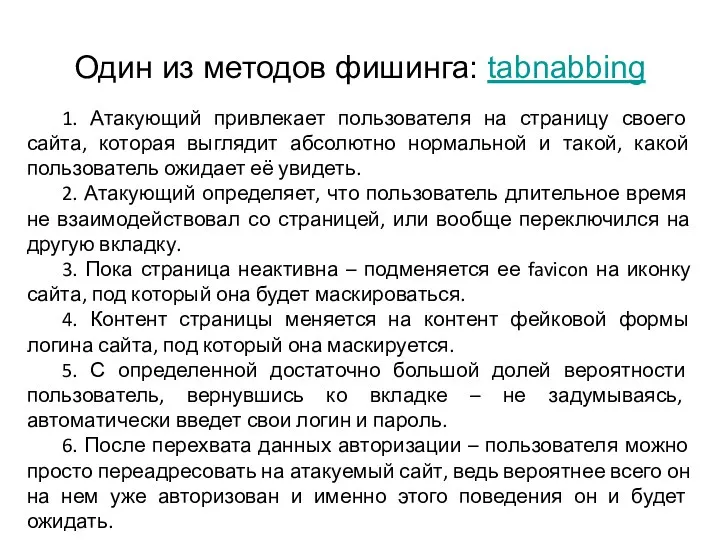

- 29. Один из методов фишинга: tabnabbing 1. Атакующий привлекает пользователя на страницу своего сайта, которая выглядит абсолютно

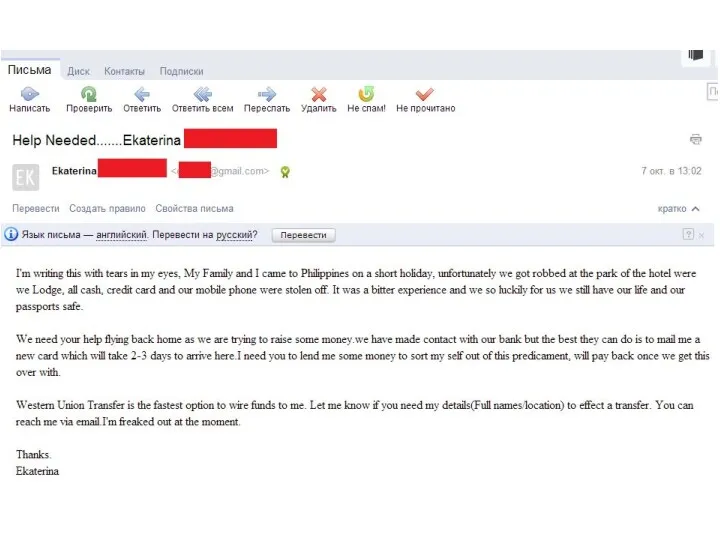

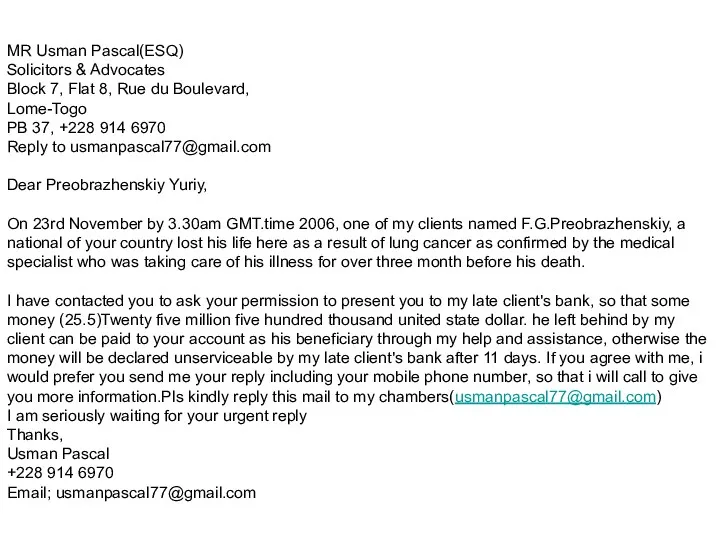

- 31. MR Usman Pascal(ESQ) Solicitors & Advocates Block 7, Flat 8, Rue du Boulevard, Lome-Togo PB 37,

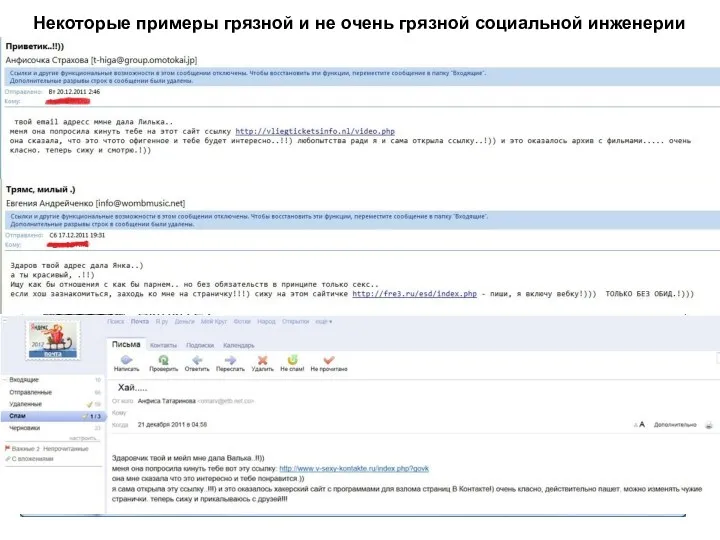

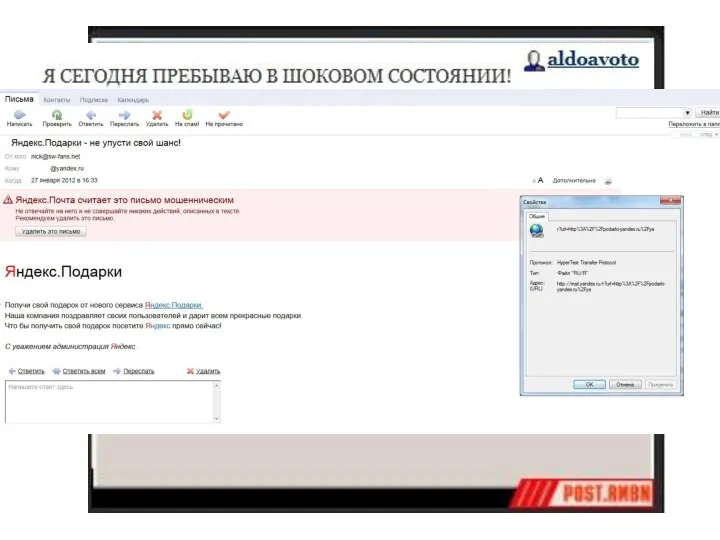

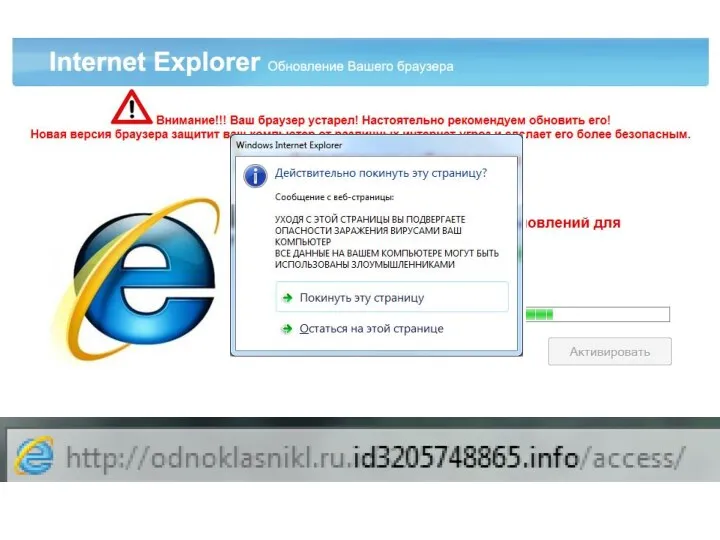

- 33. Некоторые примеры грязной и не очень грязной социальной инженерии

- 36. Парольная защита

- 37. «Что такое брелок? Это такая штуковина, позволяющая потерять все ключи сразу» (Народная мудрость) Один пароль «на

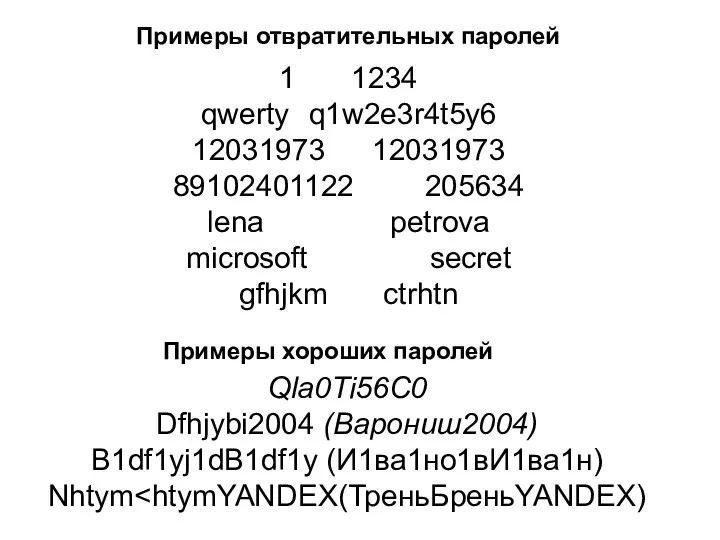

- 38. Примеры отвратительных паролей 1 1234 qwerty q1w2e3r4t5y6 12031973 12031973 89102401122 205634 lena petrova microsoft secret gfhjkm

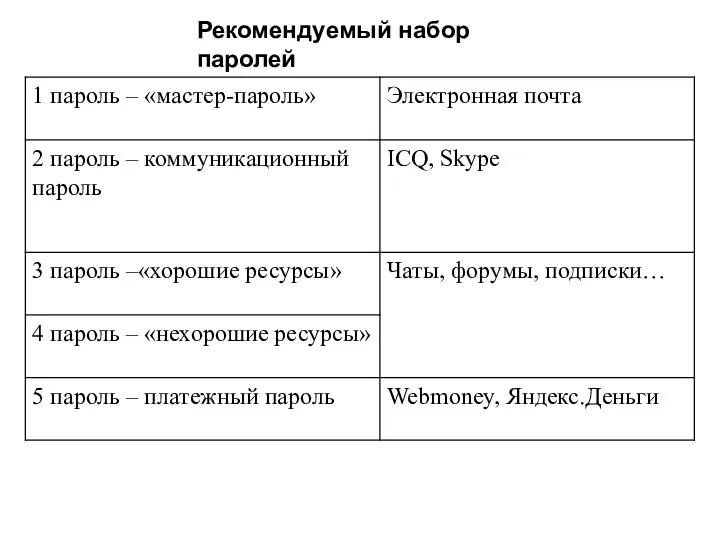

- 39. Рекомендуемый набор паролей

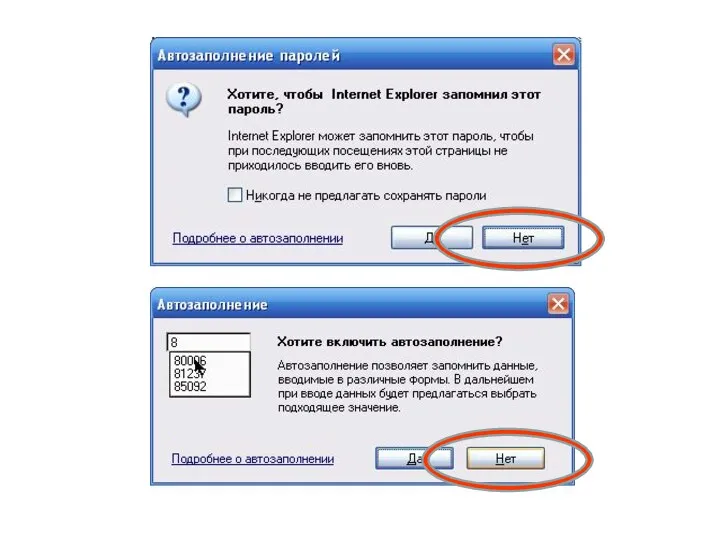

- 40. Основные требования информационной безопасности к методу парольной защиты Вход всех пользователей в систему должен подтверждаться вводом

- 41. Основные требования информационной безопасности к методу парольной защиты 6. Все действительные в системе пароли желательно проверять

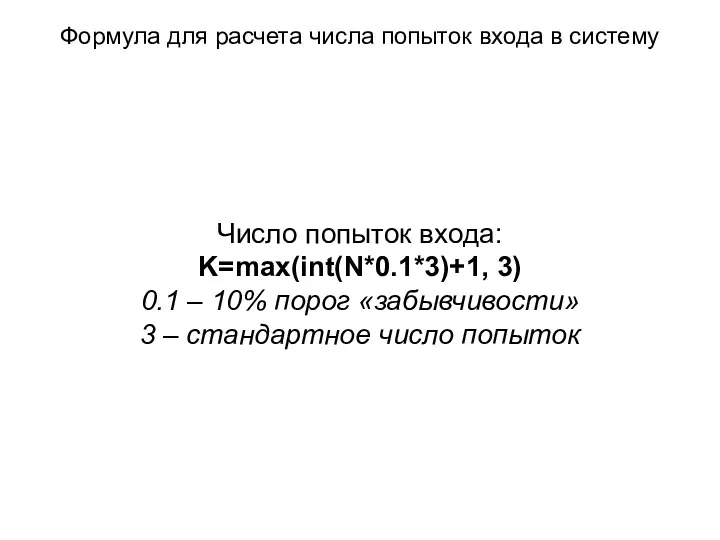

- 42. Формула для расчета числа попыток входа в систему Число попыток входа: K=max(int(N*0.1*3)+1, 3) 0.1 – 10%

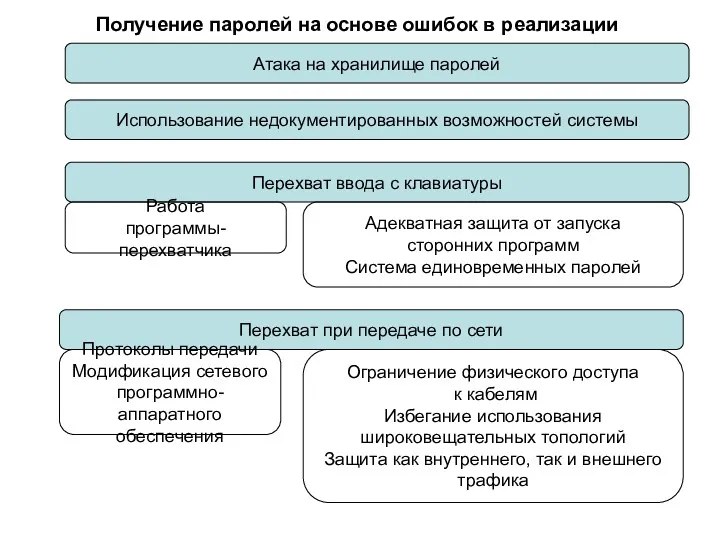

- 46. Получение паролей на основе ошибок в реализации Атака на хранилище паролей Использование недокументированных возможностей системы Перехват

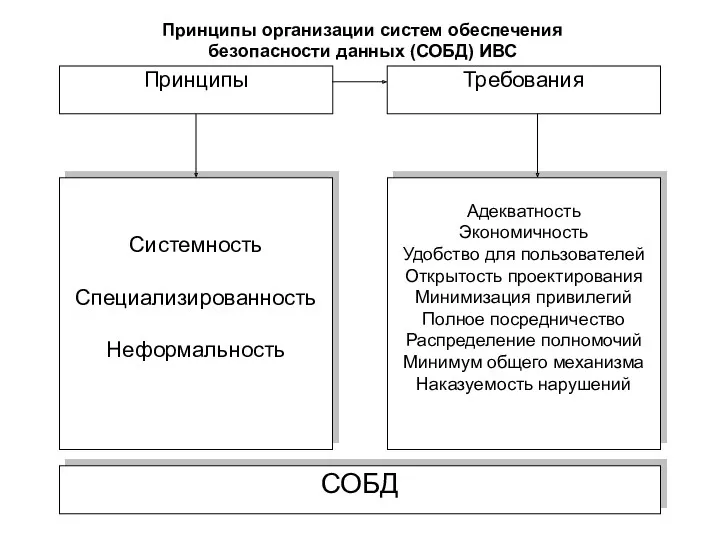

- 47. Цели и задачи защиты информации в ИВС Принципы и требования к системе безопасности данных

- 48. Цель и задачи защиты данных в ИВС

- 49. Принципы организации систем обеспечения безопасности данных (СОБД) ИВС

- 50. Раздел второй «Методы и средства защиты данных»

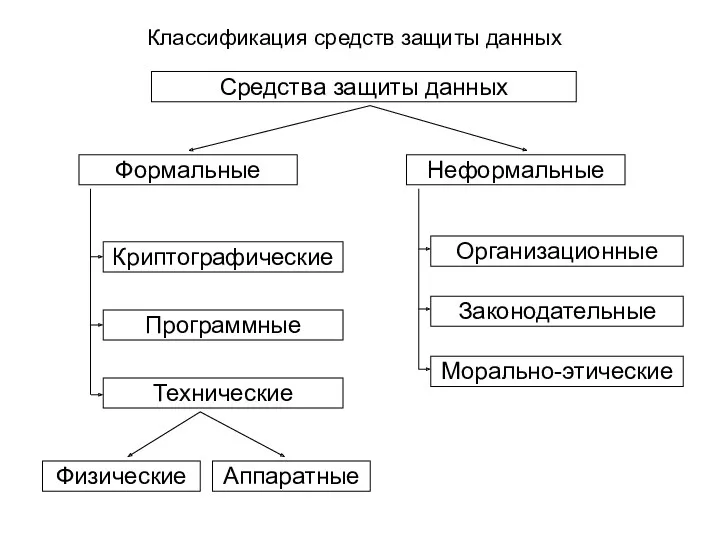

- 51. Классификация средств защиты данных Средства защиты данных Формальные Неформальные Криптографические Программные Технические Организационные Законодательные Морально-этические Физические

- 52. Физические средства защиты

- 53. Физические средства защиты Физические средства защиты выполняют следующие основные функции: – охрана территории и зданий; –

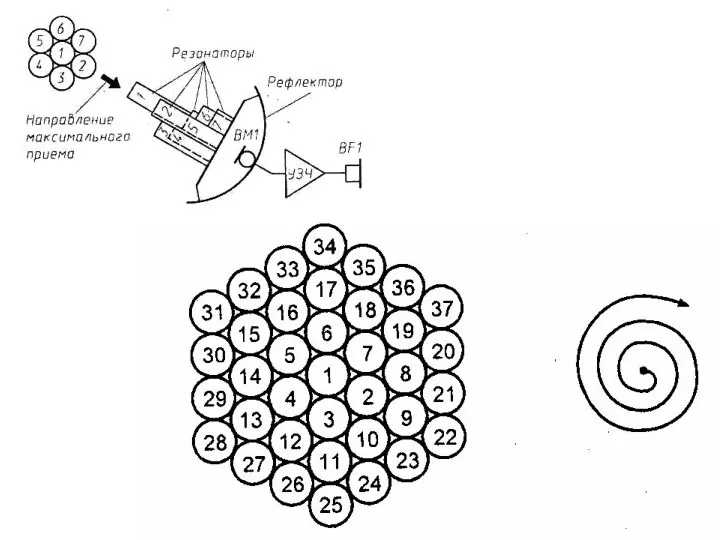

- 56. Аппаратные средства защиты

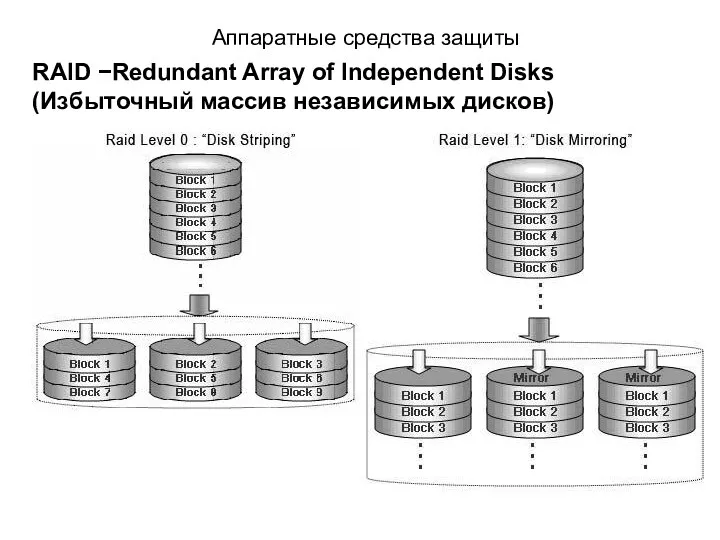

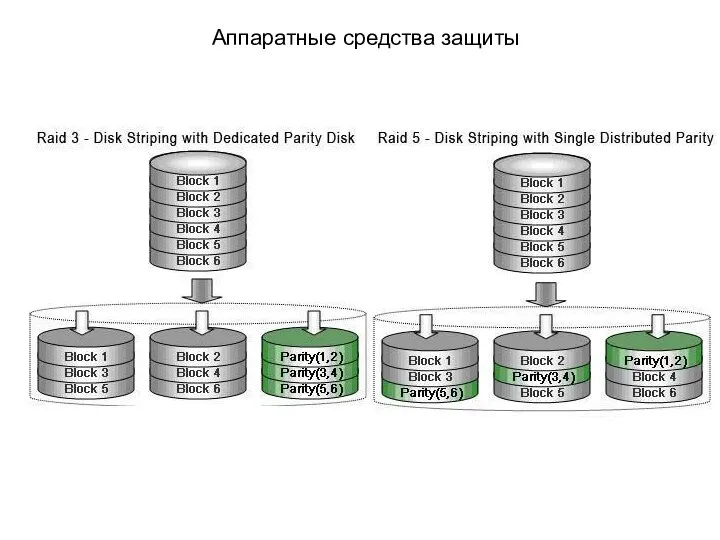

- 57. Аппаратные средства защиты RAID −Redundant Array of Independent Disks (Избыточный массив независимых дисков)

- 58. Аппаратные средства защиты

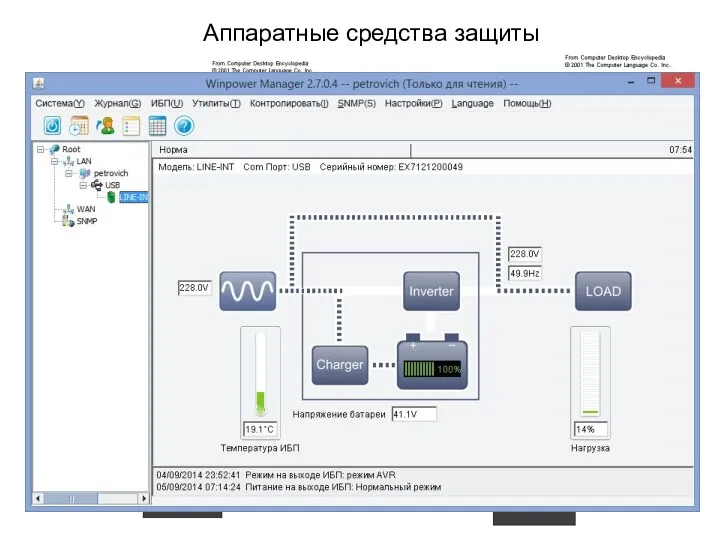

- 59. Аппаратные средства защиты UPS – Uninterruptible Power Supply (Источник бесперебойного питания)

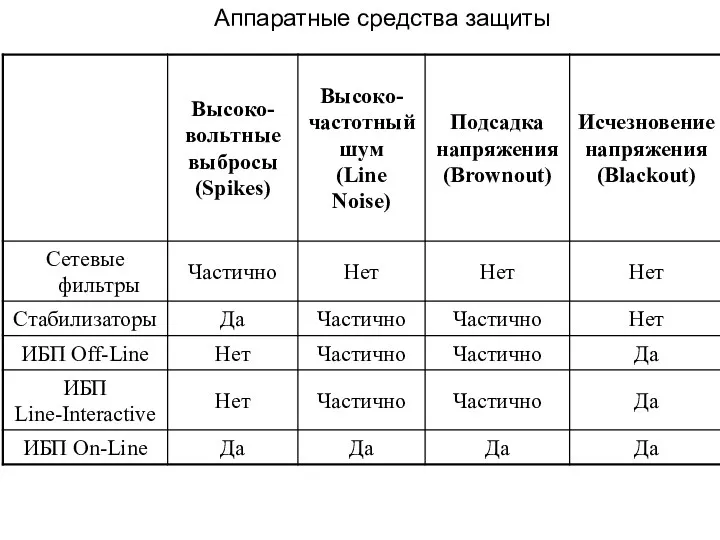

- 60. Аппаратные средства защиты

- 61. Аппаратные средства защиты

- 62. Резервирование данных

- 63. Классификация резервирования Полное резервирование Инкрементное резервирование Дифференциальное резервирование

- 64. Инкрементное резервирование

- 65. Циклы использования носителей для резервирования

- 66. Сменные носители для резервирования информации Цена за 1Гб: 14628р. Цена за 1Гб: 12р. Цена за 1Гб:

- 67. Промышленное ленточное резервирование

- 68. Потенциально-опасное программное обеспечение

- 69. Потенциально вредоносное программное обеспечение Вирус Троянский конь Сетевой червь Закладка Люк, брешь, черный ход Разновидности: По

- 72. Криптографические средства защиты

- 73. Криптографические средства защиты Криптография Тайнопись Криптография с ключом Асимметричные Симметричные Поточные Блочные

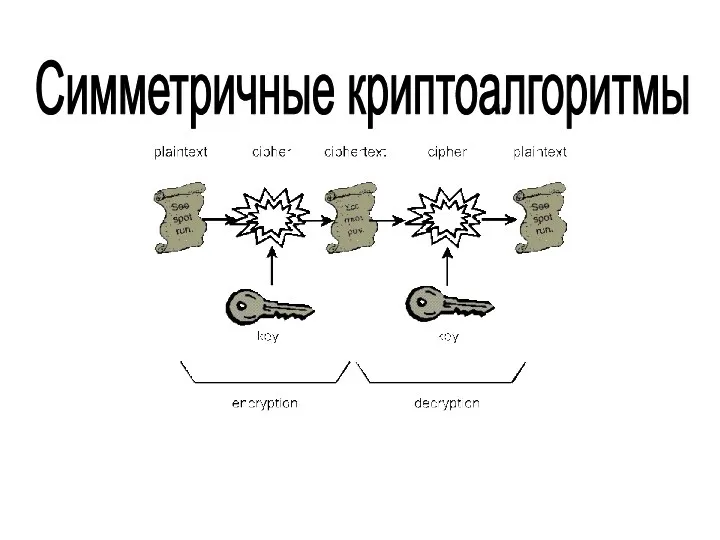

- 74. Симметричные криптоалгоритмы

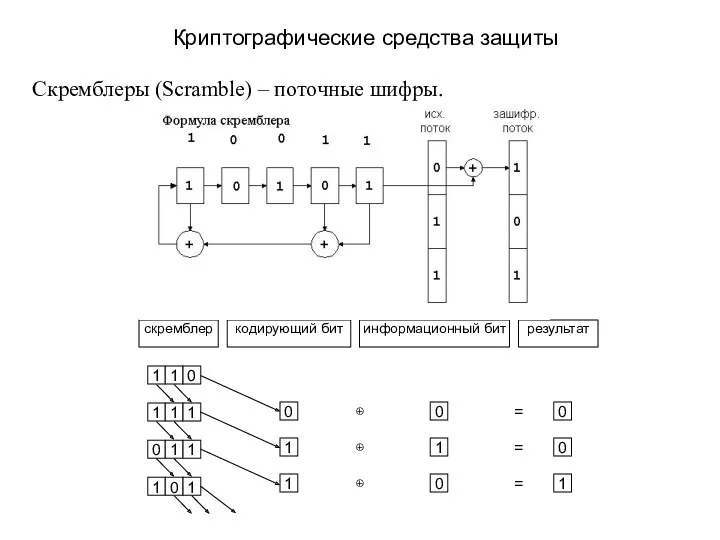

- 75. Криптографические средства защиты Скремблеры (Scramble) – поточные шифры.

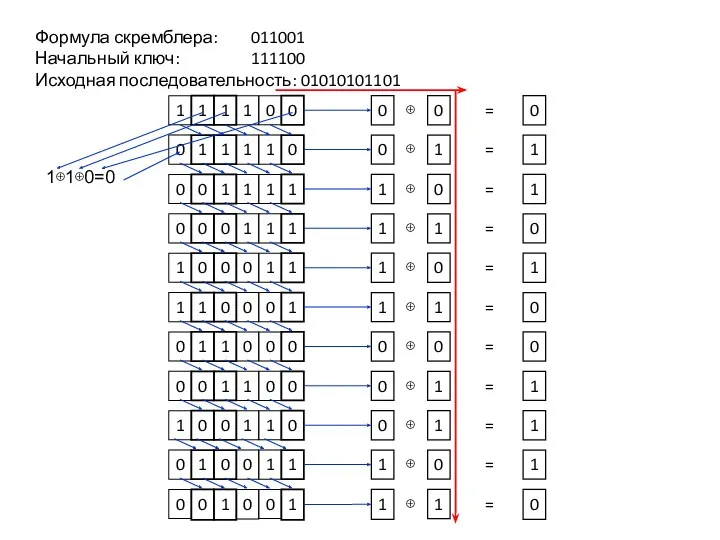

- 76. 1 Формула скремблера: 011001 Начальный ключ: 111100 Исходная последовательность: 01010101101 1 1 1 0 0 0

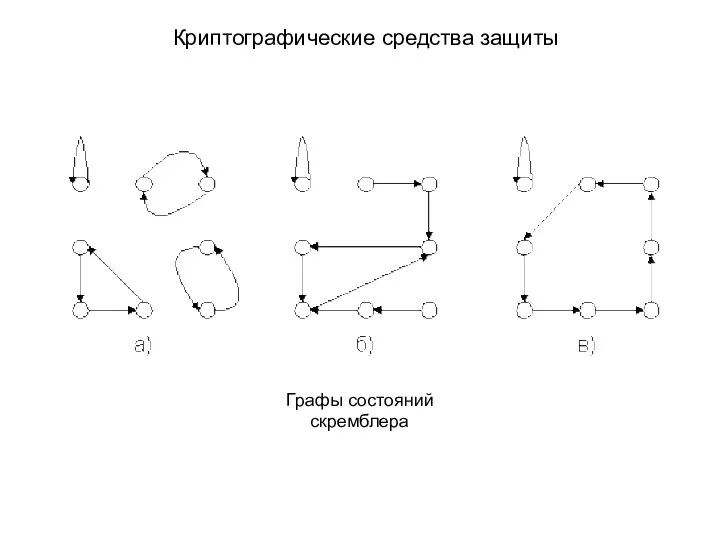

- 77. Графы состояний скремблера Криптографические средства защиты

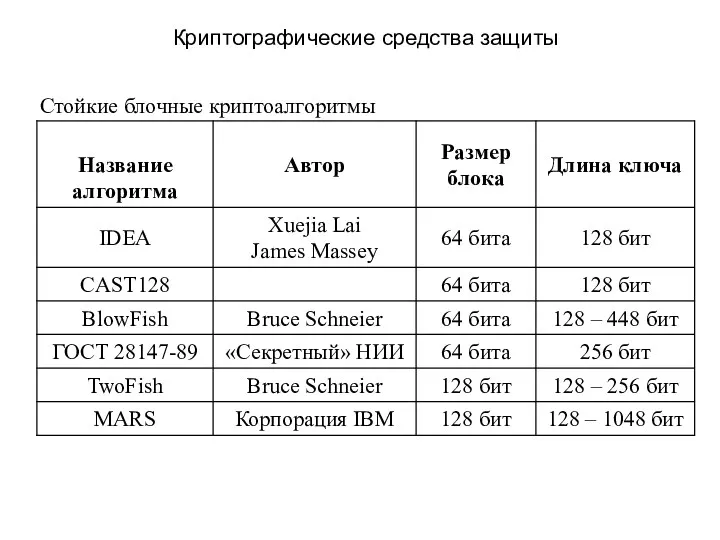

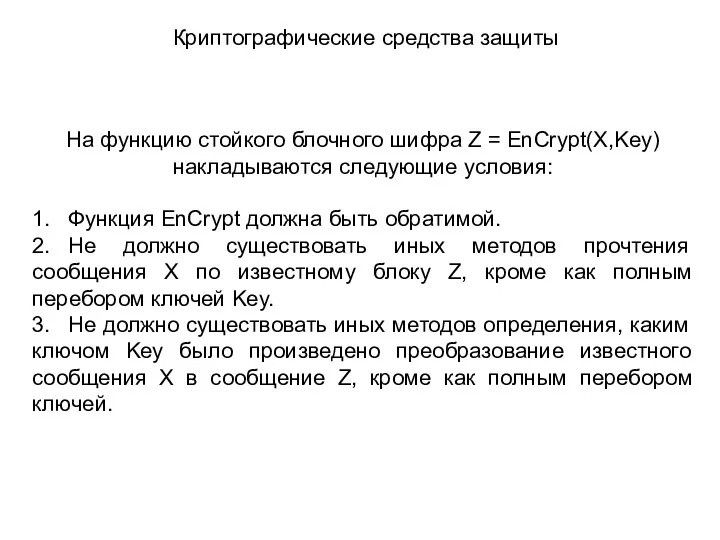

- 78. Криптографические средства защиты Стойкие блочные криптоалгоритмы

- 79. На функцию стойкого блочного шифра Z = EnCrypt(X,Key) накладываются следующие условия: 1. Функция EnCrypt должна быть

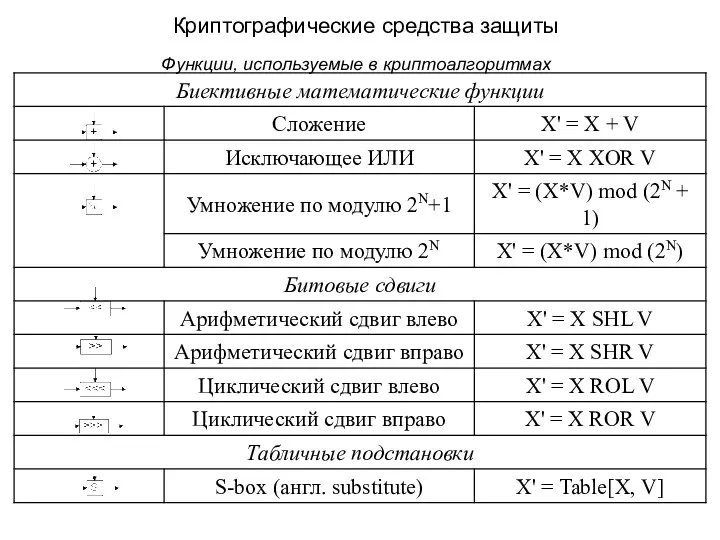

- 80. Криптографические средства защиты Функции, используемые в криптоалгоритмах

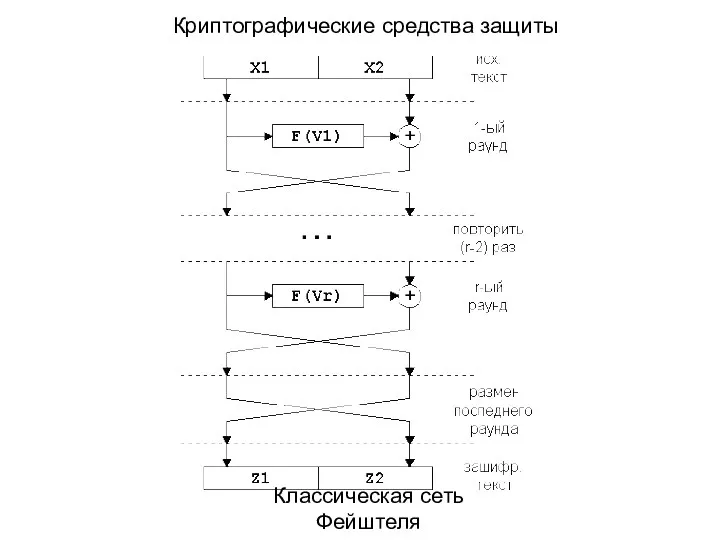

- 81. Классическая сеть Фейштеля Криптографические средства защиты

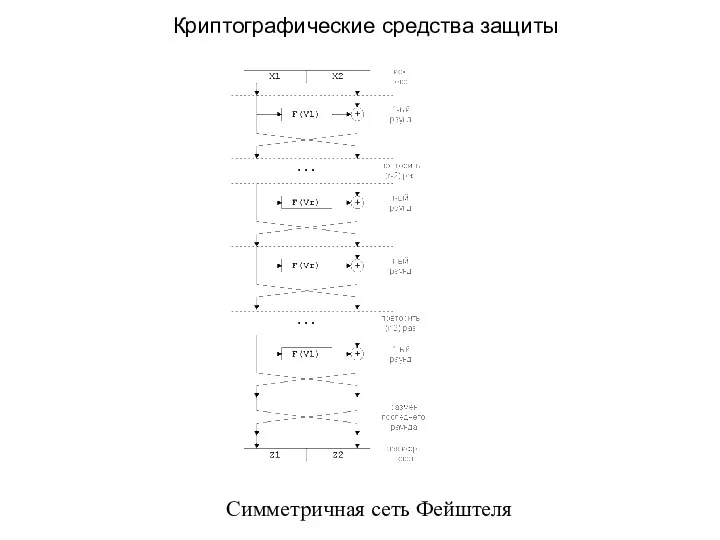

- 82. Симметричная сеть Фейштеля Криптографические средства защиты

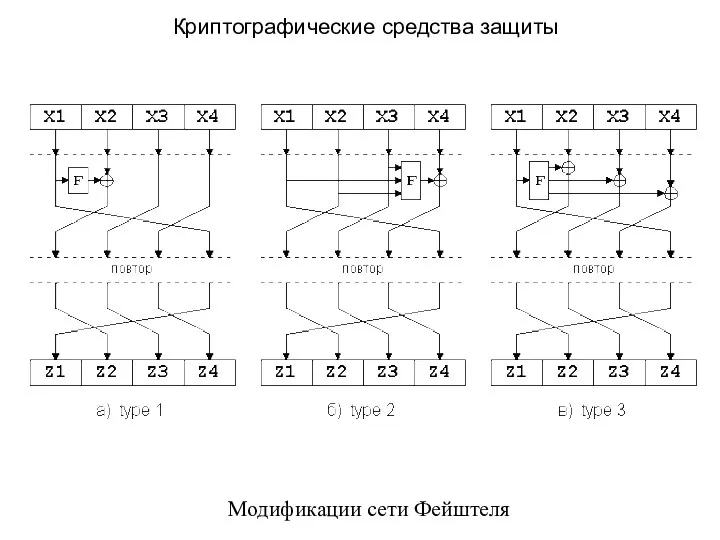

- 83. Модификации сети Фейштеля Криптографические средства защиты

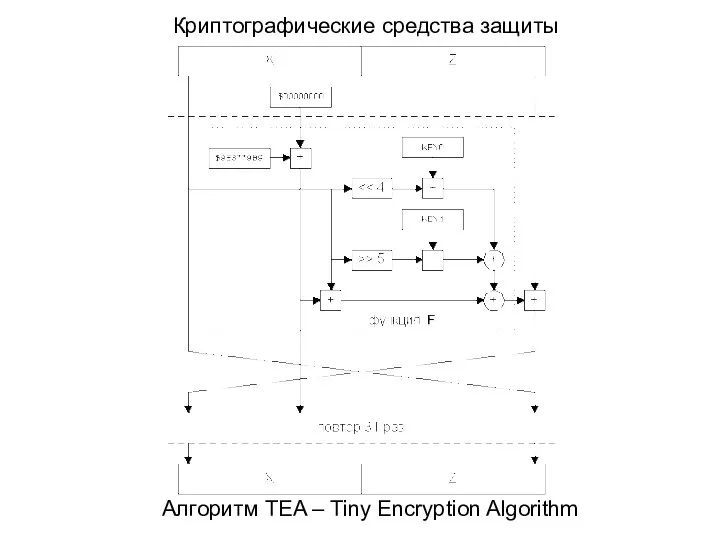

- 84. Алгоритм TEA – Tiny Encryption Algorithm Криптографические средства защиты

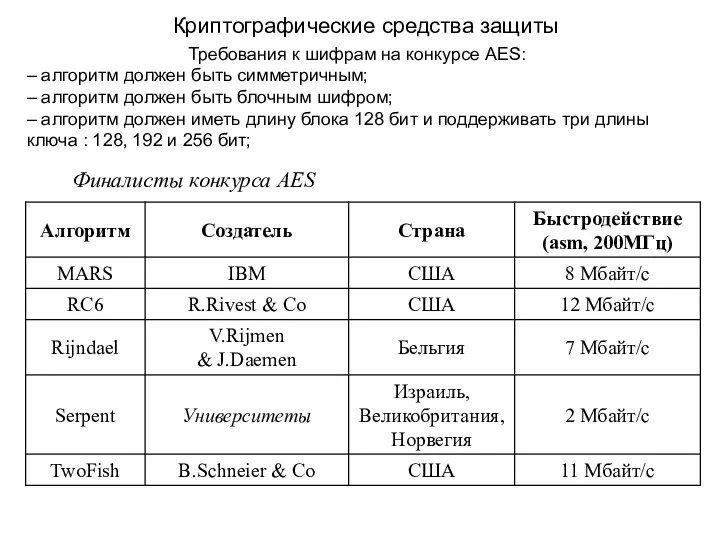

- 85. Требования к шифрам на конкурсе AES: – алгоритм должен быть симметричным; – алгоритм должен быть блочным

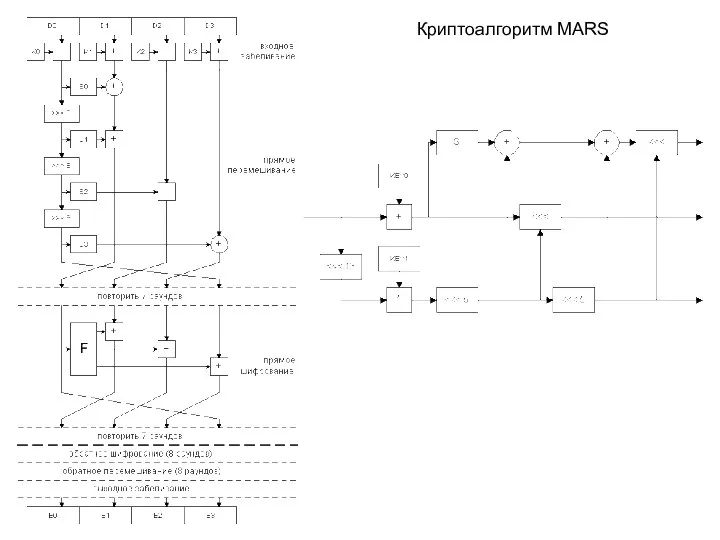

- 86. Криптоалгоритм MARS

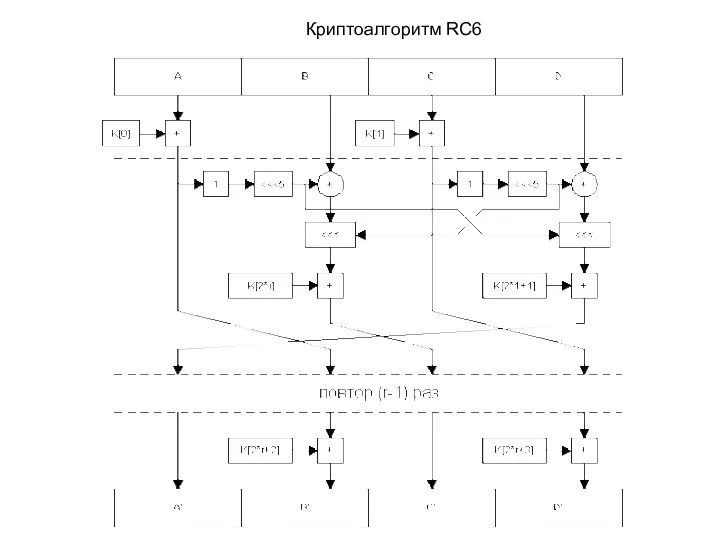

- 87. Криптоалгоритм RC6

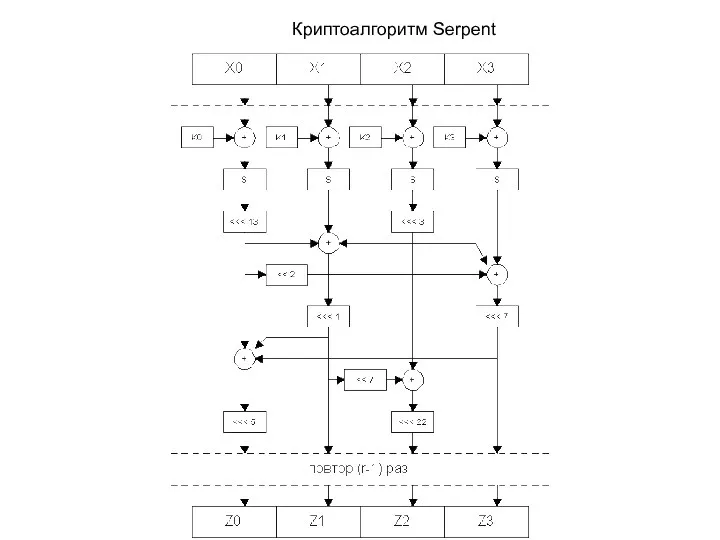

- 88. Криптоалгоритм Serpent

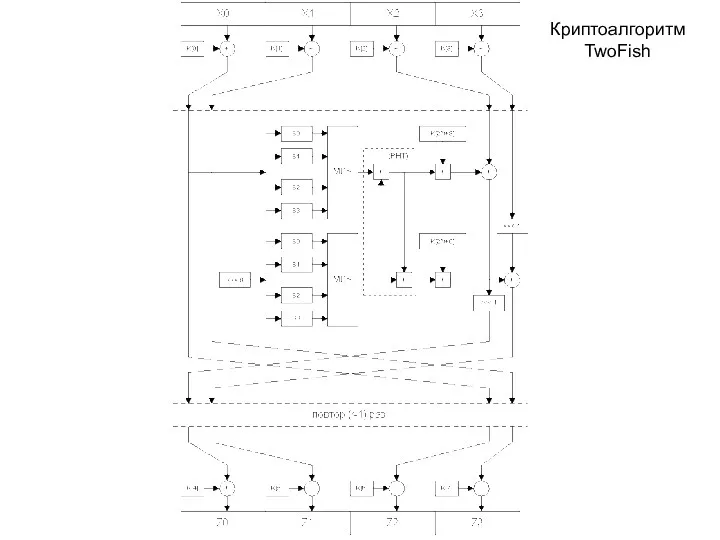

- 89. Криптоалгоритм TwoFish

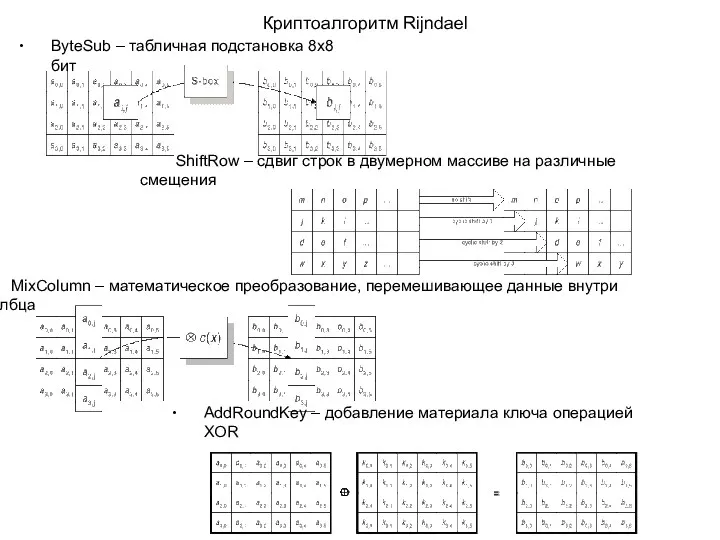

- 90. ByteSub – табличная подстановка 8х8 бит ShiftRow – сдвиг строк в двумерном массиве на различные смещения

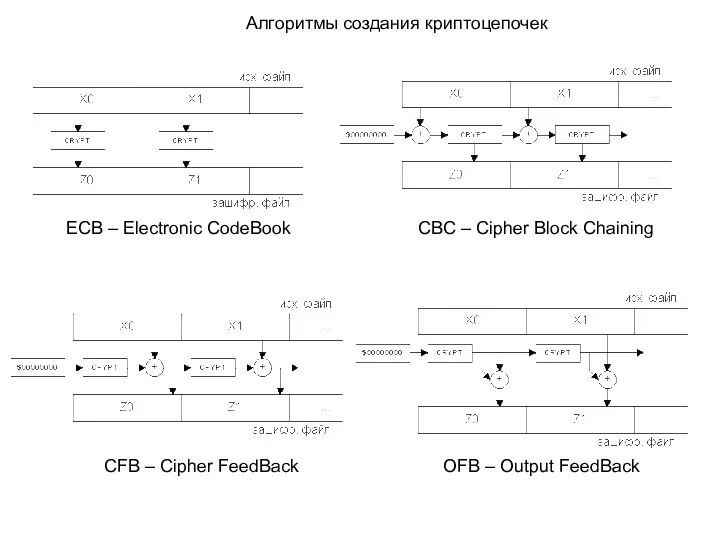

- 91. Алгоритмы создания криптоцепочек

- 92. Алгоритмы создания криптоцепочек ECB – Electronic CodeBook CBC – Cipher Block Chaining CFB – Cipher FeedBack

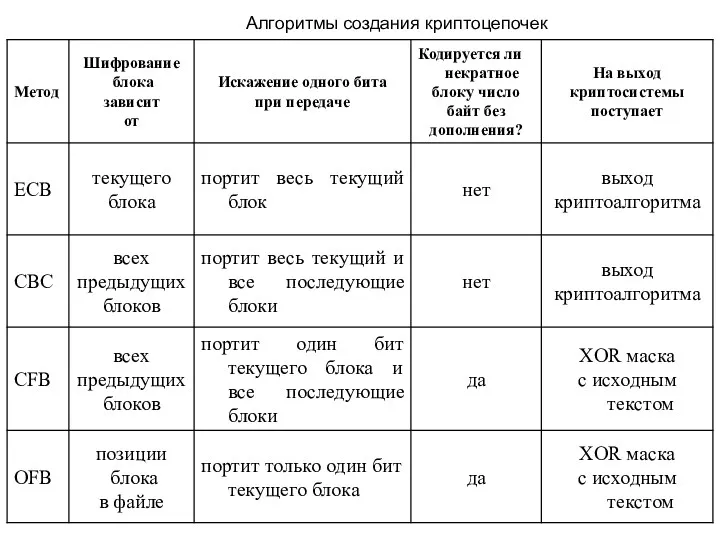

- 93. Алгоритмы создания криптоцепочек

- 94. Рандомизация сообщений

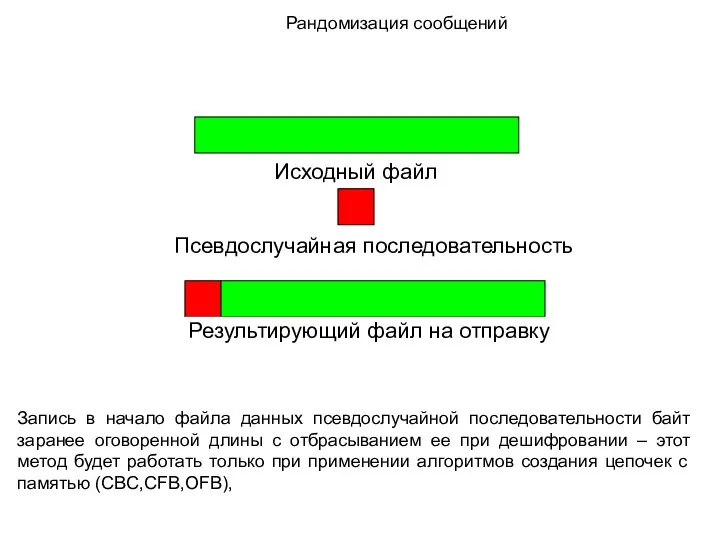

- 95. Исходный файл Псевдослучайная последовательность Результирующий файл на отправку Рандомизация сообщений Запись в начало файла данных псевдослучайной

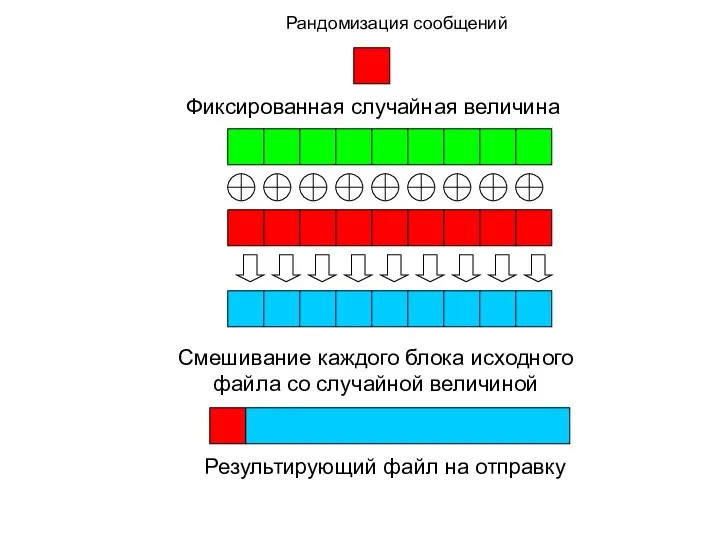

- 96. Рандомизация сообщений Фиксированная случайная величина Смешивание каждого блока исходного файла со случайной величиной Результирующий файл на

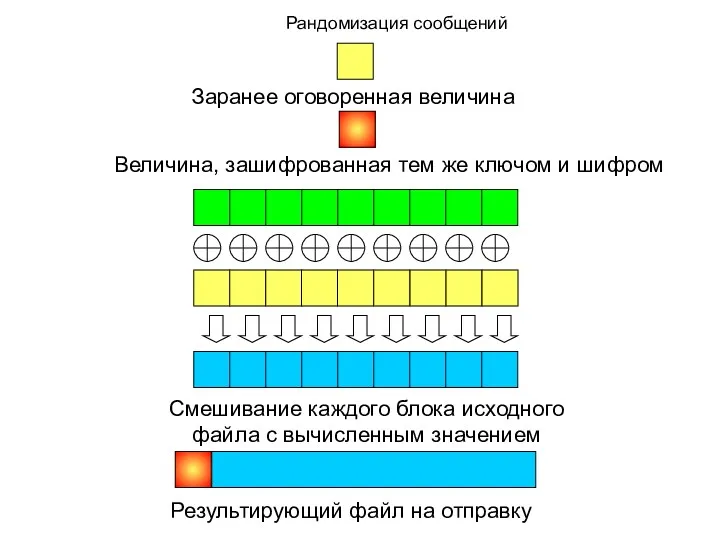

- 97. Рандомизация сообщений Заранее оговоренная величина Смешивание каждого блока исходного файла с вычисленным значением Результирующий файл на

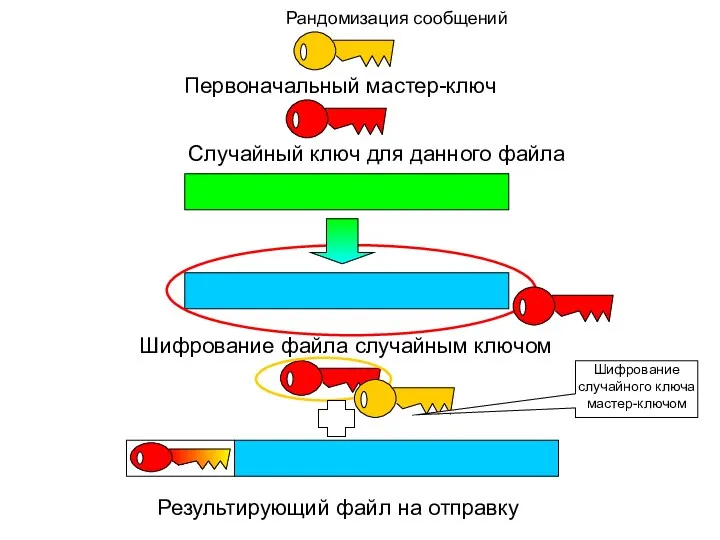

- 98. Случайный ключ для данного файла Шифрование файла случайным ключом Результирующий файл на отправку Первоначальный мастер-ключ Шифрование

- 99. Алгоритмы сжатия информации

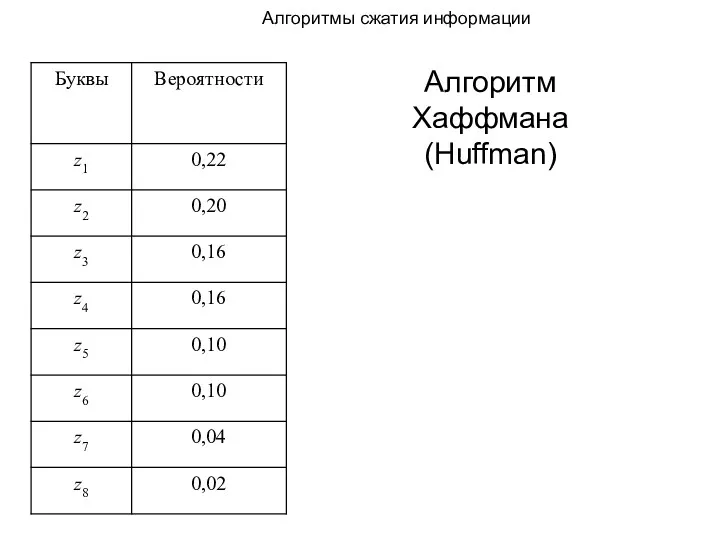

- 100. Алгоритмы сжатия информации Алгоритм Хаффмана (Huffman)

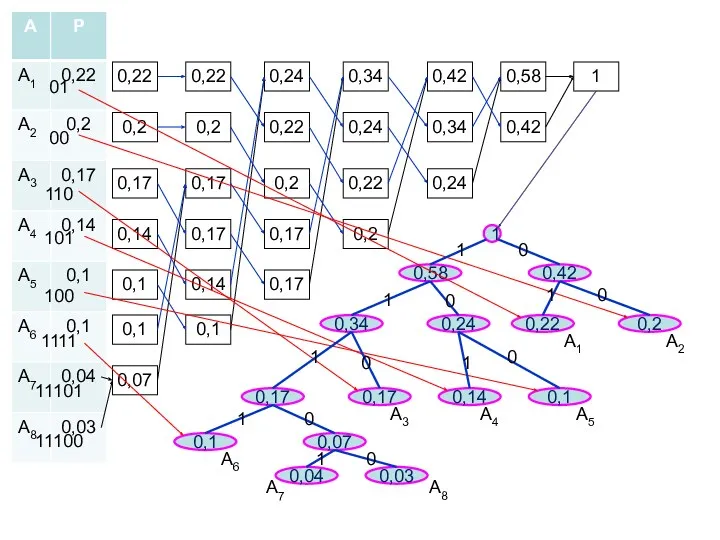

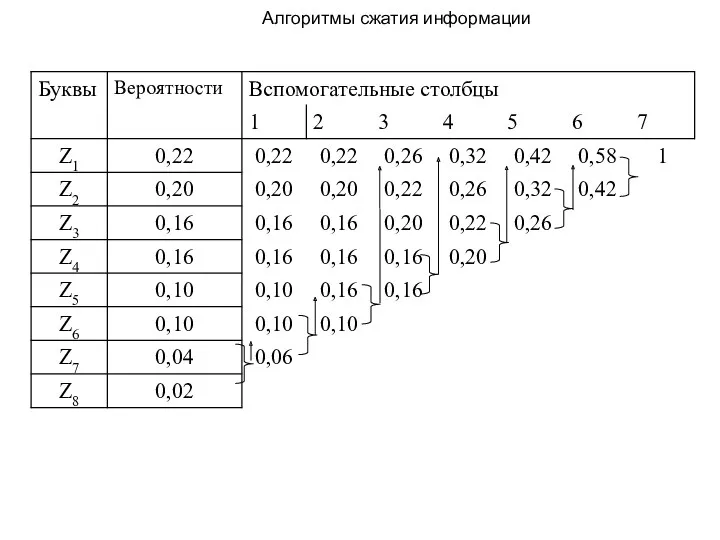

- 101. 0,22 0,2 0,17 0,14 0,1 0,1 0,07 0,22 0,2 0,17 0,17 0,14 0,1 0,24 0,22 0,2

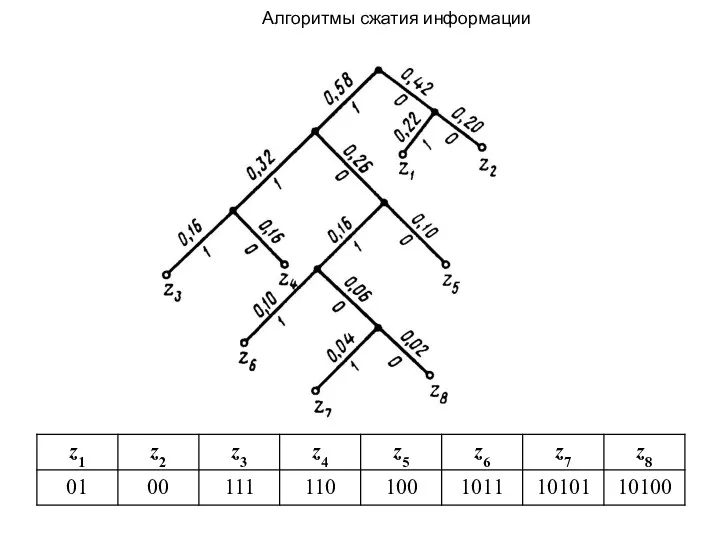

- 102. Алгоритмы сжатия информации

- 103. Алгоритмы сжатия информации

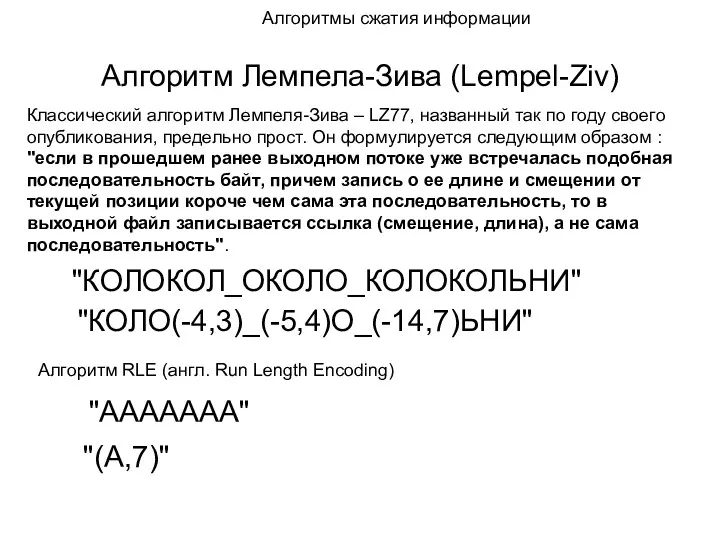

- 104. Алгоритмы сжатия информации Алгоритм Лемпела-Зива (Lempel-Ziv) Классический алгоритм Лемпеля-Зива – LZ77, названный так по году своего

- 105. Хеширование

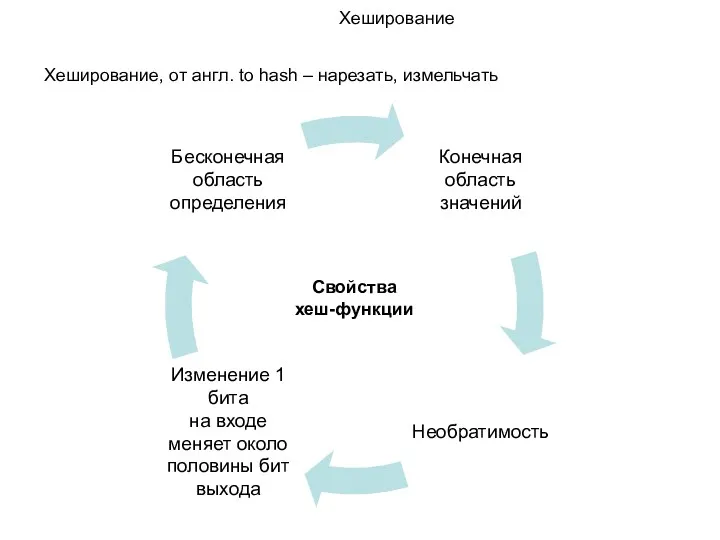

- 106. Хеширование Хеширование, от англ. to hash – нарезать, измельчать Свойства хеш-функции

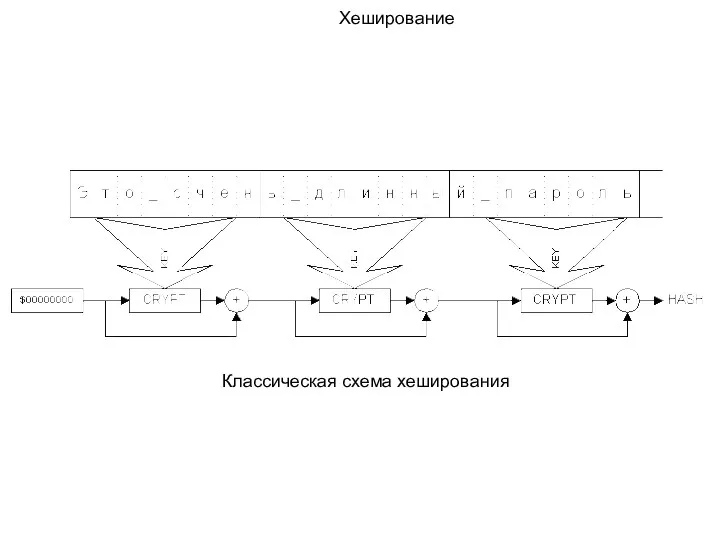

- 107. Хеширование Классическая схема хеширования

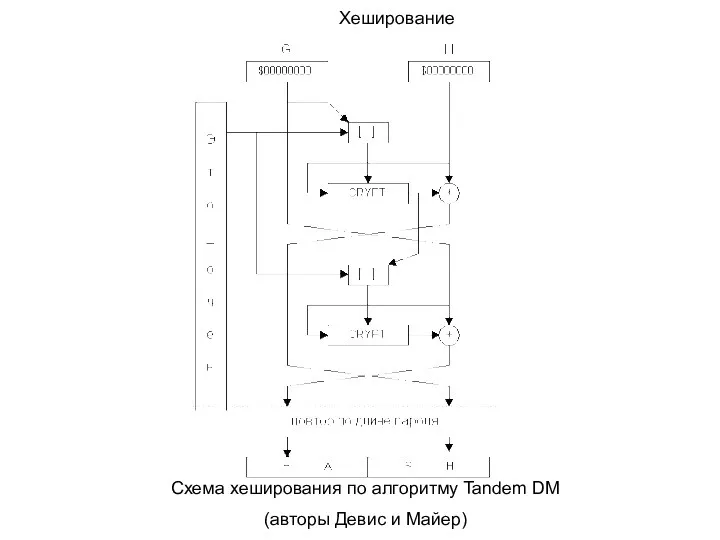

- 108. Хеширование Схема хеширования по алгоритму Tandem DM (авторы Девис и Майер)

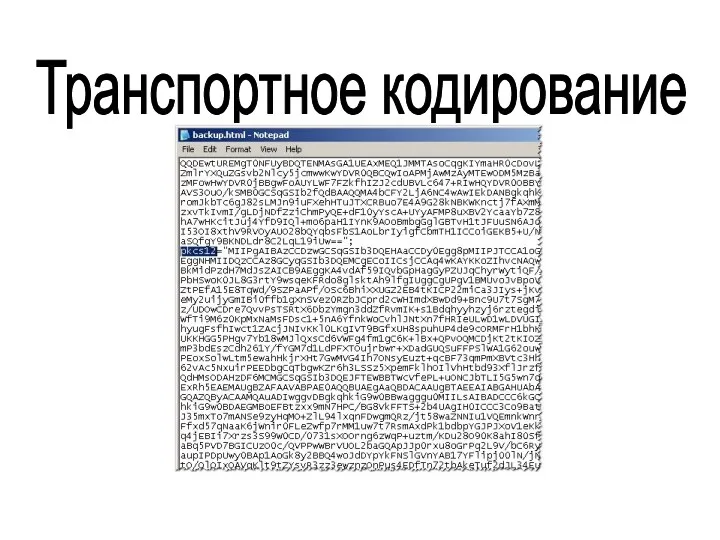

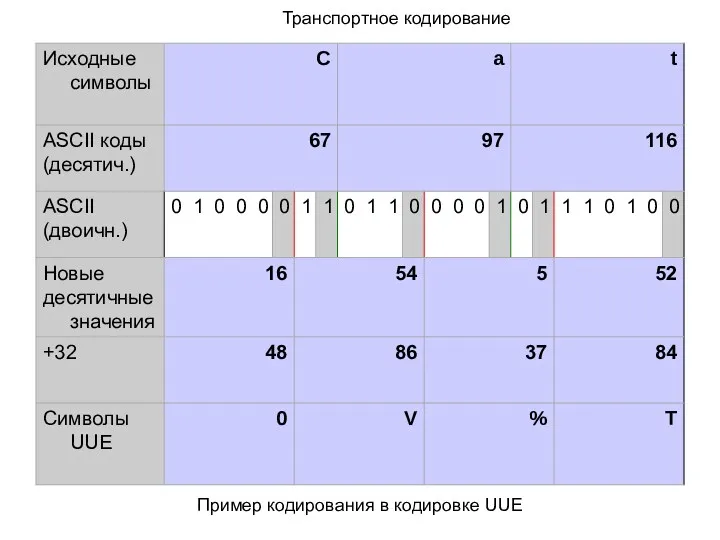

- 109. Транспортное кодирование

- 110. Транспортное кодирование Алфавит кодировки BASE64

- 111. Транспортное кодирование Пример кодирования в кодировке UUE

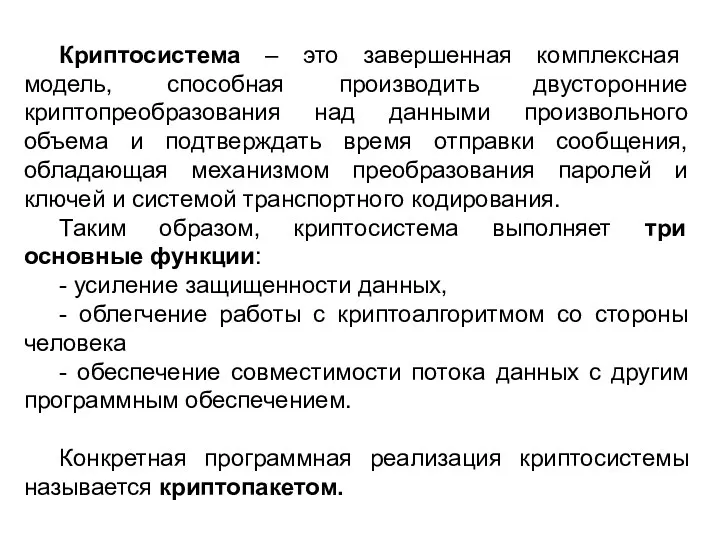

- 112. Функции симметричных криптосистем

- 113. Криптосистема – это завершенная комплексная модель, способная производить двусторонние криптопреобразования над данными произвольного объема и подтверждать

- 114. :) Первое краткое резюме :)

- 115. Общая схема симметричной криптосистемы

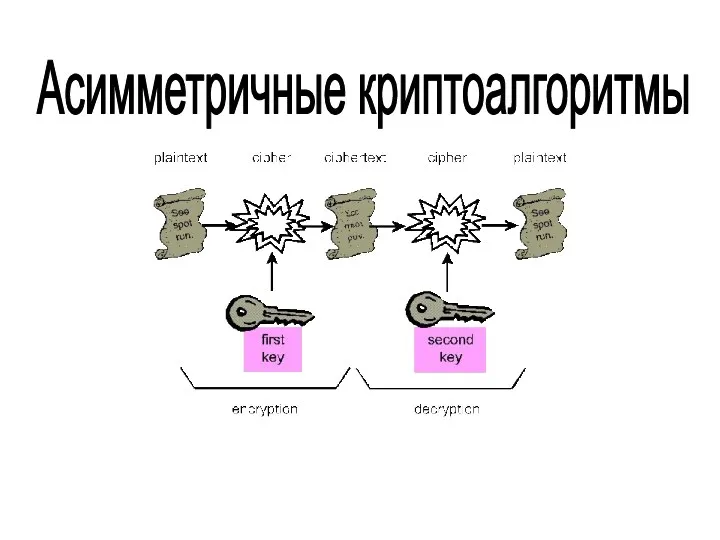

- 116. Асимметричные криптоалгоритмы

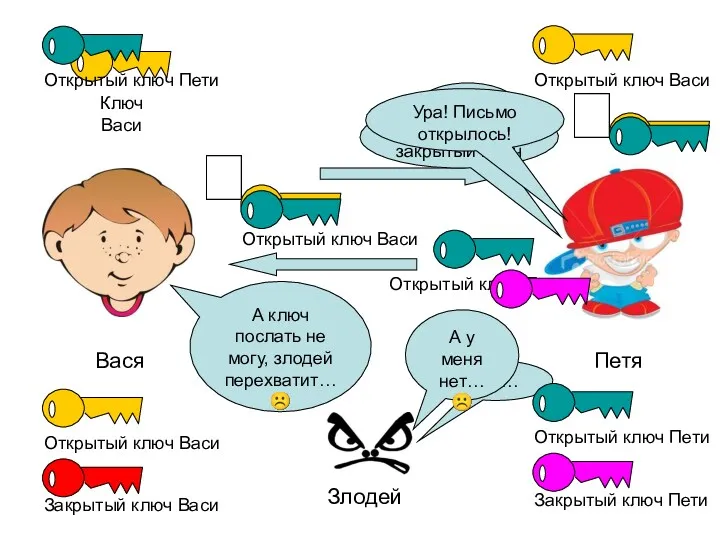

- 117. Вася Петя Закрытый ключ Васи Злодей ? Ключ Васи ? А где ключ? А ключ послать

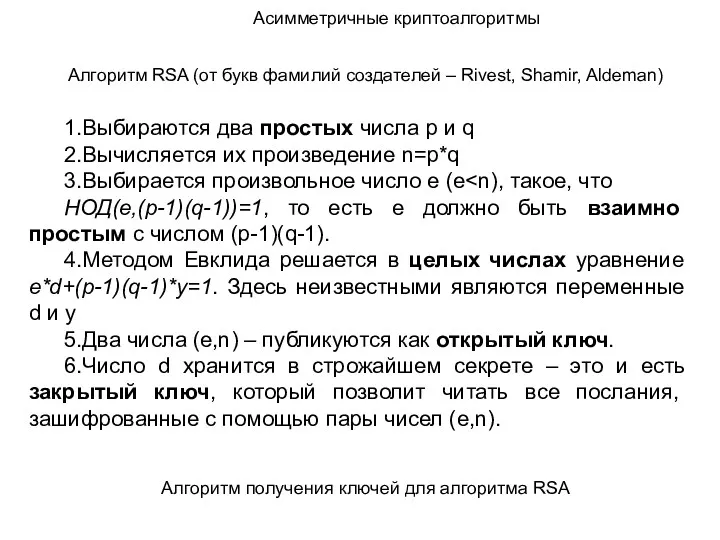

- 118. 1.Выбираются два простых числа p и q 2.Вычисляется их произведение n=p*q 3.Выбирается произвольное число e (e

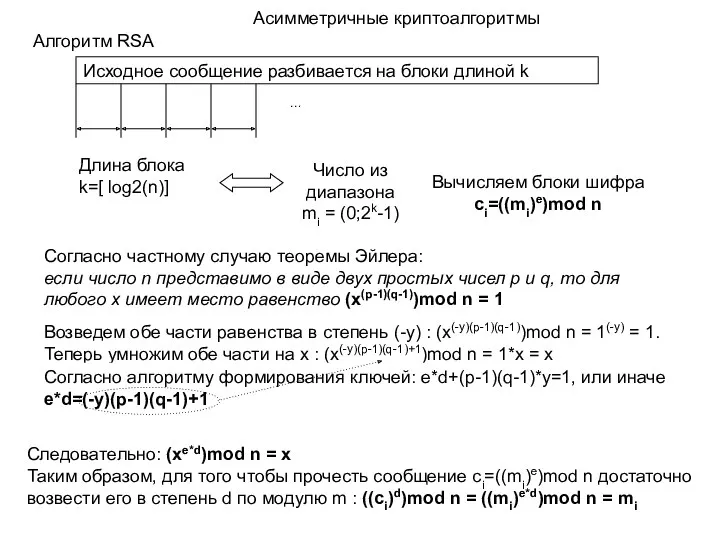

- 119. Исходное сообщение разбивается на блоки длиной k … Число из диапазона mi = (0;2k-1) Вычисляем блоки

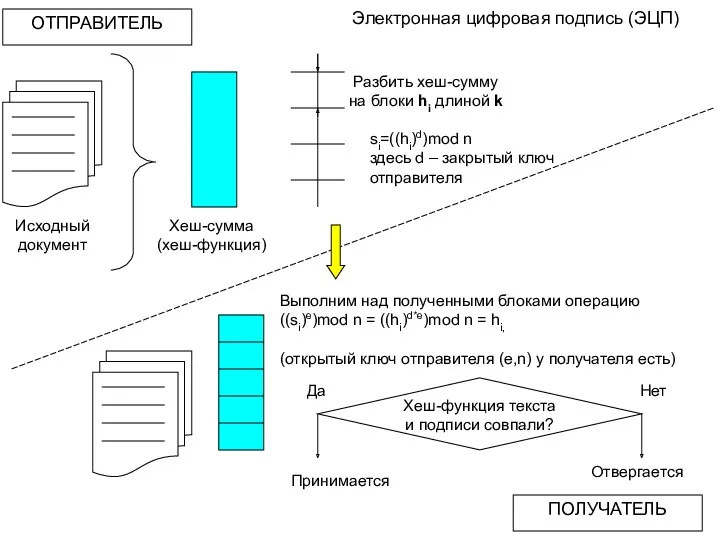

- 120. Электронная цифровая подпись

- 121. Исходный документ Хеш-сумма (хеш-функция) Разбить хеш-сумму на блоки hi длиной k si=((hi)d)mod n здесь d –

- 122. Федеральный закон Российской Федерации от 6 апреля 2011 г. N 63-ФЗ "Об электронной подписи" Статья 3.

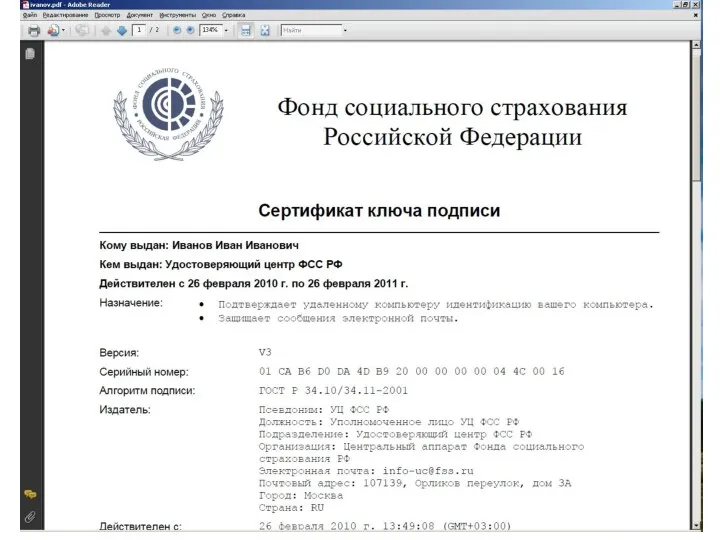

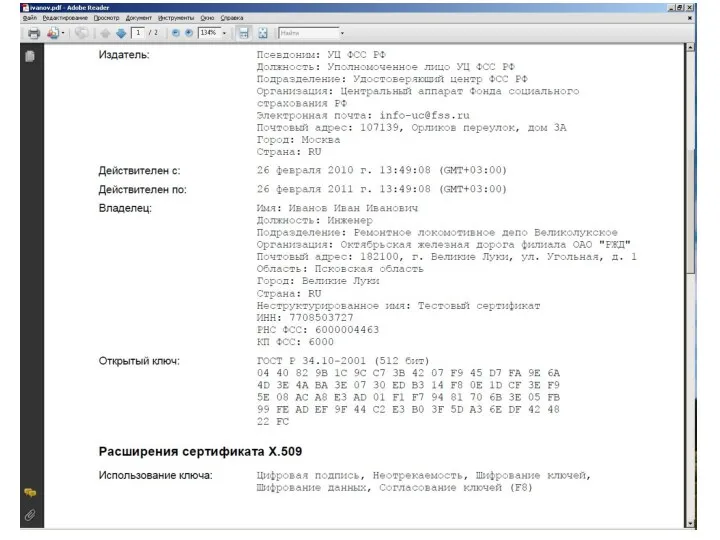

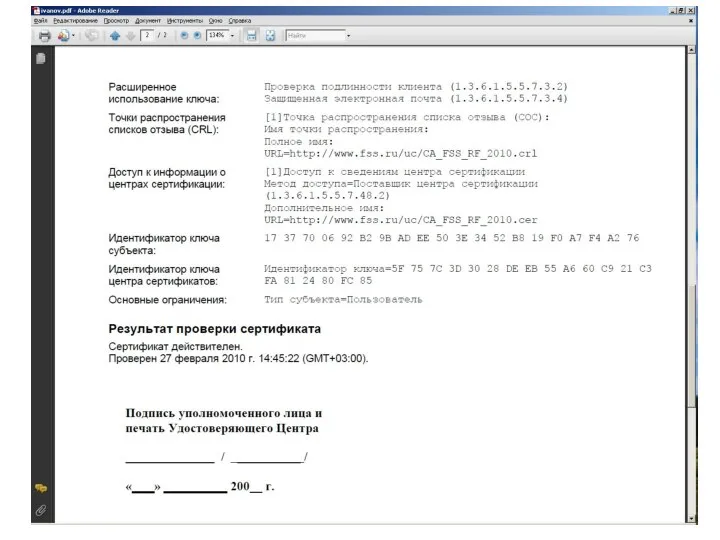

- 123. Компоненты необходимые для работы с электронной цифровой подписью Ключевая пара - связанные между собой открытый и

- 124. Компоненты необходимые для работы с электронной цифровой подписью Сертификат открытого ключа подписи. Сертификаты выпускает уполномоченный удостоверяющий

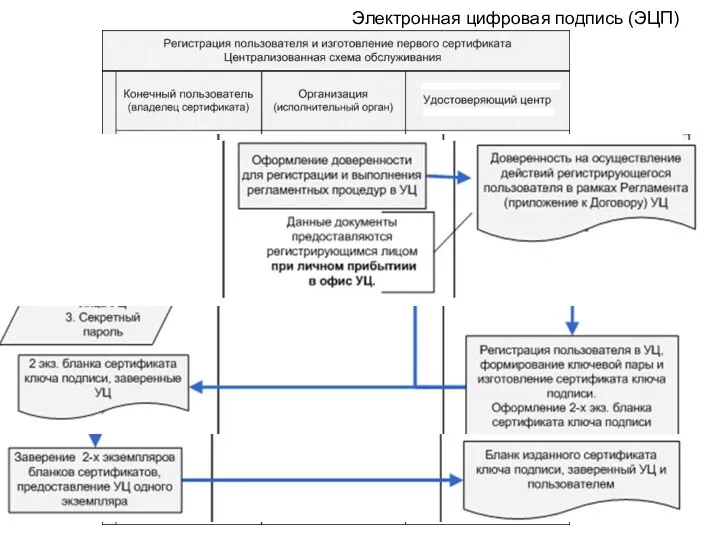

- 125. Электронная цифровая подпись (ЭЦП)

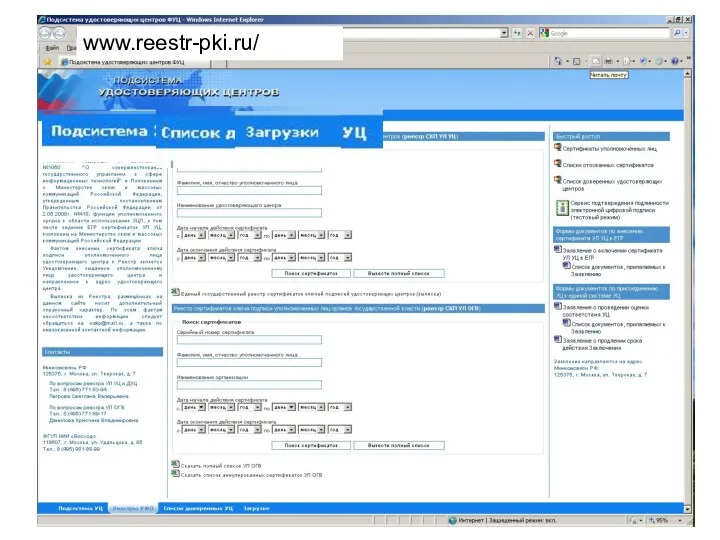

- 129. www.reestr-pki.ru/

- 130. Распространение открытых ключей

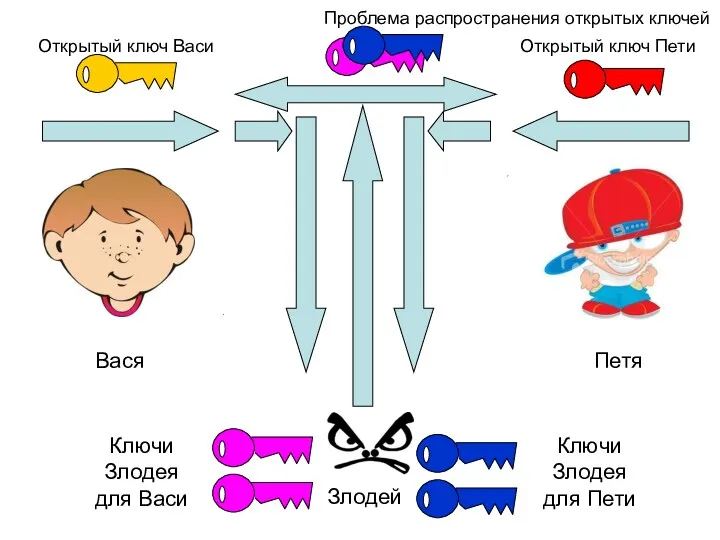

- 131. Вася Петя Открытый ключ Васи Открытый ключ Пети Интернет ? Злодей Ключи Злодея для Васи Ключи

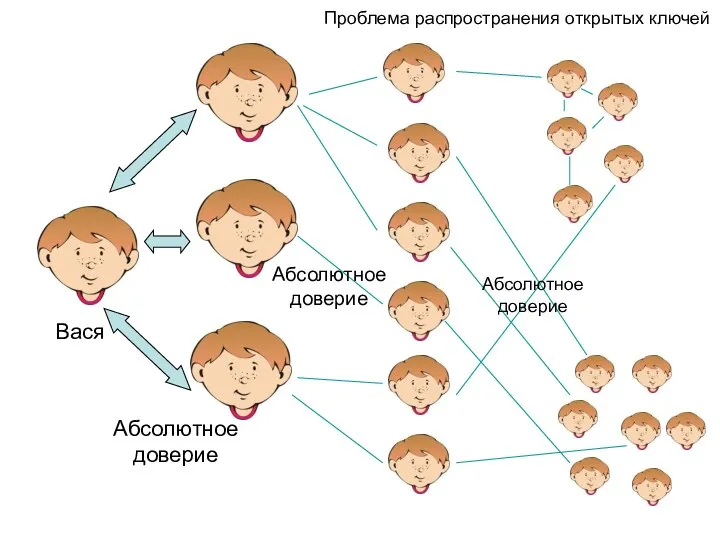

- 132. Вася Абсолютное доверие Проблема распространения открытых ключей Абсолютное доверие Абсолютное доверие

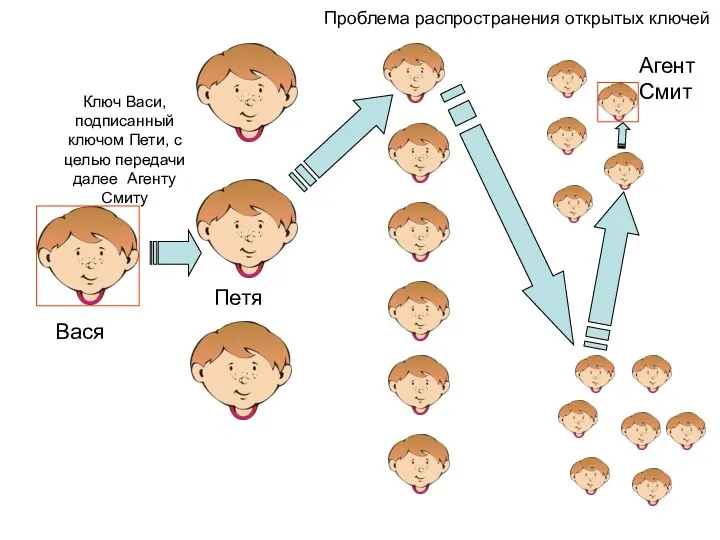

- 133. Вася Проблема распространения открытых ключей Агент Смит Ключ Васи, подписанный ключом Пети, с целью передачи далее

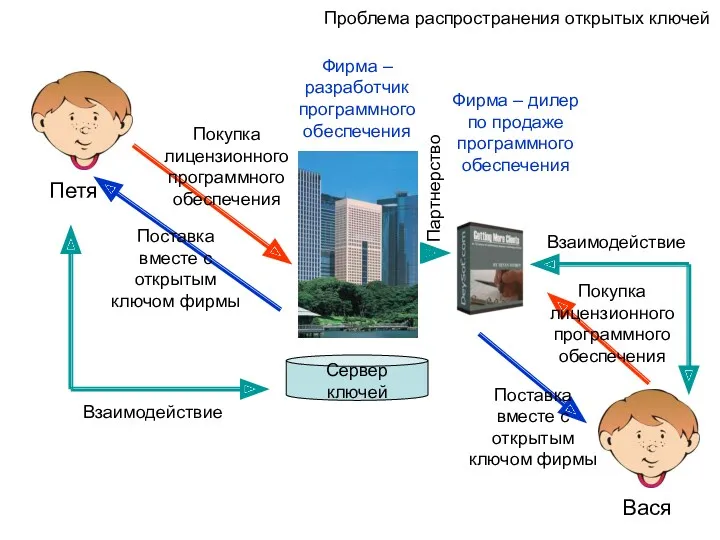

- 134. Проблема распространения открытых ключей Сервер ключей Петя Покупка лицензионного программного обеспечения Поставка вместе с открытым ключом

- 135. Открытый ключ, подписанный какой-либо третьей стороной, называется заверенным с помощью сертификата. Сертификатом называется информационный пакет, содержащий

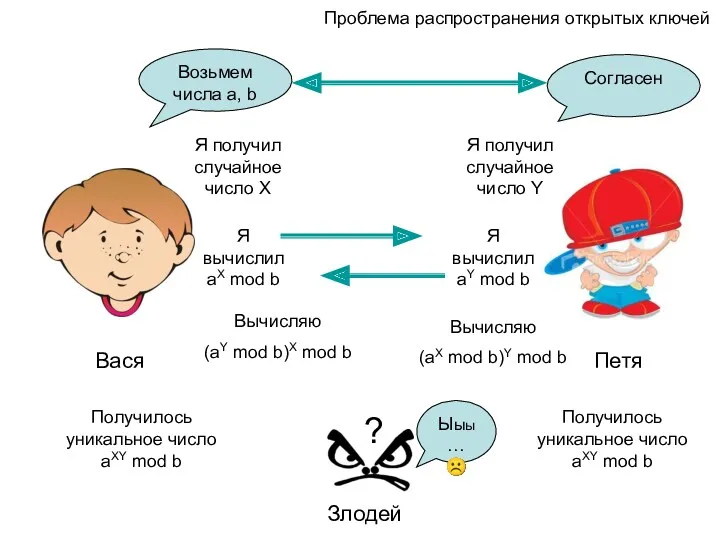

- 136. Проблема распространения открытых ключей Вася Петя Злодей Возьмем числа a, b Согласен Я получил случайное число

- 137. :) Второе краткое резюме :)

- 138. Общая схема асимметричной криптосистемы

- 139. Аутентификация пользователя

- 140. Способы аутентификации пользователя Пароль «Мама мыла раму!»

- 141. Основными характеристиками устройств аутентификации являются: 1. частота ошибочного отрицания законного пользователя; 2. частота ошибочного признания постороннего;

- 142. Защита программного обеспечения

- 143. Основные положения по разработке безопасного программного обеспечения 1. не используйте экзотические и недокументированные возможности языка программирования

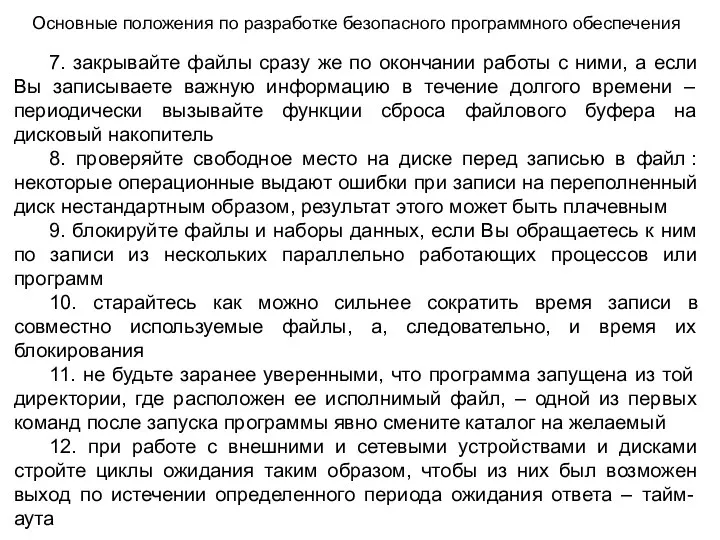

- 144. Основные положения по разработке безопасного программного обеспечения 7. закрывайте файлы сразу же по окончании работы с

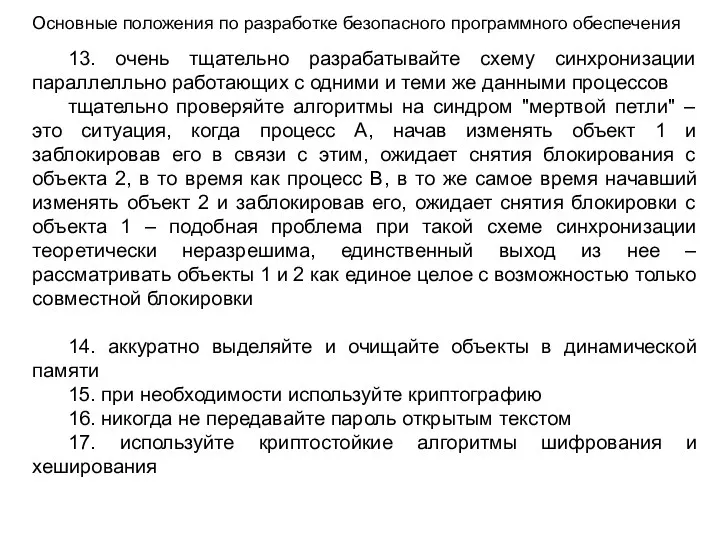

- 145. Основные положения по разработке безопасного программного обеспечения 13. очень тщательно разрабатывайте схему синхронизации параллелльно работающих с

- 146. Основные положения по разработке безопасного программного обеспечения 18. вычищайте блоки оперативной памяти после того как информация

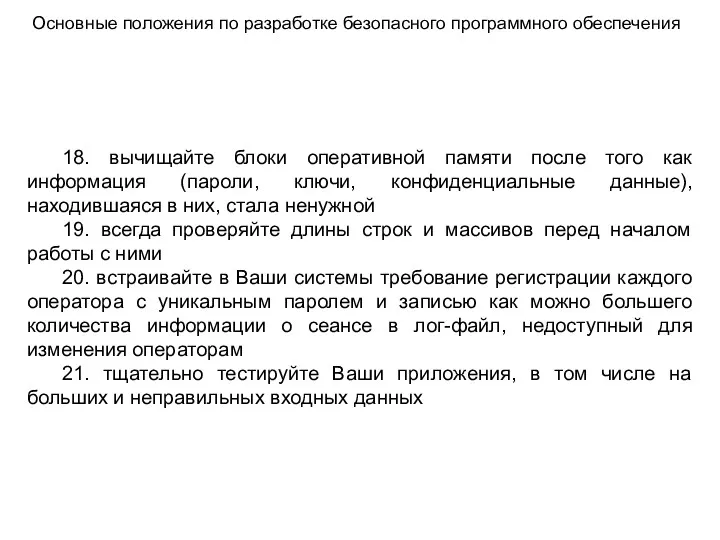

- 147. Противодействие изучению исходного кода Абстрагирование от языка реализации Динамическое ветвление Контекстная зависимость Разнотипные данные (хуки), инструкции

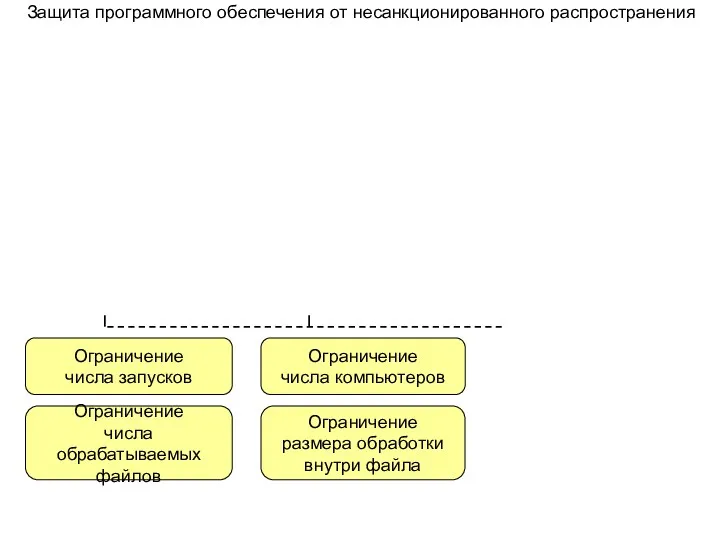

- 148. Защита программного обеспечения от несанкционированного распространения

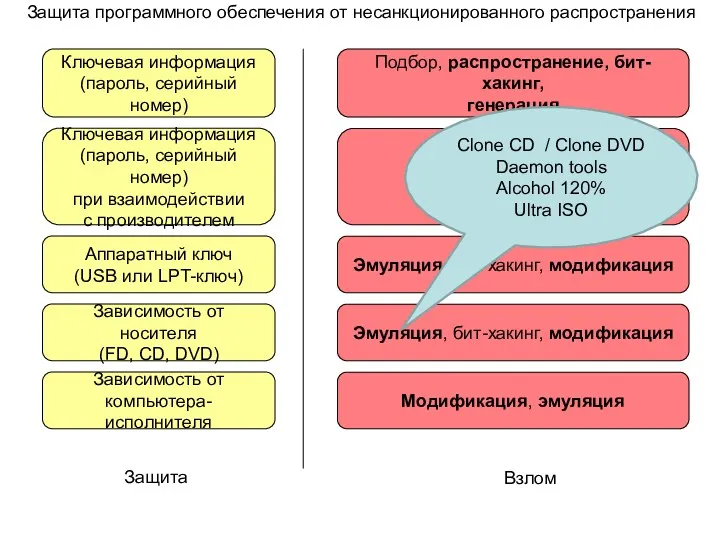

- 149. Защита программного обеспечения от несанкционированного распространения Ключевая информация (пароль, серийный номер) Ключевая информация (пароль, серийный номер)

- 150. Аппаратные ключи

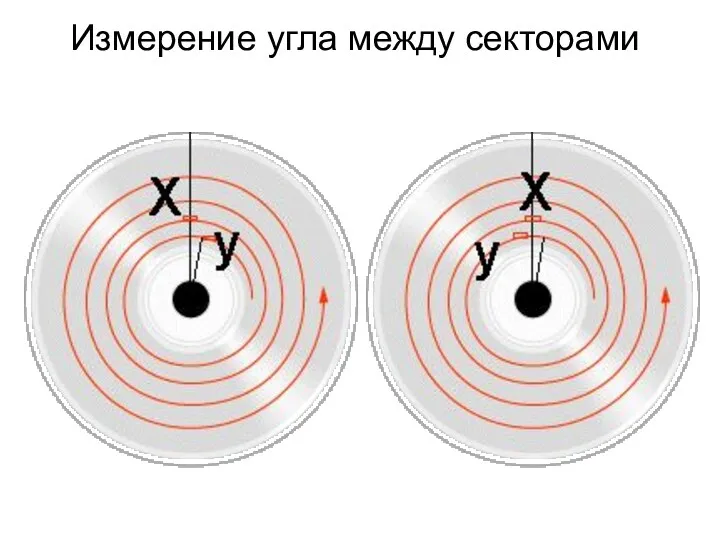

- 151. Измерение угла между секторами

- 152. Раздел третий «Сетевая безопасность»

- 153. Сетевая безопасность Получение доступа к информации Получение несанкционированного доступа к услугам Вывод из рабочего режима определенного

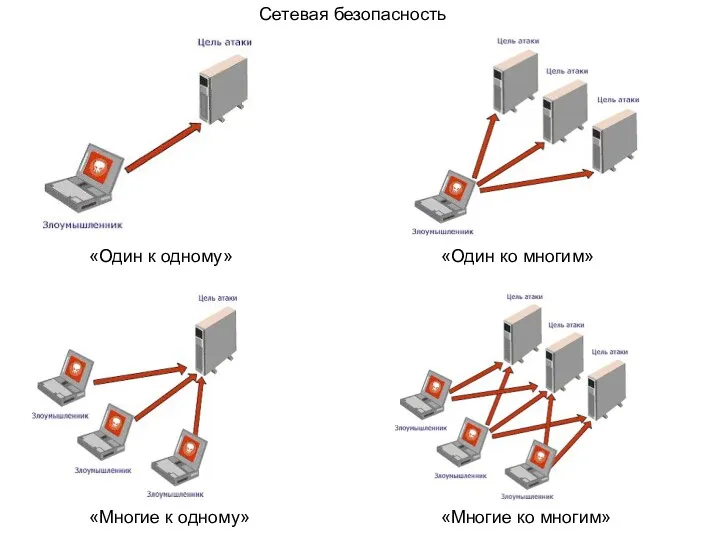

- 154. Сетевая безопасность «Один к одному» «Один ко многим» «Многие к одному» «Многие ко многим»

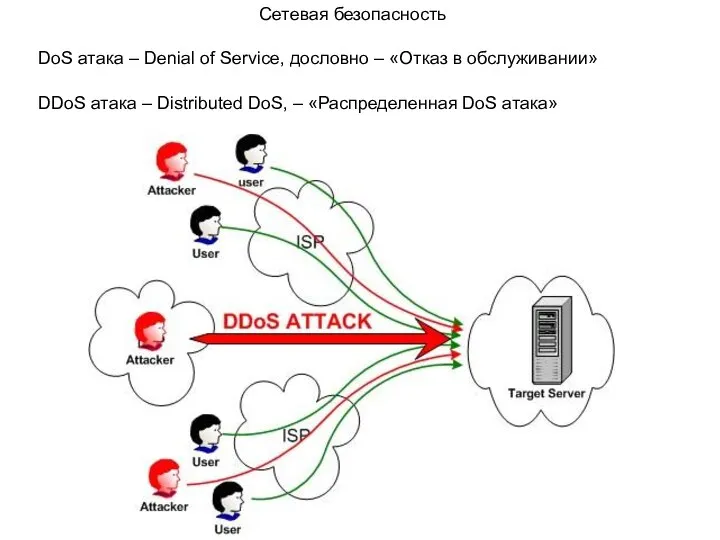

- 155. Сетевая безопасность DoS атака – Denial of Service, дословно – «Отказ в обслуживании» DDoS атака –

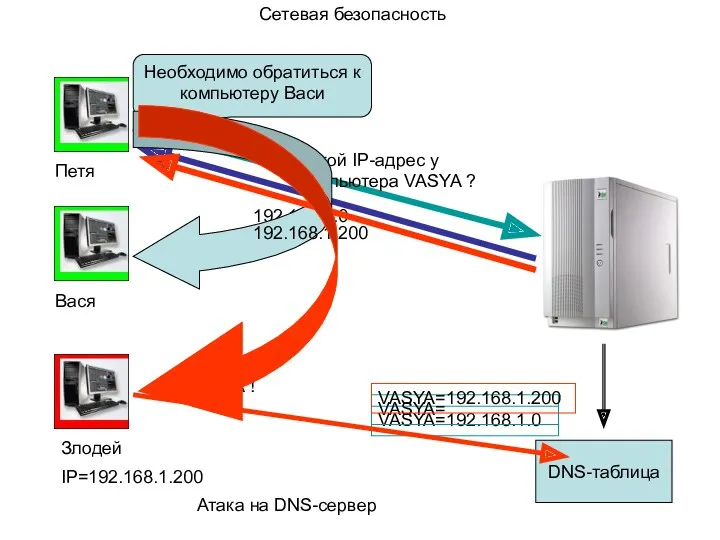

- 156. Сетевая безопасность Атака на DNS-сервер Необходимо обратиться к компьютеру Васи Петя Вася Какой IP-адрес у компьютера

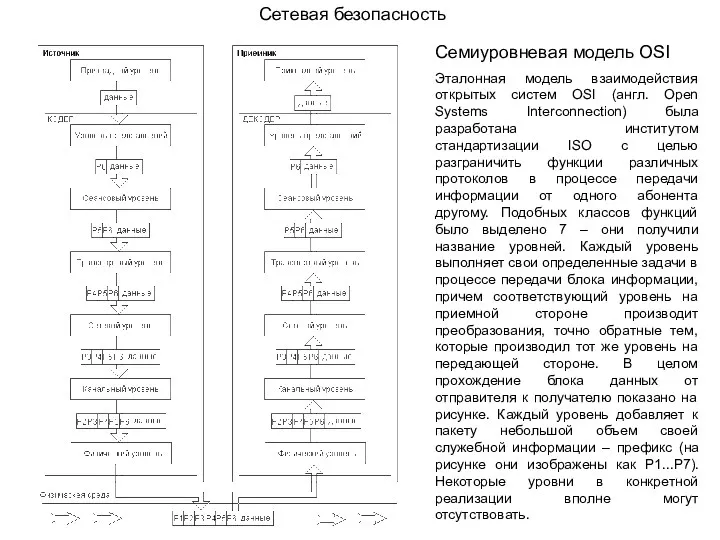

- 157. Сетевая безопасность Семиуровневая модель OSI Эталонная модель взаимодействия открытых систем OSI (англ. Open Systems Interconnection) была

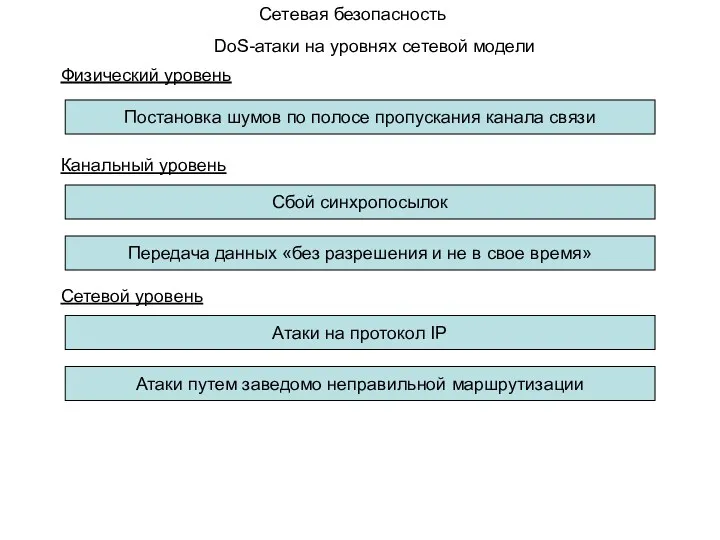

- 158. Сетевая безопасность Физический уровень Постановка шумов по полосе пропускания канала связи DoS-атаки на уровнях сетевой модели

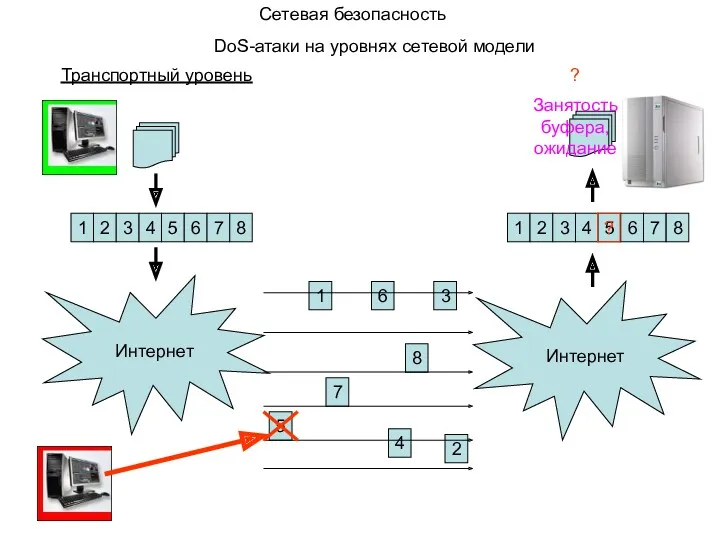

- 159. Сетевая безопасность Транспортный уровень DoS-атаки на уровнях сетевой модели 1 2 3 4 5 6 7

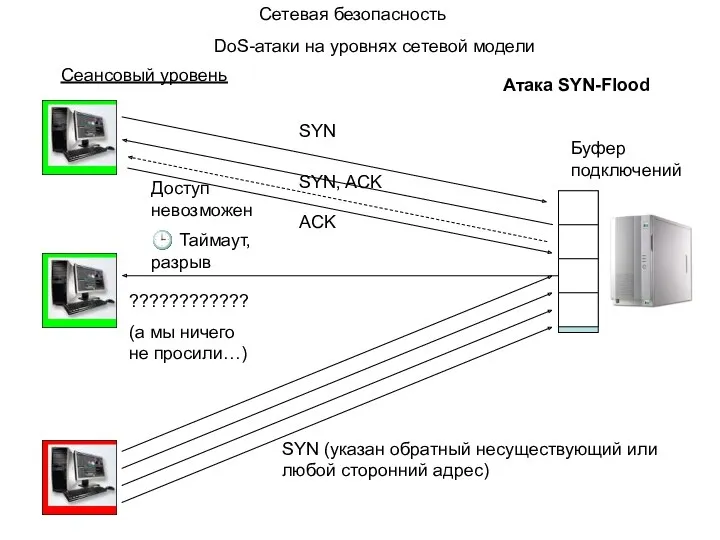

- 160. Сетевая безопасность Сеансовый уровень DoS-атаки на уровнях сетевой модели Буфер подключений SYN SYN, ACK ACK SYN

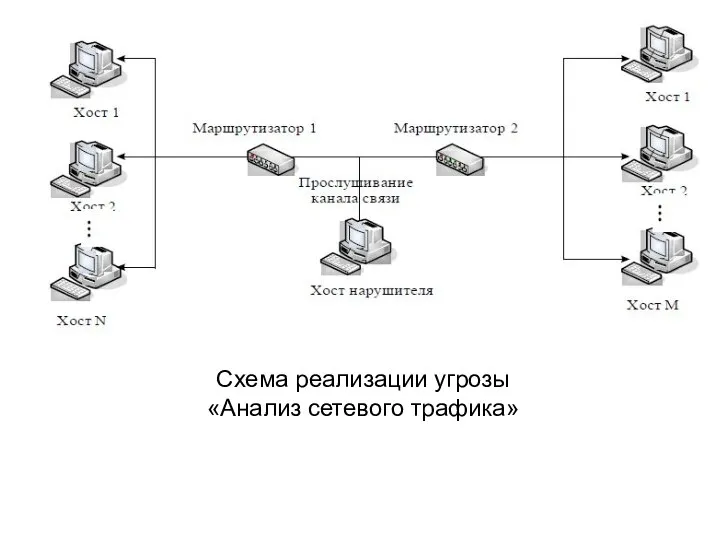

- 161. Схема реализации угрозы «Анализ сетевого трафика»

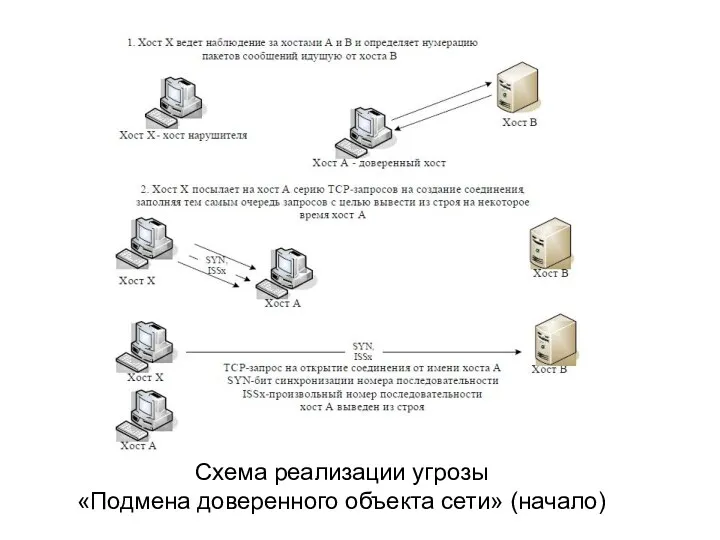

- 162. Схема реализации угрозы «Подмена доверенного объекта сети» (начало)

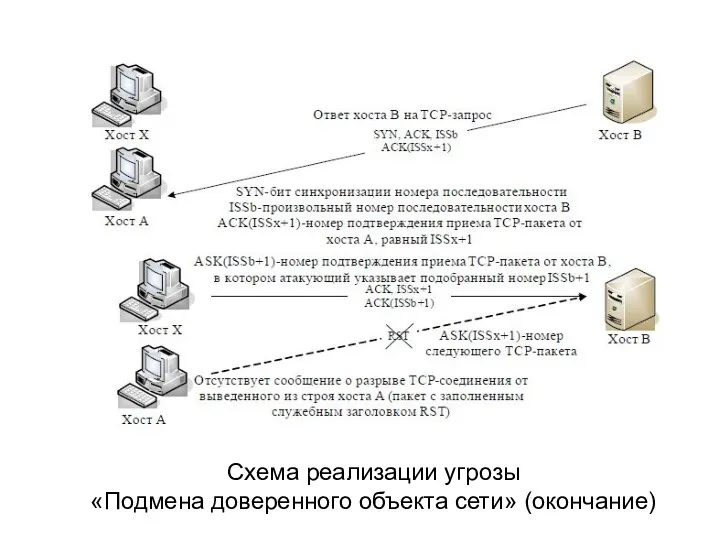

- 163. Схема реализации угрозы «Подмена доверенного объекта сети» (окончание)

- 164. Схема реализации атаки «Навязывание ложного маршрута»(внутрисегментное)

- 165. Схема реализации атаки «Навязывание ложного маршрута»(межсегментное)

- 166. Схема реализации угрозы «Внедрение ложного ARP-сервера»

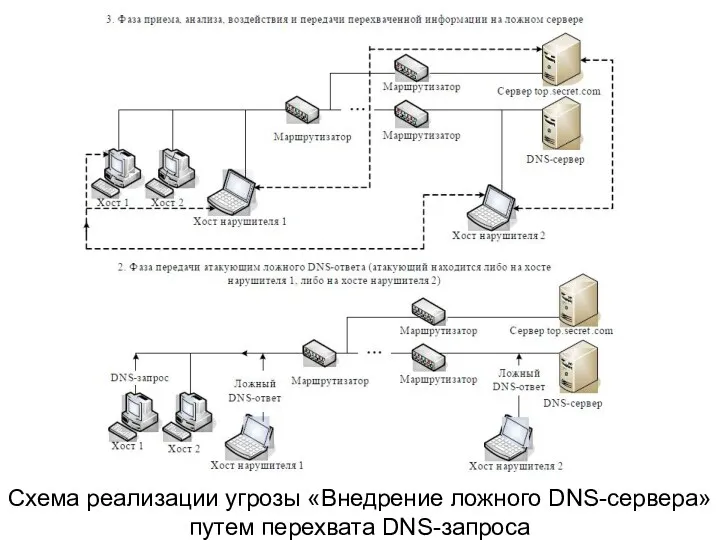

- 167. Схема реализации угрозы «Внедрение ложного DNS-сервера» путем перехвата DNS-запроса

- 168. Схема реализации угрозы «Внедрение ложного DNS-сервера» путем шторма DNS-ответов на компьютер сети

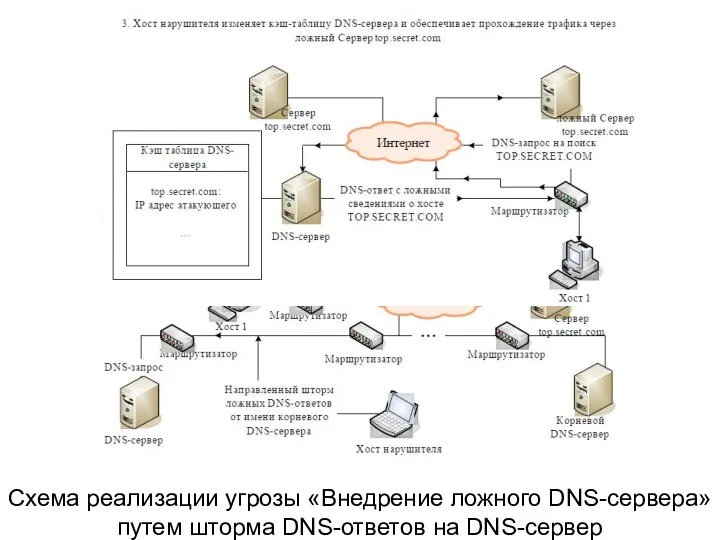

- 169. Схема реализации угрозы «Внедрение ложного DNS-сервера» путем шторма DNS-ответов на DNS-сервер

- 170. Реализация сетевых атак

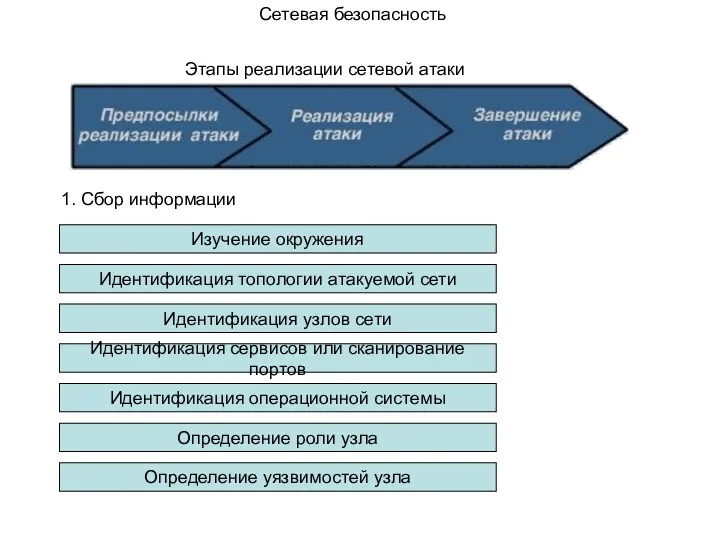

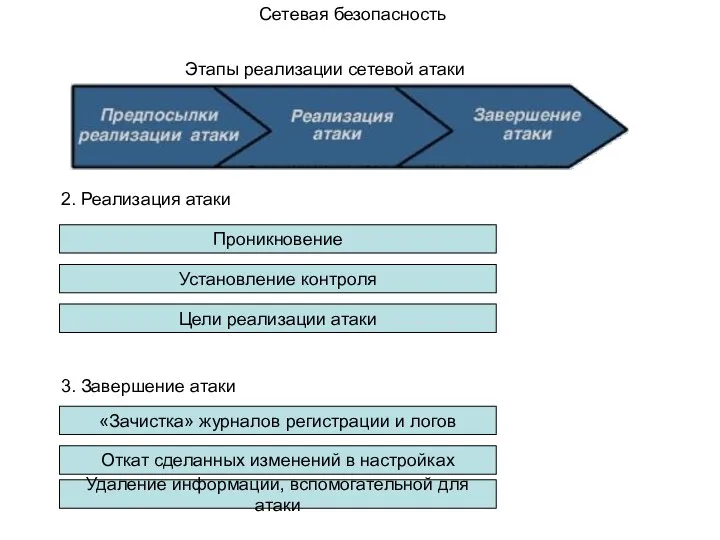

- 171. Сетевая безопасность Этапы реализации сетевой атаки 1. Сбор информации Изучение окружения Идентификация топологии атакуемой сети Идентификация

- 172. Сетевая безопасность Этапы реализации сетевой атаки 2. Реализация атаки Проникновение Установление контроля Цели реализации атаки 3.

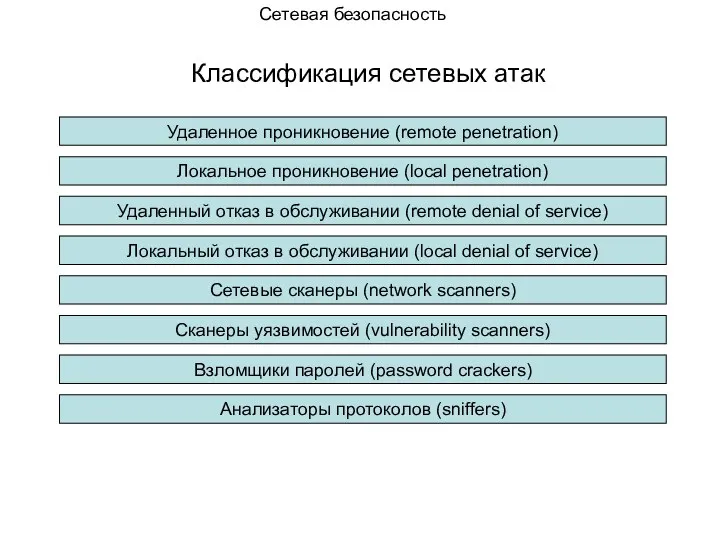

- 173. Сетевая безопасность Классификация сетевых атак Удаленное проникновение (remote penetration) Локальное проникновение (local penetration) Удаленный отказ в

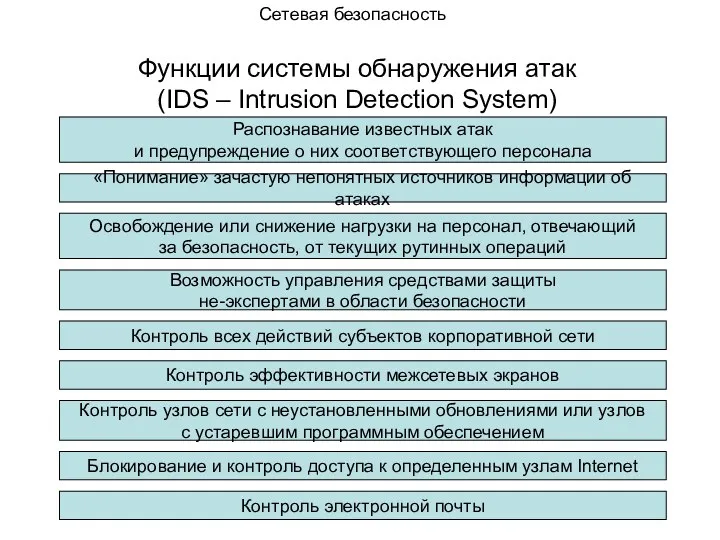

- 174. Сетевая безопасность Функции системы обнаружения атак (IDS – Intrusion Detection System) Распознавание известных атак и предупреждение

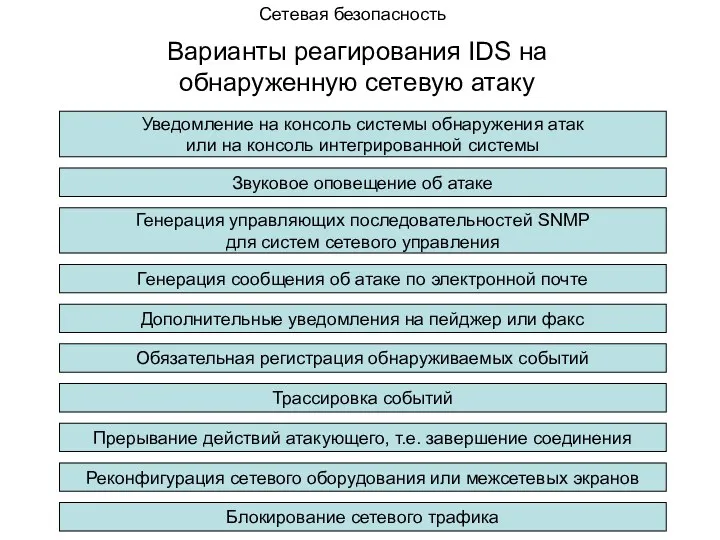

- 175. Сетевая безопасность Варианты реагирования IDS на обнаруженную сетевую атаку Уведомление на консоль системы обнаружения атак или

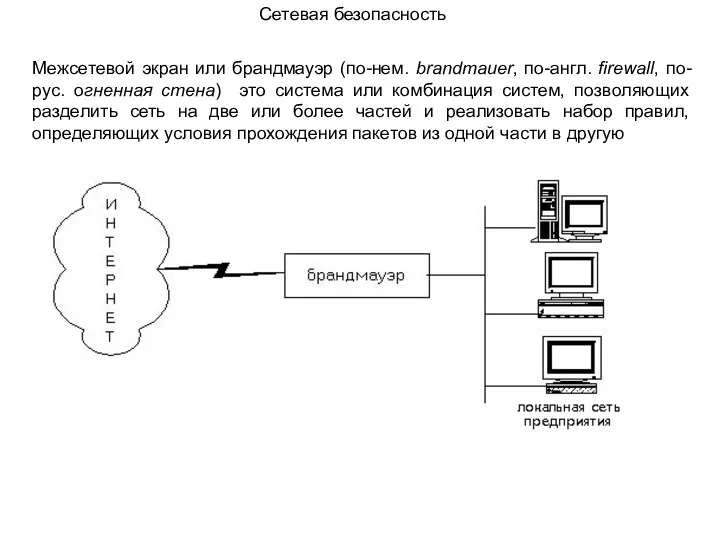

- 176. Межсетевой экран или брандмауэр (по-нем. brandmauer, по-англ. firewall, по-рус. огненная стена) это система или комбинация систем,

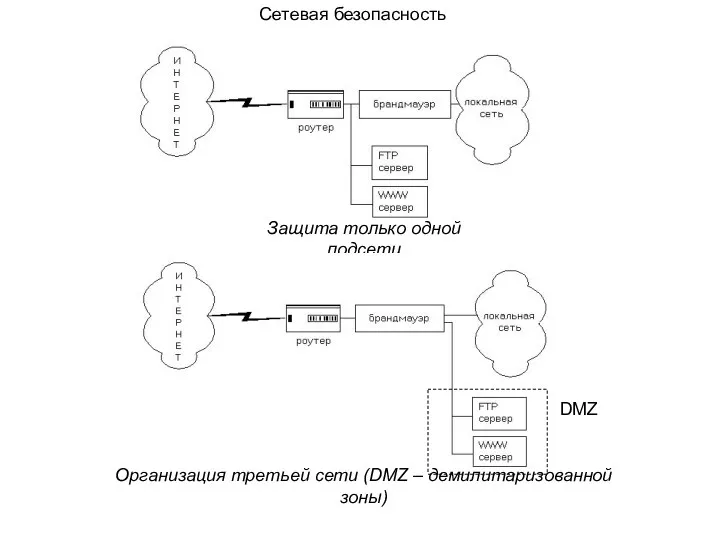

- 177. Сетевая безопасность Защита только одной подсети Организация третьей сети (DMZ – демилитаризованной зоны) DMZ

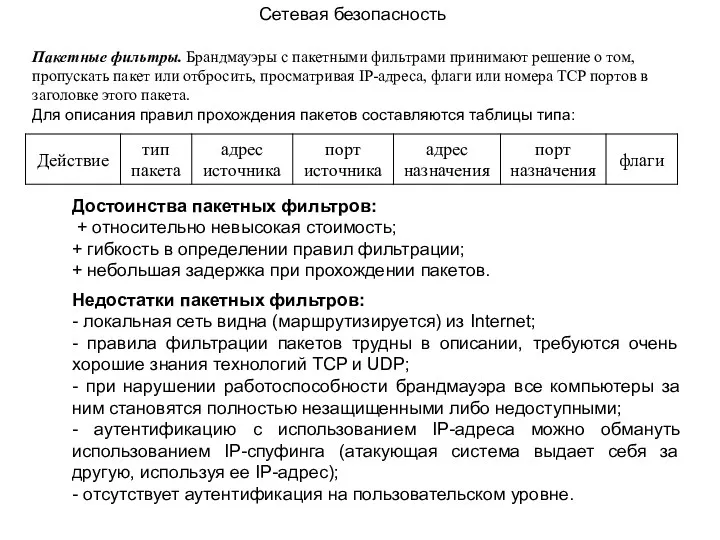

- 178. Пакетные фильтры. Брандмауэры с пакетными фильтрами принимают решение о том, пропускать пакет или отбросить, просматривая IP-адреса,

- 179. Достоинства серверов прикладного уровня: + локальная сеть невидима из Internet; + при нарушении работоспособности брандмауэра пакеты

- 180. Атаки на среду передачи информации Атаки на узлы коммутации сетей

- 181. Атаки на среду передачи информации Основной вид атаки на среду передачи - прослушивание В отношении прослушивания

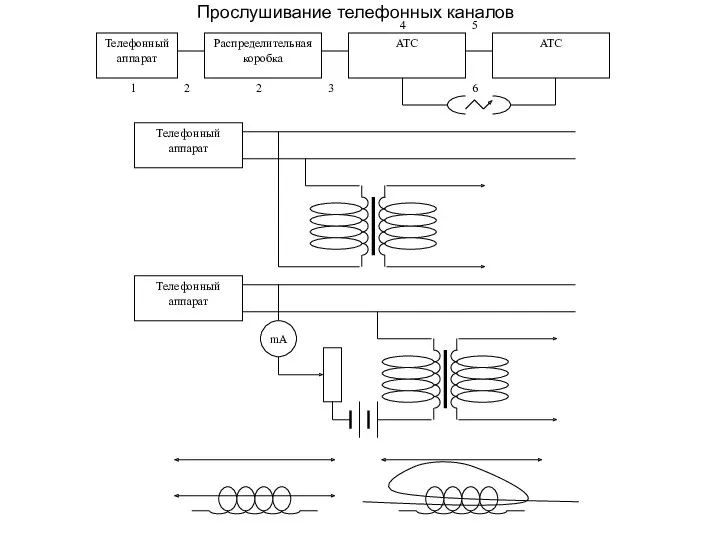

- 182. Прослушивание телефонных каналов

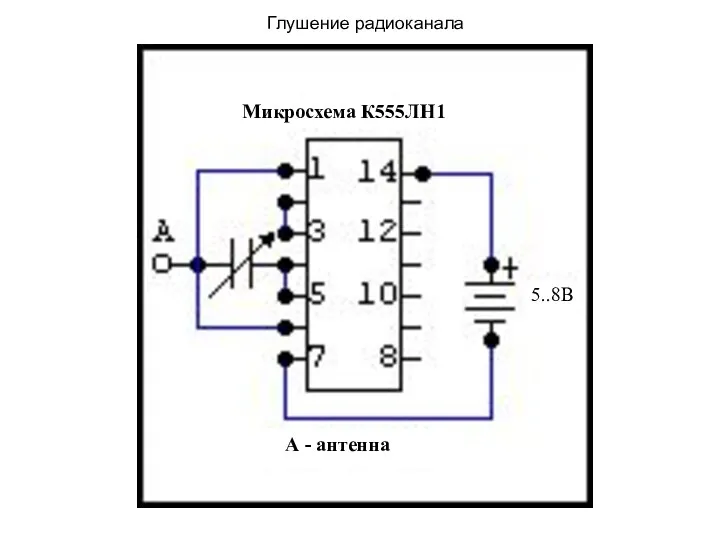

- 183. Глушение радиоканала Микросхема К555ЛН1 А - антенна 5..8В

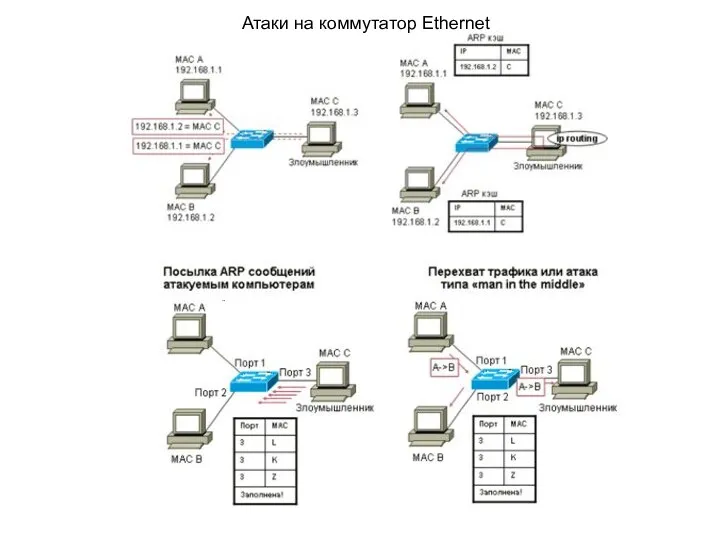

- 184. Атаки на коммутатор Ethernet

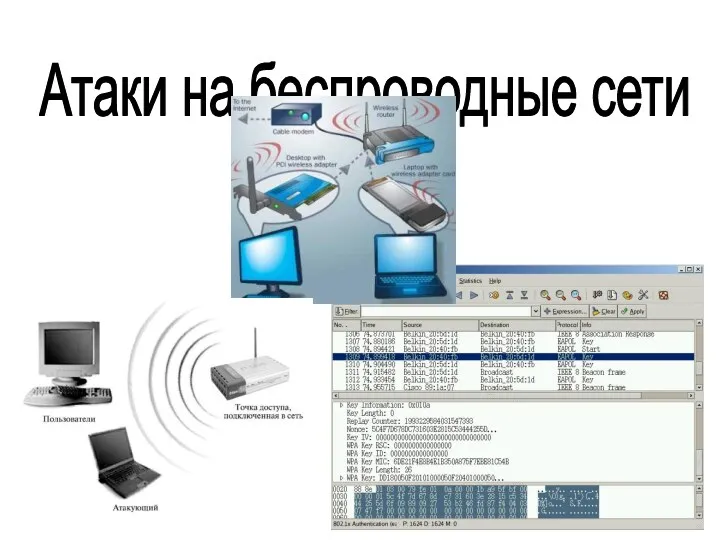

- 185. Атаки на беспроводные сети

- 186. Типичная организация беспроводной сети

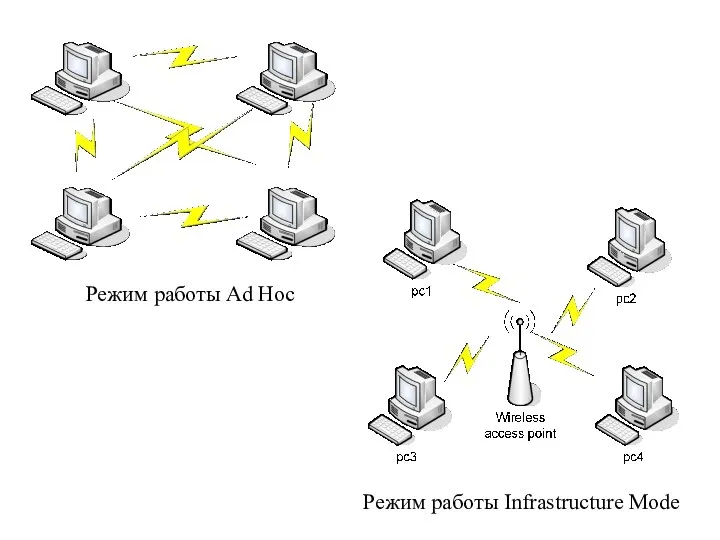

- 187. Режим работы Ad Hoc Режим работы Infrastructure Mode

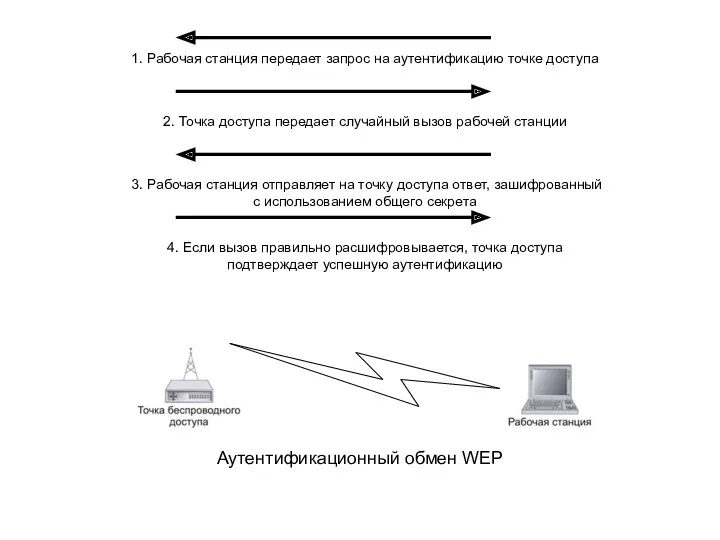

- 188. Аутентификационный обмен WEP

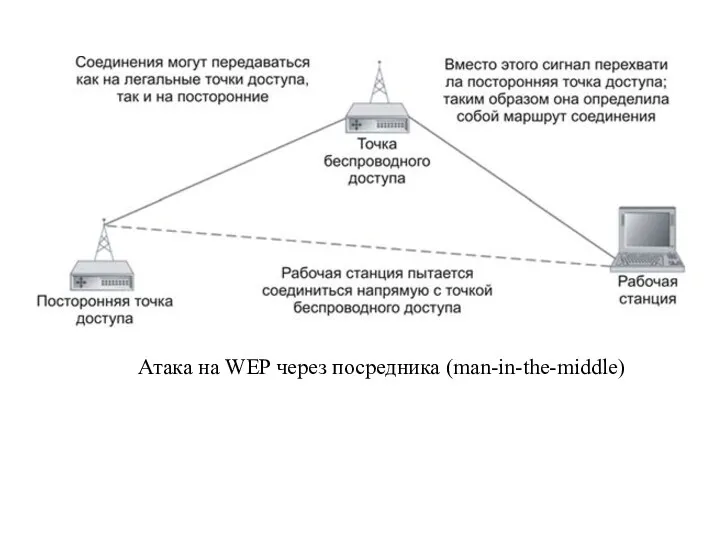

- 189. Атака на WEP через посредника (man-in-the-middle)

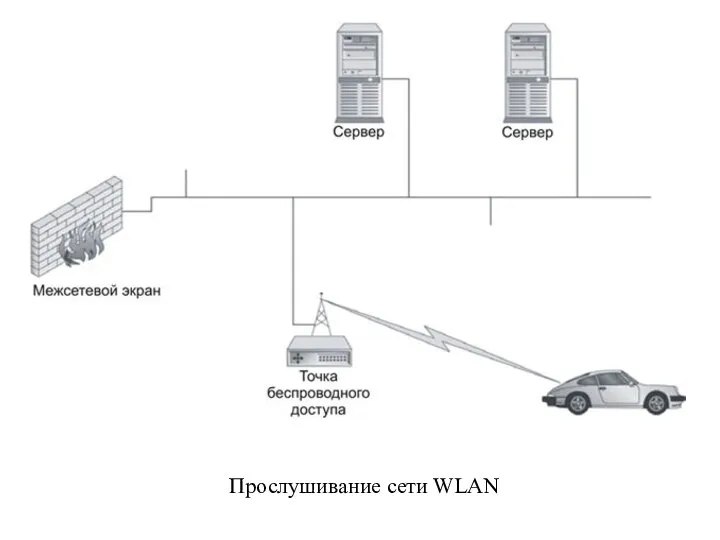

- 190. Прослушивание сети WLAN

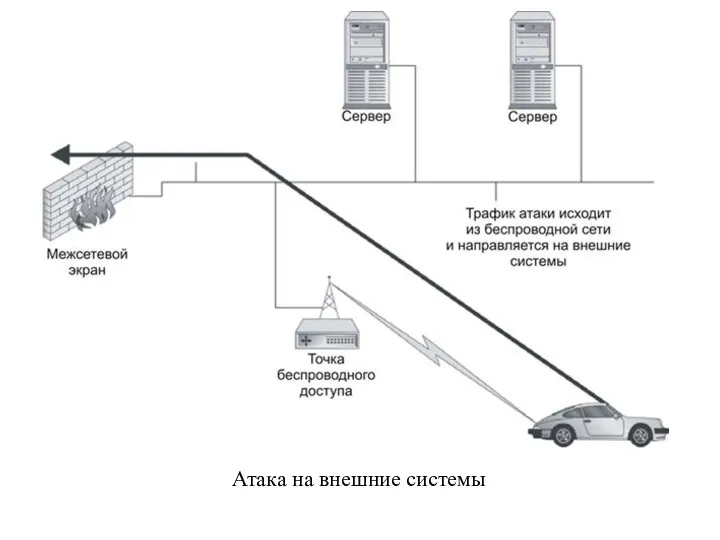

- 191. Атака на внешние системы

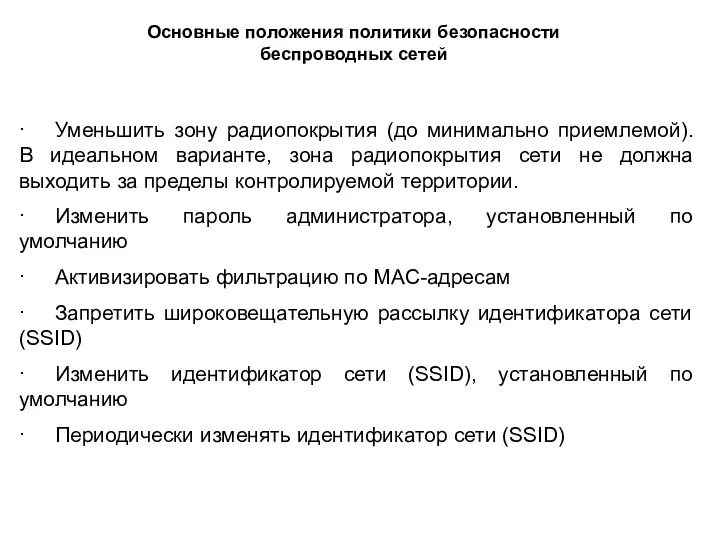

- 192. · Уменьшить зону радиопокрытия (до минимально приемлемой). В идеальном варианте, зона радиопокрытия сети не должна выходить

- 193. · Активизировать функции WPA2 · Периодически изменять WPA2-ключи · Установить и настроить персональные МЭ и антивирусные

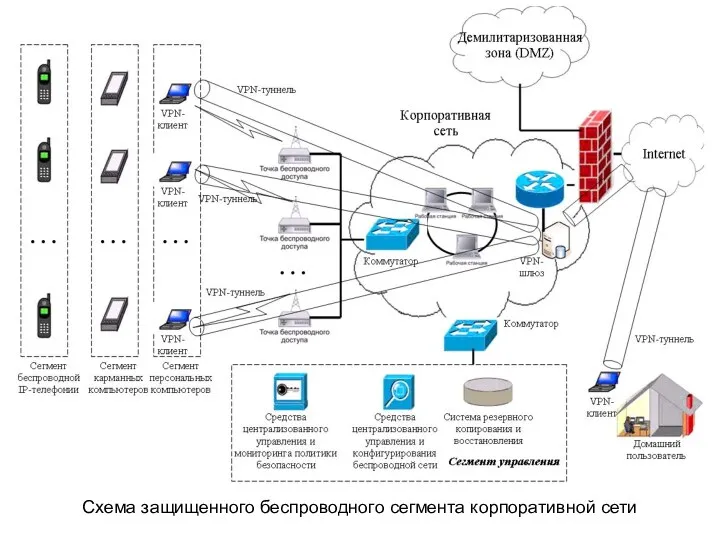

- 194. Схема защищенного беспроводного сегмента корпоративной сети

- 195. Защита мобильных устройств связи

- 196. Постоянно растет процент КПК и смартфонов среди используемых для мобильной связи устройств. Чем популярнее технология, тем

- 197. Безопасность операционных систем

- 198. «Операционная система не должна заменять владельцу компьютера руки и голову» (Народная мудрость)

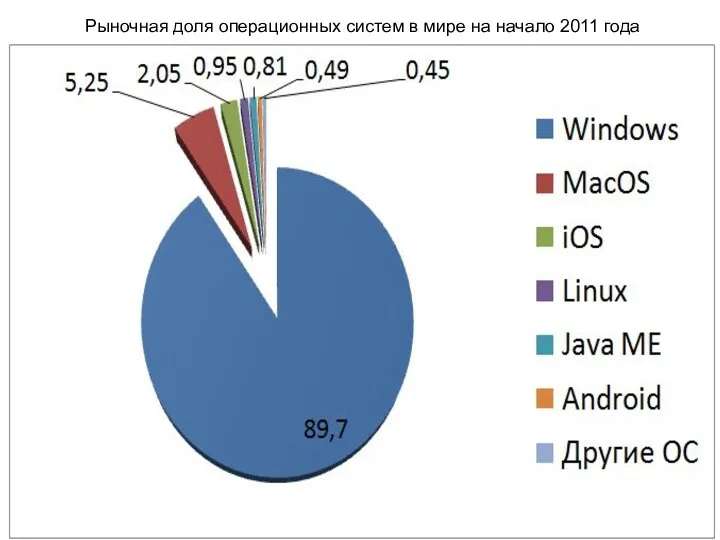

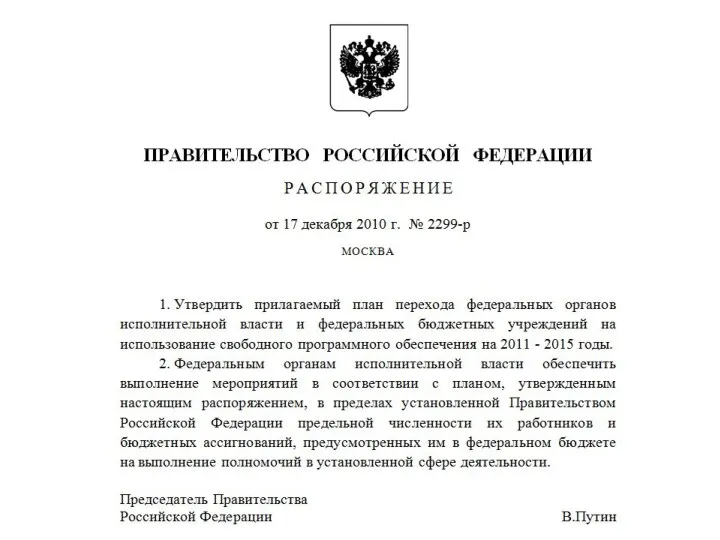

- 199. Windows Server 2008 R2 Windows 7 Линейка распространенных существующих операционных систем MS-DOS Версия 1.0… … …

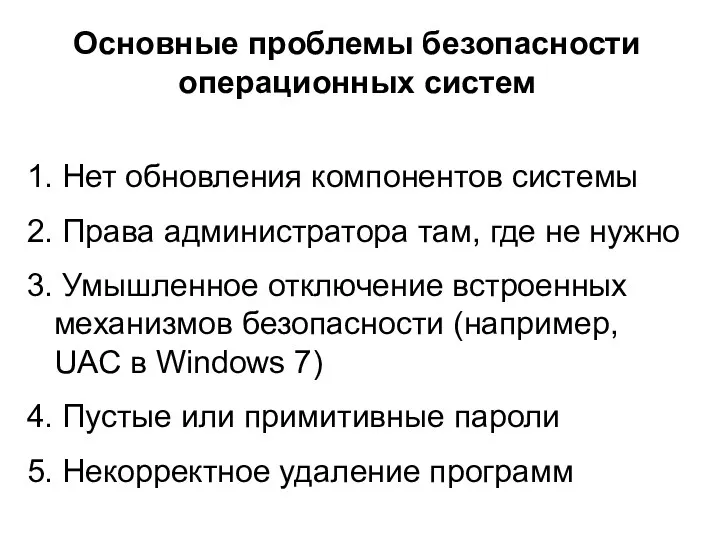

- 201. Основные проблемы безопасности операционных систем 1. Нет обновления компонентов системы 2. Права администратора там, где не

- 202. Раздел четвертый «Защита информационных ресурсов предприятия»

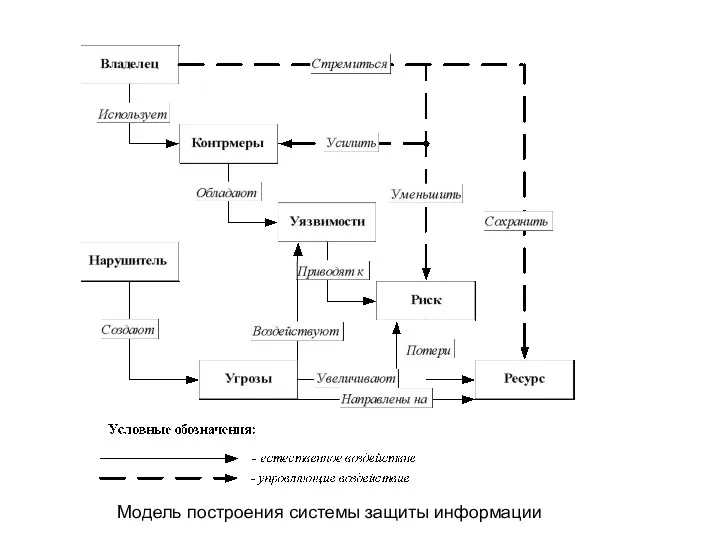

- 203. Модель построения системы защиты информации

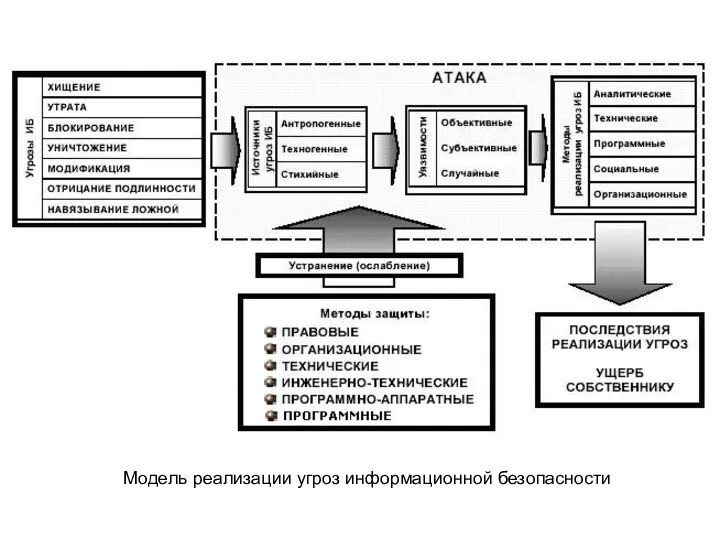

- 204. Модель реализации угроз информационной безопасности

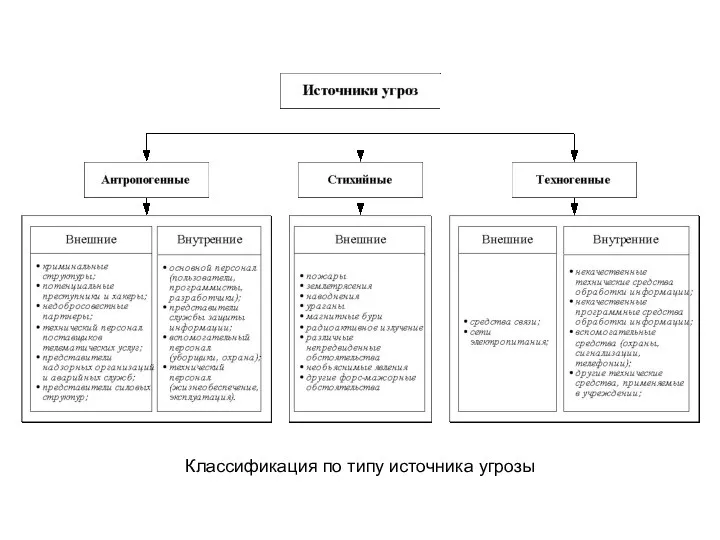

- 205. Классификация по типу источника угрозы

- 206. Классификация уязвимостей

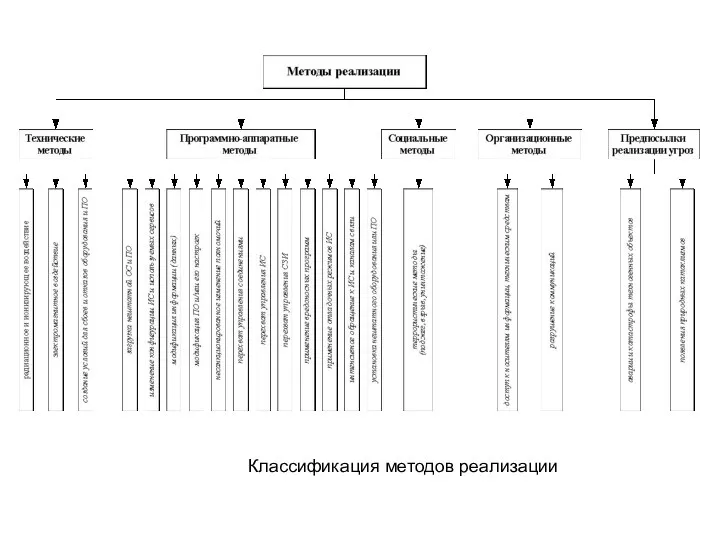

- 207. Классификация методов реализации

- 208. Комплексная система безопасности

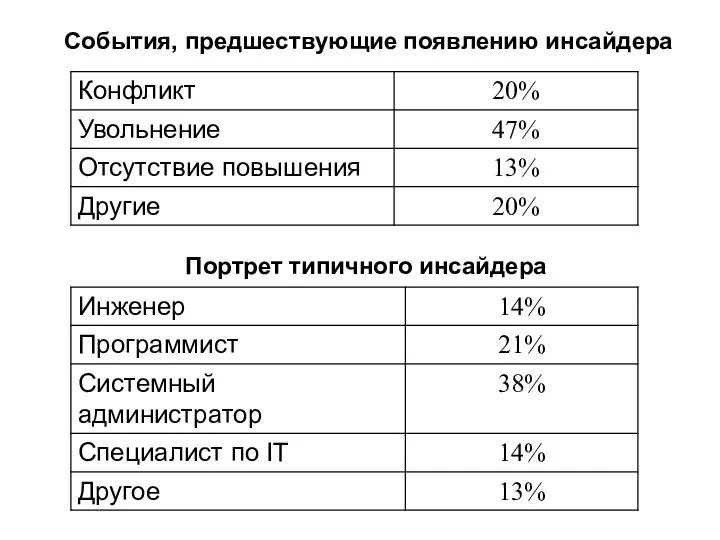

- 209. События, предшествующие появлению инсайдера Портрет типичного инсайдера

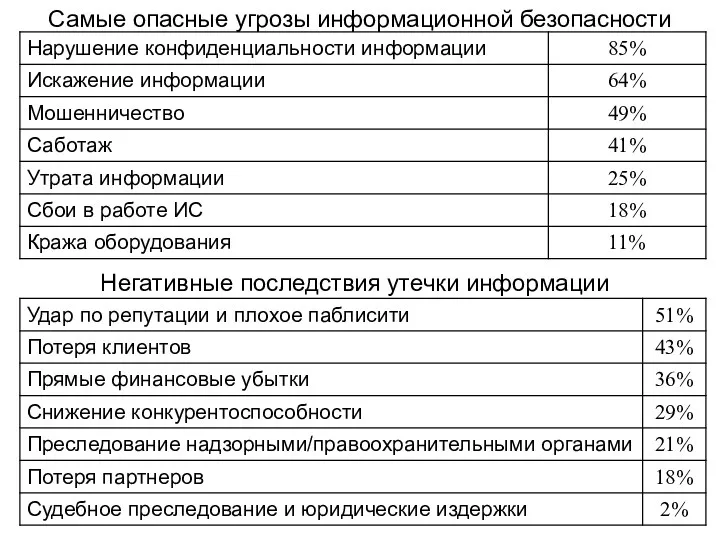

- 210. Самые опасные угрозы информационной безопасности Негативные последствия утечки информации

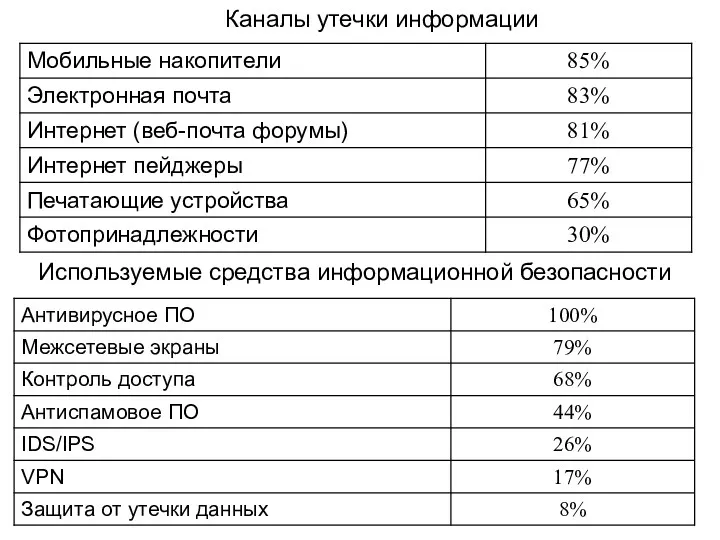

- 211. Каналы утечки информации Используемые средства информационной безопасности

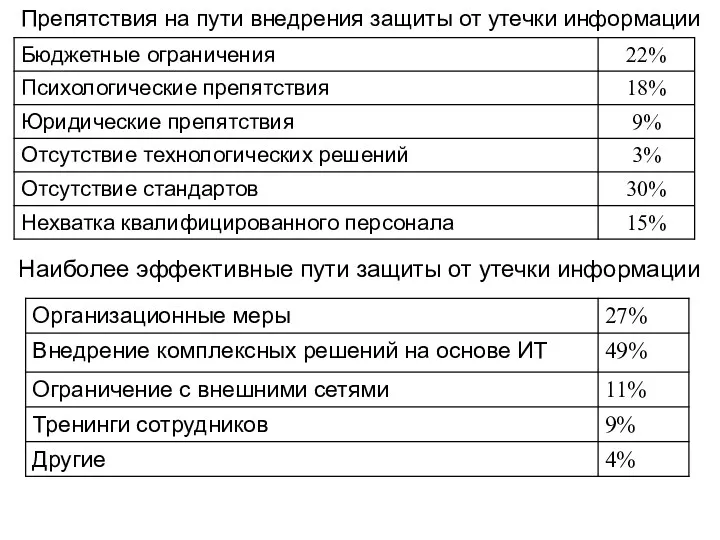

- 212. Препятствия на пути внедрения защиты от утечки информации Наиболее эффективные пути защиты от утечки информации

- 213. Российские компании несут тяжелые потери от инсайдеров Information Protection and Control (IPC) — технология защиты конфиденциальной

- 214. 1. USB-токен легко помещается на цепочке с ключами и позволяет обойтись без считывателей. Пользователю достаточно подсоединить

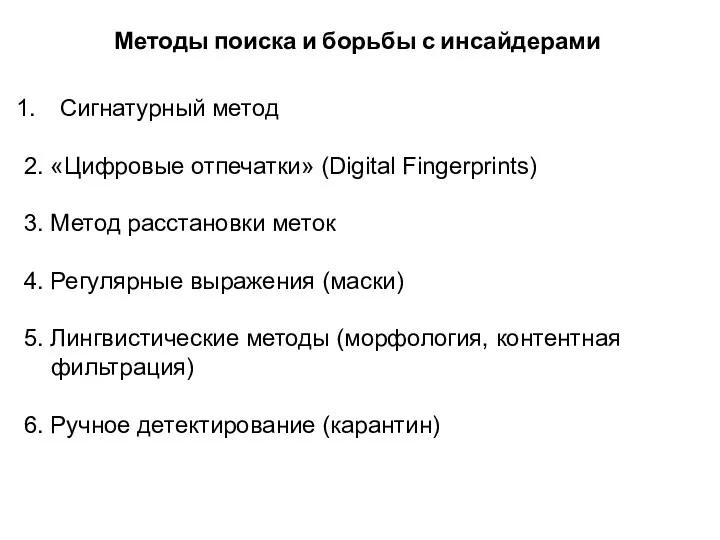

- 215. Сигнатурный метод 2. «Цифровые отпечатки» (Digital Fingerprints) 3. Метод расстановки меток 4. Регулярные выражения (маски) 5.

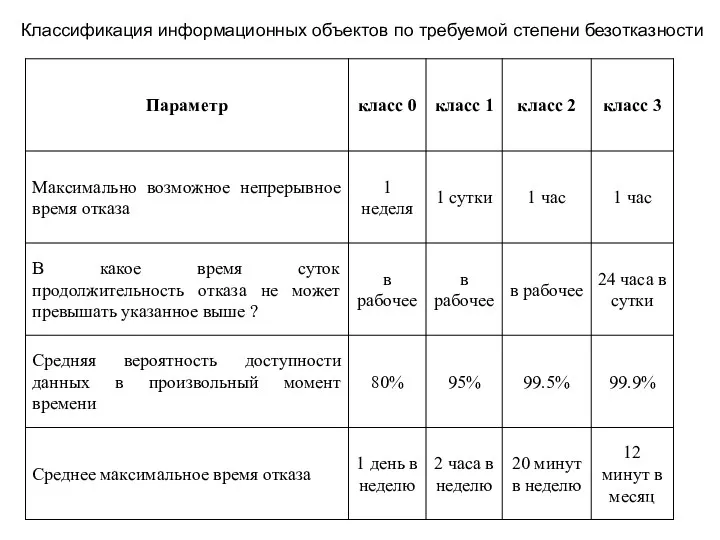

- 216. Классификация информационных объектов по требуемой степени безотказности

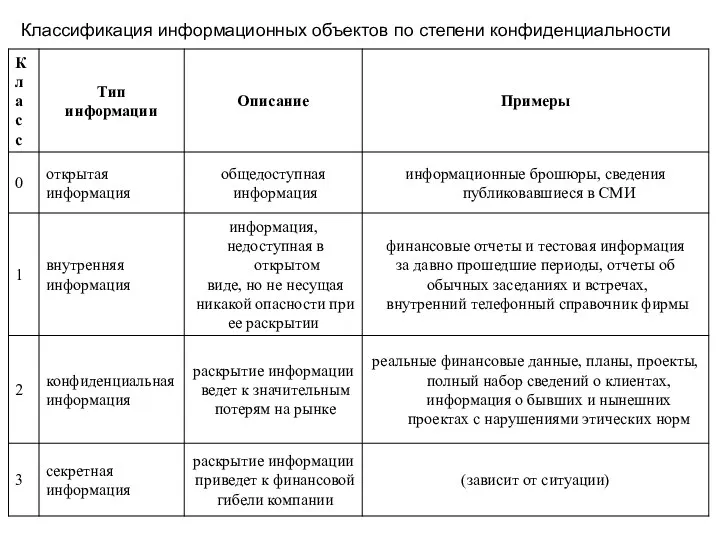

- 217. Классификация информационных объектов по степени конфиденциальности

- 218. Требования по работе с конфиденциальной информацией При работе с информацией 1-го класса конфиденциальности рекомендуется выполнение следующих

- 219. Требования по работе с конфиденциальной информацией При работе с информацией 2-го класса конфиденциальности к перечисленным выше

- 220. Требования по работе с конфиденциальной информацией При работе с информацией 3-го класса конфиденциальности ко всем перечисленным

- 221. Политика ролей Специалист по информационной безопасности Владелец информации Поставщик аппаратного и программного обеспечения Разработчик системы и/или

- 222. Два основополагающих принципа обеспечения оптимальной и безопасной работы пользователей: - разделение обязанностей и прав доступа; -

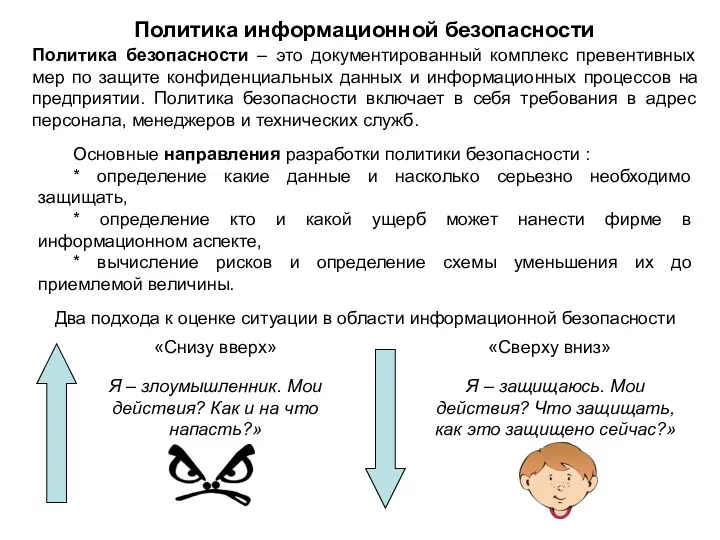

- 223. Политика безопасности – это документированный комплекс превентивных мер по защите конфиденциальных данных и информационных процессов на

- 224. Мотивация построения политики информационной безопасности 1. Выполнение требований руководства компании 2. Выполнение требований российского законодательства 3.

- 225. Успешность политики информационной безопасности 1. Понимание необходимости защиты информации 2. Обучение и информирование сотрудников компании 3.

- 226. Кому и что доверять? Модели доверия… ☺ Доверять всем и всегда ☹ Не доверять никому и

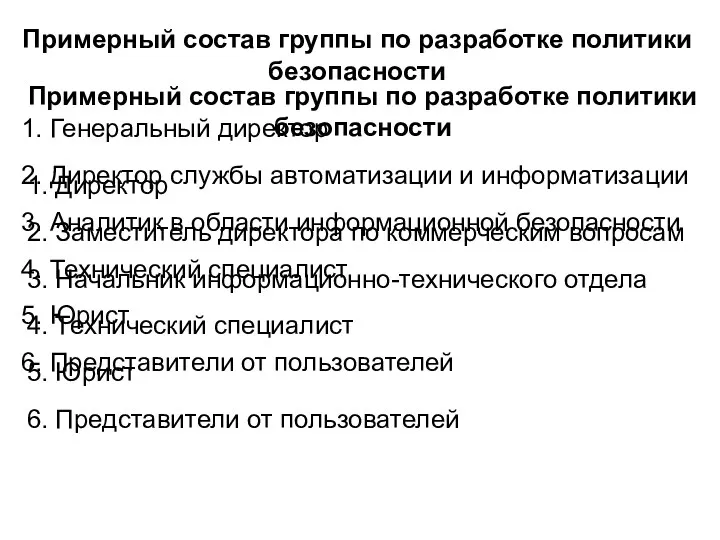

- 227. Примерный состав группы по разработке политики безопасности 1. Генеральный директор 2. Директор службы автоматизации и информатизации

- 228. Выдержка из политики безопасности "Сотрудники несут личную ответственность за безопасность любой информации, используемой и/или сохраненной с

- 229. Что сейчас у нас с резервированием? Как резервировать? Что резервировать? Как определить, что резервировать? Куда резервировать?

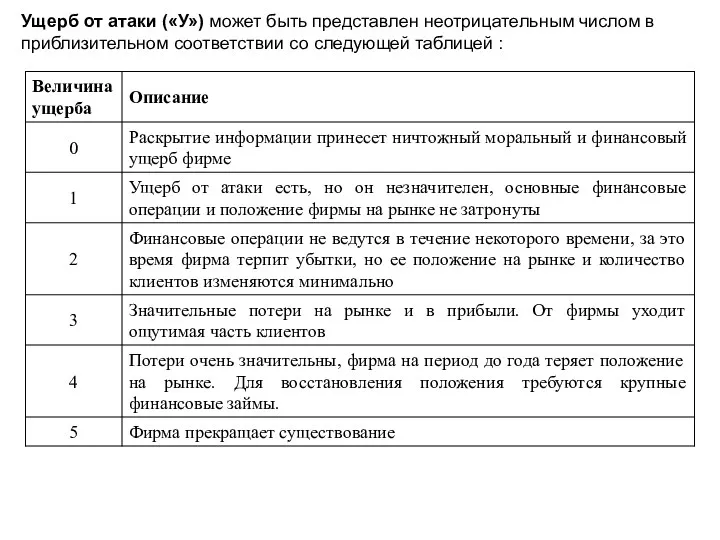

- 230. Ущерб от атаки («У») может быть представлен неотрицательным числом в приблизительном соответствии со следующей таблицей :

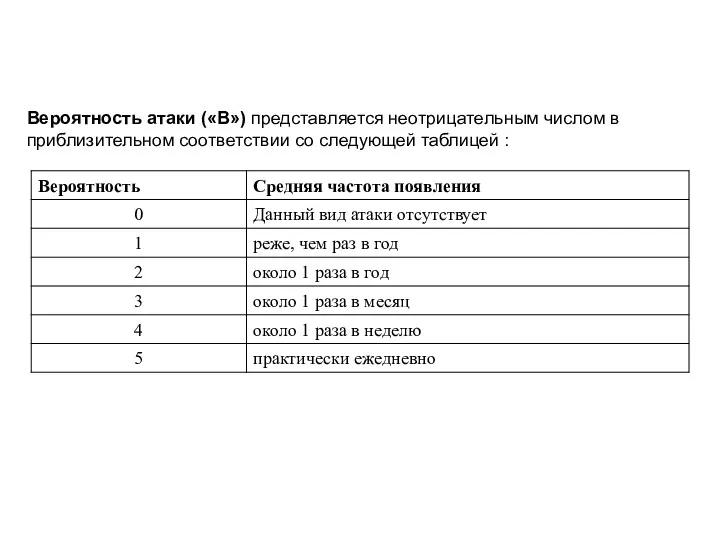

- 231. Вероятность атаки («В») представляется неотрицательным числом в приблизительном соответствии со следующей таблицей :

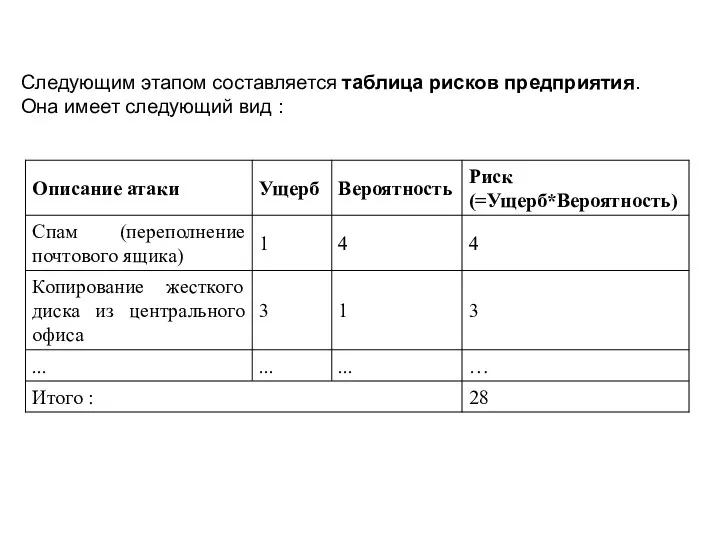

- 232. Следующим этапом составляется таблица рисков предприятия. Она имеет следующий вид :

- 233. Раздел пятый «Стандарты и спецификации в области информационной безопасности»

- 234. Исторически первым оценочным стандартом, получившим широкое распространение и оказавшим огромное влияние на базу стандартизации ИБ во

- 235. Доверенная система – это система, использующая достаточные аппаратные и программные средства, чтобы обеспечить одновременную обработку информации

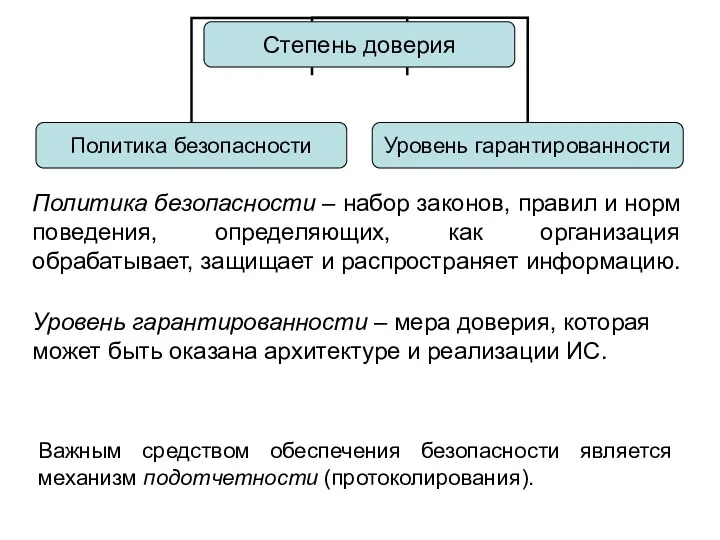

- 236. Политика безопасности – набор законов, правил и норм поведения, определяющих, как организация обрабатывает, защищает и распространяет

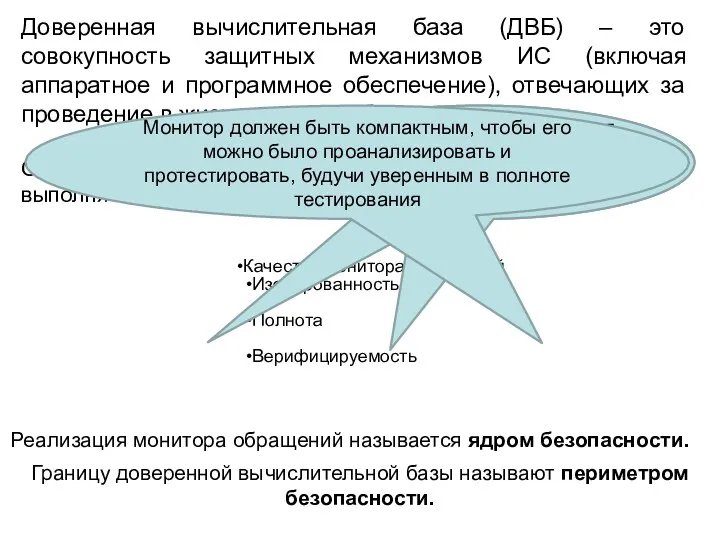

- 237. Качества монитора обращений Изолированность Полнота Верифицируемость Реализация монитора обращений называется ядром безопасности. Основное назначение доверенной вычислительной

- 238. Цель подотчетности – в каждый момент времени знать, кто работает в системе и что делает. Средства

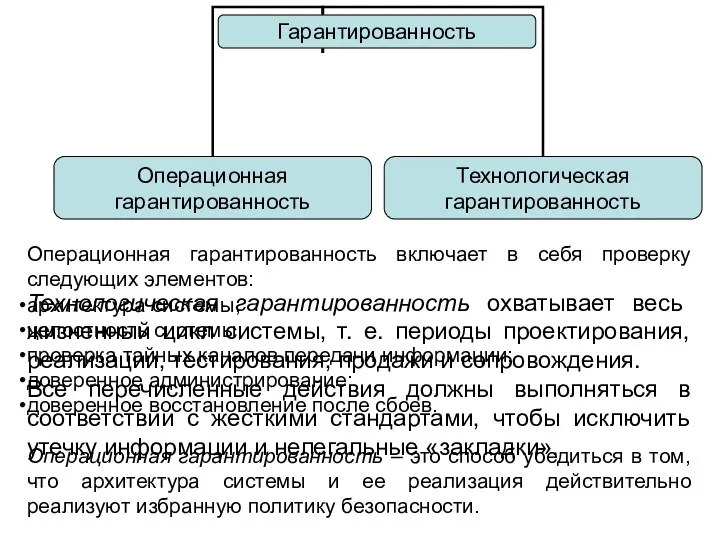

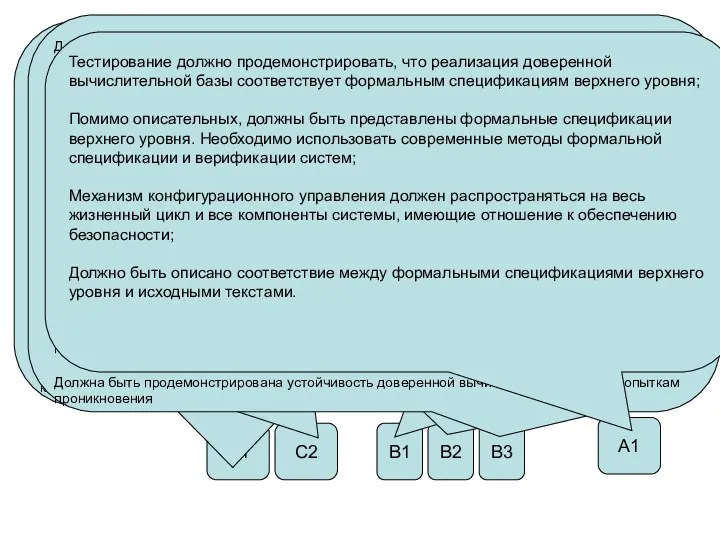

- 239. Операционная гарантированность включает в себя проверку следующих элементов: архитектура системы; целостность системы; проверка тайных каналов передачи

- 240. Классы безопасности D (неудовлетворительная безопасность) C (произвольное управление доступом) B (принудительное управление доступом) A (верифицируемая безопасность)

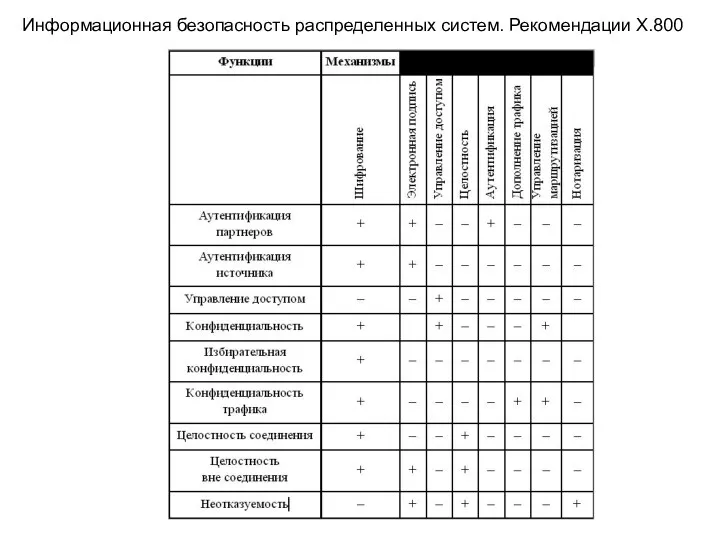

- 241. Информационная безопасность распределенных систем. Рекомендации X.800

- 242. Информационная безопасность распределенных систем. Рекомендации X.800

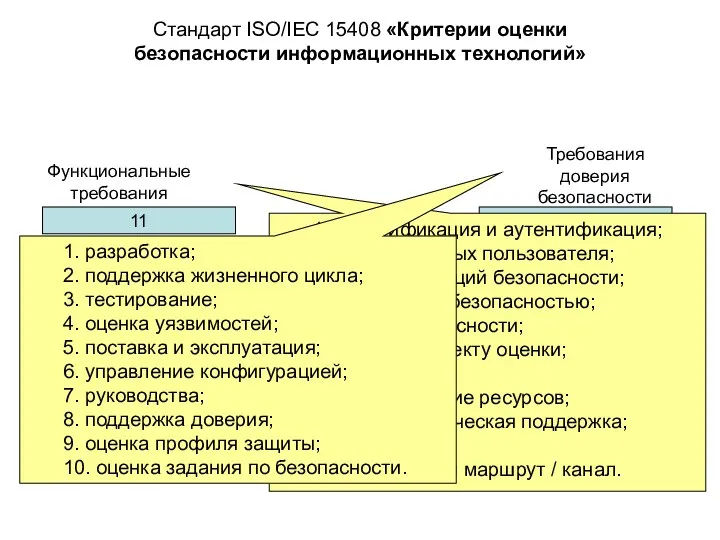

- 243. Стандарт ISO/IEC 15408 «Критерии оценки безопасности информационных технологий» 1. идентификация и аутентификация; 2. защита данных пользователя;

- 244. До встречи на экзамене…

- 246. Скачать презентацию

Разработка политики безопасности информационной системы. Лекция 5

Разработка политики безопасности информационной системы. Лекция 5 Виды обеспечивающих подсистем ИС

Виды обеспечивающих подсистем ИС Dasturiy ta’minot sifatini taminlash faniga kirish

Dasturiy ta’minot sifatini taminlash faniga kirish Ежемесячная газета МБОУ Красноясыльская средняя общеобразовательная школа Школьная жизнь №6

Ежемесячная газета МБОУ Красноясыльская средняя общеобразовательная школа Школьная жизнь №6 Деревья. Лекция 11, 12

Деревья. Лекция 11, 12 Защита от несанкционированного доступа к информации

Защита от несанкционированного доступа к информации Информация. Виды информации

Информация. Виды информации Урок базы данных

Урок базы данных Програмування на С та С++

Програмування на С та С++ Цикл с постусловием (1)

Цикл с постусловием (1) Функциональные подсистемы АИС

Функциональные подсистемы АИС Эти люди изменили мир

Эти люди изменили мир Создание фильма в видеоредакторе Windows Movie Maker

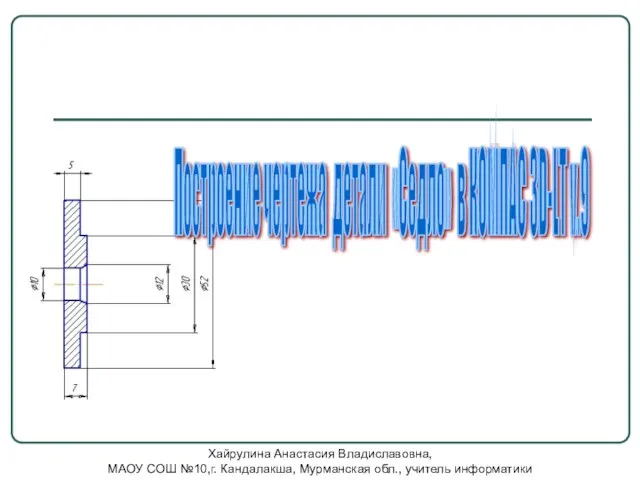

Создание фильма в видеоредакторе Windows Movie Maker Построение чертежа детали Седло в КОМПАС 3D-LT v.9

Построение чертежа детали Седло в КОМПАС 3D-LT v.9 Принятие решений о замене оборудования

Принятие решений о замене оборудования Интернет технологии Язык HTML и основы Web - страниц

Интернет технологии Язык HTML и основы Web - страниц Информация и знания 6 класс

Информация и знания 6 класс Антивирустар. Компьютерді толық сканерден өткізу, вирустарды табу

Антивирустар. Компьютерді толық сканерден өткізу, вирустарды табу Корреляция в программе Plot Log. Построение геологических моделей

Корреляция в программе Plot Log. Построение геологических моделей Коллекции и курсоры

Коллекции и курсоры Bitcoin. Как это работает — предпосылки

Bitcoin. Как это работает — предпосылки Программирование Python. Списки (list): Часть 1 Одномерные массивы (Лекция 9)

Программирование Python. Списки (list): Часть 1 Одномерные массивы (Лекция 9) Кортежи в Python

Кортежи в Python Локальные компьютерные сети

Локальные компьютерные сети SEO копирайтинг

SEO копирайтинг Хмарні обчислення

Хмарні обчислення Локальные и глобальные компьютерные сети. Коммуникационные технологии

Локальные и глобальные компьютерные сети. Коммуникационные технологии Веб-форумы. Интерактивное общение

Веб-форумы. Интерактивное общение