Слайд 2

При разработке современных АС используется один из двух методов:

Нисходящий метод (сверху вниз).

Сначала составляется общее описание системы, выделяются компоненты системы, поэтапно увеличивается степень детализации компонентов системы (выделение компонентов в компонентах) до момента окончания разработки.

Восходящий метод (снизу вверх). Сначала формируется задача системы, затем разрабатывается некоторый набор элементарных функций. На базе элементарных функций разрабатываются более крупные компоненты системы, и так, поэтапно разработка ведется до момента объединения отдельных компонентов в единую систему.

Слайд 3

Слайд 4

При создании программно-аппаратных средств защиты, руководствуются следующими принципами:

Принцип обоснованности доступа.

Принцип достаточной

глубины контроля доступа.

Принцип разграничения потоков информации.

Принцип персональной ответственности.

Принцип целостности средств защиты.

Слайд 5

Средства защиты должны точно выполнять свои функции и быть изолированы от

пользователя. Все средства защиты должны выполняться в виде отдельного модуля, и называется он "монитор обращения".

Слайд 6

Для построения монитора обращений необходимо выполнить следующие требования:Монитор обращений должен быть

защищен от постороннего вмешательства в его работу, включая несанкционированную подмену и модификацию.

Монитор обращений должен всегда присутствовать и работать надлежащим образом .

Монитор обращений должен быть компактен и удобен для проведения анализа и тестирования.

Слайд 7

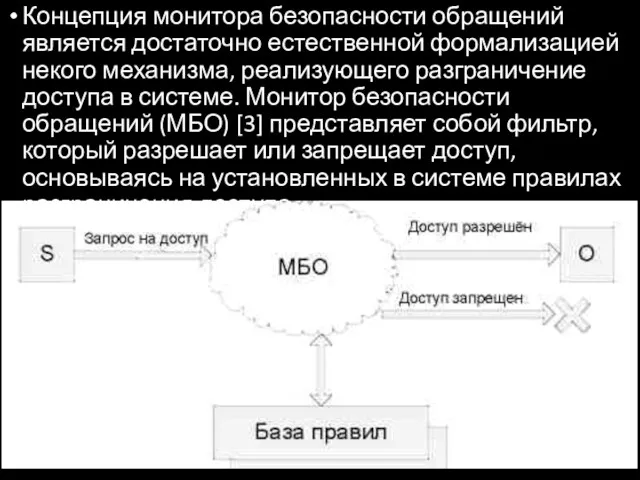

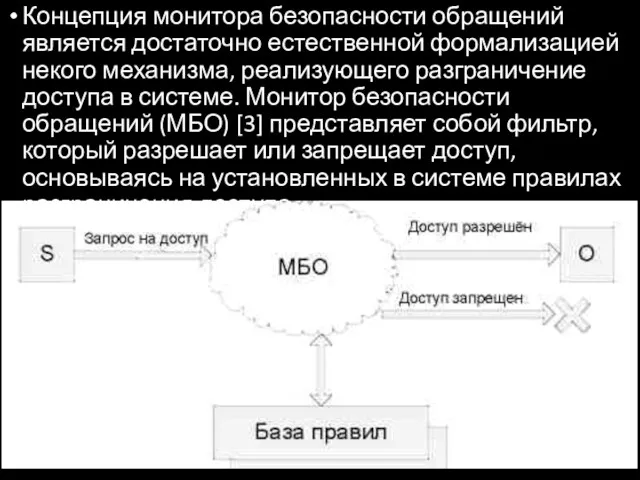

Концепция монитора безопасности обращений является достаточно естественной формализацией некого механизма, реализующего

разграничение доступа в системе. Монитор безопасности обращений (МБО) [3] представляет собой фильтр, который разрешает или запрещает доступ, основываясь на установленных в системе правилах разграничения доступа

Слайд 8

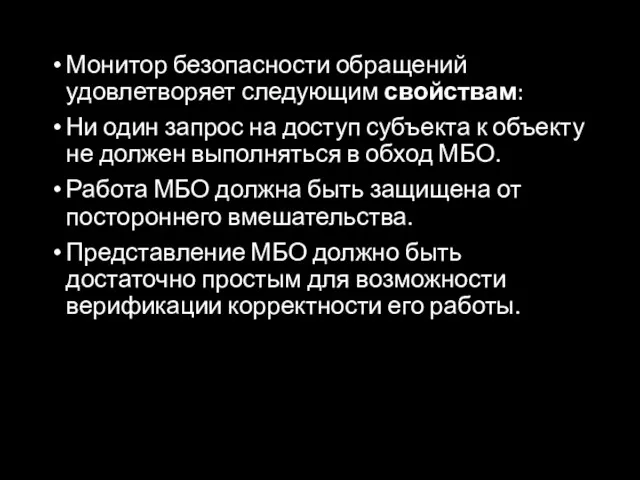

Монитор безопасности обращений удовлетворяет следующим свойствам:

Ни один запрос на доступ субъекта к

объекту не должен выполняться в обход МБО.

Работа МБО должна быть защищена от постороннего вмешательства.

Представление МБО должно быть достаточно простым для возможности верификации корректности его работы.

Слайд 9

Слайд 10

Слайд 11

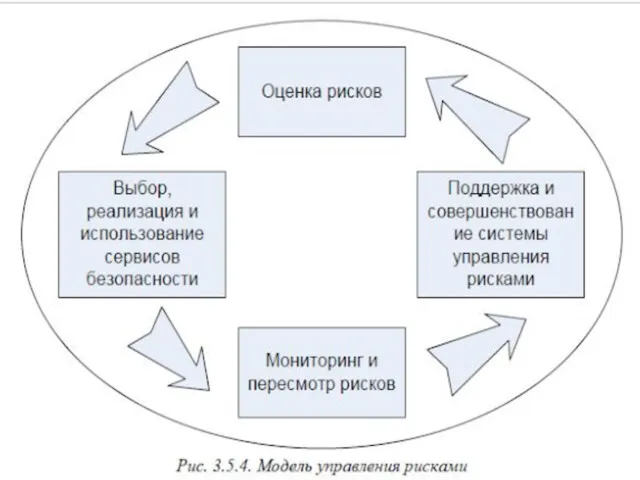

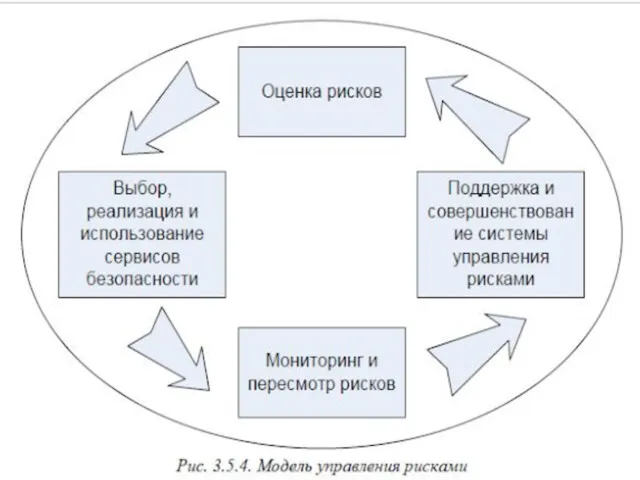

Британский стандарт BS 7799-3:2006 “Information security management systems –Part 3: Guidelines

for information security risk management” (Системы управления информационной безопасностью – Часть 3: руководство по управлению рисками в информационной безопасности) пока не имеет международного статуса, однако рассматривается возможность его принятия в качестве стандарта ISO.

Стандарт представляет собой набор руководств и рекомендаций, направленных на удовлетворение требований стандарта ISO/IEC 27001:2005 в части управления рисками, которое рассматривается как непрерывный четырёхфазный процесс

Слайд 12

Визуализация данных. Правила оформления таблиц

Визуализация данных. Правила оформления таблиц Элементы алгебры логики. Математические основы информатики

Элементы алгебры логики. Математические основы информатики Двовимірні масиви

Двовимірні масиви Количество пользователей Интернета в России (динамика)

Количество пользователей Интернета в России (динамика) Комплекс информационных систем, обеспечивающих автоматизированное ведение реестров маршрутов

Комплекс информационных систем, обеспечивающих автоматизированное ведение реестров маршрутов DS. Графический дизайн. Дизайн сайтов

DS. Графический дизайн. Дизайн сайтов Представление целых и вещественных чисел

Представление целых и вещественных чисел Понятие данных в информационных системах

Понятие данных в информационных системах Зачем человек приходит в этот мир?

Зачем человек приходит в этот мир? Информатика для детей

Информатика для детей Моделирование одежды в реальном времени

Моделирование одежды в реальном времени Текст для сайта. Сервис Shato

Текст для сайта. Сервис Shato Хранение и обработка информации в базах данных

Хранение и обработка информации в базах данных SDLC models and methodologies

SDLC models and methodologies Threads. Выполнение инструкций потоками

Threads. Выполнение инструкций потоками Прикладное программное обеспечение. (Тема 8)

Прикладное программное обеспечение. (Тема 8) Хранение информации

Хранение информации Программно-аппаратный комплекс для мониторинга и управления освещением в производственных помещениях

Программно-аппаратный комплекс для мониторинга и управления освещением в производственных помещениях Информационные технологии управления

Информационные технологии управления Системы управления базами данных. (Лекция 1)

Системы управления базами данных. (Лекция 1) Вводный урок по теме Создание и использование текстового редактора

Вводный урок по теме Создание и использование текстового редактора Безопасность банковской деятельности

Безопасность банковской деятельности Мозг и сеть. А где я?

Мозг и сеть. А где я? Общие правила оформления презентации информационных слайдов

Общие правила оформления презентации информационных слайдов Интерфейс Adobe Photoshop

Интерфейс Adobe Photoshop Логическая модель представления знаний

Логическая модель представления знаний Пользовательские типы данных

Пользовательские типы данных Текстовий процесор. 5 класс

Текстовий процесор. 5 класс