Содержание

- 3. Направления деятельности Обслуживание Диагностика Устранение неисправностей Обеспечение безопасности

- 4. Документация Сетевая документация — физическая и логическая топология Реестр устройств — список устройств, использующих или образующих

- 5. Факторы выбора оборудования "cost per port"

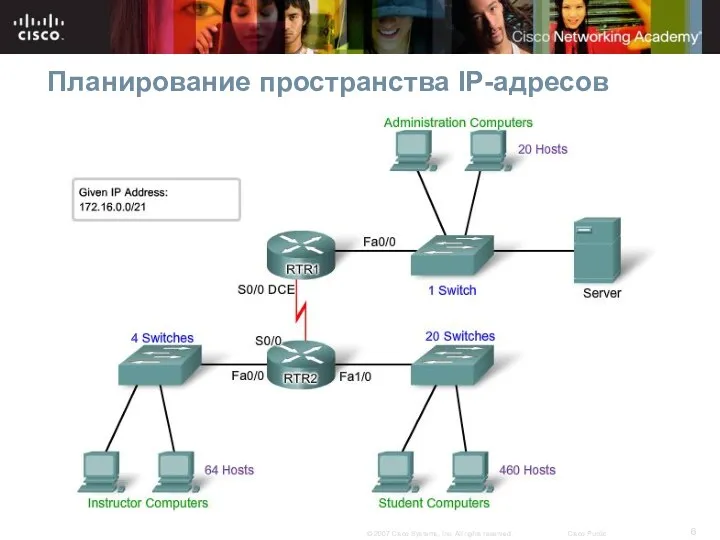

- 6. Планирование пространства IP-адресов

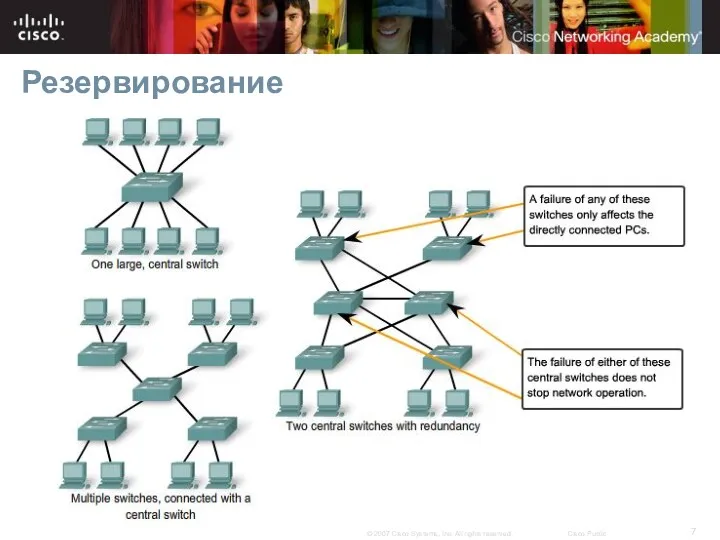

- 7. Резервирование

- 8. Учет приоритезации

- 9. Виды приложений Полезность сети определяется полезностью используемых в ней приложений!

- 10. Примеры служб

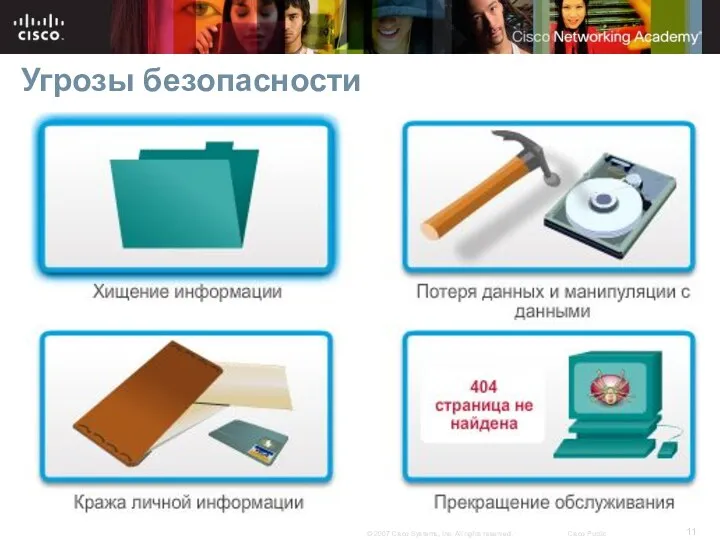

- 11. Угрозы безопасности

- 12. Классы физических угроз сети Эксплуатационные угрозы Угрозы окружающей среды Угрозы электропитания Угрозы механических конструкций

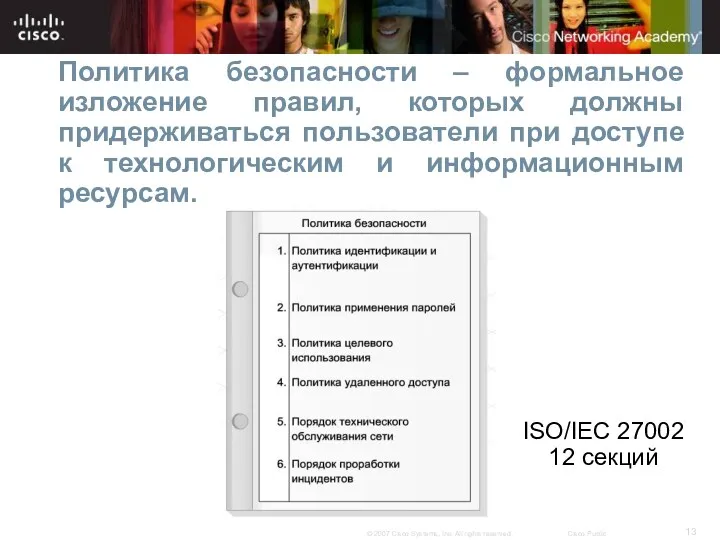

- 13. Политика безопасности – формальное изложение правил, которых должны придерживаться пользователи при доступе к технологическим и информационным

- 14. Уязвимости

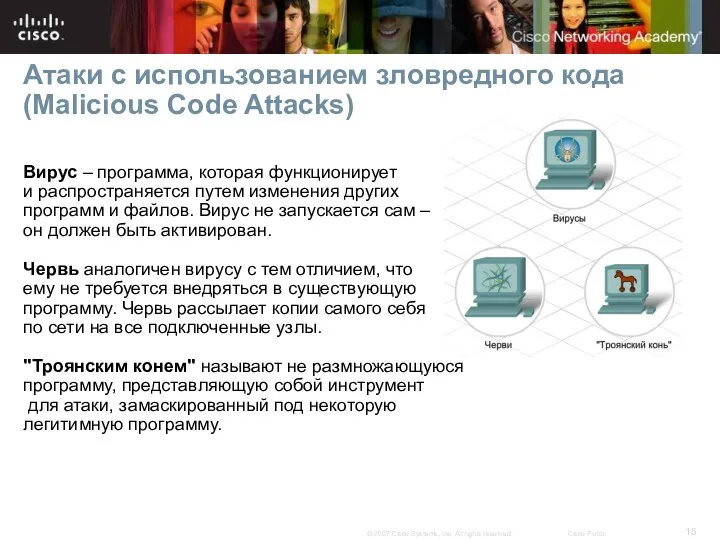

- 15. Атаки с использованием зловредного кода (Malicious Code Attacks) Вирус – программа, которая функционирует и распространяется путем

- 16. Разведка в КС (Reconnaissance)

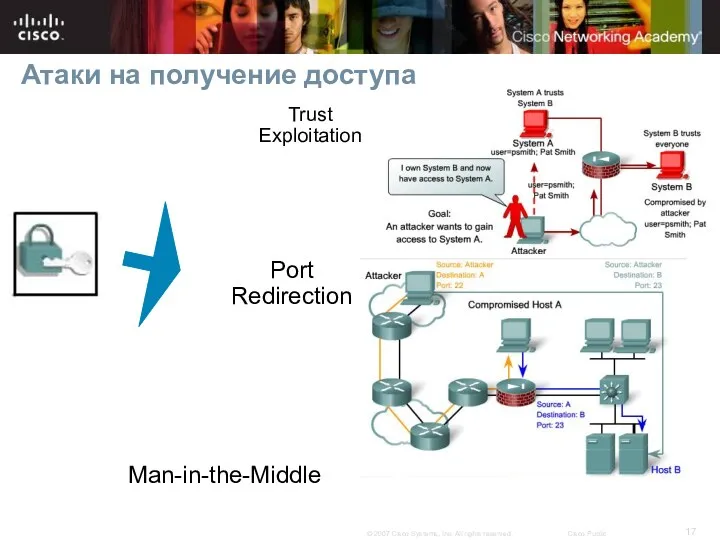

- 17. Атаки на получение доступа Trust Exploitation Port Redirection Man-in-the-Middle

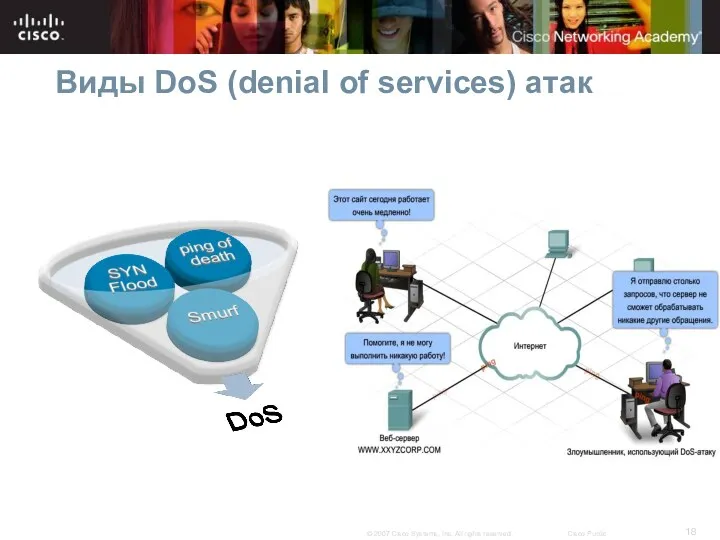

- 18. Виды DoS (denial of services) атак

- 19. Методы противодействия атакам Резервное копирование Установка обновлений ААА Использование антивируса

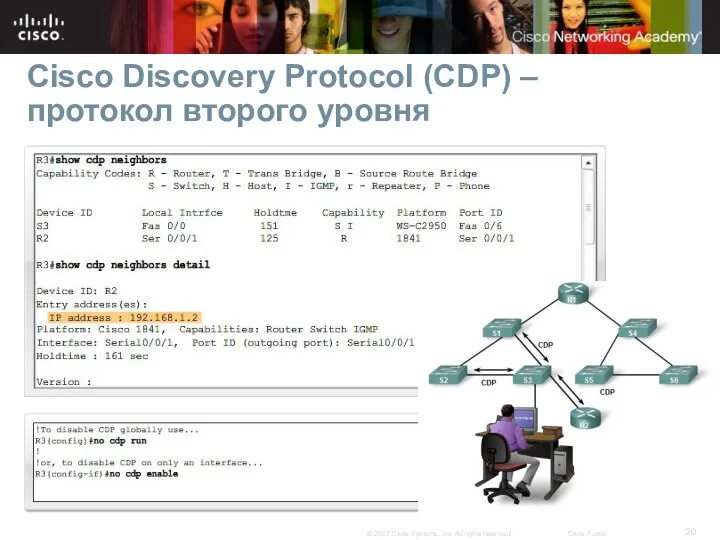

- 20. Cisco Discovery Protocol (CDP) – протокол второго уровня

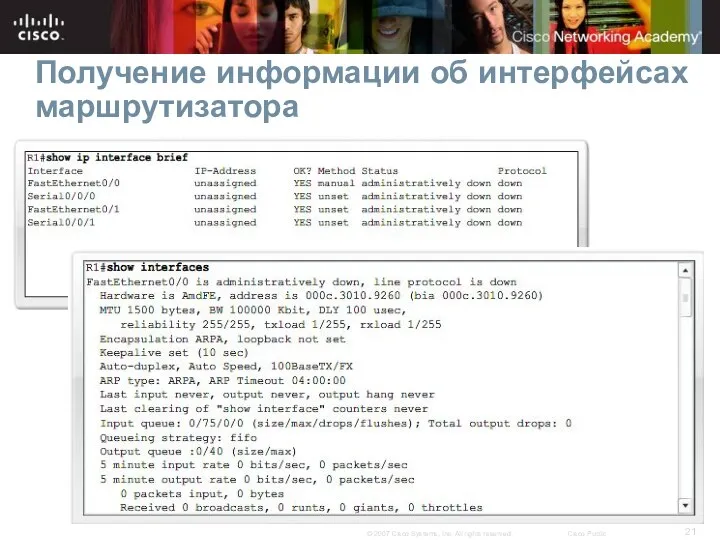

- 21. Получение информации об интерфейсах маршрутизатора

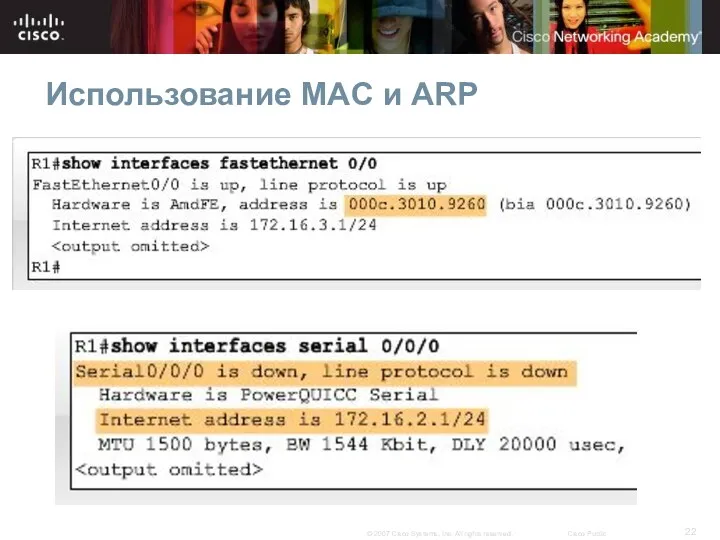

- 22. Использование MAC и ARP

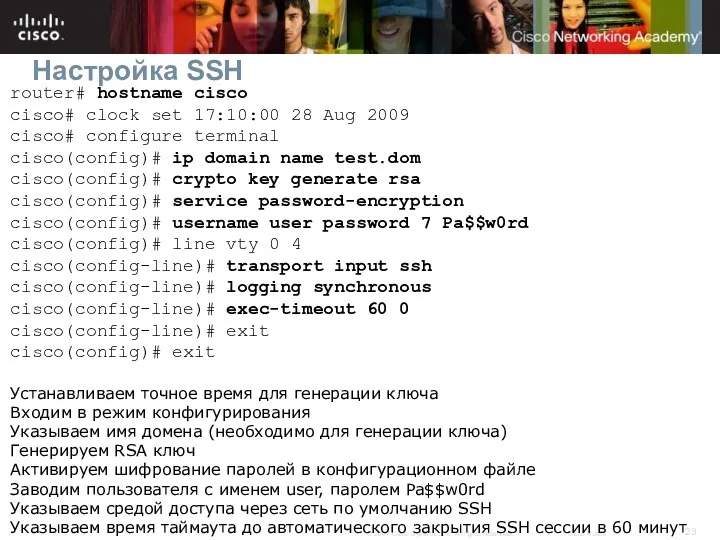

- 23. Настройка SSH router# hostname cisco cisco# clock set 17:10:00 28 Aug 2009 cisco# configure terminal cisco(config)#

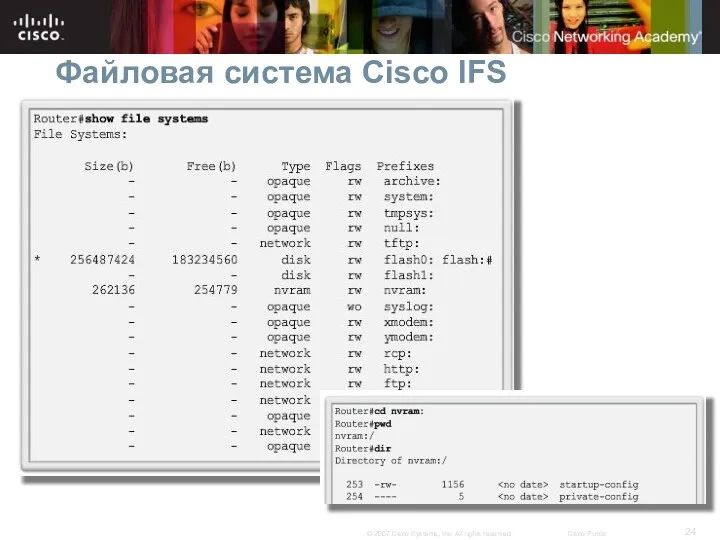

- 24. Файловая система Cisco IFS

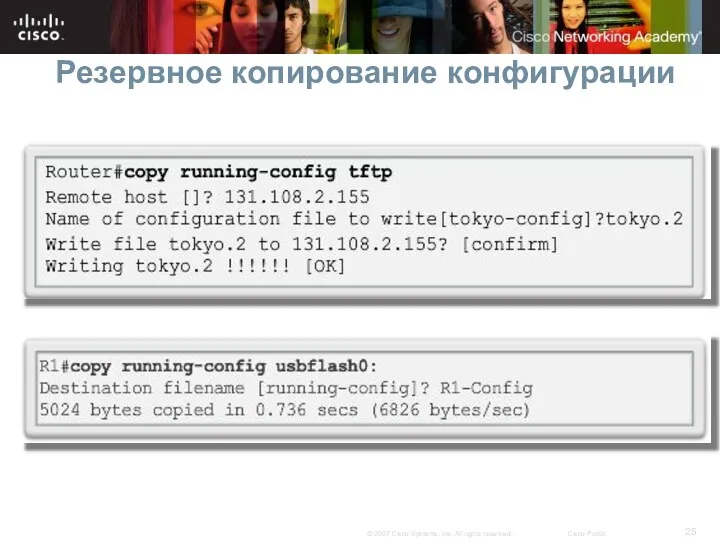

- 25. Резервное копирование конфигурации

- 27. Скачать презентацию

Продукты IBM для разработки программных приложений. (Тема 9)

Продукты IBM для разработки программных приложений. (Тема 9) Основы программирования на C++

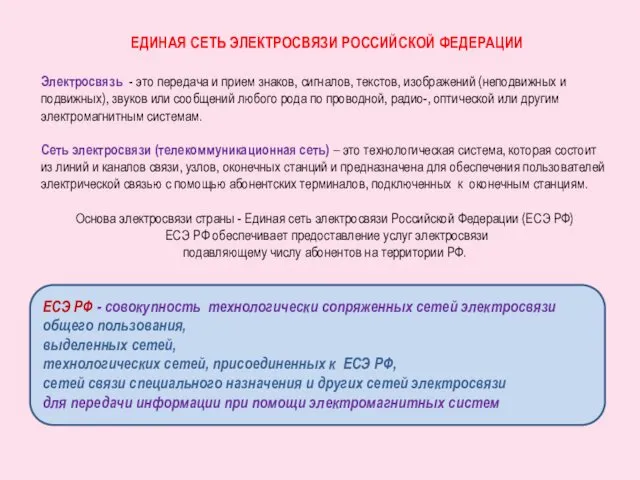

Основы программирования на C++ Единая сеть электросвязи РФ

Единая сеть электросвязи РФ Построение и исследование физической модели

Построение и исследование физической модели Базовые требования при подготовке презентаций

Базовые требования при подготовке презентаций Максимально эффективное использование ScienceDirect

Максимально эффективное использование ScienceDirect Подготовка школьников к ЕГЭ по информатике

Подготовка школьников к ЕГЭ по информатике Презентация к уроку Цикл с постусловием

Презентация к уроку Цикл с постусловием История серии видеоигры: Grand Theft Auto

История серии видеоигры: Grand Theft Auto Основы программирования на Python

Основы программирования на Python Онлайн сервис

Онлайн сервис Django. Запись данных. Урок 11

Django. Запись данных. Урок 11 Презентация к уроку Тексты в компьютерной памяти

Презентация к уроку Тексты в компьютерной памяти Информационная модель объекта

Информационная модель объекта Инструмент гарантированного доступа к госзакупкам. Портал поставщиков

Инструмент гарантированного доступа к госзакупкам. Портал поставщиков Обзор вариантов установки программ

Обзор вариантов установки программ конспект урока по информатике 9 класс по теме: Операторы ветвления+презентация

конспект урока по информатике 9 класс по теме: Операторы ветвления+презентация класс. 04.02.22

класс. 04.02.22 Вероятностный подход к определению количества информации

Вероятностный подход к определению количества информации Сети мобильной связи нового поколения. Лекция 7. Подсистема IP-мультимедиа (IMS)

Сети мобильной связи нового поколения. Лекция 7. Подсистема IP-мультимедиа (IMS) Программа курса “Введение в тестирование ПО”. Динамическое тестирование

Программа курса “Введение в тестирование ПО”. Динамическое тестирование Модели объектов. Моделирование

Модели объектов. Моделирование Мобильные вирусы и антивирусы

Мобильные вирусы и антивирусы Графикалық редакциялау

Графикалық редакциялау Проектирование программных средств

Проектирование программных средств 10 Useful, Weird or Entertaining Websites to Waste Time On

10 Useful, Weird or Entertaining Websites to Waste Time On Компьютерная графика

Компьютерная графика Программирование на языке Си

Программирование на языке Си