Содержание

- 2. Основные угрозы информационной безопасности лекция

- 3. Учебные вопросы 1.Информация как объект правовых отношений. Перечни сведений ограниченного доступа. 2. Основные угрозы информационной безопасности

- 4. 1.Информация как объект правовых отношений. Перечни сведений ограниченного доступа.

- 5. Регулирующая роль государства заключается в формировании правового информационного пространства через систему законодательных актов, определяющих права и

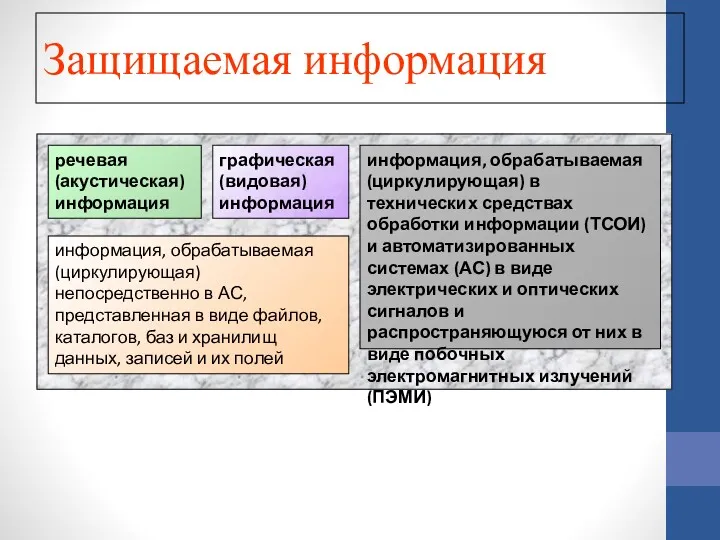

- 6. Защищаемая информация речевая (акустическая) информация графическая (видовая) информация информация, обрабатываемая (циркулирующая) в технических средствах обработки информации

- 7. Первичные носители защищаемой информации носители речевой информации должностные лица ОИ звуковоспроизводящие устройства, входящие в состав ОТСС

- 8. Вторичные носители, воспроизводящие преобразованную защищаемую информацию для речевой (акустической) информации для графической (видовой) информации для информации,

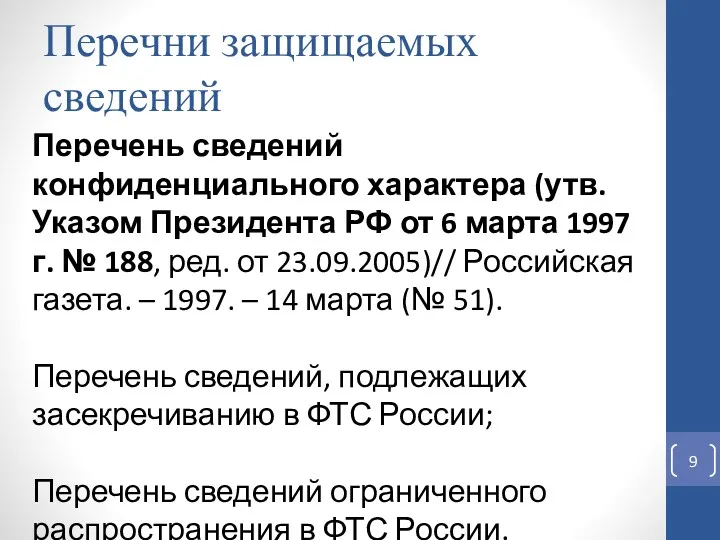

- 9. Перечни защищаемых сведений Перечень сведений конфиденциального характера (утв. Указом Президента РФ от 6 марта 1997 г.

- 10. 1. Сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные),

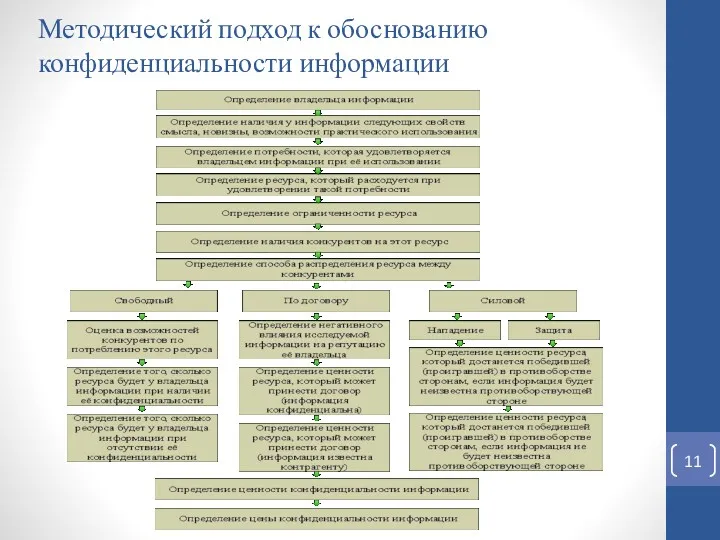

- 11. Методический подход к обоснованию конфиденциальности информации

- 12. 2. Основные угрозы информационной безопасности Российской Федерации.

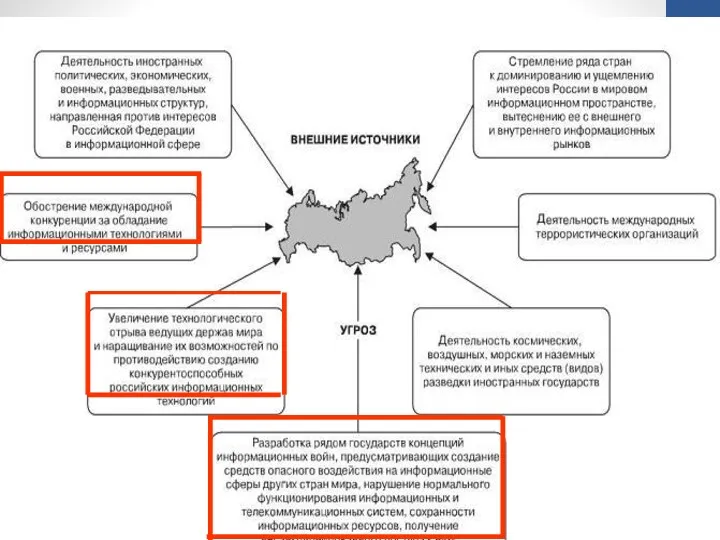

- 13. Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность. Попытка реализации угрозы называется атакой, а

- 14. Наиболее уязвимыми с точки зрения защищенности информационных ресурсов являются так называемые критические компьютерные системы, под которыми

- 15. При решении проблемы повышения уровня защищенности информационных ресурсов КС необходимо исходить из того, что наиболее вероятным

- 16. Алгоритмическая закладка – это преднамеренное завуалированное искажение какой-либо части алгоритма решения задачи, либо построение его таким

- 17. Программная закладка – это совокупность операторов и (или) операндов, преднамеренно в завуалированной форме включаемую в состав

- 18. Действия алгоритмических и программных закладок условно можно разделить на три класса: - изменение функционирования вычислительной системы

- 19. В классе изменения функционирования вычислительной системы (сети) воздействий выделяют следующие: - уменьшение скорости работы вычислительной системы

- 20. Несанкционированное считывание информации, осуществляемое в автоматизированных системах, направлено на: - считывание паролей и их отождествление с

- 21. Несанкционированная модификация информации является наиболее опасной разновидностью воздействий программных закладок, поскольку приводит к наиболее опасным последствиям.

- 22. Вредоносные программы называются разрушающими программными средствами (РПС), а их обобщенная классификация может выглядеть следующим образом: -

- 24. Мобильные устройства как угроза информационной безопасности государственных органов Использование сотрудниками персональных мобильных устройств, смартфонов, КПК и

- 25. К категории наиболее опасных можно отнести: для ОС Android: Android.SmsSend, Android.Gongfu, Android.Plankton, Android.GoldDream, Android.Crusewind, Android.SpyEye, Android.DreamExploid,

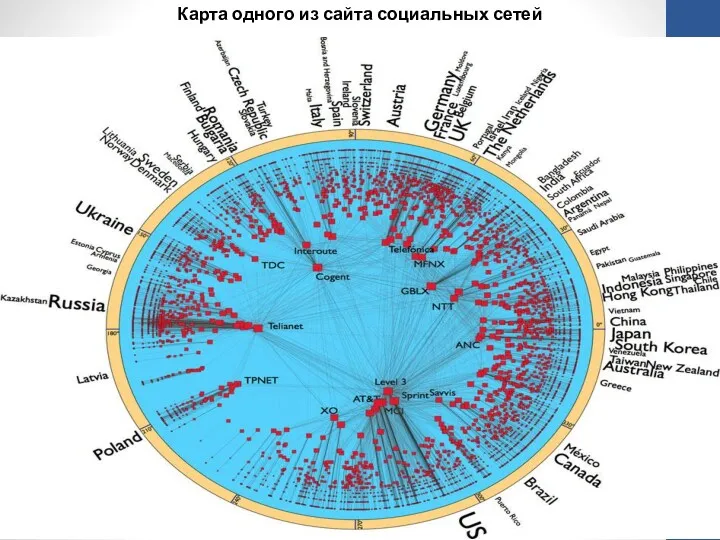

- 27. Карта одного из сайта социальных сетей

- 28. Заразив персональный компьютер, злоумышленники могут: - блокировать зараженное устройство; - получить доступ к почтовой переписке, -

- 29. Внедренная в мобильное устройство вредоносная программа может: - отправлять СМС и звонить на платные номера; включать

- 30. Для органов власти заражение мобильных устройств сотрудников представляет особо опасную угрозу их информационной безопасности. Многие сотрудники

- 31. Проникновение в контролируемую зону

- 32. Wi-Fi-сети и угрозы информационной безопасности Прямые - угрозы информационной безопасности, возникающие при передаче информации по беспроводному

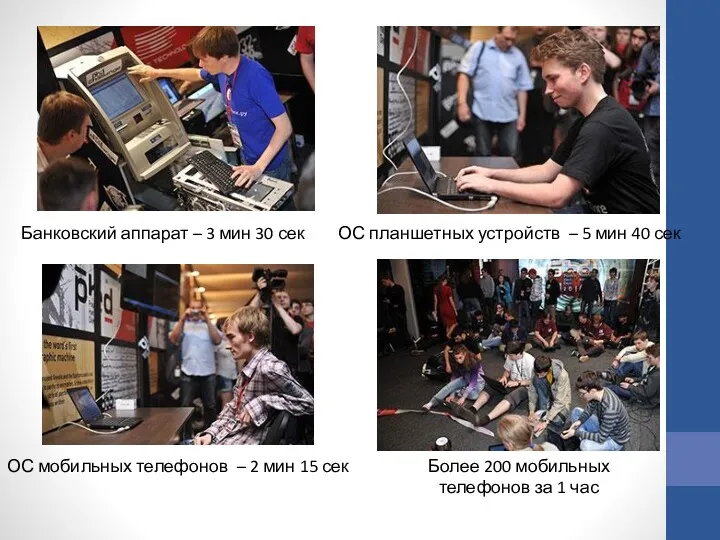

- 33. 2-ой МЕЖДУНАРОДНЫЙ ФОРУМ ПО ПРАКТИЧЕСКОЙ БЕЗОПАСНОСТИ CTF — международные соревнования по защите информации, проводимые по принципам

- 34. Банковский аппарат – 3 мин 30 сек ОС планшетных устройств – 5 мин 40 сек ОС

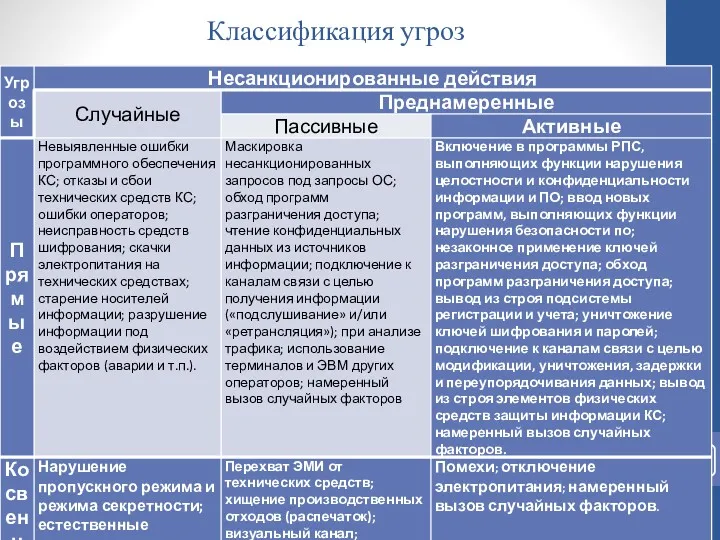

- 35. Классификация угроз

- 36. 3. Технические каналы утечки информации.

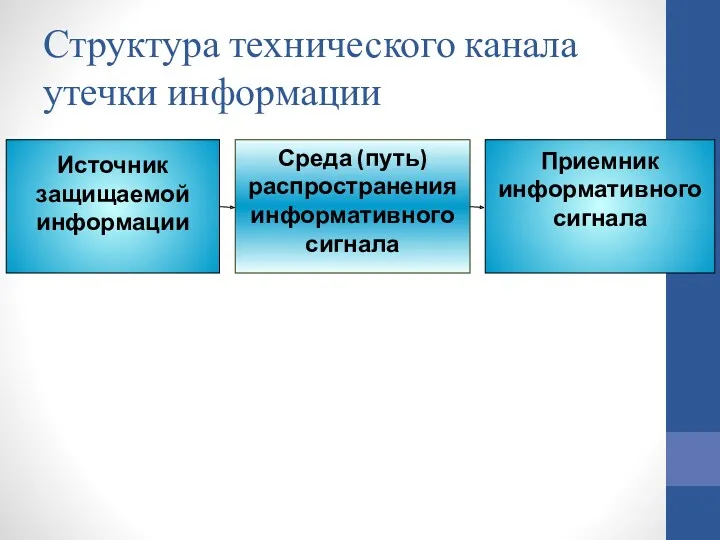

- 37. Структура технического канала утечки информации

- 38. Каналы утечки информации образуются: - низкочастотными электромагнитными полями, возникающими при работе ТС; - при воздействии на

- 39. Рис. Перехват акустических сигналов по воздушному каналу направленными микрофонами Акустические колебания, возникающие при ведении разговоров

- 40. ВТСС Рис. Перехват акустических сигналов по воздушному каналу микрофонами, комплексированными с портативными устройствами звукозаписи Акустические колебания,

- 41. Рис. ВТСС Перехват акустических (речевых) сигналов микрофонами, компле-ксированными с микрорадиопере-датчиками (радиозакладками) Перехват акустических сигналов по воздушному

- 42. Рис. Акустические колебания, возникающие при ведении разговоров Перехват акустических (речевых) сигналов микрофонами, комплек-сированными с устройствами передачи

- 43. ВТСС Рис. З Р МО Облучатель Направленное облуче-ние мощным высоко- частотным сигналом Приём переизлучёных вы- сокочастотных

- 44. 4. Потенциальный (вероятный) нарушитель информационной безопасности Российской Федерации.

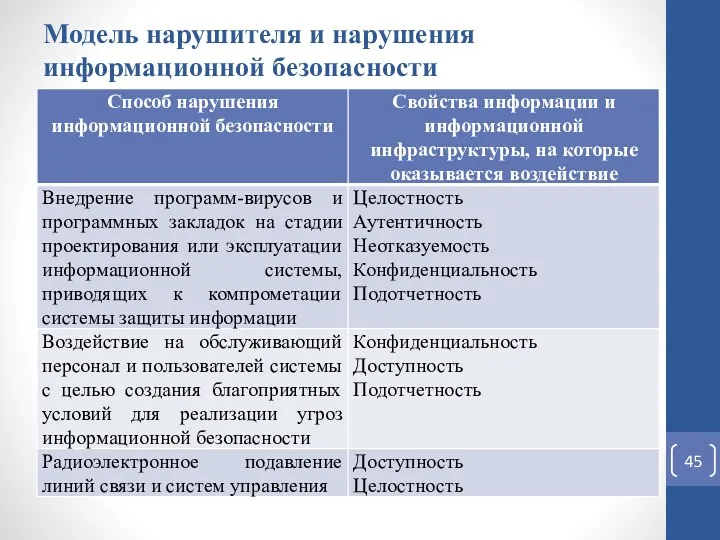

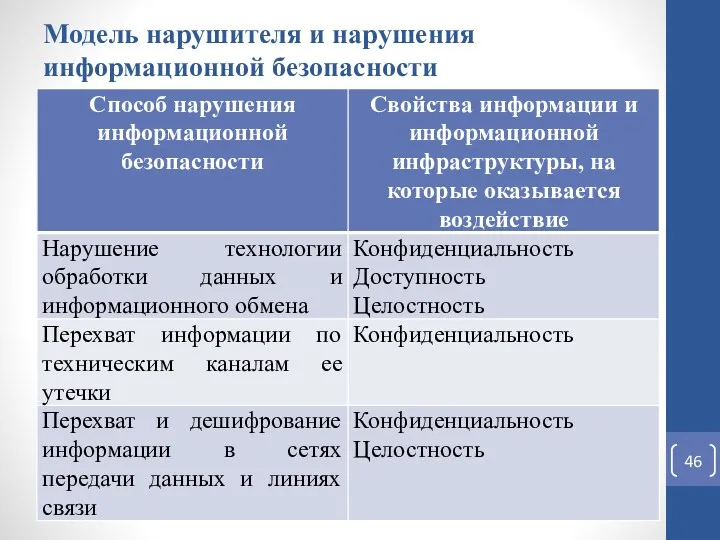

- 45. Модель нарушителя и нарушения информационной безопасности

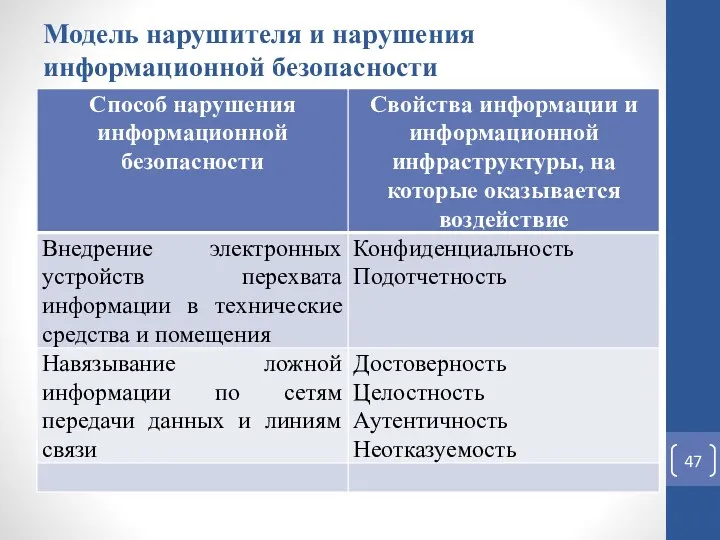

- 46. Модель нарушителя и нарушения информационной безопасности

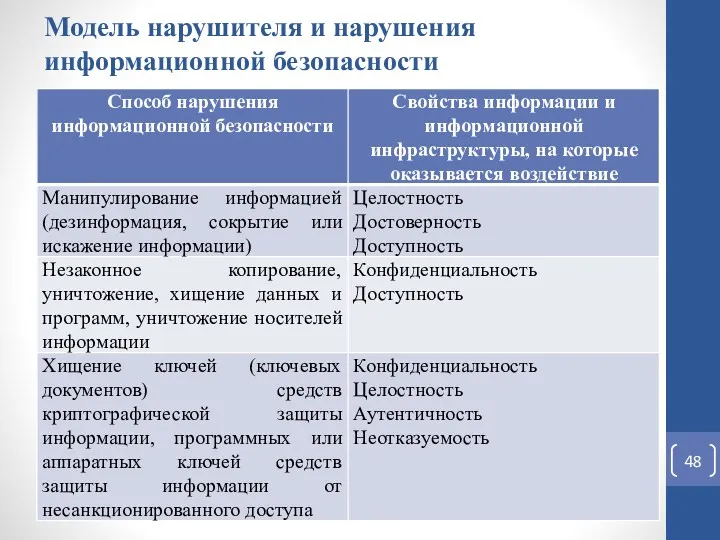

- 47. Модель нарушителя и нарушения информационной безопасности

- 48. Модель нарушителя и нарушения информационной безопасности

- 49. 5. Нарушения требований по обеспечению информационной безопасности.

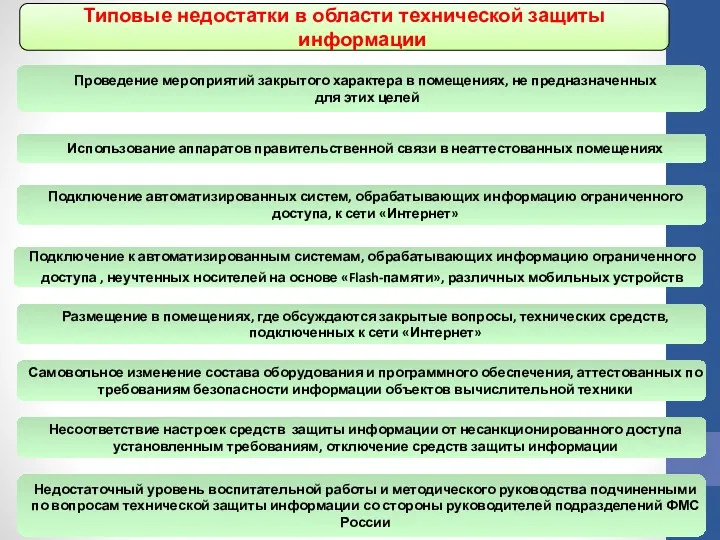

- 50. Проведение мероприятий закрытого характера в помещениях, не предназначенных для этих целей Подключение к автоматизированным системам, обрабатывающих

- 51. Анализ нарушений 20 % 25 % 45 % 10 % Халатность личного состава (различные мобильные устройства)

- 52. 6. Возможные последствия нарушений установленных требований обеспечения информационной безопасности и технической защиты информации.

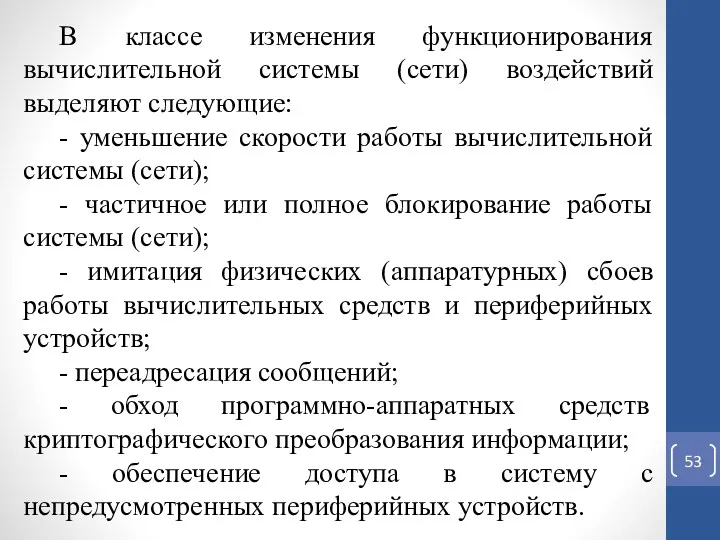

- 53. В классе изменения функционирования вычислительной системы (сети) воздействий выделяют следующие: - уменьшение скорости работы вычислительной системы

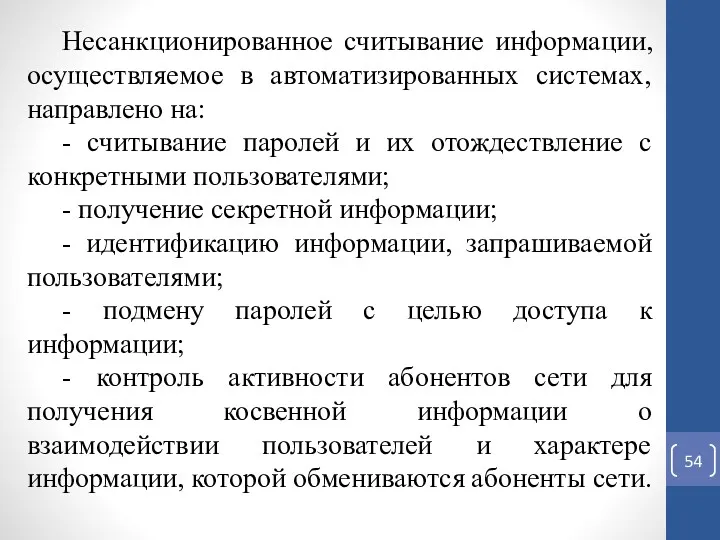

- 54. Несанкционированное считывание информации, осуществляемое в автоматизированных системах, направлено на: - считывание паролей и их отождествление с

- 55. Несанкционированная модификация информации является наиболее опасной разновидностью воздействий программных закладок, поскольку приводит к наиболее опасным последствиям.

- 56. Угрозы для механизмов управления системой защиты Разрушение функциональных возможностей СЗИ происходит, когда она не может своевременно

- 57. Разрушение функциональных возможностей СЗИ может происходить при использовании следующих типов уязвимых мест: - неспособность обнаружить необычный

- 58. Модель угроз и принципы обеспечения безопасности ПО Модель угроз должна включать: - полный реестр типов возможных

- 60. Скачать презентацию

Хмарні технології

Хмарні технології Алгоритм и его свойства. Составление линейных алгоритмов

Алгоритм и его свойства. Составление линейных алгоритмов Требования к современным операционным системам

Требования к современным операционным системам DCT – Wavelet – Filter Bank

DCT – Wavelet – Filter Bank Кодирование звука

Кодирование звука Облачные технологии в образовании

Облачные технологии в образовании Услуги: 1С БухОбслуживание

Услуги: 1С БухОбслуживание Әлеуметтік желінің зияны мен пайдасы

Әлеуметтік желінің зияны мен пайдасы час звена Психоактивные вещества

час звена Психоактивные вещества Как выполнить работу в Power Point

Как выполнить работу в Power Point презентация, сопровождающая объяснение нового материала

презентация, сопровождающая объяснение нового материала 3DMask. Разработка приложения для мобильных устройств

3DMask. Разработка приложения для мобильных устройств Системы счисления

Системы счисления Искусственный интеллект в играх

Искусственный интеллект в играх Доменная система имён. Протоколы передачи данных

Доменная система имён. Протоколы передачи данных Сбор и анализ требований к программному обеспечению. Технология разработки программного обеспечения

Сбор и анализ требований к программному обеспечению. Технология разработки программного обеспечения Модели данных

Модели данных Модели и моделирование

Модели и моделирование Даркнет. Как войти в Даркнет

Даркнет. Как войти в Даркнет Хмарні обчислення

Хмарні обчислення Методичка по созданию сайта на Google платформе

Методичка по созданию сайта на Google платформе Статистичні методи і обробка інформації у суспільній географії. (Лекція 1)

Статистичні методи і обробка інформації у суспільній географії. (Лекція 1) Опыт и перспективы работы педагогов дополнительного образования в дистанционном формате

Опыт и перспективы работы педагогов дополнительного образования в дистанционном формате Створення програмного забезпечення

Створення програмного забезпечення Система безопасности серверов БД

Система безопасности серверов БД Технология оцифровки архивных документов. Теория и практика

Технология оцифровки архивных документов. Теория и практика Разработка АИС Клиенті и планирование

Разработка АИС Клиенті и планирование Презентация Клавиатуры

Презентация Клавиатуры