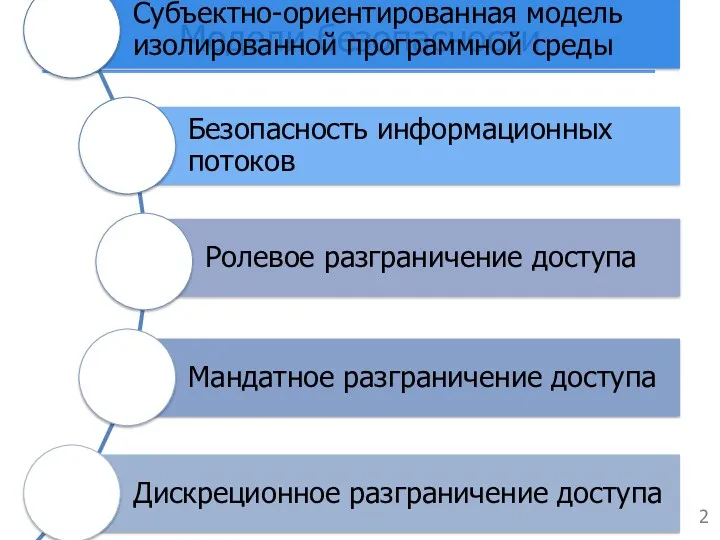

Слайд 2

Слайд 3

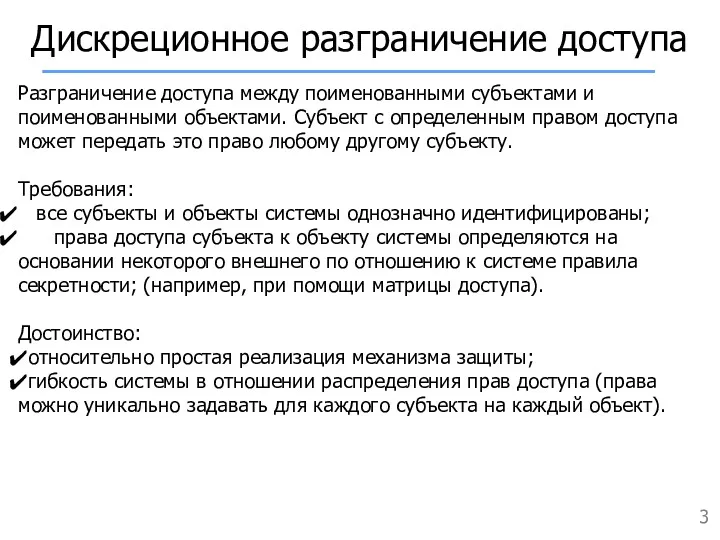

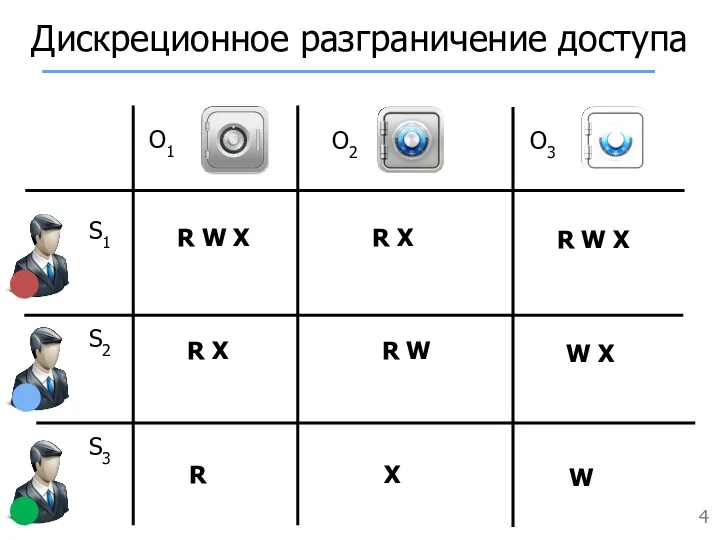

Дискреционное разграничение доступа

Разграничение доступа между поименованными субъектами и поименованными объектами. Субъект с определенным

правом доступа может передать это право любому другому субъекту.

Требования:

все субъекты и объекты системы однозначно идентифицированы;

права доступа субъекта к объекту системы определяются на основании некоторого внешнего по отношению к системе правила секретности; (например, при помощи матрицы доступа).

Достоинство:

относительно простая реализация механизма защиты;

гибкость системы в отношении распределения прав доступа (права можно уникально задавать для каждого субъекта на каждый объект).

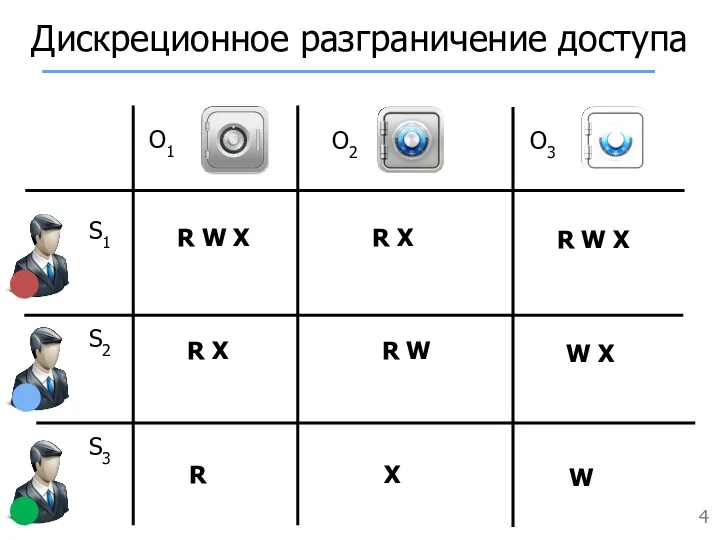

Слайд 4

Дискреционное разграничение доступа

R W X

R X

R W X

R X

R W

W X

R

X

W

O1

O2

O3

S1

S2

S3

Слайд 5

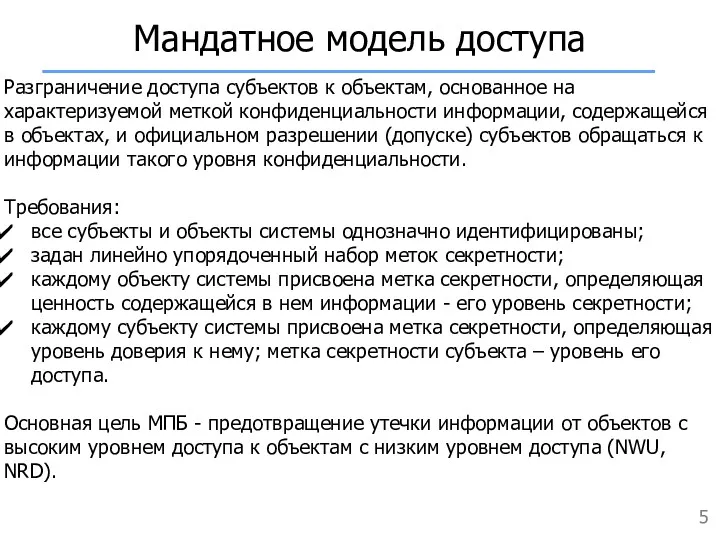

Мандатное модель доступа

Разграничение доступа субъектов к объектам, основанное на характеризуемой меткой конфиденциальности информации,

содержащейся в объектах, и официальном разрешении (допуске) субъектов обращаться к информации такого уровня конфиденциальности.

Требования:

все субъекты и объекты системы однозначно идентифицированы;

задан линейно упорядоченный набор меток секретности;

каждому объекту системы присвоена метка секретности, определяющая ценность содержащейся в нем информации - его уровень секретности;

каждому субъекту системы присвоена метка секретности, определяющая уровень доверия к нему; метка секретности субъекта – уровень его доступа.

Основная цель МПБ - предотвращение утечки информации от объектов с высоким уровнем доступа к объектам с низким уровнем доступа (NWU, NRD).

Слайд 6

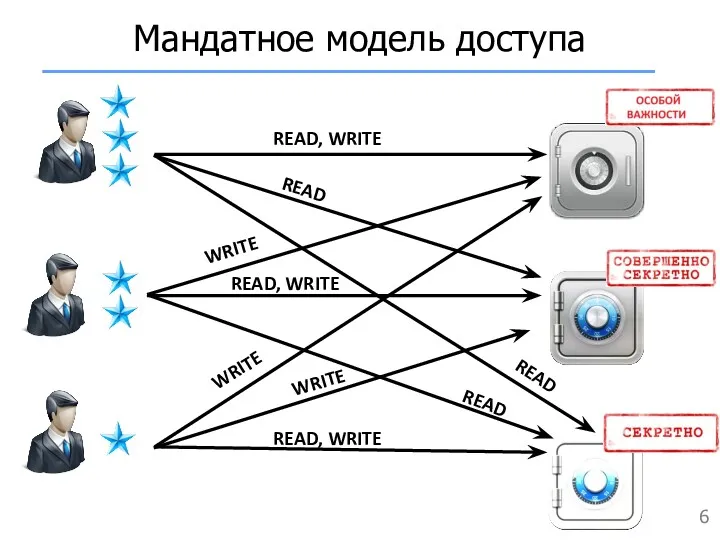

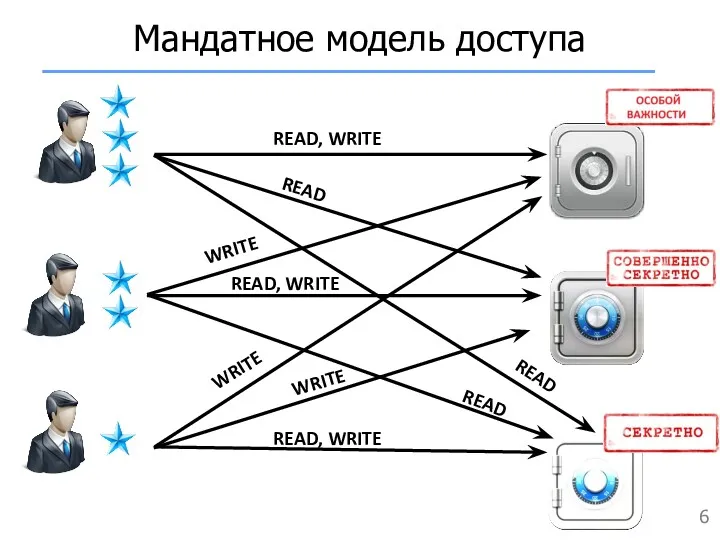

Мандатное модель доступа

READ, WRITE

READ, WRITE

READ, WRITE

WRITE

WRITE

WRITE

READ

READ

READ

Слайд 7

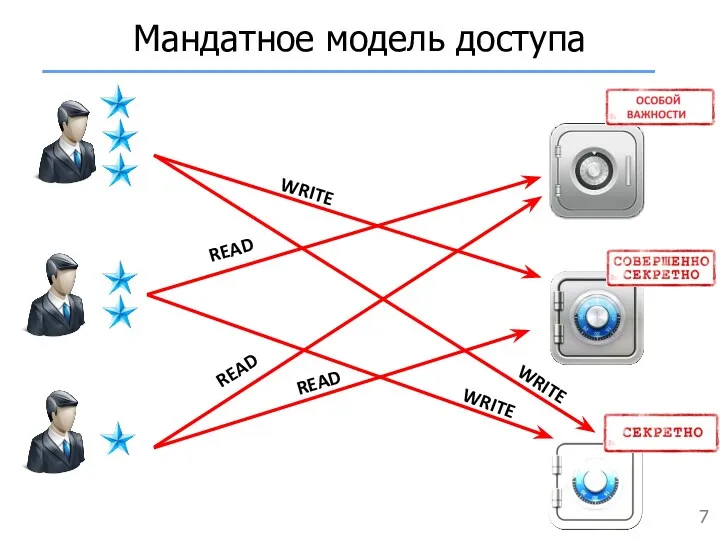

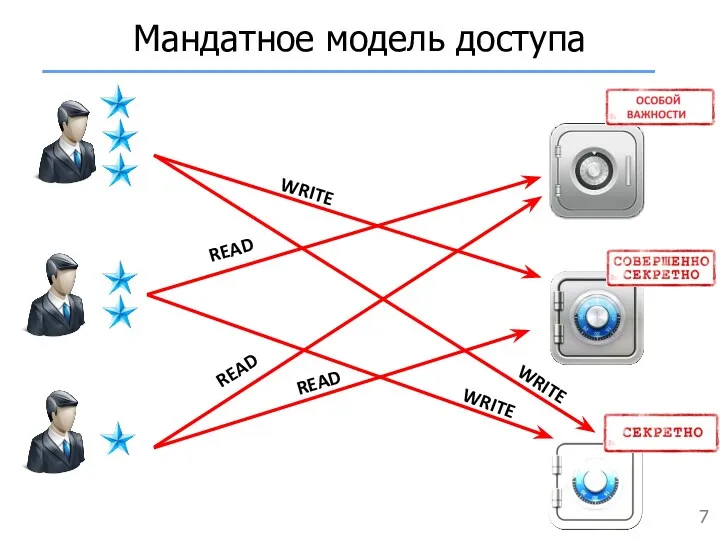

Мандатное модель доступа

READ

READ

READ

WRITE

WRITE

WRITE

Системы объектов

Системы объектов Программалық қамтамсыз ету ұғымын түсіндіру

Программалық қамтамсыз ету ұғымын түсіндіру Java for web. SQL (Пятая лекция)

Java for web. SQL (Пятая лекция) Spring teplates. Thymeleaf & spring framework

Spring teplates. Thymeleaf & spring framework Архитектура ЭВМ

Архитектура ЭВМ Обработка числовой информации в электронных таблицах

Обработка числовой информации в электронных таблицах История развития автоматизации в промышленности

История развития автоматизации в промышленности PHP+Web-сервер

PHP+Web-сервер Векторне кодування

Векторне кодування Техническое обеспечение информационных технологий

Техническое обеспечение информационных технологий Основы языка PL/SQL

Основы языка PL/SQL Algorithms and data structures (lecture 9)

Algorithms and data structures (lecture 9) Тестовая документация. ПО для управления тестовой документацией. Лекция 4

Тестовая документация. ПО для управления тестовой документацией. Лекция 4 Анализ предметной области. Проектирование базы данных

Анализ предметной области. Проектирование базы данных Информатика – это научная область

Информатика – это научная область Training Module Overview

Training Module Overview Шифры простой замены

Шифры простой замены Урок в 8 классе по информатике Информация в неживой природе. Информация в живой природе.

Урок в 8 классе по информатике Информация в неживой природе. Информация в живой природе. Знакомство с системой автоматизированного проектирования AutoCAD

Знакомство с системой автоматизированного проектирования AutoCAD Примеры облачных сервисов Мicrosoft

Примеры облачных сервисов Мicrosoft Нечеткая логика

Нечеткая логика Информация и знания. Информационные процессы

Информация и знания. Информационные процессы Методы БП на порошковой основе. Преимущества метода СЛС

Методы БП на порошковой основе. Преимущества метода СЛС Селиверстова М.А., Информтика, основные понятия - 2ч.

Селиверстова М.А., Информтика, основные понятия - 2ч. Сравнительный анализ программных продуктов по электронной отчетности

Сравнительный анализ программных продуктов по электронной отчетности Service central training RU&CIS

Service central training RU&CIS Оформление списка литературы

Оформление списка литературы 12 Принципов анимации

12 Принципов анимации