Содержание

- 2. Цель занятия: рассмотреть и проанализировать особенности организации защиты информации от атак с использованием скрытых каналов Учебные

- 3. ВОПРОС 1. Необходимость организации защиты информации от атак с использованием скрытых каналов ЛЕКЦИЯ № 2 ОСОБЕННОСТИ

- 4. ВОПРОС 1. Необходимость организации защиты информации от атак с использованием скрытых каналов Для обеспечения защиты информации,

- 5. ВОПРОС 1. Необходимость организации защиты информации от атак с использованием скрытых каналов Для организации скрытого канала

- 6. ВОПРОС 1. Необходимость организации защиты информации от атак с использованием скрытых каналов Чаще всего скрытый канал

- 7. ВОПРОС 1. Необходимость организации защиты информации от атак с использованием скрытых каналов СКРЫТЫЙ КАНАЛ (covert channel)

- 8. ВОПРОС 1. Необходимость организации защиты информации от атак с использованием скрытых каналов КОММУНИКАЦИОННЫЙ КАНАЛ — совокупность

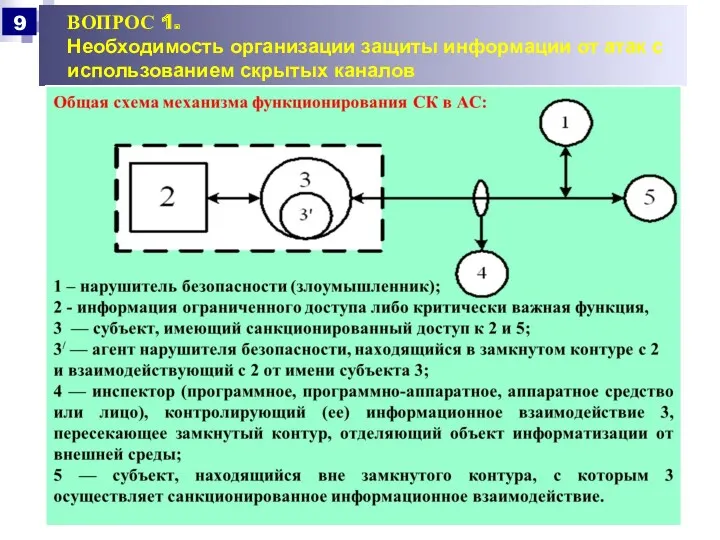

- 9. ВОПРОС 1. Необходимость организации защиты информации от атак с использованием скрытых каналов

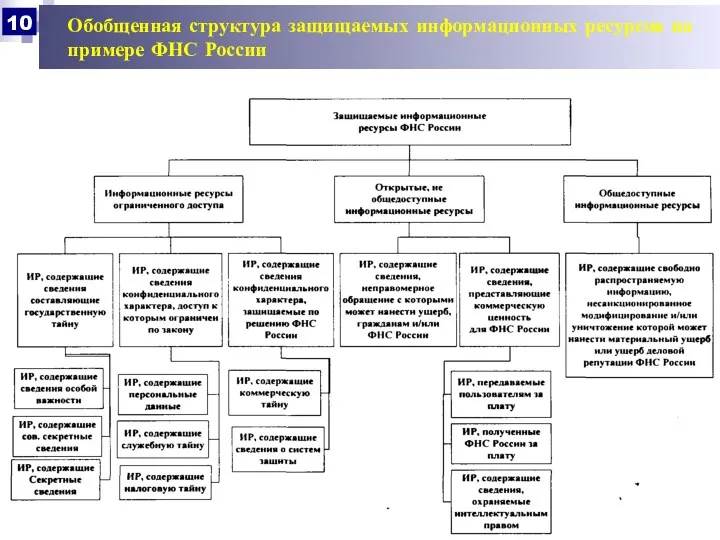

- 10. Обобщенная структура защищаемых информационных ресурсов на примере ФНС России

- 11. ВОПРОС 1. Необходимость организации защиты информации от атак с использованием скрытых каналов Модель реализации угроз информационной

- 12. ВОПРОС 1. Необходимость организации защиты информации от атак с использованием скрытых каналов Общая архитектура организационной базы

- 13. ВОПРОС 1. Необходимость организации защиты информации от атак с использованием скрытых каналов Укрупненная структура Политики безопасности

- 14. ВОПРОС 1. Необходимость организации защиты информации от атак с использованием скрытых каналов Уровни системы обеспечения безопасности

- 15. ВОПРОС 2. Характеристика доверия к изделиям информационных технологий ЛЕКЦИЯ № 2 ОСОБЕННОСТИ ОРГАНИЗАЦИИ ЗАЩИТЫ ИНФОРМАЦИИ ОТ

- 16. ВОПРОС 2. Характеристика доверия к изделиям информационных технологий Существенным моментом защищенности систем ИТ и АС является

- 17. ВОПРОС 2. Характеристика доверия к изделиям информационных технологий Угрозу государственной и общественной безопасности составляют сайты насильственной,

- 18. ВОПРОС 2. Характеристика доверия к изделиям информационных технологий ЦЕЛЬ БЕЗОПАСНОСТИ — изложенное намерение противостоять установленным угрозам

- 19. ВОПРОС 2. Характеристика доверия к изделиям информационных технологий ПОЛИТИКА БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ (organisational security policies) — одно

- 20. ВОПРОС 2. Характеристика доверия к изделиям информационных технологий ПОЛИТИКА БЕЗОПАСНОСТИ ИНФОРМАЦИИ (information security policy) — совокупность

- 21. ВОПРОС 2. Характеристика доверия к изделиям информационных технологий Обеспечение доверия осуществляется путем глубокого анализа или экспертизы

- 22. ВОПРОС 2. Характеристика доверия к изделиям информационных технологий Защищенность — атрибуты программного обеспечения, относящиеся к его

- 23. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 ЛЕКЦИЯ № 2 ОСОБЕННОСТИ ОРГАНИЗАЦИИ ЗАЩИТЫ ИНФОРМАЦИИ ОТ АТАК С

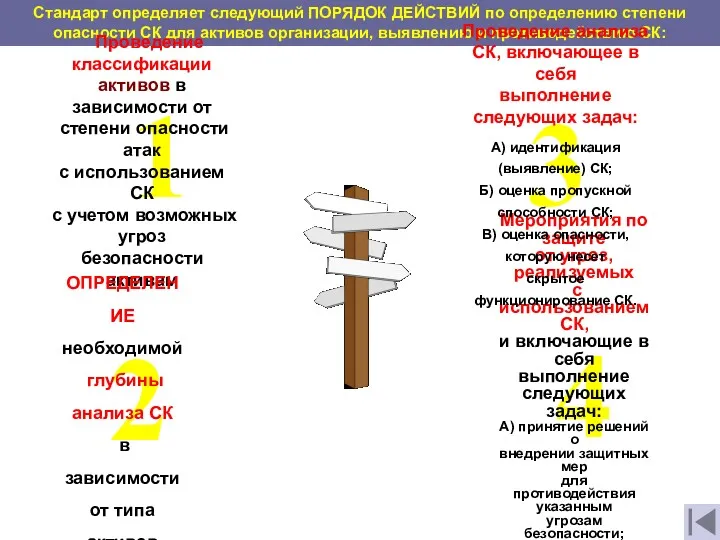

- 24. 4 3 2 1 Стандарт определяет следующий ПОРЯДОК ДЕЙСТВИЙ по определению степени опасности СК для активов

- 25. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 ГОСТ Р 53113.1-2008 «Информационная технология. Защита информационных технологий и автоматизированных

- 26. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 В стандарте ГОСТ Р 53113.1-2008 определяются следующие основные положения: —

- 27. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 Стандарт используется заказчиками, разработчиками и пользователями ИТ при формировании ими

- 28. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 Также положения стандарта ГОСТ Р 53113.1-2008 используются: — органами сертификации

- 29. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 Характеристика ГОСТ Р 53113.1-2008 В настоящем стандарте использованы НОРМАТИВНЫЕ ССЫЛКИ

- 30. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 Характеристика ГОСТ Р 53113.1-2008 НОРМАТИВНЫЕ ССЫЛКИ ГОСТ Р ИСО/МЭК15408-3-2008 Информационная

- 31. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 Характеристика ГОСТ Р 53113.1-2008 Приложение С к 15408-1-2008 (справочное) Сведения

- 32. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 Характеристика ГОСТ Р 53113.1-2008 НОРМАТИВНЫЕ ССЫЛКИ ГОСТ Р ИСО/МЭК 17799-2006

- 33. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 Характеристика ГОСТ Р ИСО/МЭК 17799-2005 СВЕДЕНИЯ О СТАНДАРТЕ 1 Подготовлен

- 34. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 Характеристика ГОСТ Р ИСО/МЭК 17799-2005 ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ - механизм защиты,

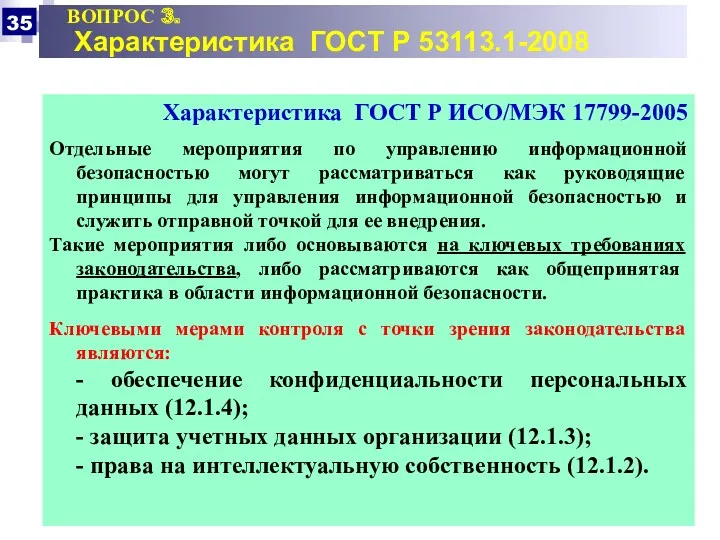

- 35. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 Характеристика ГОСТ Р ИСО/МЭК 17799-2005 Отдельные мероприятия по управлению информационной

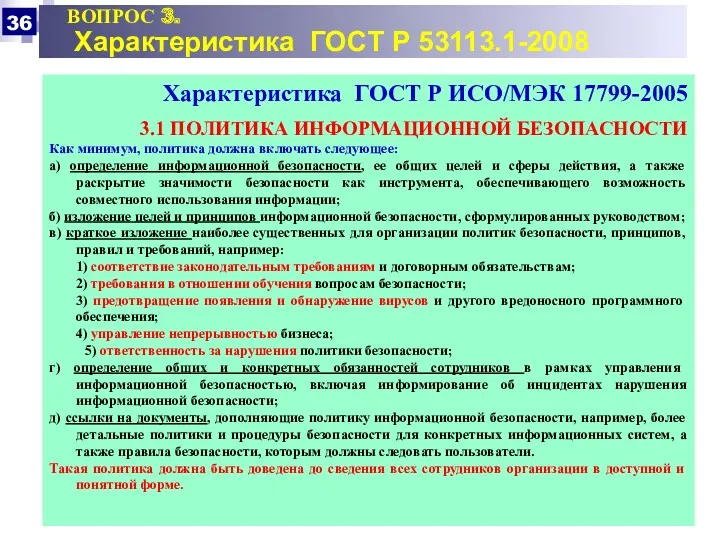

- 36. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 Характеристика ГОСТ Р ИСО/МЭК 17799-2005 3.1 ПОЛИТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Как

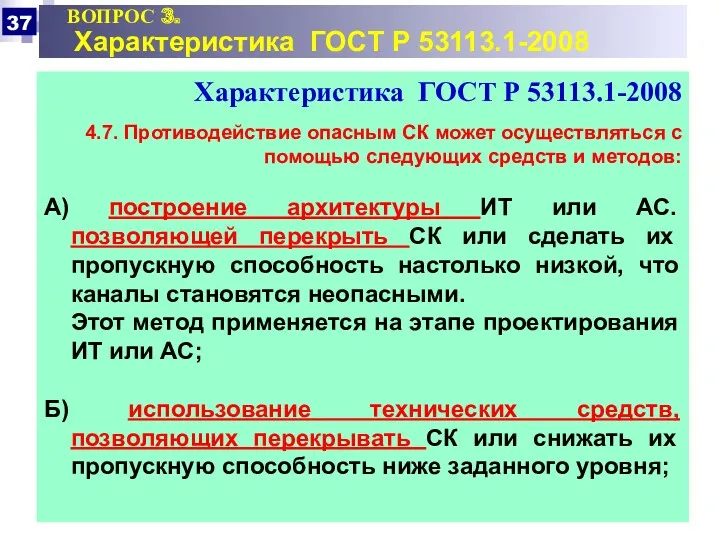

- 37. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 Характеристика ГОСТ Р 53113.1-2008 4.7. Противодействие опасным СК может осуществляться

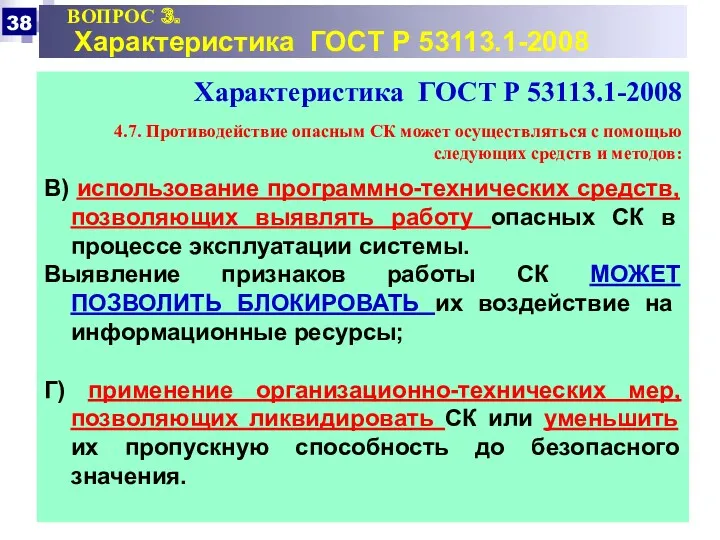

- 38. ВОПРОС 3. Характеристика ГОСТ Р 53113.1-2008 Характеристика ГОСТ Р 53113.1-2008 4.7. Противодействие опасным СК может осуществляться

- 39. ВОПРОС 4. Классификация скрытых каналов ЛЕКЦИЯ № 2 ОСОБЕННОСТИ ОРГАНИЗАЦИИ ЗАЩИТЫ ИНФОРМАЦИИ ОТ АТАК С ИСПОЛЬЗОВАНИЕМ

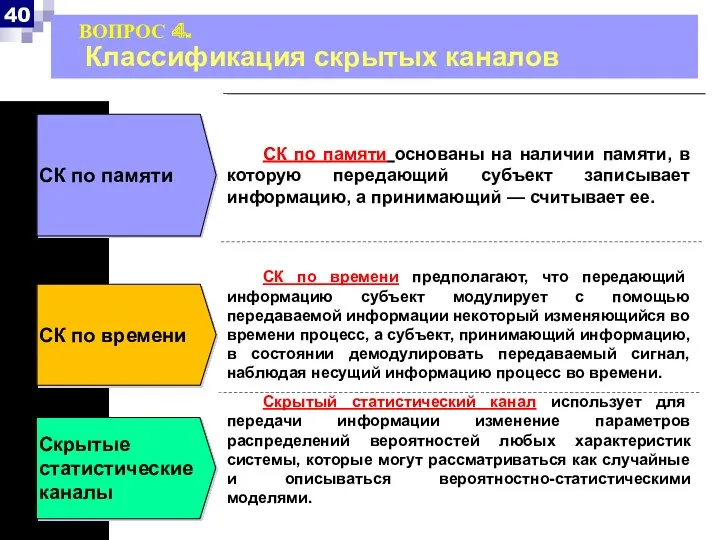

- 40. СК по памяти основаны на наличии памяти, в которую передающий субъект записывает информацию, а принимающий —

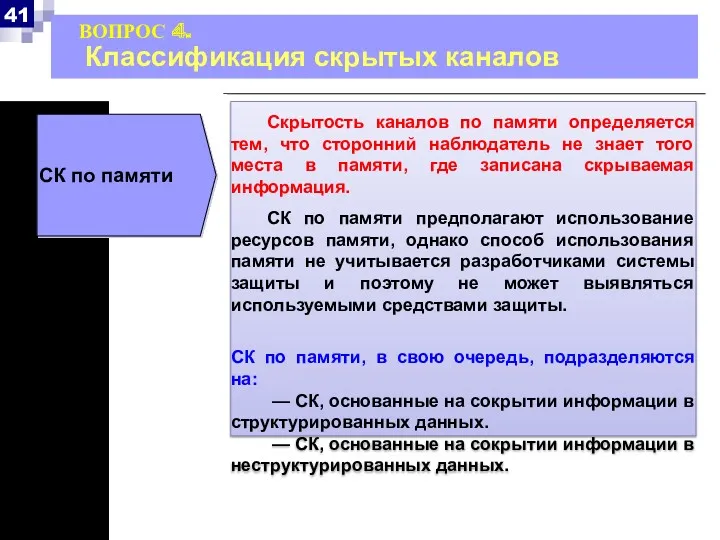

- 41. Скрытость каналов по памяти определяется тем, что сторонний наблюдатель не знает того места в памяти, где

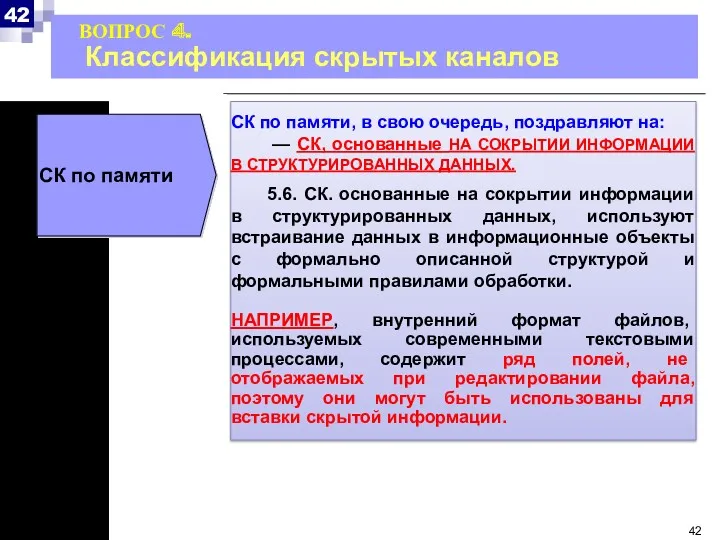

- 42. СК по памяти, в свою очередь, поздравляют на: — СК, основанные НА СОКРЫТИИ ИНФОРМАЦИИ В СТРУКТУРИРОВАННЫХ

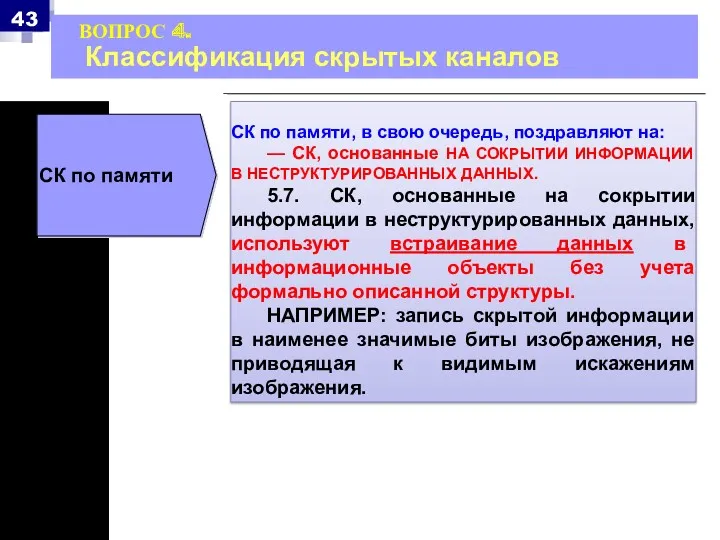

- 43. СК по памяти, в свою очередь, поздравляют на: — СК, основанные НА СОКРЫТИИ ИНФОРМАЦИИ В НЕСТРУКТУРИРОВАННЫХ

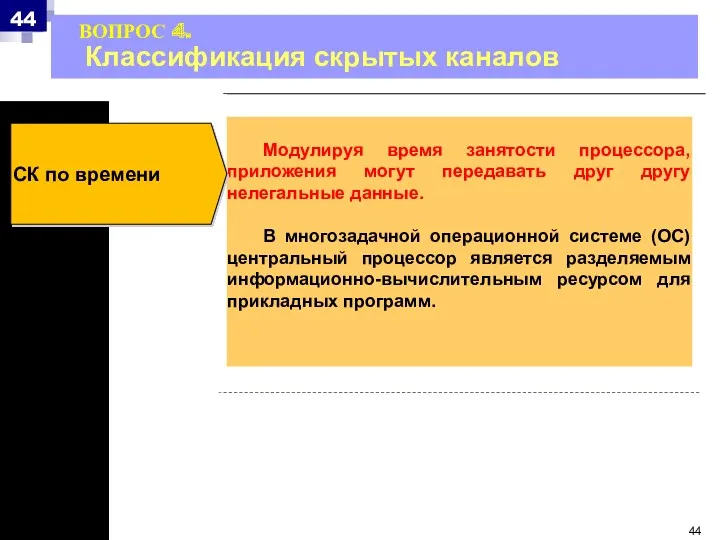

- 44. Модулируя время занятости процессора, приложения могут передавать друг другу нелегальные данные. В многозадачной операционной системе (ОС)

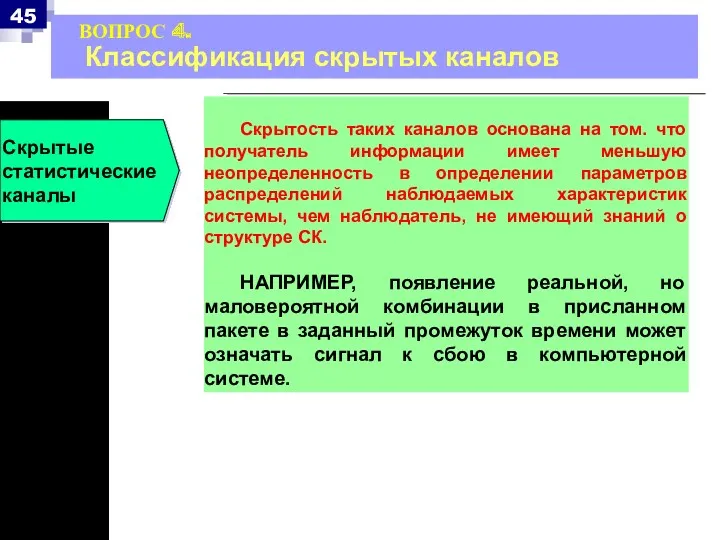

- 45. Скрытость таких каналов основана на том. что получатель информации имеет меньшую неопределенность в определении параметров распределений

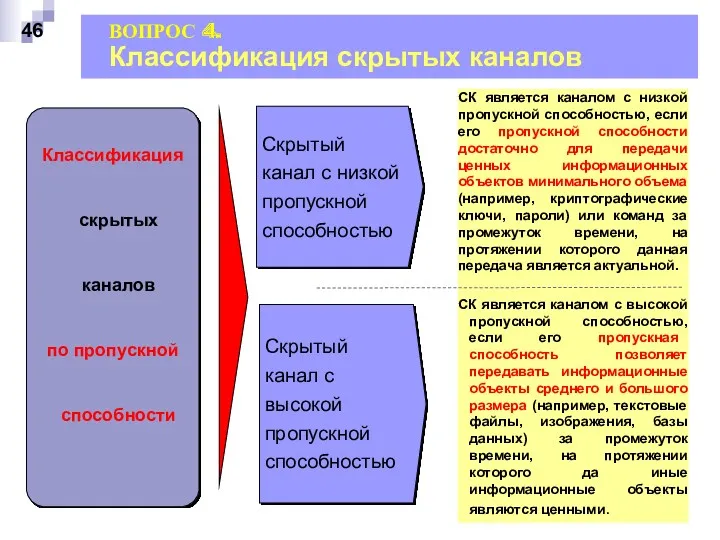

- 46. Классификация скрытых каналов по пропускной способности Скрытый канал с низкой пропускной способностью Скрытый канал с высокой

- 47. ВОПРОС 5. Классификация угроз безопасности, реализуемых с использованием скрытых каналов ЛЕКЦИЯ № 2 ОСОБЕННОСТИ ОРГАНИЗАЦИИ ЗАЩИТЫ

- 48. ВОПРОС 5. Классификация угроз безопасности, реализуемых с использованием скрытых каналов УГРОЗА БЕЗОПАСНОСТИ — СОВОКУПНОСТЬ УСЛОВИЙ И

- 49. ВОПРОС 5. Классификация угроз безопасности, реализуемых с использованием скрытых каналов В современных условиях угрозы безопасности, которые

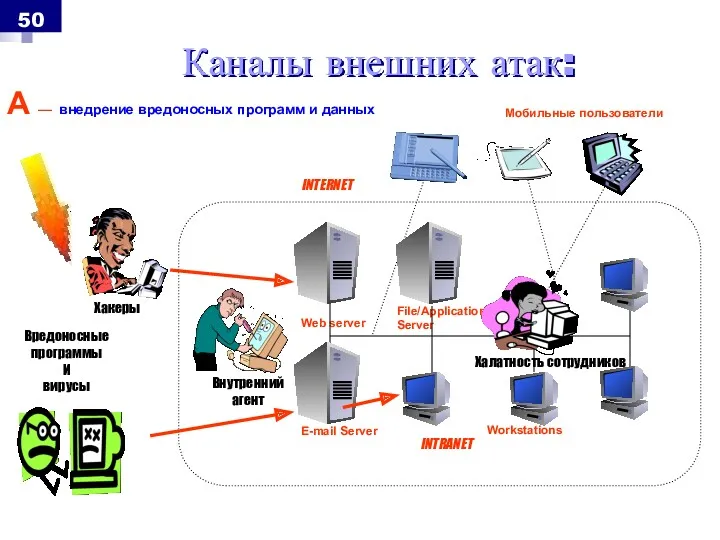

- 50. Каналы внешних атак: Web server File/Application Server E-mail Server Workstations Мобильные пользователи INTRANET INTERNET А —

- 51. ВОПРОС 5. Классификация угроз безопасности, реализуемых с использованием скрытых каналов В современных условиях угрозы безопасности, которые

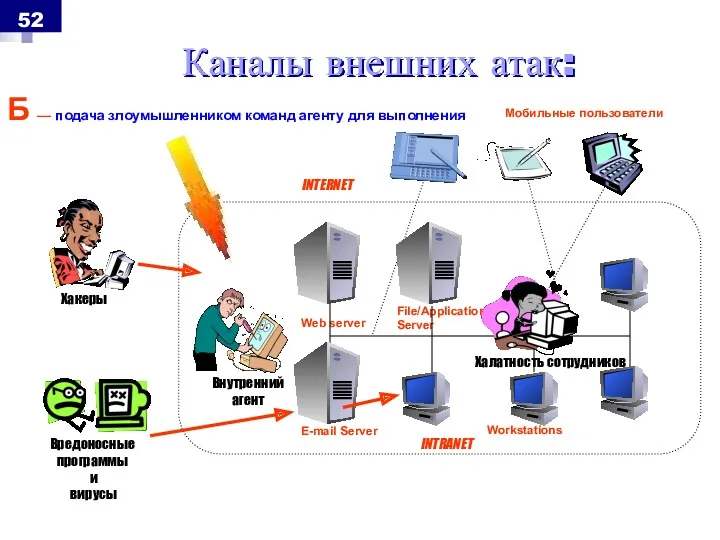

- 52. Каналы внешних атак: Web server File/Application Server E-mail Server Workstations Мобильные пользователи INTRANET INTERNET Б —

- 53. ВОПРОС 5. Классификация угроз безопасности, реализуемых с использованием скрытых каналов В современных условиях угрозы безопасности, которые

- 54. Каналы внешних атак: Web server File/Application Server E-mail Server Workstations Мобильные пользователи INTRANET INTERNET В —

- 55. ВОПРОС 5. Классификация угроз безопасности, реализуемых с использованием скрытых каналов В современных условиях угрозы безопасности, которые

- 56. ВОПРОС 5. Классификация угроз безопасности, реализуемых с использованием скрытых каналов В современных условиях угрозы безопасности, которые

- 57. ВОПРОС 5. Классификация угроз безопасности, реализуемых с использованием скрытых каналов В современных условиях угрозы безопасности, которые

- 58. ВОПРОС 5. Классификация угроз безопасности, реализуемых с использованием скрытых каналов В современных условиях угрозы безопасности, которые

- 59. ВОПРОС 6. Реализация угроз безопасности, осуществляемых с использованием скрытых каналов ЛЕКЦИЯ № 2 ОСОБЕННОСТИ ОРГАНИЗАЦИИ ЗАЩИТЫ

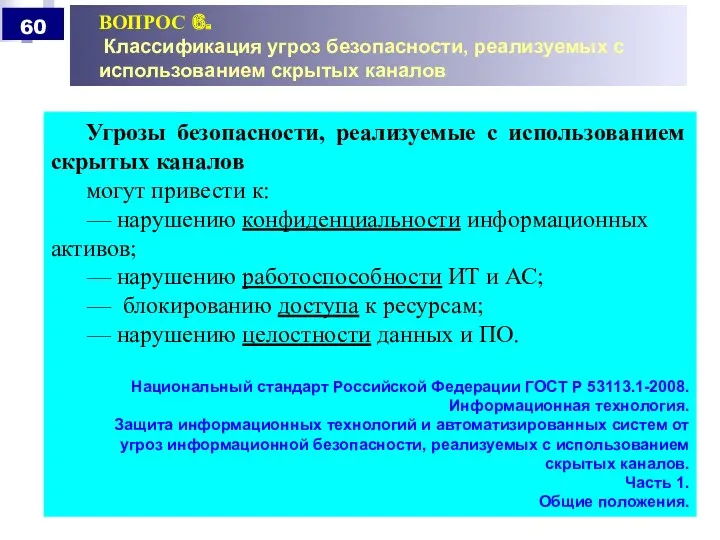

- 60. ВОПРОС 6. Классификация угроз безопасности, реализуемых с использованием скрытых каналов Угрозы безопасности, реализуемые с использованием скрытых

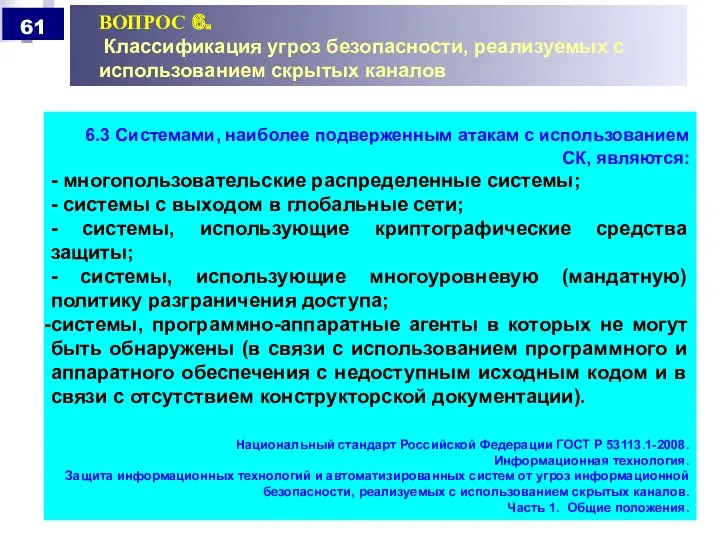

- 61. ВОПРОС 6. Классификация угроз безопасности, реализуемых с использованием скрытых каналов 6.3 Системами, наиболее подверженным атакам с

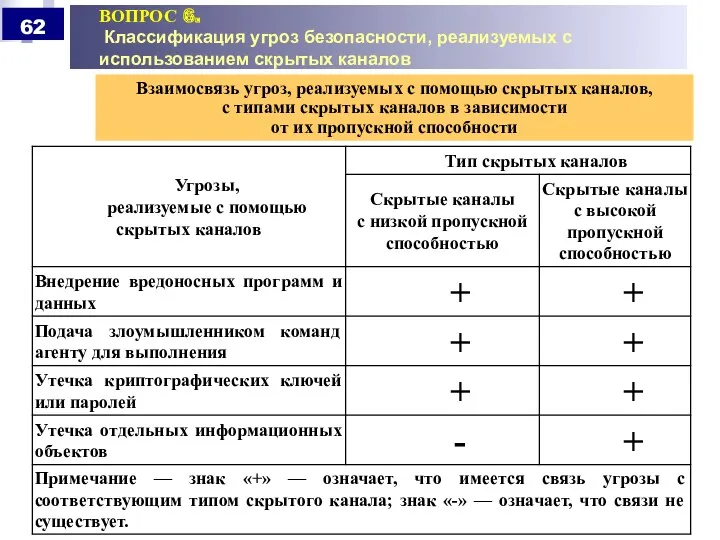

- 62. ВОПРОС 6. Классификация угроз безопасности, реализуемых с использованием скрытых каналов Взаимосвязь угроз, реализуемых с помощью скрытых

- 63. ВОПРОС 7. Классификация активов по степени опасности атак с использованием скрытых каналов ЛЕКЦИЯ № 2 ОСОБЕННОСТИ

- 64. АКТИВЫ, содержащие информацию, степень подверженности которой атакам, реализуемым с использованием СК. определяет собственник АКТИВЫ, содержащие информацию

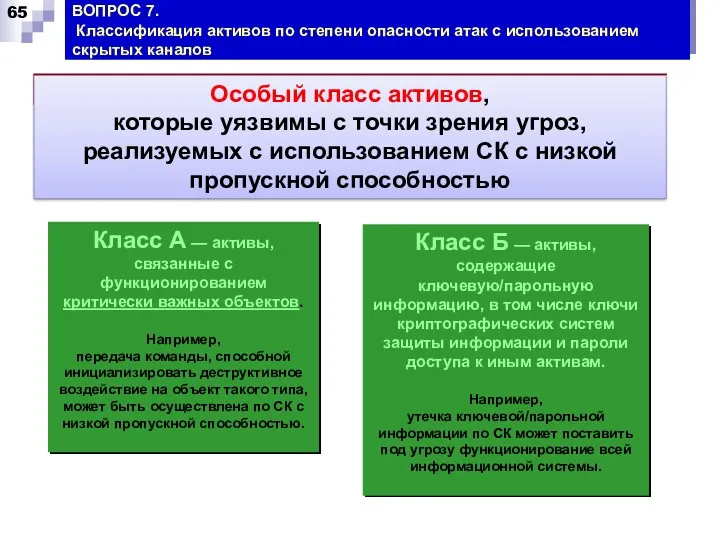

- 65. ВОПРОС 7. Классификация активов по степени опасности атак с использованием скрытых каналов Класс А — активы,

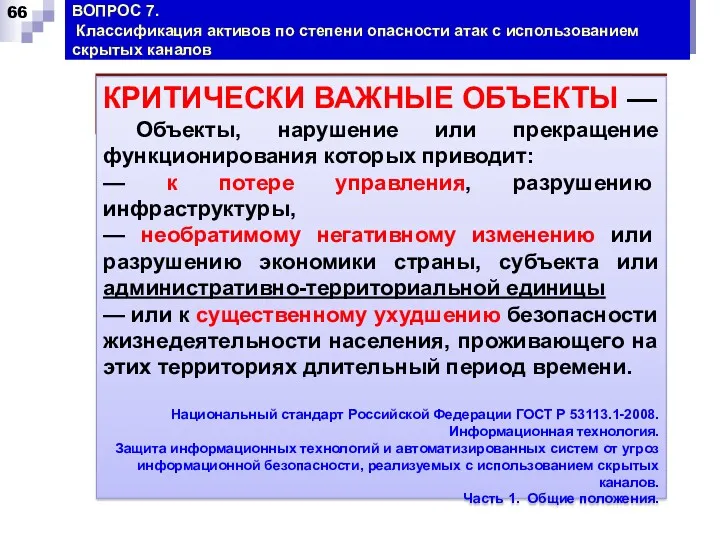

- 66. ВОПРОС 7. Классификация активов по степени опасности атак с использованием скрытых каналов

- 68. Скачать презентацию

Соглашение об уровне сервиса, или что такое SLA (Service Level Agreement)

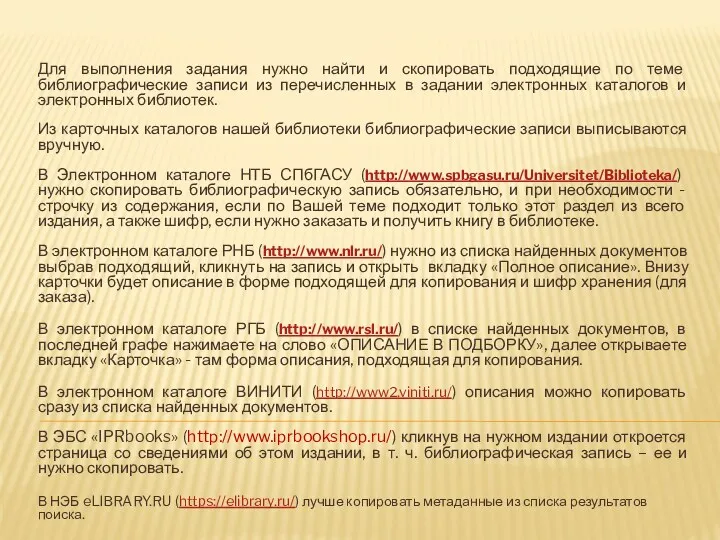

Соглашение об уровне сервиса, или что такое SLA (Service Level Agreement) Пример библиографической записи для копирования в список найденных источников

Пример библиографической записи для копирования в список найденных источников Знакомства в сети

Знакомства в сети Структуры. Файлы

Структуры. Файлы Использование информационных технологий

Использование информационных технологий Группа компаний безопасности КТМ-система

Группа компаний безопасности КТМ-система Принцип фон Неймана

Принцип фон Неймана Intelektual boshqaruv tizimilari. 2-mavzu

Intelektual boshqaruv tizimilari. 2-mavzu Язык программирования JavaScript

Язык программирования JavaScript Дискретное представление текстовой, графической, звуковой и видеоинформации

Дискретное представление текстовой, графической, звуковой и видеоинформации Правила заполнения ежемесячной отчетности партнеров 1С

Правила заполнения ежемесячной отчетности партнеров 1С Операційні системи. Керування оперативною пам'яттю в ОС Linux і Windows

Операційні системи. Керування оперативною пам'яттю в ОС Linux і Windows Понятие сетевой ОС. Требования к системе

Понятие сетевой ОС. Требования к системе Специфічні методи наукових досліджень

Специфічні методи наукових досліджень Применение информационных технологий в преподавании русского языка и литературы

Применение информационных технологий в преподавании русского языка и литературы Game. Choose the right option

Game. Choose the right option Игры со смертью

Игры со смертью Топология локальных сетей

Топология локальных сетей Линейное программирование

Линейное программирование Засоби інформаційного забезпечення автоматизованої системи об’єднання співвласників багатоквартирного будинку

Засоби інформаційного забезпечення автоматизованої системи об’єднання співвласників багатоквартирного будинку Моделирование БП для КИС. Определение КИС.1. Тема 2

Моделирование БП для КИС. Определение КИС.1. Тема 2 Автоматическая обработка информации

Автоматическая обработка информации Пошаговая инструкция по заполнению и отправке декларации 3-НДФЛ через онлайн-сервис

Пошаговая инструкция по заполнению и отправке декларации 3-НДФЛ через онлайн-сервис Архивация

Архивация Презентация Состав объектов, 7 класс

Презентация Состав объектов, 7 класс Рекурсія

Рекурсія Wedding. Подготовка и организация свадьбы

Wedding. Подготовка и организация свадьбы Введение в специальность

Введение в специальность