Содержание

- 2. Принципы проектирования СЗИ Принцип системности предполагает необходимость учета всех взаимосвязанных, взаимодействующих и изменяющихся во времени элементов,

- 3. Принцип непрерывности защиты предполагает, что защита информации - это не разовое мероприятие и даже не определенная

- 4. Разумная достаточность предполагает следующее. Создать абсолютно непреодолимую систему защиты принципиально невозможно. При достаточном количестве времени и

- 5. Принцип открытости алгоритмов и механизмов защиты предполагает, что защита не должна обеспечиваться только за счет секретности

- 6. Принцип простоты применения средств защиты заключается в том, что механизмы защиты должны быть интуитивно понятны и

- 7. Эффективность СЗИ оценивается как на этапе разработки, так и в процессе эксплуатации. В оценке эффективности СЗИ,

- 8. Под классическим подходом к оценке эффективности понимается использование критериев эффективности, полученных с помощью показателей эффективности. Значения

- 9. Высокая степень неопределенности исходных данных, сложность формализации процессов функционирования, отсутствие общепризнанных методик расчета показателей эффективности и

- 10. 1. Подход статистический: конкретная угроза возникает в среднем за анализируемый период времени. Способ расчета: статистическая обработка

- 11. 2. Подход вероятностный: по формуле определяются суммарные средние потери. Способ расчета: определяется вероятность отказа системы от

- 12. 3. Частотный подход: определяется ожидаемый ущерб от конкретной угрозы. Способ расчета: на основании статистики задается показатель

- 13. 4. Экспертное оценивание: степень ИБ ИСПДн. Способ расчета: определяется перечень параметров, характеризующих СЗИ; задаются значения субъективных

- 14. 5. Информационно - энтропийный подход: по формуле Шеннона. Способ расчета: аналитическое вычисление информационной энтропии, используя понятие

- 15. 6. Нейросетевой подход: нечеткие показатели защиты ИС в виде лингвистических переменных, таких как «абсолютно незащищенная», «недостаточно

- 16. 7. Метод минимизации рисков: используется показатель экономического эффекта от управления рисками. Способ расчета: производят фиксацию рисков;

- 17. 8. Другие подходы: матричный, многоуровневый, оптимизационный

- 18. Обзор средств анализа защищенности Наиболее известные программные продукты для анализа защищенности: • Nessus Security Scanner (www.nessus.org);

- 19. Лучшие результаты показали два продукта: из бесплатных – Nessus Security Scanner, из коммерческих – Internet Scanner,

- 20. Большую практическую значимость имеет подход к определению эффективности СЗИ, который условно можно назвать официальным. Политика безопасности

- 21. Классы защищенности АС

- 22. Требования по защите средств вычислительной техники и автоматизированных систем от НСД Класс защищенности СВТ (АС) определяется

- 23. Под экспериментальным подходом понимается организация процесса определения эффективности существующих СЗИ путем попыток преодоления защитных механизмов системы

- 24. Составляется план проведения эксперимента. В нем определяются очередность и материально-техническое обеспечение проведения экспериментов по определению слабых

- 25. Экономический подход к защите информации включает: Изучение вопросов экономической оценки информационных ресурсов. Получение знаний о методах

- 26. Экономическая задача создания системы ИБ предприятия Задача может формулироваться исходя из возможностей предприятия или заданной эффективности

- 27. Экономическая оценка эффективности информационного обеспечения Оценка экономической эффективности информационного обеспечения производится по двум составляющим: 1-я-по экономии

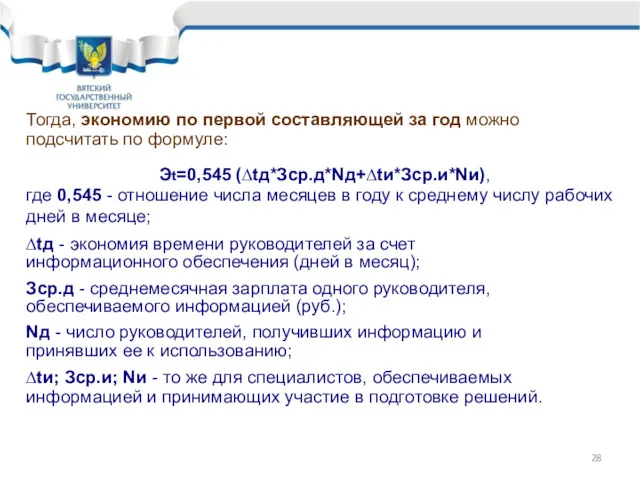

- 28. Тогда, экономию по первой составляющей за год можно подсчитать по формуле: Эt=0,545 (∆tд*Зср.д*Nд+∆tи*Зср.и*Nи), где 0,545 -

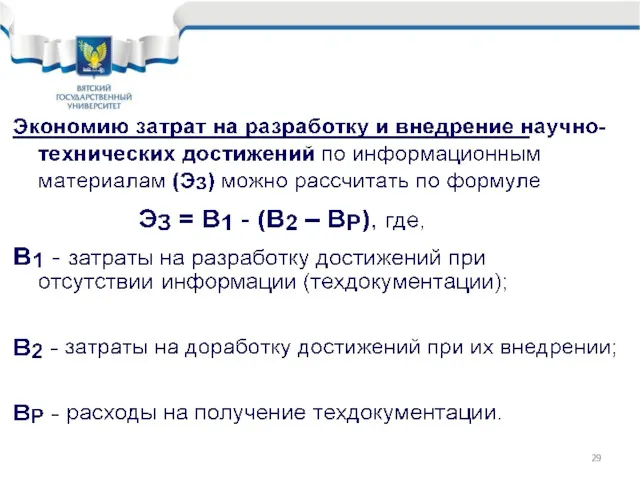

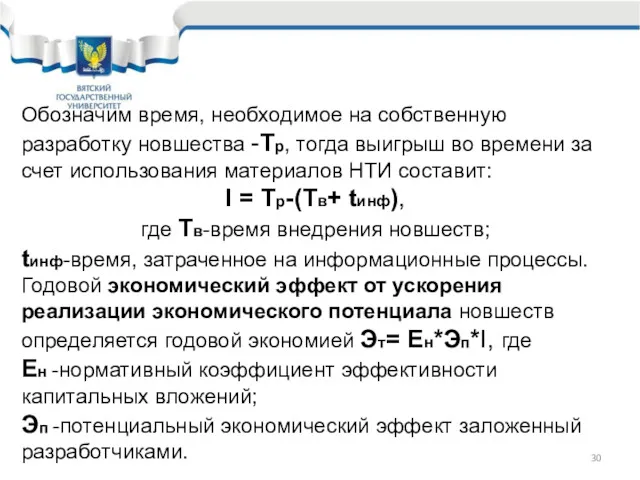

- 30. Обозначим время, необходимое на собственную разработку новшества -Тр, тогда выигрыш во времени за счет использования материалов

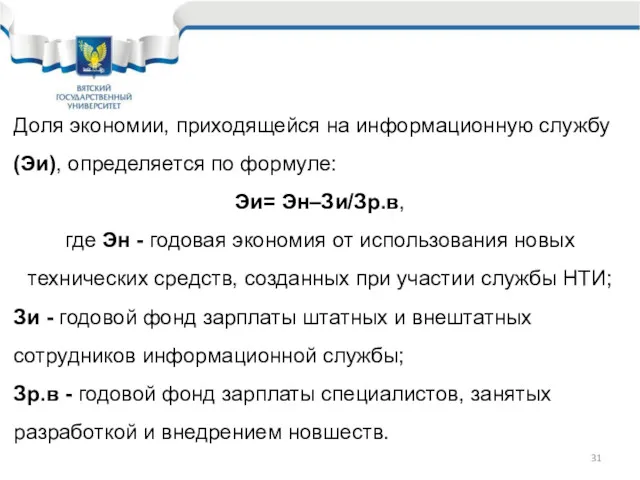

- 31. Доля экономии, приходящейся на информационную службу (Эи), определяется по формуле: Эи= Эн–Зи/Зр.в, где Эн - годовая

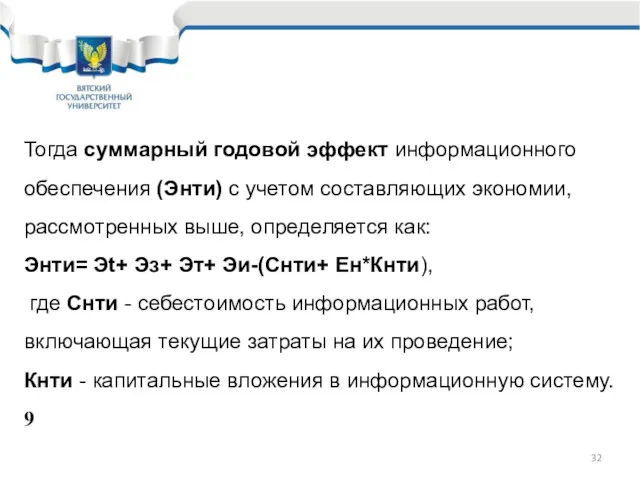

- 32. Тогда суммарный годовой эффект информационного обеспечения (Энти) с учетом составляющих экономии, рассмотренных выше, определяется как: Энти=

- 34. Скачать презентацию

Multimedia technology. Lecture №11

Multimedia technology. Lecture №11 Робота з програмами на розвиток логічного мислення

Робота з програмами на розвиток логічного мислення Интернет. Interconnected networks – связанные сети

Интернет. Interconnected networks – связанные сети Підвищення пропускної здатності телекомунікаційної мережі стандарту LTE

Підвищення пропускної здатності телекомунікаційної мережі стандарту LTE Логические выражения

Логические выражения Решения для IP-телефонии

Решения для IP-телефонии Организация разработки стратегии муниципального развития

Организация разработки стратегии муниципального развития Деятельность отдела кадров университета

Деятельность отдела кадров университета Світові тенденції розвитку засобів телекомунікації та їх стан в Україні

Світові тенденції розвитку засобів телекомунікації та їх стан в Україні Узагальнене програмування на мові Java (Generics). Лекція 4

Узагальнене програмування на мові Java (Generics). Лекція 4 Информационные ресурсы интернета

Информационные ресурсы интернета Программное обеспечение ПК. Операционная система

Программное обеспечение ПК. Операционная система Линейные алгоритмы

Линейные алгоритмы Введение в автоматизированное проектирование

Введение в автоматизированное проектирование Программирование на языке Python. §54. Введение в язык Python

Программирование на языке Python. §54. Введение в язык Python Защищенные мультисервисные телекоммуникационные системы (полное наименование дисциплины без сокращений)

Защищенные мультисервисные телекоммуникационные системы (полное наименование дисциплины без сокращений) Интернет: вред и польза. Безопасность детей в Интернете

Интернет: вред и польза. Безопасность детей в Интернете Социальные сети

Социальные сети Интерактивная доска на уроке

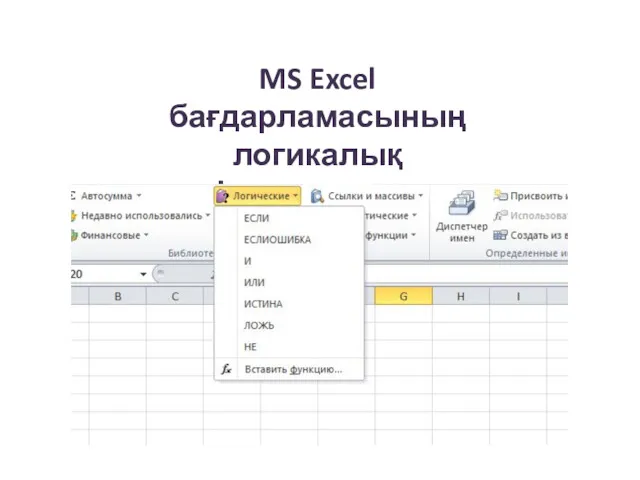

Интерактивная доска на уроке MS Excel бағдарламасының логикалық функциялары

MS Excel бағдарламасының логикалық функциялары Компьютер - лучший друг человека

Компьютер - лучший друг человека Родительская неосведомленность детской онлайн безопасности

Родительская неосведомленность детской онлайн безопасности Методическая разработка урока по теме Компьютерные вирусы. Антивирусные программы

Методическая разработка урока по теме Компьютерные вирусы. Антивирусные программы С++ бағдарламалау тілі

С++ бағдарламалау тілі Веб-приложения Электронное расписание (серверная часть)

Веб-приложения Электронное расписание (серверная часть) Адресація в Інтернеті

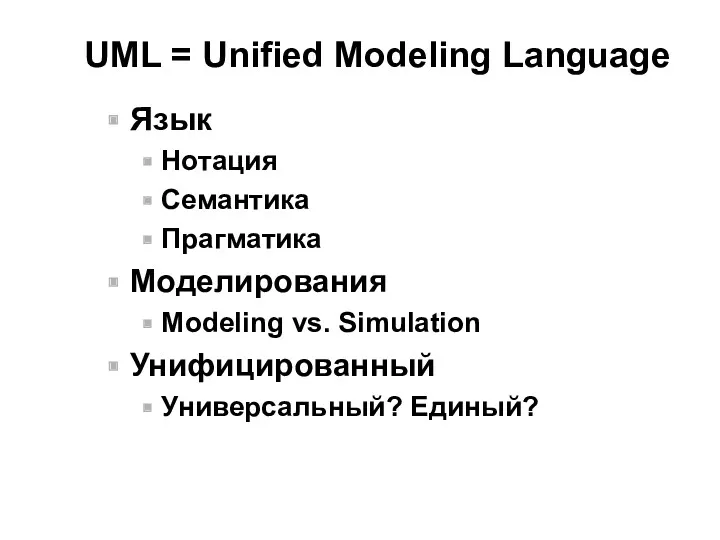

Адресація в Інтернеті UML = Unified Modeling Language

UML = Unified Modeling Language Методы обучения персонала: дистанционное обучение, видеообучение

Методы обучения персонала: дистанционное обучение, видеообучение