Перечень опасных событий. Модели угроз нарушителя и модель защиты от компьютерных атак. (Лекция 3) презентация

Содержание

- 2. Для определения необходимых мер по обеспечению информационной безопасности информационно-телекоммуникационных систем необходимо обладать информацией о потенциальных нарушителях,

- 3. Учебные вопросы: Типы нарушителей Модель угроз Модель защиты ЛЕКЦИЯ №3 Перечень опасных событий. Модели угроз, нарушителя

- 4. Для формирования профиля возможных нарушителей необходимо выдвинуть гипотезы об их возможностях по реализации компьютерных атак (КА)

- 5. При классификации будем исходить из того, что может быть 2 класса нарушителей - внешний нарушитель (группа

- 6. Н1 - внутренний нарушитель (группа нарушителей). К данному классу относятся сотрудники предприятий, не являющиеся зарегистрированными пользователями

- 7. Н2 - внутренний нарушитель (группа нарушителей). К данному классу относятся зарегистрированные пользователи сети связи, осуществляющие локальный

- 8. Н3- внутренний нарушитель (группа нарушителей). К данному классу относятся зарегистрированные пользователи, осуществляющие удаленный доступ к ТКО

- 9. Н4- внутренний нарушитель (группа нарушителей). К данному классу относятся зарегистрированные пользователи с полномочиями администратора безопасности сегмента

- 10. Н5 - внутренний нарушитель (группа нарушителей). К данному классу относятся зарегистрированные пользователи с полномочиями системного администратора,

- 11. Н6 - внутренний нарушитель (группа нарушителей). К данному классу относятся зарегистрированные пользователи с полномочиями администратора безопасности,

- 12. Н7- внешний нарушитель (группа нарушителей). К данному классу относятся лица из числа программистов-разработчиков сторонней организации, являющихся

- 13. Н8 - внешний нарушитель (группа нарушителей). К данному классу относятся персонал, обеспечивающий поставку, сопровождение и ремонт

- 14. Н9- внешний нарушитель (группа нарушителей). К данному классу относятся специалисты зарубежных специальных служб. ЛЕКЦИЯ №3 Перечень

- 15. Необходимо отметить, что возможен сговор между внутренними и внешними нарушителями! ЛЕКЦИЯ №3 Перечень опасных событий. Модели

- 16. Далее необходимо выдвинуть гипотезы в виде общего перечня возможностей нарушителей. Такие возможности будем обозначать В1, В2,

- 17. B1. Знание полного комплекта технической документации на ТКО и СУ ТКО. B2. Знание типовых схем администрирования

- 18. В7. Наличие подключения к оборудованию, не являющемуся станцией управления ТКО, но входящей в состав сети связи.

- 19. При рассмотрении возможностей нарушителей необходимо также учитывать ограничения, т.е. полноту, достоверность и значимость таких сведений. Для

- 20. О1. Общедоступные источники информации (документация на ТКО, распространяемая на официальный сайтах, ресурсы сети – форумы, учебные

- 21. Таким образом, набором (Н, В, О) можно задать профиль потенциального нарушителя. Данный профиль формируется путем анализа

- 22. Перечень опасных событий ЛЕКЦИЯ №3 Перечень опасных событий. Модели угроз, нарушителя и модель защиты.

- 23. Для формирования перечня опасных событий определим основные состояния защищенности ь информации и поддерживающей инфраструктуры от случайных

- 24. ГОСТ Р 50922-2006 "Защита информации. Основные термины и определения" вводит понятие ИБ как состояние защищенности информации,

- 25. - угрозы нарушения конфиденциальности информации, в результате реализации которых информация становится доступной субъекту, не располагающему полномочиями

- 26. Отметим, что реальные угрозы ИБ далеко не всегда можно строго отнести к какой-то одной из перечисленных

- 27. - построение деревьев угроз. Угрозы описываются в виде одного или нескольких деревьев. Детализация угроз осуществляется сверху

- 28. К наиболее распространенным угрозам безопасности относят: - несанкционированный доступ, который заключается в получении пользователем доступа к

- 29. - «скрытые каналы». Представляют собой пути передачи информации между процессами системы, нарушающие системную политику безопасности. «Скрытые

- 30. - «люки». Представляют собой скрытую, недокументированную точку входа в программный модуль. «Люки» относятся к категории угроз,

- 31. К самым распространенным видам вредоносных программ относятся: - «вирус» – это программа, которая способна заражать другие

- 32. - «бактерия» – программа, которая делает копии самой себя и становится паразитом, перегружая память компьютера и

- 33. Рассмотрим более подробно возможные компьютерные атаки на телекоммуникационное оборудование. В общем случае программное обеспечение любого современного

- 34. - операционная система, выполняющая функции по управлению программно-аппаратными средствами ТКО; - встроенные средства управления, представляющие собой

- 35. - надстройки базовых протоколов, являющимися реализацией дополнительных функциональных возможностей протоколов сетевого взаимодействия, реализуемых различными фирмами-производителями; -

- 36. Поэтому все попытки взлома защиты можно разделить на: - кража пароля путем подглядывания за легальным пользованием

- 37. - сборка "мусора", а именно восстановление ранее удаленных объектов; - превышение полномочий, предоставленных в соответствии с

- 38. - анализ сетевого трафика. Данный вид атаки направлен в первую очередь на получение пароля и идентификатора

- 39. - навязывание ложного маршрута сети. Данная атака стала возможной из-за недостатков протоколов маршрутизации (RIP, OSPF, LSP)

- 40. - атаки с использованием сетевых сканеров — тип атак, основанных на использовании сетевых сканеров — программ,

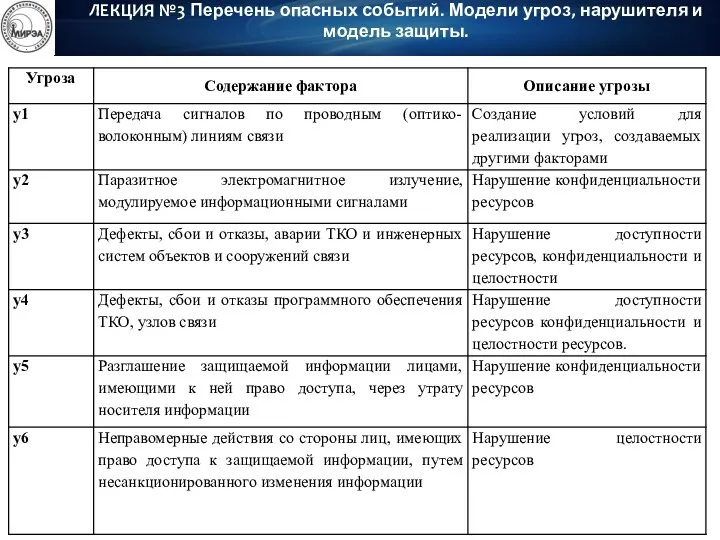

- 41. В соответствии с сформулированными выше моделями угроз безопасности и нарушителя определён перечень факторов, обусловливающих актуальные угрозы

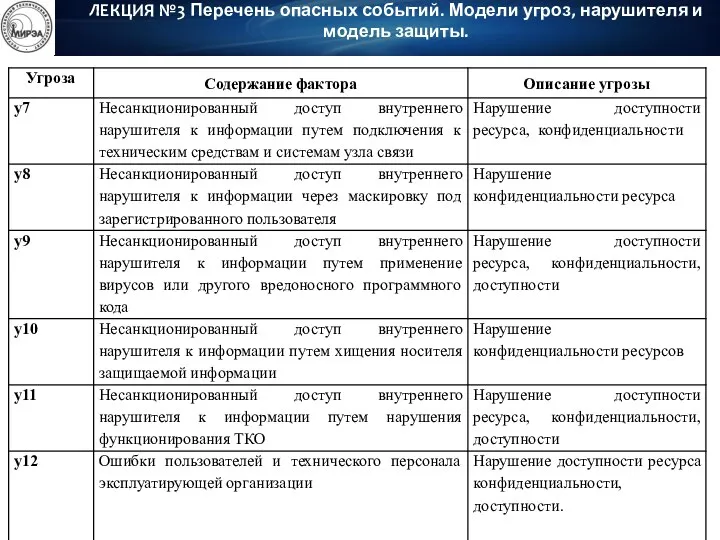

- 42. В соответствии с сформулированными выше моделями угроз безопасности и нарушителя определён перечень факторов, обусловливающих актуальные угрозы

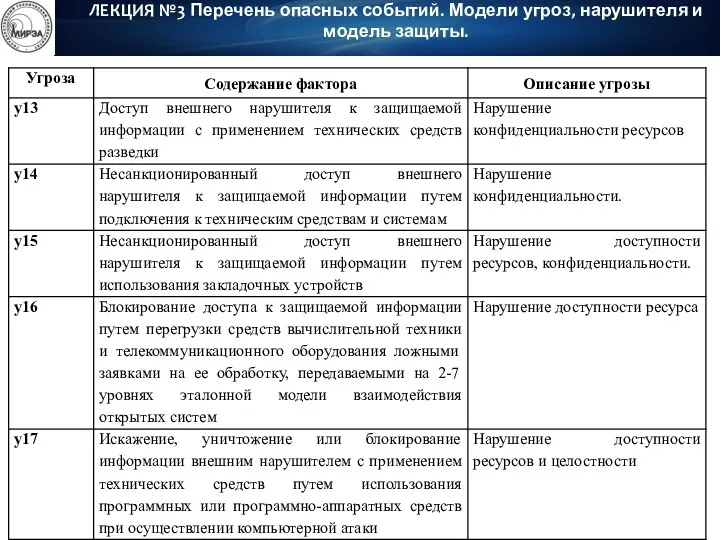

- 43. В соответствии с сформулированными выше моделями угроз безопасности и нарушителя определён перечень факторов, обусловливающих актуальные угрозы

- 44. В соответствии с сформулированными выше моделями угроз безопасности и нарушителя определён перечень факторов, обусловливающих актуальные угрозы

- 45. Модель защиты ЛЕКЦИЯ №3 Перечень опасных событий. Модели угроз, нарушителя и модель защиты.

- 46. С учетом рассмотренных выше возможных действий нарушителя был определен перечень конкретных угроз состоянию информационной безопасности ТКО.

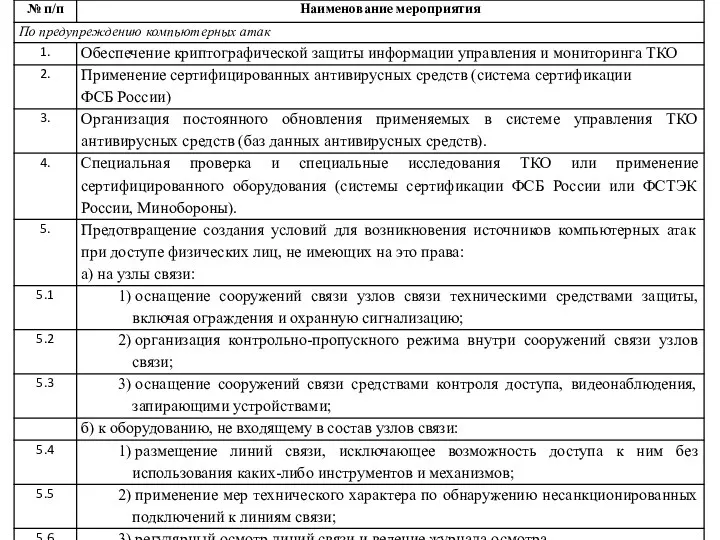

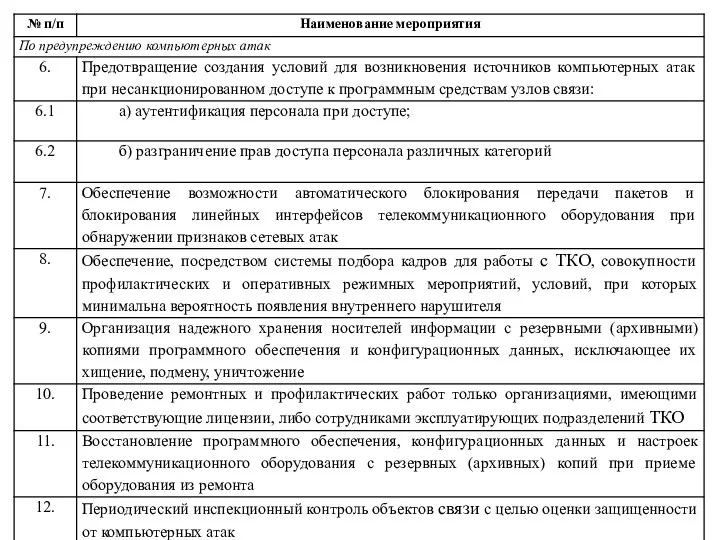

- 47. Перечень мероприятий по предупреждению, обнаружению и ликвидации последствий компьютерных атак на ТКО приведен в таблице 2

- 51. Скачать презентацию

Разработка условных алгоритмов в полной форме

Разработка условных алгоритмов в полной форме Операции и выражения языка Си

Операции и выражения языка Си Устройства компьютера

Устройства компьютера Анализ и настройка систем безопасности операционной системы Windows 10

Анализ и настройка систем безопасности операционной системы Windows 10 Урок по теме: Рисование линии в среде программирования Basic

Урок по теме: Рисование линии в среде программирования Basic Функции. Описание и использование функций

Функции. Описание и использование функций Определение и краткая история функционального программирования

Определение и краткая история функционального программирования Подготовка к контрольной работе. Элементы алгебры логики. Математические основы информатики

Подготовка к контрольной работе. Элементы алгебры логики. Математические основы информатики Эволюция мобильных телефонов

Эволюция мобильных телефонов Интерактивное общение в интернете

Интерактивное общение в интернете Введение в VBA. Visual Basic for Applications

Введение в VBA. Visual Basic for Applications Микросервисная архитектура, подходы и технологии

Микросервисная архитектура, подходы и технологии 3D-аниматор

3D-аниматор Методика для чайников. Вопросы по методике

Методика для чайников. Вопросы по методике Алгоритм, 4 класс

Алгоритм, 4 класс Интернет. Глобальная компьютерная сеть

Интернет. Глобальная компьютерная сеть Занятие 8. ООАП

Занятие 8. ООАП Электронное правительство и административная реформа: понятия, основные элементы, взаимосвязь, состояние

Электронное правительство и административная реформа: понятия, основные элементы, взаимосвязь, состояние Бесконечное увлечение компьютером. Мастер по обработке цифровой информации

Бесконечное увлечение компьютером. Мастер по обработке цифровой информации Scrum: определение и краткая история

Scrum: определение и краткая история Тип String (java)

Тип String (java) Облачные технологии

Облачные технологии Presentation

Presentation Веб-дизайнер. Интернет-проект

Веб-дизайнер. Интернет-проект Введение в JavaScript. Лекция 16

Введение в JavaScript. Лекция 16 Техническая оптимизация сайта. Ошибки кода и верстки

Техническая оптимизация сайта. Ошибки кода и верстки Киберқауіпсіздік. Криптографияның элементтері

Киберқауіпсіздік. Криптографияның элементтері Презентация Действия с информацией, 5 класс

Презентация Действия с информацией, 5 класс