Содержание

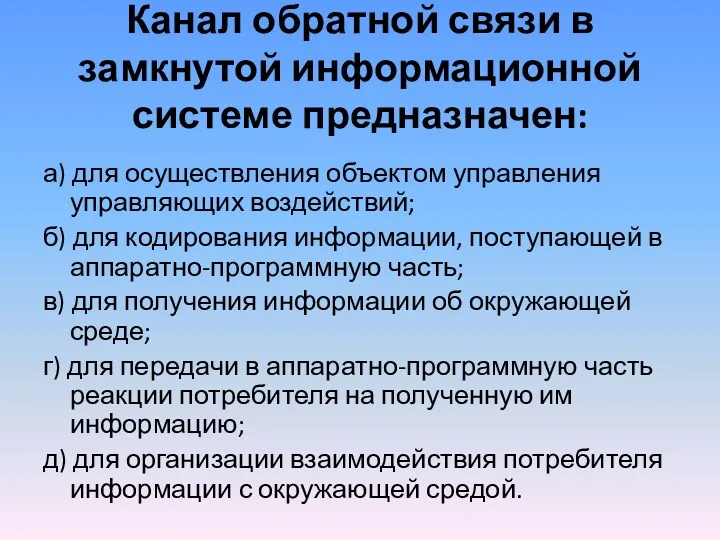

- 2. Канал обратной связи в замкнутой информационной системе предназначен: а) для осуществления объектом управления управляющих воздействий; б)

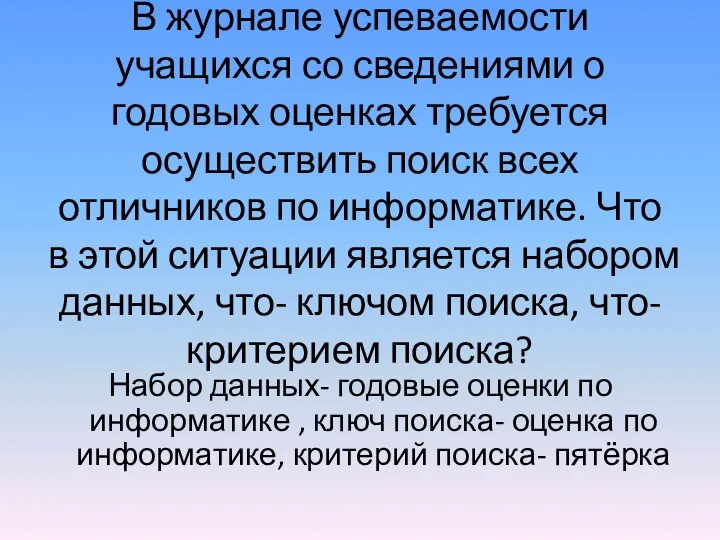

- 3. В журнале успеваемости учащихся со сведениями о годовых оценках требуется осуществить поиск всех отличников по информатике.

- 4. Какие методы поиска вы знаете? Что относится к атрибутам поиска? В журнале успеваемости учащихся со сведениями

- 5. Защита информации 14.01.2012

- 6. В 1997 году Госстандартом России разработан ГОСТ основных терминов и определений в области защиты информации. В

- 7. Какая информация называется защищаемой? Защищаемая информация- информация, являющаяся предметом собственности и подлежащая защите в соответствии с

- 8. Какая информация цифровой? Цифровая информация- информация, хранение, передача и обработка которой осуществляются средствами ИКТ.

- 9. Какие основные виды угроз существует для цифровой информации? 1) кража или утечка информации; 2) разрушение, уничтожение

- 10. Какое определение защиты информации даётся в ГОСТе? Защита информации- деятельность по предотвращению утечки защищаемой информации, несанкционированных

- 11. Какое воздействие называется несанкционированным? Несанкционированное воздействие - это преднамеренная порча или уничтожение информации, а также информационного

- 12. Какое воздействие называется непреднамеренным? Непреднамеренное воздействие происходит вследствие ошибок пользователя, а также из-за сбоев в работе

- 13. Что надо делать, чтобы быть спокойным за информацию в своём личном ПК? периодически осуществлять резервное копирование:

- 14. Какие меры компьютерной безопасности следует использовать в школьном компьютерном классе? Разграничение доступа для разных пользователей ПК.

- 15. Какие меры компьютерной безопасности следует использовать для защиты компьютеров, подключенных к сети? брандмауэрами- защитные программы. Критерии

- 16. Какие меры компьютерной безопасности следует использовать для защиты компьютеров, подключенных к сети? системы шифрования. Утечка информации

- 17. Криптография и защита информации Самые ранние упоминания об использовании криптографии (в переводе- тайнописи) относятся ко временам

- 18. Криптография и защита информации Во время Второй мировой войны польские и британские дешифровальщики раскрыли секрет немецкой

- 19. Чем отличается шифрование с закрытым ключом от шифрования с открытым ключом? Закрытый ключ- это ключ, которым

- 20. Попробуйте догадаться, в чем секрет одного из вариантов ключа Цезаря, с помощью которого зашифровано слово «КРИПТОГРАФИЯ»

- 21. Какая подпись называется цифровой? Цифровая подпись- это индивидуальный секретный шифр, ключ которого известен только владельцу. В

- 22. Что такое цифровой сертификат? Цифровой сертификат- это сообщение, подписанное полномочным органом сертификации, который подтверждает, что открытый

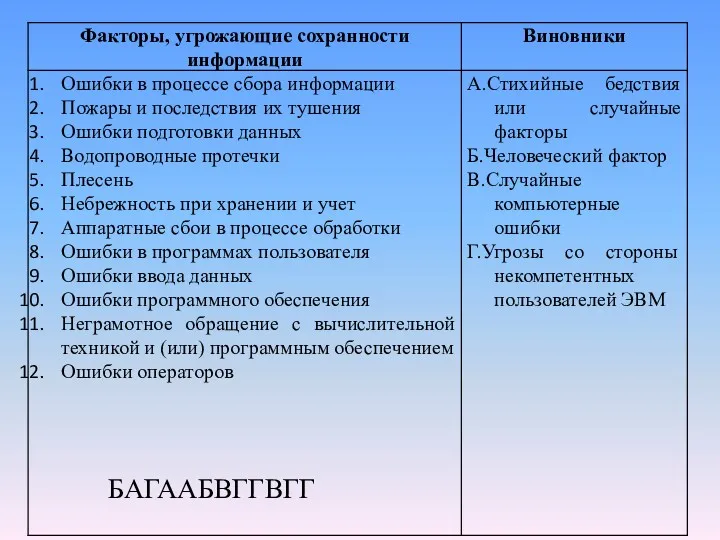

- 23. В левой части таблицы приведены возможные естественные или случайные некомпьютерные угрозы сохранности информации. Установите соответствие между

- 24. БАГААБВГГВГГ

- 25. Учебник. §11. № 9, 10 письменно

- 26. ПРАКТИЧЕСКАЯ РАБОТА «АРХИВИРОВАНИЕ ФАЙЛОВ»

- 27. Ход выполнения 1. Открытие архивов Меню KDE → Служебные →Архиватор (Ark).

- 28. Извлечение из архива Действие → Распаковать... или щёлкнуть правой кнопкой мыши на файле.

- 30. Скачать презентацию

Традиционные медиа

Традиционные медиа Классификация информационных технологий

Классификация информационных технологий Компьютерная графика

Компьютерная графика Урок ИКТ Системы счисления

Урок ИКТ Системы счисления Объекты текстового документа.

Объекты текстового документа. Курсовая работа в среде Microsoft Visual Studio 2008 Express

Курсовая работа в среде Microsoft Visual Studio 2008 Express Створення, редагування та форматування символів, колонок, списків в текстовому документі. Недруковані знаки

Створення, редагування та форматування символів, колонок, списків в текстовому документі. Недруковані знаки Дистанционные технологии на уроке

Дистанционные технологии на уроке Прикладное программное обеспечение. (Лекция 12)

Прикладное программное обеспечение. (Лекция 12) Программное обеспечение. Классификация

Программное обеспечение. Классификация Системы программирования и интегрированные среды

Системы программирования и интегрированные среды Opera Mini Password Recovery Number

Opera Mini Password Recovery Number Универсальная система управления ООО КЕВ-РУС

Универсальная система управления ООО КЕВ-РУС Канальный уровень функциональной архитектуры телекоммуникационных сетей. Назначение и основные функции уровня

Канальный уровень функциональной архитектуры телекоммуникационных сетей. Назначение и основные функции уровня Презентация из опыта работы Компьютерные игры для детей дошкольного возраста

Презентация из опыта работы Компьютерные игры для детей дошкольного возраста Поиск информации в Интернет (web)

Поиск информации в Интернет (web) Табличный процессор Microsoft Excel

Табличный процессор Microsoft Excel აკადემიური მუშაობის ტექნიკები

აკადემიური მუშაობის ტექნიკები Двоичная арифметика

Двоичная арифметика Оқу орындарына wi-fi керек пе?

Оқу орындарына wi-fi керек пе? Глава 2. Деревья. Тема 3. Оптимальное дерево поиска

Глава 2. Деревья. Тема 3. Оптимальное дерево поиска Разработка и реализация сайта интернет-магазина ювелирных изделий

Разработка и реализация сайта интернет-магазина ювелирных изделий Ecommerce. Shopping on the Internet

Ecommerce. Shopping on the Internet Подписные кампании

Подписные кампании Бесплатные антивирусные программы

Бесплатные антивирусные программы Введение в Python

Введение в Python Дизайн компьютерных игр и анимационных фильмов с точки зрения их визуального воздействия на человека

Дизайн компьютерных игр и анимационных фильмов с точки зрения их визуального воздействия на человека Глобальные компьютерные сети

Глобальные компьютерные сети