Слайд 2

Пример

3.11.88 - Internet Worm (червь) - первая крупная вирусная атака. Создатель

вируса - Robert Morris, 23 года, выпускник Корнельского университета.

Вирус поразил 6200 компьютеров (10% Internet), поглощая их ресурсы и заставляя тормозить, а иногда и падать.

Примерная оценка убытков от вируса - от 24 до 100 млн долл.

Вирус распространялся по e-mail.

Слайд 3

Компьютерная безопасность

Защита от несанкционированного доступа, использования , изменения и разрушения информации.

физическая безопасность

логическая безопасность

Контрмера - процедура, физическая или логическая, которая распознает, уменьшает или уничтожает угрозу.

Слайд 4

Классификация угроз и контрмер

Низкая вероятность

Высокая вероятность

Слабые

последствия

(стоимость)

Сильные

последствия

(стоимость)

Отслеживать и управлять

Предотвращать

Игнорировать

Страхование или

план восстановления

Слайд 5

Аспекты безопасности

Secrecy - секретность - защита против неавторизованного доступа, идентификация источника

Integrity

- целостность - защита против неавторизованного изменения информации

Necessity - необходимость - защита против задержки при доставке данных или удаления их

Дополнительно: Non-repudiation – что это такое?

Слайд 6

Отдельные проблемы безопасности

Интеллектуальная собственность. Причины нарушения:

легкость доступа к информации -чтение

и копирование;

незнание законов, невежество.

Cybersquatting - практика регистрации доменного имени, которое является торговой маркой какой-либо организации, с целью продажи этого имени за большую сумму.

Слайд 7

Политика безопасности

Любая организация должна иметь инструкцию, или свод правил безопасности, в

которых четко определяется:

что защищать, почему, кто ответственный, кто к чему имеет доступ, и т.п.

Главные аспекты политики безопасности:

физическая безопасность,

сетевая безопасность,

авторизация доступа,

защита от вирусов,

восстановление информации в случае сбоев.

Слайд 8

Угрозы безопасности

Рассмотрим «electronic commerce chain» - путь информации от клиента до

сервера. Безопасность этого пути = безопасности самого слабого звена в нем.

Классификация угроз:

угрозы на стороне клиента

угрозы при передаче информации через Интернет

угрозы на стороне сервера

Слайд 9

Клиентские угрозы

Active content (активное содержимое), может содержать скрытые опасные команды:

Java -

объектно-ориентированный язык, разработанный Sun Microsystem (раннее название - OAK), его приверженцы верят, что это язык будущего, и java-программы будут встраиваться в микрочипы на бытовой технике (и тостер в 7.30 утра будет будить кофеварку). Плюсы:

платформонезависимость

«разрабатываем однажды, применяем везде»

Java-applets.

Специальная модель безопасности - «Java sandbox», применяется для всех untrusted applets (запрещаются ввод-вывод, удаление файлов).

Trusted и Signed applets

Слайд 10

Клиентские угрозы

JavaScript -производный от Java язык, разработанный Netscape, может также содержать

опасные инструкции, разрушительные для компьютера и нарушающие секретность.

ActiveX (только в Windows) - написанные на ООЯ программы (C++, VB), заключенные в соответствующую оболочку (dll, exe).

Графика и plug-ins

E-mail attachments.

Cookies

Web-bugs – что это такое, в чем опасность и как бороться?

Слайд 11

Угрозы при передаче информации

Интернет по своей сути не является безопасной сетью.

Любое сообщение проходит через цепочку маршрутизаторов, и эта цепочка не всегда одна и та же.

Sniffer-программы - ”подслушивающие" программы, способные копировать информацию, проходящую через маршрутизаторы от источника к месту назначения.

Другая опасность возникает если, например, мы набрали конфиденциальную информацию, отослали ее (методом GET), и не дождавшись ответа, переместились на другой сайт. Если этот сайт собирает информацию о предыдущих страницах, то он сможет прочитать наши конфиденциальные данные.

Слайд 12

Угрозы при передаче информации

Против предыдущей угрозы можно бороться с помощью анонимных

прокси-серверов. Например, Anonomizer.com - портал анонимности, работает как firewall. Ставит свой адрес перед любым URL, исключая тем самым вышеуказанную угрозу.

Masquerading или spoofing (маскировка) - претензия быть чем-то или кем-то, кем вы на самом деле не являетесь (например, отправление почтового сообщения от чужого имени или подмена настоящего Web-сайта ложным).

С маскировкой тесно связано понятие Fishing – размещение в письмах или web-страницах поддельных ссылок на сайт злоумышленников.

Задержка или отказ в доставке данных, например, вселедствие ddos-атак (1 Интернет-час = 10 секундам реального времени)

Слайд 13

Серверные угрозы

Главная проблема - ошибки и дыры в системе безопасности.

Уровни

доступа. Super User. Web-сервер не должен иметь высокий уровень доступа. Любой программе, выполняемой на сервере, нужно давать минимальные права, необходимые для ее работы.

Не следует предоставлять доступ к просмотру каталогов через браузер. Следует либо явно запрещать доступ (ошибка 403), либо создавать файл по умолчанию (Index.html и др.),

Логины и пароли - как их передавать, как их хранить (хэш-значения).

Поисковые системы Интернет

Поисковые системы Интернет Основные свойства языка PHP

Основные свойства языка PHP Структурирование информации и информационные модели. Подготовка к ЕГЭ

Структурирование информации и информационные модели. Подготовка к ЕГЭ Мультимедіа

Мультимедіа KPI в SMM

KPI в SMM Программирование на языке Python

Программирование на языке Python Алгоритмы биоинформатики

Алгоритмы биоинформатики Нормализация отношений базы данных

Нормализация отношений базы данных Тестировщик ПО. Блок 5. Нефункциональное тестирование

Тестировщик ПО. Блок 5. Нефункциональное тестирование Создание базы данных

Создание базы данных Создание сайта

Создание сайта Аудит сайта

Аудит сайта Селиверстова М.А., Информтика, основные понятия - ч.1

Селиверстова М.А., Информтика, основные понятия - ч.1 Cyberlink Power Direktor

Cyberlink Power Direktor Списки. Microsoft Office Word. Обработка текстовой информации

Списки. Microsoft Office Word. Обработка текстовой информации Графічний редактор Paint

Графічний редактор Paint Системы счисления

Системы счисления Доступ граждан к правовой информации

Доступ граждан к правовой информации Принципы представления данных и команд в компьютере

Принципы представления данных и команд в компьютере Интеллектуальные информационные системы (ИИС). Лекция 7. Нечеткий логический вывод

Интеллектуальные информационные системы (ИИС). Лекция 7. Нечеткий логический вывод Алфавитный подход к определению количества информации

Алфавитный подход к определению количества информации Веб-сайт туристского предприятия как инструмент продвижения гостиничных услуг

Веб-сайт туристского предприятия как инструмент продвижения гостиничных услуг Угрозы безопасности компьютерных систем и информационно-коммуникационных технологий (Лекция№3)

Угрозы безопасности компьютерных систем и информационно-коммуникационных технологий (Лекция№3) Аудит ИТ - инфраструктуры предприятия

Аудит ИТ - инфраструктуры предприятия QR-кодирование. Что такое QR-код?

QR-кодирование. Что такое QR-код? Изкуствен интелект

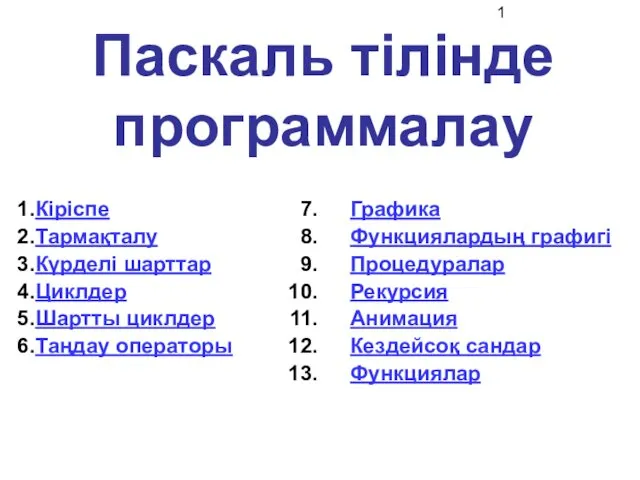

Изкуствен интелект Паскаль тілінде программалау

Паскаль тілінде программалау Разработка методов и алгоритмов для распознавания рукописных цифр с использованием нейронной сети

Разработка методов и алгоритмов для распознавания рукописных цифр с использованием нейронной сети