Содержание

- 2. Занятие 3 Программно-аппаратная защита информации.

- 3. Учебные вопросы. 1. Программно-аппаратная защита информации от локального несанкционированного доступа. 2. Аутентификация пользователей при удаленном доступе.

- 4. 1-й учебный вопрос Аутентификация пользователей при удаленном доступе. Защита информации от несанкционированного доступа в сетях

- 5. Элементами аппаратного обеспечения могут быть: магнитные диски, не требующие установки на компьютере пользователя КС никаких дополнительных

- 6. оперативного запоминающего устройства (ОЗУ) для хранения идентифицирующей пользователя информации, а также встроенный элемент питания со сроком

- 7. пластиковые карты с магнитной полосой, на которой помимо ключевой информации могут размещаться и дополнительные реквизиты пользователя

- 8. маркеры eToken (USB-брелки), представляющие собой подключаемое к USB-порту компьютера устройство, которое включает в себя аналогичную смарткарте

- 9. карты со штрихкодом, покрытым непрозрачным составом, считывание информации с которых происходит в инфракрасных лучах, эти карты

- 10. • маркеры eToken (USB-брелки), представляющие собой подключаемое к USB-порту компьютера устройство, которое включает в себя аналогичную

- 11. Порядок работы программ после включения питания компьютера и до загрузки операционной системы: программа самопроверки устройств компьютера

- 12. программа начальной загрузки, которая размещается в первом секторе нулевой головки нулевого цилиндра жесткого диска компьютера (Master

- 13. Определим модель (возможности) нарушителя: установка системы защиты производится в его отсутствие; нарушитель не может вскрыть системный

- 14. После установки платы расширения BIOS выполняется процедура установки системы защиты информации: после включения питания компьютера программа,

- 15. по запросу программы установки вводятся пароль пользователя Р, ключевая информация с элемента аппаратного обеспечения (например, серийный

- 16. Процедура входа пользователя в КС при использовании данной системы защиты: после включения питания компьютера программа на

- 17. в зависимости от результатов проверки выполняется либо загрузка операционной системы, либо запрос на повторный ввод пароля.

- 18. 2-й учебный вопрос Аутентификация пользователей при удаленном доступе. Защита информации от несанкционированного доступа в сетях

- 19. Протоколы - это стандарты, определяющие формы представления и способы пересылки сообщений, процедуры их интерпретации, правила совместной

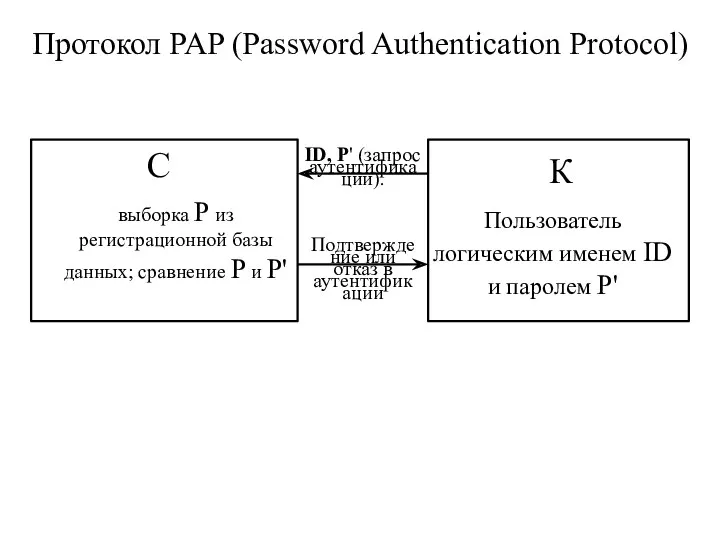

- 20. С С К Протокол PAP (Password Authentication Protocol) Пользователь логическим именем ID и паролем P' ID,

- 21. Протокол S/Key состоит из двух частей: генерации списка одноразовых паролей (парольной инициализации); и собственно аутентификации.

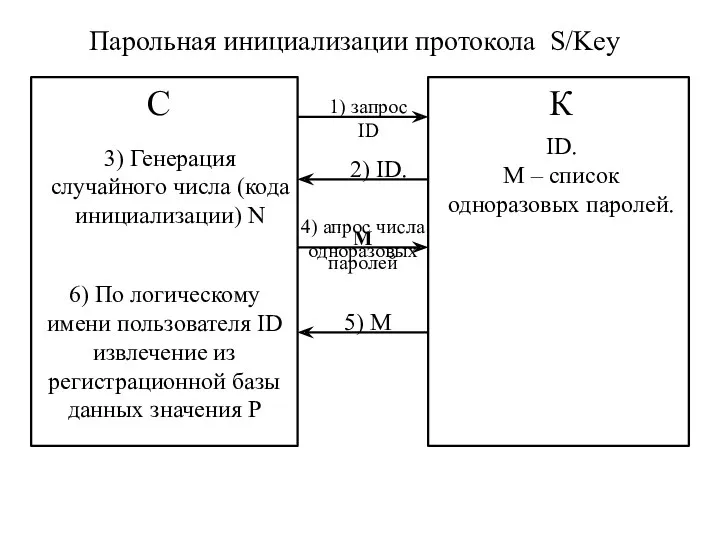

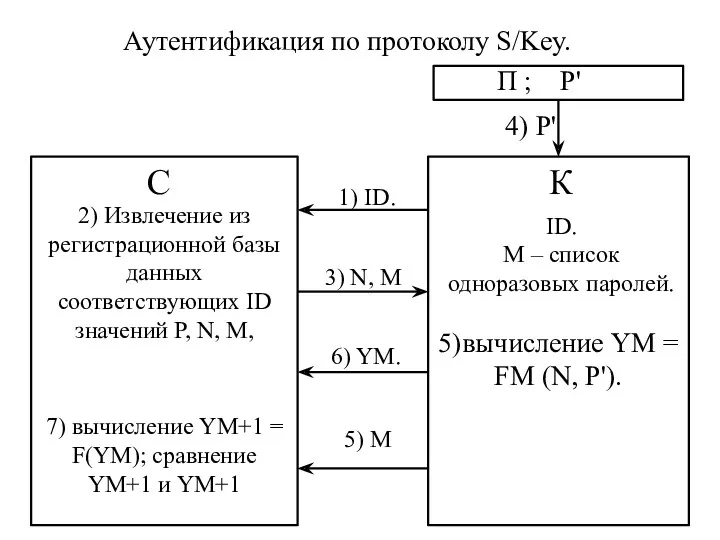

- 22. С Парольная инициализации протокола S/Key С К 1) запрос ID 2) ID. 3) Генерация случайного числа

- 23. С Аутентификация по протоколу S/Key. С К 3) N, M 1) ID. 2) Извлечение из регистрационной

- 25. Скачать презентацию

Понятие информации, ее виды и формы

Понятие информации, ее виды и формы Програма Adobe Illustrator

Програма Adobe Illustrator Minecraft как вид искусства. Новые технологии

Minecraft как вид искусства. Новые технологии Конспект урока информатики и ИКТ по теме Умозаключение 4 класс

Конспект урока информатики и ИКТ по теме Умозаключение 4 класс UML = Unified Modeling Language

UML = Unified Modeling Language Тестирование ПО. Дефект. Лекция 3

Тестирование ПО. Дефект. Лекция 3 Операторы. Язык программирования Delphi

Операторы. Язык программирования Delphi Методическая разработка Преподавание информатики в условиях фгос ооо

Методическая разработка Преподавание информатики в условиях фгос ооо Аппаратные средства ЭВМ

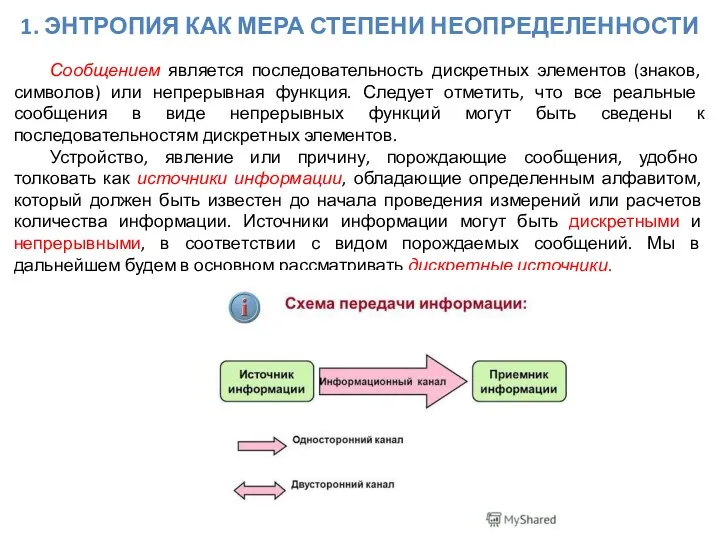

Аппаратные средства ЭВМ 1_1 Энтропия как мера степени неопределенности

1_1 Энтропия как мера степени неопределенности Информация и информационные процессы. Тема 2

Информация и информационные процессы. Тема 2 Маркировка и штриховое кодирование пищевых продуктов

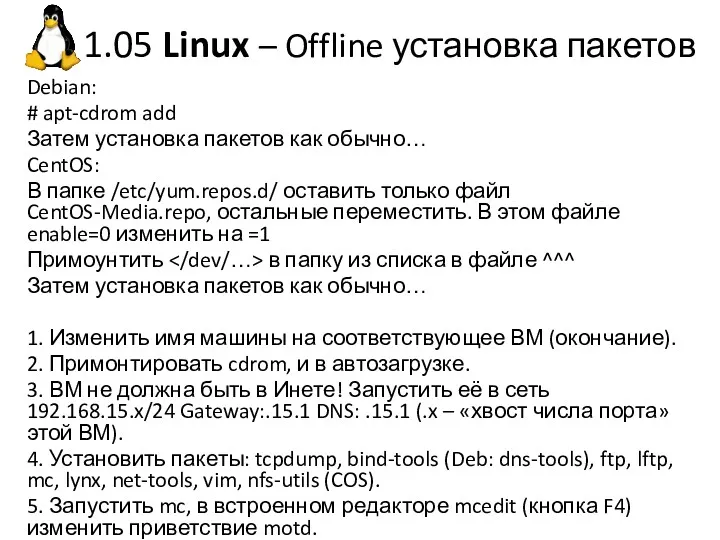

Маркировка и штриховое кодирование пищевых продуктов Linux – Offline установка пакетов

Linux – Offline установка пакетов Предоставление сведений

Предоставление сведений Табличний процесор MS EXCEL

Табличний процесор MS EXCEL Технологии коммутации. Лекция 6

Технологии коммутации. Лекция 6 Bazy danych Administracja

Bazy danych Administracja Как образуются понятия

Как образуются понятия Кодирование графической информации

Кодирование графической информации 51083fc6-0a47-43cf-a4c7-f9191f6b8c83

51083fc6-0a47-43cf-a4c7-f9191f6b8c83 Методическая разработка Microsoft Excel (выпадающие списки, функция ЕСЛИ)

Методическая разработка Microsoft Excel (выпадающие списки, функция ЕСЛИ) Средства мультимедиа

Средства мультимедиа Основы синтаксиса. Включение в HTML

Основы синтаксиса. Включение в HTML Контур. ERP Фокус для SAP - RU 3

Контур. ERP Фокус для SAP - RU 3 Сложность алгоритмов

Сложность алгоритмов Знакомства в сети

Знакомства в сети Запуск в эксплуатацию системы ARIA SOHO

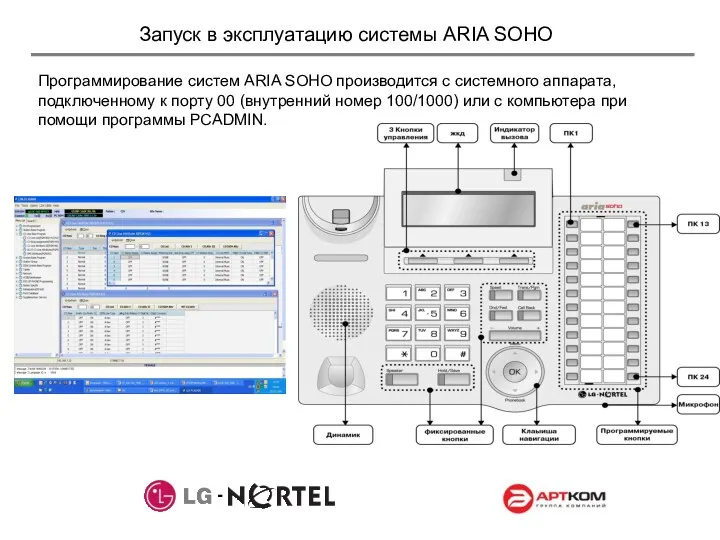

Запуск в эксплуатацию системы ARIA SOHO Загальні відомості про персональні ЕОМ

Загальні відомості про персональні ЕОМ