Содержание

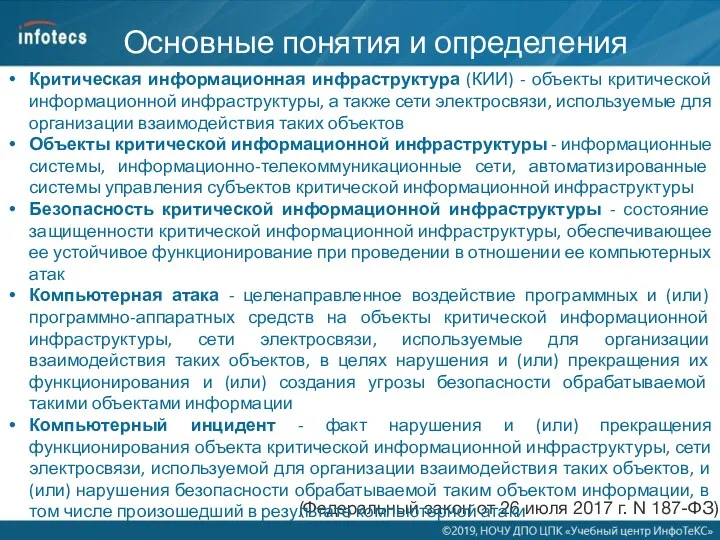

- 2. Основные понятия и определения (Федеральный закон от 26 июля 2017 г. N 187-ФЗ) Критическая информационная инфраструктура

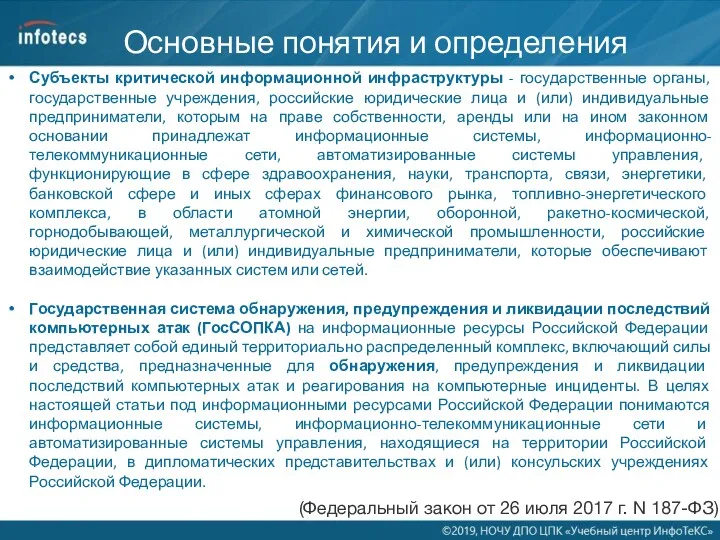

- 3. Основные понятия и определения (Федеральный закон от 26 июля 2017 г. N 187-ФЗ) Субъекты критической информационной

- 4. Основные понятия и определения

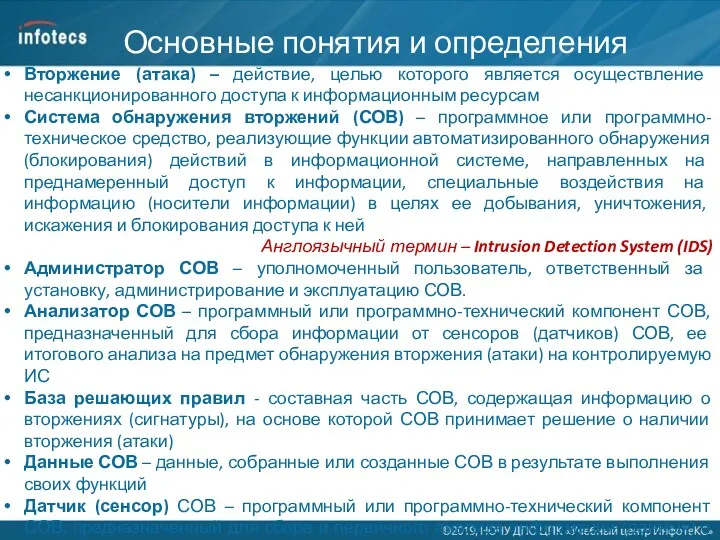

- 5. Вторжение (атака) – действие, целью которого является осуществление несанкционированного доступа к информационным ресурсам Система обнаружения вторжений

- 6. Таким образом… Система обнаружения вторжений (атак) (СОВ, IDS) - один из важнейших элементов обеспечения безопасности КИИ

- 7. Роль СОВ Защита информации наиболее эффективна, когда в системе поддерживается многоуровневая защита (эшелонированная оборона). Она складывается

- 8. Необходимость использования СОВ Основными причинами наличия возможностей проведения атак в отношении компьютерных систем являются следующие: Во

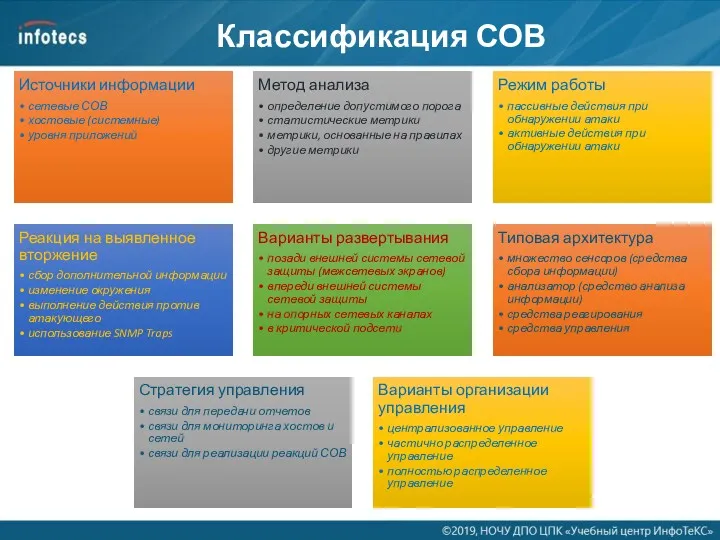

- 9. Классификация СОВ

- 10. Проблема СОВ - размерность данных …

- 11. Обзор продуктовой линейки ГК «ИнфоТеКС» в области обнаружения компьютерных атак (вторжений)

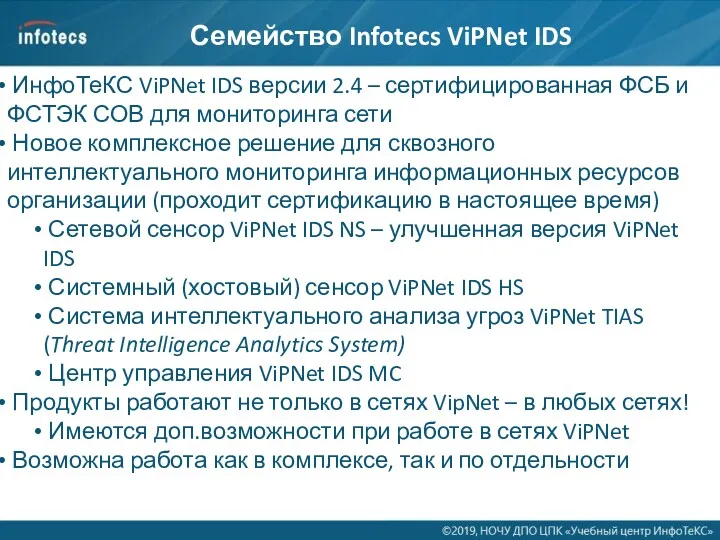

- 12. Семейство Infotecs ViPNet IDS ИнфоТеКС ViPNet IDS версии 2.4 – сертифицированная ФСБ и ФСТЭК СОВ для

- 13. ViPNet IDS NS

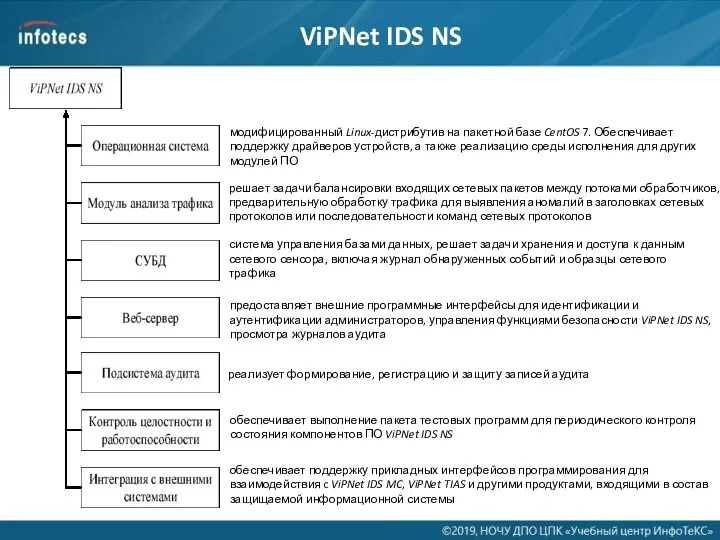

- 14. ViPNet IDS NS модифицированный Linux-дистрибутив на пакетной базе CentOS 7. Обеспечивает поддержку драйверов устройств, а также

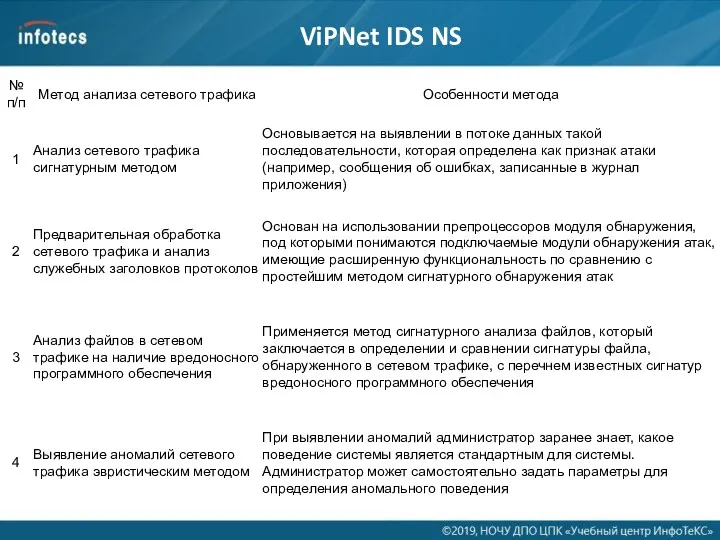

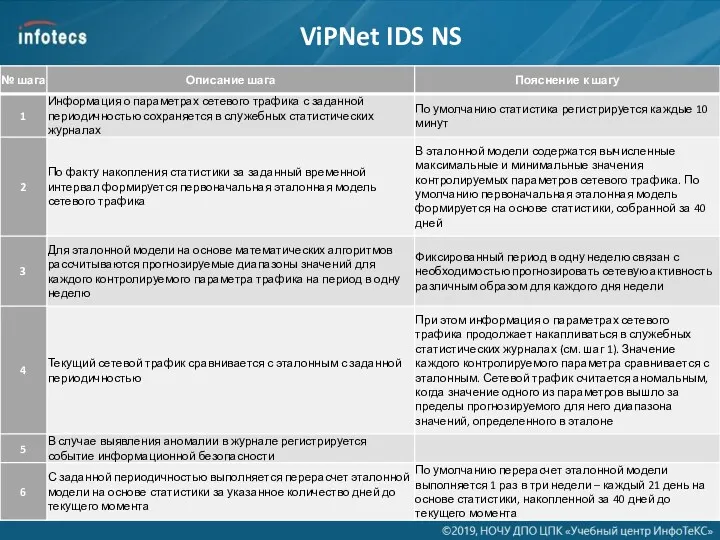

- 15. ViPNet IDS NS

- 16. ViPNet IDS NS

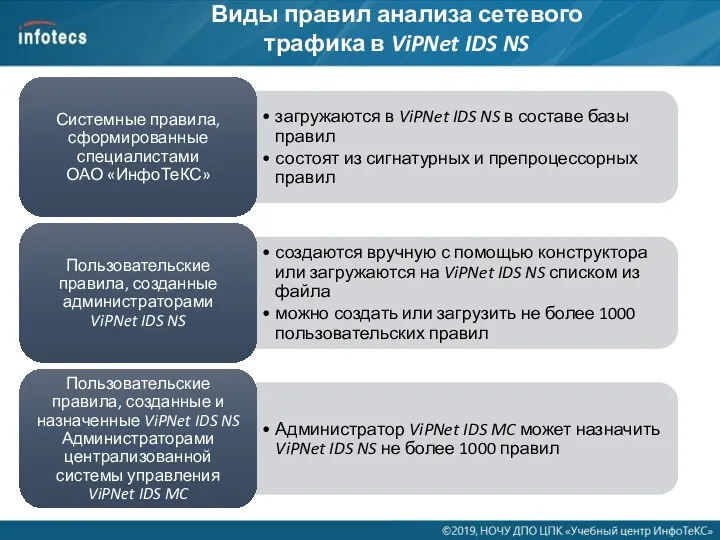

- 17. Виды правил анализа сетевого трафика в ViPNet IDS NS

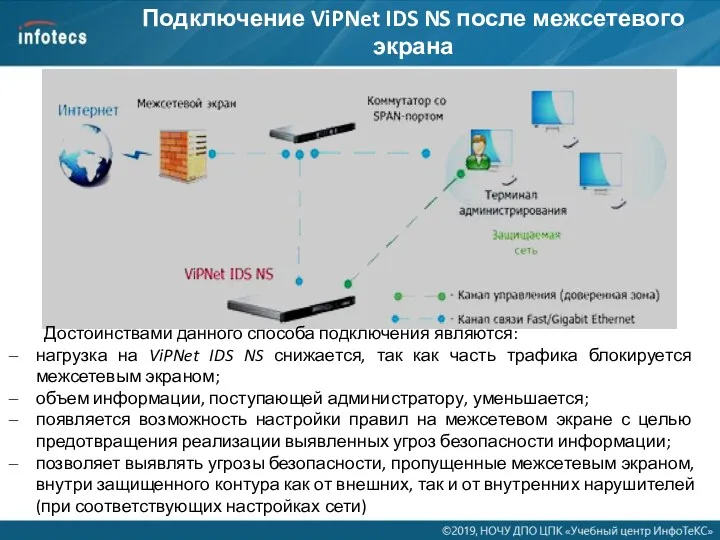

- 18. Подключение ViPNet IDS NS после межсетевого экрана Достоинствами данного способа подключения являются: нагрузка на ViPNet IDS

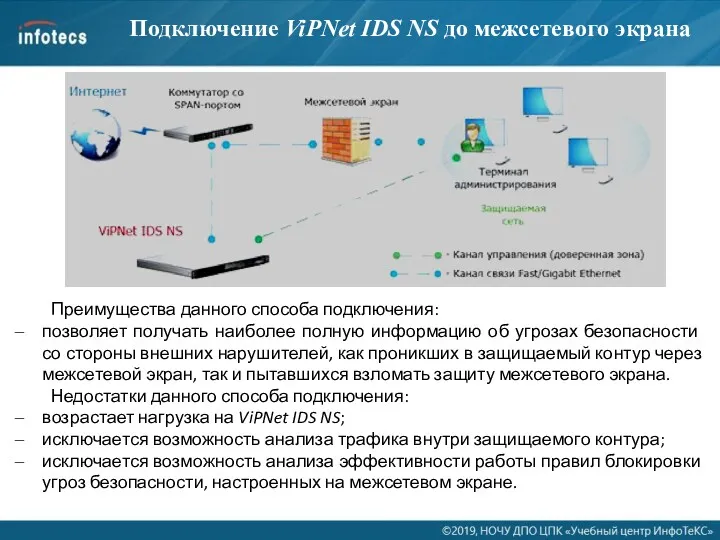

- 19. Подключение ViPNet IDS NS до межсетевого экрана Преимущества данного способа подключения: позволяет получать наиболее полную информацию

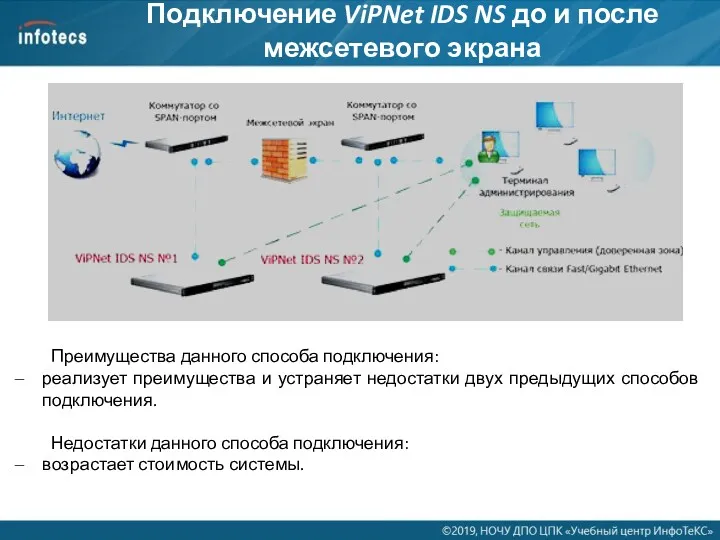

- 20. Подключение ViPNet IDS NS до и после межсетевого экрана Преимущества данного способа подключения: реализует преимущества и

- 21. Пример подключения терминала администрирования к управляющему интерфейсу ViPNet IDS NS

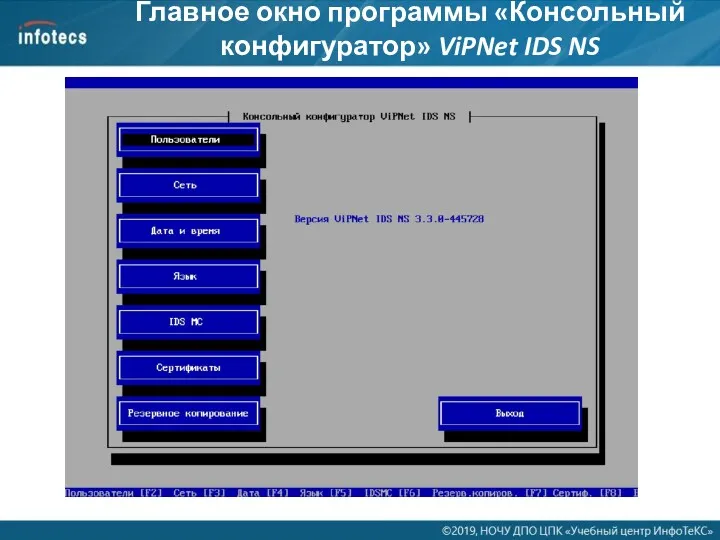

- 22. Главное окно программы «Консольный конфигуратор» ViPNet IDS NS

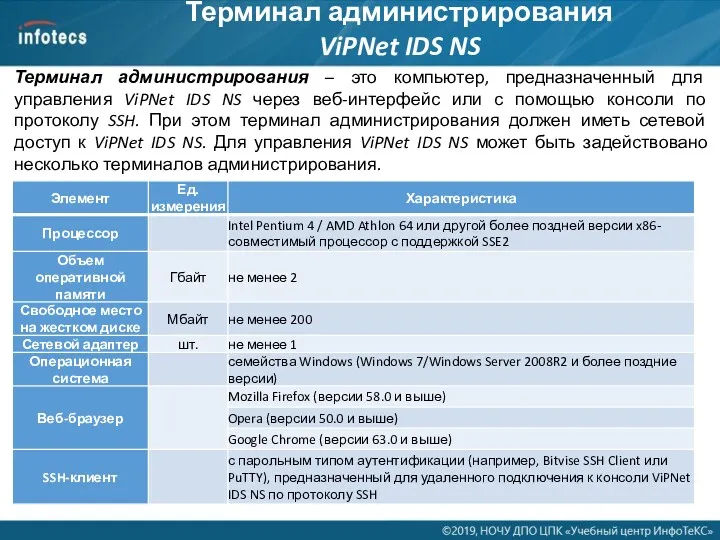

- 23. Терминал администрирования ViPNet IDS NS Терминал администрирования – это компьютер, предназначенный для управления ViPNet IDS NS

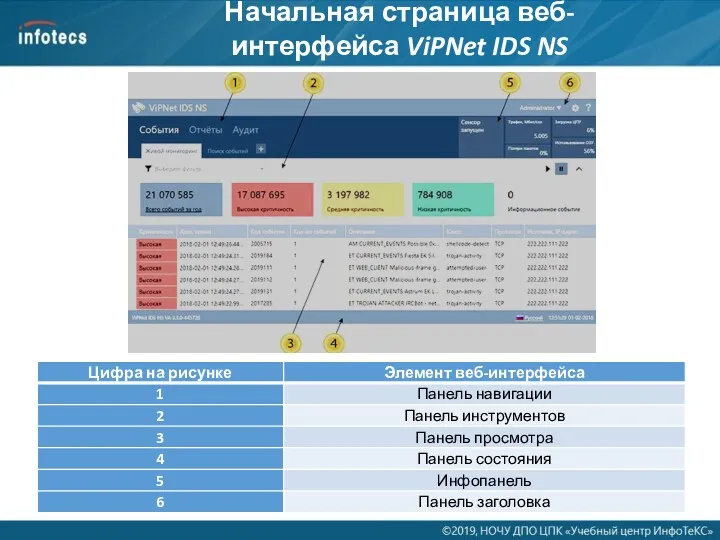

- 24. Начальная страница веб-интерфейса ViPNet IDS NS

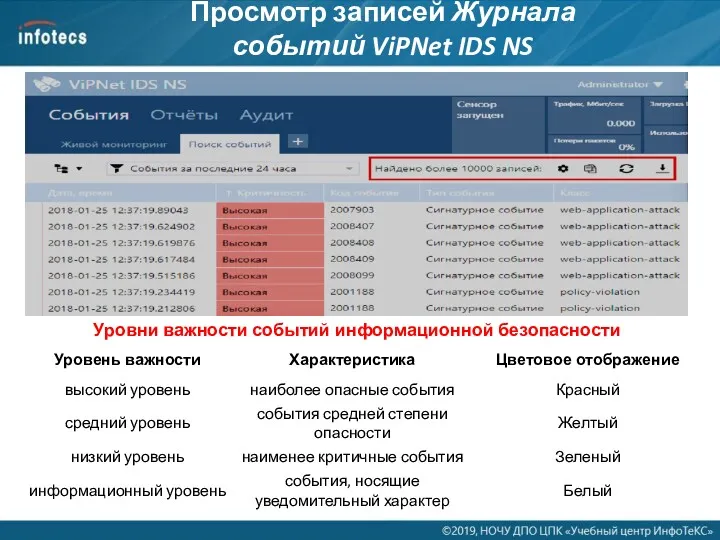

- 25. Просмотр записей Журнала событий ViPNet IDS NS Уровни важности событий информационной безопасности

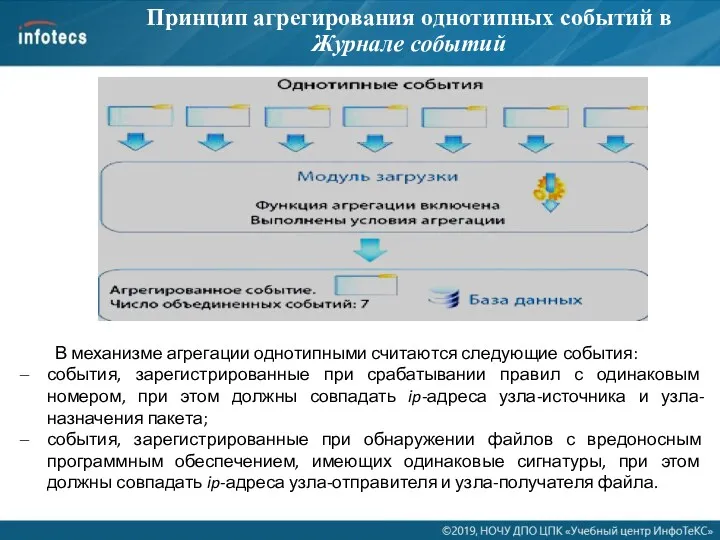

- 26. Принцип агрегирования однотипных событий в Журнале событий В механизме агрегации однотипными считаются следующие события: события, зарегистрированные

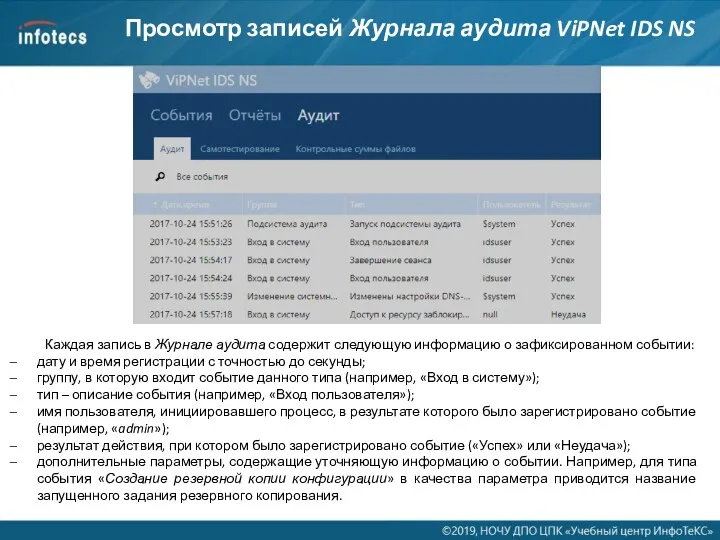

- 27. Просмотр записей Журнала аудита ViPNet IDS NS Каждая запись в Журнале аудита содержит следующую информацию о

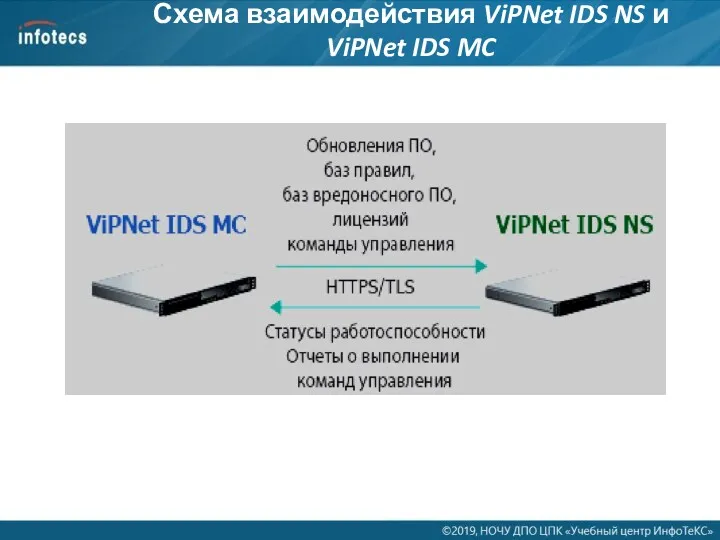

- 28. Схема взаимодействия ViPNet IDS NS и ViPNet IDS MC

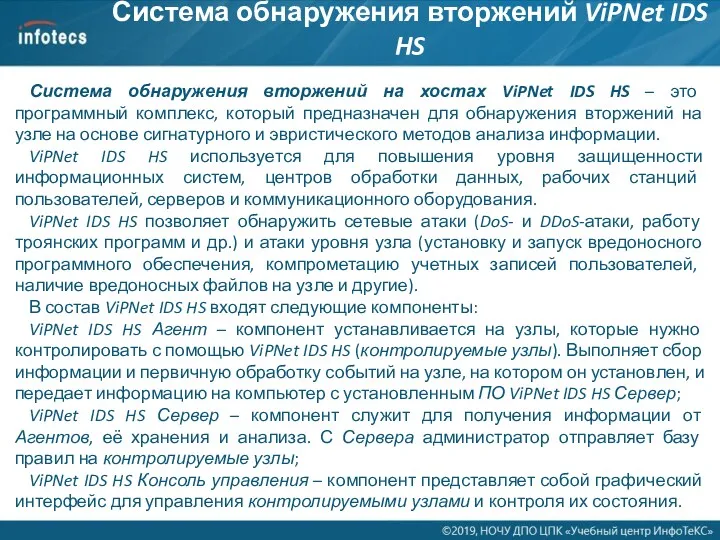

- 29. Система обнаружения вторжений ViPNet IDS HS Система обнаружения вторжений на хостах ViPNet IDS HS – это

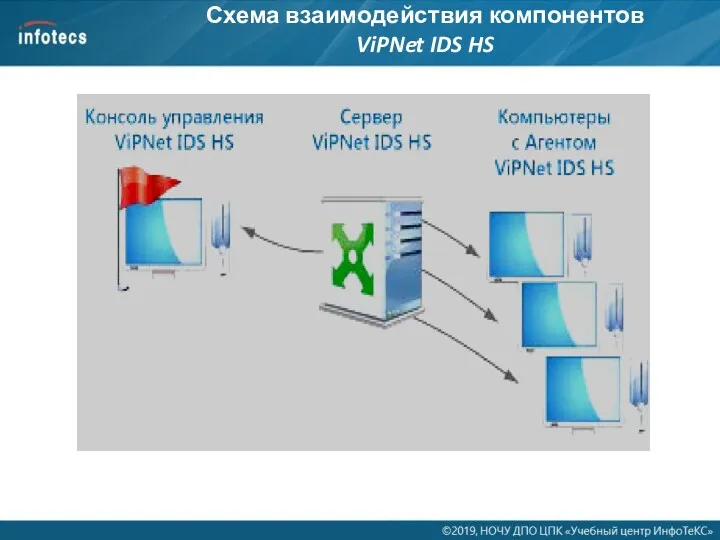

- 30. Схема взаимодействия компонентов ViPNet IDS HS

- 31. Порядок взаимодействия компонентов ViPNet IDS HS

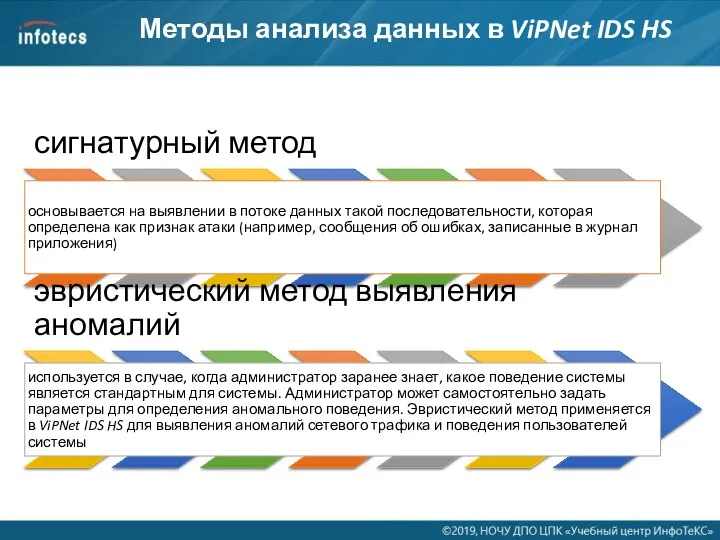

- 32. Методы анализа данных в ViPNet IDS HS

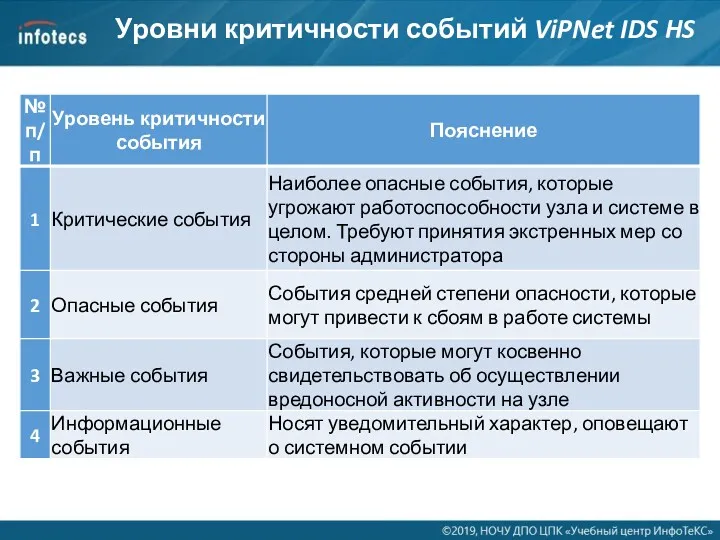

- 33. Уровни критичности событий ViPNet IDS HS

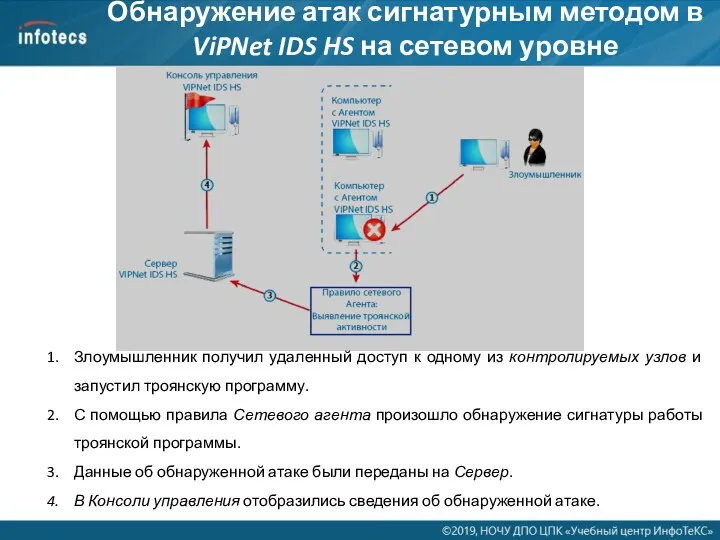

- 34. Обнаружение атак сигнатурным методом в ViPNet IDS HS на сетевом уровне Злоумышленник получил удаленный доступ к

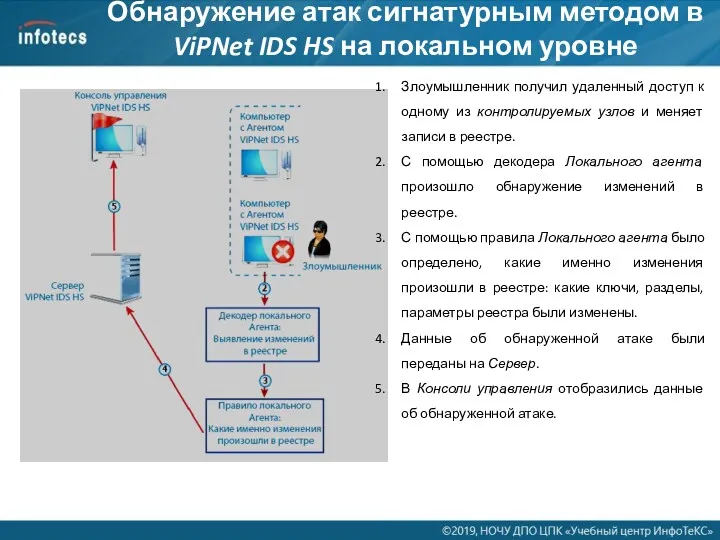

- 35. Обнаружение атак сигнатурным методом в ViPNet IDS HS на локальном уровне Злоумышленник получил удаленный доступ к

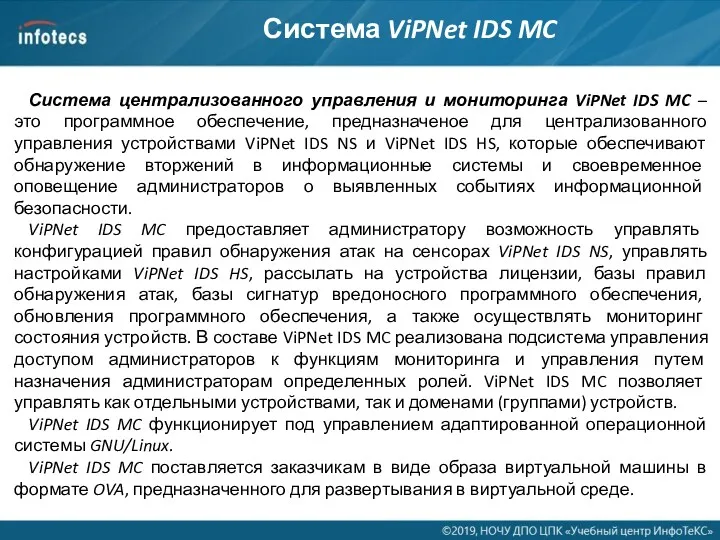

- 36. Система ViPNet IDS MC Система централизованного управления и мониторинга ViPNet IDS MC – это программное обеспечение,

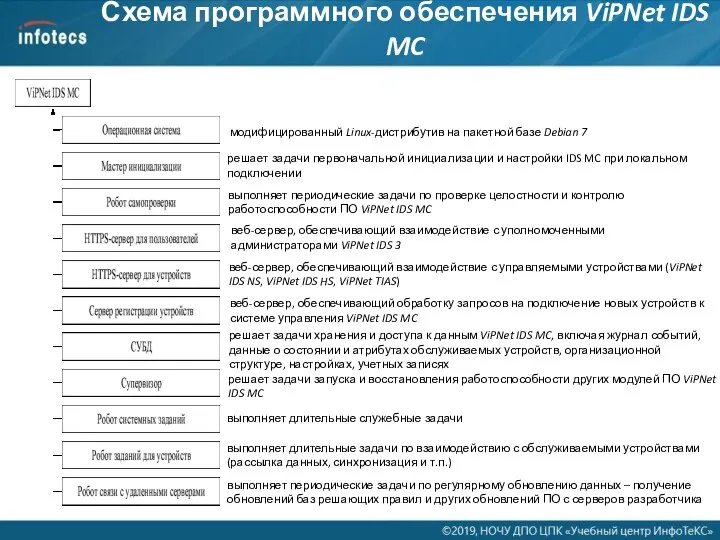

- 37. Схема программного обеспечения ViPNet IDS MC модифицированный Linux-дистрибутив на пакетной базе Debian 7 решает задачи первоначальной

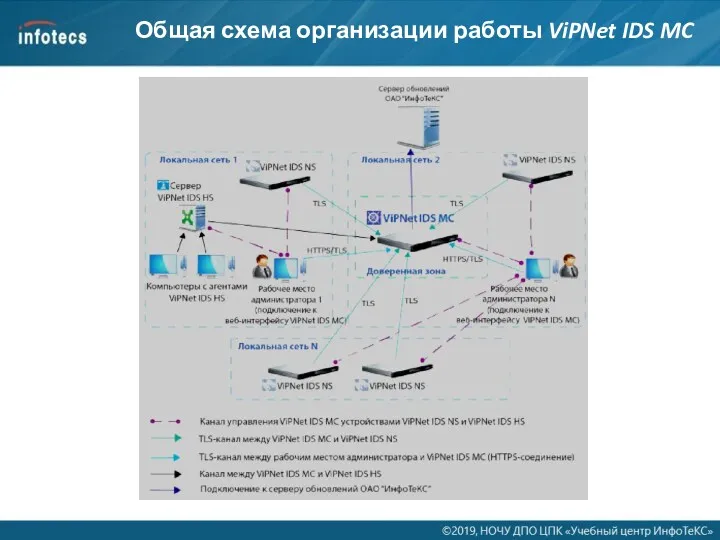

- 38. Общая схема организации работы ViPNet IDS MC

- 39. Потоки данных при использовании ViPNet IDS МС

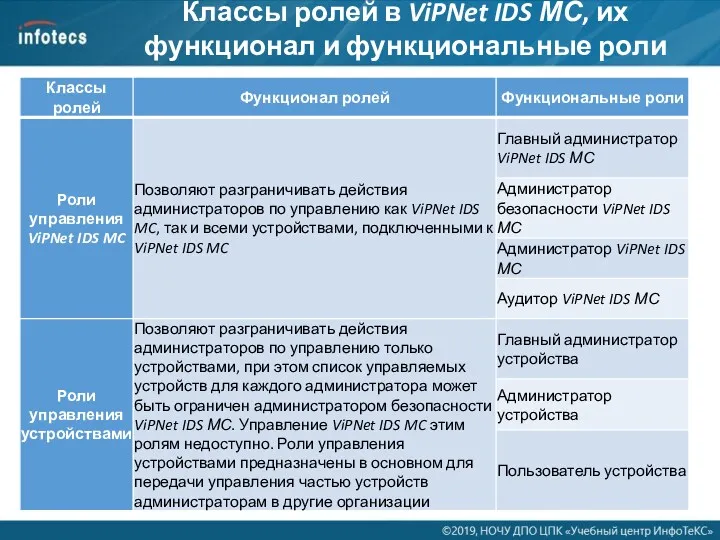

- 40. Классы ролей в ViPNet IDS МС, их функционал и функциональные роли

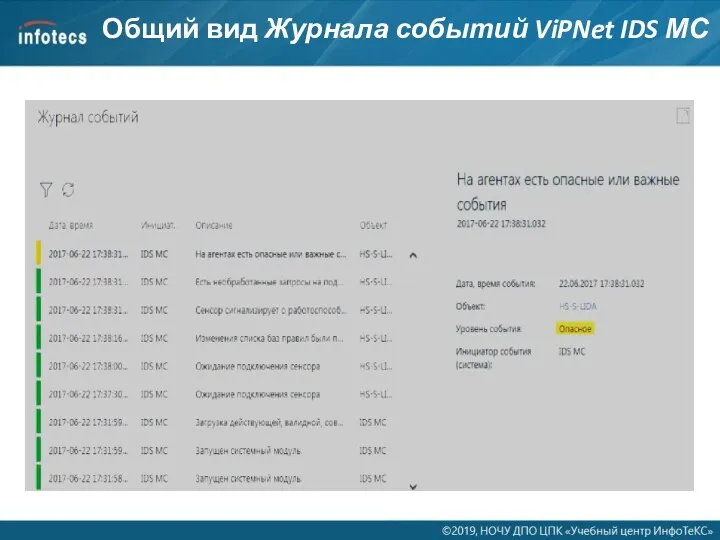

- 41. Общий вид Журнала событий ViPNet IDS МС

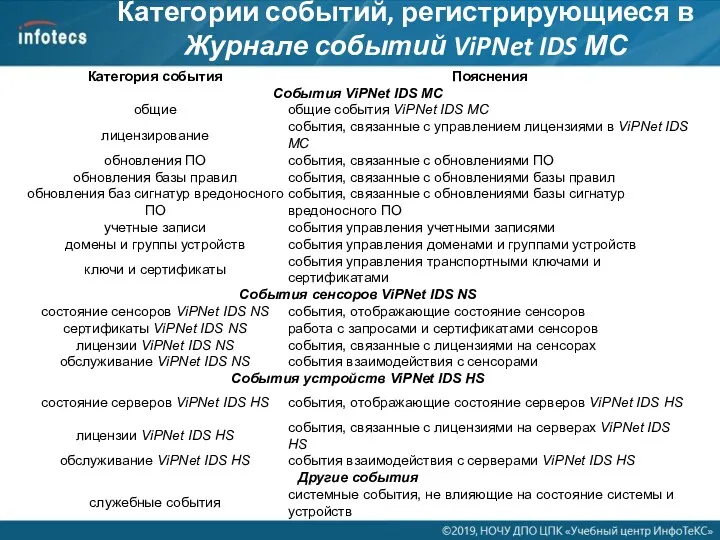

- 42. Категории событий, регистрирующиеся в Журнале событий ViPNet IDS МС

- 43. Схема аутентификации и используемые сертификаты ViPNet IDS MC

- 44. Система интеллектуального анализа угроз безопасности информации ViPNet TIAS Программно-аппаратный комплекс ViPNet TIAS (Threat Intelligence Analytics System)

- 45. Система интеллектуального анализа угроз безопасности информации ViPNet TIAS ViPNet TIAS предназначен для использования на территории Российской

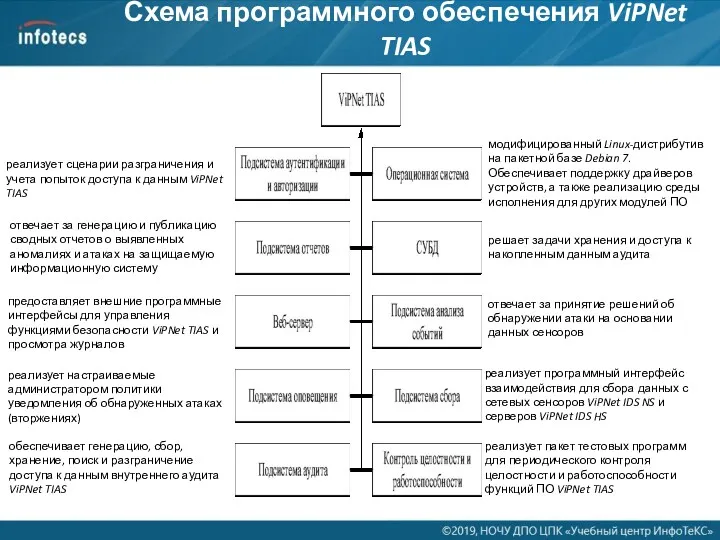

- 46. Схема программного обеспечения ViPNet TIAS реализует сценарии разграничения и учета попыток доступа к данным ViPNet TIAS

- 47. Принцип работы ViPNet TIAS

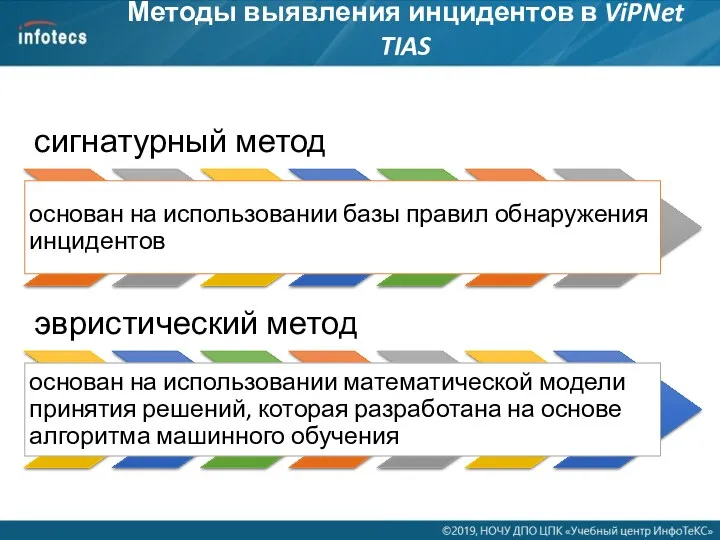

- 48. Методы выявления инцидентов в ViPNet TIAS

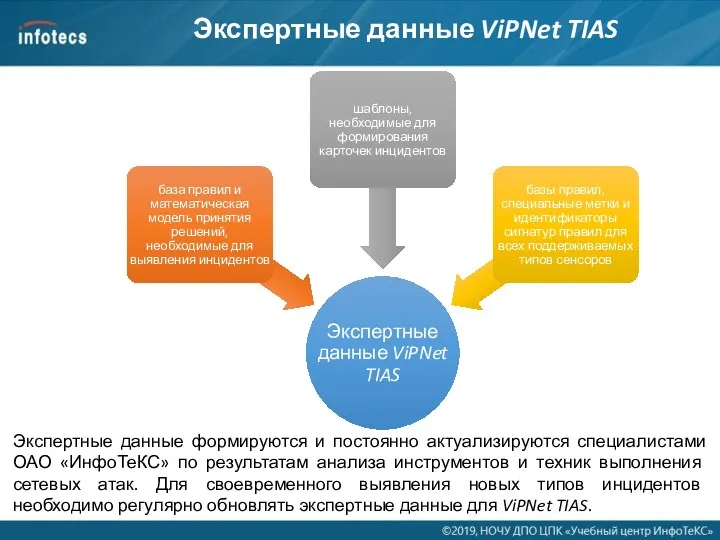

- 49. Экспертные данные ViPNet TIAS Экспертные данные формируются и постоянно актуализируются специалистами ОАО «ИнфоТеКС» по результатам анализа

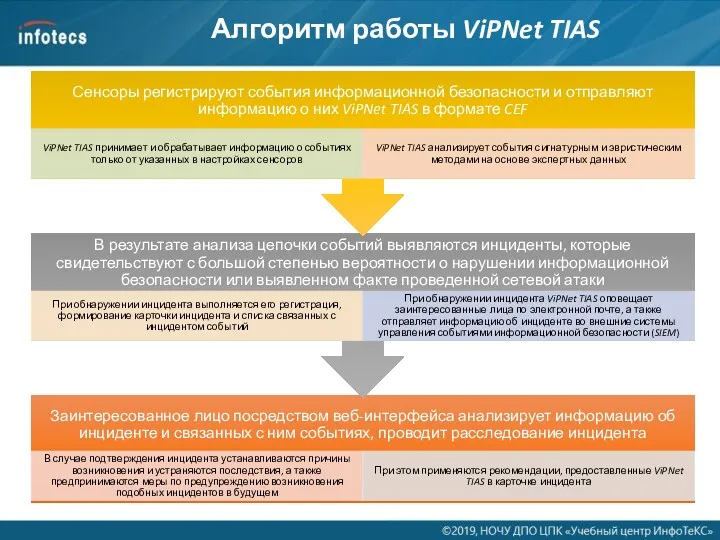

- 50. Алгоритм работы ViPNet TIAS

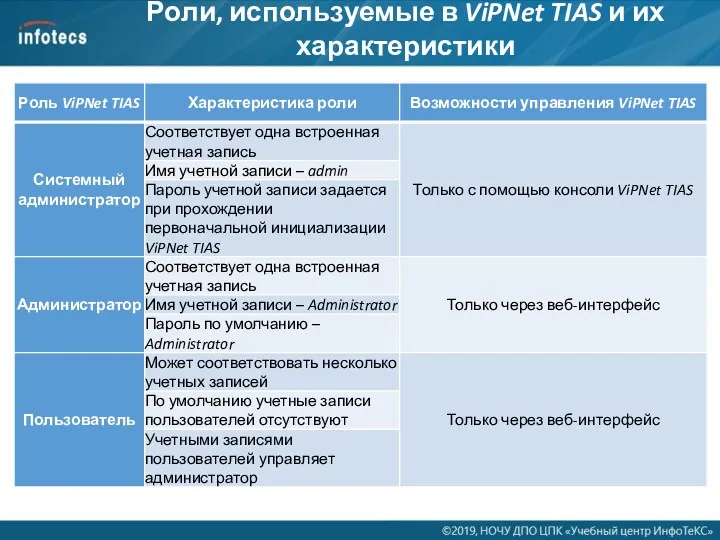

- 51. Роли, используемые в ViPNet TIAS и их характеристики

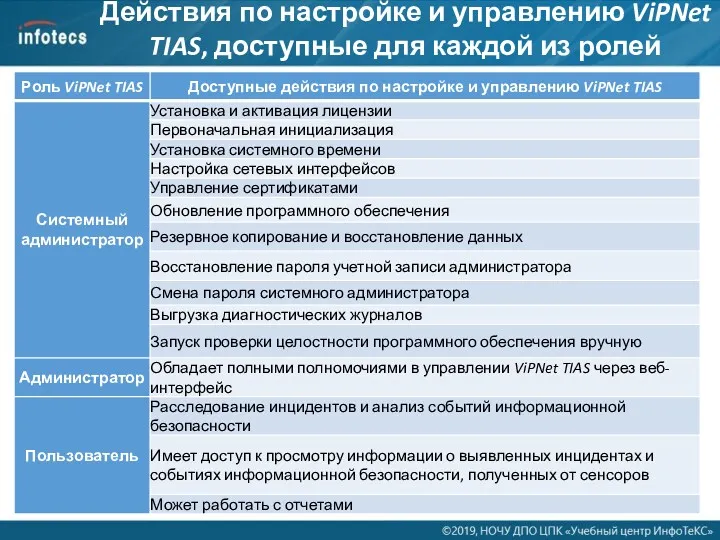

- 52. Действия по настройке и управлению ViPNet TIAS, доступные для каждой из ролей

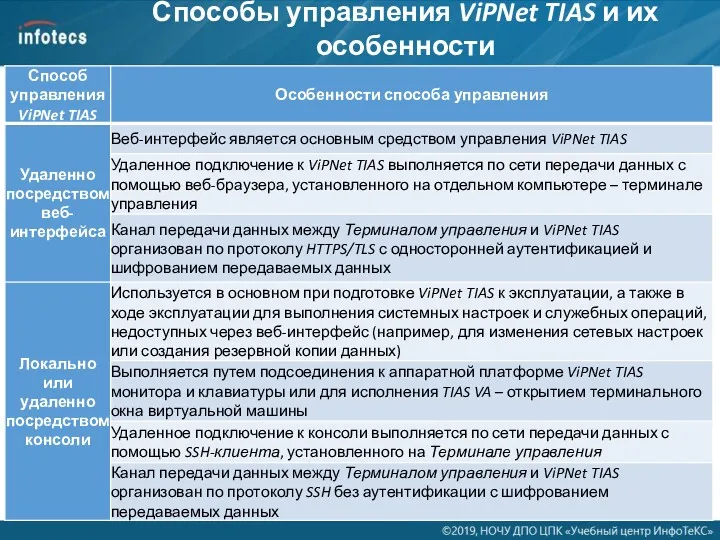

- 53. Способы управления ViPNet TIAS и их особенности

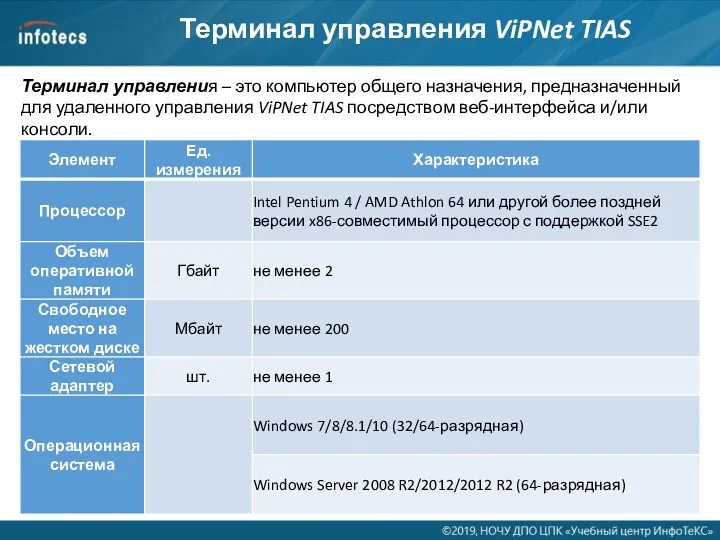

- 54. Терминал управления ViPNet TIAS Терминал управления – это компьютер общего назначения, предназначенный для удаленного управления ViPNet

- 55. Пример иерархической структуры сенсоров

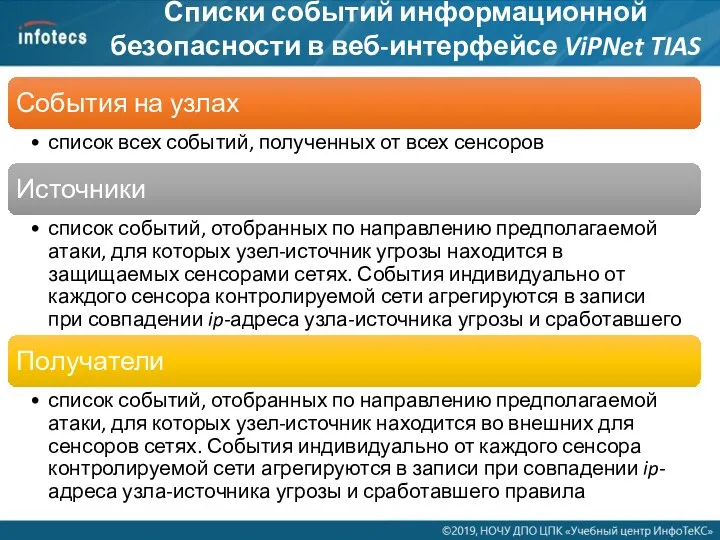

- 56. Списки событий информационной безопасности в веб-интерфейсе ViPNet TIAS

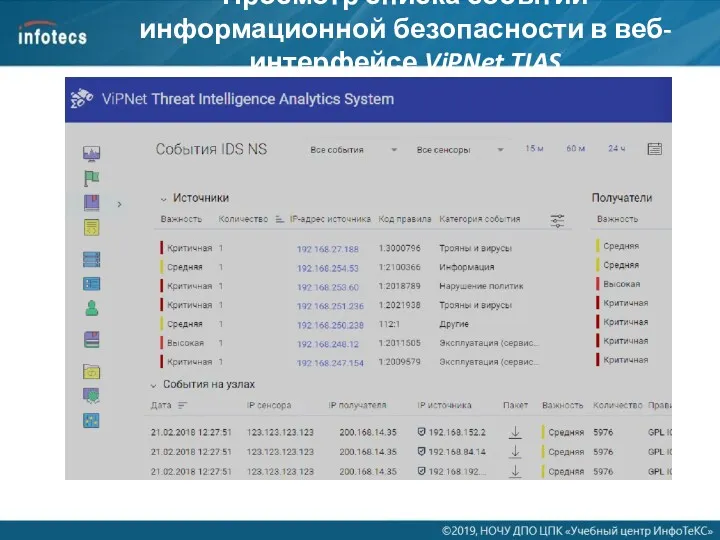

- 57. Просмотр списка событий информационной безопасности в веб-интерфейсе ViPNet TIAS

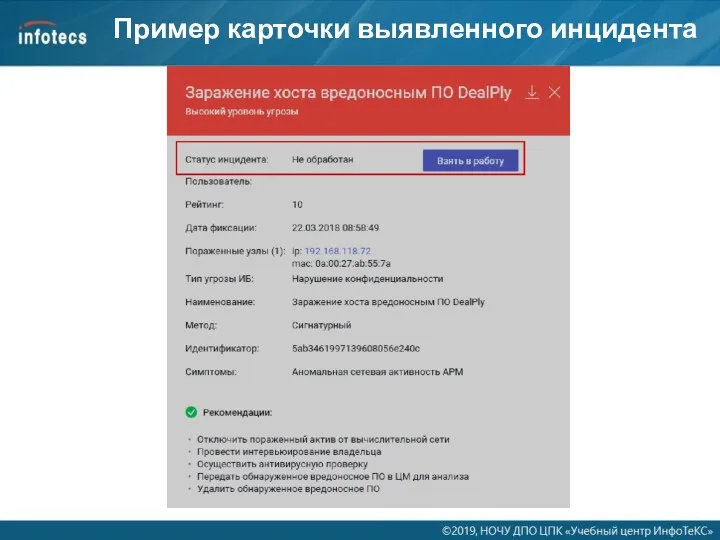

- 58. Пример карточки выявленного инцидента

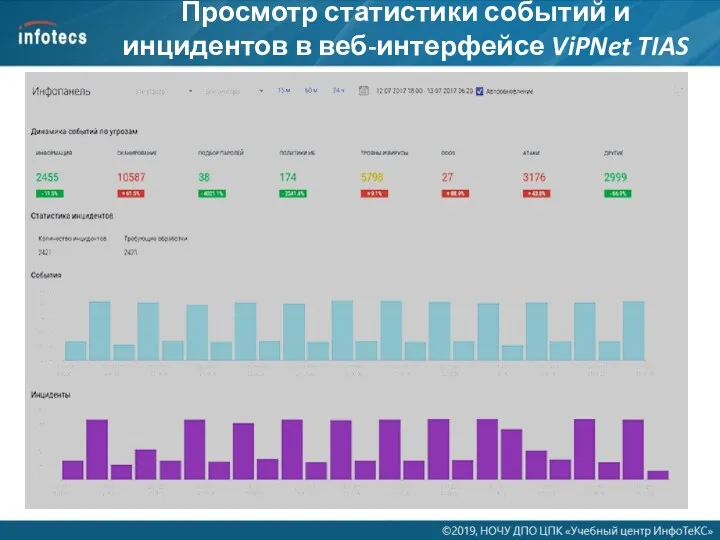

- 59. Просмотр статистики событий и инцидентов в веб-интерфейсе ViPNet TIAS

- 60. Пример отчета о количестве инцидентов по типам угроз

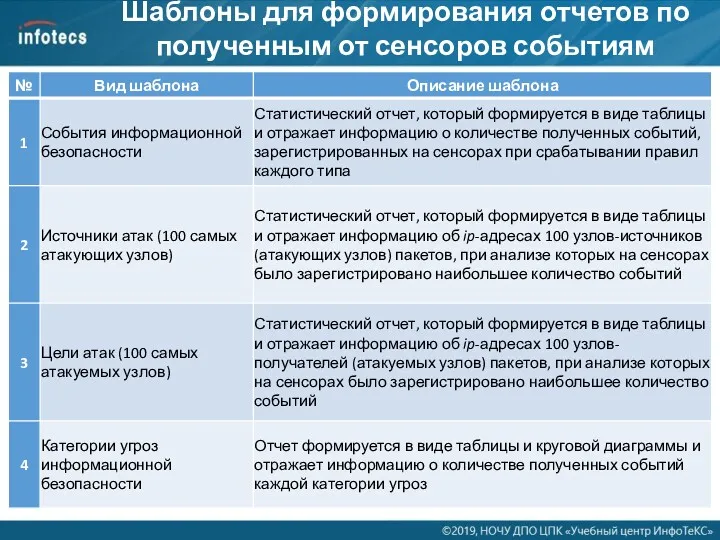

- 61. Шаблоны для формирования отчетов по полученным от сенсоров событиям

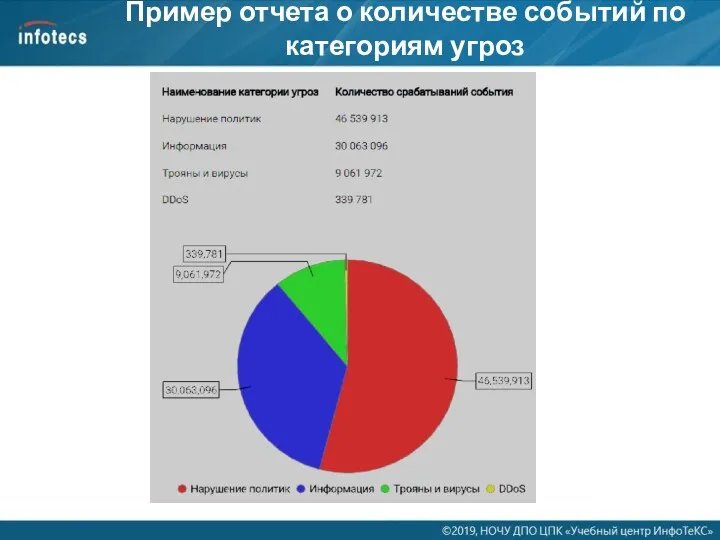

- 62. Пример отчета о количестве событий по категориям угроз

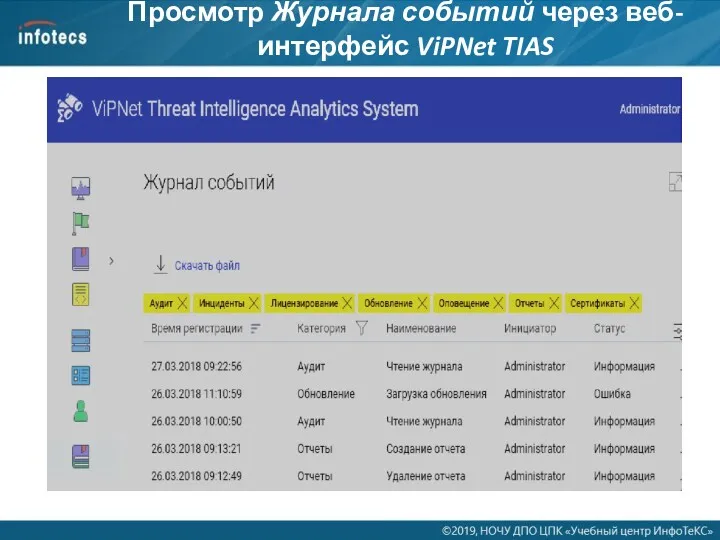

- 63. Просмотр Журнала событий через веб-интерфейс ViPNet TIAS

- 64. Функционирование ViPNet IDS NS Подключение ПАК ViPNet IDS NS к сети организации (в соответствии с заранее

- 66. Скачать презентацию

Проблемы проектирования инфокоммуникационных систем и сетей NGN и пост-NGN. (Лекции 3-6)

Проблемы проектирования инфокоммуникационных систем и сетей NGN и пост-NGN. (Лекции 3-6) Масштаб изображения. Что такое пиксель?

Масштаб изображения. Что такое пиксель? Основы работы в интернет. Курс лекций

Основы работы в интернет. Курс лекций Упражнение 3: Обеспечение хранением и многоуровневость

Упражнение 3: Обеспечение хранением и многоуровневость Безопасность детей в интернете: риски, проблемы, возможности координации действий

Безопасность детей в интернете: риски, проблемы, возможности координации действий Словари в Python

Словари в Python Объекты и их имена. Признаки объектов. (Урок 1)

Объекты и их имена. Признаки объектов. (Урок 1) Понятие алгоритма. Свойства алгоритмов

Понятие алгоритма. Свойства алгоритмов База данных как модель предметной области. Реаляционные базы данных

База данных как модель предметной области. Реаляционные базы данных Анимационная заставка Мое имя 1 урок

Анимационная заставка Мое имя 1 урок Обзор программных средств для создания WEB-сайтов

Обзор программных средств для создания WEB-сайтов Microsoft Excel бағдарламасында жұмыс кітабын құру

Microsoft Excel бағдарламасында жұмыс кітабын құру Анализ пяти известных антивирусных программ

Анализ пяти известных антивирусных программ Знакомство со средой scratch

Знакомство со средой scratch Совместная творческая деятельность учителя и ученика на уроках информатики

Совместная творческая деятельность учителя и ученика на уроках информатики Лекция 4. Форматы графических файлов. Понятие и виды форматов

Лекция 4. Форматы графических файлов. Понятие и виды форматов Языки программирования

Языки программирования Туда и обратно. Тёмная сторона сериализации

Туда и обратно. Тёмная сторона сериализации Розподілені БД

Розподілені БД Положительные и отрицательные качества интернета

Положительные и отрицательные качества интернета Триггеры баз данных

Триггеры баз данных Линейное программирование

Линейное программирование Ғылыми техникалық революция

Ғылыми техникалық революция Государственный рубрикатор научно-технической информации (ГРНТИ)

Государственный рубрикатор научно-технической информации (ГРНТИ) Администратор в компании ООО ДентОпт

Администратор в компании ООО ДентОпт Алгоритмы и структуры данных. Сортировка обменом Pump. Тема 5

Алгоритмы и структуры данных. Сортировка обменом Pump. Тема 5 Компьютерная Школа. Сказка

Компьютерная Школа. Сказка My future profession

My future profession