Сетевая безопасность. Сетевые экраны. Прокси-серверы . Протоколы защищенного канала. IPsec презентация

Содержание

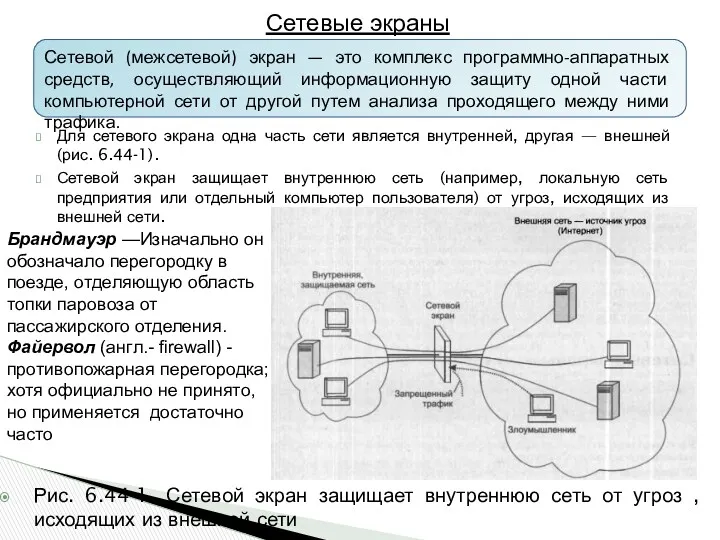

- 2. Сетевые экраны Сетевой (межсетевой) экран — это комплекс программно-аппаратных средств, осуществляющий информационную защиту одной части компьютерной

- 3. Функции сетевого экрана: Базовые: функция фильтрации — анализировать, контролировать и регулировать трафик; функция прокси-сервера — играть

- 4. Типы сетевых экранов (на основании уровней OSI) Сетевые экраны сетевого уровня — это экраны с фильтрацией

- 5. Реализация В качестве аппаратной составляющей сетевого экрана может выступать 1 или несколько маршрутизаторов, компьютеров, комбинация маршрутизаторов

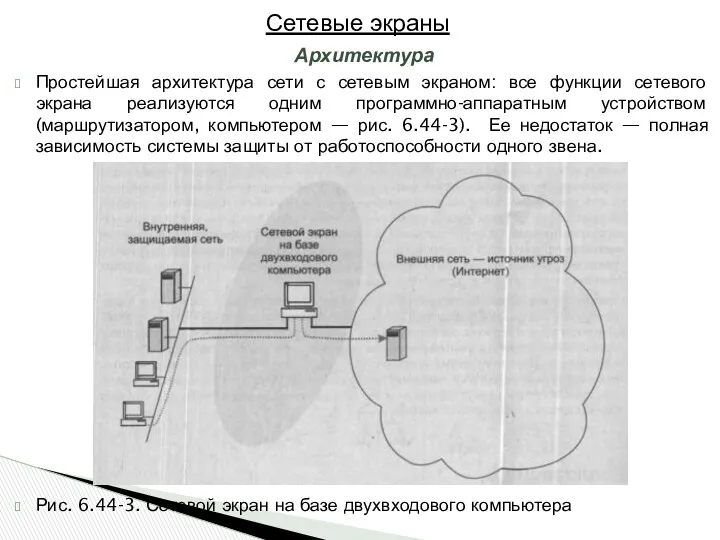

- 6. Архитектура Простейшая архитектура сети с сетевым экраном: все функции сетевого экрана реализуются одним программно-аппаратным устройством (маршрутизатором,

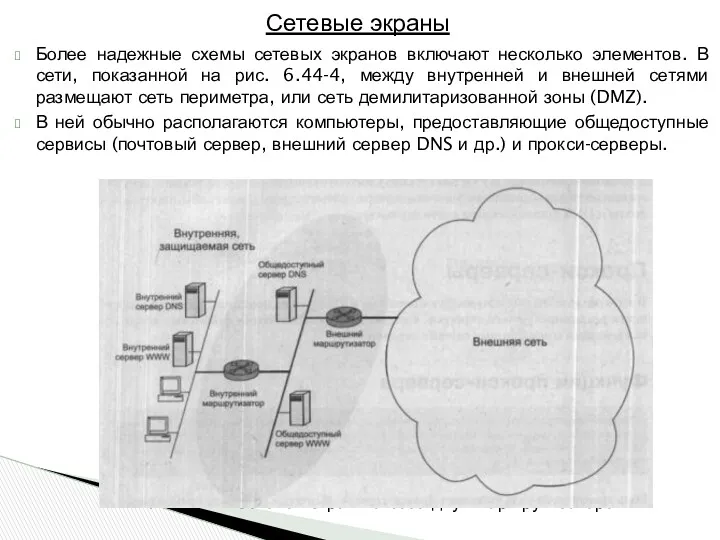

- 7. Более надежные схемы сетевых экранов включают несколько элементов. В сети, показанной на рис. 6.44-4, между внутренней

- 8. Если злоумышленник «взломает» внешний, то он получит доступ только к трафику общедоступных серверов, который не является

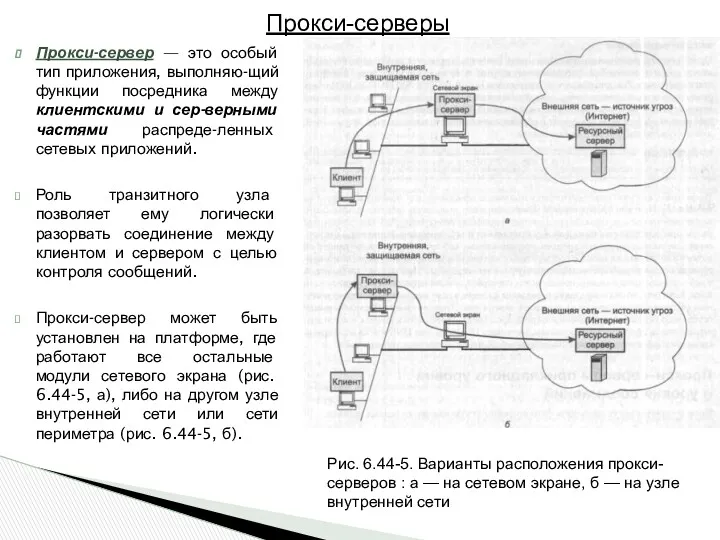

- 9. Прокси-сервер — это особый тип приложения, выполняю-щий функции посредника между клиентскими и сер-верными частями распреде-ленных сетевых

- 10. Принцип работы прокси-сервера: 1) Когда клиенту необходимо получить ресурс от какого-либо сервера, он посылает запрос прокси-серверу.

- 11. «Проксификация» приложений Не каждое приложение должно или имеет возможность работать через прокси-сервер. Список приложений (точнее их

- 12. Система обнаружения вторжений используется в ситуациях, когда сетевой экран оказывается проницаемым для злоумышленника (атака идет из

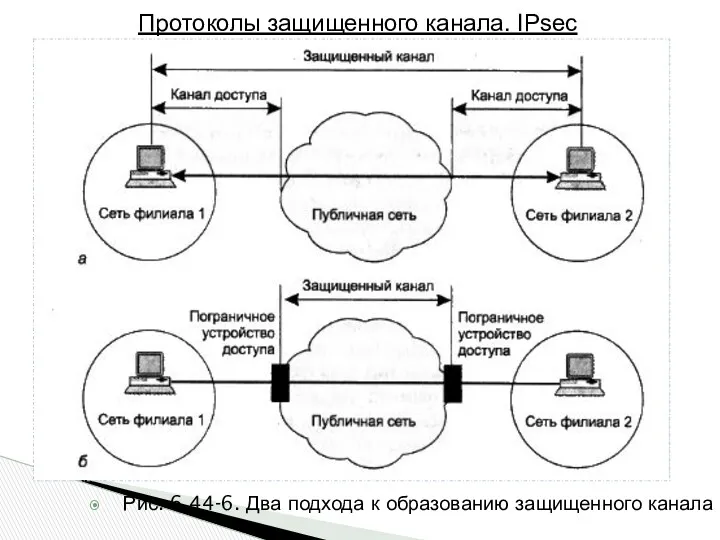

- 13. Технология защищенного канала обеспечивает защиту трафика между двумя точками в открытой транспортной сети (например, в Интернете).

- 14. Рис. 6.44-6. Два подхода к образованию защищенного канала Протоколы защищенного канала. IPsec

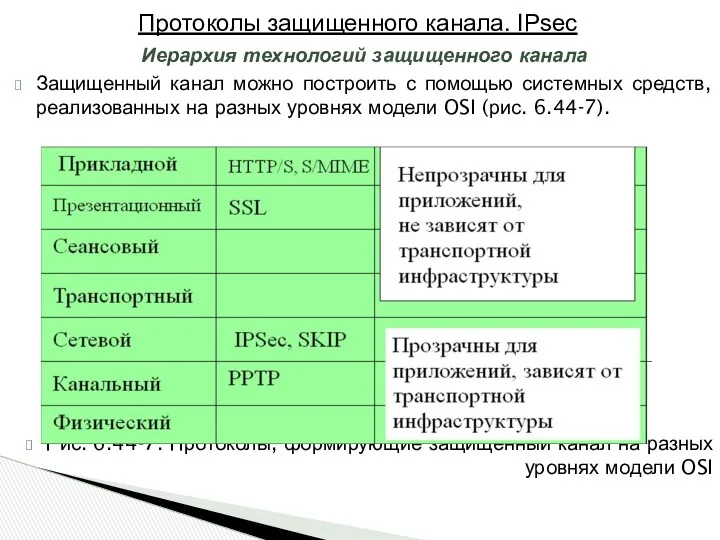

- 15. Иерархия технологий защищенного канала Защищенный канал можно построить с помощью системных средств, реализованных на разных уровнях

- 16. Популярный протокол SSL (Secure Socket Layer — слой защищенных сокетов) использует следующие технологии безопасности: взаимная аутентификация

- 17. Протокол IPSec прозрачен для приложений и может работать практически во всех сетях, так как использует любую

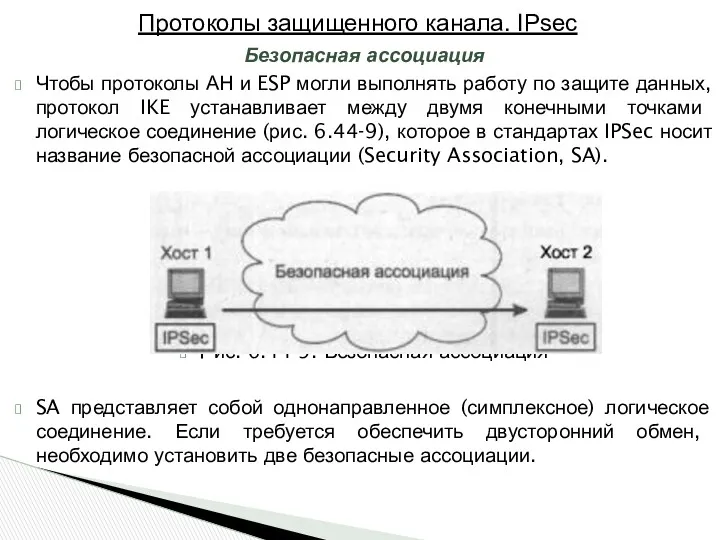

- 18. Безопасная ассоциация Чтобы протоколы АН и ESP могли выполнять работу по защите данных, протокол IKE устанавливает

- 19. Установление безопасной ассоциации: 1) Взаимная аутентификация сторон. 2) Определение протокола (АН или ESP) и его функций

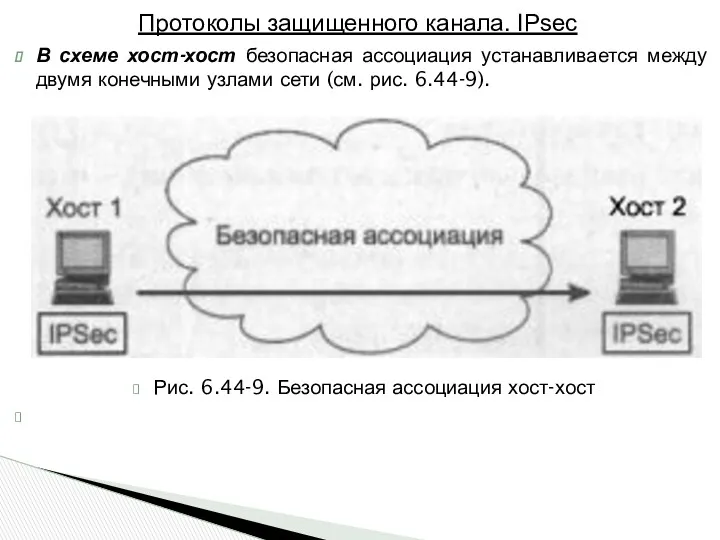

- 20. В схеме хост-хост безопасная ассоциация устанавливается между двумя конечными узлами сети (см. рис. 6.44-9). Рис. 6.44-9.

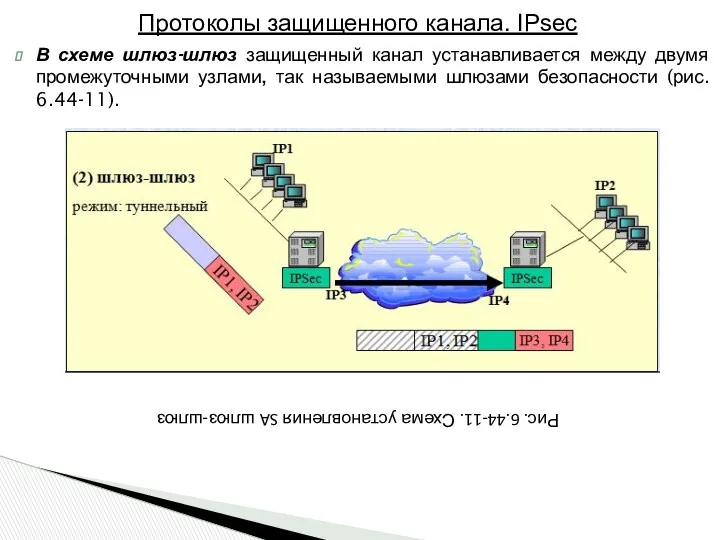

- 21. В схеме шлюз-шлюз защищенный канал устанавливается между двумя промежуточными узлами, так называемыми шлюзами безопасности (рис. 6.44-11).

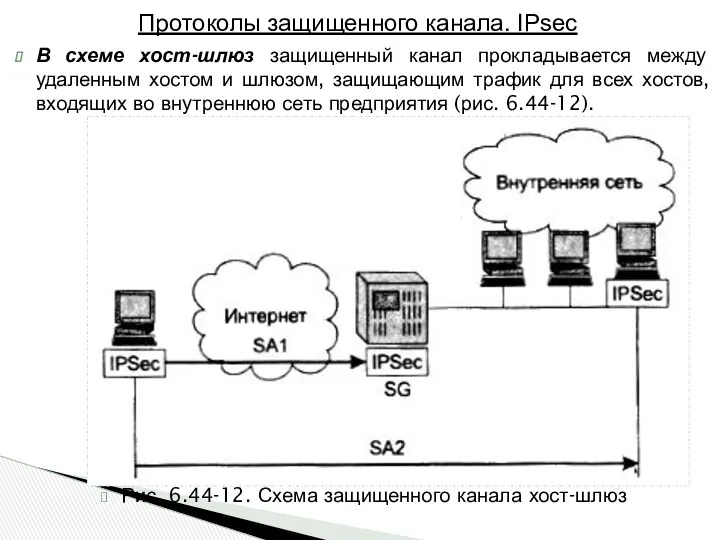

- 22. В схеме хост-шлюз защищенный канал прокладывается между удаленным хостом и шлюзом, защищающим трафик для всех хостов,

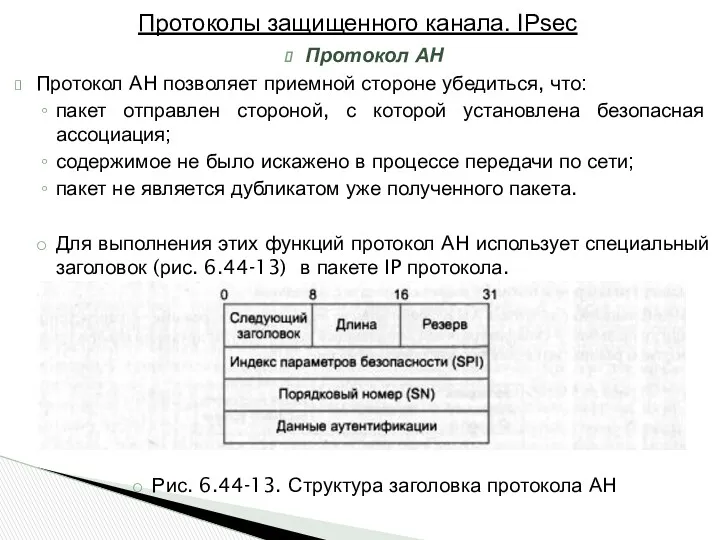

- 23. Протокол АН Протокол АН позволяет приемной стороне убедиться, что: пакет отправлен стороной, с которой установлена безопасная

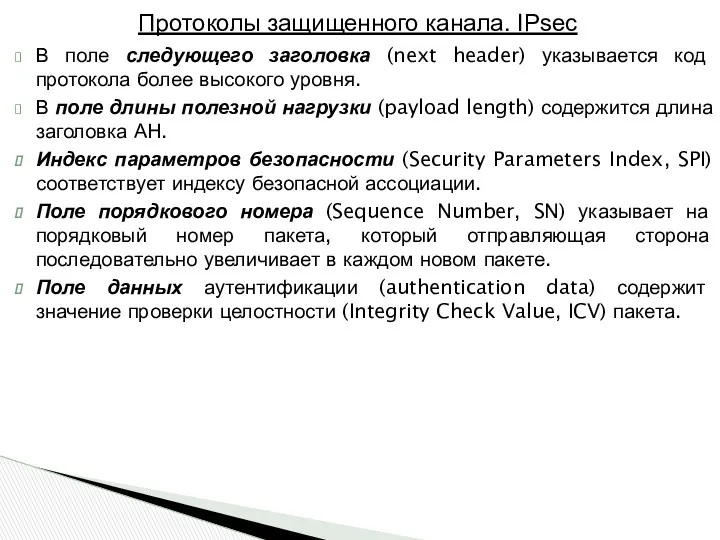

- 24. В поле следующего заголовка (next header) указывается код протокола более высокого уровня. В поле длины полезной

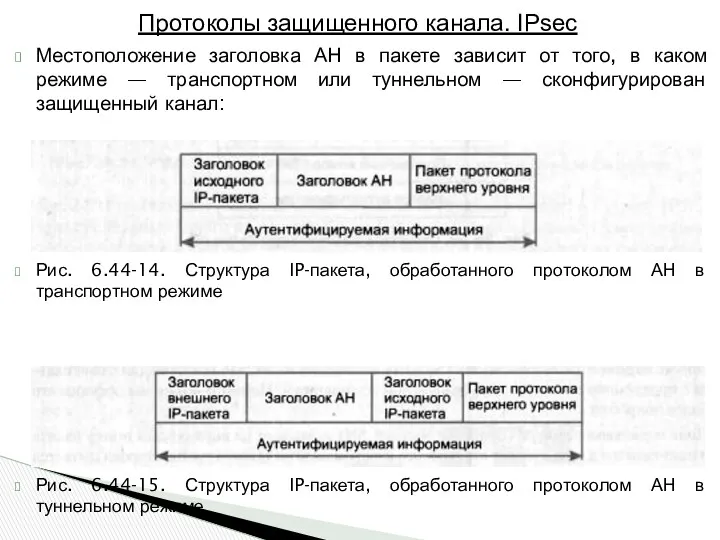

- 25. Местоположение заголовка АН в пакете зависит от того, в каком режиме — транспортном или туннельном —

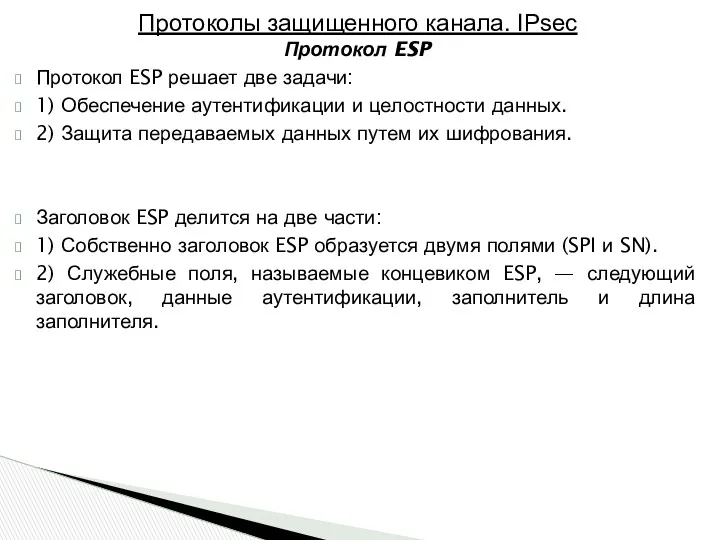

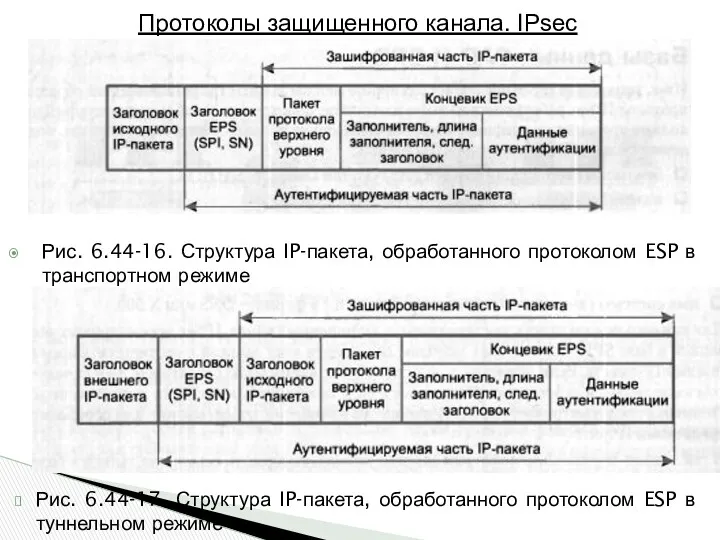

- 26. Протокол ESP Протокол ESP решает две задачи: 1) Обеспечение аутентификации и целостности данных. 2) Защита передаваемых

- 27. Рис. 6.44-16. Структура IP-пакета, обработанного протоколом ESP в транспортном режиме Рис. 6.44-17. Структура IP-пакета, обработанного протоколом

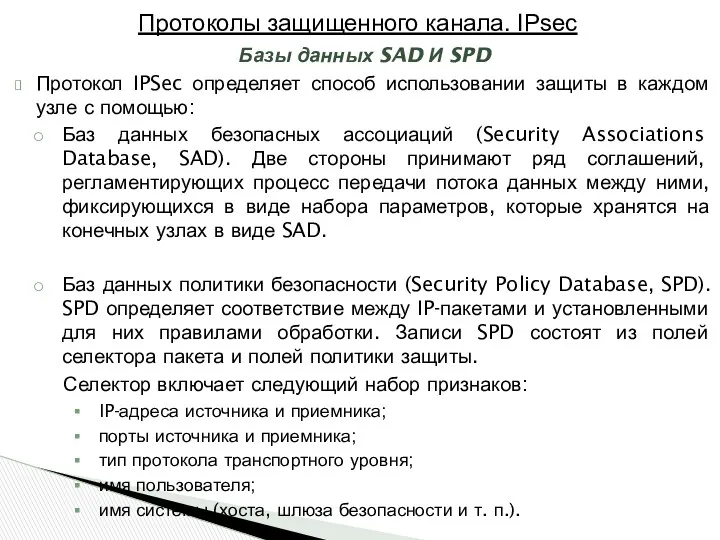

- 28. Базы данных SAD И SPD Протокол IPSec определяет способ использовании защиты в каждом узле с помощью:

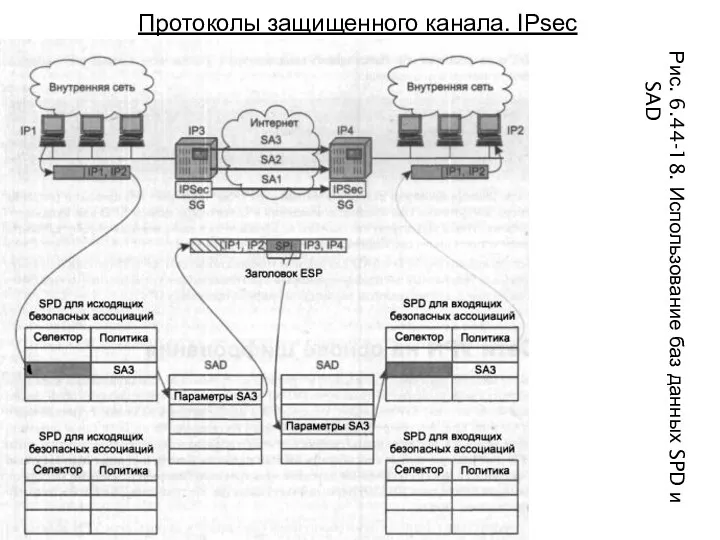

- 29. Рис. 6.44-18. Использование баз данных SPD и SAD Протоколы защищенного канала. IPsec

- 30. Более масштабным средством защиты трафика являются виртуальные частные сети (VPN). Подобная сеть представляет собой «сеть в

- 31. Наиболее широко используются сети VPN на основе протоколов IPSec и SSL. IPSec обеспечивает высокую степень гибкости.

- 33. Скачать презентацию

Презентация Растровая и векторная анимация

Презентация Растровая и векторная анимация Створення Web - блогу. Структура роботи

Створення Web - блогу. Структура роботи Загальна характеристика сучасних інформаційних систем

Загальна характеристика сучасних інформаційних систем Интерфейс мобильных приложений

Интерфейс мобильных приложений Компьютерная анимация

Компьютерная анимация Здоровьесберегающие технологии на уроках информатики

Здоровьесберегающие технологии на уроках информатики Персональный компьютер

Персональный компьютер Основы программирования. Язык программирования Си

Основы программирования. Язык программирования Си Система сбора и анализа сведений о преподавателях

Система сбора и анализа сведений о преподавателях Анализ предметной области. Проектирование базы данных

Анализ предметной области. Проектирование базы данных Базы данных и системы управления ими

Базы данных и системы управления ими Це повиненкожен знати, хто хоче в Інтернеті мандрувати

Це повиненкожен знати, хто хоче в Інтернеті мандрувати Ростелеком. Центры обработки данных

Ростелеком. Центры обработки данных Основы SAP ERP

Основы SAP ERP Корректность программных средств

Корректность программных средств Криптография. Шифрование

Криптография. Шифрование Графические информационные модели

Графические информационные модели Ассистенты или чат - боты

Ассистенты или чат - боты Методология и технология разработки информационных систем

Методология и технология разработки информационных систем Математические и логические основы информатики. Системы счисления

Математические и логические основы информатики. Системы счисления Безопасность веб-проектов. Защита сайтов от взломов и атак

Безопасность веб-проектов. Защита сайтов от взломов и атак Файловая система NTFS. Защита целостности данных

Файловая система NTFS. Защита целостности данных Презентация Энергосбережение

Презентация Энергосбережение Расследование компьютерных преступлений

Расследование компьютерных преступлений Язык описания данных ORACLE. Типы данных ORACLE. Таблицы. Представления

Язык описания данных ORACLE. Типы данных ORACLE. Таблицы. Представления Сайты по поиску работы в России

Сайты по поиску работы в России Реферативная база данных

Реферативная база данных Устройство компьютера. Современные носители информации

Устройство компьютера. Современные носители информации