Содержание

- 2. PROLOGUE Компьютерная безопасность Информационная защита Человеческий фактор

- 3. СИ Управление поведением человека Получение закрытой информации Мотивация к действию

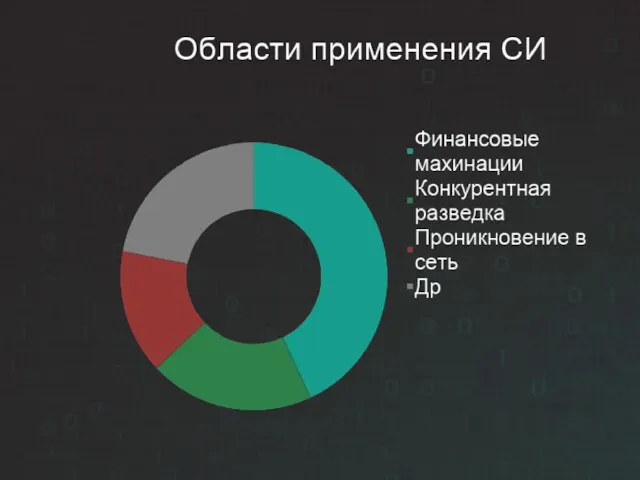

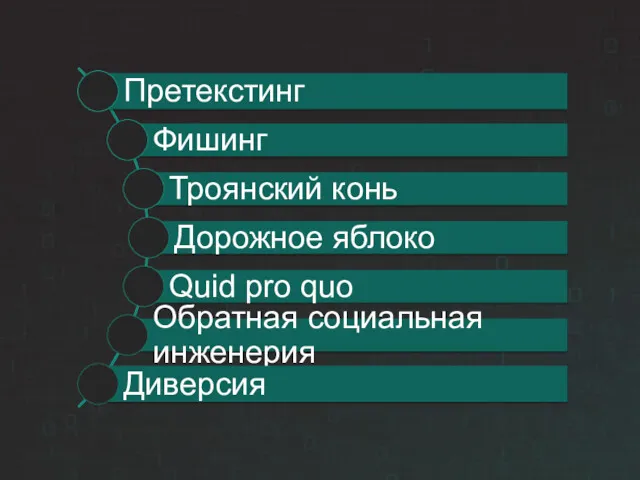

- 6. Претекстинг Действие по сценарию ( претексту ) Нужны дополнительные данные Пример: злоумышленник может позвонить работнику компании

- 7. Фишинг Пример: Поддельное сообщение, отправленное жертве, от имени банка или платёжной системы. Фишинговые сообщения содержат: Сведения,

- 8. Троянский конь Вредоносная программа: Для сбора, разрушения или модификации информации, Нарушения работоспособности компьютера, Использования ресурсов пользователя

- 9. Дорожное яблоко Этот метод атаки представляет собой адаптацию троянского коня и состоит в использовании физических носителей.

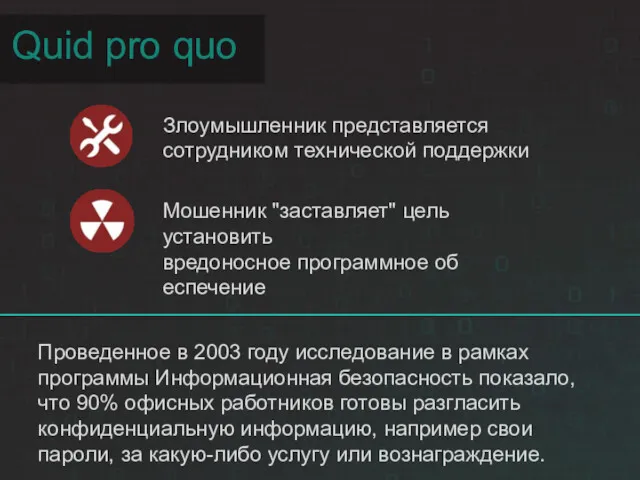

- 10. Quid pro quo Проведенное в 2003 году исследование в рамках программы Информационная безопасность показало, что 90%

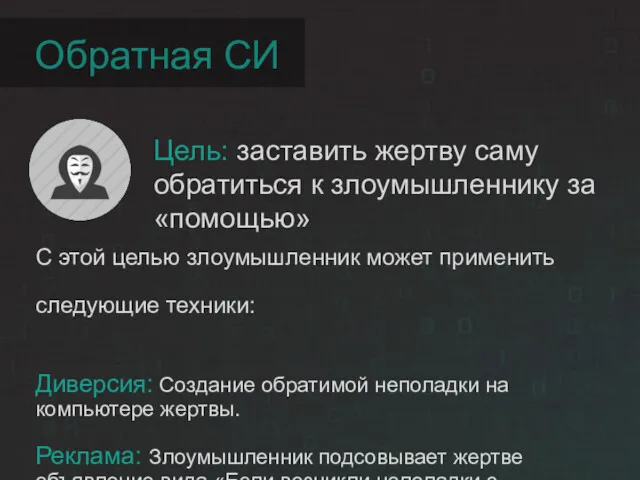

- 11. Обратная СИ Цель: заставить жертву саму обратиться к злоумышленнику за «помощью» С этой целью злоумышленник может

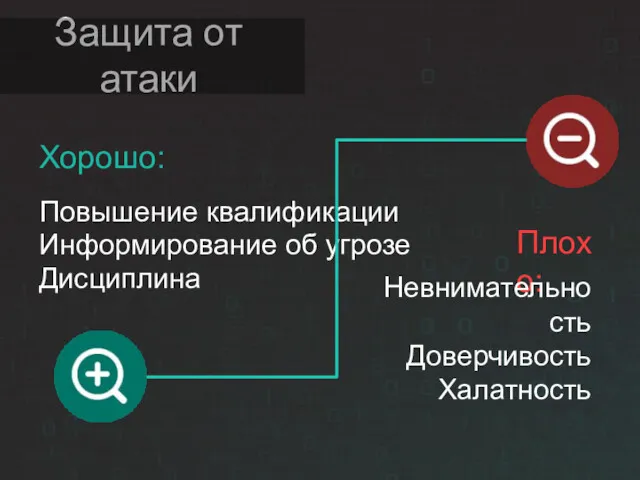

- 12. Защита от атаки Повышение квалификации Информирование об угрозе Дисциплина Хорошо: Плохо: Невнимательность Доверчивость Халатность

- 13. Известные социальные инженеры Кевин Митник Консультант по компьютерной безопасности, писатель и бывший компьютерный хакер. В конце

- 15. Скачать презентацию

Критерии информационно-библиографической культуры

Критерии информационно-библиографической культуры MS SQL Server. Многопользовательские приложения

MS SQL Server. Многопользовательские приложения Презентация по информатике Передача информации для 5 класса

Презентация по информатике Передача информации для 5 класса Как пользоваться сервисом ThingLink

Как пользоваться сервисом ThingLink Кодирование информации

Кодирование информации Экономическая информация (по функции управления)

Экономическая информация (по функции управления) Основы профессиональной карьеры. Поиск и подбор свежих вакансий с популярных сайтов поиска работы

Основы профессиональной карьеры. Поиск и подбор свежих вакансий с популярных сайтов поиска работы Технология моделирование процессов. Лекция 5

Технология моделирование процессов. Лекция 5 Алгоритмизация. Введение в язык Си

Алгоритмизация. Введение в язык Си Вставка звука, видео, Flash-анимации

Вставка звука, видео, Flash-анимации Создание компьютерных игр в среде Unity

Создание компьютерных игр в среде Unity Передача информации между компьютерами. Проводная и беспроводная связь

Передача информации между компьютерами. Проводная и беспроводная связь Основные направления деятельности территориальных избирательных комиссий по подготовке и проведению выборов

Основные направления деятельности территориальных избирательных комиссий по подготовке и проведению выборов Системы счисления

Системы счисления Новые формы подачи информации

Новые формы подачи информации Подключение к интернету

Подключение к интернету Кроссворд Системы счисления

Кроссворд Системы счисления Роль информации в жизни личности, информация в обществе, ее виды, передача информации и ее обработка

Роль информации в жизни личности, информация в обществе, ее виды, передача информации и ее обработка Язык программирования Pascal. Основные понятия

Язык программирования Pascal. Основные понятия Методика поиска и подбора литературы в библиотеке

Методика поиска и подбора литературы в библиотеке Системное программное обеспечение. Операционная система. (Лекция 6.1)

Системное программное обеспечение. Операционная система. (Лекция 6.1) Компьютерная эстафета

Компьютерная эстафета Роль поисковой системы в обучении иностранным языкам

Роль поисковой системы в обучении иностранным языкам Виды внеклассной работы по информатике

Виды внеклассной работы по информатике Анимация движения

Анимация движения Центры обработки данных (ЦОД). Лекция 18. Мобильные и модульные ЦОД

Центры обработки данных (ЦОД). Лекция 18. Мобильные и модульные ЦОД Обработка строк в Паскале. (Тема 11)

Обработка строк в Паскале. (Тема 11) Оформление социальных сетей. Чек-лист

Оформление социальных сетей. Чек-лист