Содержание

- 2. Цели занятия Познакомится с видами угроз и элементами обеспечения компьютерной безопасности. Формировать понятие об антивирусных программах

- 3. Информационная безопасность — практика предотвращения несанкционированного доступа, использования, раскрытия, искажения, изменения, исследования, записи или уничтожения информации.

- 4. 1. Угрозы

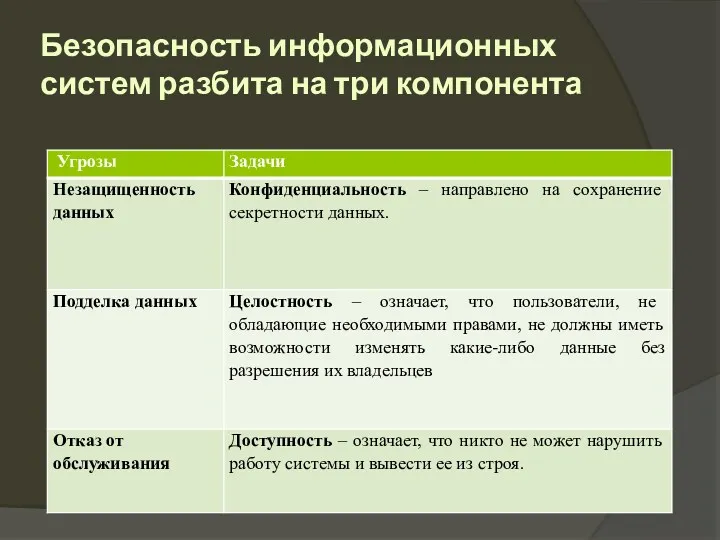

- 5. Безопасность информационных систем разбита на три компонента

- 6. Угроза «взлома» чужого компьютера Причина возникновения этой проблемы — дефекты в программном обеспечении, установленном на компьютере

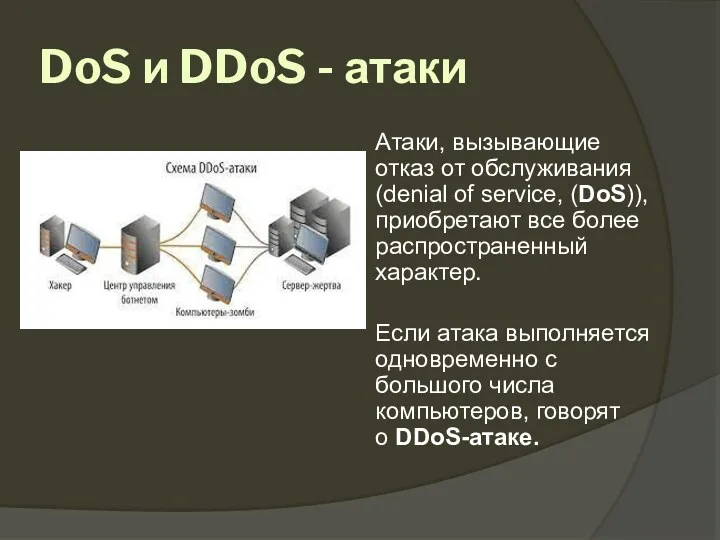

- 7. DoS и DDoS - атаки Атаки, вызывающие отказ от обслуживания (denial of service, (DoS)), приобретают все

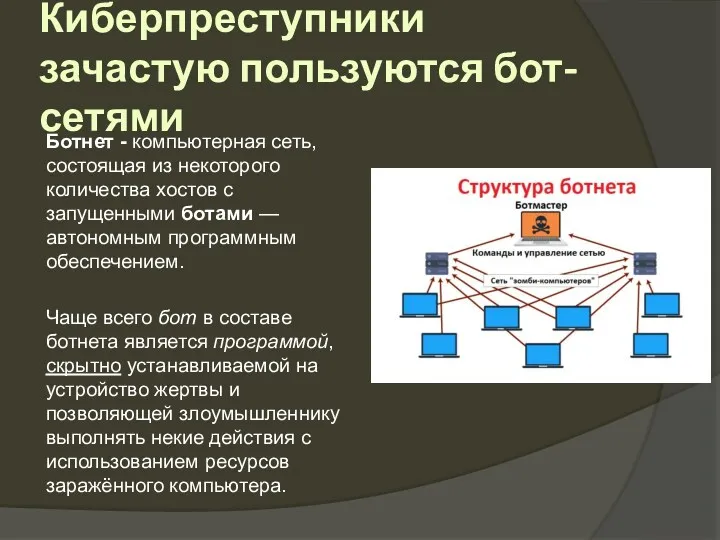

- 8. Киберпреступники зачастую пользуются бот-сетями Ботнет - компьютерная сеть, состоящая из некоторого количества хостов с запущенными ботами

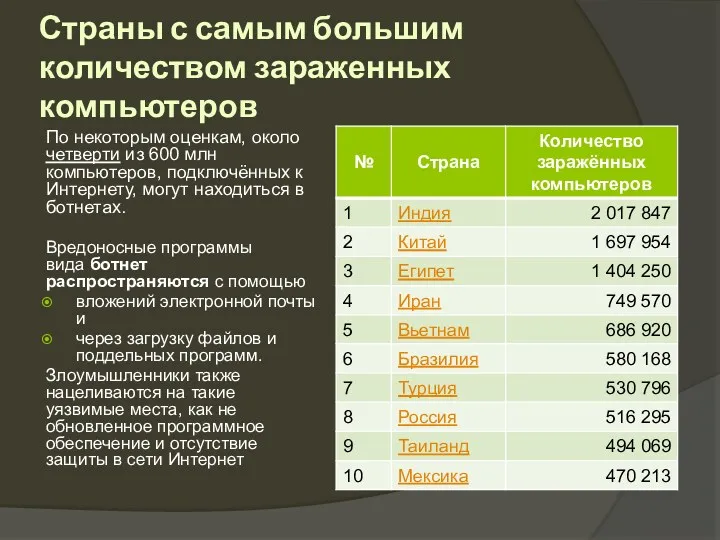

- 9. Страны с самым большим количеством зараженных компьютеров По некоторым оценкам, около четверти из 600 млн компьютеров,

- 10. Взломщики Попадаются плохие люди, желающие причинить неприятности (возможно, для извлечения собственной коммерческой выгоды), называемые взломщиками, злоумышленниками,

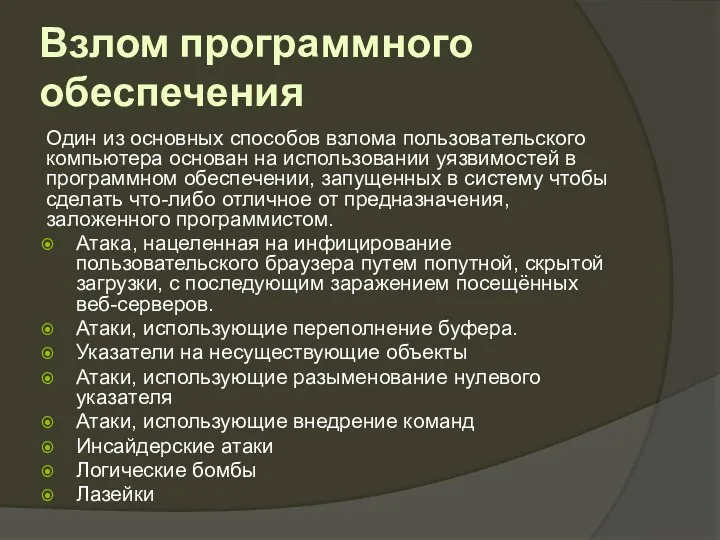

- 11. Взлом программного обеспечения Один из основных способов взлома пользовательского компьютера основан на использовании уязвимостей в программном

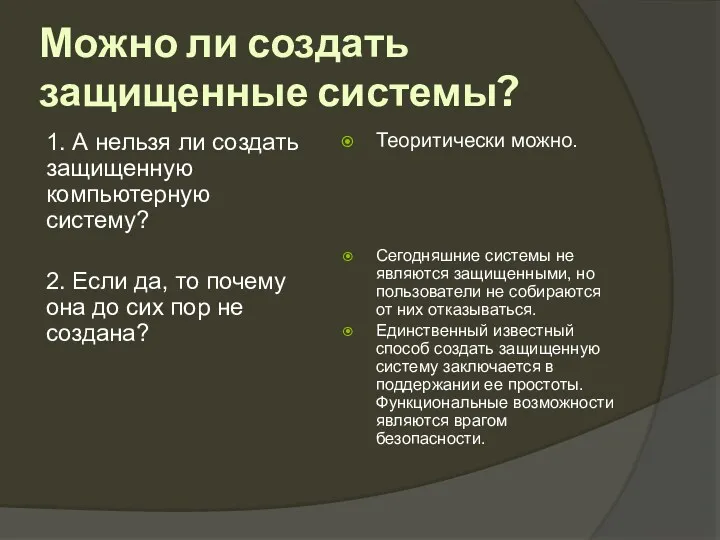

- 12. Можно ли создать защищенные системы? 1. А нельзя ли создать защищенную компьютерную систему? 2. Если да,

- 13. Безопасность информационных систем

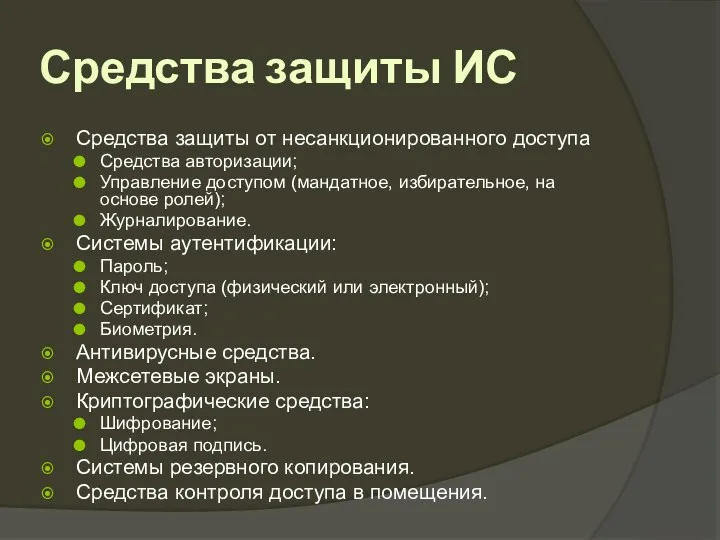

- 14. Средства защиты ИС Средства защиты от несанкционированного доступа Средства авторизации; Управление доступом (мандатное, избирательное, на основе

- 15. Авториза́ция — предоставление определённому лицу или группе лиц прав на выполнение определённых действий; а также процесс

- 16. Аутентификация — процедура проверки легальности пользователя или данных, например, проверки соответствия введённого пользователем пароля к учётной

- 17. «Неслабые» пароли Одноразовые пароли Схема аутентификации «оклик — отзыв» Аутентификация с использованием физического объекта (н-р, пластиковая

- 18. Криптографические средства Криптография используется в операционных системах во многих местах. Например, некоторые файловые системы могут зашифровать

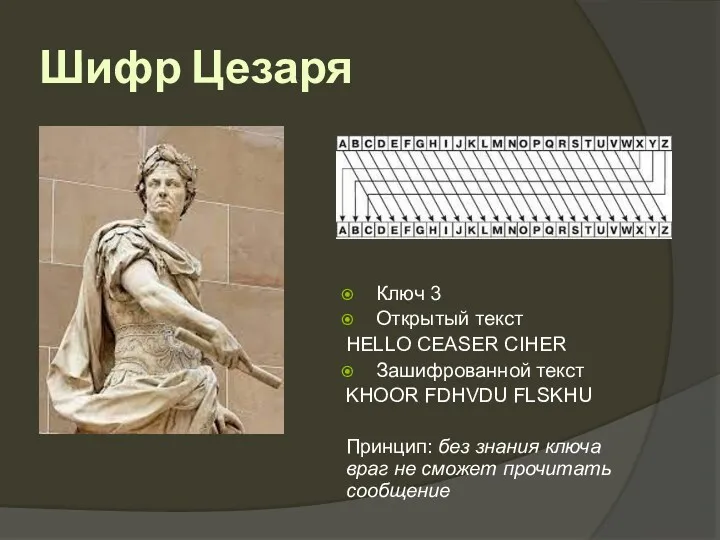

- 19. Шифр Цезаря Ключ 3 Открытый текст HELLO CEASER CIHER Зашифрованной текст KHOOR FDHVDU FLSKHU Принцип: без

- 20. Шифрование с секретным ключом Шифрование с открытым ключом Криптографическая хеш-функция Цифровые подписи Криптографические процессоры (микросхема)

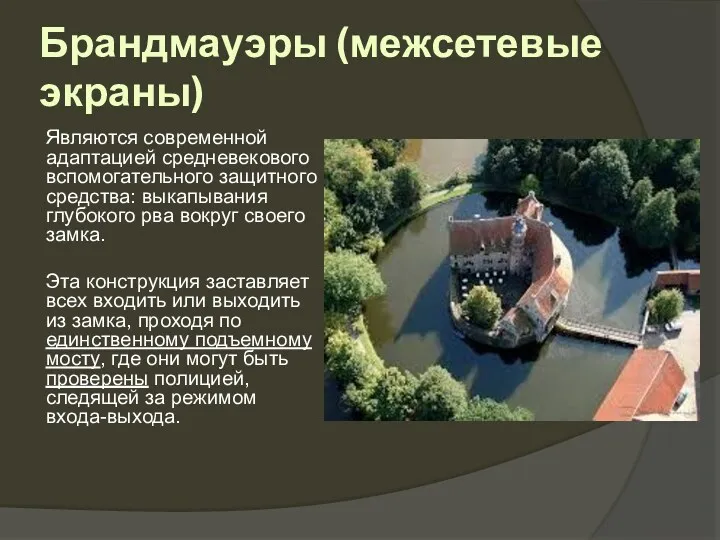

- 21. Брандмауэры (межсетевые экраны) Являются современной адаптацией средневекового вспомогательного защитного средства: выкапывания глубокого рва вокруг своего замка.

- 22. Брандмауэры (межсетевые экраны) У компании может быть множество локальных сетей, соединенных в произвольном порядке, но весь

- 23. Антивирусные средства

- 24. Компьютерный вирус - это вид вредоносных программ, способных внедряться в код других программ, системные области памяти,

- 25. Принято разделять вирусы: по поражаемым объектам (файловые вирусы, загрузочные вирусы, сценарные вирусы, макровирусы, вирусы, поражающие исходный

- 26. Некоторые особенности вредоносных программ Вирус – это саморазмножающаяся программа: она распространяется с файла на файл и

- 27. Антивирусная программа - это специализированная программа для обнаружения компьютерных вирусов, а также нежелательных программ, восстановления заражённых

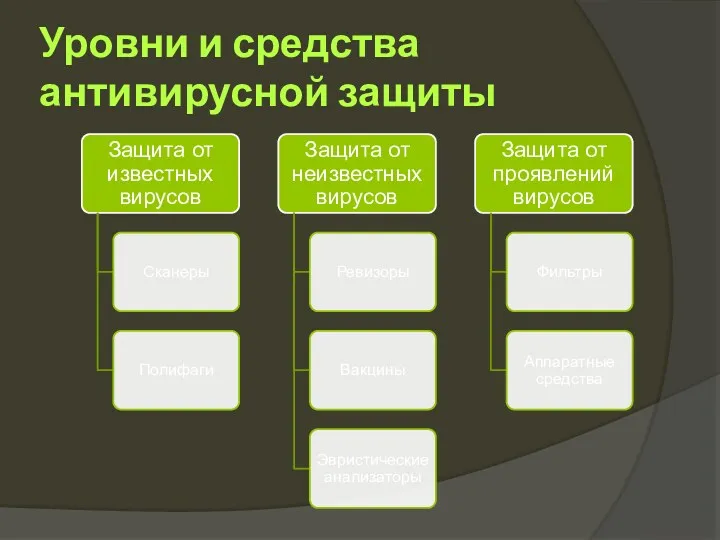

- 28. Три основных уровня антивирусной защиты: Поиск и уничтожение известных вирусов Поиск и уничтожение неизвестных вирусов Блокировка

- 29. Уровни и средства антивирусной защиты

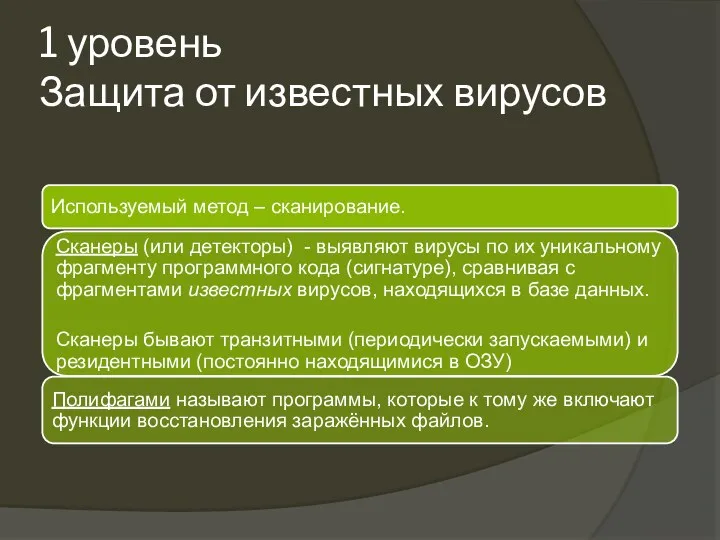

- 30. 1 уровень Защита от известных вирусов

- 31. Недостатки сканеров: Позволяют обнаружить только уже известные вирусы, для которых определена сигнатура Необходимо оперативно пополнять БД

- 32. 2 уровень Защита от неизвестных вирусов

- 33. Недостатки ревизоров: Многие изменения системы вызваны не вирусами, а работой системных программ или действиями пользователя-программиста Не

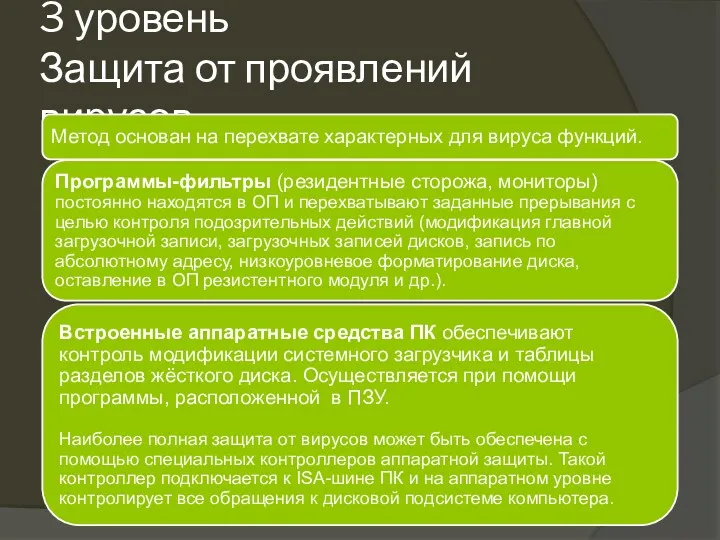

- 34. 3 уровень Защита от проявлений вирусов

- 35. Профилактика угроз В настоящий момент существует множество антивирусных программ, используемых для предотвращения попадания вирусов в ПК.

- 36. При работе в глобальных сетях общего пользования кроме традиционных способов антивирусной защиты данных компьютеров, становится актуальным

- 38. Скачать презентацию

Таблицы. Графические изображения. Обработка текстовой информации

Таблицы. Графические изображения. Обработка текстовой информации История латинской раскладки клавиатуры Qwerty

История латинской раскладки клавиатуры Qwerty Интеллектуальный анализ данных

Интеллектуальный анализ данных Задача о волке, козе и капусте (алгоритм Перевозчик)

Задача о волке, козе и капусте (алгоритм Перевозчик) Содержательный подход к измерению количества информации

Содержательный подход к измерению количества информации Види та функції сучасних медіа

Види та функції сучасних медіа Сравнительный анализ протоколов построения виртуальных частных сетей

Сравнительный анализ протоколов построения виртуальных частных сетей Вирусы и антивирусы

Вирусы и антивирусы Технология речевого (голосового) ввода информации

Технология речевого (голосового) ввода информации Аналоговый и цифровой звук

Аналоговый и цифровой звук Омский городской портал

Омский городской портал Система проектирования AutoCAD для построения продольного профиля автомобильной дороги

Система проектирования AutoCAD для построения продольного профиля автомобильной дороги Представление графов. Матрица смежностей

Представление графов. Матрица смежностей Модель и моделирование

Модель и моделирование Моделирование на графах

Моделирование на графах Презентация к уроку информатики 6 класс Что такое алгоритм

Презентация к уроку информатики 6 класс Что такое алгоритм Алфавитный подход к определению количества информации

Алфавитный подход к определению количества информации Моделирование как метод научного познания

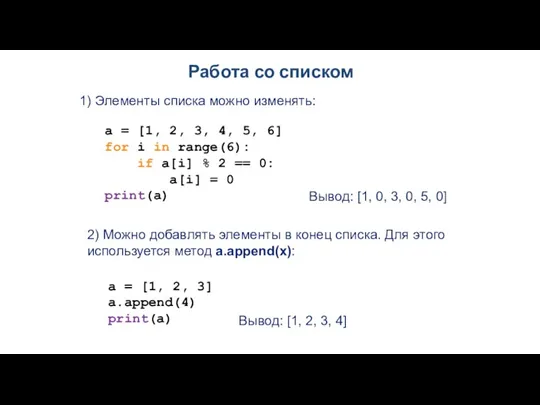

Моделирование как метод научного познания Работа со списком

Работа со списком Электронное портфолио

Электронное портфолио Виды компьютерной памяти и их сравнение.

Виды компьютерной памяти и их сравнение. ВКР: Программирование в компьютерных системах

ВКР: Программирование в компьютерных системах Интерактивная компьютерная графика. Трассировка лучей

Интерактивная компьютерная графика. Трассировка лучей Отчет по сайту https://www.fanera-laverna.ru

Отчет по сайту https://www.fanera-laverna.ru Форматирование документа

Форматирование документа Объектно-ориентированное программирование. Наследование

Объектно-ориентированное программирование. Наследование B2B Кабинет. Покупки на сайте citilink.ru

B2B Кабинет. Покупки на сайте citilink.ru Измерение времени в ЭВМ

Измерение времени в ЭВМ