Содержание

- 2. Основной принцип построения Л-СГС 1го типа. Находить участки равномерно распределенные в некоторой области и заменять их

- 3. 2. Относительные синонимы это слова или фразы, которые могут, заменить друг друга (или нет) в зависимости

- 4. Алгоритм вложения и извлечения секретной информации для Л-СГС.

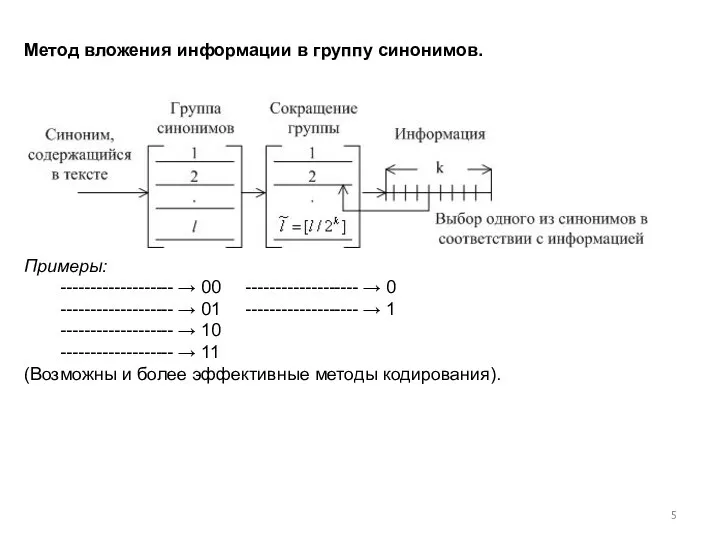

- 5. Метод вложения информации в группу синонимов. Примеры: ------------------- → 00 ------------------- → 0 ------------------- → 01

- 6. Пример построения Л-СГС. Исходный текст. Пять подземных толчков зарегистрировано за сутки на юге республики Алтай. Сила

- 7. После проверки групп относительных синонимов на совместимость с их “окружением”, производится выбор замен по заданной информации.

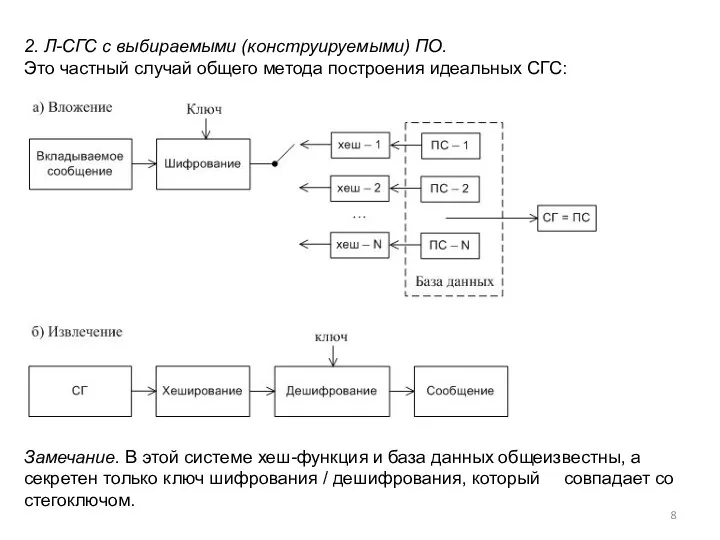

- 8. 2. Л-СГС с выбираемыми (конструируемыми) ПО. Это частный случай общего метода построения идеальных СГС: Замечание. В

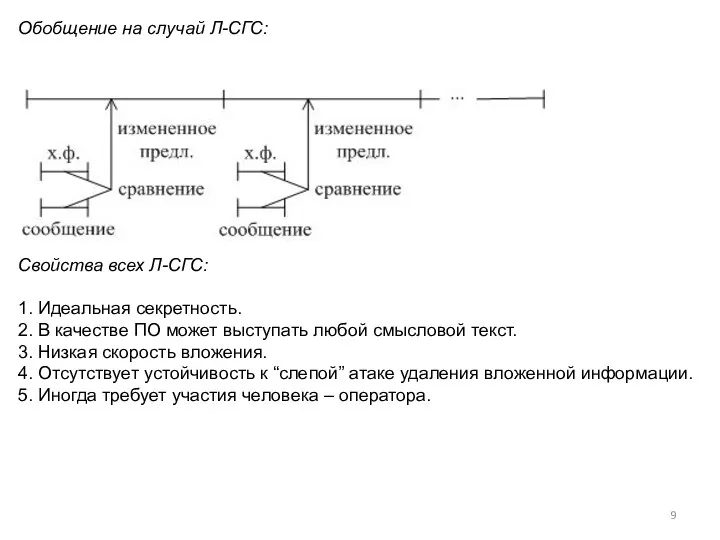

- 9. Обобщение на случай Л-СГС: Свойства всех Л-СГС: 1. Идеальная секретность. 2. В качестве ПО может выступать

- 12. 4.2. Графические СГС. ПО – графический (растровый) документ (текст, картинка, схема, формула, и т.п.) Простейшие методы

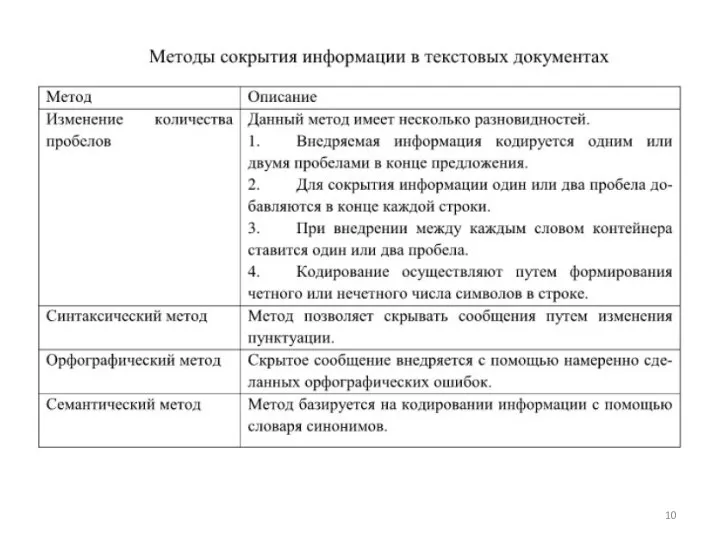

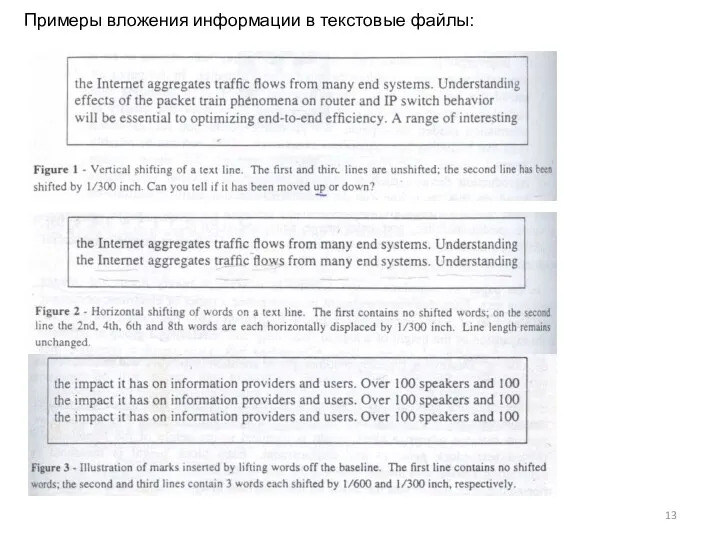

- 13. Примеры вложения информации в текстовые файлы:

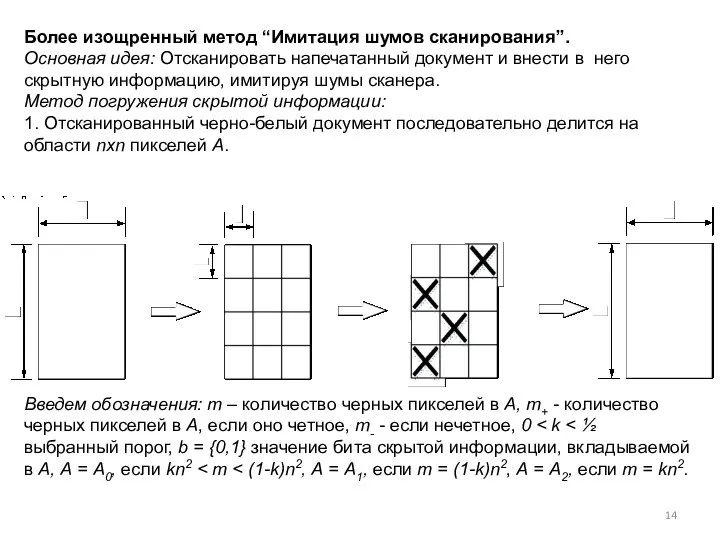

- 14. Более изощренный метод “Имитация шумов сканирования”. Основная идея: Отсканировать напечатанный документ и внести в него скрытную

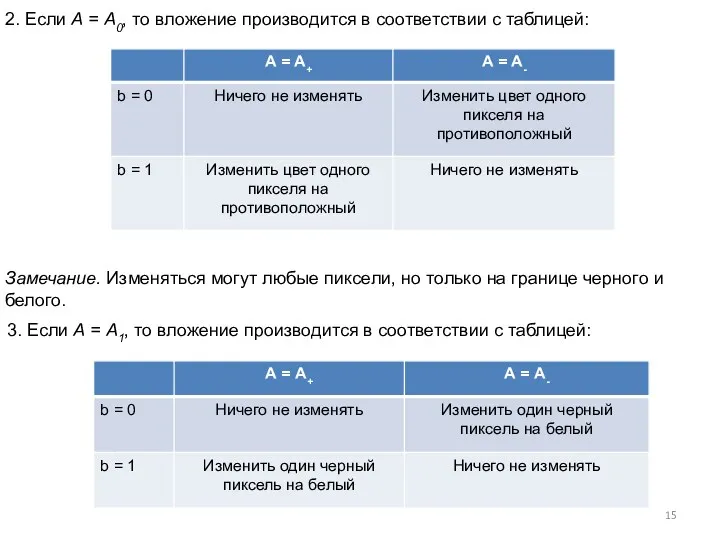

- 15. 2. Если А = А0, то вложение производится в соответствии с таблицей: Замечание. Изменяться могут любые

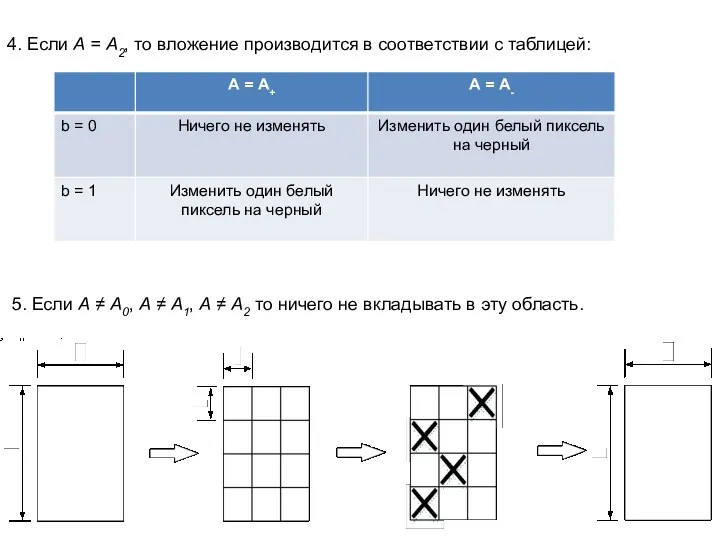

- 16. 4. Если А = А2, то вложение производится в соответствии с таблицей: 5. Если А ≠

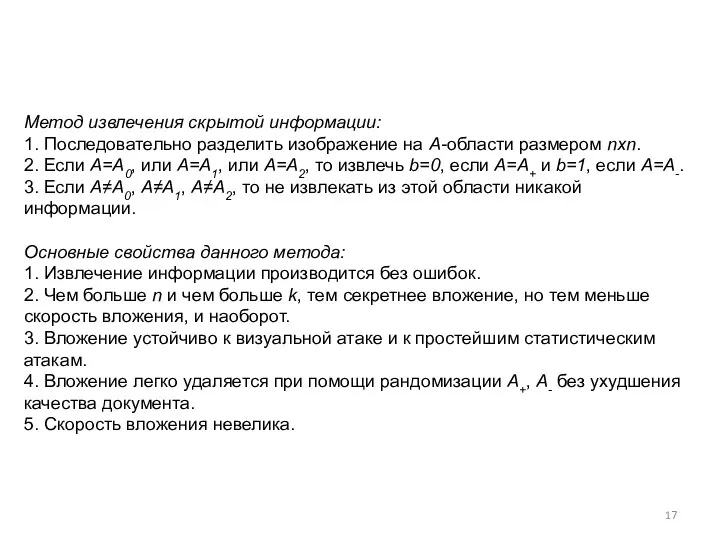

- 17. Метод извлечения скрытой информации: 1. Последовательно разделить изображение на А-области размером nxn. 2. Если А=А0, или

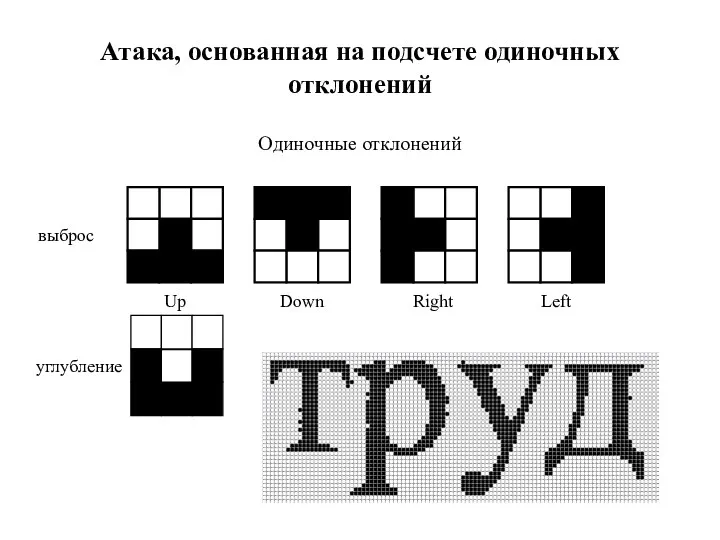

- 18. Атака, основанная на подсчете одиночных отклонений Одиночные отклонений выброс углубление

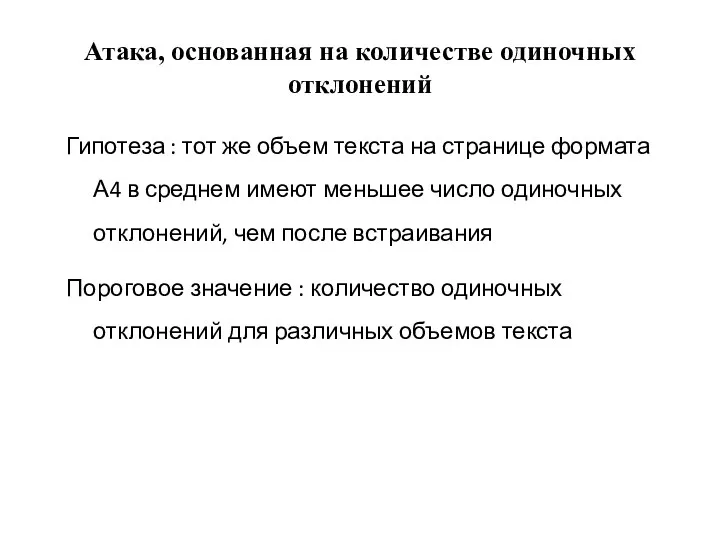

- 19. Атака, основанная на количестве одиночных отклонений Гипотеза : тот же объем текста на странице формата А4

- 20. Анализ количества одиночных отклонений

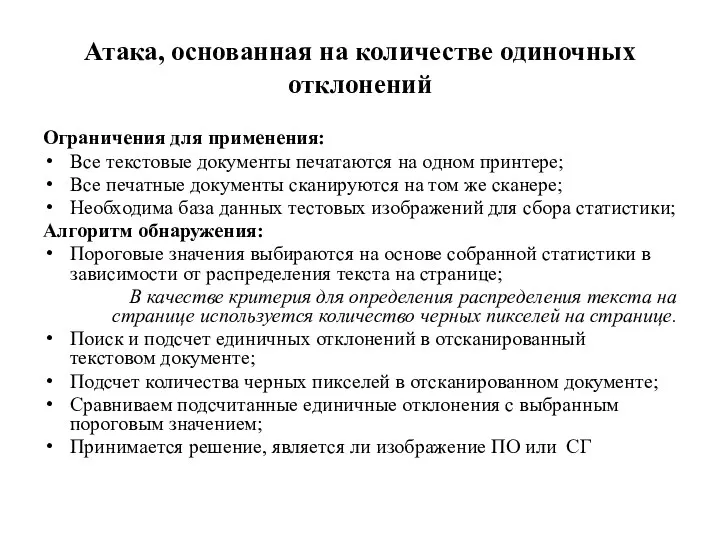

- 21. Атака, основанная на количестве одиночных отклонений Ограничения для применения: Все текстовые документы печатаются на одном принтере;

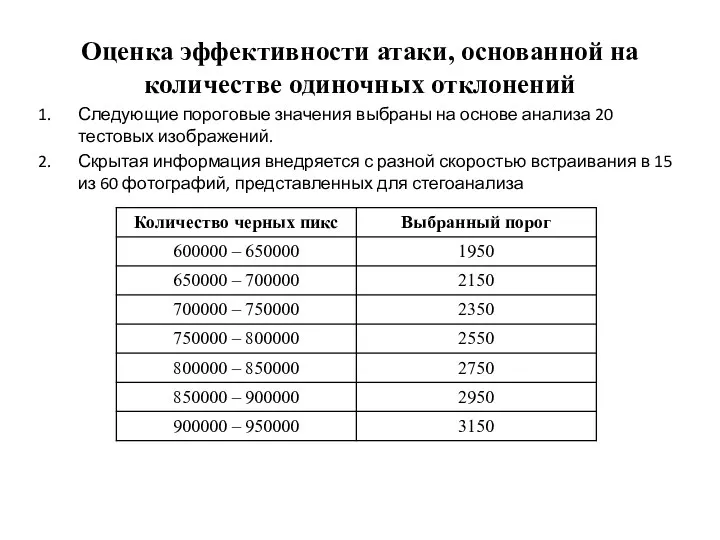

- 22. Оценка эффективности атаки, основанной на количестве одиночных отклонений Следующие пороговые значения выбраны на основе анализа 20

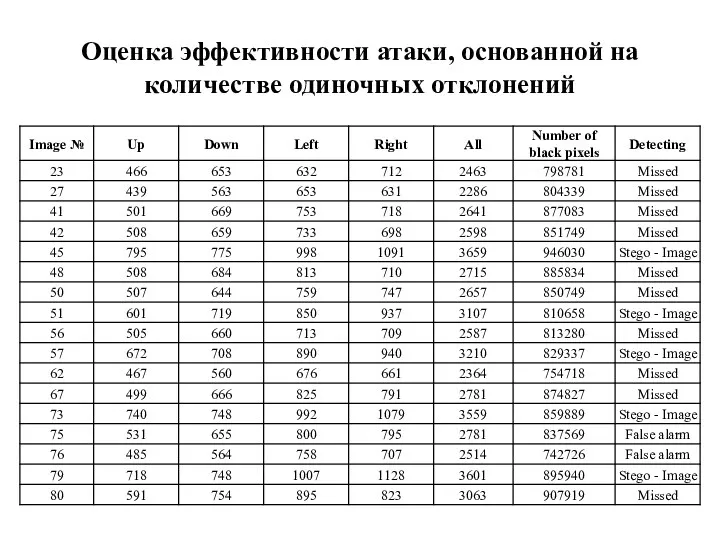

- 23. Оценка эффективности атаки, основанной на количестве одиночных отклонений

- 24. Эксперимент с использованием девяти пар «принтер–сканер» показал, что при отсутствии у стегоаналитика доступа к принтеру и

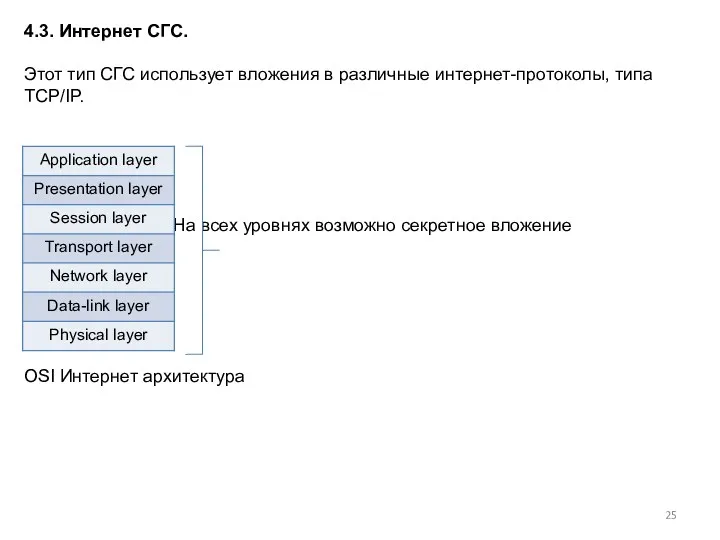

- 25. 4.3. Интернет СГС. Этот тип СГС использует вложения в различные интернет-протоколы, типа TCP/IP. На всех уровнях

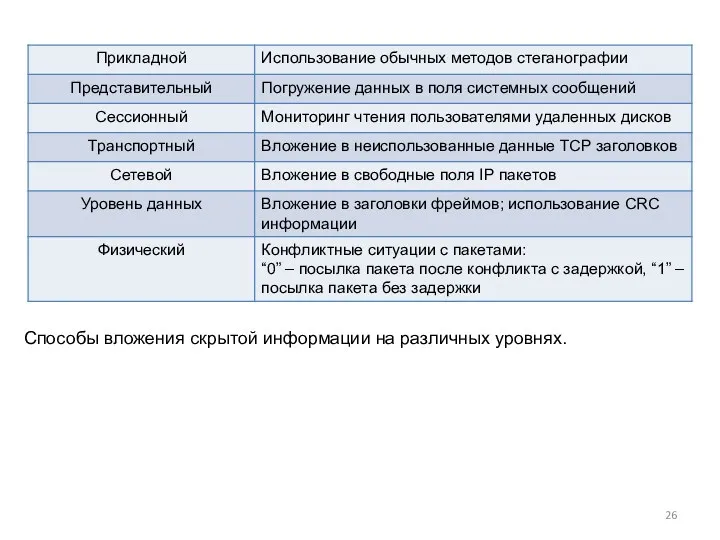

- 26. Способы вложения скрытой информации на различных уровнях.

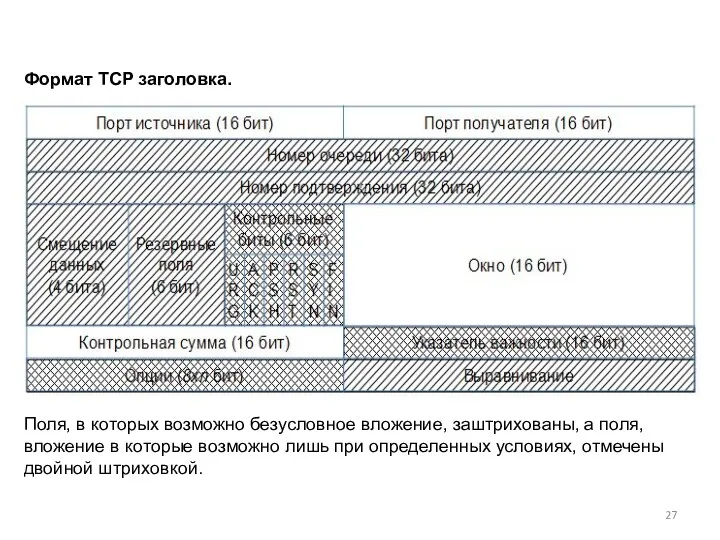

- 27. Формат TCP заголовка. Поля, в которых возможно безусловное вложение, заштрихованы, а поля, вложение в которые возможно

- 28. КУДА? WORD 2007 PDF RTF Субтитры фильмов

- 29. Word 2007 Особенность формата: zip-архив содержится xml-файлы(расширяемый язык разметки)+ графические файлы. Файл *.doc открывается архиватором, двоичная

- 30. PDF PDF – кроссплатформенный формат эл.док-ов,поддерживающий растровую и векторную графику, внедрение шрифтов, шифрование текста. Фактически, pdf

- 32. Скачать презентацию

Mantis tickets

Mantis tickets Игровые персонажи Dota 2

Игровые персонажи Dota 2 Основы языка Pascal. Меню. Анимация

Основы языка Pascal. Меню. Анимация Презентация к докладу Образовательный web-квест

Презентация к докладу Образовательный web-квест Мережеві і розподілені операційні системи

Мережеві і розподілені операційні системи Программное обеспечение ЭВМ

Программное обеспечение ЭВМ Перспективные направления в IT

Перспективные направления в IT Гіперпосилання і елементи управління в презентаціях

Гіперпосилання і елементи управління в презентаціях Windows Movie Maker

Windows Movie Maker Информационные технологии автоматизированного проектирования

Информационные технологии автоматизированного проектирования Опасности в интернете. Мошенники в интернете

Опасности в интернете. Мошенники в интернете Локальные и глобальные сети ЭВМ. Защита информации в сетях. (Тема 6)

Локальные и глобальные сети ЭВМ. Защита информации в сетях. (Тема 6) Компютерные игры

Компютерные игры Колесо Жизни

Колесо Жизни Інтерфейс користувача бази даних

Інтерфейс користувача бази даних Алгоритм. Свойства алгоритма

Алгоритм. Свойства алгоритма Типографика. Основы графического дизайна

Типографика. Основы графического дизайна Табличный процессор Microsoft Excel

Табличный процессор Microsoft Excel Введение в курс тестирования. (Занятие 1)

Введение в курс тестирования. (Занятие 1) Файловые системы и базы данных

Файловые системы и базы данных Инструменты графического редактора. Начинаем рисовать. 5 класс

Инструменты графического редактора. Начинаем рисовать. 5 класс Базы данных. Лекция 2

Базы данных. Лекция 2 Символьный и строковый типы данных

Символьный и строковый типы данных Вредоносное программное обеспечение. Описание. Классификация

Вредоносное программное обеспечение. Описание. Классификация Информационная технология: предмет, цель, задачи, состав компонентов. Лекция 2

Информационная технология: предмет, цель, задачи, состав компонентов. Лекция 2 Файл Полное имя файла

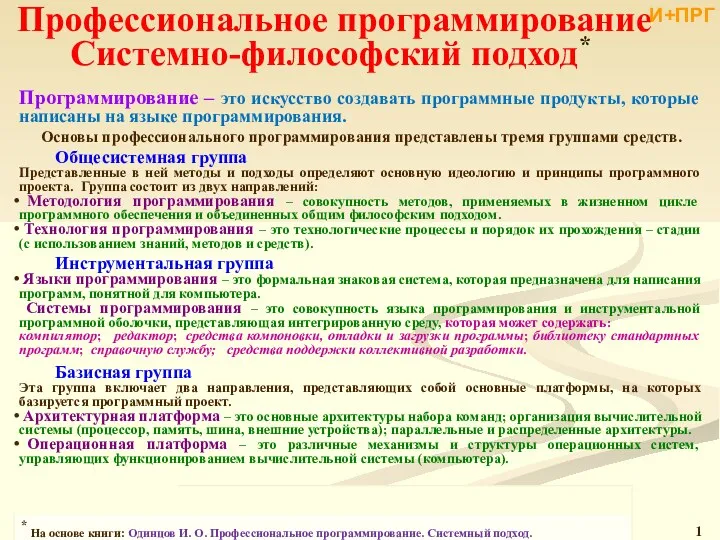

Файл Полное имя файла Профессиональное программирование. Системно-философский подход

Профессиональное программирование. Системно-философский подход Жүйелік блок

Жүйелік блок