Размещение технических средств АРМ с установленным СКЗИ

- Должно быть исключено бесконтрольное

проникновение и пребывание в помещениях, в которых размещаются технические средства АРМ, посторонних лиц, по роду своей деятельности не являющихся персоналом, допущенным к работе в указанных помещениях.

- Рекомендуется использовать АРМ с СКЗИ в однопользовательском режиме.

- Не допускается оставлять без контроля АРМ при включенном питании и загруженном программном обеспечении СКЗИ после ввода ключевой информации.

- Рекомендуется предусмотреть меры, исключающие возможность несанкционированного изменения аппаратной части АРМ

- Рекомендуется принять меры по исключению вхождения лиц, не ответственных за администрирование АРМ, в режим конфигурирования BIOS

- Рекомендуется определить в BIOS установки, исключающие возможность загрузки операционной системы, отличной от установленной на жестком диске: отключается возможность загрузки с гибкого диска, привода CD-ROM, исключаются прочие нестандартные виды загрузки ОС, включая сетевую загрузку.

Компьютерная графика. Векторная и растровая графика

Компьютерная графика. Векторная и растровая графика Аудит сайта

Аудит сайта Сутність технології COM

Сутність технології COM Как создать свой сайт

Как создать свой сайт Условный оператор в Паскале. 9 класс

Условный оператор в Паскале. 9 класс Как образуются понятия

Как образуются понятия Файлы и файловые структуры. Компьютер как унивесальное устройство для работы с информацией

Файлы и файловые структуры. Компьютер как унивесальное устройство для работы с информацией Статистические методы обработки информации

Статистические методы обработки информации Методическая разработка урока информатики по теме Законы алгебры логики в 9 классе

Методическая разработка урока информатики по теме Законы алгебры логики в 9 классе Интернет. Основные понятия и возможности

Интернет. Основные понятия и возможности Технічна експлуатація автоматизованих систем поштового зв’язку

Технічна експлуатація автоматизованих систем поштового зв’язку Измерение информации

Измерение информации Разработка мероприятия по информатике Системы управления базами данных

Разработка мероприятия по информатике Системы управления базами данных Принципы и структура системного анализа. Декомпозиция системы

Принципы и структура системного анализа. Декомпозиция системы КВН

КВН Представление чисел в памяти компьютера. 9 класс

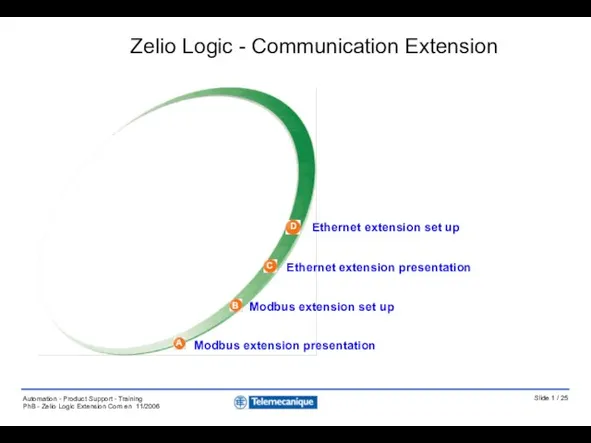

Представление чисел в памяти компьютера. 9 класс Zelio Logic - Communication Extension

Zelio Logic - Communication Extension Презентация к урокуАлгоритм.Свойства алгоритмов

Презентация к урокуАлгоритм.Свойства алгоритмов Новые информационные технологии

Новые информационные технологии Алгоритмы, структуры алгоритмов, структурное программирование

Алгоритмы, структуры алгоритмов, структурное программирование Task 3. Internet. Тренажёр ЕГЭ

Task 3. Internet. Тренажёр ЕГЭ Wi-Fi тechnology

Wi-Fi тechnology Кодирование звуковой информации. Представление информации в компьютере

Кодирование звуковой информации. Представление информации в компьютере Технология создания мультимедийной презентации

Технология создания мультимедийной презентации Планування безпроводових мереж на базі технології Wi-Fi на прикладі Web-відділу компанії Вияр

Планування безпроводових мереж на базі технології Wi-Fi на прикладі Web-відділу компанії Вияр Контекстная реклама в Яндекс-Директ (ЯД*)

Контекстная реклама в Яндекс-Директ (ЯД*) Выполнение работ по одной или нескольким профессиям рабочих, должностям служащих

Выполнение работ по одной или нескольким профессиям рабочих, должностям служащих Сетевые операционные системы. Операционные среды, системы и оболочки

Сетевые операционные системы. Операционные среды, системы и оболочки