Содержание

- 2. Компьютерные сети и информационная безопасность. ТЕМА 4.1. Защита информации при работе с офисными приложениями План занятия:

- 3. 1. Политика безопасности Компьютерная сеть образуется при физическом соединении (проводном или беспроводном) двух или более компьютеров

- 4. Политика безопасности сети Защита информации наиболее эффективна, когда в компьютерной сети поддерживается многоуровневая защита, которая складывается

- 5. Использование многоуровневой защиты – это наиболее эффективный метод предотвращения НСД (несанкционированного доступа). Самым важным для функционирования

- 6. ПБ можно разделить на две категории: административные политики и технические политики. В зависимости от этого ПБ

- 7. Начальный этап задания этих правил состоит в определении тех, кто получает доступ. Предварительные установки систем, обеспечивающих

- 8. Для локальной сетей можно выделить три основные модели доверия: либеральная – доверять всем в течение всего

- 9. Применимость. Это означает, что надо уточнить где, как, когда, кем и к чему будет применяться данная

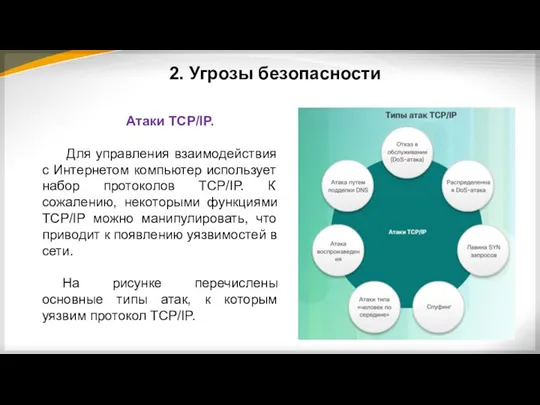

- 10. Атаки TCP/IP. Для управления взаимодействия с Интернетом компьютер использует набор протоколов TCP/IP. К сожалению, некоторыми функциями

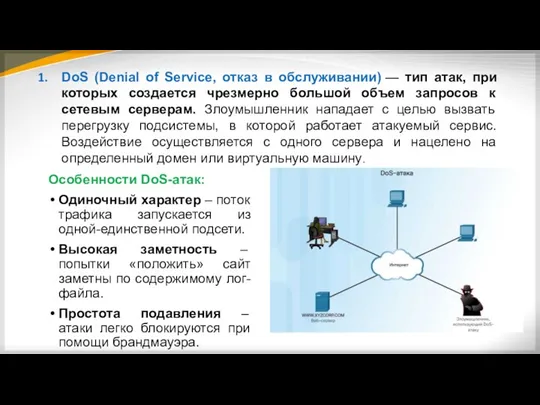

- 11. DoS (Denial of Service, отказ в обслуживании) — тип атак, при которых создается чрезмерно большой объем

- 12. DDoS (Distributed Denial of Service, распределенный отказ в обслуживании) — атаки DDoS аналогичны атакам DoS, однако

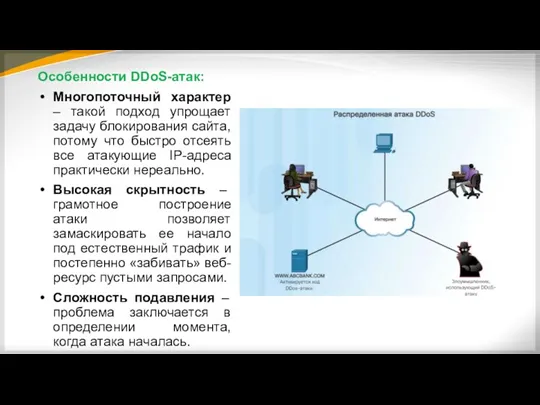

- 13. Особенности DDoS-атак: Многопоточный характер – такой подход упрощает задачу блокирования сайта, потому что быстро отсеять все

- 14. Лавина SYN запросов (SYN flood) — запрос SYN представляет собой начальное сообщение, отправляемое для установления подключения

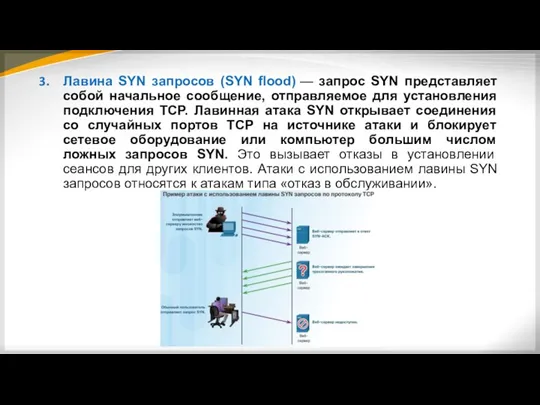

- 15. Спуфинг (spoofing, подмена адресов) — при атаке с помощью подмены адресов компьютер маскируется под доверенный компьютер

- 16. Атаки типа «человек посередине» (man-in-the-middle, также атака незаконного посредника) — злоумышленник осуществляет атаку «человек посередине», перехватывая

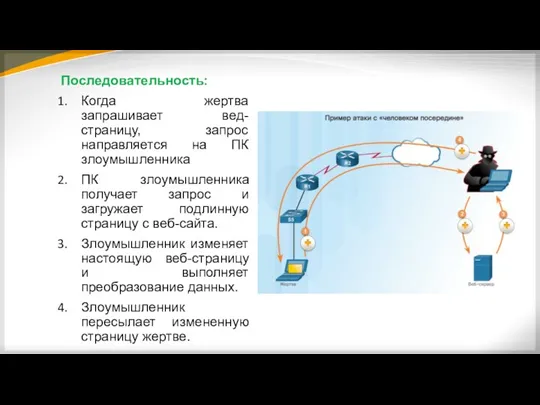

- 17. Последовательность: Когда жертва запрашивает вед-страницу, запрос направляется на ПК злоумышленника ПК злоумышленника получает запрос и загружает

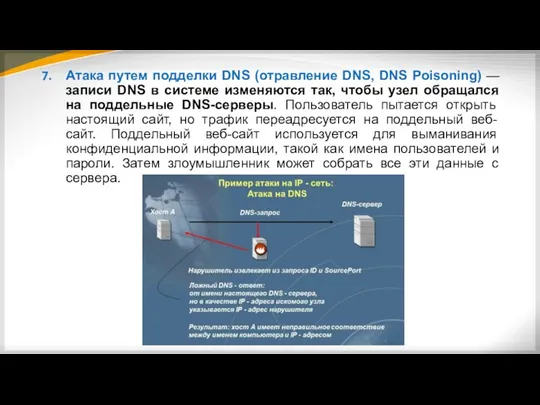

- 18. Атака путем подделки DNS (отравление DNS, DNS Poisoning) — записи DNS в системе изменяются так, чтобы

- 19. Атаки нулевого дня Атаки нулевого дня (zero-day), которую иногда называют угрозой неизвестного типа, — это атака

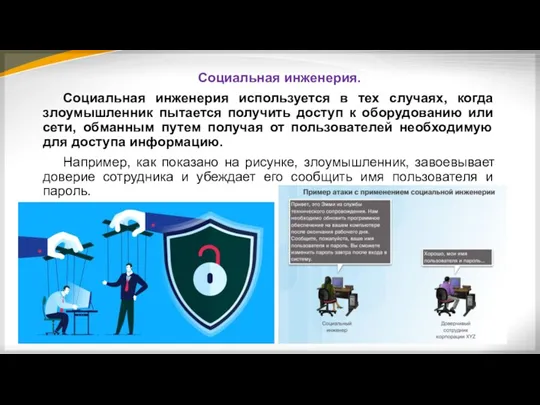

- 20. Социальная инженерия. Социальная инженерия используется в тех случаях, когда злоумышленник пытается получить доступ к оборудованию или

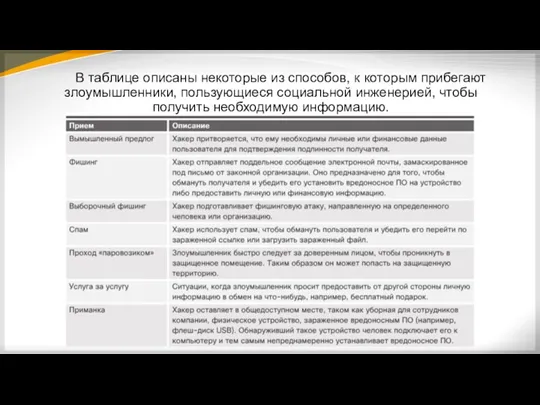

- 21. В таблице описаны некоторые из способов, к которым прибегают злоумышленники, пользующиеся социальной инженерией, чтобы получить необходимую

- 22. 3. Защита информации Защита информации — это деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных

- 23. Средства защиты информации Технические средства – реализуются в виде электрических, электромеханических, электронных устройств. Всю совокупность технических

- 24. Программные средства – программы, специально предназначенные для выполнения функций, связанных с защитой информации: Организационные средства –

- 25. Методы защиты информации Управление доступом, включающее следующие функции защиты: идентификацию пользователя (присвоение персонального имени, кода, пароля

- 26. криптографическое шифрование – готовое к передаче сообщение(текст, речь, графика) зашифровывается, т.е. преобразуется в шифрограмму. Когда санкционированный

- 27. Механизмы обеспечения целостности данных (например, отправитель дополняет передаваемый блок данных криптографической суммой, а получатель сравнивает ее

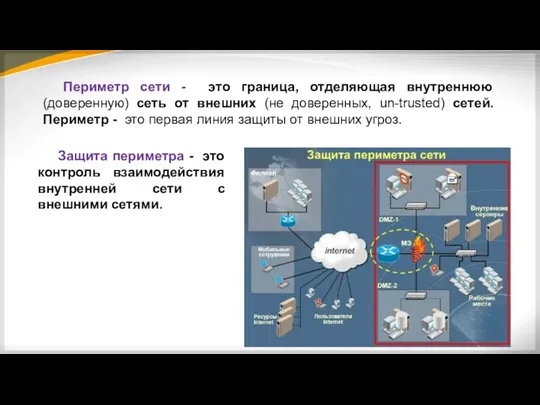

- 28. Периметр сети - это граница, отделяющая внутреннюю (доверенную) сеть от внешних (не доверенных, un-trusted) сетей. Периметр

- 29. Для зашиты периметра используются следующие средства: Межсетевые экраны (МЭ), называемые также сетевые экраны, или firewall или

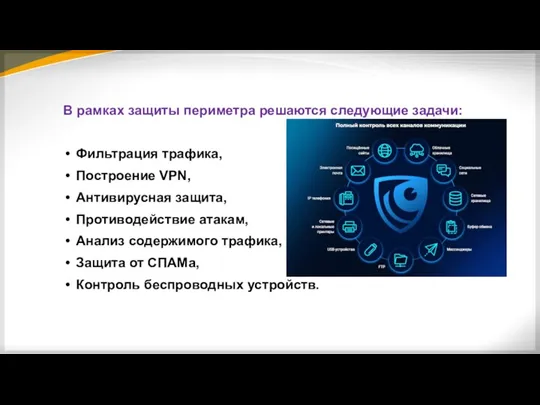

- 30. В рамках защиты периметра решаются следующие задачи: Фильтрация трафика, Построение VPN, Антивирусная защита, Противодействие атакам, Анализ

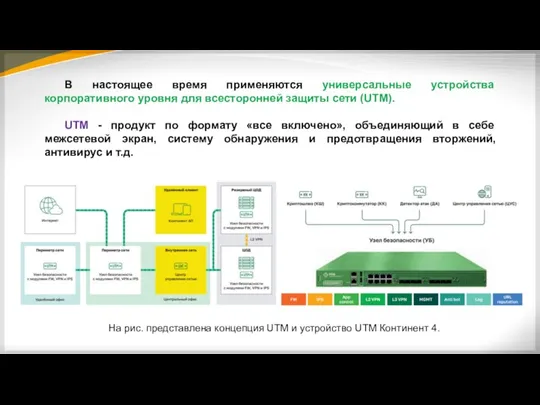

- 31. В настоящее время применяются универсальные устройства корпоративного уровня для всесторонней защиты сети (UTM). UTM - продукт

- 33. Скачать презентацию

Открытый урок по теме: Графика в MS Word 2003

Открытый урок по теме: Графика в MS Word 2003 Использование вспомогательного алгоритма

Использование вспомогательного алгоритма Диагностические утилиты для протокола TCP/IP

Диагностические утилиты для протокола TCP/IP 1С:Колледж и 1С:Колледж ПРОФ редакция 2.1 - решения для автоматизации управления образовательными организациями

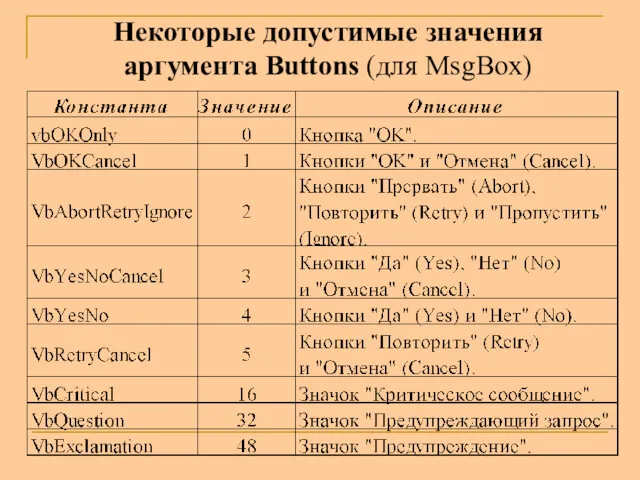

1С:Колледж и 1С:Колледж ПРОФ редакция 2.1 - решения для автоматизации управления образовательными организациями Типы данных VBA. Допустимые значения аргумента Buttons (для MsgBox)

Типы данных VBA. Допустимые значения аргумента Buttons (для MsgBox) Моделі і моделювання. Класифікація моделей. Комп’ютерне моделювання

Моделі і моделювання. Класифікація моделей. Комп’ютерне моделювання Переменная. Использование переменной

Переменная. Использование переменной Единицы измерения информации

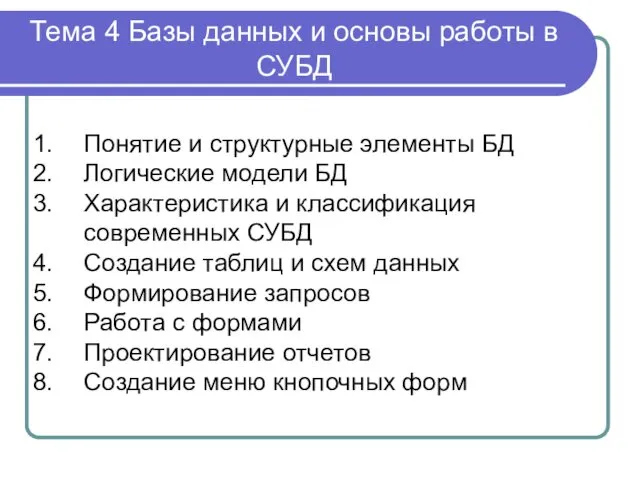

Единицы измерения информации Базы данных и основы работы в СУБД

Базы данных и основы работы в СУБД Agile тестирование

Agile тестирование Интервью (событийное) как жанр журналистики (лекция № 6)

Интервью (событийное) как жанр журналистики (лекция № 6) История появления информационных технологий

История появления информационных технологий Windows Movie Maker

Windows Movie Maker Прохождение учебной практики

Прохождение учебной практики Технология деятельностного метода как средство реализации современных целей образования

Технология деятельностного метода как средство реализации современных целей образования Создание приложения, используя Spring Framework. Java. (Лекция 23)

Создание приложения, используя Spring Framework. Java. (Лекция 23) Қатты диск құрылысы. Жинақтауыштың негізгі түйіндері

Қатты диск құрылысы. Жинақтауыштың негізгі түйіндері Презентація. Створення слайдів

Презентація. Створення слайдів Жесткие диски. Параметры жестких дисков. Конструкция и принцип действия. Интерфейсы. Основные характеристики

Жесткие диски. Параметры жестких дисков. Конструкция и принцип действия. Интерфейсы. Основные характеристики Презентация и защита проекта

Презентация и защита проекта The Elder Scrolls V: Skyrim. Об игре

The Elder Scrolls V: Skyrim. Об игре Методы представления знаний

Методы представления знаний Создание компьютерных игр в среде Unity

Создание компьютерных игр в среде Unity Remy MF1/P1

Remy MF1/P1 Программирование на языке Java. Алгоритмы и программы

Программирование на языке Java. Алгоритмы и программы Классификация информационных систем

Классификация информационных систем Штучний інтелект - допоможе людству чи знищить його?

Штучний інтелект - допоможе людству чи знищить його? Одновимірні масиви. Поняття масиву даних. Види масивів. (Лекція 5)

Одновимірні масиви. Поняття масиву даних. Види масивів. (Лекція 5)