Содержание

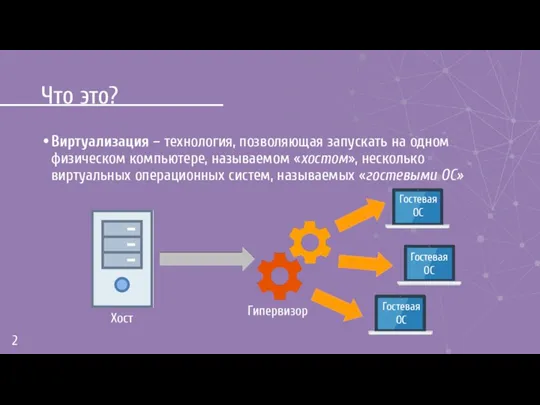

- 2. Что это? Виртуализация – технология, позволяющая запускать на одном физическом компьютере, называемом «хостом», несколько виртуальных операционных

- 3. Зачем? Для обеспечения независимости гостевых ОС от аппаратной платформы; Для сосредоточения нескольких виртуальных машин на одной

- 4. Какие преимущества? Обеспечивается существенная экономия на аппаратном обеспечении и обслуживании; Упрощается процедура резервного копирования и восстановления

- 5. Немного истории 1985 год – аппаратная виртуализации впервые была воплощена в 386-процессорах (V86 mode) 1998 год

- 6. Эволюция уровней абстрагирования программных платформ

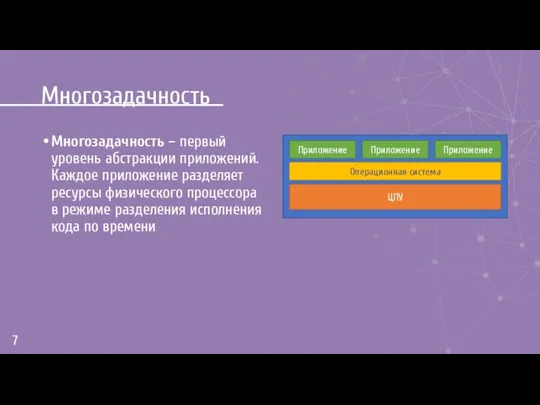

- 7. Многозадачность Многозадачность – первый уровень абстракции приложений. Каждое приложение разделяет ресурсы физического процессора в режиме разделения

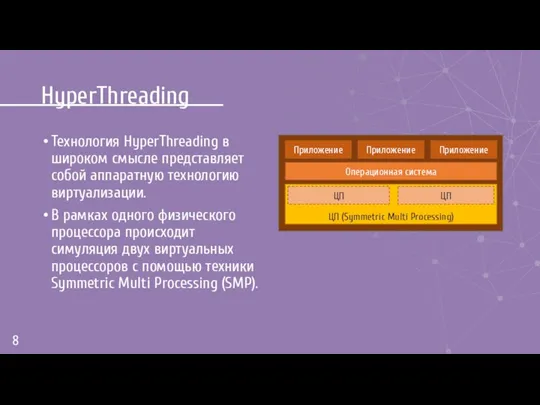

- 8. HyperThreading Технология HyperThreading в широком смысле представляет собой аппаратную технологию виртуализации. В рамках одного физического процессора

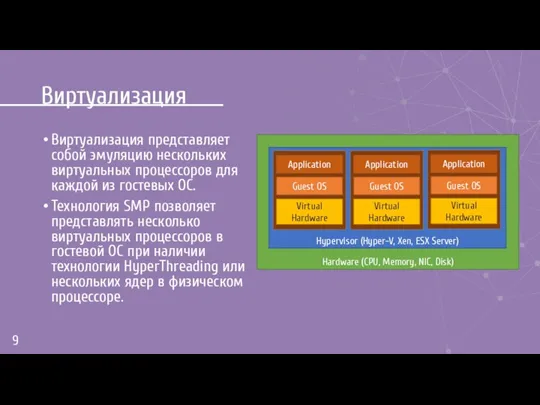

- 9. Виртуализация Виртуализация представляет собой эмуляцию нескольких виртуальных процессоров для каждой из гостевых ОС. Технология SMP позволяет

- 10. Преимущества аппаратной виртуализации Упрощение разработки платформ виртуализации Возможность увеличения быстродействия платформ виртуализации Возможность независимого запуска нескольких

- 11. Аппаратная виртуализация Принципы работы

- 12. Архитектура VM Монитор виртуальных машин (Virtual Machine Monitor) или Гипервизор (Hypervisor) обеспечивает или позволяет одновременное, параллельное

- 13. Требования к гипервизору Гипервизор должен быть способен к: Самозащите от ПО гостевой машины Изоляции одной гостевой

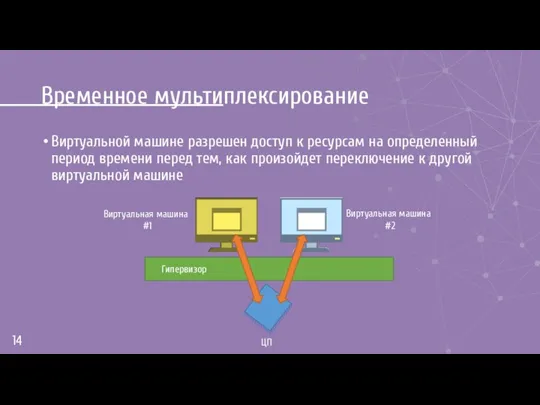

- 14. Временное мультиплексирование Виртуальной машине разрешен доступ к ресурсам на определенный период времени перед тем, как произойдет

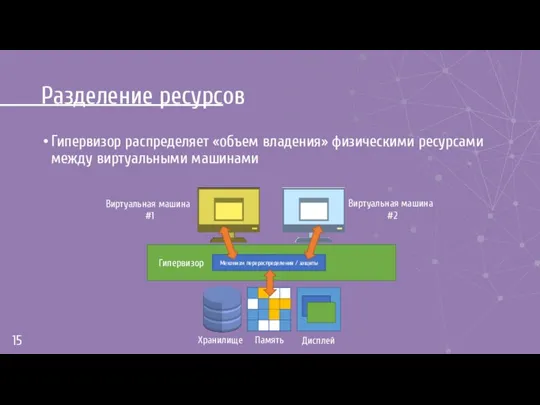

- 15. Разделение ресурсов Гипервизор распределяет «объем владения» физическими ресурсами между виртуальными машинами

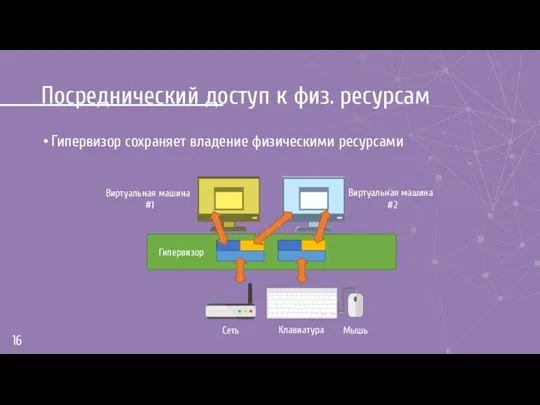

- 16. Посреднический доступ к физ. ресурсам Гипервизор сохраняет владение физическими ресурсами

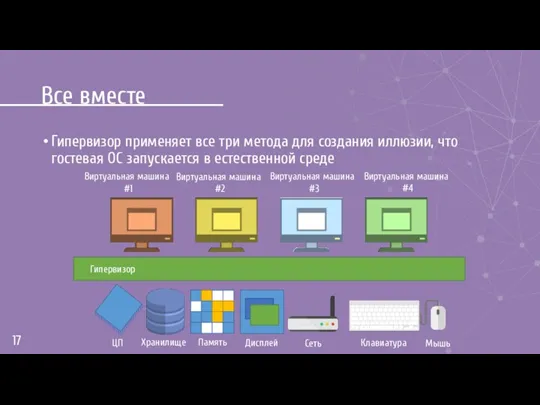

- 17. Все вместе Гипервизор применяет все три метода для создания иллюзии, что гостевая ОС запускается в естественной

- 18. Виртуализация: стратегии реализации

- 19. IA-32 IA-32 обеспечивает 4 уровня привилегий (кольца защиты) Защита, основанная на сегментах Разделенная между 4 кольцами

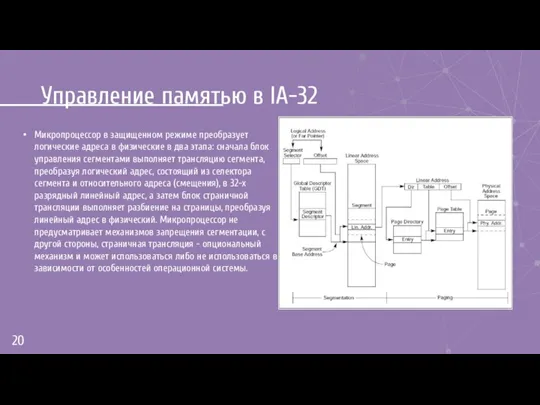

- 20. Управление памятью в IA-32 Микропроцессор в защищенном режиме преобразует логические адреса в физические в два этапа:

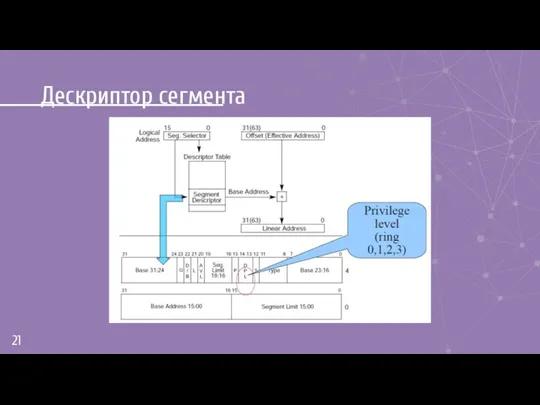

- 21. Дескриптор сегмента

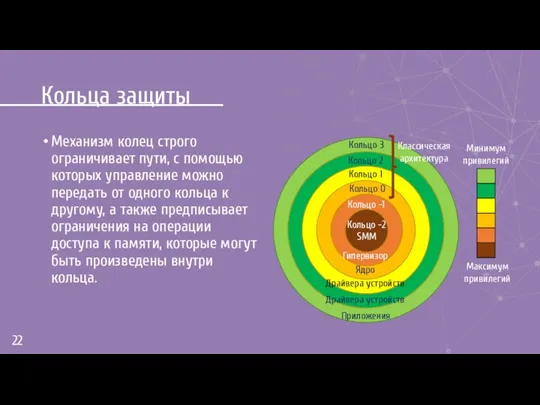

- 22. Кольца защиты Механизм колец строго ограничивает пути, с помощью которых управление можно передать от одного кольца

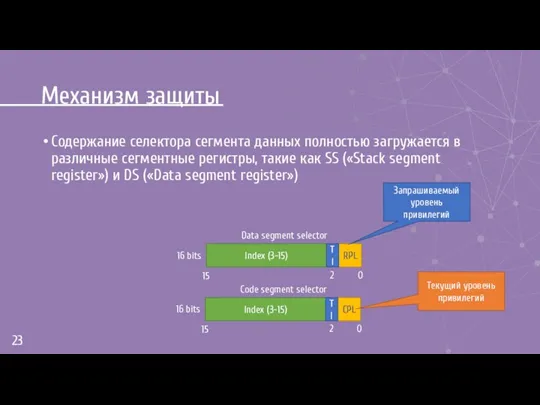

- 23. Механизм защиты Содержание селектора сегмента данных полностью загружается в различные сегментные регистры, такие как SS («Stack

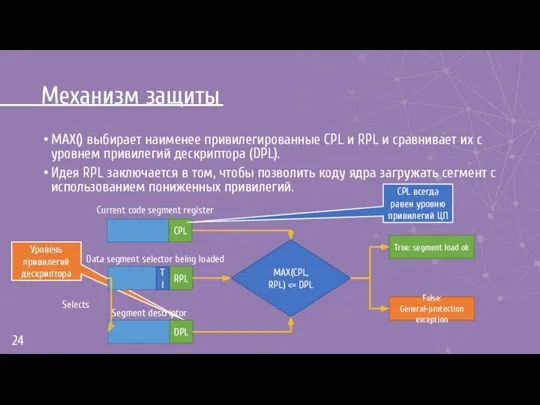

- 24. Уровень привилегий дескриптора Механизм защиты MAX() выбирает наименее привилегированные CPL и RPL и сравнивает их с

- 25. Проблемы работы гипервизора ОС и приложения ВМ не должны знать, что существует гипервизор или то, что

- 26. Классическое решение «Trap-and-emulate» Запускать гостевую ОС в депривилегированном режиме Все инструкции, требующие привилегий, исполнять в гипервизоре

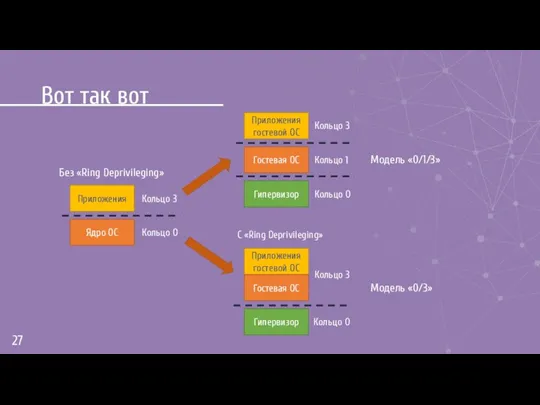

- 27. Вот так вот

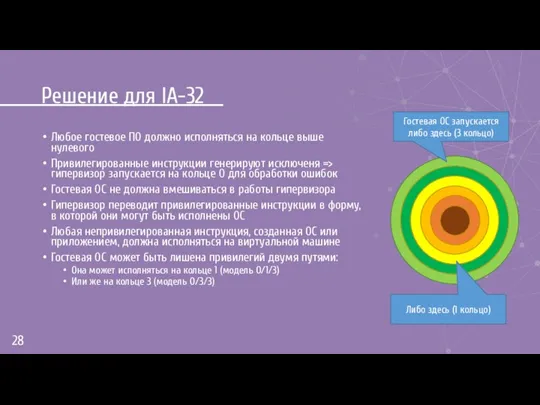

- 28. Решение для IA-32 Любое гостевое ПО должно исполняться на кольце выше нулевого Привилегированные инструкции генерируют исключеня

- 29. Проблемы виртуализации

- 30. Проблемы виртуализации Ring Aliasing Address-Space Compression Excessive Faulting Non-trapped instructions Interrupt Virtualization Ring Compression

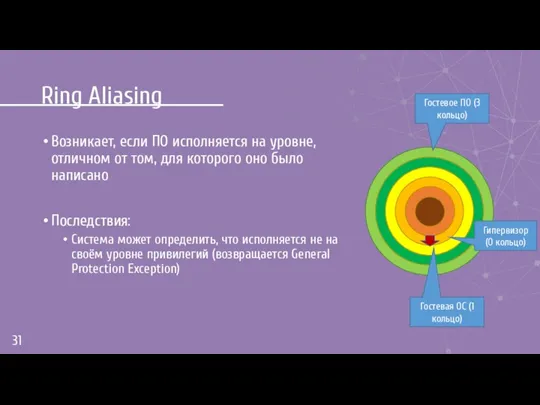

- 31. Ring Aliasing Возникает, если ПО исполняется на уровне, отличном от том, для которого оно было написано

- 32. Address-Space Compression Гипервизор может полностью работать в адресном пространстве гостевой ОС, но он будет использовать значительную

- 33. Excessive Faulting SYSENTER всегда выполняет переход к уровню привилегий 0, а SYSTEXIT возвращает ошибку, если выполняется

- 34. Виды инструкций Инструкции По уровню привилегий Привилегированные Непривилегированные Sensitivity Sensitive Non-sensitive При выполнении в пользовательском режиме,

- 35. Non-trapping instructions Проблема в том, что не все sensitive-инструкции X86 являются привилегированными инструкциями. Это означает, что

- 36. Interrupt Virtualization Механизм маскировки внешних прерываний для предотвращения их вызова, когда ОС не готова – большая

- 37. Access to Hidden State Некоторые компоненты процессора не представлены в виде доступных системному ПО регистров IA-32

- 38. Ring Compression Механизм «Ring deprivileging» использует механизм, основанный на привилегиях, для защиты гипервизора от гостевого ПО.

- 39. Frequent Access to Privileged Resources Существует риск падения производительности, когда многократно осуществляется доступ к привилегированным ресурсам

- 40. Решение проблем виртуализации при помощи VT-x

- 41. Что необходимо? Virtual Machine eXtensions (VMX) определяют поддержку виртуальных машин на x86 –платформе на уровне процессора

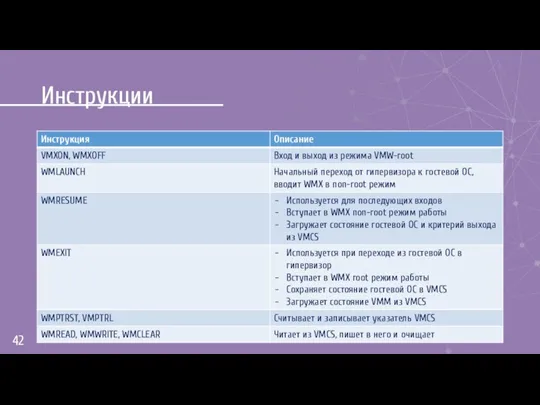

- 42. Инструкции

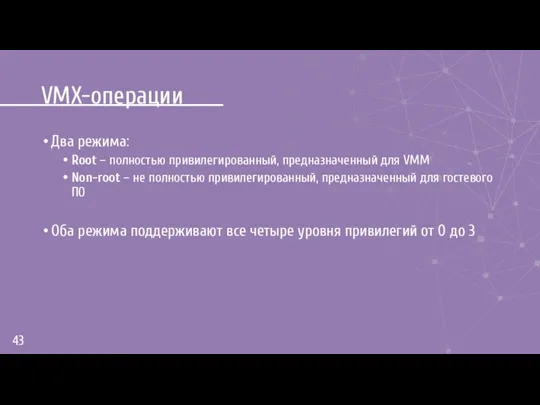

- 43. VMX-операции Два режима: Root – полностью привилегированный, предназначенный для VMM Non-root – не полностью привилегированный, предназначенный

- 44. Жизненный цикл Hypervisor Guest OS 1 Guest OS 2 VMXON WMXOF WMLAUNCH WMRESUME WMLAUNCH WMRESUME Передача

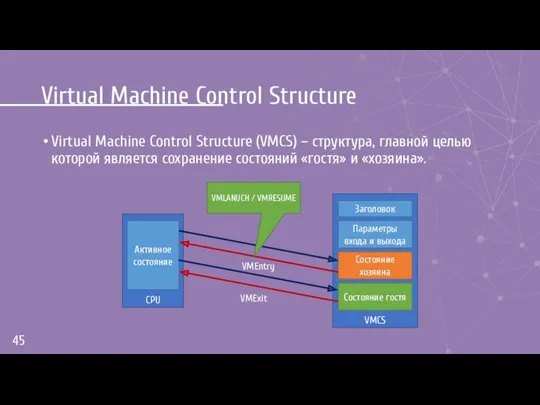

- 45. Virtual Machine Control Structure Virtual Machine Control Structure (VMCS) – структура, главной целью которой является сохранение

- 46. Virtual Machine Control Structure Управляет поведением процессора в non-root режиме и работой с VMX Конфигурируется гипервизором

- 47. Virtual Machine Control Structure Состоит из шести логических групп: Guest-state area: состояние процессора сохраняется в область

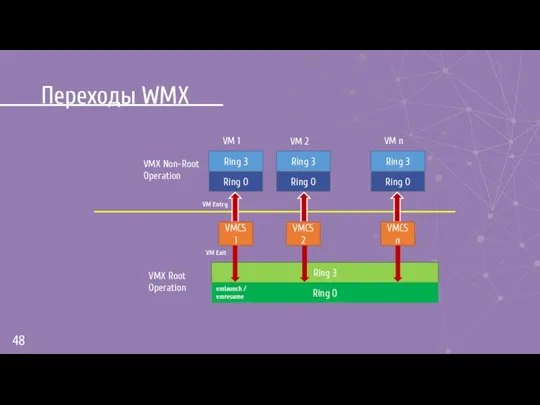

- 48. Переходы WMX VMX Non-Root Operation VMX Root Operation Ring 3 Ring 3 Ring 3 Ring 0

- 49. Address-Space Compression Каждый переход между гостевым ПО и гипервизором может изменять линейное адресное пространство, позволяя гостевому

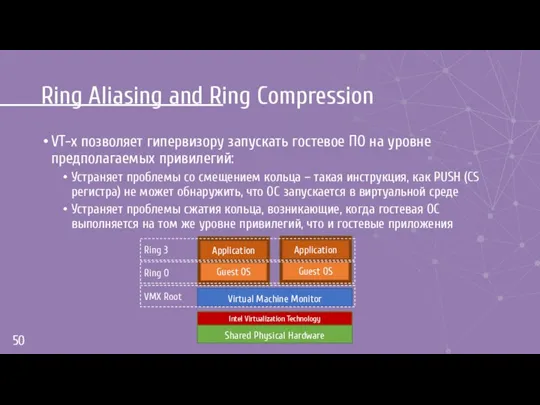

- 50. Ring Aliasing and Ring Compression VT-x позволяет гипервизору запускать гостевое ПО на уровне предполагаемых привилегий: Устраняет

- 51. Non-faulting Access to Privileged State VT-x избегает этой проблемы двумя способами: Генерация VMExits во время каждого

- 52. Guest System Calls Проблемы возникают с инструкциями SYSENTER и SYSEXIT, когда гостевая ОС исполняется вне 0

- 53. Interrupt Virtualization VT-x обеспечивает поддержку виртуализации прерываний Он включает в себя компонент управления работой виртуальной машины,

- 54. Access to Hidden State VT-x включает в гостевой области VMCS поля, отвечающие за состояния ЦПУ, которые

- 55. Frequent Access to Privileged Resources VT-x позволяет гипервизору избежать лишних расходов на частый доступ к TPR

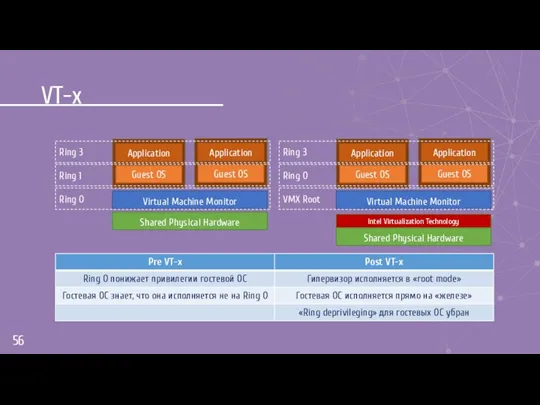

- 56. VT-x

- 57. Заключение Поддержка технологий аппаратной виртуализации в процессорах открывает широкие перспективы по использованию виртуальных машин в качестве

- 59. Скачать презентацию

Журнал документов 1С

Журнал документов 1С Модуль Контекстная реклама Youtube

Модуль Контекстная реклама Youtube Массивы. Ввод и вывод одномерных и двухмерных массивов. Операции над массивами. Лекция 16

Массивы. Ввод и вывод одномерных и двухмерных массивов. Операции над массивами. Лекция 16 Возможности информационных систем для решения землеустроительных задач

Возможности информационных систем для решения землеустроительных задач Основы сетевых технологий. Топологии компьютерных сетей. Часть 1. Лекция 4

Основы сетевых технологий. Топологии компьютерных сетей. Часть 1. Лекция 4 Технические средства реализации информационных процессов. (Тема 3)

Технические средства реализации информационных процессов. (Тема 3) Word мәтіндік редакторында кесте құру

Word мәтіндік редакторында кесте құру Угрозы информационной безопасности и условия ее правового обеспечения

Угрозы информационной безопасности и условия ее правового обеспечения Геймификация образования как инструмент повышения мотивации современного ученика

Геймификация образования как инструмент повышения мотивации современного ученика Цикл в программировании. Виды циклов

Цикл в программировании. Виды циклов Разработка САПР для расчета характеристик и построения модели цилиндрического редуктора

Разработка САПР для расчета характеристик и построения модели цилиндрического редуктора Цветовые модели. Формирование цветовых оттенков на экране монитора и при печати изображений

Цветовые модели. Формирование цветовых оттенков на экране монитора и при печати изображений Лекция 2 по архитектуре компьютеров. Типы структур вычислительных машин

Лекция 2 по архитектуре компьютеров. Типы структур вычислительных машин Презентация История компьютерной мыши

Презентация История компьютерной мыши Изображения в памяти компьютера

Изображения в памяти компьютера Что изучает информатика?

Что изучает информатика? Введение в программирование на Java (Лекция 1)

Введение в программирование на Java (Лекция 1) UML = Unified Modeling Language

UML = Unified Modeling Language Разметка Android-приложения. Объектно - ориентированное программирование

Разметка Android-приложения. Объектно - ориентированное программирование Разработка веб-приложения личного календаря

Разработка веб-приложения личного календаря Автоматизация тестирования Регулярные выражения

Автоматизация тестирования Регулярные выражения Массивы в языке СИ

Массивы в языке СИ Основы компьютерных сетей

Основы компьютерных сетей PHP. Lesson 7

PHP. Lesson 7 Відкриття зміни. Автоматизоване робоче місце. Укрпошта (етап 2)

Відкриття зміни. Автоматизоване робоче місце. Укрпошта (етап 2) Особливості мови програмування Java (лекція 1)

Особливості мови програмування Java (лекція 1) Правила составления библиографического списка

Правила составления библиографического списка Разработка и использование стиля. Форматирование символов, абзацев и заголовков Word 2007

Разработка и использование стиля. Форматирование символов, абзацев и заголовков Word 2007