Содержание

- 2. Преподаватели ст.преп. Сафронов Константин Николаевич 201/12 асс. Дремач Николай Евгеньевич 215/12

- 3. Цели курса Изучение основных вопросов криптографии и стеганографии, необходимые для обеспечения компьютерной безопасности информации, защиты информации

- 4. Основные темы курса Общие вопросы компьютерной безопасности Модулярная арифметика Генерация ПСП чисел и бит, пригодных для

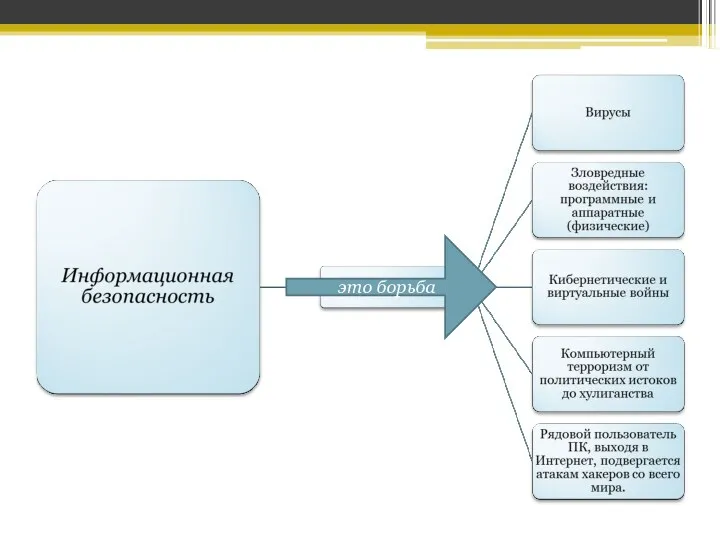

- 5. это борьба

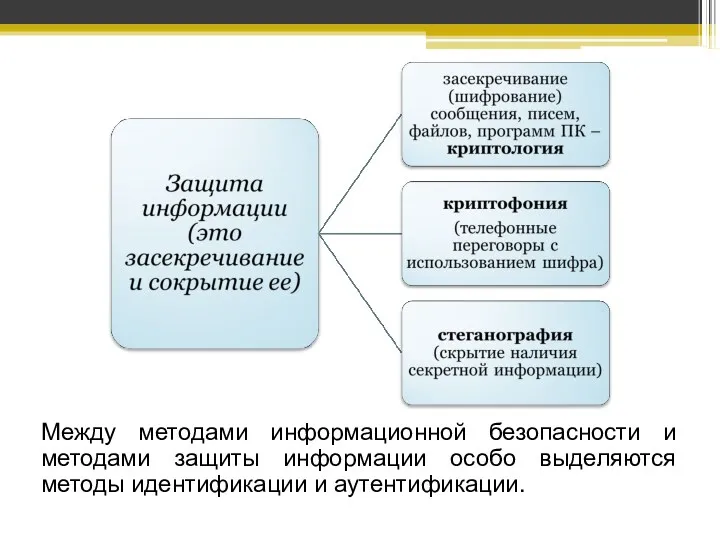

- 6. Между методами информационной безопасности и методами защиты информации особо выделяются методы идентификации и аутентификации.

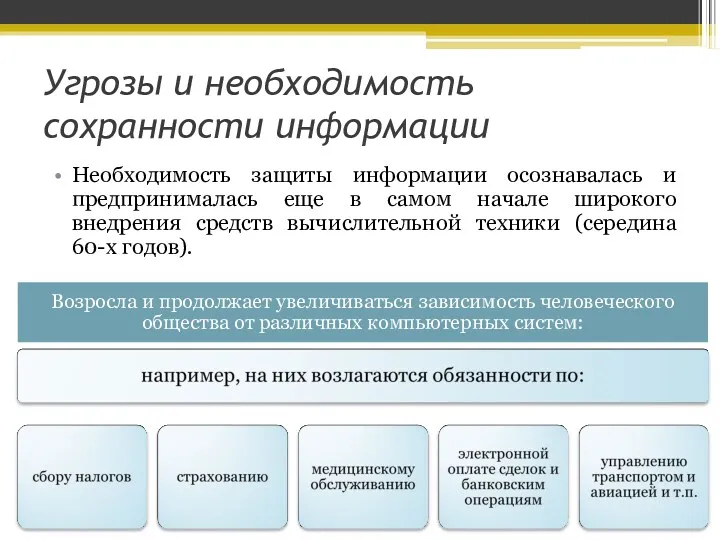

- 7. Угрозы и необходимость сохранности информации Необходимость защиты информации осознавалась и предпринималась еще в самом начале широкого

- 8. Угрозы и необходимость сохранности информации Изменился сам подход к понятию «информация». Этот термин стал использоваться и

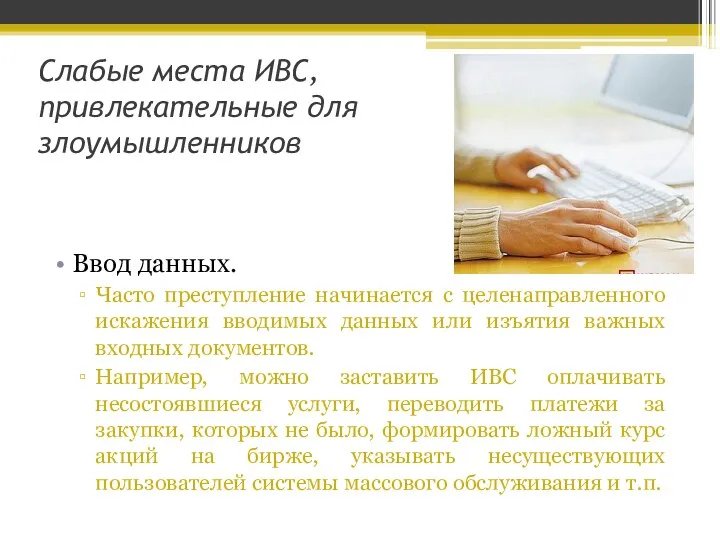

- 9. Слабые места ИВС, привлекательные для злоумышленников Ввод данных. Часто преступление начинается с целенаправленного искажения вводимых данных

- 10. Прикладное и системное программное обеспечение (ПО). Чем сложнее программа, тем более уязвима она для умышленного внесения

- 11. ПО может быть разработано также и целью его похищения конкурентами, размножением его с целью коммерции. Слабые

- 12. Процесс связи. Это передача от одной ЭВМ к другой, связь между центральными ЭВМ и терминалами, тракты

- 13. Каналы утечки информации Наиболее вероятны следующие каналы утечки информации. А) Косвенные каналы, т.е. без физического доступа

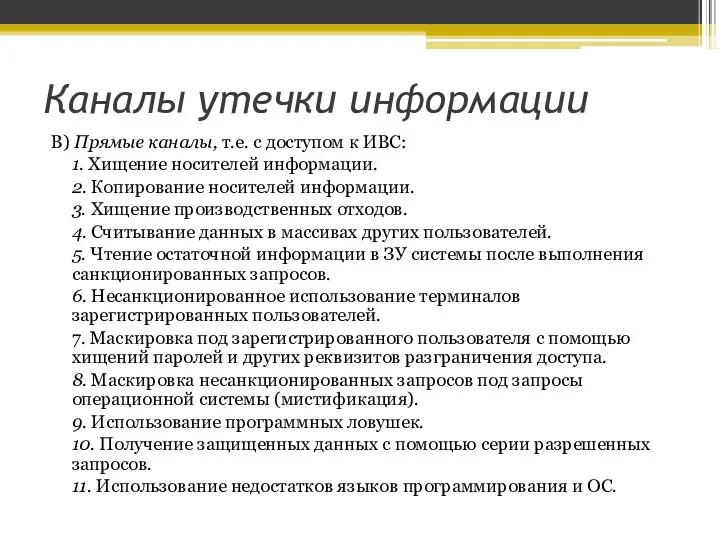

- 14. Каналы утечки информации В) Прямые каналы, т.е. с доступом к ИВС: 1. Хищение носителей информации. 2.

- 15. Каналы утечки информации С) Каналы с изменением структуры ИВС пли ее компонентов. 1. Незаконное подключение к

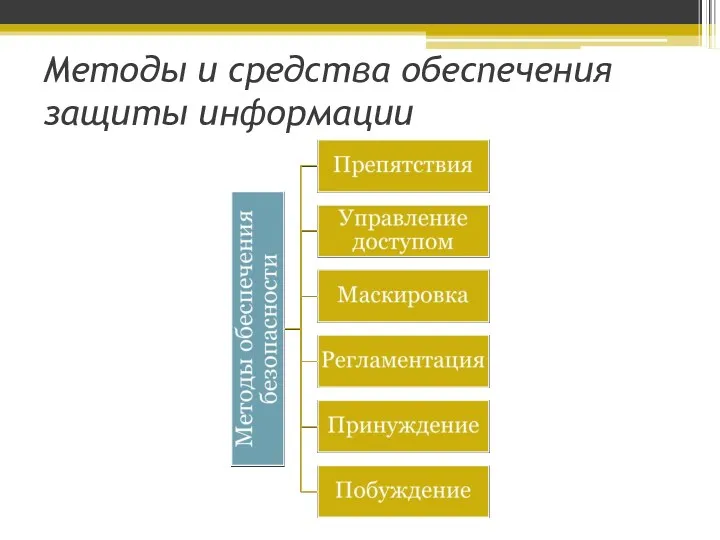

- 16. Методы и средства обеспечения защиты информации

- 17. Препятствие

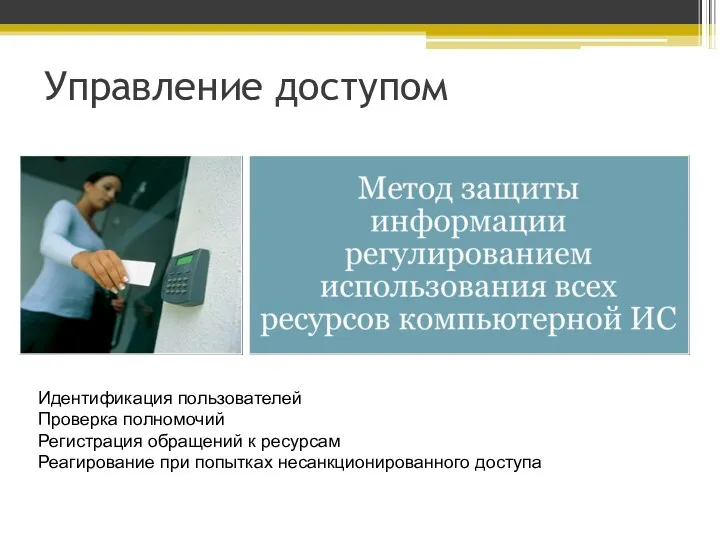

- 18. Управление доступом Идентификация пользователей Проверка полномочий Регистрация обращений к ресурсам Реагирование при попытках несанкционированного доступа

- 19. Маскировка

- 20. Регламентация

- 21. Принуждение

- 22. Побуждение

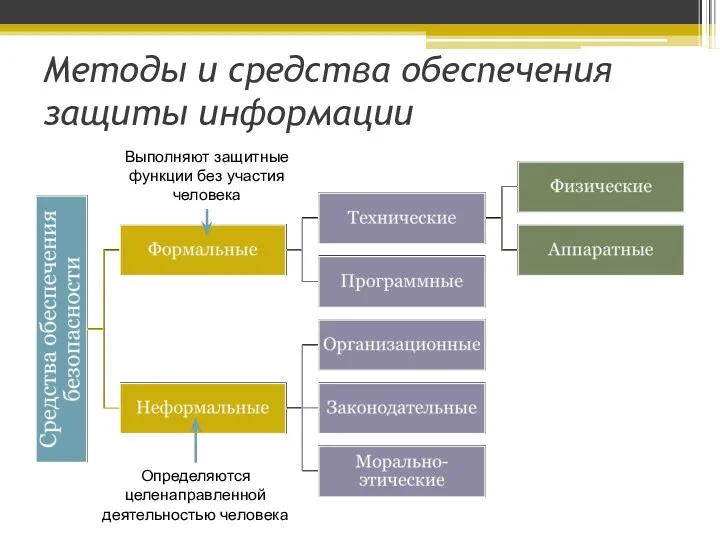

- 23. Методы и средства обеспечения защиты информации Выполняют защитные функции без участия человека Определяются целенаправленной деятельностью человека

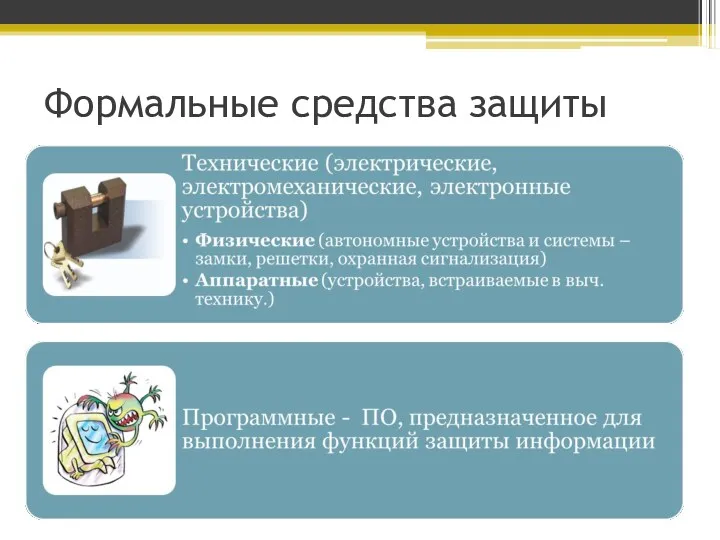

- 24. Формальные средства защиты

- 25. Неформальные средства защиты

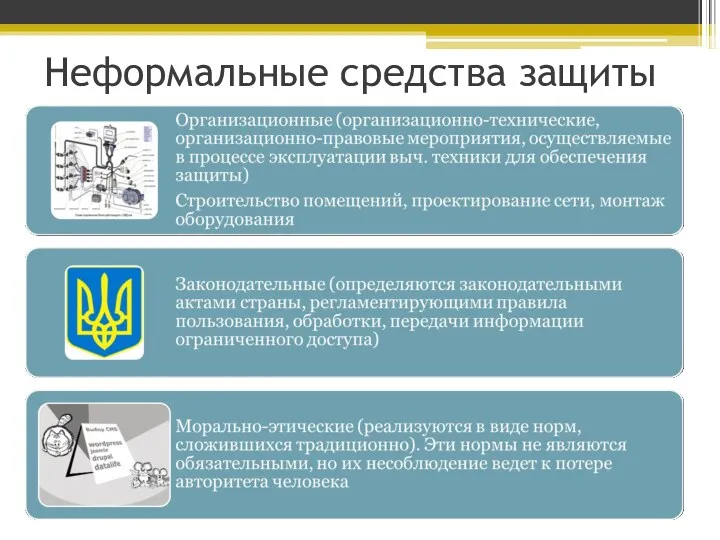

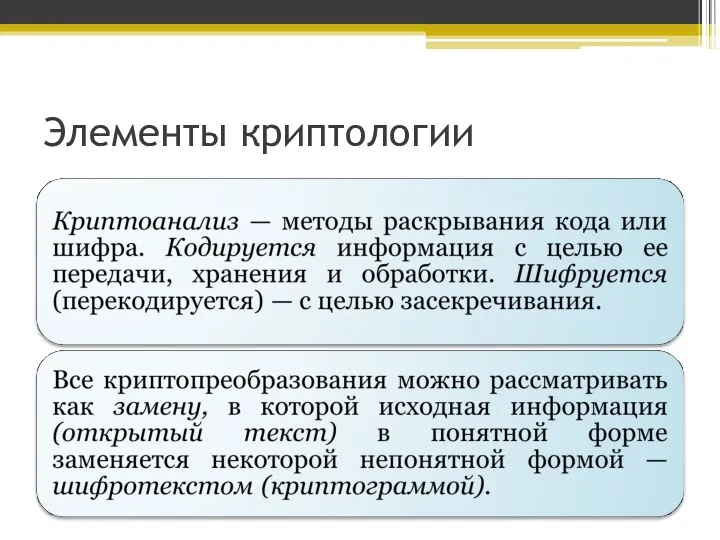

- 26. Элементы криптологии

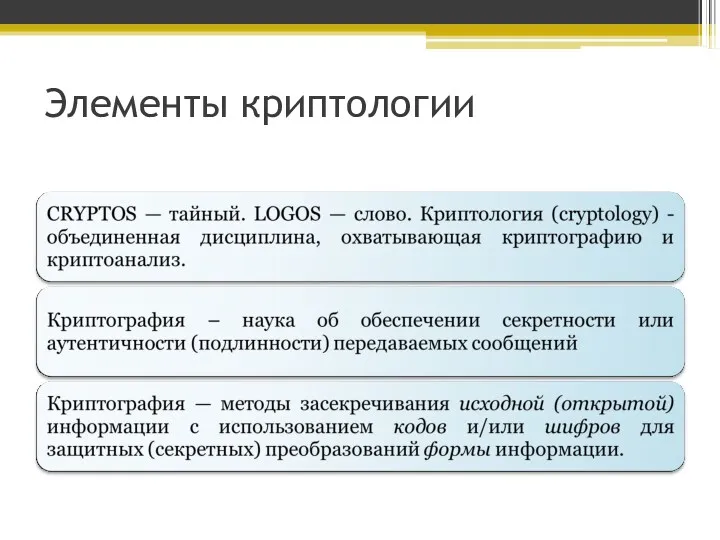

- 27. Элементы криптологии

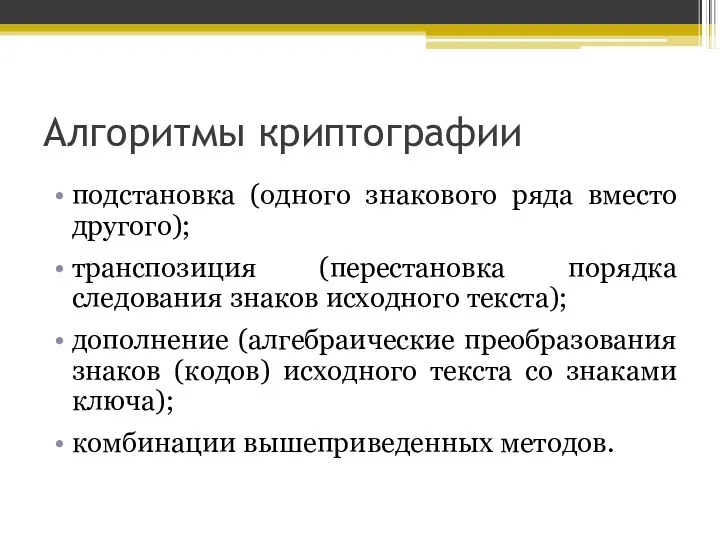

- 28. Алгоритмы криптографии подстановка (одного знакового ряда вместо другого); транспозиция (перестановка порядка следования знаков исходного текста); дополнение

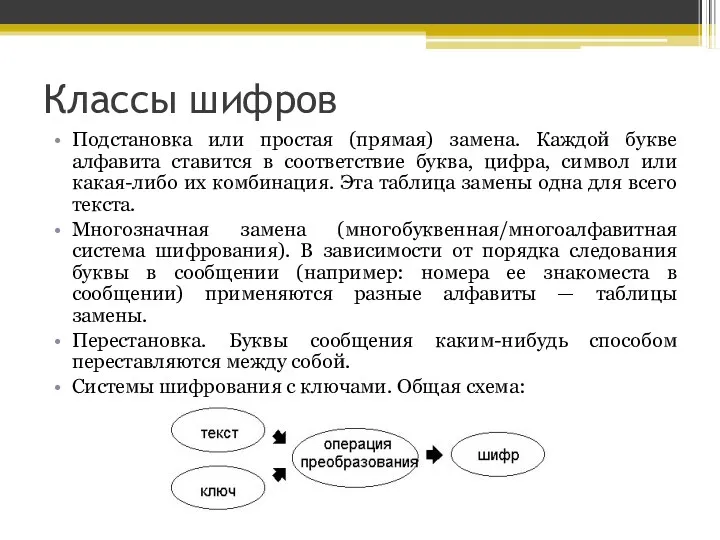

- 29. Классы шифров Подстановка или простая (прямая) замена. Каждой букве алфавита ставится в соответствие буква, цифра, символ

- 31. Скачать презентацию

Понятие информации, ее виды и формы

Понятие информации, ее виды и формы Програма Adobe Illustrator

Програма Adobe Illustrator Minecraft как вид искусства. Новые технологии

Minecraft как вид искусства. Новые технологии Конспект урока информатики и ИКТ по теме Умозаключение 4 класс

Конспект урока информатики и ИКТ по теме Умозаключение 4 класс UML = Unified Modeling Language

UML = Unified Modeling Language Тестирование ПО. Дефект. Лекция 3

Тестирование ПО. Дефект. Лекция 3 Операторы. Язык программирования Delphi

Операторы. Язык программирования Delphi Методическая разработка Преподавание информатики в условиях фгос ооо

Методическая разработка Преподавание информатики в условиях фгос ооо Аппаратные средства ЭВМ

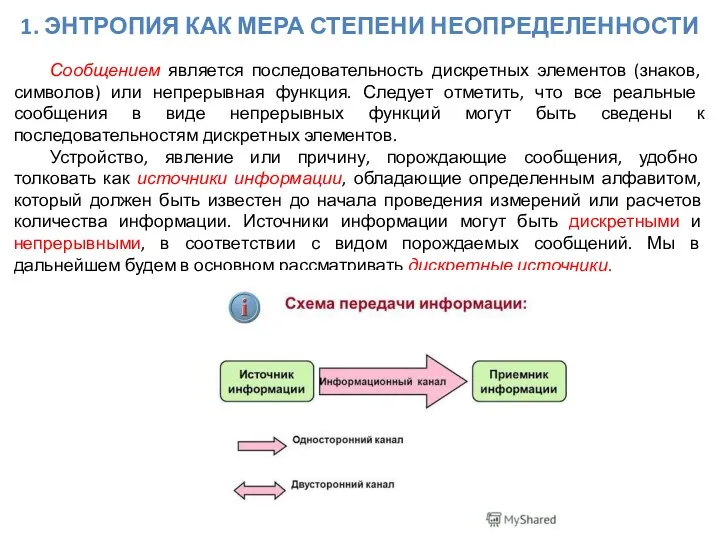

Аппаратные средства ЭВМ 1_1 Энтропия как мера степени неопределенности

1_1 Энтропия как мера степени неопределенности Информация и информационные процессы. Тема 2

Информация и информационные процессы. Тема 2 Маркировка и штриховое кодирование пищевых продуктов

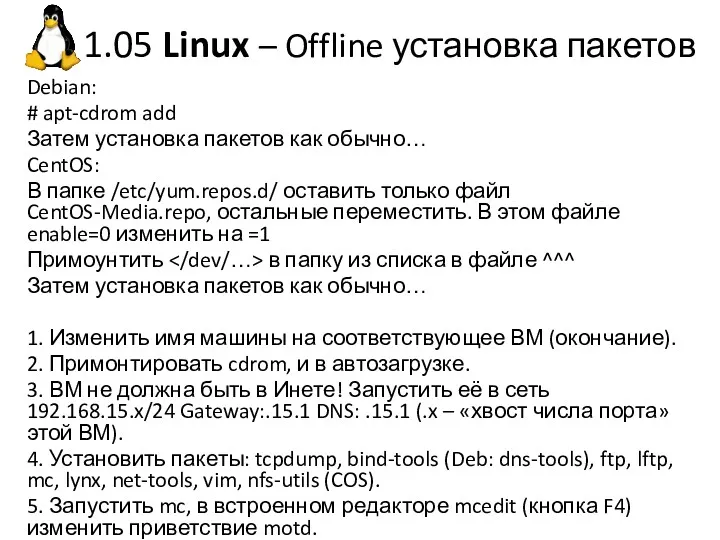

Маркировка и штриховое кодирование пищевых продуктов Linux – Offline установка пакетов

Linux – Offline установка пакетов Предоставление сведений

Предоставление сведений Табличний процесор MS EXCEL

Табличний процесор MS EXCEL Технологии коммутации. Лекция 6

Технологии коммутации. Лекция 6 Bazy danych Administracja

Bazy danych Administracja Как образуются понятия

Как образуются понятия Кодирование графической информации

Кодирование графической информации 51083fc6-0a47-43cf-a4c7-f9191f6b8c83

51083fc6-0a47-43cf-a4c7-f9191f6b8c83 Методическая разработка Microsoft Excel (выпадающие списки, функция ЕСЛИ)

Методическая разработка Microsoft Excel (выпадающие списки, функция ЕСЛИ) Средства мультимедиа

Средства мультимедиа Основы синтаксиса. Включение в HTML

Основы синтаксиса. Включение в HTML Контур. ERP Фокус для SAP - RU 3

Контур. ERP Фокус для SAP - RU 3 Сложность алгоритмов

Сложность алгоритмов Знакомства в сети

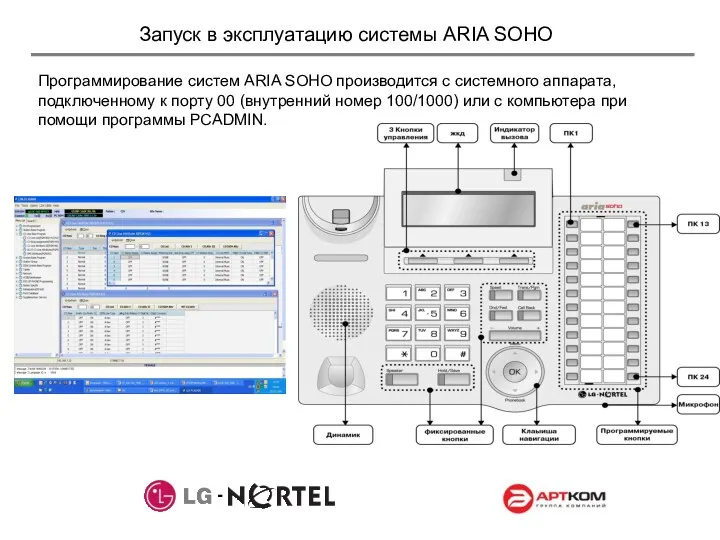

Знакомства в сети Запуск в эксплуатацию системы ARIA SOHO

Запуск в эксплуатацию системы ARIA SOHO Загальні відомості про персональні ЕОМ

Загальні відомості про персональні ЕОМ