Содержание

- 2. Лекция 6. Сетевой уровень. Вопросы обеспечения безопасности и маршрутизации

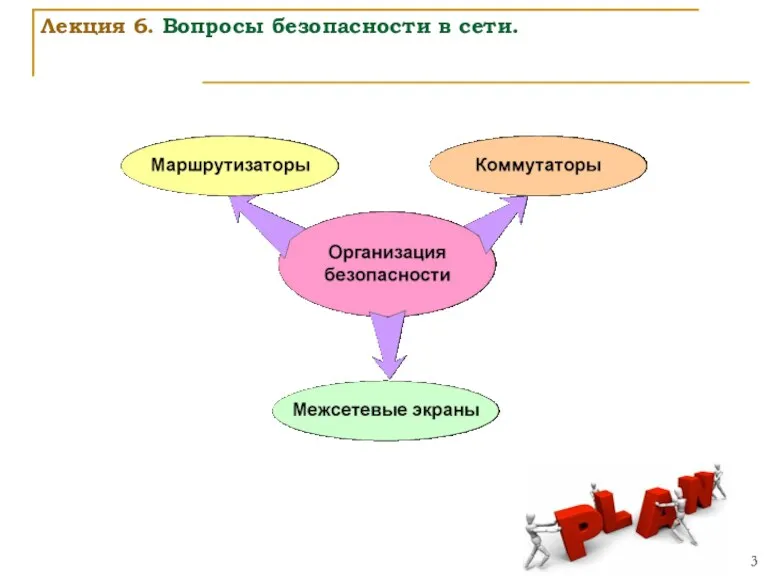

- 3. Лекция 6. Вопросы безопасности в сети.

- 4. Маршрутизаторы Лекция 6. Вопросы безопасности в сети.

- 5. Методы защиты маршрутизатора и сети возможностями маршрутизатора: Контроль доступа: + ограничение времени доступа к м. в

- 6. Методы защиты маршрутизатора и сети возможностями маршрутизатора: Защита IP-маршрутизации: + Anti-spoofing – защита от подменных IP-адресов

- 7. Методы защиты маршрутизатора и сети возможностями маршрутизатора: Защита от шторма: + Возможности защиты от транзитного шторма

- 8. Коммутаторы Лекция 6. Вопросы безопасности в сети.

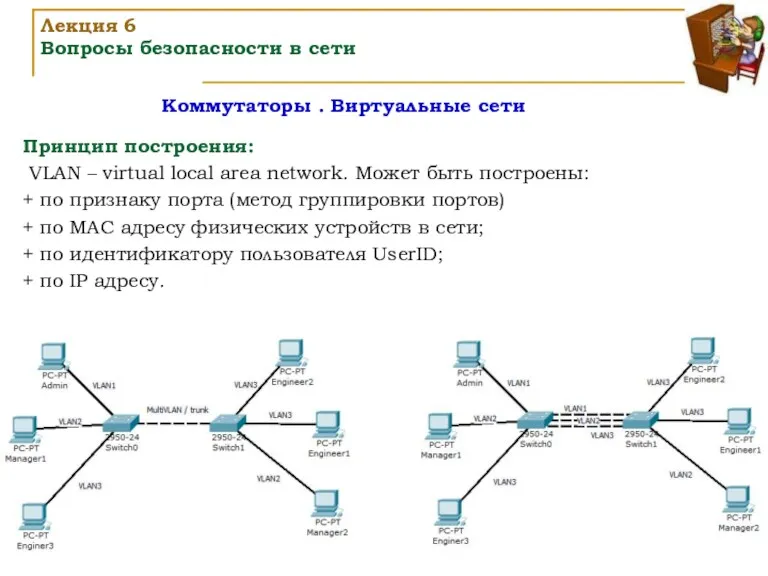

- 9. Коммутаторы . Виртуальные сети Лекция 6 Вопросы безопасности в сети Принцип построения: VLAN – virtual local

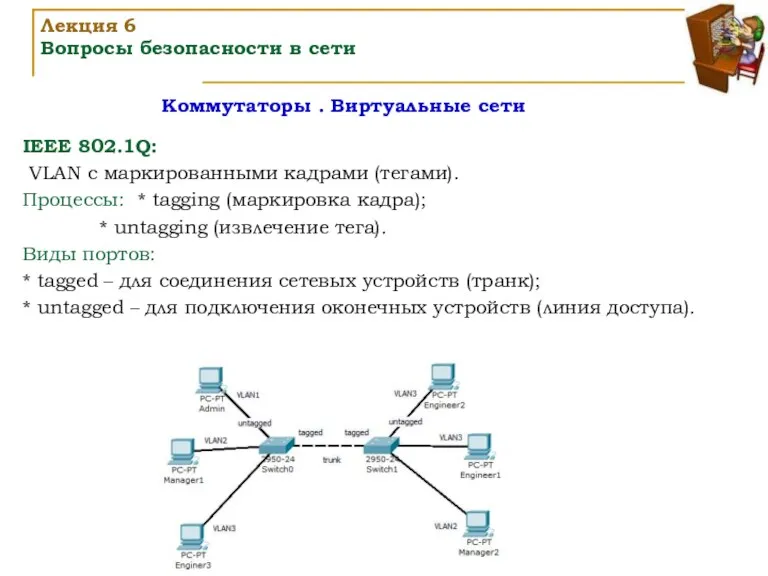

- 10. Коммутаторы . Виртуальные сети Лекция 6 Вопросы безопасности в сети IEEE 802.1Q: VLAN c маркированными кадрами

- 11. Коммутаторы . Виртуальные сети Лекция 6 Вопросы безопасности в сети IEEE 802.1Q: VLAN c маркированными кадрами

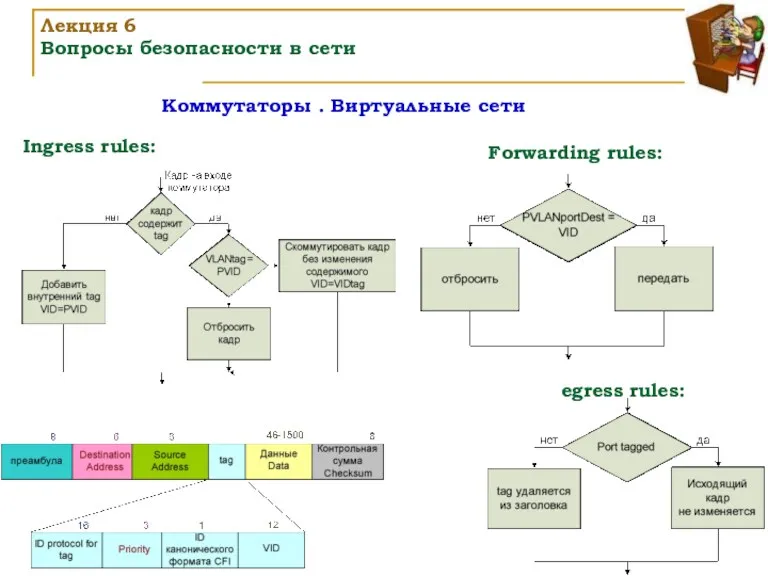

- 12. Коммутаторы . Виртуальные сети Лекция 6 Вопросы безопасности в сети Ingress rules: Forwarding rules: egress rules:

- 13. Коммутаторы . Виртуальные сети. VTP Лекция 6 Вопросы безопасности в сети VTP (Vlan trunking protocol): Протокол

- 14. Коммутаторы . Виртуальные сети. IPSec Лекция 6 Вопросы безопасности в сети спецификация: Security Association – соединение,

- 15. Межсетевые экраны Лекция 6 Вопросы безопасности в сети

- 16. Межсетевой экран (firewall) – устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением

- 17. Межсетевые экраны . Назначение: Защита сетей разных масштабов как основные или сегментные шлюзы с функциями мульти-протокольного

- 18. Межсетевые экраны . Функции безопасности и VPN: Функции безопасности: *Для безопасности VLAN применяются правила IPSec, L2TP

- 19. Межсетевые экраны . Авторизация: Функции авторизации пользователя: *применение алгоритмов RADIUS, LDAP, MS Active Directory и др.;

- 20. Лекция 3. Маршрутизация в сети.

- 21. Маршрутизатор (router) – мощное вычислительное УК, с одним или несколькими специализированными процессорами (часто построенными по RISC

- 22. Виды маршрутизаторов: м. магистральные (backbone router): для построения центральной сети из множества LAN в разных территориальных

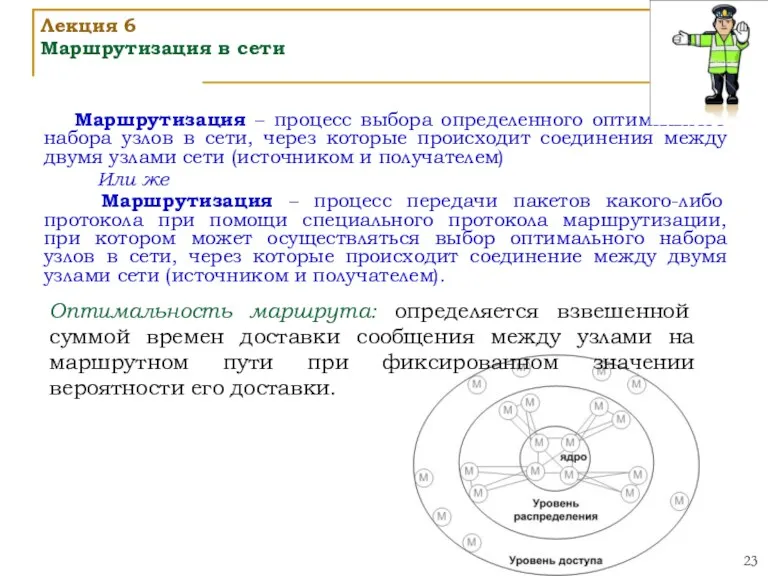

- 23. Маршрутизация – процесс выбора определенного оптимального набора узлов в сети, через которые происходит соединения между двумя

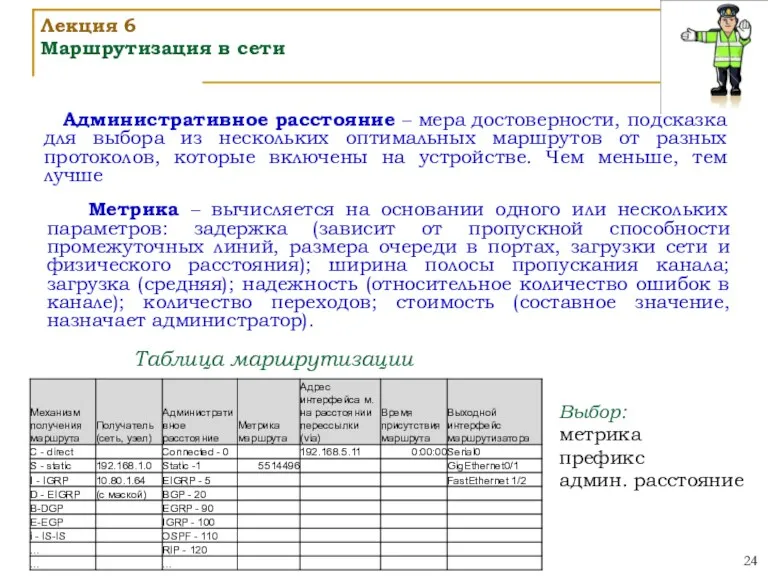

- 24. Административное расстояние – мера достоверности, подсказка для выбора из нескольких оптимальных маршрутов от разных протоколов, которые

- 25. Статическая маршрутизация – назначается (прописывается) администратором сети, не физическое соединение, строка в таблице, в которой указывается

- 26. Динамическая маршрутизация – протокол назначается администратором на каждом маршрутизаторе. Маршрутизаторы обмениваются между собой информацией. При изменении

- 28. Скачать презентацию

ИКТ в образовательном процессе

ИКТ в образовательном процессе Профессиональные стандарты в области ИТ

Профессиональные стандарты в области ИТ Database Systems Development. Lecture. 1 Introduction to Database Systems

Database Systems Development. Lecture. 1 Introduction to Database Systems Своя игра

Своя игра Проектирование метеостанции на микроконтроллере Atmega 328

Проектирование метеостанции на микроконтроллере Atmega 328 Професія в галузі інформаційних технологій

Професія в галузі інформаційних технологій Программирование разветвляющихся алгоритмов. Начала программирования на языке Python. Информатика. 8 класс

Программирование разветвляющихся алгоритмов. Начала программирования на языке Python. Информатика. 8 класс Безопасность в сети Интернет

Безопасность в сети Интернет Безопасная связь и мобильные рабочие места Samsung

Безопасная связь и мобильные рабочие места Samsung Представление числовой информации с помощью систем счисления

Представление числовой информации с помощью систем счисления Краткий обзор интернет-портала OCS

Краткий обзор интернет-портала OCS Урок на тему Свойства объекта

Урок на тему Свойства объекта Разработка мобильного приложения к чемпионату мира по футболу 2018

Разработка мобильного приложения к чемпионату мира по футболу 2018 Как составить техническое задание?

Как составить техническое задание? Этапы проектирования БД

Этапы проектирования БД Применение чат-бота Telegram для автоматизации выполнения повторяющихся задач

Применение чат-бота Telegram для автоматизации выполнения повторяющихся задач Қашықтықтан оқыту

Қашықтықтан оқыту Web-сайт Онлайн кинотеатр

Web-сайт Онлайн кинотеатр ГПБ Ипотека SC. Инструкция

ГПБ Ипотека SC. Инструкция WinDr & Simulator

WinDr & Simulator Обзорная лекция для магистров

Обзорная лекция для магистров Юкевич и камрады (ютубер, который расказывает о старых играх)

Юкевич и камрады (ютубер, который расказывает о старых играх) Homidov hamdam hasan O‘g‘li

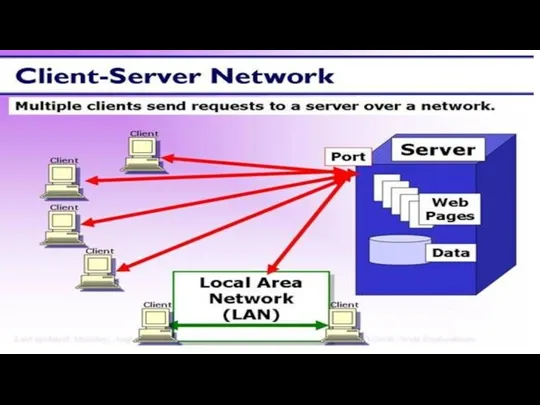

Homidov hamdam hasan O‘g‘li Client-server network

Client-server network Разработка в HighLoad. Нужен ли эксперт?

Разработка в HighLoad. Нужен ли эксперт? Microsoft Excel бағдарламасында жұмыс кітабын құру

Microsoft Excel бағдарламасында жұмыс кітабын құру Законы алгебры логики

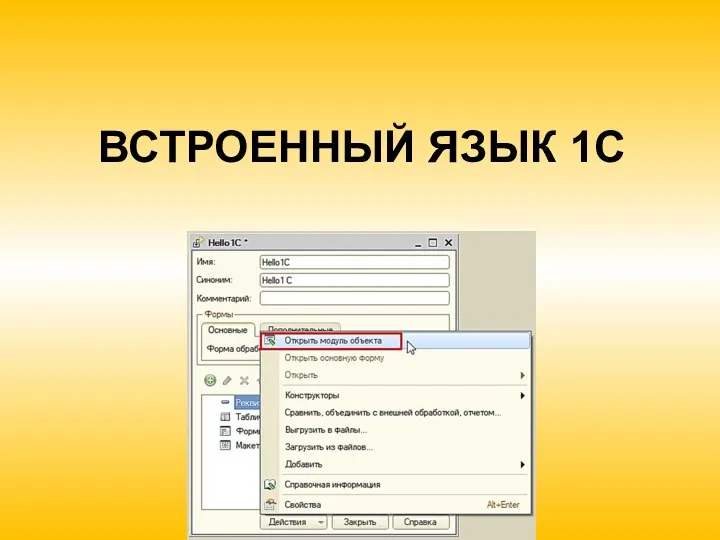

Законы алгебры логики Встроенный язык 1С

Встроенный язык 1С