Содержание

- 2. “Захист сильний настільки, наскільки сильною є його найслабша ланка” Отже “Немає необхідності атакувати найсильнішу ланку, якщо

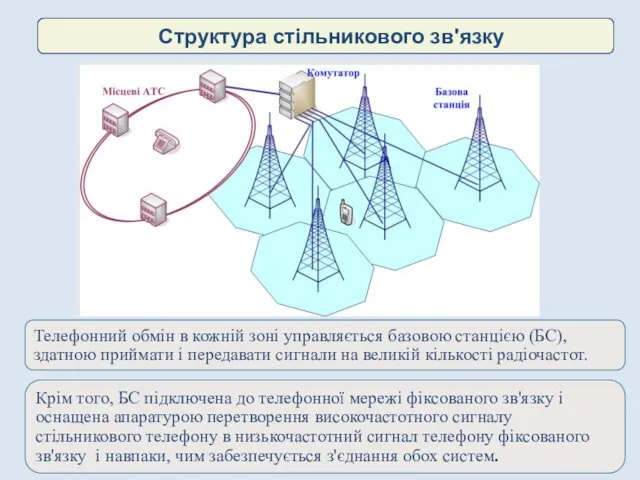

- 4. Структура стільникового зв'язку Дальність дії мобільного стільникового телефону забезпечує стільникова структура зон зв'язку. Вся територія, що

- 5. Структура стільникового зв'язку Телефонний обмін в кожній зоні управляється базовою станцією (БС), здатною приймати і передавати

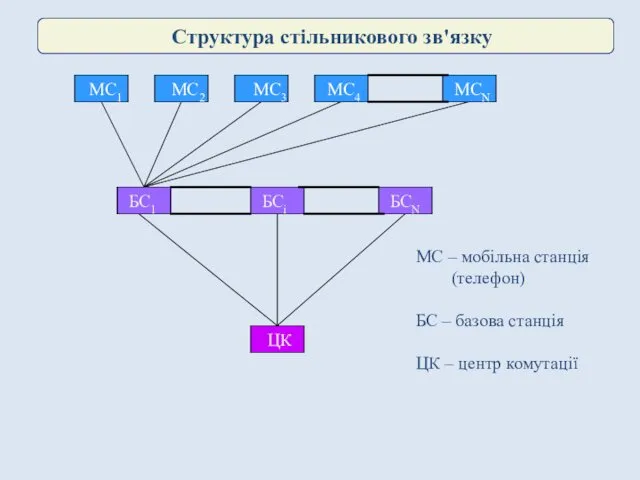

- 6. Структура стільникового зв'язку МС1 МС2 МС3 МС4 МСN БС1 БСi БСN ЦК МС – мобільна станція

- 7. Технології багатоканального доступу TDMA FDMA CDMA багатоканальний доступ з частотним розділенням Аналогові та цифрові системи стільникового

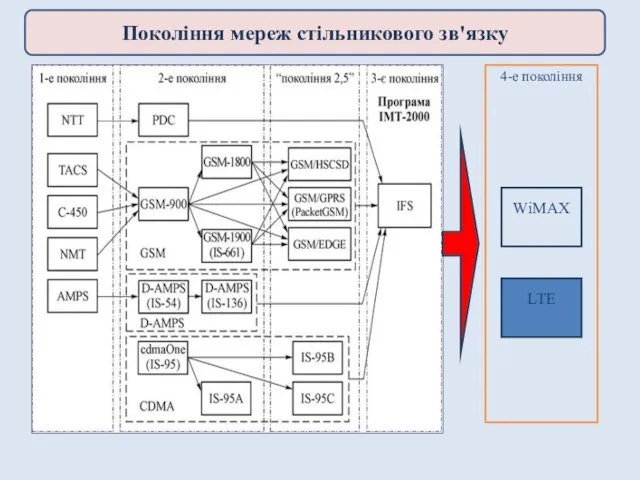

- 8. Покоління мереж стільникового зв'язку LTE 4-е покоління WіMAX

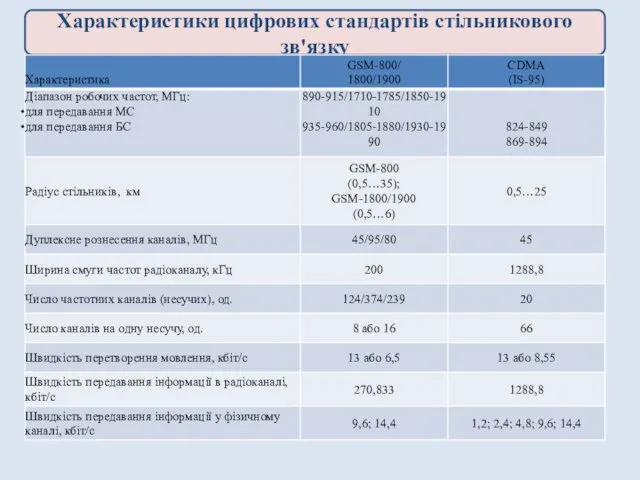

- 9. Характеристики цифрових стандартів стільникового зв'язку

- 10. Вузька смуга Стандарти CDMA CDMA one CDMA 2000 IS 95 IS 95B JSTD 008 CDMA 2000

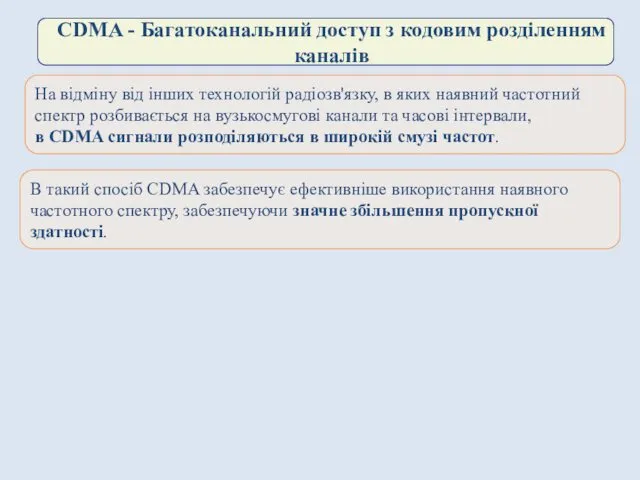

- 11. На відміну від інших технологій радіозв'язку, в яких наявний частотний спектр розбивається на вузькосмугові канали та

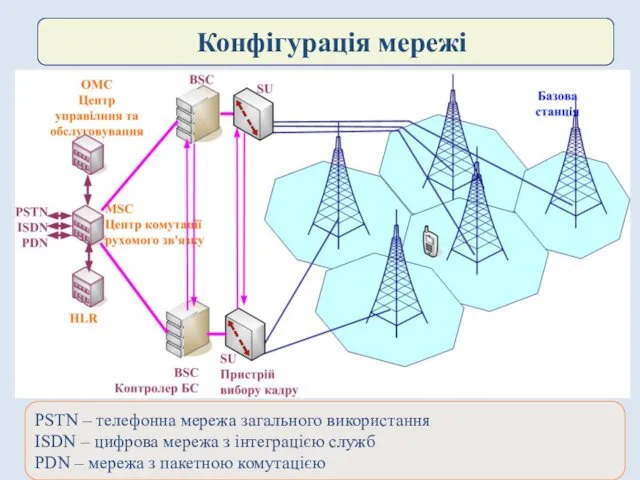

- 12. Конфігурація мережі PSTN – телефонна мережа загального використання ISDN – цифрова мережа з інтеграцією служб PDN

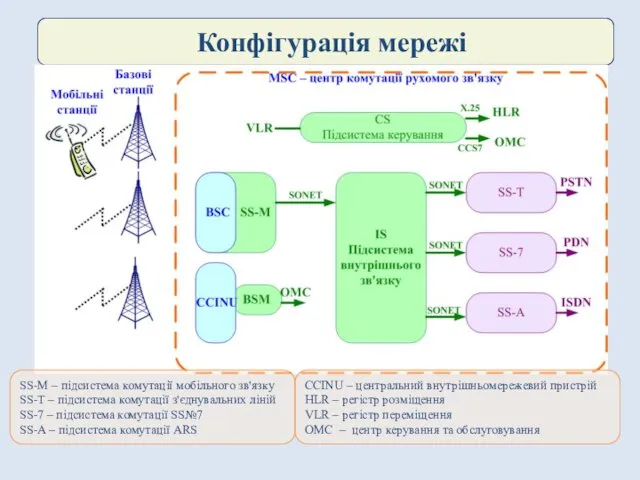

- 13. Конфігурація мережі SS-M – підсистема комутації мобільного зв'язку SS-T – підсистема комутації з'єднувальних ліній SS-7 –

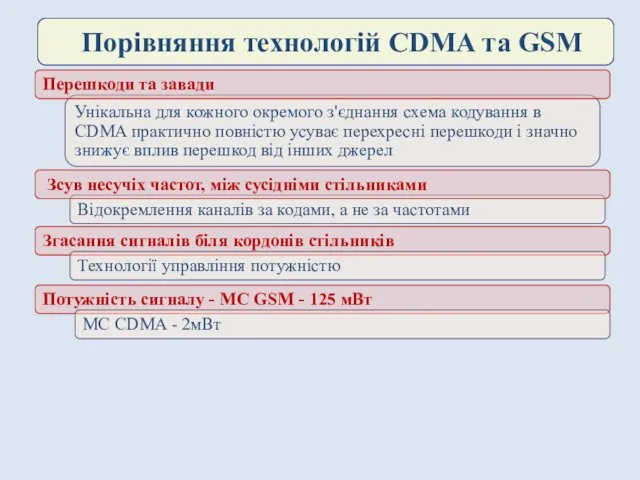

- 14. Порівняння технологій CDMA та GSM Унікальна для кожного окремого з'єднання схема кодування в CDMA практично повністю

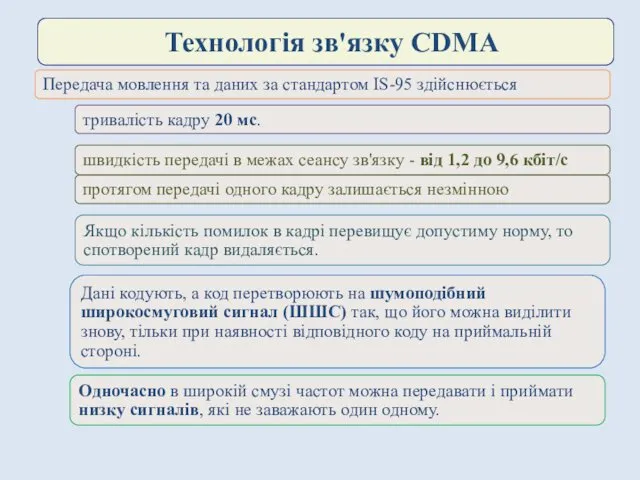

- 15. Технологія зв'язку CDMA Передача мовлення та даних за стандартом IS-95 здійснюється тривалість кадру 20 мс. швидкість

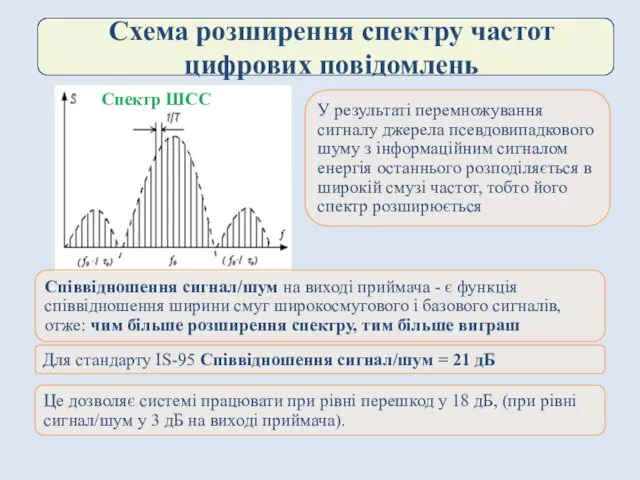

- 16. Схема розширення спектру частот цифрових повідомлень Вихідний модулюючий сигнал (аудіо) з смугою всього кілька кГц розподіляють

- 17. Схема розширення спектру частот цифрових повідомлень Спектр ШСС У результаті перемножування сигналу джерела псевдовипадкового шуму з

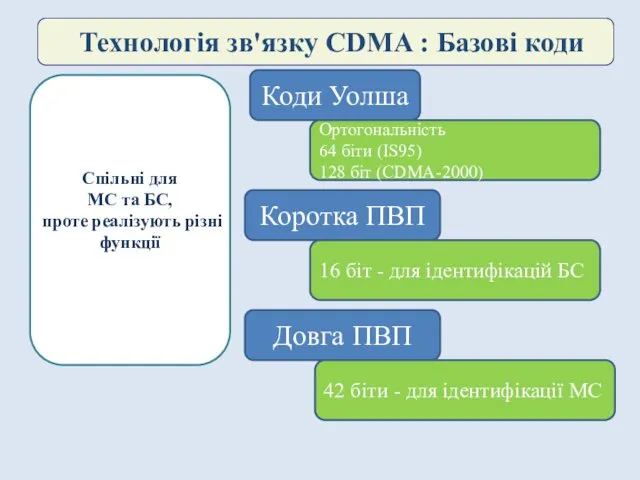

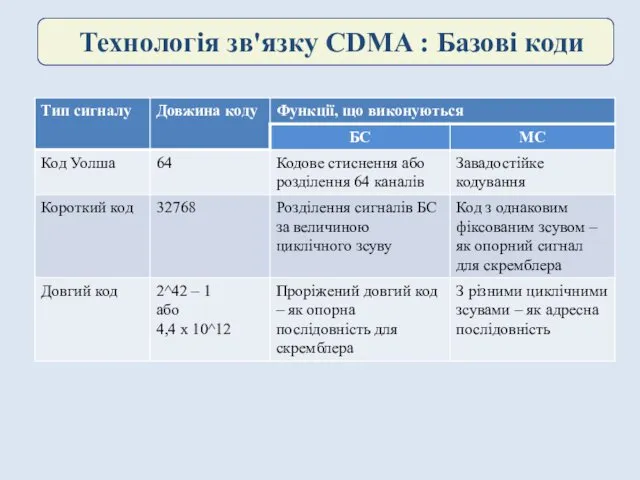

- 18. Технологія зв'язку CDMA : Базові коди Коди Уолша Ортогональність 64 біти (IS95) 128 біт (CDMA-2000) Коротка

- 19. Технологія зв'язку CDMA : Базові коди

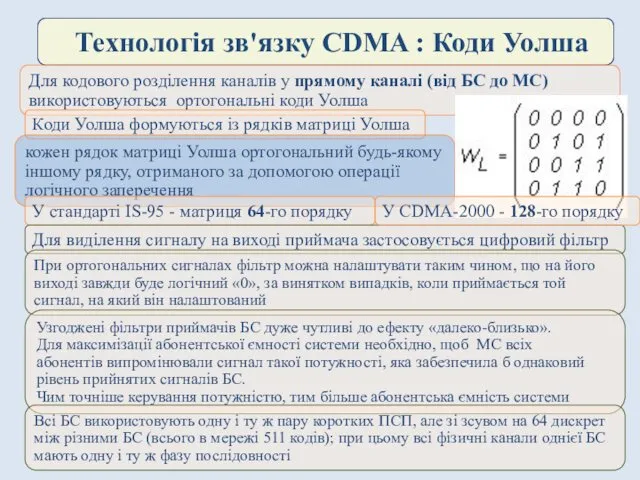

- 20. Технологія зв'язку CDMA : Коди Уолша Для кодового розділення каналів у прямому каналі (від БС до

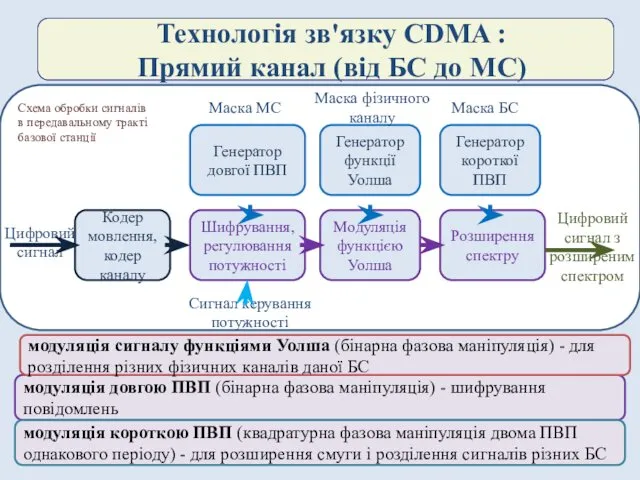

- 21. Схема обробки сигналів в передавальному тракті базової станції Технологія зв'язку CDMA : Прямий канал (від БС

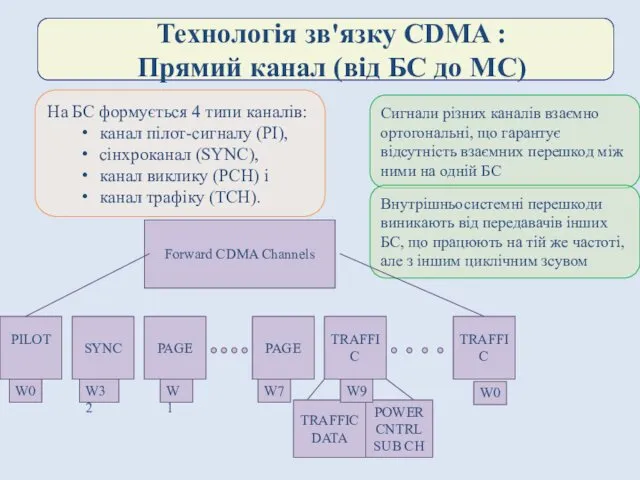

- 22. Технологія зв'язку CDMA : Прямий канал (від БС до МС) На БС формується 4 типи каналів:

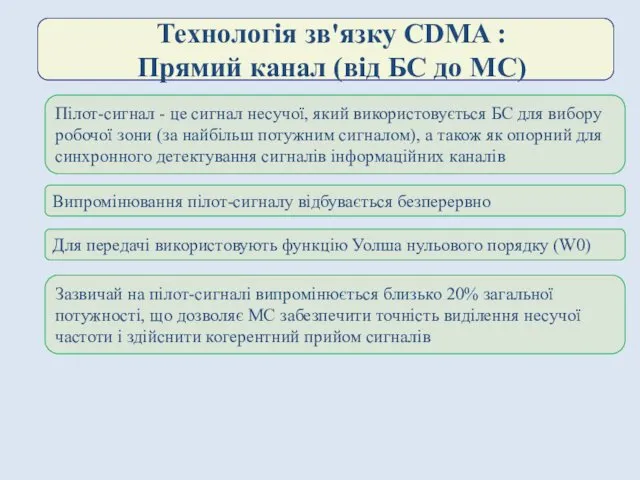

- 23. Технологія зв'язку CDMA : Прямий канал (від БС до МС) Пілот-сигнал - це сигнал несучої, який

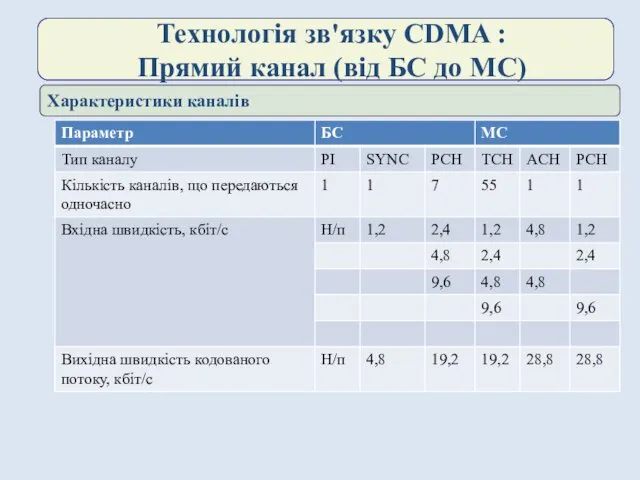

- 24. Технологія зв'язку CDMA : Прямий канал (від БС до МС) Характеристики каналів

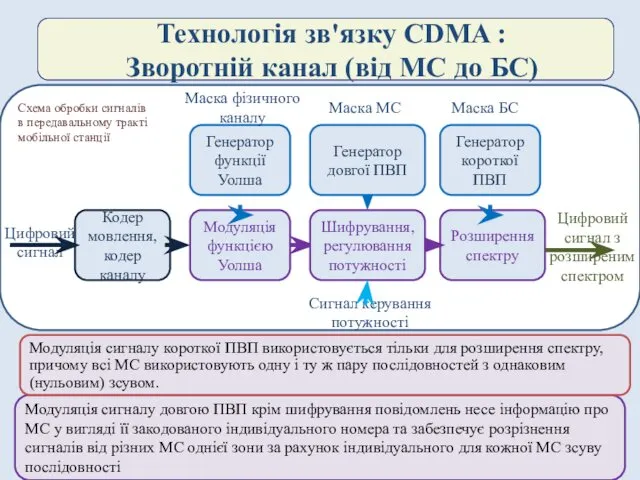

- 25. Схема обробки сигналів в передавальному тракті мобільної станції Технологія зв'язку CDMA : Зворотній канал (від МС

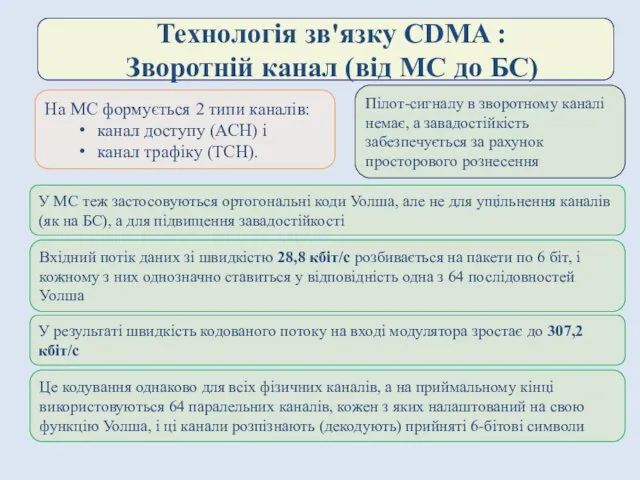

- 26. Технологія зв'язку CDMA : Зворотній канал (від МС до БС) На МС формується 2 типи каналів:

- 27. Технологія зв'язку CDMA : Загальна схема Дані 9,6 кбіт/с Кодування за Уолшем та перемежування Джерело ПВП

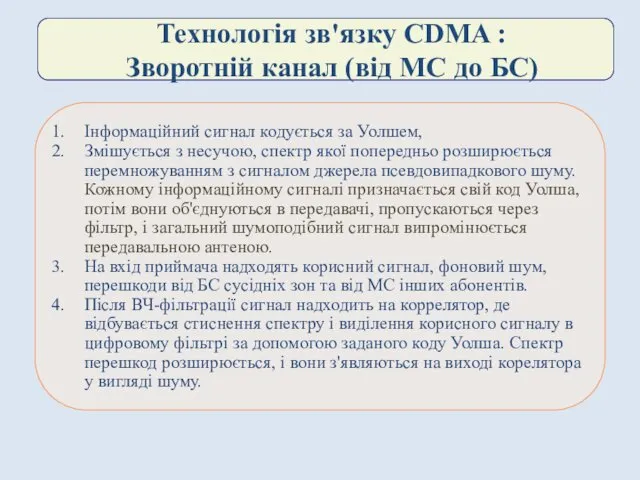

- 28. Технологія зв'язку CDMA : Зворотній канал (від МС до БС) Інформаційний сигнал кодується за Уолшем, Змішується

- 29. Технологія зв'язку CDMA : Схема керування потужності в прямому каналі

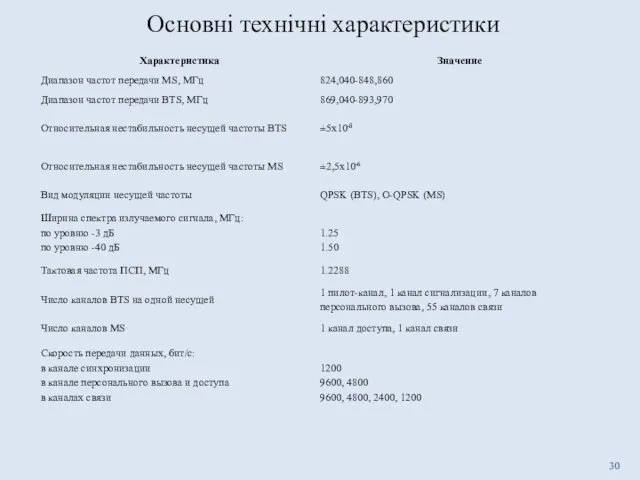

- 30. Основні технічні характеристики

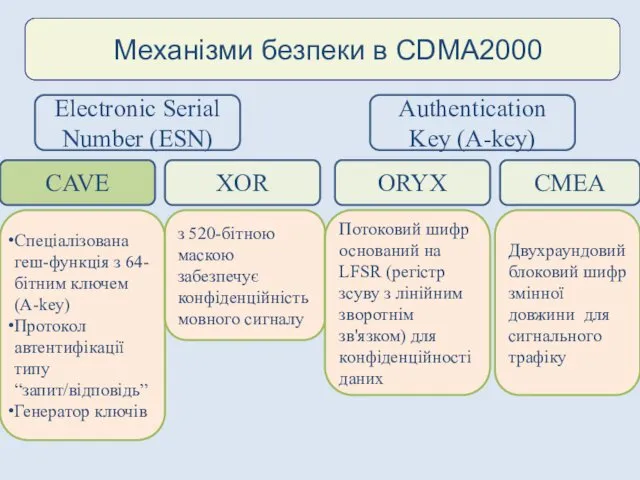

- 31. Механізми безпеки в CDMA2000 Electronic Serial Number (ESN) Authentication Key (A-key) CAVE Спеціалізована геш-функція з 64-бітним

- 32. Механізми безпеки в CDMA2000 Інтернет MIN, ESN RAND AUTH (AUTH, k) = CAVE(Akey, RAND) PSTN Центр

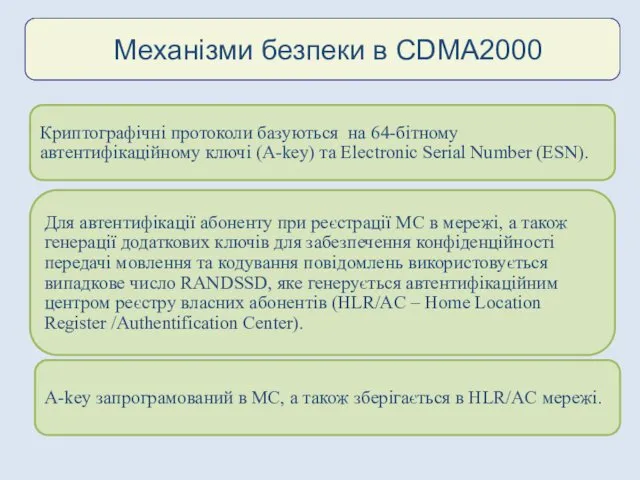

- 33. Механізми безпеки в CDMA2000 Криптографічні протоколи базуються на 64-бітному автентифікаційному ключі (A-key) та Electronic Serial Number

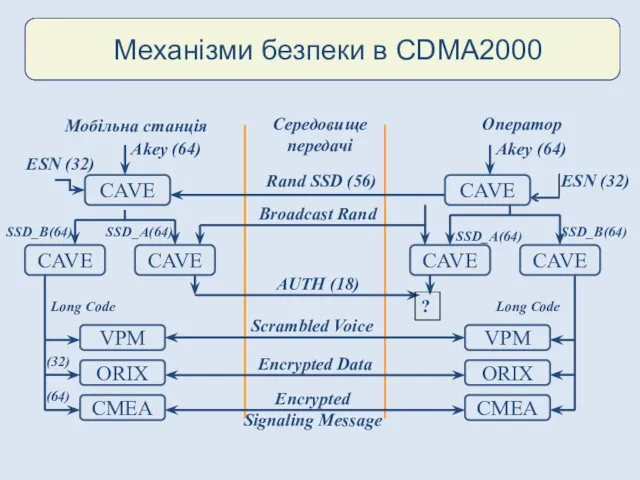

- 34. Механізми безпеки в CDMA2000 Мобільна станція Середовище передачі Оператор CAVE ESN (32) Akey (64) Rand SSD

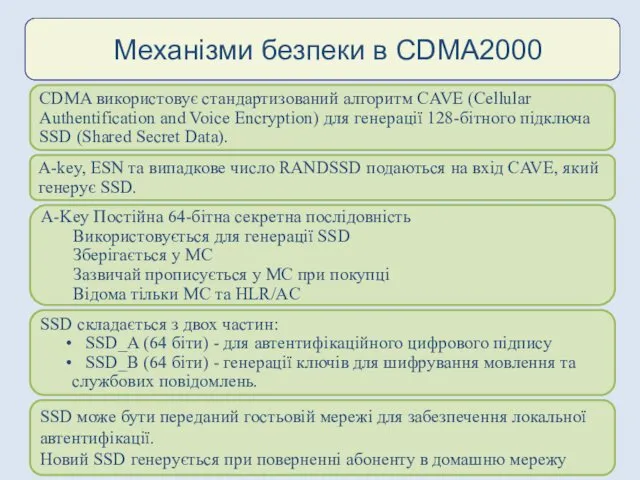

- 35. CDMA використовує стандартизований алгоритм CAVE (Cellular Authentification and Voice Encryption) для генерації 128-бітного підключа SSD (Shared

- 36. Безпека передачі мовлення, даних та службових повідомлень

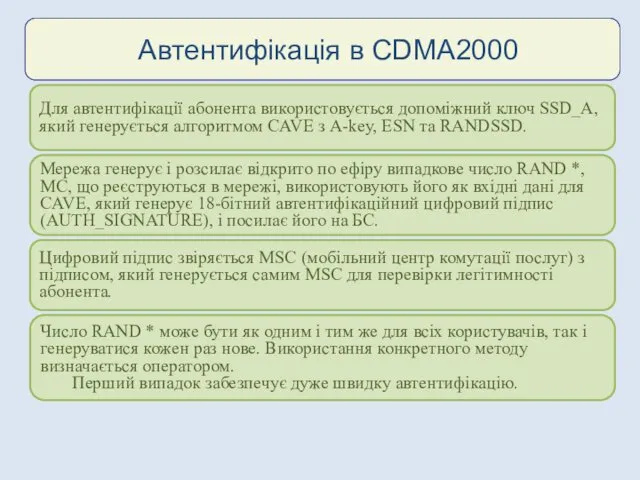

- 37. Для автентифікації абонента використовується допоміжний ключ SSD_A, який генерується алгоритмом CAVE з A-key, ESN та RANDSSD.

- 38. І МС, і БС ведуть 6-бітні лічильники викликів, що забезпечує можливість детектування роботи двійників: для цього

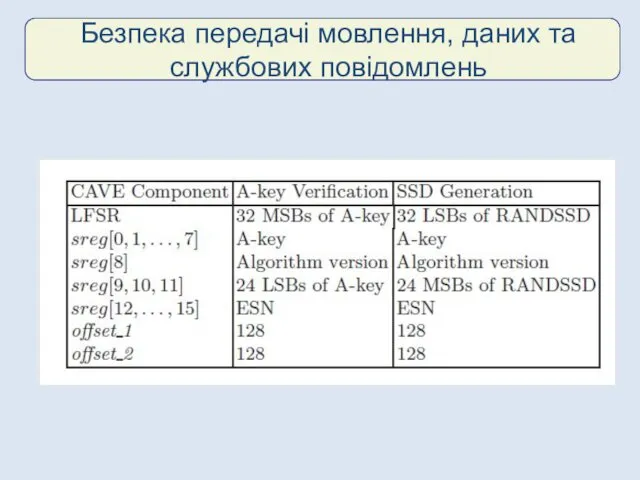

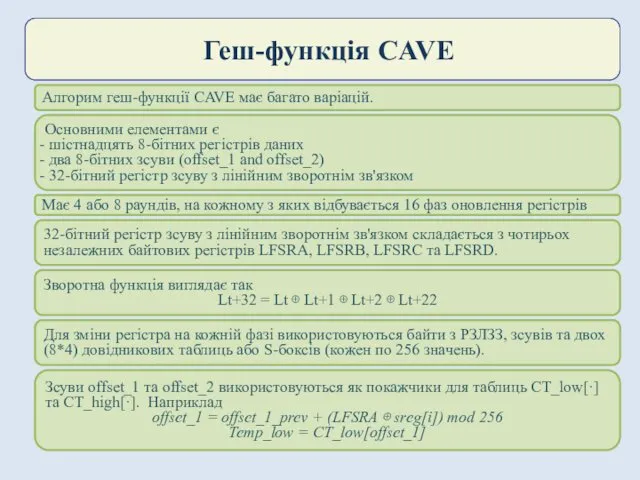

- 39. Геш-функція CAVE Алгорим геш-функції CAVE має багато варіацій. Основними елементами є шістнадцять 8-бітних регістрів даних два

- 40. Геш-функція CAVE Байт offset_1_prev - це попереднє значення байту offset, яке ініціалізовано як стала. CAVE циклічно

- 41. МС використовує підключ SSD_B і алгоритм CAVE для генерації Private Long Code Mask (успадковану від TDMA-мереж),

- 42. Безпека передачі даних: Потоковий шифр ORYX ORYX – це простий потоковий шифр, який оснований на регістрах

- 43. Безпека передачі даних: Потоковий шифр ORYX Перестановка L незмінна на час виклику і формується з відомого

- 44. Безпека передачі службових повідомлень : Блоковий шифр CMEA Симетричний блоковий шифр, який призначений для шифрування каналу

- 45. Безпека передачі мовлення Voice Privacy Mask Безпека передачі мовленевого сигналу може бути реалізована на основі скремблювання

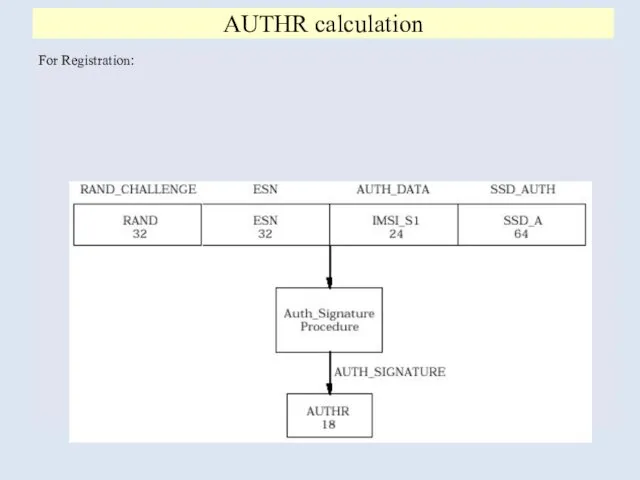

- 46. For Registration: AUTHR calculation

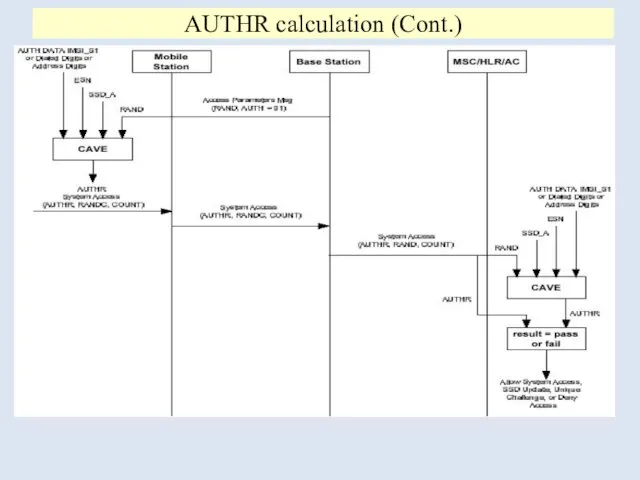

- 47. AUTHR calculation (Cont.)

- 48. Authentication Procedures Managing Shared Secret Data Authentication Calculations Managing the Call History Parameter

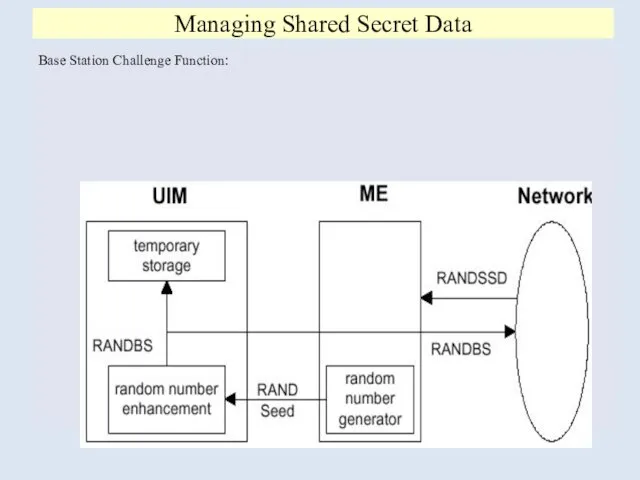

- 49. Managing Shared Secret Data Base Station Challenge Function:

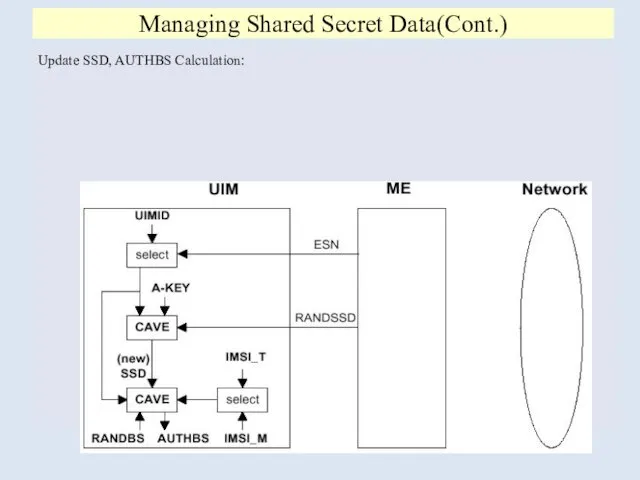

- 50. Update SSD, AUTHBS Calculation: Managing Shared Secret Data(Cont.)

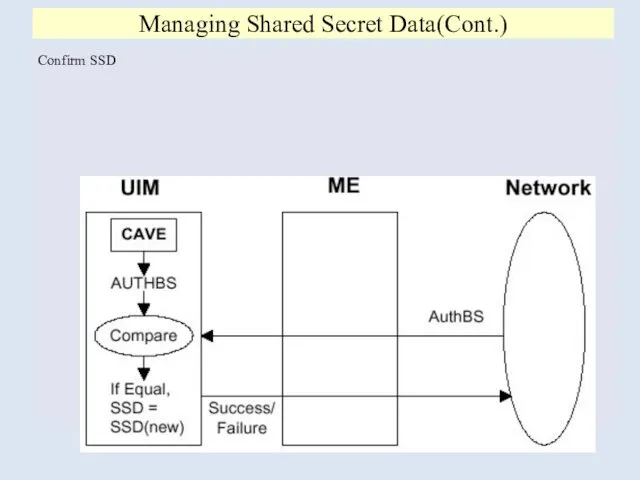

- 51. Confirm SSD Managing Shared Secret Data(Cont.)

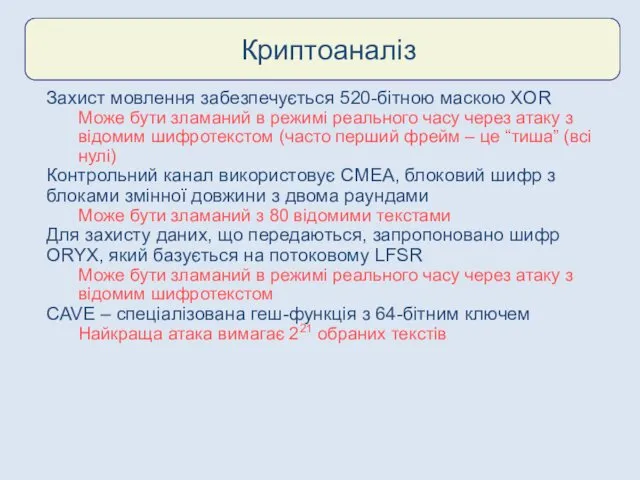

- 52. Криптоаналіз Захист мовлення забезпечується 520-бітною маскою XOR Може бути зламаний в режимі реального часу через атаку

- 53. Безпека A-key Перепрограмований Завод Продавець в точці продажу Абонент по телефону Через бездротове надання послуг -

- 55. Скачать презентацию

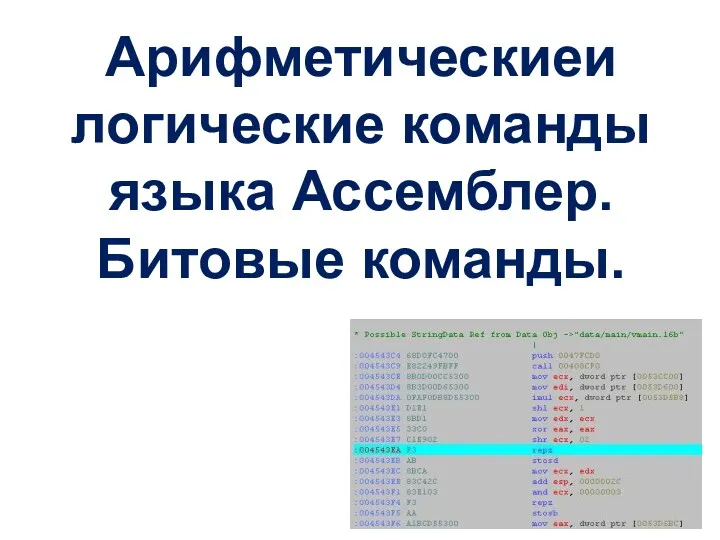

Арифметические и логические команды языка Ассемблер. Битовые команды

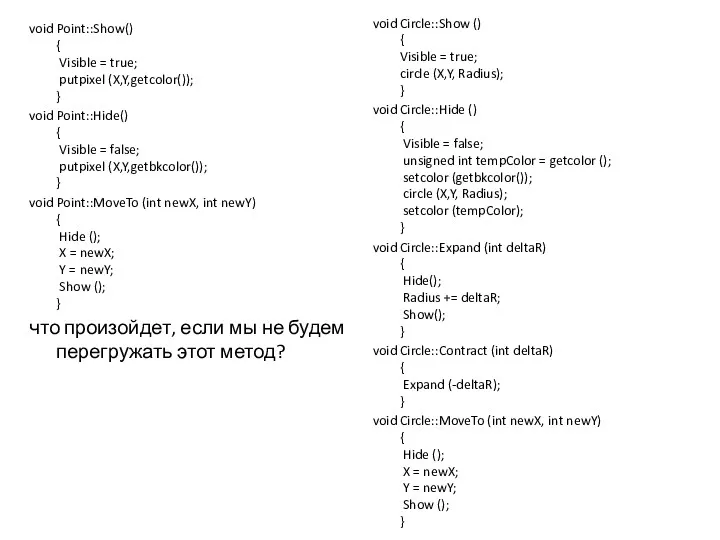

Арифметические и логические команды языка Ассемблер. Битовые команды ООП 4. Раннее или позднее связывание

ООП 4. Раннее или позднее связывание Информационная безопасность в системе национальной безопасности РФ. Базовые принципы обеспечения информационной безопасности

Информационная безопасность в системе национальной безопасности РФ. Базовые принципы обеспечения информационной безопасности Лекции по программированию на ассемблере

Лекции по программированию на ассемблере Понятия алгебры логики, логические выражения и логические операции

Понятия алгебры логики, логические выражения и логические операции Условная компиляция

Условная компиляция Опасности в Интернете

Опасности в Интернете Системы автоматического управления. Основные понятия и определения

Системы автоматического управления. Основные понятия и определения Компьютерные сети, назначение

Компьютерные сети, назначение Передача и хранение информации

Передача и хранение информации Етикет електронного листування. (7 клас)

Етикет електронного листування. (7 клас) Кто миллион возьмет

Кто миллион возьмет Иллюстрированные правила игры. Twilight imperium 3rd edition

Иллюстрированные правила игры. Twilight imperium 3rd edition Цифровые мониторы для размещения рекламы

Цифровые мониторы для размещения рекламы Мультиагентная технология (МАТ)

Мультиагентная технология (МАТ) Презентация История языков программирования

Презентация История языков программирования Електронні таблиці Microsoft Excel

Електронні таблиці Microsoft Excel Современный ethernet

Современный ethernet Переводы чисел в десятичную позиционную систему счисления

Переводы чисел в десятичную позиционную систему счисления Представление графических данных. Форматы графических данных

Представление графических данных. Форматы графических данных Информационные ресурсы. Этические и правовые нормы информационной деятельности

Информационные ресурсы. Этические и правовые нормы информационной деятельности Реляционная модель данных. (Лекция 3)

Реляционная модель данных. (Лекция 3) Представление числовой информации с помощью систем счисления

Представление числовой информации с помощью систем счисления 16-сабақ. Ғаламтормен дұрыс жұмыс жасау -мәдениет

16-сабақ. Ғаламтормен дұрыс жұмыс жасау -мәдениет Совершенствование работы станции технического обслуживания автомобилей путем создания клиентской базы данных

Совершенствование работы станции технического обслуживания автомобилей путем создания клиентской базы данных 06-Understanding JavaScript and Coding Essentials

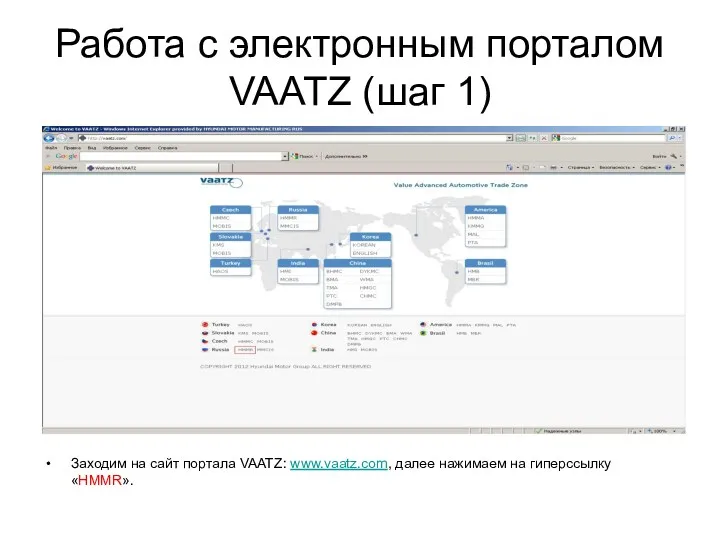

06-Understanding JavaScript and Coding Essentials Работа с электронным порталом Vaatz

Работа с электронным порталом Vaatz Автоматизированная система управления техническим обслуживанием и ремонтом на основе программного обеспечения TRIM

Автоматизированная система управления техническим обслуживанием и ремонтом на основе программного обеспечения TRIM