Содержание

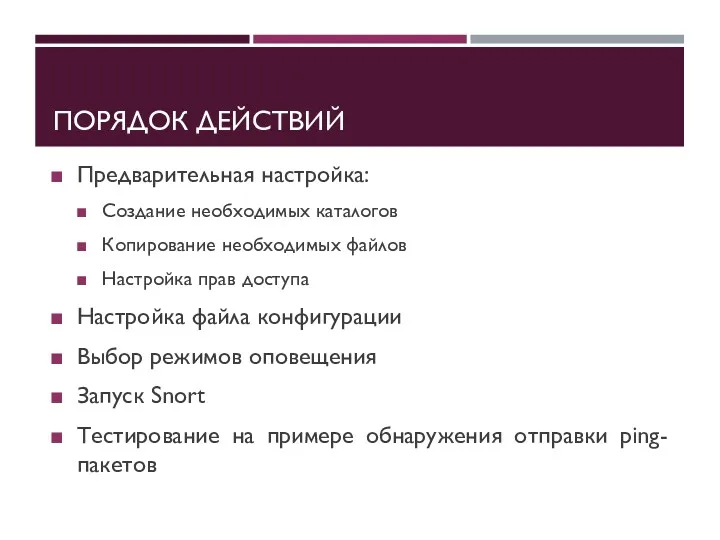

- 2. ПОРЯДОК ДЕЙСТВИЙ Предварительная настройка: Создание необходимых каталогов Копирование необходимых файлов Настройка прав доступа Настройка файла конфигурации

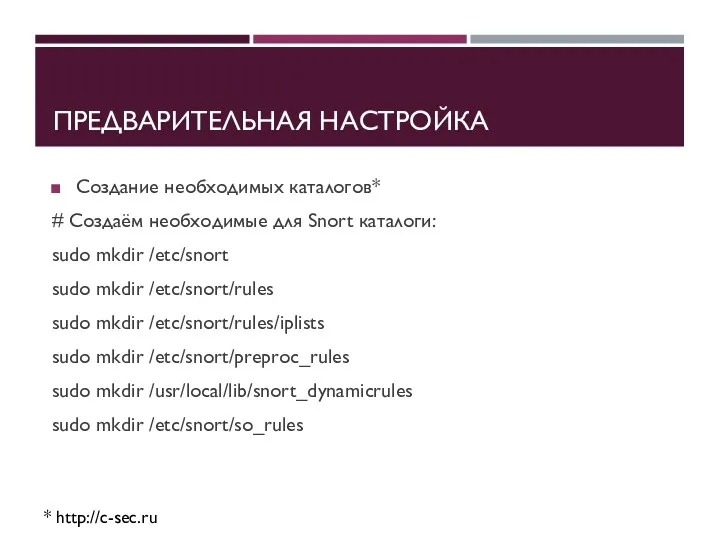

- 3. ПРЕДВАРИТЕЛЬНАЯ НАСТРОЙКА Создание необходимых каталогов* # Создаём необходимые для Snort каталоги: sudo mkdir /etc/snort sudo mkdir

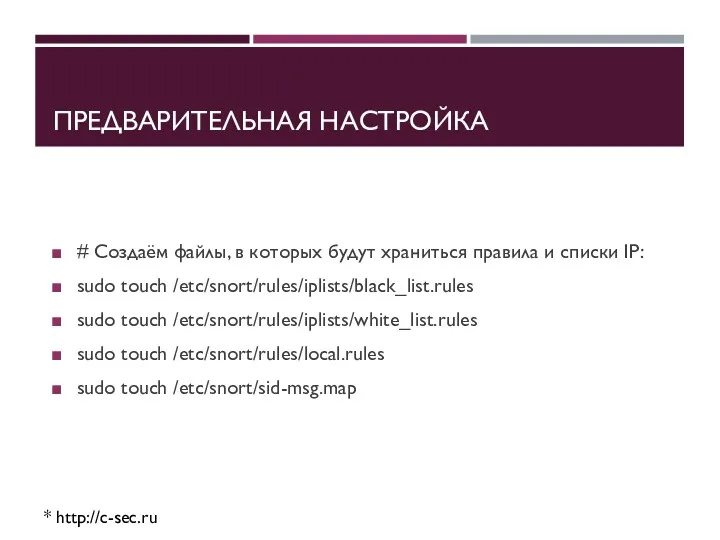

- 4. ПРЕДВАРИТЕЛЬНАЯ НАСТРОЙКА # Создаём файлы, в которых будут храниться правила и списки IP: sudo touch /etc/snort/rules/iplists/black_list.rules

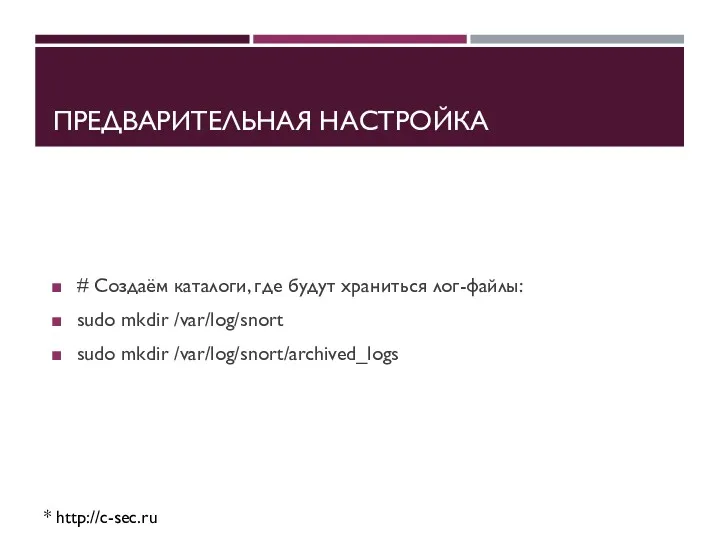

- 5. ПРЕДВАРИТЕЛЬНАЯ НАСТРОЙКА # Создаём каталоги, где будут храниться лог-файлы: sudo mkdir /var/log/snort sudo mkdir /var/log/snort/archived_logs *

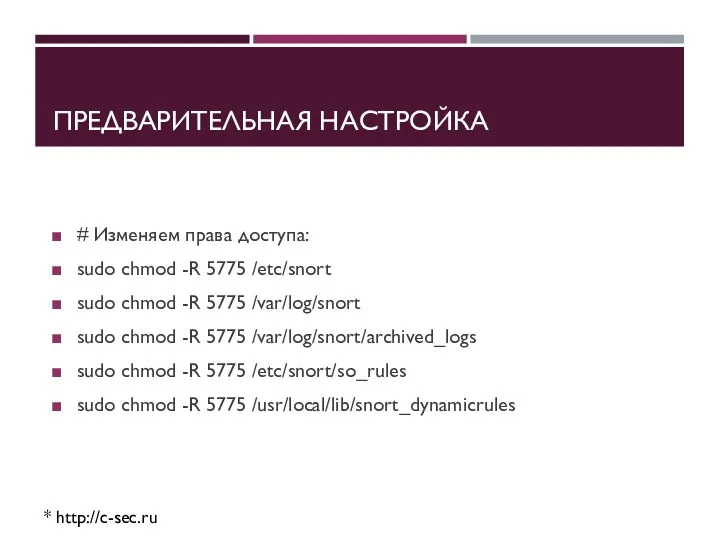

- 6. ПРЕДВАРИТЕЛЬНАЯ НАСТРОЙКА # Изменяем права доступа: sudo chmod -R 5775 /etc/snort sudo chmod -R 5775 /var/log/snort

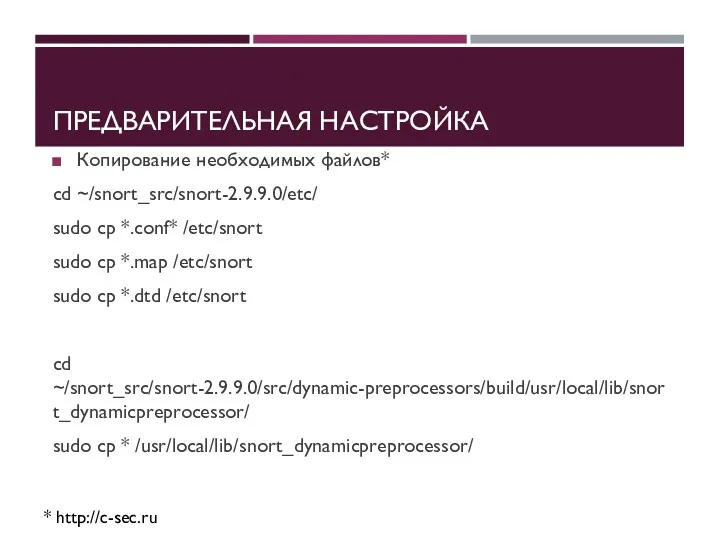

- 7. ПРЕДВАРИТЕЛЬНАЯ НАСТРОЙКА Копирование необходимых файлов* cd ~/snort_src/snort-2.9.9.0/etc/ sudo cp *.conf* /etc/snort sudo cp *.map /etc/snort sudo

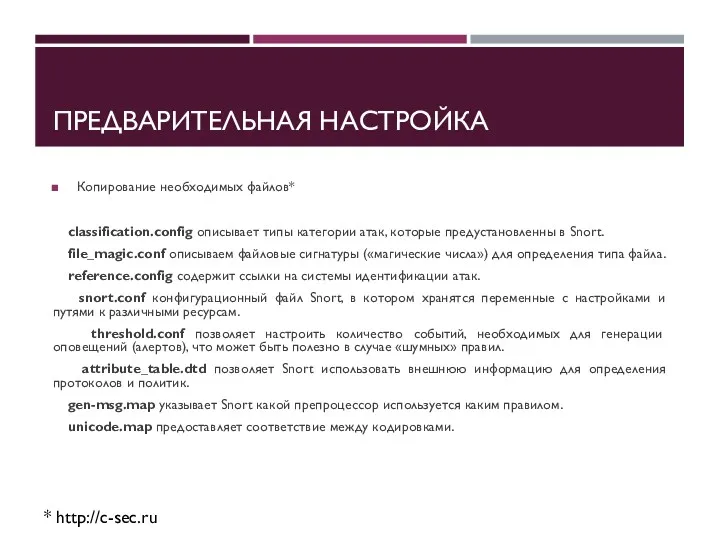

- 8. ПРЕДВАРИТЕЛЬНАЯ НАСТРОЙКА Копирование необходимых файлов* classification.config описывает типы категории атак, которые предустановленны в Snort. file_magic.conf описываем

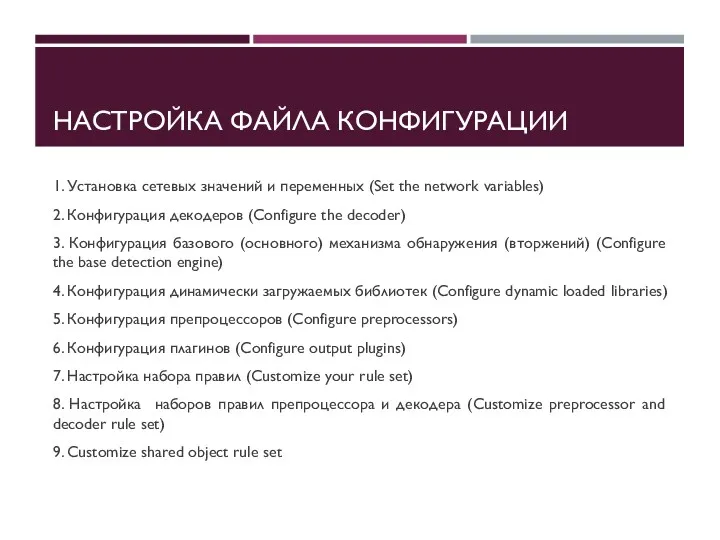

- 9. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ 1. Установка сетевых значений и переменных (Set the network variables) 2. Конфигурация декодеров

- 10. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ # Step #1: Set the network variables. For more information, see README.variables Задание

- 11. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ # Step #1: Set the network variables. For more information, see README.variables Настройка

- 12. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ # Step #1: Set the network variables. For more information, see README.variables Настройка

- 13. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ # Step #2: Configure the decoder. For more information, see README.decode Содержит конфигурационные

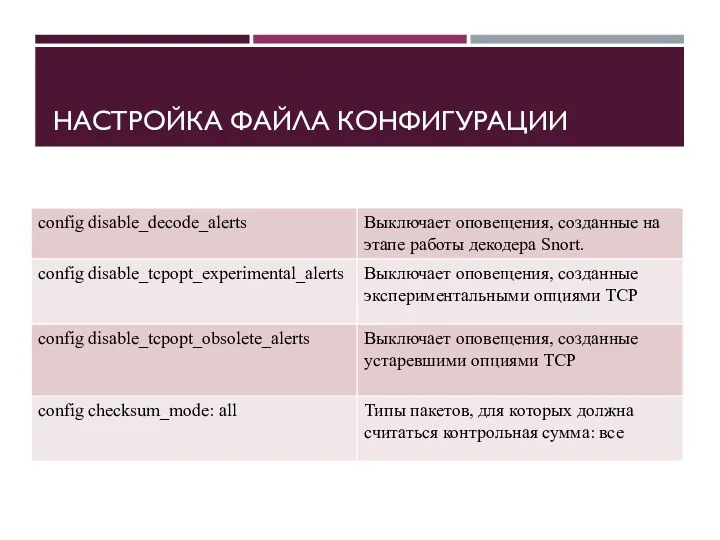

- 14. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ # Step #2: Configure the decoder. For more information, see README.decode Некоторые директивы:

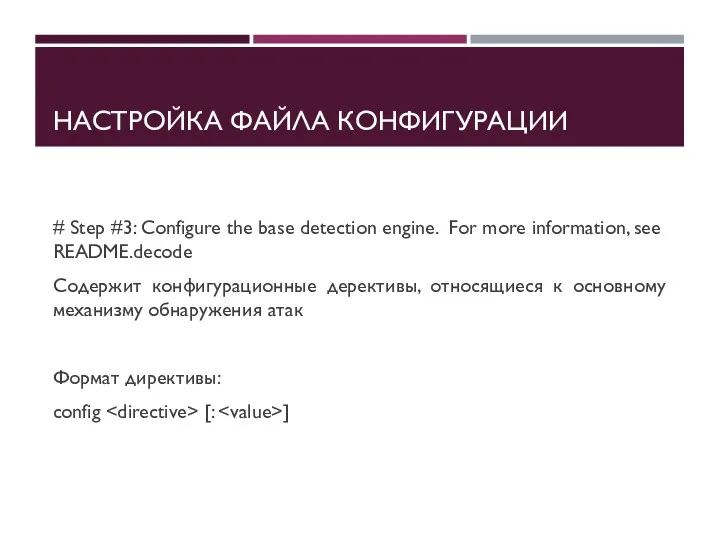

- 15. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ # Step #3: Configure the base detection engine. For more information, see README.decode

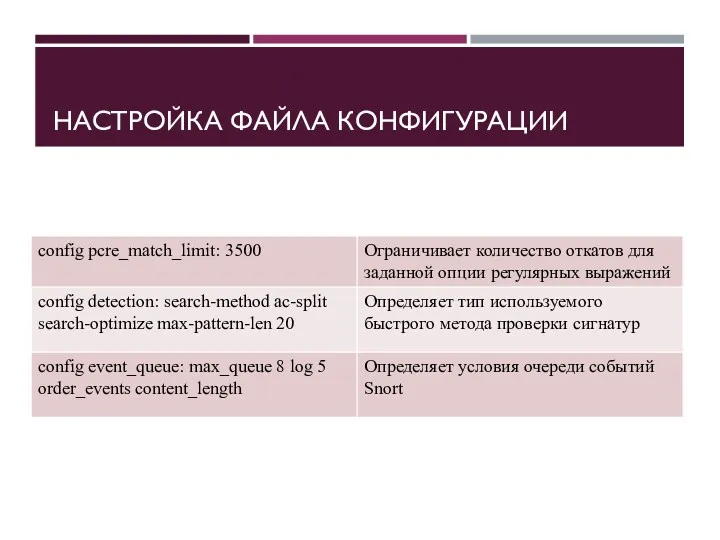

- 16. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ # Step #3: Configure the base detection engine. For more information, see README.decode

- 17. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ Step #4: Configure dynamic loaded libraries. Содержит пути к динамическим загружаемым библиотекам: Динамическим

- 18. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ Step #5: Configure preprocessors Содержит указания на использование препроцессоров в формате preprocessor preprocessor

- 19. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ Step #6: Configure output plugins Содержит указания на подключение различных модулей вывода

- 20. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ Step #7: Customize your rule set Содержит указания на подключение различных наборов правил

- 21. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ Step #7: Customize your rule set Создание первого тестового правила для Snort* В

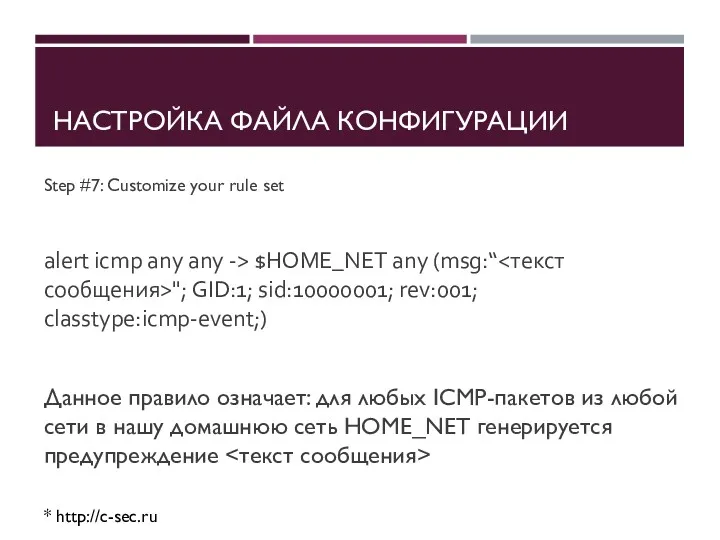

- 22. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ Step #7: Customize your rule set alert icmp any any -> $HOME_NET any

- 23. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ Step #7: Customize your rule set После создания файла следует запустить проверку корректности

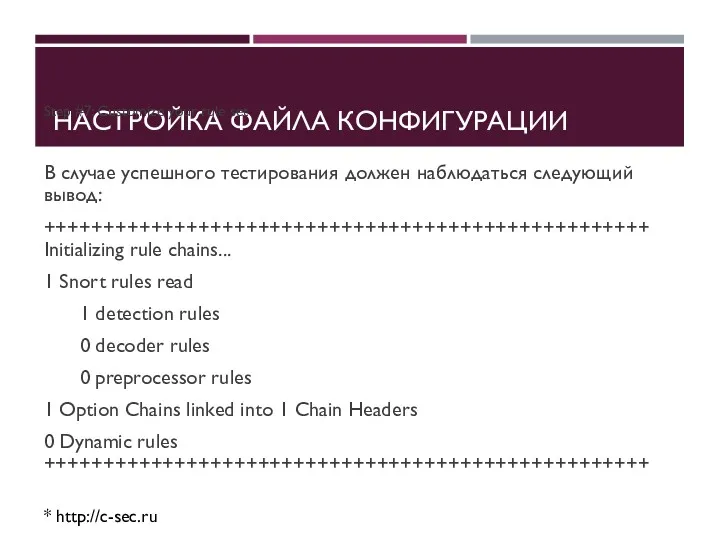

- 24. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ Step #7: Customize your rule set В случае успешного тестирования должен наблюдаться следующий

- 25. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ Step #8: Customize your preprocessor and decoder alerts Содержит указания на подключение различных

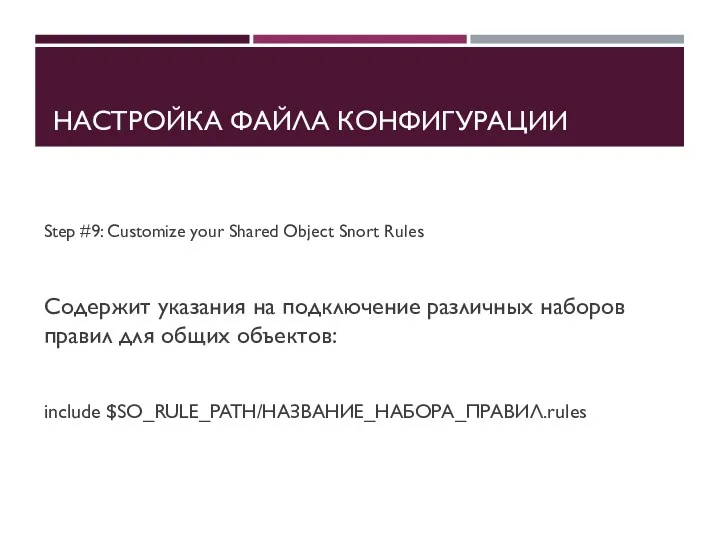

- 26. НАСТРОЙКА ФАЙЛА КОНФИГУРАЦИИ Step #9: Customize your Shared Object Snort Rules Содержит указания на подключение различных

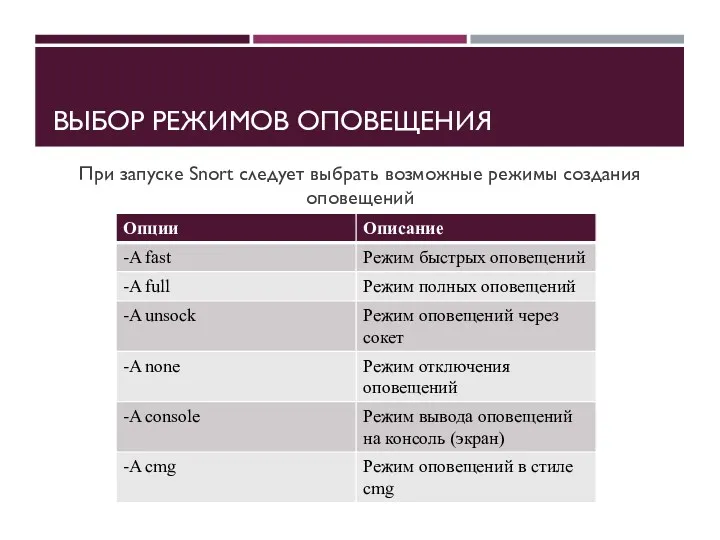

- 27. ВЫБОР РЕЖИМОВ ОПОВЕЩЕНИЯ При запуске Snort следует выбрать возможные режимы создания оповещений

- 29. Скачать презентацию

Возможности прокси-сервера Squid

Возможности прокси-сервера Squid Построение модели

Построение модели Формат IFC

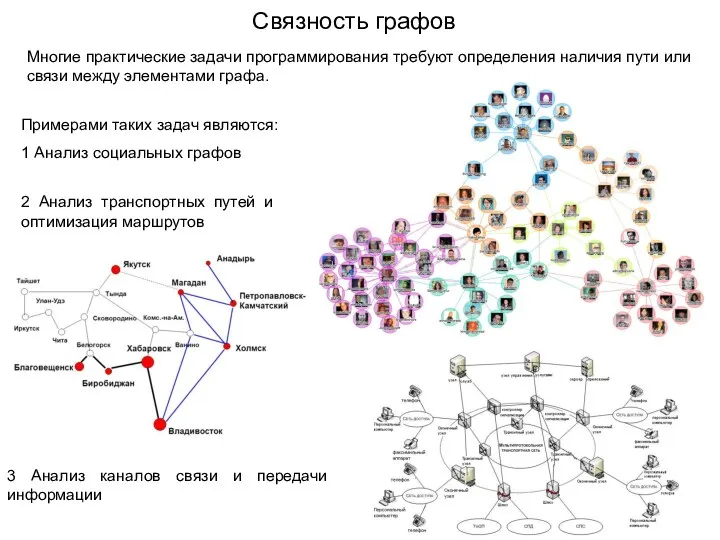

Формат IFC Связность графов

Связность графов Машинный лабиринт

Машинный лабиринт Опыт внедрения BDD в разработку

Опыт внедрения BDD в разработку Операторы графики на языке программирования QBasik Диск

Операторы графики на языке программирования QBasik Диск Электронная цифровая подпись (ЭЦП)

Электронная цифровая подпись (ЭЦП) Объектно-ориентированное программирование

Объектно-ориентированное программирование Как подать заявление на повышенную стипендию через личный кабинет

Как подать заявление на повышенную стипендию через личный кабинет 1C:CRM. Модуль для 1С:ERP и 1С:КА2, обзор решения

1C:CRM. Модуль для 1С:ERP и 1С:КА2, обзор решения Пример ER- диаграммы

Пример ER- диаграммы Облачная телефония

Облачная телефония Всероссийский урок безопасности школьников в сети Интернет

Всероссийский урок безопасности школьников в сети Интернет Java.SE.03. Класс String

Java.SE.03. Класс String Курсовой проект: Проектирование локальной сети предприятия

Курсовой проект: Проектирование локальной сети предприятия Разработка программы электронного тестирования для учащихся 9-ых классов по предмету География

Разработка программы электронного тестирования для учащихся 9-ых классов по предмету География Технология обработки текстовой информации

Технология обработки текстовой информации Программирование на Python. Создание Telegram-бота. Часть 1. 23 занятие

Программирование на Python. Создание Telegram-бота. Часть 1. 23 занятие Списки. Модуль 2. Урок 3. Международная школа программирования для детей

Списки. Модуль 2. Урок 3. Международная школа программирования для детей Структуры и объединения

Структуры и объединения Каналы связи. Передача информации между компьютерами

Каналы связи. Передача информации между компьютерами Алгоритм и алгоритмические структуры

Алгоритм и алгоритмические структуры Урок по информатике в 7 классе Модели объектов и их назначение

Урок по информатике в 7 классе Модели объектов и их назначение Теория графов. Планарные графы

Теория графов. Планарные графы Компьютерная графика

Компьютерная графика Introduction

Introduction Интерактивная игра. Безопасность школьников в сети Интернет

Интерактивная игра. Безопасность школьников в сети Интернет