Содержание

- 2. Сирия. Январь 2018.Атака БПЛА. Рисунок 1 2

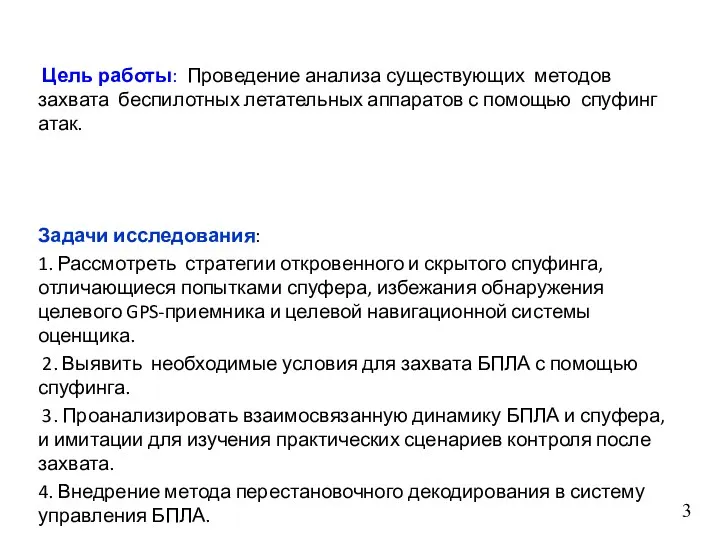

- 3. Цель работы: Проведение анализа существующих методов захвата беспилотных летательных аппаратов с помощью спуфинг атак. Задачи исследования:

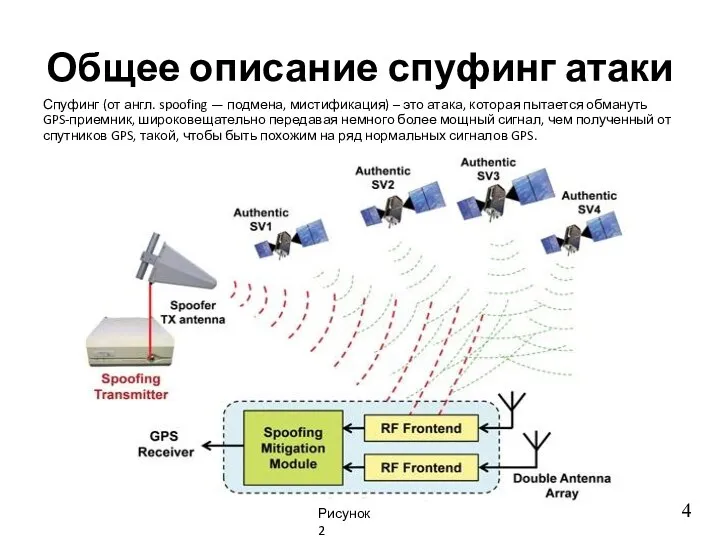

- 4. Общее описание спуфинг атаки Спуфинг (от англ. spoofing — подмена, мистификация) – это атака, которая пытается

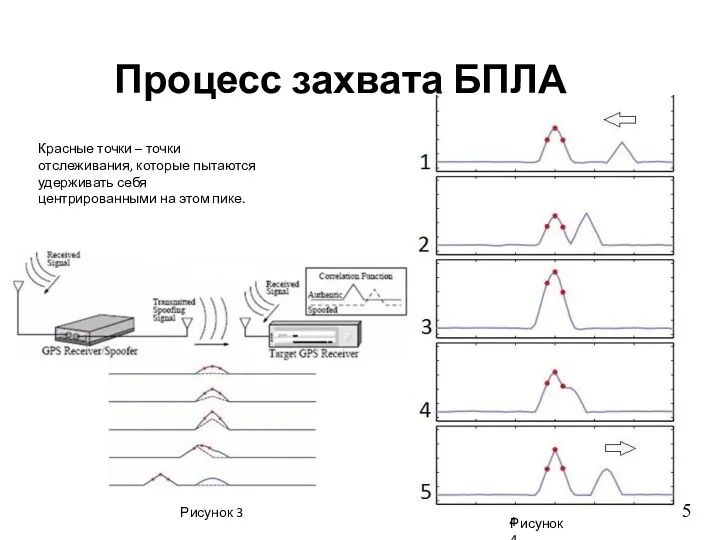

- 5. Процесс захвата БПЛА Красные точки – точки отслеживания, которые пытаются удерживать себя центрированными на этом пике.

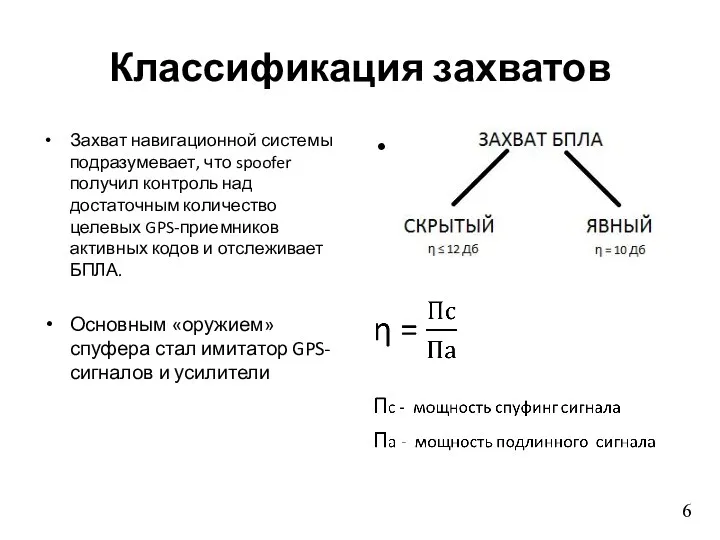

- 6. Классификация захватов Захват навигационной системы подразумевает, что spoofer получил контроль над достаточным количество целевых GPS-приемников активных

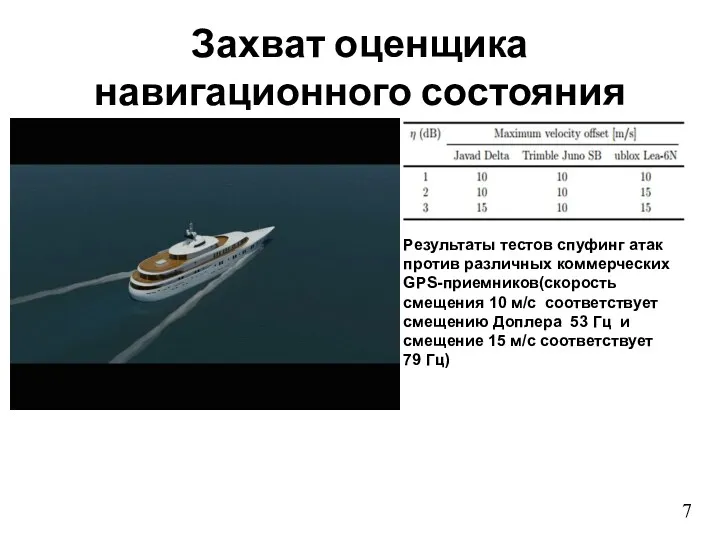

- 7. Захват оценщика навигационного состояния Результаты тестов спуфинг атак против различных коммерческих GPS-приемников(скорость смещения 10 м/с соответствует

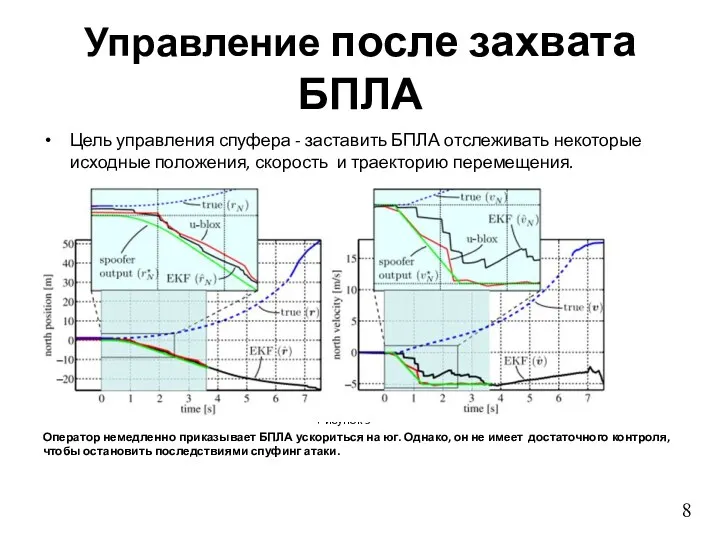

- 8. Управление после захвата БПЛА Цель управления спуфера - заставить БПЛА отслеживать некоторые исходные положения, скорость и

- 9. Проблемы возникающие при захвате Тенезация антенны Расположение антенны Рисунок 6 9

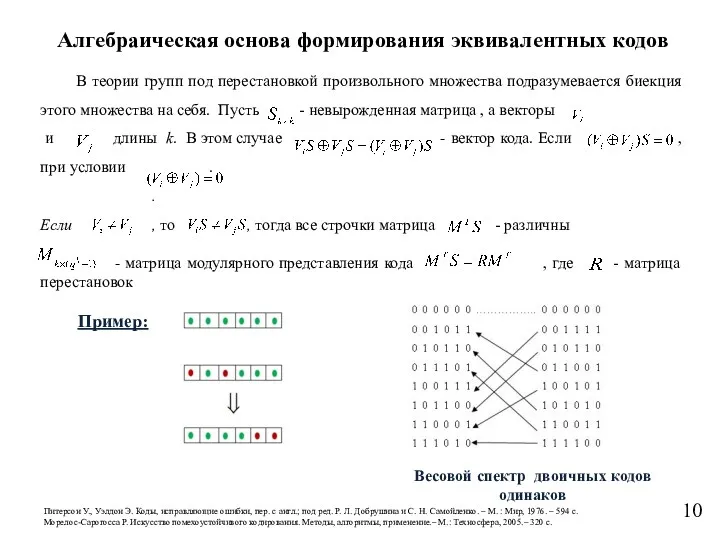

- 10. Алгебраическая основа формирования эквивалентных кодов В теории групп под перестановкой произвольного множества подразумевается биекция этого множества

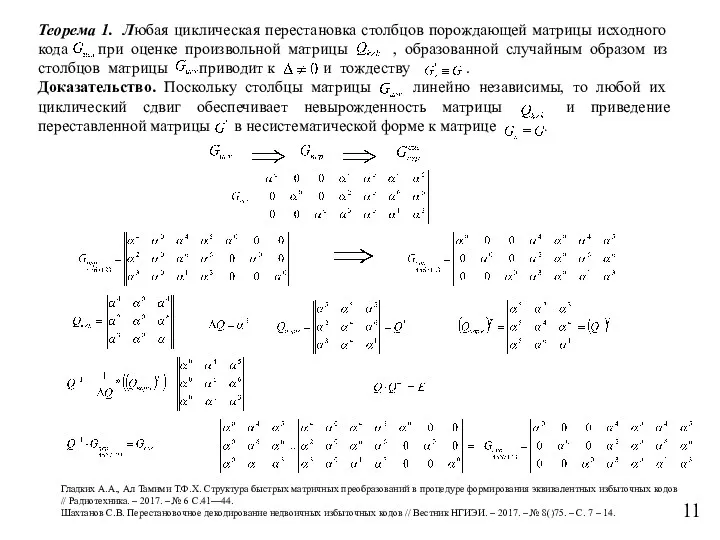

- 11. Теорема 1. Любая циклическая перестановка столбцов порождающей матрицы исходного кода при оценке произвольной матрицы , образованной

- 12. Выводы Развитие беспроводных сенсорных сетей требует предвидения спуфинг атак и разработку методов противодействия таким акциям. В

- 14. Скачать презентацию

Компьютерная графика

Компьютерная графика Средства обеспечение компьютерной безопасности. Антивирусные программы

Средства обеспечение компьютерной безопасности. Антивирусные программы Сериализация. (Лекция 4)

Сериализация. (Лекция 4) Алгоритмы и модели трассировки печатных соединений в ЭС. Лекция 5

Алгоритмы и модели трассировки печатных соединений в ЭС. Лекция 5 Дистанционное обучение

Дистанционное обучение Анализ данных в реляционных БД на примере СУБД MS Access

Анализ данных в реляционных БД на примере СУБД MS Access Microsoft Word Работа с объектами

Microsoft Word Работа с объектами Программный продукт АРМ Экспедитор 1015

Программный продукт АРМ Экспедитор 1015 Повторение Адрес клетки. Устройства компьютера

Повторение Адрес клетки. Устройства компьютера Школьная библиотека: Копилочка. Инновационные формы профессионального взаимодействия

Школьная библиотека: Копилочка. Инновационные формы профессионального взаимодействия Устав команды поддержки

Устав команды поддержки Тармақталу алгоритмдерін программалау

Тармақталу алгоритмдерін программалау SOLID (single responsibility, openclosed, Liskov substitution, interface segregation, dependency inversion)

SOLID (single responsibility, openclosed, Liskov substitution, interface segregation, dependency inversion) Основы программирования. Лекция № 2

Основы программирования. Лекция № 2 Программалау тарихы

Программалау тарихы тест Растровая и векторная графика

тест Растровая и векторная графика Web-программирование

Web-программирование Информация о платформах дистанционного обучения

Информация о платформах дистанционного обучения Перегрузка операторов. Лекция 38

Перегрузка операторов. Лекция 38 Web-сайт және түрлері

Web-сайт және түрлері Поиск информации в базе данных. ОГЭ по информатике, задача 12

Поиск информации в базе данных. ОГЭ по информатике, задача 12 Графические операторы языка Qbasic

Графические операторы языка Qbasic Система самообслуживания клиентов

Система самообслуживания клиентов Программирование на языке Паскаль

Программирование на языке Паскаль Одномерные массивы (последовательности)

Одномерные массивы (последовательности) Интенсив-курс по React JS

Интенсив-курс по React JS Istoria internetului/

Istoria internetului/ Методическая разработка урока Знаки и знаковые системы 8 класс

Методическая разработка урока Знаки и знаковые системы 8 класс