Содержание

- 2. Проблемы решения международных киберконфликтов Анонимная природа Интернета. Кроссграничный характер Интернета. Глобальные угрозы кибербезопасности На национальном уровне:

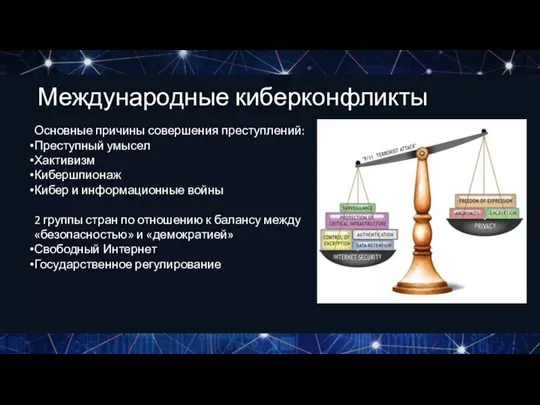

- 3. Основные причины совершения преступлений: Преступный умысел Хактивизм Кибершпионаж Кибер и информационные войны 2 группы стран по

- 4. Уровни систем ИБ или кибербезопасности Международный: международные нормативные и правовые акты. Национальный: национальное законодательство и правовая

- 5. Компьютерные преступления – это любое противоправное действие, при котором компьютер выступает либо как объект, против которого

- 6. 1. Advanced cybercrime (or high-tech crime) – sophisticated attacks against computer hardware and software; 1.1. Компьютер

- 7. Кража компьютерной информации (theft) Вымогательство (extortion) Мошенничество (fraud) Кража личности/идентичности (identity theft) Пиратство, распространение ПО и

- 8. Расхождения и унификация законодательства Унификация законодательства необходима для ликвидации безопасных убежищ для преступников и сбора доказательств

- 9. Расхождения и унификация законодательства 1. Исторические различия обусловлены разными правовыми семьями Основные правовые семьи континентально-европейское право,

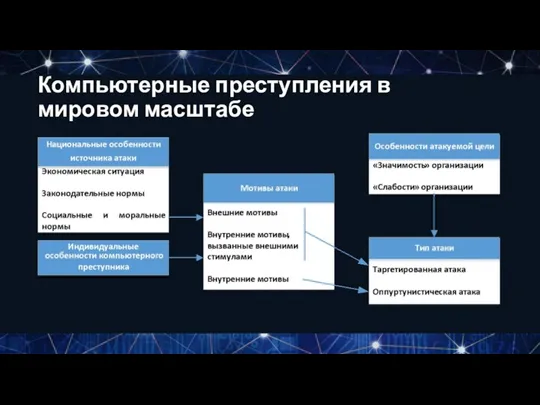

- 10. Компьютерные преступления в мировом масштабе Концепция привычной деятельности - риск преступления возрастает при взаимодействии: заинтересованного преступника,

- 11. Хакеры-исследователи или оld-school хакеры – хакеры заинтересованные в поиске элегантного решения и анализе систем на уязвимости.

- 12. Профессиональные хакеры или кракеры. Их основная цель - взлом компьютерной системы для кражи, модификации или уничтжения

- 13. Мотивация - это совокупность внутренних и внешних движущих сил, побуждающих человека действовать специфическим, целенаправленным образом; процесс

- 14. Мотивированное поведение

- 15. Вызванные социальными потребностями объединение с другими людьми, присоединение к группам Мотивированное поведение Вызванные потребностями в саморазвитии.

- 16. 1 Группа: социальные потребности Статус, узнаваемость. Смешанный тип. Мотив - желание войти в какую-то группу и

- 17. Внешние и внутренние мотивы Развлечение Саморазвитие Автономность Любопытство Гордость Интерес Деньги Наказание Статус Слава Обязательства

- 18. Внешние и внутренние мотивы Какие стимулы одновременно являются внешними и внутренними? Гордость Забава (веселье) Слава Деньги

- 19. Потоковое состояние

- 20. Сила мотивации Процессуальные теории мотивации: теория ожиданий и ценностей вознаграждений (валентности). Ожидания – субъективная оценка вероятности

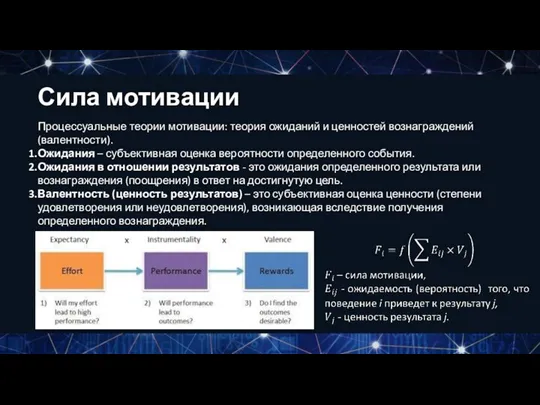

- 21. Сила мотивации

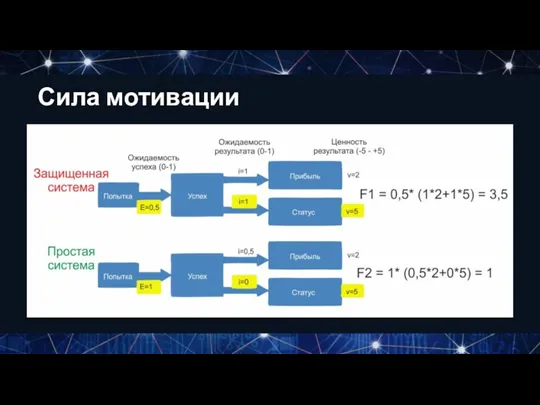

- 22. Компьютерные преступления в мировом масштабе

- 23. Кибертерроризм Компьютерный терроризм или кибертерроризм — это преднамеренное нанесение вреда или угроза нанесения вреда компьютерам и/или

- 24. Кибершпионаж и кибервойны Цель атак - попытка похитить: Корпоративные, промышленные и военные секреты. Информацию о критически

- 26. Скачать презентацию

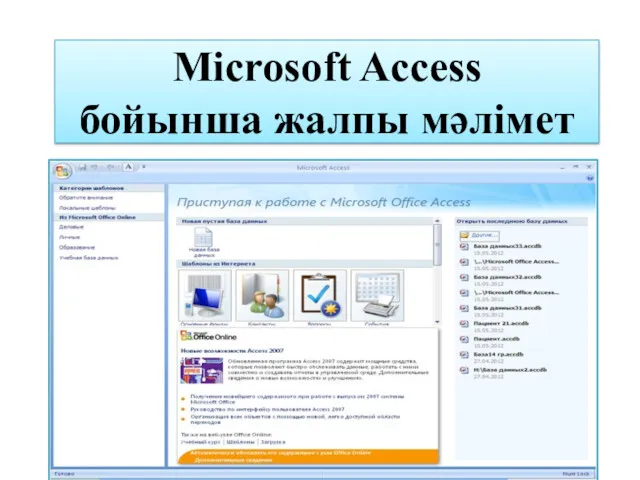

Microsoft Access бойынша жалпы мәлімет

Microsoft Access бойынша жалпы мәлімет Алгоритм сортировки кучей (Heap Sort)

Алгоритм сортировки кучей (Heap Sort) Интерфейс Windows API

Интерфейс Windows API Виды информационных технологий и систем

Виды информационных технологий и систем Глобальное информационное общество и его модели

Глобальное информационное общество и его модели Урок в 5 классе Метод координат

Урок в 5 классе Метод координат Средства информационных и коммуникационных технологий как инструмент оценивания образовательных результатов

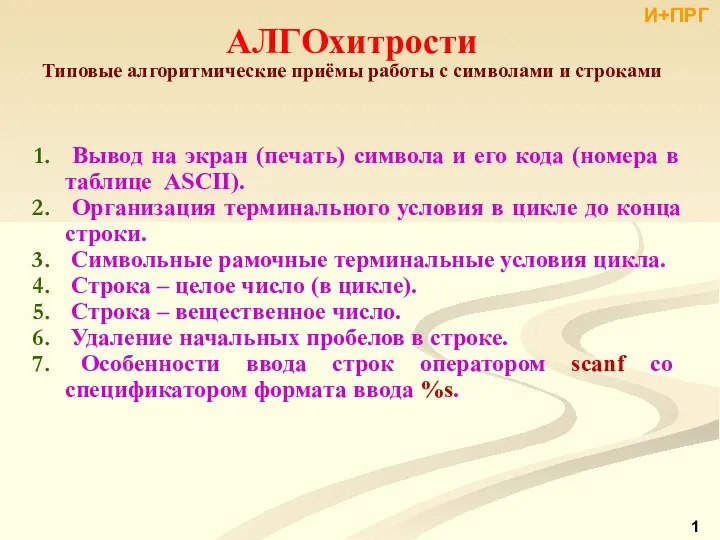

Средства информационных и коммуникационных технологий как инструмент оценивания образовательных результатов Алгоритмические приёмы работы с символами и строками

Алгоритмические приёмы работы с символами и строками Проектировка и разработка игры в жанре RPG

Проектировка и разработка игры в жанре RPG Организация специального технического обеспечения действий и применения ГИК. Лекция №08

Организация специального технического обеспечения действий и применения ГИК. Лекция №08 Безопасный Интернет

Безопасный Интернет Применение простых чисел в криптографии с открытым ключом

Применение простых чисел в криптографии с открытым ключом RAM, ROM and Virtual memory

RAM, ROM and Virtual memory Система объектов

Система объектов Алгоритмы и модели трассировки проводных соединений в ЭА. Лекция 4

Алгоритмы и модели трассировки проводных соединений в ЭА. Лекция 4 Cuda “Нello, world”. (Лабораторная работа 1)

Cuda “Нello, world”. (Лабораторная работа 1) Слуга народу. Логобук

Слуга народу. Логобук Классификация компьютеров по функциональным возможностям

Классификация компьютеров по функциональным возможностям Языки программирования

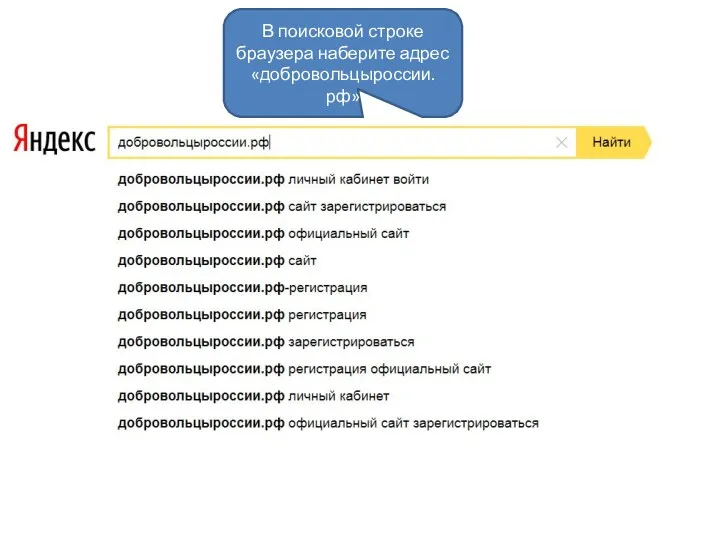

Языки программирования Добровольцы России. Регистрация добровольца

Добровольцы России. Регистрация добровольца Работа с базами данных. Технология ADO.NET

Работа с базами данных. Технология ADO.NET Основные направления и этапы развития информационных систем

Основные направления и этапы развития информационных систем Язык Python в школьном курсе информатики

Язык Python в школьном курсе информатики Бизнес в глобальной инфокоммуникационной среде

Бизнес в глобальной инфокоммуникационной среде Вред и польза компьютерных игр

Вред и польза компьютерных игр Создание гипертекстового документа

Создание гипертекстового документа Презентация Компьютерные вирусы

Презентация Компьютерные вирусы Цифровые образовательные ресурсы как средство повышения эффективности обучения на уроках информатики.

Цифровые образовательные ресурсы как средство повышения эффективности обучения на уроках информатики.