Содержание

- 2. Наиболее типичными ситуациями, которые возникают при получении злоумышленником нелегальных копий, являются следующие: Изготовление официальным распространителем нелегальных

- 3. Основные требования к системе защиты ПО от несанкционированного использования: система защиты должна выявлять факт несанкционированного запуска

- 4. Модульная архитектура системы защиты ПО от несанкционированного использования.

- 5. Обобщённый алгоритм функционирования системы защиты Разработчик программы внедряет защитные механизмы в защищаемую программу. В защитные механизмы

- 6. Функционирование подсистем и модулей системы защиты программного обеспечения от несанкционированного использования. Подсистема внедрения управляющих механизмов: 1)

- 7. Подсистема внедрения механизмов защиты встроенные системы (внедряются при создании ПО); пристыковочные системы (подключаются к уже готовому

- 8. Преимущества встроенных систем защиты более просто реализовать любую реакцию системы защиты ПО на несанкционированный запуск; возможно

- 9. Преимущества защит пристыковочного типа простота тиражирования программных систем защиты; простота технологии применения; возможность включения в пристыковочные

- 10. Основные требования к реализации защитных механизмов Установка значений характеристик среды и сравнение с эталонными должны производиться

- 11. Основные требования к реализации защитных механизмов Удачным приёмом против потенциального злоумышленника считается преобразование значения на выходе

- 12. Защита программного обеспечения с помощью электронных ключей HASP Электронные ключи серии HASP 4. HASP4 Standard. MemoHASP.

- 13. Электронные ключи HASP Разработка фирмы Aladdin представляют собой современное аппаратное средство защиты ПО от несанкционированного использования.

- 14. Модели семейства ключей HASP HASP4 Standard; MemoHASP; TimeHASP; NetHASP. Каждый из ключей обладает определенными кодами доступа

- 15. Система защиты HASP Standard позволяет осуществлять проверку наличия HASP Standard; проверку соответствия выходов, формируемых функцией отклика

- 16. MemoHASP Добавлена встроенная в них энергонезависимой памяти (EEPROM), доступной для чтения и записи во время выполнения

- 17. С помощью MemoHASP могут быть реализованы Хранение в энергонезависимой памяти MemoHASP конфиденциальной информации – ключей шифрования,

- 18. TimeHASP Кроме функций MemoHASP, данные ключи обладают встроенными часами реального времени с автономным питанием от литиевой

- 19. NetHASP Данные ключи имеют в своем составе все компоненты MemoHASP и предназначены для защиты ПО в

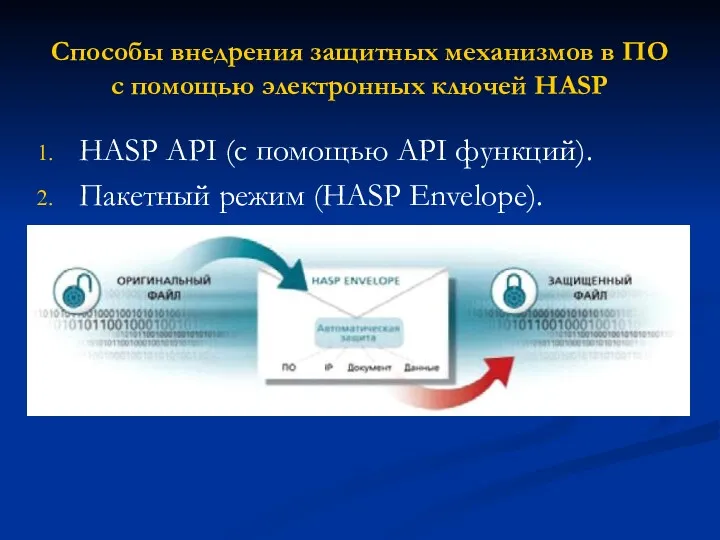

- 20. Способы внедрения защитных механизмов в ПО с помощью электронных ключей HASP HASP API (с помощью API

- 21. Возможности HASP Подсистема полного управления доступом (FAS) Защита структурным кодом (PCS) Система удаленного обновления (RUS)

- 22. Рекомендации по более надежной защите Использовать одновременно методы защиты с помощью оболочки и с помощью API.

- 23. Рекомендации по более надежной защите Избегать повторяющихся схем. Схему, которая повторяется в защищаемом коде легко обнаружить

- 24. HASP HL - решение для защиты ПО HASP HL – новое поколение аппаратно-программных средств класса Software

- 25. Возможности HASP HL Повысить уровень продаж и увеличить доходы от реализации ПО Защитить свою интеллектуальную собственность

- 26. Защита и лицензирование с помощью HASP HL

- 27. Построение защиты с помощью HASP HL

- 28. Методы защиты HASP HL HASP HL предоставляет разработчикам два метода защиты: HASP HL Envelope – быстрый

- 30. Скачать презентацию

Презентации к урокам в 8 классе

Презентации к урокам в 8 классе Памятка информационной безопасности для студентов

Памятка информационной безопасности для студентов Высказывания. Логические величины, операции, выражения

Высказывания. Логические величины, операции, выражения Voyage of the Reverser. A Visual Study of Binary Species

Voyage of the Reverser. A Visual Study of Binary Species Язык Паскаль. Основы программирования

Язык Паскаль. Основы программирования Mobil government of Kazakhstan

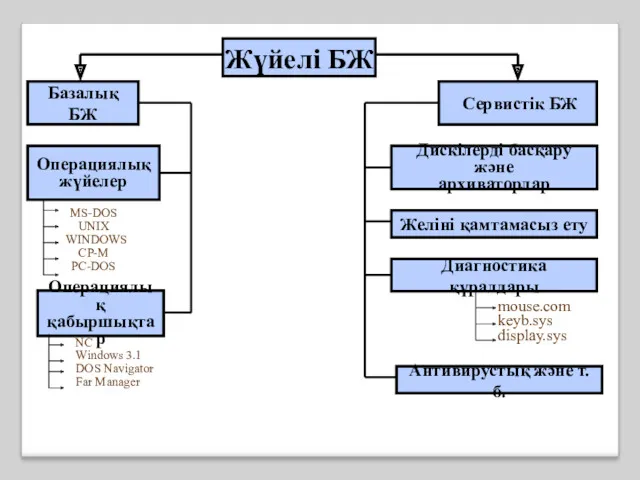

Mobil government of Kazakhstan Жүйелі БЖ

Жүйелі БЖ Управление освещением. Программирование в ONI PLR studio

Управление освещением. Программирование в ONI PLR studio Инструкция по использованию Среды дистанционного обучения Мираполис

Инструкция по использованию Среды дистанционного обучения Мираполис Хранение и передача информации

Хранение и передача информации Информационная безопасность

Информационная безопасность Электронная коммерция в Интернете

Электронная коммерция в Интернете Адресация в сетях TCP IP. Доменные имена

Адресация в сетях TCP IP. Доменные имена Решение задания №19. ОГЭ 9 класс. Информатика

Решение задания №19. ОГЭ 9 класс. Информатика Презентация Римские цифры

Презентация Римские цифры Библиографический обзор детских книг

Библиографический обзор детских книг Подготовка к ЕГЭ по информатике

Подготовка к ЕГЭ по информатике Внеклассное мероприятие (игра)

Внеклассное мероприятие (игра) Электронная таблица OpenOffice.org Calc

Электронная таблица OpenOffice.org Calc Creating Packages

Creating Packages Сетевые СМИ

Сетевые СМИ Программа Gaussian

Программа Gaussian Создание зубчатых передач на Компас 3D

Создание зубчатых передач на Компас 3D Применение ИКТ в современном образовательном процессе для повышения профессионального уровня педагогических работников

Применение ИКТ в современном образовательном процессе для повышения профессионального уровня педагогических работников Организация работы психолога в удаленном режиме

Организация работы психолога в удаленном режиме Система автоматизации Умный дом. Разработка подсистем Обработчик событий и Контроллер

Система автоматизации Умный дом. Разработка подсистем Обработчик событий и Контроллер Программное обеспечение ПК

Программное обеспечение ПК Автоматизированные аналитико-статистические информационные системы, системы учета и управления

Автоматизированные аналитико-статистические информационные системы, системы учета и управления