Содержание

- 2. Kontakt Dr. prof. Swietłana Kaszuba e-mail: Swietlana.kashuba@byd.pl tel. 570004779

- 3. Plan zajęcia Bibliografia Materiał teoretyczny Zadania

- 4. Bibliografia M. Łacheta, M. Molski Bezpieczeństwo i audyt systemów informatycznych. WSG, 2009 William Stallings Lawrie Brown

- 5. Bezpieczeństwo Co to jest bezpieczeństwo? Def.: System informatyczny jest bezpieczny, jeśli jego użytkownik może na nim

- 6. Celem działań z zakresu bezpieczeństwa informatycznego jest ochrona informacji, a nie komputerów! Dlaczego chronimy informację? 1.

- 7. Jakie są elementy bezpieczeństwa? Do elementów bezpieceństwa możemy zaliczyć: Zasoby Zagrożenia Podatność Ryzyko Następstwa Zabezpieczenia *

- 8. Zasoby Skuteczne zarządzanie zasobami jest niezbędne do osiągnięcia celów biznesowych organizacji. Sasoby instytucji są tworzone przez

- 9. Zagrożenia Zagrożenie jest potencjalną przyczyną wystąpienia niekorzystnego zjawiska, które może spowodować szkody dla systemu lub organizacji

- 10. Zagrożenia Poza tym zagrożenie może mieć pochodzenie wewnętrzne (sabotaż pracowników) lub zewnętrzne (szpiegostwo przemysłowe) Do atrybutów

- 11. Podatność Podatność konkretnego zasobu lub systemu to łatwość z jaką można naruszać bezpieczeństwo tego zasobu lub

- 12. Ryzyko Ryzyko możliwość że konkretne zagrożenie wykorzysta konkretną podatność systemu przetwarzania danych Ryzyko zwykle oceniają jako

- 13. Następstwa Następstwa to rezultat niepożądanego incydentu * Zabezpieczenia Celem zabezpieczenia jest ochrona przed zagrożeniami, ograniczanie podatności,

- 14. Określenie zagrożenia –przed czym się bronimy? 1. Włamywacz odczytuje poufne dane 2. Włamywacz zmienia dane 3.

- 15. Przykladowe zabezpieczenie Oprogramowanie antywirusowe Podpisy cyfrowe Szyfrowanie Sieciowe zapory ogniowe (firewall) Kopie zapasowe Zasilane rezerwowe Narzędzia

- 16. Kim są wrogowie? 1. Krakerzy i hakerzy 2. Rozczarowani pracownicy 3. Rozczarowani byli pracownicy 4. Konkurencja

- 17. Atrybuty informacji związane z jej bezpieczeństwem 1. Poufność–opisuje stopień ochrony jakiej ma ona podlegać. Stopień ten

- 18. Badania w zakresie bezpieczeństwa systemów informatycznych Badania przeprowadzona przez FBI i CSI (Computer Security Institute) polegały

- 19. Badania w zakresie bezpieczeństwa systemów informatycznych Inne badania przeprowadzone przez firmę Ernst&Young w USA i Kanadzie

- 20. Normy i zalecenia zarządzania bezpieczeństwem ISO/IEC Technical Report 13335 GMIST-Guidelines for the management of IT Security

- 21. Normy i zalecenia zarządzania bezpieczeństwem Inne normy w Polsce PN-ISO/IEC 17799:2003 (British Standard 7799 z 1995

- 22. Zagrożenia-wewnętrzne Przeciętnie około ¾ wszystkich incydentów związanych z naruszeniem zasad bezpieczeństwa kojarzonych jest z pracownikami danej

- 23. Zagrożenia-wewnętrzne Najczęstsze efekty działań: -usuwanie wartościowych danych przedsiębiorstwa -publikowanie lub rozpowszechnianie danych poufnych -zmiana uprawnień, haseł,

- 24. Zagrożenia zewnętrzne Atak zewnętrzny –atak zainicjowany ze stacji pracującej poza zaporą firewall. Anatomia ataku zewnętrznego: Pozyskiwanie

- 25. Script kiddies –osoby korzystające z gotowych narzędzi. White hat haсkers –osoby wyszukujące luk w zabezpieczeniach systemów

- 26. Bezpieczeństwo wewnętrzne i zewnętrzne Środki ochrony systemu: 1. Statyczne 2. Dynamiczne Ad. 1 Instalacja i sposób

- 27. Zagrożenia internetowe -Wirusy -Robaki -Trojany -Spam -Dialery -Spyware -Adware Ataki DOS i DDOS- -Luki w zabezpieczeniach

- 28. Złośliwe oprogramowanie Termin złośliwe oprogramowanie, obejmuje wirusy, robaki i konie trojańskie, których celem jest dokonanie działań

- 29. -Robak używa do replikacji własnych mechanizmów, przez co jest w stanie w sposób całkowicie niezależny rozprzestrzeniać

- 30. Złośliwe oprogramowanie Celem Adware (oprogramowania reklamującego) jest wyświetlanie banerów reklamowych (najczęściej banerów graficznych) i dzięki temu

- 31. Złośliwe oprogramowanie –diagram identyfikacji oprogramowania malware

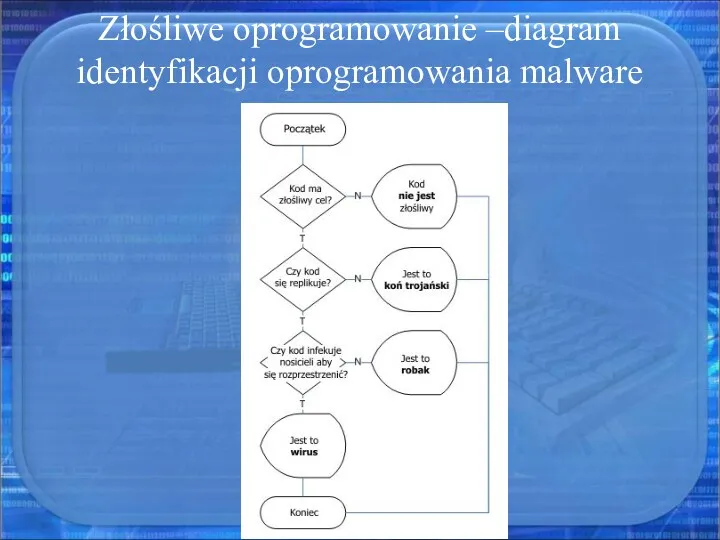

- 32. Sniffer „Sniffer (ang. wąchacz) jest to program komputerowy, którego zadaniem jest przechwytywanie i ewentualne analizowanie danych

- 33. Skanery-przykłady: Najczęściej używanymi programami tego typu są: • windump • nessus • tcpdump • niffit •

- 34. Program antywirusowy Program antywirusowy (antywirus) –program komputerowy, którego celem jest wykrywanie, zwalczanie i usuwanie wirusów komputerowuch.

- 35. Najbardziej znane oprogramowanie antywirusowe Norton Antivirus Anti-Virus Personal Pro F-Secure Anti-Virus Mks Vir Sophos Anti-Virus NOD

- 36. Metody przeciwdziałania zagrożeniom i klasyfikacja metod ochrony Ogólne zasady bezpieczeństwa Skuteczność zabezpieczeń zależy od ludzi. Żaden

- 37. Metody przeciwdziałania zagrożeniom i klasyfikacja metod ochrony Programowo-sprzętowe metody ochrony stosowanie określonych procedur wytwarzania oprogramowania i

- 38. Metody przeciwdziałania zagrożeniom i klasyfikacja metod ochrony Organizacyjne metody ochrony regulaminy dla osób korzystających z systemów

- 39. Metody przeciwdziałania zagrożeniom i klasyfikacja metod ochrony Zasady ustalania zakresu obowiązków zasada wiedzy koniecznej - prawa

- 40. Pytania System informatyczny jest bezpieczny, jeśli.... Co jest celem działań z zakresu bezpieczeństwa informatycznego? Dlaczego chronimy

- 41. Zadania Podać przykłady naruszenia poufności i spójności informacji. Podać przykłady naruszenia dostępności wybranych usług. Korzystając ze

- 43. Скачать презентацию

урок- презентация по теме Еда в 3 классе

урок- презентация по теме Еда в 3 классе Презентация Рождество и Новый год в Великобритании

Презентация Рождество и Новый год в Великобритании Estilo indirecto. Перевод из прямой речи в косвенную

Estilo indirecto. Перевод из прямой речи в косвенную Весна

Весна Игровые технологии как условие создания мотивационной основы обучения

Игровые технологии как условие создания мотивационной основы обучения Презентации к внеклассному мероприятию Литературная гостиная

Презентации к внеклассному мероприятию Литературная гостиная Пряма мова. Непряма мова

Пряма мова. Непряма мова Топонимика

Топонимика Морфологічні особливості наукового стилю української мови

Морфологічні особливості наукового стилю української мови This is my house презентация к уроку

This is my house презентация к уроку Степени сравнения прилагательных

Степени сравнения прилагательных Languages of the World

Languages of the World Материалы для проведения недели английского языка

Материалы для проведения недели английского языка ИКП 10 класс презентация Театральная площадь

ИКП 10 класс презентация Театральная площадь Порівняння художнього і наукового тексту-опису

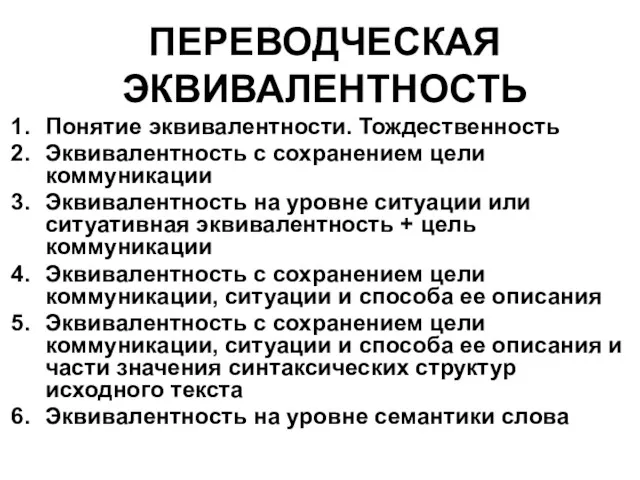

Порівняння художнього і наукового тексту-опису Переводческая эквивалентность. (Лекция 5)

Переводческая эквивалентность. (Лекция 5) Звуки і букви. Алфавіт. Наголос

Звуки і букви. Алфавіт. Наголос Презентация Oscar Wilde. Урок домашнего чтения в 8 классе.

Презентация Oscar Wilde. Урок домашнего чтения в 8 классе. Открытый урок в 5 классе

Открытый урок в 5 классе Минең кескәй дуҫтарым

Минең кескәй дуҫтарым Италия

Италия Сөйлеу және оның түрлері

Сөйлеу және оның түрлері Слова ў граматыцы Часціны мовы

Слова ў граматыцы Часціны мовы Састаў слова

Састаў слова Языковедческие традиции античности (после Аристотеля)

Языковедческие традиции античности (после Аристотеля) ИКП 9 класс презентация Медный всадник

ИКП 9 класс презентация Медный всадник Складні слова

Складні слова Төрт түліктің атасы

Төрт түліктің атасы