Содержание

- 2. Понятие информационной безопасности Основные определения и критерии классификации угроз Классификация вредительских программ Принципы обеспечения ИБ Правовые

- 3. Факторы, определяющие важность ИБ национальные интересы, угрозы им и обеспечение защиты от этих угроз выражаются, реализуются

- 4. Информационная безопасность - защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного

- 5. Под безопасностью ИС понимается защищенность системы от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования,

- 6. Основные аспекты ИБ Доступность – это возможность за приемлемое время получить требуемую информационную услугу. Целостность -

- 7. Угроза - потенциальная возможность определенным образом нарушить информационную безопасность. Атака - попытка реализации угрозы называется а

- 8. Критерии классификации угроз: по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую

- 9. Угрозы доступности непреднамеренные ошибки пользователей ИС отказ пользователей; внутренний отказ информационной системы; отказ поддерживающей инфраструктуры.

- 10. Угрозы целостности Нарушение статической целостности (неизменность информационных объектов): ввести неверные данные; изменить данные. Угрозы динамической целостности

- 11. Угрозы конфиденциальности перехват данных методы морально-психологического воздействия злоупотребление полномочиями

- 12. Случайные угрозы Стихийные бедствия и аварии Сбои и отказы Ошибки при разработке ИС, алгоритмические и программные

- 13. Преднамеренные угрозы традиционный шпионаж и диверсии несанкционированный доступ к информации электромагнитные излучения и наводки несанкционированная модификация

- 14. Вредоносное программное обеспечение Характеристики вредоносного ПО: вредоносная функция; способ распространения; внешнее представление.

- 15. Вредоносная функция : внедрение другого вредоносного ПО; получение контроля над атакуемой системой; агрессивное потребление ресурсов; изменения

- 16. Способ распространения: вирусы - код, обладающий способностью к распространению (возможно, с изменениями) путем внедрения в другие

- 17. Классификация вредоносных программ (по Касперскому) 1. Программы, непосредственно выполняющие деструктивную функцию (собственно вредительские программы): вирусы; черви;

- 18. По назначению вредительские программы шпионские программы (Spyware); программы рассылки спама (Adware); программы перехвата сообщений в сети;

- 19. "Программный вирус - это исполняемый или интерпретируемый программный код, обладающий свойством несанкционированного распространения и самовоспроизведения в

- 20. Признаки заражения компьютера вирусами программы перестают запускаться или внезапно останавливаются в процессе работы, увеличивается длина исполняемых

- 21. Заражаемые объекты: Исполняемые файлы. Загрузчик операционной системы и главная загрузочная запись жесткого диска. Файлы документов, информационные

- 22. Принципы обеспечения ИБ Обеспечение ИБ выполняется в соответствии с политикой управления информационными рисками(ИР), разработка и реализация

- 23. Принципы обеспечения ИБ Д. б. обеспечена непрерывность функционирования на всех жизненных циклах системы. Д. б. обеспечено

- 24. Правовые основы обеспечения безопасности законодательная база система национальных стандартов в информационной сфере #N

- 25. Организационные методы управления информационными рисками методы применения средств управления; методы непосредственного управления информационными рисками; методы общего

- 26. Защита от случайных угроз Дублирование информации или резервное копирование Повышение надежности и отказоустойчивости ИС противодействия техногенным

- 28. Скачать презентацию

Современные методы лечения нарушений проводимости сердца

Современные методы лечения нарушений проводимости сердца Исследование уровня жизни

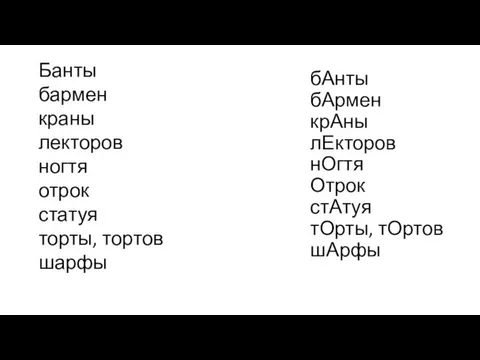

Исследование уровня жизни Согласование подлежащего со сказуемым

Согласование подлежащего со сказуемым Лечебное питание. Диеты

Лечебное питание. Диеты География религий мира

География религий мира Презентация. Образовательная область Социально-коммуникативное развитие. Я помощник

Презентация. Образовательная область Социально-коммуникативное развитие. Я помощник Россия - Родина моя!

Россия - Родина моя! Мое ПОРТФОЛИО

Мое ПОРТФОЛИО Цвет в натюрморте

Цвет в натюрморте Центр медицинской профилактики

Центр медицинской профилактики Циклические формы инструментальной музыки: концерт, сюита, соната

Циклические формы инструментальной музыки: концерт, сюита, соната Рост растений

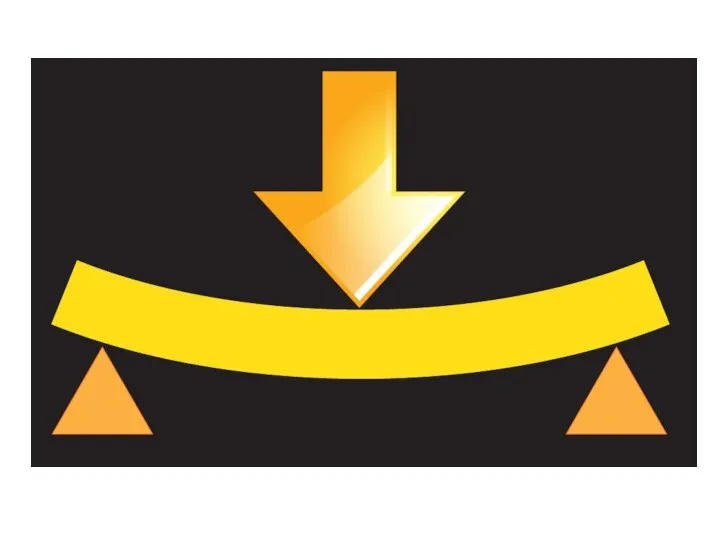

Рост растений Сопромат c юмором

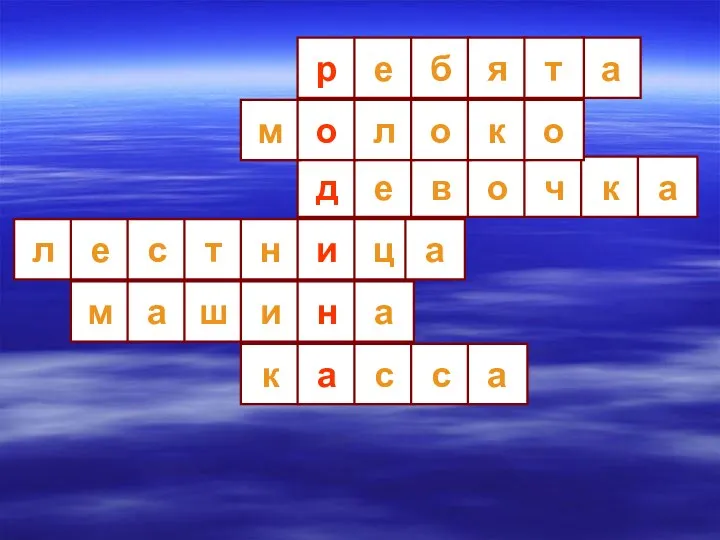

Сопромат c юмором кроссворд по русскому языку

кроссворд по русскому языку Викторина Обо всём на свете (3-4 класс)

Викторина Обо всём на свете (3-4 класс) Три ветви христианства

Три ветви христианства Ekonomie 1 Bakaláři První cvičení Základní pojmy, zákony a principy ekonomie

Ekonomie 1 Bakaláři První cvičení Základní pojmy, zákony a principy ekonomie Реконструкция пресса подгибки кромок в линии 1420 АО ВМЗ

Реконструкция пресса подгибки кромок в линии 1420 АО ВМЗ Взаимосвязь стратегий пищевого поведения и самоотношения у студентов

Взаимосвязь стратегий пищевого поведения и самоотношения у студентов Тормозное оборудование железнодорожного подвижного состава. Практическая работа №3

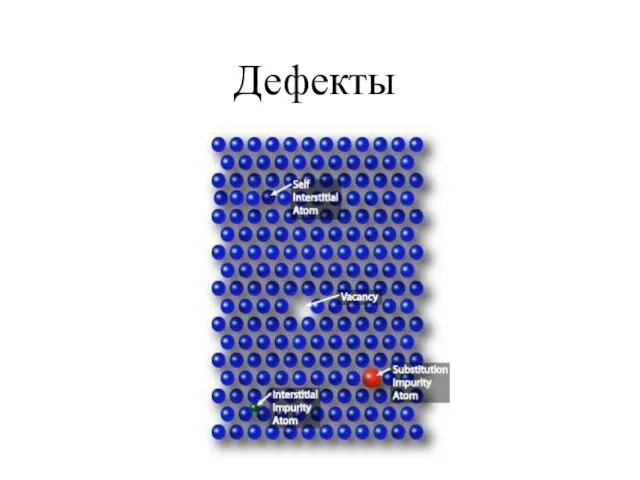

Тормозное оборудование железнодорожного подвижного состава. Практическая работа №3 Кристаллизация Осмия. Дефекты. Поликристаллы

Кристаллизация Осмия. Дефекты. Поликристаллы Прототипирование ЧПУ станка с возможностью замены рабочих органов

Прототипирование ЧПУ станка с возможностью замены рабочих органов Русский язык. ЕГЭ. Задание 1. Работа с текстом

Русский язык. ЕГЭ. Задание 1. Работа с текстом Презентация к родительскому собранию для будущих первоклассников

Презентация к родительскому собранию для будущих первоклассников Doping-legalization

Doping-legalization Алгоритмы раскраски графа

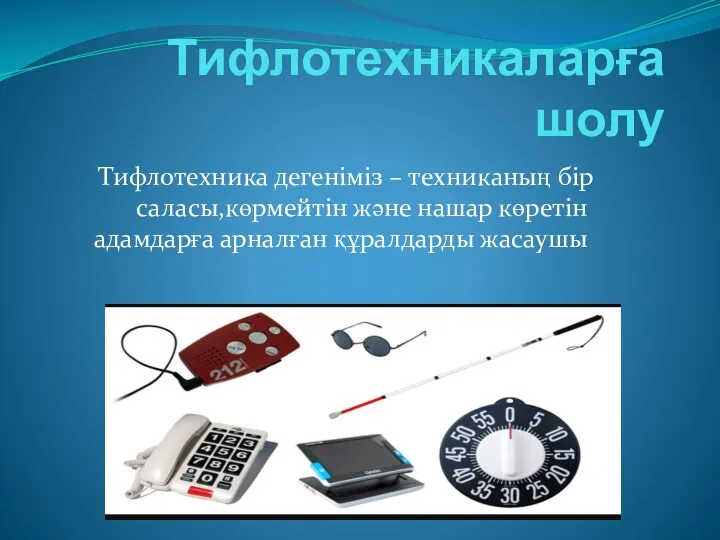

Алгоритмы раскраски графа Тифлотехникаларға шолу

Тифлотехникаларға шолу Форматы команд и способы адресации ЭВМ

Форматы команд и способы адресации ЭВМ