Содержание

- 2. © Tadeusz Kuzak WSB-NLU Eksploatacja systemu informatycznego obejmuje dwa równolegle przebiegające procesy: ∙ użytkowanie (uzyskiwanie określonych

- 3. © Tadeusz Kuzak WSB-NLU Podczas eksploatacji systemu wszystkie zadania użytkowe systemu powinny być wykonywane przy możliwie

- 4. © Tadeusz Kuzak WSB-NLU - czas uzyskiwania informacji (czas odpowiedzi systemu, czas obsługi transakcji, itp.), wiarygodność

- 5. © Tadeusz Kuzak WSB-NLU - poziom ochrony danych (ochrona integralności danych, ochrona dostępu do danych), -

- 6. © Tadeusz Kuzak WSB-NLU - elastyczność systemu (stopień swobody przy dostosowywaniu systemu do zmieniających się warunków

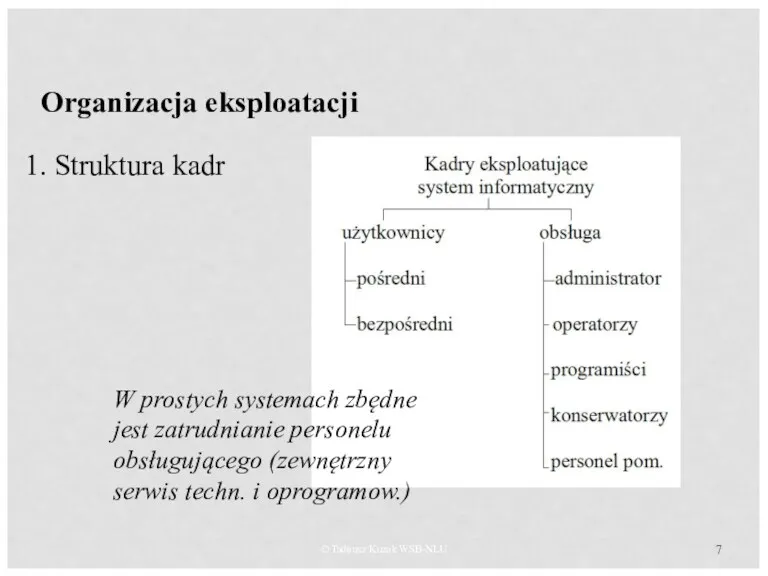

- 7. © Tadeusz Kuzak WSB-NLU Organizacja eksploatacji Struktura kadr W prostych systemach zbędne jest zatrudnianie personelu obsługującego

- 8. © Tadeusz Kuzak WSB-NLU Organizacja eksploatacji 2. Główny cel obsługi systemu a) konserwacja, b) modernizacja, c)

- 9. © Tadeusz Kuzak WSB-NLU Organizacja eksploatacji 3. Dobór strategii obsługi systemu Jeśli idzie o czas reakcji:

- 10. © Tadeusz Kuzak WSB-NLU Organizacja eksploatacji b) wg resursu wykonywanie czynności obsługi po określonych (w uzasadniony

- 11. © Tadeusz Kuzak WSB-NLU Organizacja eksploatacji Jeśli idzie o ocenę całego systemu: a) wg niezawodności (działania

- 12. © Tadeusz Kuzak WSB-NLU Organizacja eksploatacji wg efektywności (działania mające na celu usunięcie skutków moralnego starzenia

- 13. © Tadeusz Kuzak WSB-NLU Monitory programowe – programy rejestrujące odpowiednie dane eksploatacyjne systemu (są zawarte w

- 14. © Tadeusz Kuzak WSB-NLU Monitorowanie procesu przetwarzania danych przebiega w trakcie przetwarzania i może dotyczyć: pracy

- 15. © Tadeusz Kuzak WSB-NLU Administrator systemu Główne zadania administratora w trakcie eksploatacji systemu to: - reagowanie

- 16. © Tadeusz Kuzak WSB-NLU Administrator systemu Inne zadania administratora: - rutynowe działania w celu utrzymania sprawnego

- 17. © Tadeusz Kuzak WSB-NLU Administrator systemu zabezpieczanie systemu przed skutkami uszkodzeń (backup, archiwizacja, etc.), uruchamianie diagnostyki

- 18. © Tadeusz Kuzak WSB-NLU Ochrona danych w systemie informatycznym A. Ochrona integralności danych zapewnienie poprawności, kompletności

- 19. © Tadeusz Kuzak WSB-NLU Ochrona danych w systemie informatycznym Środki ochrony danych: ∙prawne, ∙administracyjno-organizacyjne, ∙sprzętowe, ∙programowe

- 20. © Tadeusz Kuzak WSB-NLU Ochrona danych w systemie informatycznym Zagrożenia integralności danych: przekłamanie pojedynczej danej w

- 21. © Tadeusz Kuzak WSB-NLU Ochrona danych w systemie informatycznym Przeciwdziałanie: 1. kontrola danych podczas wprowadzania, 2.

- 22. © Tadeusz Kuzak WSB-NLU Ochrona danych w systemie informatycznym Zagrożenia ochrony dostępu do danych: 1. wykonywanie

- 23. © Tadeusz Kuzak WSB-NLU Ochrona danych w systemie informatycznym Przeciwdziałanie: 1. fizyczna kontrola dostępu do pomieszczeń

- 24. © Tadeusz Kuzak WSB-NLU Ochrona danych w systemie informatycznym 4. nadawanie użytkownikom systemu uprawnień do wykonywania

- 25. © Tadeusz Kuzak WSB-NLU Akty prawne bezpośrednio związane z użytkowaniem oprogramowania komputerowego wspomagającego zarządzanie ∙„Ustawa o

- 26. © Tadeusz Kuzak WSB-NLU ∙„Ustawa o ochronie danych osobowych” z 29.08.1997r. RODO (ang. General Data Protection

- 27. © Tadeusz Kuzak WSB-NLU GIODO ? UODO i PUODO RODO podlega każdy przedsiębiorca, który prowadzi działalność

- 28. © Tadeusz Kuzak WSB-NLU Przykłady: • korzystanie przez polską spółkę z o. o. z usług przetwarzania

- 29. © Tadeusz Kuzak WSB-NLU RODO nie znajduje zastosowania do działalności osobistej lub domowej. To oznacza, że

- 30. © Tadeusz Kuzak WSB-NLU RODO stosuje się do przetwarzania danych osobowych. Przetwarzaniem danych osobowych są jakiekolwiek

- 31. © Tadeusz Kuzak WSB-NLU Dane osobowe to wszelkie informacje odnoszące się do zidentyfikowanej lub możliwej do

- 32. © Tadeusz Kuzak WSB-NLU Przykłady: • osoba zidentyfikowana: pracownik, którego dane osobowe przetwarza pracodawca; klient sklepu

- 33. © Tadeusz Kuzak WSB-NLU Wyróżnia się dwie kategorie danych osobowych: tzw. dane osobowe zwykłe, b) dane

- 34. © Tadeusz Kuzak WSB-NLU Do szczególnych kategorii danych osobowych zaliczamy dane ujawniające pochodzenie rasowe lub etniczne,

- 35. © Tadeusz Kuzak WSB-NLU Jeżeli jakiś przedsiębiorca przetwarza dane osobowe, to może to robić jako jeden

- 36. © Tadeusz Kuzak WSB-NLU Administrator danych to taki podmiot, który decyduje o celach i sposobach przetwarzania

- 37. © Tadeusz Kuzak WSB-NLU Administratorem danych jest zawsze określony podmiot – np. spółka, a nie jego

- 38. © Tadeusz Kuzak WSB-NLU Podmiot przetwarzający dane osobowe nie decyduje o celach i środkach przetwarzania danych

- 39. © Tadeusz Kuzak WSB-NLU Przykłady: • biuro rachunkowe przetwarza na zlecenie dane osobowe przekazane mu w

- 40. © Tadeusz Kuzak WSB-NLU Podmiot przetwarzający dane na zlecenie powinien zawrzeć z administratorem danych odpowiednią umowę,

- 41. © Tadeusz Kuzak WSB-NLU W danej organizacji, dane osobowe faktycznie przetwarzają konkretne osoby fizyczne – pracownicy

- 42. © Tadeusz Kuzak WSB-NLU Dane osobowe można przetwarzać wyłącznie wtedy, gdy istnieje tzw. podstawa prawna przetwarzania

- 43. © Tadeusz Kuzak WSB-NLU W przypadku szczególnych kategorii danych, typowe podstawy przetwarzania danych to: wyraźna zgoda

- 44. © Tadeusz Kuzak WSB-NLU Zawsze to administrator danych powinien móc wykazać, że dysponuje odpowiednią podstawą przetwarzania

- 45. © Tadeusz Kuzak WSB-NLU RODO wprowadza tzw. zasadę minimalizacji danych osobowych. Zgodnie z nią, można przetwarzać

- 46. © Tadeusz Kuzak WSB-NLU Przykład – jeżeli celem przetwarzania danych jest realizacja zamówienia w sklepie internetowym,

- 47. © Tadeusz Kuzak WSB-NLU ∙„Ustawa o rachunkowości” z 29.09.1994r. Komputer w prowadzeniu księgowości (Ust. z dn.

- 48. © Tadeusz Kuzak WSB-NLU ∙„Ustawa z 18 września 2001 r. o podpisie elektronicznym” „Rozporządzenie Parlamentu Europejskiego

- 49. © Tadeusz Kuzak WSB-NLU Zgodnie z art. 10 ustawy o usługach zaufania oraz identyfikacji elektronicznej, Narodowe

- 50. © Tadeusz Kuzak WSB-NLU Narodowe Centrum Certyfikacji nie świadczy kwalifikowanych usług zaufania w rozumieniu ustawy o

- 51. © Tadeusz Kuzak WSB-NLU Elementy niezbędne do podpisania dokumentu: - certyfikat zawierający informacje o właścicielu Certyfikatu

- 52. © Tadeusz Kuzak WSB-NLU Zastosowanie: - kontakty drogą elektroniczną, kontakty prawne oraz podpisywanie deklaracji z ZUS,

- 54. Скачать презентацию

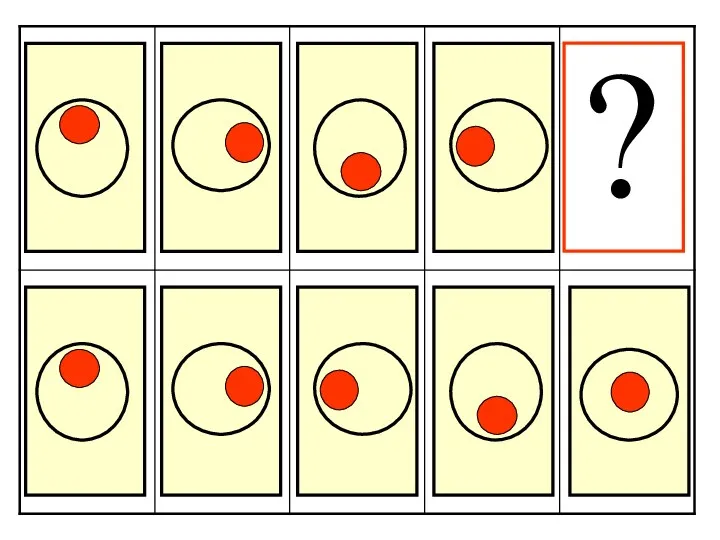

материалы к КОНКУРСУ НА ПОЛУЧЕНИЕ ДЕНЕЖНОГО ПООЩРЕНИЯ

материалы к КОНКУРСУ НА ПОЛУЧЕНИЕ ДЕНЕЖНОГО ПООЩРЕНИЯ Учебно-методическое пособие Какая фигура следующая. Диск

Учебно-методическое пособие Какая фигура следующая. Диск ВШЭУ Кафедра: Финансы, денежное обращение и кредит. Подготовка конкурентоспособных работников

ВШЭУ Кафедра: Финансы, денежное обращение и кредит. Подготовка конкурентоспособных работников викторина по сказкам Пушкина.

викторина по сказкам Пушкина. Биоотын. Биоотын шығарудың биотехнологиялық жолдары. ҚР биоотын шығару мүмкіншіліктері

Биоотын. Биоотын шығарудың биотехнологиялық жолдары. ҚР биоотын шығару мүмкіншіліктері Вегетативное размножение растений

Вегетативное размножение растений Зеленская ВКР презентация

Зеленская ВКР презентация Роль и значение керамических стеновых материалов и изделий в развитии научно-технического прогресса в современном строительстве

Роль и значение керамических стеновых материалов и изделий в развитии научно-технического прогресса в современном строительстве Роль игры в развитии коммуникативных способностей детей дошкольного и младшего школьного возраста

Роль игры в развитии коммуникативных способностей детей дошкольного и младшего школьного возраста Среднее арифметическое чисел

Среднее арифметическое чисел Нестероидные противовоспалительные средства

Нестероидные противовоспалительные средства Вкусовые товары

Вкусовые товары Prezentatsia_VKR_Zhuravleva

Prezentatsia_VKR_Zhuravleva Викторина. Вода - наше богатство

Викторина. Вода - наше богатство Что такое этикет?

Что такое этикет? Одномерные массивы в Паскале

Одномерные массивы в Паскале Методы формирования физической культуры личности

Методы формирования физической культуры личности В. Шекспир Ромео и Джульетта

В. Шекспир Ромео и Джульетта Yengil Atletika tarixi, yugirishlar, sakrashlar xaqida ma’lumot

Yengil Atletika tarixi, yugirishlar, sakrashlar xaqida ma’lumot Подъемные сосуды

Подъемные сосуды Организация и содержание работы по формированию произношения

Организация и содержание работы по формированию произношения Роль родителей в нравственном воспитании детей

Роль родителей в нравственном воспитании детей Seasons of the year

Seasons of the year Интерактивная игра. Известный человек+случайный предмет

Интерактивная игра. Известный человек+случайный предмет Практика применения ФГИС Меркурий в рыбной отрасли

Практика применения ФГИС Меркурий в рыбной отрасли Организация работы в специализированных (БИТ) и линейных бригадах скорой помощи

Организация работы в специализированных (БИТ) и линейных бригадах скорой помощи Шаманизм

Шаманизм Английские слова

Английские слова