Содержание

- 2. Информационная безопасность Лекция 13

- 3. Информационная безопасность Основные понятия информационной безопасности. Классификация угроз и атак. Способы и методы защиты информации. Защитные

- 4. Объектами авторского права … являются программы для компьютеров (включая подготовительные материалы, а также звук, графику и

- 5. Авторское право автор – физическое лицо (не организация) возникает «в силу создания» продукта, не требует формальной

- 6. Права автора Личные: право авторства (право считаться автором) право на имя (свое имя, псевдоним, анонимно) право

- 7. Использование программ и БД Основания: договор в письменной форме при массовом распространении – лицензионное соглашение на

- 8. Защита от копирования инсталляция программ (нельзя просто скопировать) регистрационный код (привязка к оборудованию, серийным номерам) –

- 9. Компьютерные преступления Экономические обогащение путем взлома информационных систем компьютерный шпионаж кража программ («пиратство») Против личных прав

- 10. Компьютерные преступления Нарушение авторских и смежных прав. присвоение авторства (плагиат) — до 6 мес. лишения свободы

- 11. Авторские права в Интернете При нелегальном использовании: всегда есть косвенная выгода (достижение своих целей); ущерб авторам,

- 12. Что можно без спроса… скопировать себе картинку (текст) послать картинку (текст) другу отсканировать книгу Разместить на

- 13. Защита информации Информационная безопасность – это защищенность информации от случайных и намеренных действий, способных нанести недопустимый

- 14. Угрозы сбои оборудования ошибки в программном обеспечении вредоносные программы (вирусы, «черви») хакерские атаки ошибки персонала диверсии

- 15. Меры по защите информации законодательные (правовые) административные – политика безопасности предприятия процедурные – должностные обязанности работников

- 16. Доктрина инф. безопасности принята Советом Безопасности в 2000 г. Национальные интересы : соблюдение прав и свобод

- 17. Законодательные меры Уголовный кодекс РК ст. 272 – неправомерный доступ к компьютерной информации (включая копирование) ст.

- 18. Политика безопасности что нужно защищать в первую очередь? какие угрозы наиболее опасны? как организуется защита информации?

- 19. Процедурные меры управление персоналом (разделение обязанностей, минимум привилегий) ограничение доступа (охрана) защита системы электропитания пожарная сигнализация

- 20. Программно-технические меры вход в систему по паролю (смарт-карте, отпечаткам пальцев и т.п.) ограничение прав протоколы работы

- 21. Возможности взлома защиты «слабые» алгоритмы шифрования используются простые пароли пароли не меняются длительное время пароли записаны

- 22. Защита информации (итог) «абсолютной» защиты нет защита должна быть комплексной («со всех сторон») надежность защиты =

- 23. Под информационной безопасностью понимается защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или

- 24. Угроза информационной безопасности (ИБ) – потенциально возможное событие, действие, процесс или явление, которое может привести к

- 25. Свойства информации Вне зависимости от конкретных видов угроз информационная система должна обеспечивать базовые свойства информации и

- 26. Примеры реализации угрозы нарушения целостности данных Одними из наиболее часто реализуемых угроз ИБ являются кражи и

- 27. Классификация атак Внутренние угрозы Утечки информации Неавторизованный доступ Внешние угрозы Вредоносные программы Атаки хакеров Спам Фишинг

- 28. Понятие атаки на информационную систему Атака – любое действие или последовательность действий, использующих уязвимости информационной системы

- 29. Классификация атак Классификация атак на информационную систему может быть выполнена по нескольким признакам: По месту возникновения:

- 30. Классификация сетевых атак При описании сетевых атак в общем случае используется следующее представление: существует информационный поток

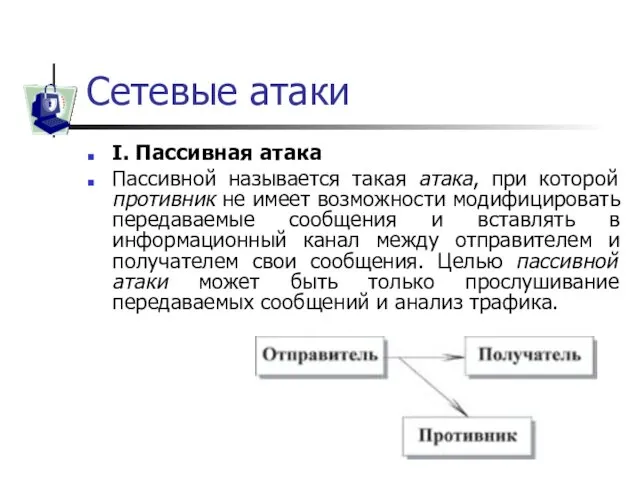

- 31. Сетевые атаки I. Пассивная атака Пассивной называется такая атака, при которой противник не имеет возможности модифицировать

- 32. Сетевые атаки Активной называется такая атака, при которой противник имеет возможность модифицировать передаваемые сообщения и вставлять

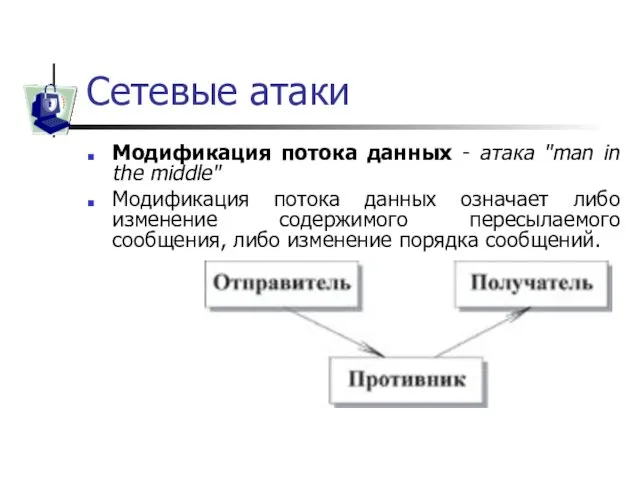

- 33. Сетевые атаки Модификация потока данных - атака "man in the middle" Модификация потока данных означает либо

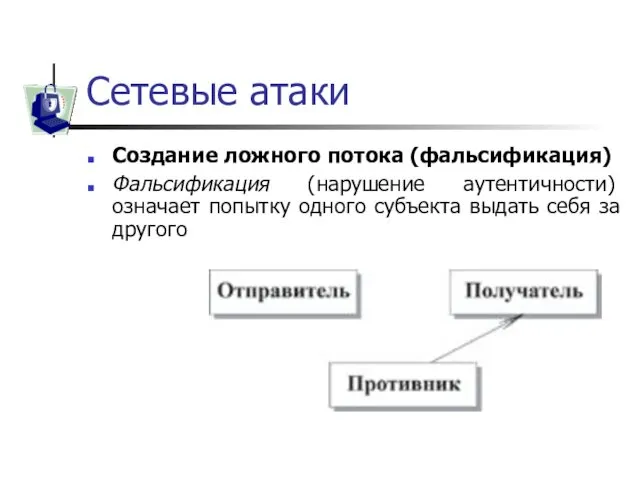

- 34. Сетевые атаки Создание ложного потока (фальсификация) Фальсификация (нарушение аутентичности) означает попытку одного субъекта выдать себя за

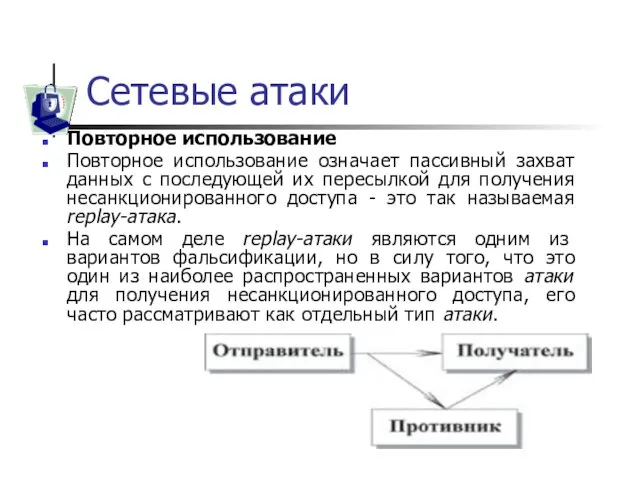

- 35. Сетевые атаки Повторное использование Повторное использование означает пассивный захват данных с последующей их пересылкой для получения

- 36. Принципы обеспечения информационной безопасности Системность; Комплексность; Непрерывность защиты; Разумная достаточность; Гибкость управления и применения; Открытость алгоритмов

- 37. Методы обеспечения ИБ Рассмотрим пример классификации методов, используемых для обеспечения информационной безопасности: препятствие – метод физического

- 38. Средства защиты информационных систем Такие средства могут быть классифицированы по следующим признакам: технические средства – различные

- 39. В наши дни одной из главных угроз информационной безопасности любой компании стали инсайдеры – остальные угрозы

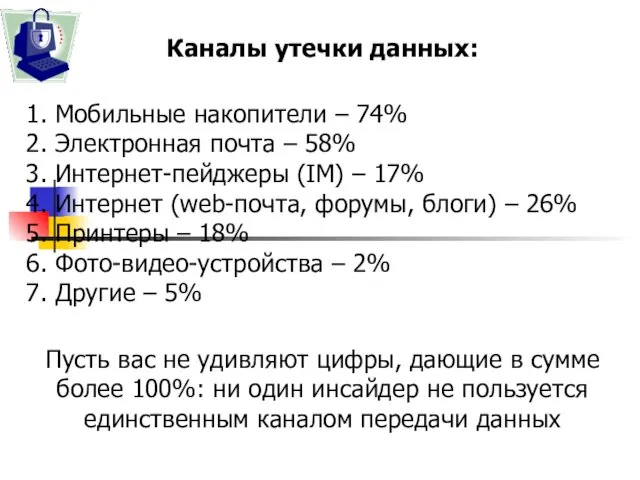

- 40. Каналы утечки данных: 1. Мобильные накопители – 74% 2. Электронная почта – 58% 3. Интернет-пейджеры (IM)

- 41. Мобильные угрозы Во втором квартале 2014 года было обнаружено: 727 790 установочных пакетов; 65 118 новых

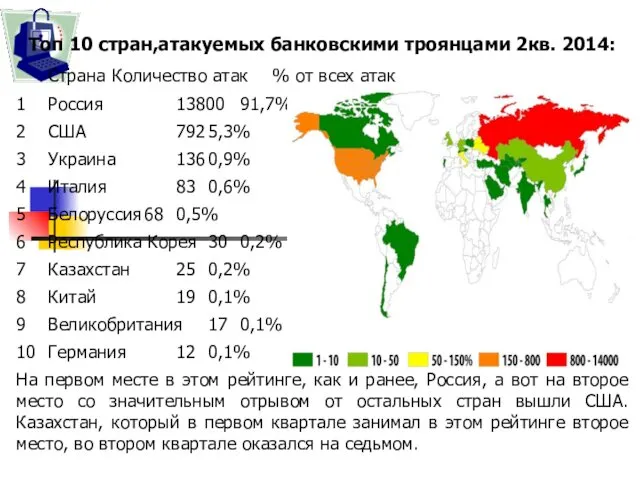

- 42. Топ 10 стран,атакуемых банковскими троянцами 2кв. 2014: Страна Количество атак % от всех атак 1 Россия

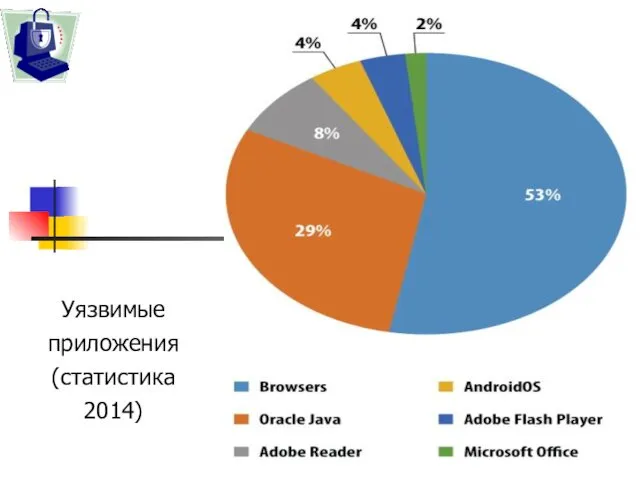

- 43. Уязвимые приложения (статистика 2014)

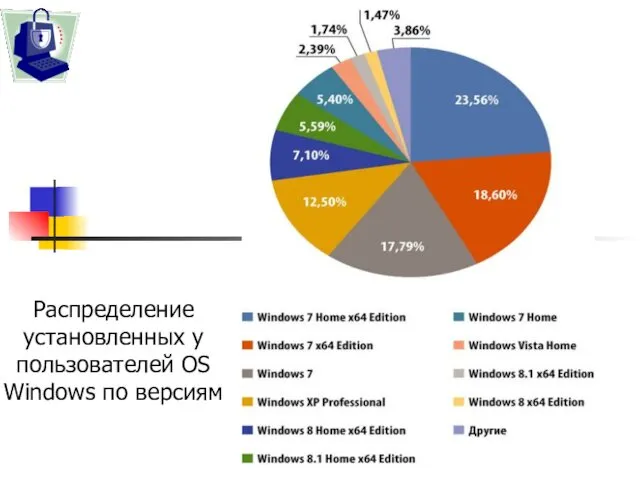

- 44. Распределение установленных у пользователей OS Windows по версиям

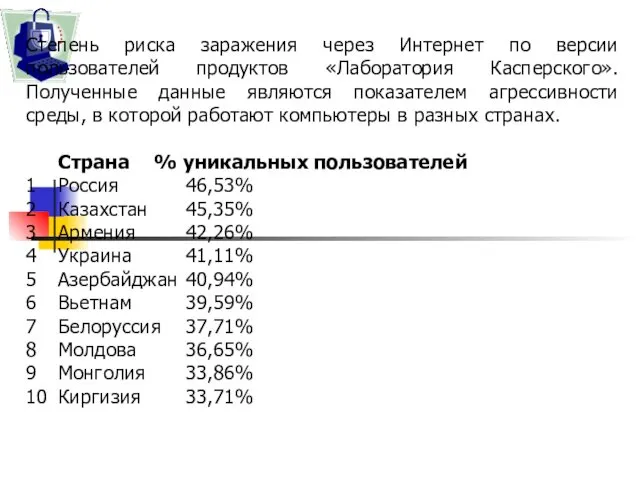

- 45. Степень риска заражения через Интернет по версии пользователей продуктов «Лаборатория Касперского». Полученные данные являются показателем агрессивности

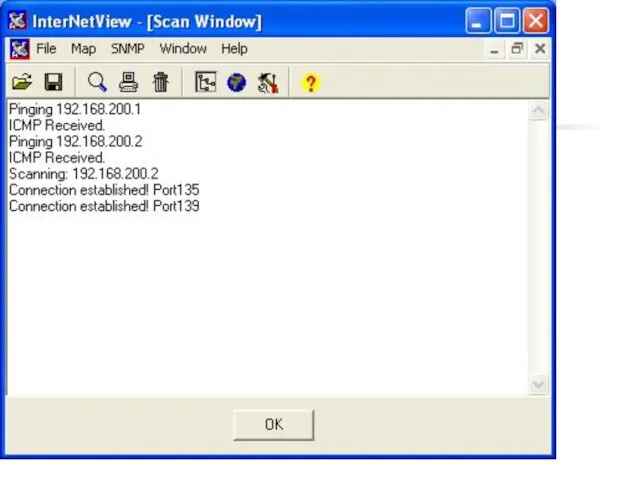

- 46. ICMP-сканирование Сканер портов — программное средство, разработанное для поиска хостов сети, в которых открыты нужные порты.

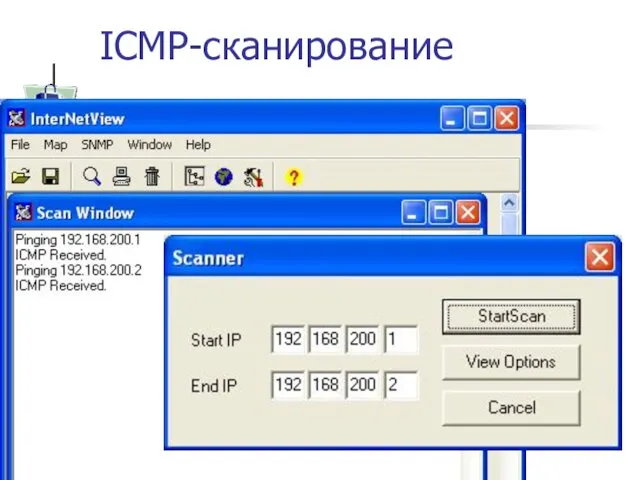

- 47. ICMP-сканирование

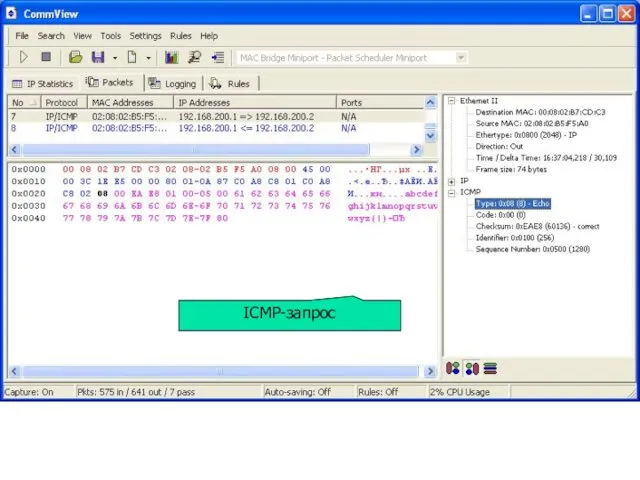

- 48. ICMP-запрос

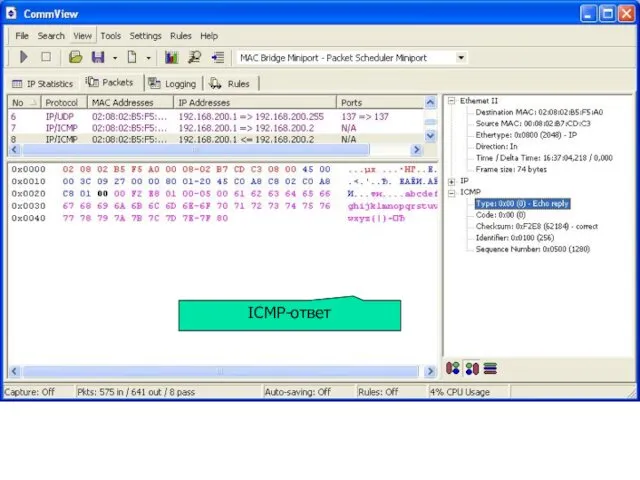

- 49. ICMP-ответ

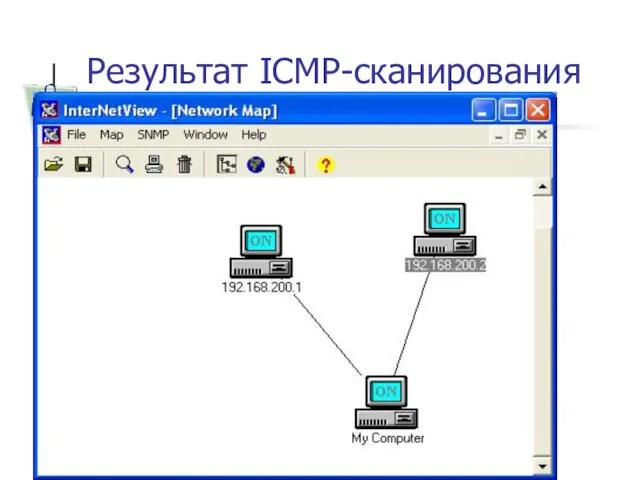

- 50. Результат ICMP-сканирования

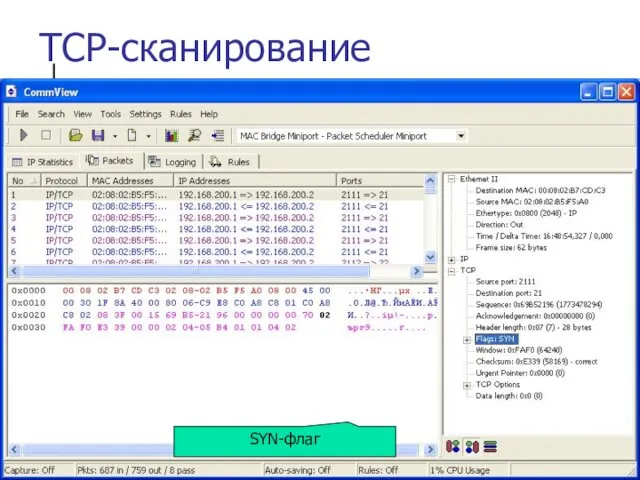

- 51. TCP-сканирование SYN-флаг

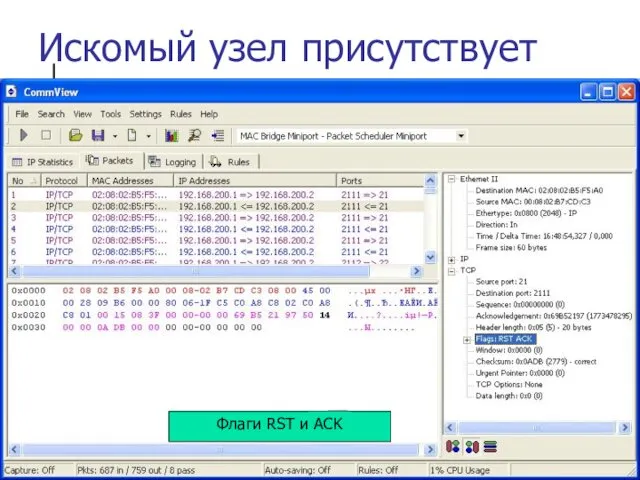

- 52. Искомый узел присутствует Флаги RST и ACK

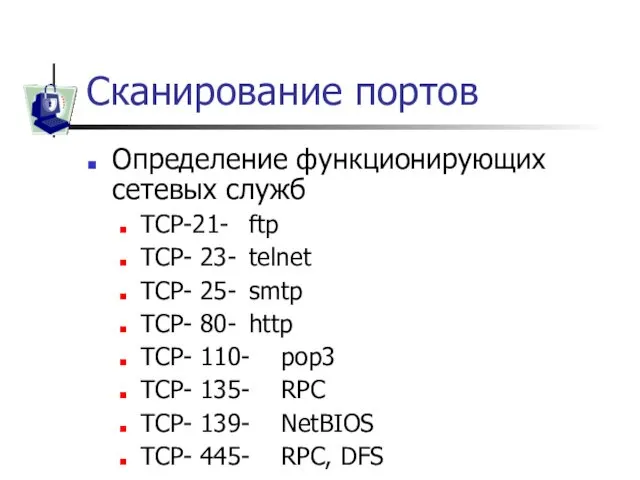

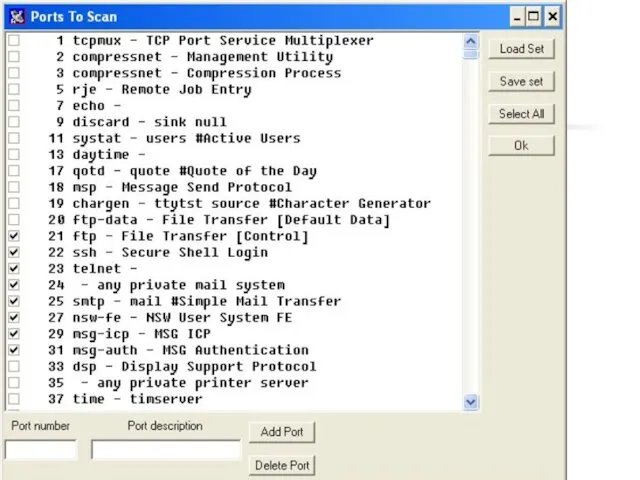

- 53. Сканирование портов Определение функционирующих сетевых служб TCP-21- ftp TCP- 23- telnet TCP- 25- smtp TCP- 80-

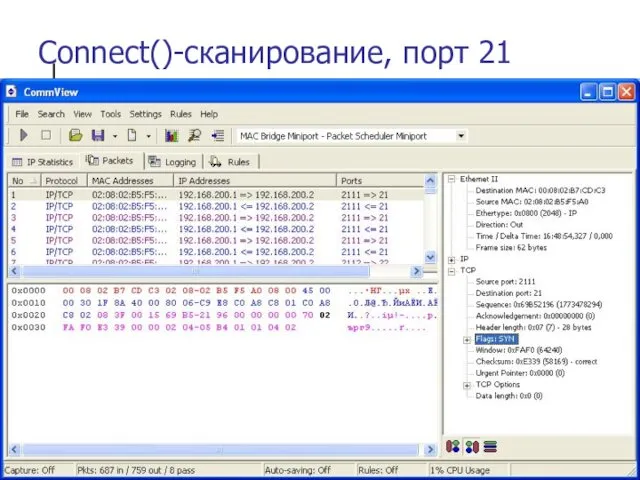

- 56. Сonnect()-сканирование, порт 21

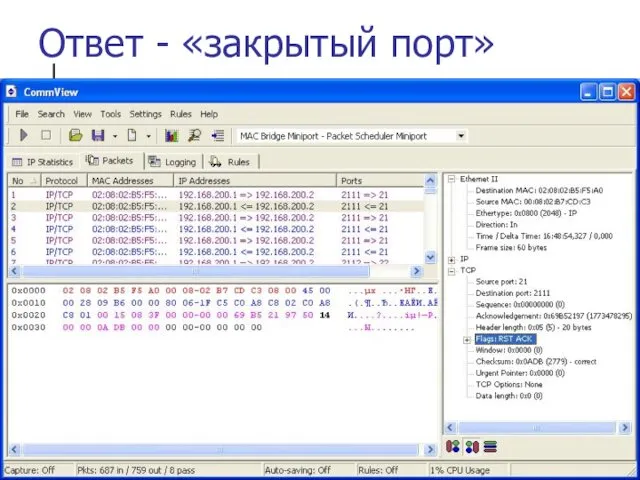

- 57. Ответ - «закрытый порт»

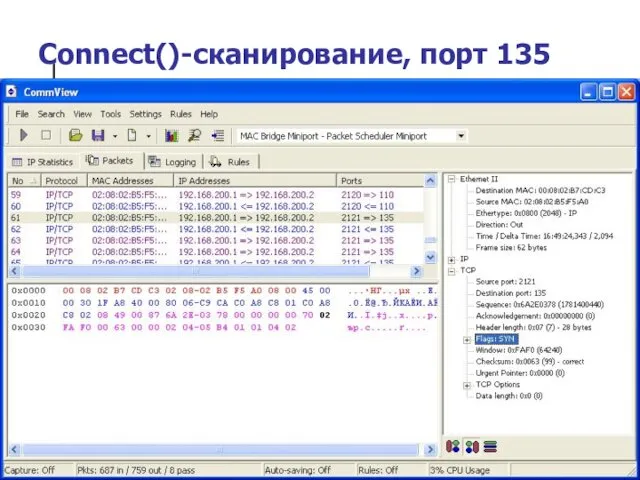

- 58. Сonnect()-сканирование, порт 135

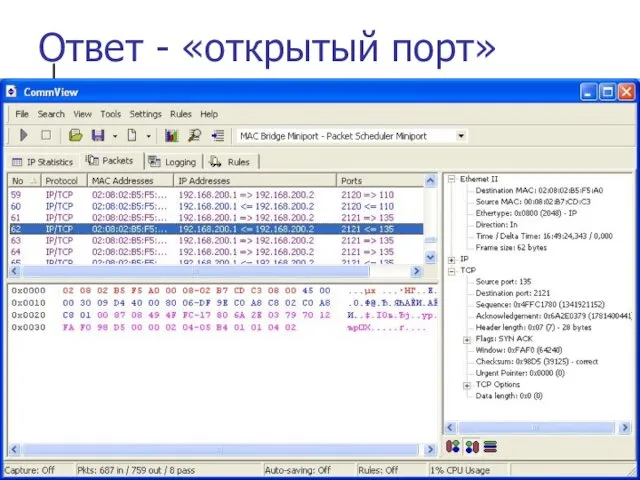

- 59. Ответ - «открытый порт»

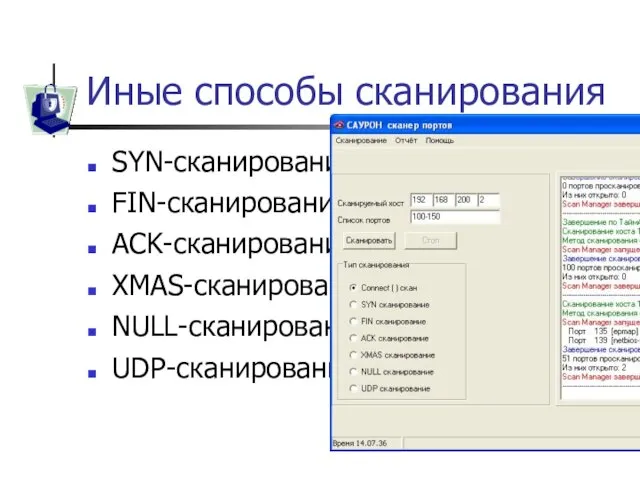

- 60. Иные способы сканирования SYN-сканирование, FIN-сканирование, ACK-сканирование, XMAS-сканирование, NULL-сканирование, UDP-сканирование

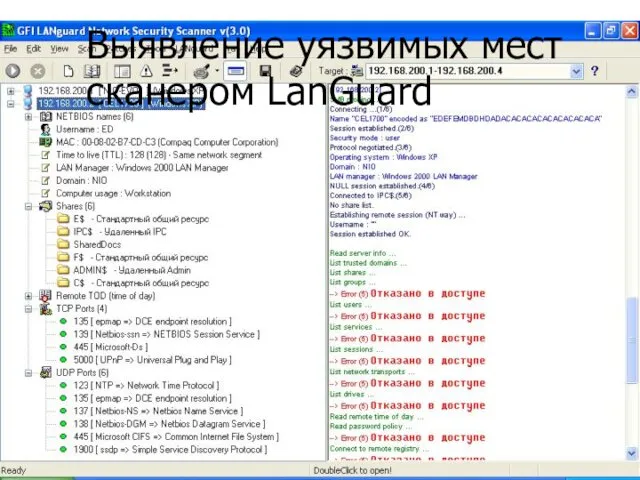

- 61. Выявление уязвимых мест сканером LanGuard

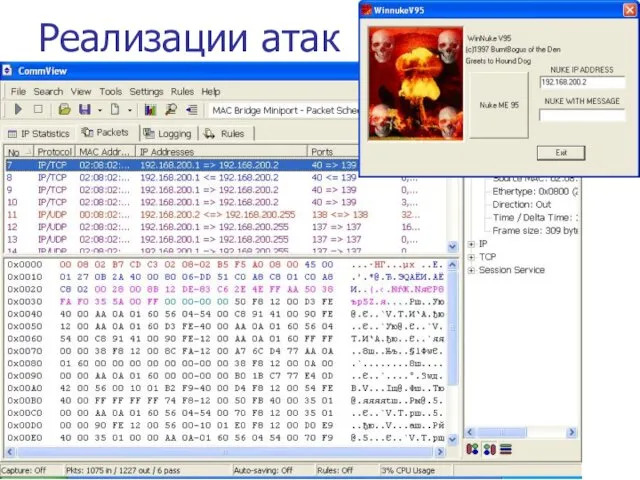

- 62. Реализации атак

- 63. Реализации атак Анонимное подключение в ОС Windows net use \\*.*.*.*\IPC$ "" /user:""

- 64. Общие принципы защиты Обнаружение и запрет: входящих ICMP-запросов исходящих ICMP-ответов установки TCP-соединений извне опасных TCP- и

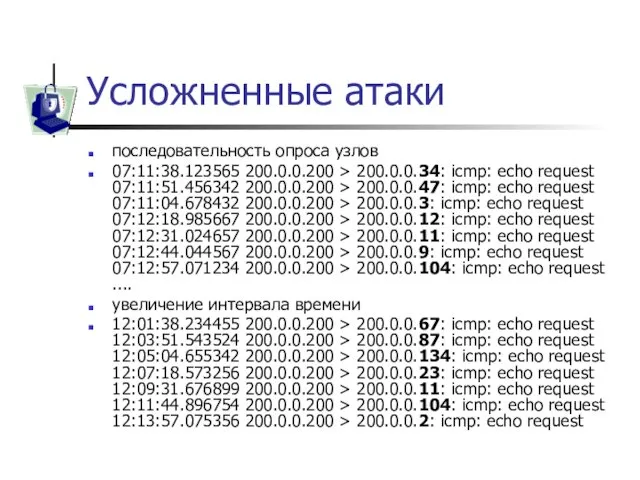

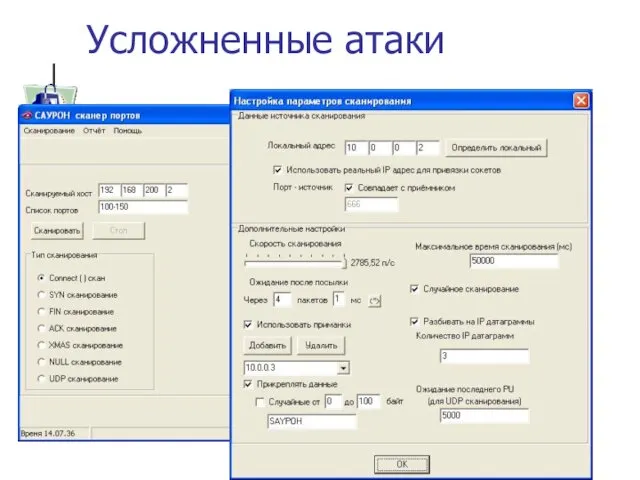

- 65. Усложненные атаки последовательность опроса узлов 07:11:38.123565 200.0.0.200 > 200.0.0.34: icmp: echo request 07:11:51.456342 200.0.0.200 > 200.0.0.47:

- 66. Усложненные атаки

- 67. Основные механизмы защиты компьютерных систем идентификация (именование и опознавание), аутентификация (подтверждение подлинности) пользователей системы; разграничение доступа

- 68. Основные механизмы защиты компьютерных систем выявление уязвимостей (слабых мест) системы; изоляция (защита периметра) компьютерных сетей (фильтрация

- 69. Идентификация и аутентификация пользователей Идентификация - это, с одной стороны, присвоение индивидуальных имен, номеров или специальных

- 70. Идентификация и аутентификация пользователей Аутентификация - это проверка (подтверждение) подлинности идентификации субъекта или объекта системы. Цель

- 71. Идентификация и аутентификация пользователей Ввод значений пользователем идентификатора и пароля осуществляется с клавиатуры. Однако многие СЗИ

- 72. Электронно-цифровая подпись (ЭЦП) ЭЦП - реквизит электронного документа, полученный в результате криптографического преобразования информации с использованием

- 73. Электронно-цифровая подпись (ЭЦП) Использование позволяет осуществить: Контроль целостности передаваемого документа: при любом случайном или преднамеренном изменении

- 74. Электронно-цифровая подпись (ЭЦП) Существует несколько схем построения цифровой подписи: На основе алгоритмов симметричного шифрования. Предусматривает наличие

- 75. www.e-gov.kz Электронное правительство - система электронного документооборота государственного управления, основанная на автоматизации всей совокупности управленческих процессов

- 76. www.e-gov.kz Задачи электронного правительства: оптимизация предоставления правительственных услуг населению и бизнесу; поддержка и расширение возможностей самообслуживания

- 77. www.e-gov.kz Электронное правительство обеспечивает: эффективное и менее затратное администрирование; кардинальное изменение взаимоотношений между обществом и правительством;

- 79. Скачать презентацию

Предметная викторина по сказкам А.С. Пушкина

Предметная викторина по сказкам А.С. Пушкина Скалярное и векторное произведения векторов

Скалярное и векторное произведения векторов Основы журналистики

Основы журналистики Рождественское чудо

Рождественское чудо В мире сказок

В мире сказок Муниципальная программа Формирование современной городской среды в Новолялинском городском округе на 2018-2022 годы

Муниципальная программа Формирование современной городской среды в Новолялинском городском округе на 2018-2022 годы Права ребёнка - твои права

Права ребёнка - твои права Внутренние аудиты

Внутренние аудиты Внематочная беременность. Апоплексия яичника. Перекрут опухоли яичника

Внематочная беременность. Апоплексия яичника. Перекрут опухоли яичника Родительское собрание во 2 классе на тему: Эти трудные домашние задания

Родительское собрание во 2 классе на тему: Эти трудные домашние задания День снятия блокады г Ленинграда и Международный День памяти жертв Холокоста

День снятия блокады г Ленинграда и Международный День памяти жертв Холокоста Болезни всходов и сеянцев. (Лекция 9)

Болезни всходов и сеянцев. (Лекция 9) Игорь Васильев. Первые 50 лет

Игорь Васильев. Первые 50 лет Поздравляем с выпуском

Поздравляем с выпуском Конструкция аддитивных машин разработки Уральского федерального университета им. Первого Президента России Б.Н. Ельцина

Конструкция аддитивных машин разработки Уральского федерального университета им. Первого Президента России Б.Н. Ельцина Измельчение твердых тел и лекарственного растительного сырья

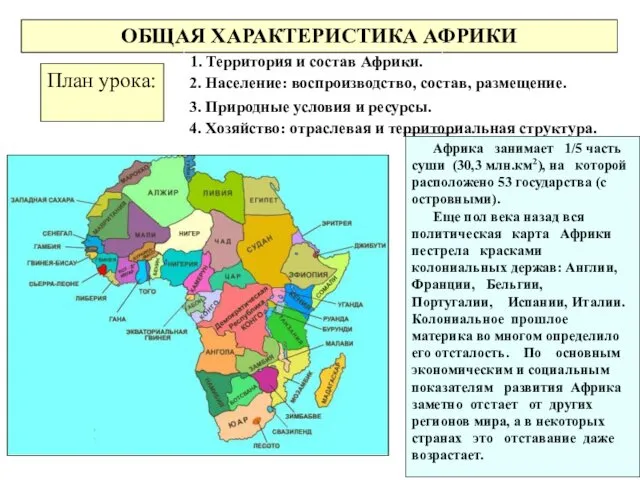

Измельчение твердых тел и лекарственного растительного сырья Континент Африка

Континент Африка Введение, основные термины и понятия. Элементы режима резания и параметры сечения среза

Введение, основные термины и понятия. Элементы режима резания и параметры сечения среза Презентаця к внеклассному мероприятию Добро и зло в противоречии.

Презентаця к внеклассному мероприятию Добро и зло в противоречии. Долгожданная встреча Диск

Долгожданная встреча Диск Презентация Моя педагогическая деятельность Диск

Презентация Моя педагогическая деятельность Диск Социальные институты

Социальные институты Презентация для детей Новокуйбышевск - мой родной город

Презентация для детей Новокуйбышевск - мой родной город Актовий зал

Актовий зал Механическая часть тепловозов и дизель-поездов кузов и рама

Механическая часть тепловозов и дизель-поездов кузов и рама Дидактические игры по УМК своими руками

Дидактические игры по УМК своими руками ЖИТС – ассоцирленген инфекция АИТВ кезіндегі созылмалы инфекциялық емес аурулар

ЖИТС – ассоцирленген инфекция АИТВ кезіндегі созылмалы инфекциялық емес аурулар Эти удивительные животные 2

Эти удивительные животные 2