Содержание

- 2. Содержание работы: введение; три главы; заключение; приложение; библиография; презентация. Направления в работе: Компьютерные преступники, вирусология в

- 3. Часть 1

- 4. Компьютерные преступления - это преступления, совершенные с использованием компьютерной информации. При этом, компьютерная информация является предметом

- 5. 2004-2006 г (по данным журнала Message Labs) Утечка информации Ущерб от компьютерной преступности Кража денег 46%

- 6. Компьютерные преступники (хакеры) Крэкеры(хакер) Фрэкеры Кардеры

- 7. Крэкеры (cracker-от слова «взлом») Крэкеры(хакеры) - лица, занимающиеся «взломом» (модификацией, блокированием, уничтожением) программно-аппаратных средств защиты компьютерной

- 8. Фрэкеры (phreacker) Фрэкеры – лица, специализирующиеся на совершении преступлений в области электросвязи с использованием конфиденциальной вариационной

- 9. Кардеры (card) Кардеры – профессиональные преступники, специализирующиеся на незаконной деятельности в сфере оборота пластиковых карт и

- 10. Компьютерные вирусы (классификация) Файловые Загрузочные Макро-вирусы Сетевые

- 11. «ТРОЯНСКИЙ КОНЬ» Троянский конь - заключается в тайном введении в чужое программное обеспечение вредоносной программы для

- 12. «ЛОГИЧЕСКАЯ БОМБА» Логическая бомба - тайное встраивание в программу для ЭВМ потерпевшего вредоносной программы для ЭВМ

- 13. «КОМПЬЮТЕРНЫЙ ЧЕРВЬ» Червь- саморазмножающийся и самораспространяющийся вирус, который специально создан для функционирования в сети ЭВМ. Он

- 14. «ЗЛЫЕ ШУТКИ НА ПК» «Шутки» -программы, которые не причиняют компьютеру какого-либо вреда, однако выводят сообщения о

- 15. Часть 2

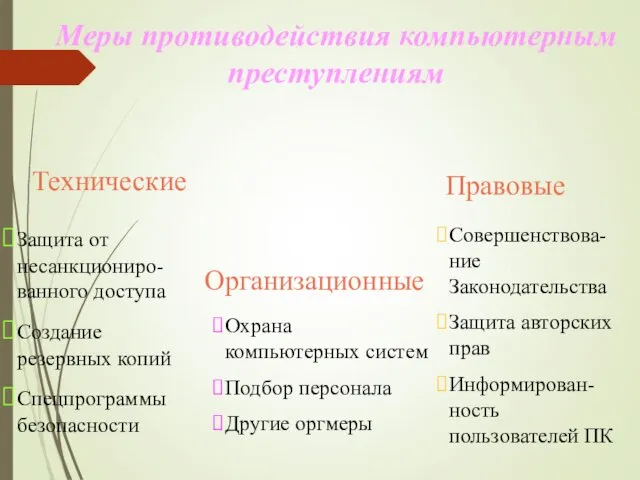

- 16. Меры противодействия компьютерным преступлениям Технические Правовые Организационные Защита от несанкциониро-ванного доступа Создание резервных копий Спецпрограммы безопасности

- 17. Нормативно-правовая база РФ в области компьютерных преступлений Законы Указы Положения

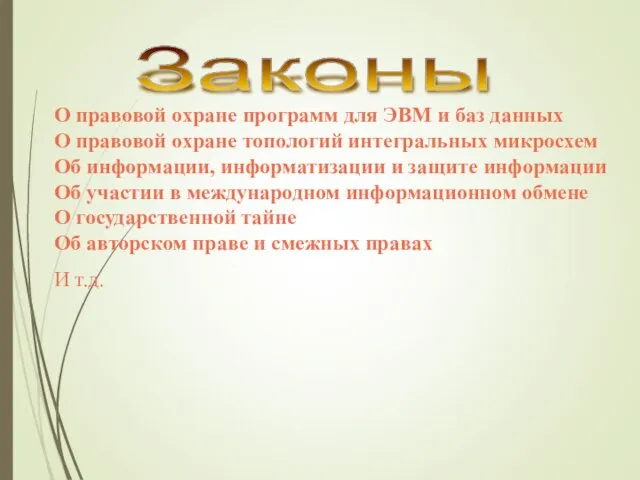

- 18. Законы О правовой охране программ для ЭВМ и баз данных О правовой охране топологий интегральных микросхем

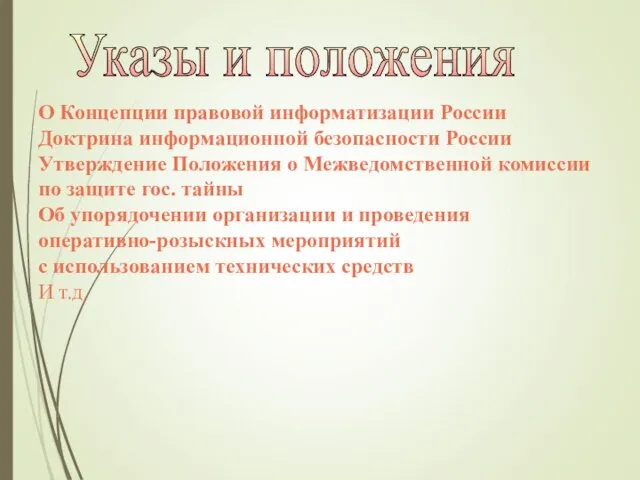

- 19. Указы и положения О Концепции правовой информатизации России Доктрина информационной безопасности России Утверждение Положения о Межведомственной

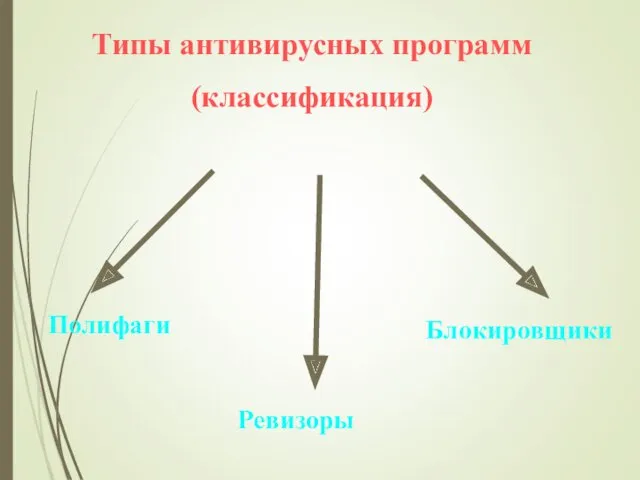

- 20. Типы антивирусных программ (классификация) Полифаги Ревизоры Блокировщики

- 21. Часть 3

- 23. Скачать презентацию

Основные водоотведения

Основные водоотведения Автомобільний бізнес. (Тема 9)

Автомобільний бізнес. (Тема 9) Получение, собирание и распознавание кислорода. Практическая работа №4

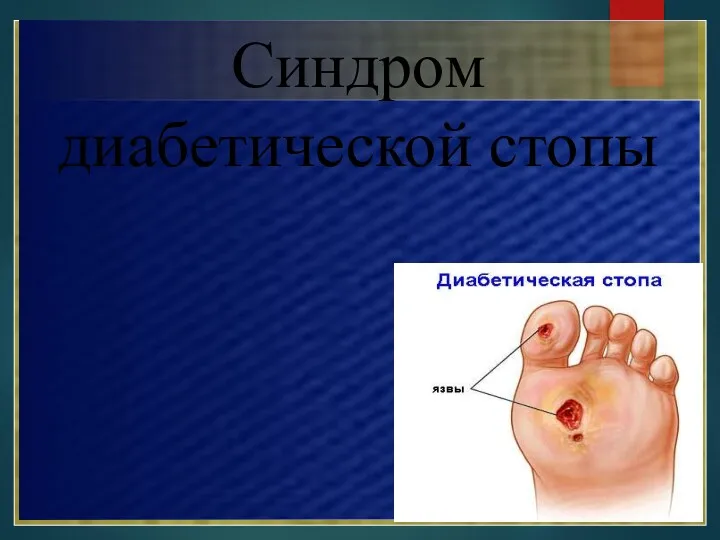

Получение, собирание и распознавание кислорода. Практическая работа №4 Синдром диабетической стопы

Синдром диабетической стопы Оценка радиационной обстановки на местности при проведении аварийно-спасательных и других неотложных работ в мирное время

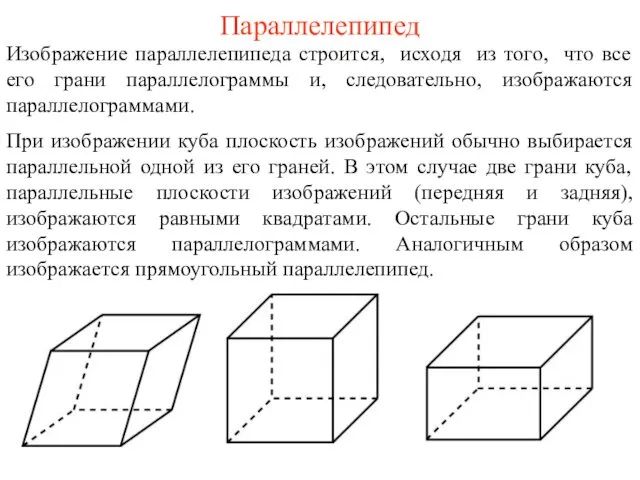

Оценка радиационной обстановки на местности при проведении аварийно-спасательных и других неотложных работ в мирное время Изображение фигур в пространстве

Изображение фигур в пространстве Методы коммутации. Структура сети с коммутацией абонентов

Методы коммутации. Структура сети с коммутацией абонентов Модель учебного центра компании Ростех

Модель учебного центра компании Ростех Мусор рядом с нами

Мусор рядом с нами The passive voice

The passive voice Сердечно-сосудистая система. Кровообращение

Сердечно-сосудистая система. Кровообращение Организация внеурочной деятельности в школе

Организация внеурочной деятельности в школе Суицидальное поведение детей и подростков: определение, виды, причины, выявление

Суицидальное поведение детей и подростков: определение, виды, причины, выявление Система контроля качества трансформаторного масла

Система контроля качества трансформаторного масла Страны Латинской Америки

Страны Латинской Америки Изобразительное искусство начала 20 века

Изобразительное искусство начала 20 века Презентация Артикуляционная гимнастика для детей дошкольного возраста.

Презентация Артикуляционная гимнастика для детей дошкольного возраста. Конспект и презентация к занятию по изобразительному искусству Выразительные средства графики

Конспект и презентация к занятию по изобразительному искусству Выразительные средства графики Презентация Прощай начальная школа

Презентация Прощай начальная школа Формирование компетенций инженера-конструктора

Формирование компетенций инженера-конструктора Сладкое и полезное лакомство

Сладкое и полезное лакомство След войны в моей семье

След войны в моей семье Уровень и качество жизни населения

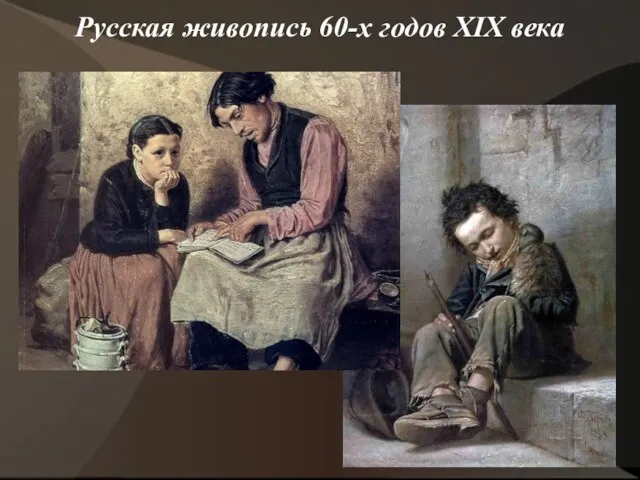

Уровень и качество жизни населения Презентация 9.Русская живопись 60-х годов.Творчество Перова

Презентация 9.Русская живопись 60-х годов.Творчество Перова Оценка кредитоспособности

Оценка кредитоспособности Современное Российское законодательство

Современное Российское законодательство Сегментирование рынка и выбор целевого рынка

Сегментирование рынка и выбор целевого рынка Трудности адаптации первоклассников в школе

Трудности адаптации первоклассников в школе