Содержание

- 2. Содержание Межсетевые экраны. Способы организации защиты (Firewall) Межсетевой экран (Firewall) Классификация межсетевых экранов Фильтрующие маршрутизаторы Шлюзы

- 3. Содержание Классификация межсетевых экранов Cisco ASA и PIX Firewall. Характеристики Алгоритм ASA (Adaptive Security Algorithm) Технология

- 5. Межсетевой экран (Firewall) Межсетевой экран — это система межсетевой защиты, позволяющая разделить каждую сеть на две

- 6. Классификация межсетевых экранов экранирующий шлюз (прикладной шлюз), синоним Шлюзы уровня приложений. экранирующий транспорт (шлюз сеансового уровня),-

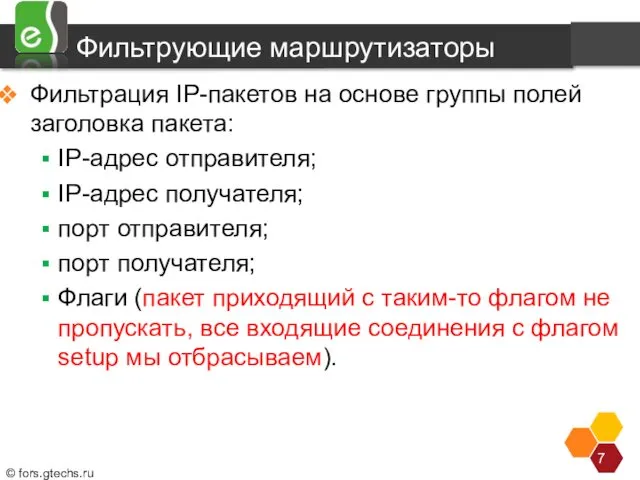

- 7. Фильтрующие маршрутизаторы Фильтрация IP-пакетов на основе группы полей заголовка пакета: IP-адрес отправителя; IP-адрес получателя; порт отправителя;

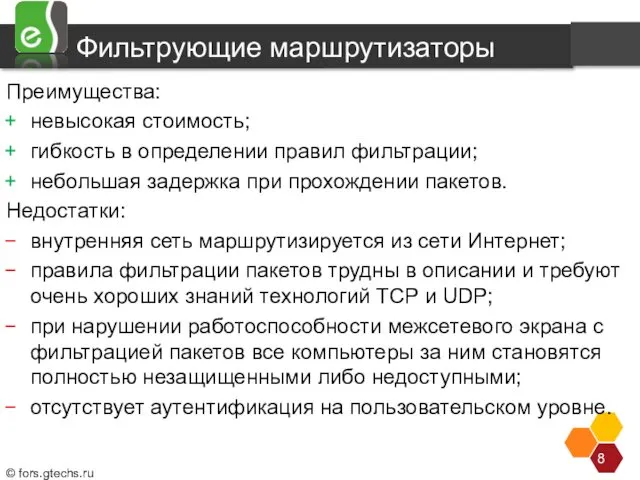

- 8. Фильтрующие маршрутизаторы Преимущества: невысокая стоимость; гибкость в определении правил фильтрации; небольшая задержка при прохождении пакетов. Недостатки:

- 9. Шлюзы сеансового уровня (Сервер аутентификации) AAA

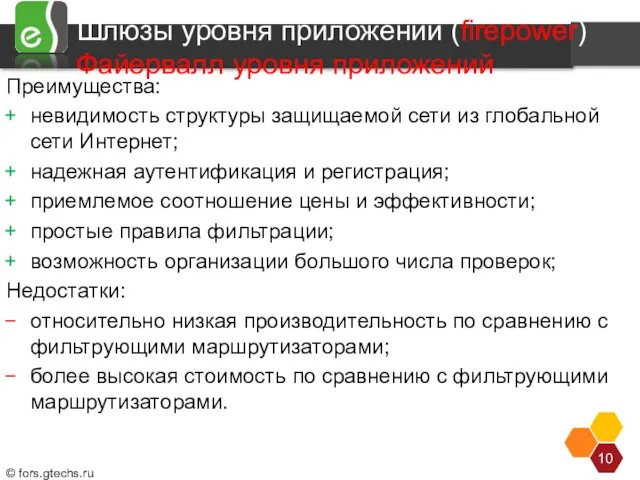

- 10. Шлюзы уровня приложений (firepower) Файервалл уровня приложений Преимущества: невидимость структуры защищаемой сети из глобальной сети Интернет;

- 11. Недостатки применения межсетевых экранов большое количество остающихся уязвимых мест; неудовлетворительная защита от атак сотрудников компании; ограничение

- 12. Защита сети от несанкционированного доступа из Интернет аппаратно-программный или программный межсетевой экран; маршрутизатор со встроенным пакетным

- 13. Защита корпоративной сети на основе межсетевого экрана семантическая фильтрация потоков данных; фильтрация на основе сетевых адресов

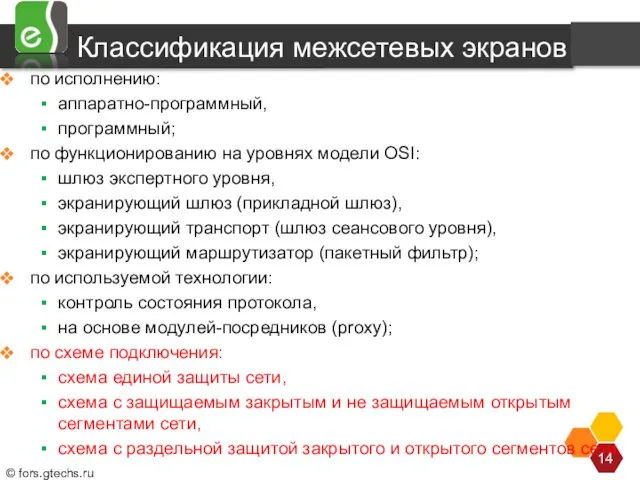

- 14. Классификация межсетевых экранов по исполнению: аппаратно-программный, программный; по функционированию на уровнях модели OSI: шлюз экспертного уровня,

- 15. Межсетевые экраны Cisco ASA и PIX Firewall ZyXEL ZyWALL 5 D-LINK DFL-1600 Medium Business/Workgroup Firewall с

- 16. Cisco ASA и PIX Firewall. Характеристики Собственная операционная система (Proprietary operating system) Использование алгоритма ASA (Adaptive

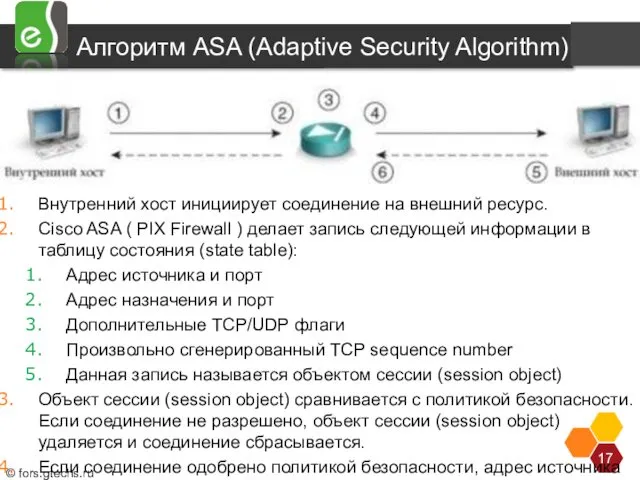

- 17. Алгоритм ASA (Adaptive Security Algorithm) Внутренний хост инициирует соединение на внешний ресурс. Cisco ASA ( PIX

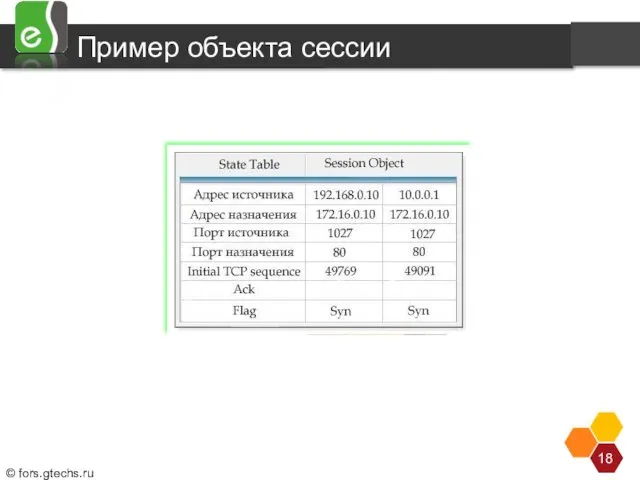

- 18. Пример объекта сессии

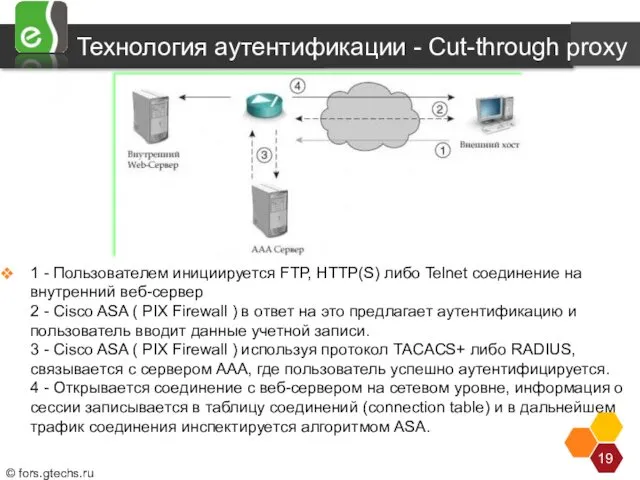

- 19. Технология аутентификации - Cut-through proxy 1 - Пользователем инициируется FTP, HTTP(S) либо Telnet соединение на внутренний

- 20. Инспектирование протоколов и приложений Требования в межсетевому экрану: Безопасно открывать и закрывать динамически выделяемые порты или

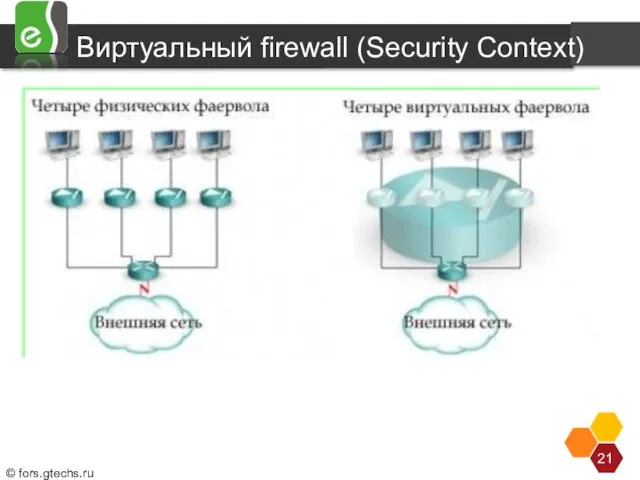

- 21. Виртуальный firewall (Security Context)

- 22. Поддержка отказоустойчивости (Failover)

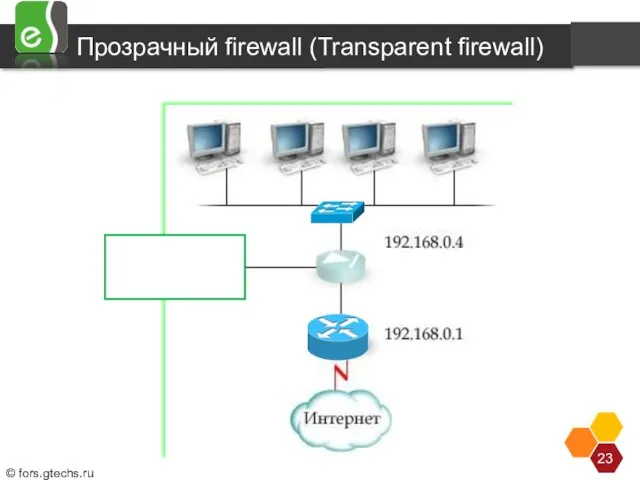

- 23. Прозрачный firewall (Transparent firewall)

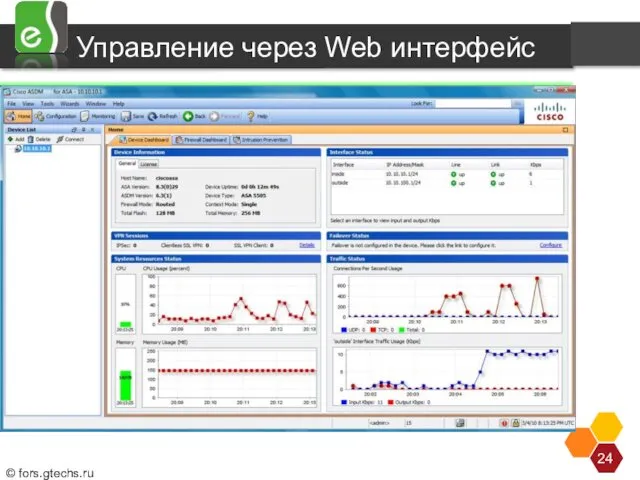

- 24. Управление через Web интерфейс

- 26. Скачать презентацию

Углеводы. Классификация углеводов

Углеводы. Классификация углеводов Методика проведения учебно-тренировочного занятия со сборной командой по армейскому рукопашному бою

Методика проведения учебно-тренировочного занятия со сборной командой по армейскому рукопашному бою Блиц - турнир. Я знаю лес

Блиц - турнир. Я знаю лес презентация программы творческого объединения Активисты школьного музея

презентация программы творческого объединения Активисты школьного музея Основы информационных технологий

Основы информационных технологий Бақытжан Бейсалыүлы Каратаев

Бақытжан Бейсалыүлы Каратаев Аркадзь Куляшоў балада “Маці” (урок беларускай літаратуры, 8 кл.)

Аркадзь Куляшоў балада “Маці” (урок беларускай літаратуры, 8 кл.) Проблемы современной энергетики

Проблемы современной энергетики aukcion-istoriya-pismennosti

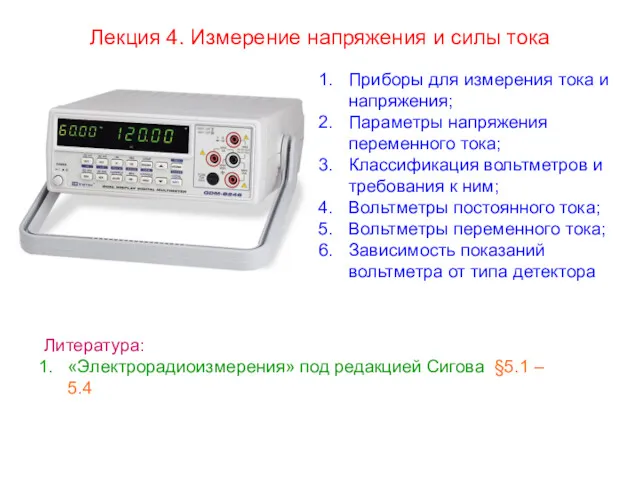

aukcion-istoriya-pismennosti Измерение напряжения переменного тока (Лекция 4)

Измерение напряжения переменного тока (Лекция 4) Презентация - викторина Улицы нашего района

Презентация - викторина Улицы нашего района Сестринский процесс при бронхоэктатической болезни (бронхоэктазах)

Сестринский процесс при бронхоэктатической болезни (бронхоэктазах) Миклухо-Маклай Николай Николаевич

Миклухо-Маклай Николай Николаевич Les Articles

Les Articles Презентация к сценарию Золотая осень России.

Презентация к сценарию Золотая осень России. Пассажирские автомобильные перевозки

Пассажирские автомобильные перевозки Арифметика Магницкого

Арифметика Магницкого Физико–географические особенности природы северных материков. Евразия. Зарубежная европа

Физико–географические особенности природы северных материков. Евразия. Зарубежная европа Ситуативные теории, как методология дифференциальной психологии. (Лекция 7)

Ситуативные теории, как методология дифференциальной психологии. (Лекция 7) МАРК-SQL электронная программа

МАРК-SQL электронная программа Презентация Работа с планшетными компьютерами и электронными учебниками

Презентация Работа с планшетными компьютерами и электронными учебниками Особенности организации рептилий как первых первичноназемных позвоночных. Классификация рептилий

Особенности организации рептилий как первых первичноназемных позвоночных. Классификация рептилий Машины для подготовительных работ. Бульдозеры и их рабочее оборудование

Машины для подготовительных работ. Бульдозеры и их рабочее оборудование Выпускной класс

Выпускной класс Дизельные двигатели. Рудольф Дизель (1858-1913)

Дизельные двигатели. Рудольф Дизель (1858-1913) 9 мая - День Победы

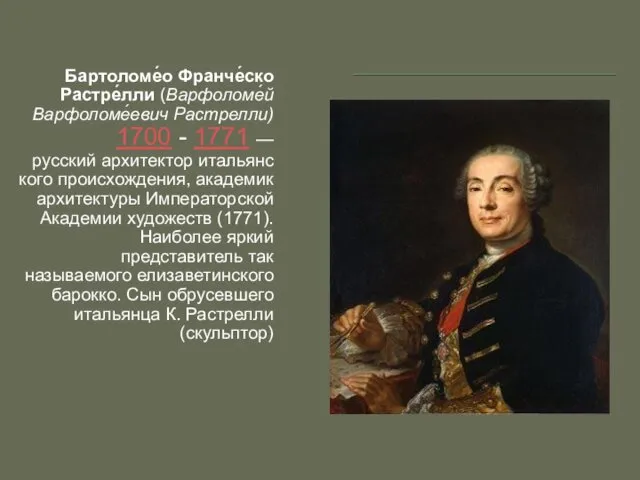

9 мая - День Победы Бартоломео Франческо Растрелли (Варфоломей Варфоломеевич Растрелли) 1700 - 1771

Бартоломео Франческо Растрелли (Варфоломей Варфоломеевич Растрелли) 1700 - 1771 Семинар Добро пожаловать в проектные технологии!

Семинар Добро пожаловать в проектные технологии!